Konfigurowanie i konfigurowanie Ochrona punktu końcowego w usłudze Microsoft Defender planu 1

Dotyczy:

- Ochrona punktu końcowego w usłudze Microsoft Defender (plan 1)

- Ochrona punktu końcowego w usłudze Microsoft Defender (plan 2)

W tym artykule opisano sposób konfigurowania i konfigurowania usługi Defender for Endpoint Plan 1. Niezależnie od tego, czy masz pomoc, czy robisz to samodzielnie, możesz użyć tego artykułu jako przewodnika po całym wdrożeniu.

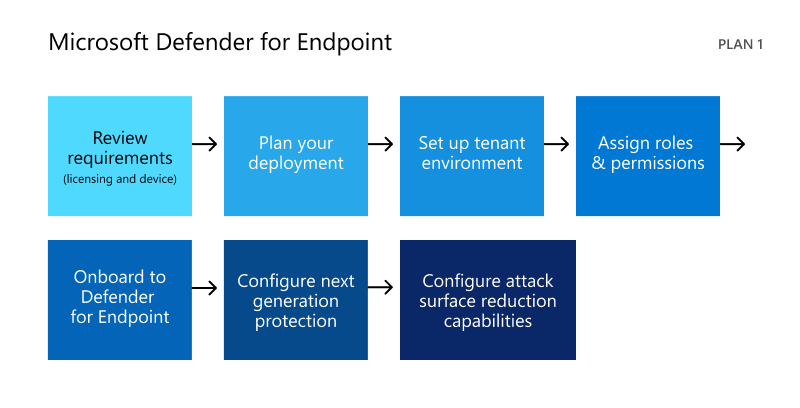

Proces konfiguracji i konfiguracji

Ogólny proces konfiguracji i konfiguracji usługi Defender for Endpoint Plan 1 jest następujący:

| Numer | Krok | Opis |

|---|---|---|

| 1 | Przejrzyj wymagania | Listy wymagania dotyczące licencjonowania, przeglądarki, systemu operacyjnego i centrum danych |

| 2 | Planowanie wdrożenia | Listy kilka metod wdrażania do rozważenia i zawiera linki do większej liczby zasobów, które pomogą Ci zdecydować, której metody użyć |

| 3 | Konfigurowanie środowiska dzierżawy | Listy zadania dotyczące konfigurowania środowiska dzierżawy |

| 4 | Przypisywanie ról i uprawnień | Listy ról i uprawnień do rozważenia dla zespołu ds. zabezpieczeń PORADA: Po przypisaniu ról i uprawnień zespół ds. zabezpieczeń może rozpocząć pracę przy użyciu portalu Microsoft Defender. Aby dowiedzieć się więcej, zobacz Wprowadzenie. |

| 5 | Dołączanie do usługi Defender dla punktu końcowego | Listy kilka metod dołączania do usługi Defender for Endpoint Plan 1 przez system operacyjny i zawiera linki do bardziej szczegółowych informacji dla każdej metody |

| 6 | Konfigurowanie ochrony nowej generacji | Opis sposobu konfigurowania ustawień ochrony następnej generacji w Microsoft Intune |

| 7 | Konfigurowanie możliwości zmniejszania obszaru ataków | Listy typy możliwości zmniejszania obszaru ataków, które można skonfigurować, i zawiera procedury z linkami do większej liczby zasobów |

Przejrzyj wymagania

W poniższej tabeli wymieniono podstawowe wymagania dotyczące usługi Defender for Endpoint Plan 1:

| Wymaganie | Opis |

|---|---|

| Wymagania dotyczące licencjonowania | Defender for Endpoint Plan 1 (autonomiczny lub jako część Microsoft 365 E3, A3 lub G3) |

| Wymagania przeglądarki | Microsoft Edge Internet Explorer w wersji 11 Google Chrome |

| Systemy operacyjne (klient) | System Windows 11 Windows 10, wersja 1709 lub nowsza macOS iOS System operacyjny Android |

| Systemy operacyjne (serwer) | Windows Server 2022 Windows Server 2019 Windows Server w wersji 1803 lub nowszej Windows Server 2016 i 2012 R2 są obsługiwane w przypadku korzystania z nowoczesnego ujednoliconego rozwiązania Serwer z systemem Linux |

| Datacenter | Jedna z następujących lokalizacji centrum danych: -Unia Europejska -Wielka Brytania - Stany Zjednoczone |

Uwaga

Autonomiczna wersja usługi Defender for Endpoint Plan 1 nie zawiera licencji serwera. Aby dołączyć serwery, musisz uzyskać dodatkową licencję, taką jak:

- Microsoft Defender dla serwerów plan 1 lub plan 2 (w ramach oferty Defender for Cloud).

- Ochrona punktu końcowego w usłudze Microsoft Defender dla serwerów

- Microsoft Defender dla Firm — serwery (dla małych i średnich przedsiębiorstw)

Aby dowiedzieć się więcej. zobacz Defender for Endpoint onboarding Windows Server (Dołączanie punktu końcowego w usłudze Defender dla systemu Windows Server)

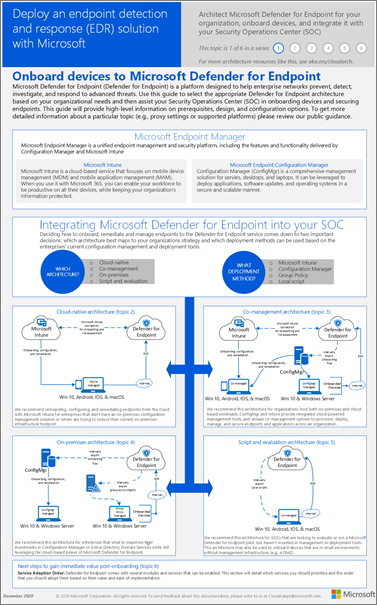

Planowanie wdrożenia

Podczas planowania wdrożenia można wybrać jedną z kilku różnych architektur i metod wdrażania. Każda organizacja jest unikatowa, więc masz kilka opcji do rozważenia, jak wymieniono w poniższej tabeli:

| Metoda | Opis |

|---|---|

| Intune | Zarządzanie punktami końcowymi w środowisku natywnym chmury przy użyciu Intune |

| Intune i Configuration Manager | Zarządzanie punktami końcowymi i obciążeniami obejmującymi środowisko lokalne i w chmurze przy użyciu Intune i Configuration Manager |

| Menedżer konfiguracji | Używanie Configuration Manager do ochrony lokalnych punktów końcowych przy użyciu opartej na chmurze mocy usługi Defender for Endpoint |

| Skrypt lokalny pobrany z portalu Microsoft Defender | Używanie skryptów lokalnych w punktach końcowych do uruchamiania pilotażu lub dołączania tylko kilku urządzeń |

Aby dowiedzieć się więcej na temat opcji wdrażania, zobacz Planowanie wdrożenia usługi Defender for Endpoint. Pobierz następujący plakat:

Porada

Aby uzyskać bardziej szczegółowe informacje na temat planowania wdrożenia, zobacz Planowanie wdrożenia Ochrona punktu końcowego w usłudze Microsoft Defender.

Konfigurowanie środowiska dzierżawy

Konfigurowanie środowiska dzierżawy obejmuje zadania, takie jak:

- Weryfikowanie licencji

- Konfigurowanie dzierżawy

- Konfigurowanie ustawień serwera proxy (tylko w razie potrzeby)

- Upewnianie się, że czujniki działają prawidłowo i raportują dane do usługi Defender for Endpoint

Te zadania są uwzględniane w fazie konfiguracji usługi Defender dla punktu końcowego. Zobacz Konfigurowanie usługi Defender dla punktu końcowego.

Przypisywanie ról i uprawnień

Aby uzyskać dostęp do portalu Microsoft Defender, skonfiguruj ustawienia usługi Defender dla punktu końcowego lub wykonaj zadania, takie jak wykonywanie akcji reagowania na wykryte zagrożenia, należy przypisać odpowiednie uprawnienia. Usługa Defender for Endpoint używa wbudowanych ról w Tożsamość Microsoft Entra.

Firma Microsoft zaleca przypisanie użytkownikom tylko poziomu uprawnień potrzebnych do wykonywania zadań. Uprawnienia można przypisać przy użyciu podstawowego zarządzania uprawnieniami lub przy użyciu kontroli dostępu opartej na rolach (RBAC).

- W przypadku podstawowego zarządzania uprawnieniami administratorzy globalni i administratorzy zabezpieczeń mają pełny dostęp, natomiast czytelnicy zabezpieczeń mają dostęp tylko do odczytu.

- Za pomocą kontroli dostępu opartej na rolach można ustawić bardziej szczegółowe uprawnienia za pomocą większej liczby ról. Na przykład możesz mieć czytniki zabezpieczeń, operatory zabezpieczeń, administratorów zabezpieczeń, administratorów punktów końcowych i nie tylko.

W poniższej tabeli opisano kluczowe role, które należy wziąć pod uwagę w przypadku usługi Defender for Endpoint w organizacji:

| Rola | Opis |

|---|---|

| Administratorzy globalni Najlepszym rozwiązaniem jest ograniczenie liczby administratorów globalnych. |

Administratorzy globalni mogą wykonywać różnego rodzaju zadania. Osoba, która utworzyła firmę na platformie Microsoft 365 lub w Ochrona punktu końcowego w usłudze Microsoft Defender planie 1, jest domyślnie administratorem globalnym. Administratorzy globalni mogą uzyskiwać dostęp do ustawień i zmieniać je we wszystkich portalach platformy Microsoft 365, takich jak: - Centrum administracyjne platformy Microsoft 365 (https://admin.microsoft.com) - portal Microsoft Defender (https://security.microsoft.com) — centrum administracyjne Intune (https://intune.microsoft.com) |

| Administratorzy zabezpieczeń | Administratorzy zabezpieczeń mogą wykonywać zadania operatora zabezpieczeń oraz następujące zadania: — Monitorowanie zasad związanych z zabezpieczeniami — Zarządzanie zagrożeniami i alertami bezpieczeństwa — Wyświetlanie raportów |

| Operator zabezpieczeń | Operatorzy zabezpieczeń mogą wykonywać zadania czytelnika zabezpieczeń oraz następujące zadania: — Wyświetlanie informacji o wykrytych zagrożeniach - Badanie wykrytych zagrożeń i reagowanie na nie |

| Czytelnik zabezpieczeń | Czytelnicy zabezpieczeń mogą wykonywać następujące zadania: — Wyświetlanie zasad związanych z zabezpieczeniami w usługach Microsoft 365 — Wyświetlanie zagrożeń i alertów bezpieczeństwa — Wyświetlanie raportów |

Ważna

Firma Microsoft rekomenduje używanie ról z najmniejszą liczbą uprawnień. Pomaga to zwiększyć bezpieczeństwo organizacji. Administrator globalny to rola o wysokim poziomie uprawnień, która powinna być ograniczona do scenariuszy awaryjnych, gdy nie można użyć istniejącej roli.

Aby dowiedzieć się więcej na temat ról w Tożsamość Microsoft Entra, zobacz Przypisywanie ról administratora i nieadministratora do użytkowników z Tożsamość Microsoft Entra. Więcej informacji na temat ról usługi Defender for Endpoint można znaleźć w temacie Kontrola dostępu oparta na rolach.

Dołączanie do usługi Defender dla punktu końcowego

Gdy wszystko będzie gotowe do dołączenia punktów końcowych organizacji, możesz wybrać jedną z kilku metod, jak pokazano w poniższej tabeli:

| Punkt końcowy | Narzędzie do wdrażania |

|---|---|

| Windows |

Skrypt lokalny (maksymalnie 10 urządzeń) Zasady grupy Microsoft Intune/Mobile Menedżer urządzeń Microsoft Endpoint Configuration Manager Skrypty VDI |

| macOS |

Skrypt lokalny Microsoft Intune JAMF Pro Zarządzanie urządzeniami mobilne |

| Android | Microsoft Intune |

| iOS |

Microsoft Intune Menedżer aplikacji mobilnych |

Następnie przejdź do konfigurowania funkcji ochrony nowej generacji i zmniejszania obszaru podatnego na ataki.

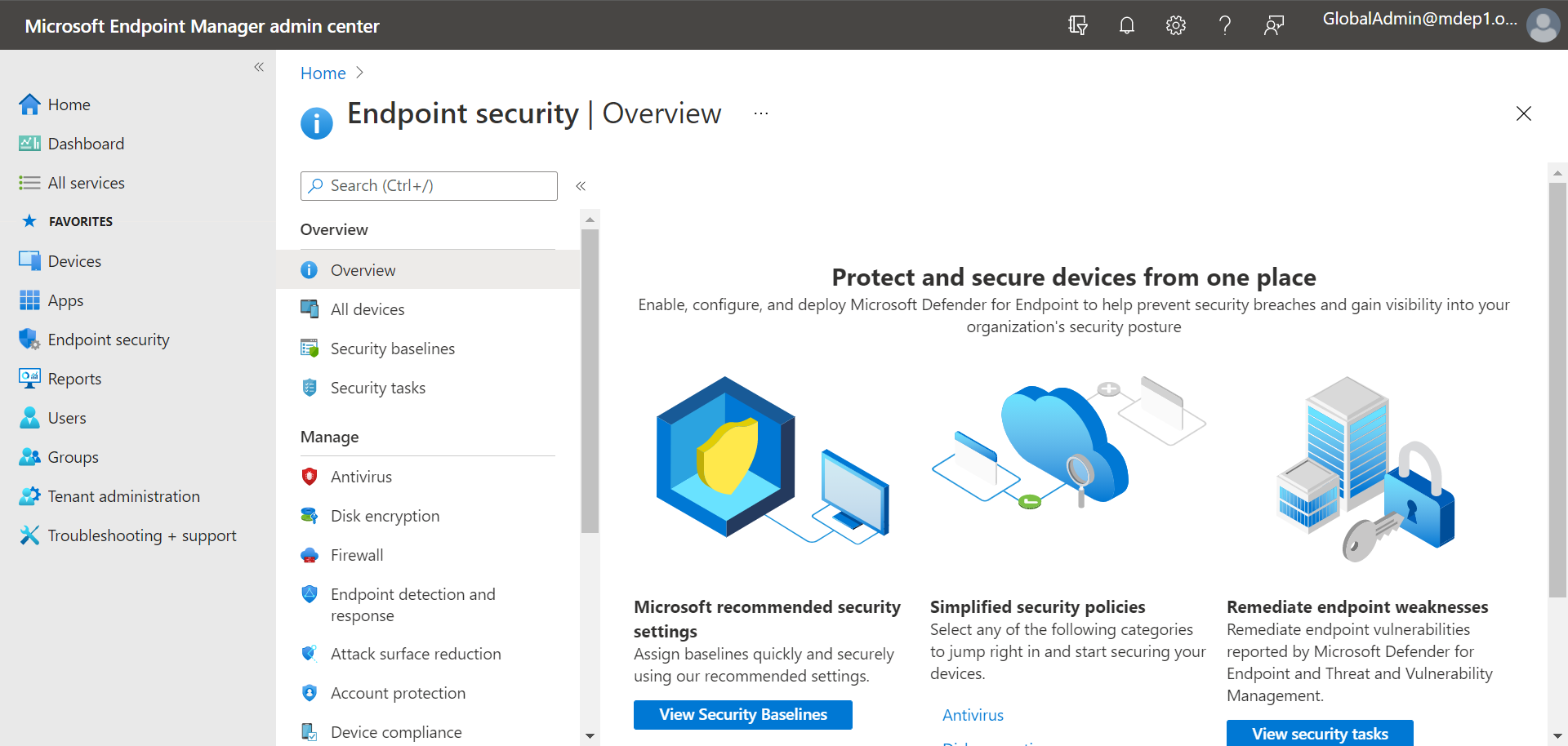

Konfigurowanie ochrony nowej generacji

Zalecamy używanie Intune do zarządzania urządzeniami i ustawieniami zabezpieczeń organizacji, jak pokazano na poniższej ilustracji:

Aby skonfigurować ochronę nowej generacji w Intune, wykonaj następujące kroki:

Przejdź do centrum administracyjnego Intune (https://intune.microsoft.com) i zaloguj się.

Wybierz pozycjęProgram antywirusowy zabezpieczeń >punktu końcowego, a następnie wybierz istniejące zasady. (Jeśli nie masz istniejących zasad, utwórz nowe zasady).

Ustaw lub zmień ustawienia konfiguracji programu antywirusowego. Potrzebujesz pomocy? Zapoznaj się z następującymi zasobami:

Po zakończeniu określania ustawień wybierz pozycję Przejrzyj i zapisz.

Konfigurowanie możliwości zmniejszania obszaru ataków

Zmniejszenie obszaru podatnego na ataki polega na zmniejszeniu liczby miejsc i sposobów, w jakie organizacja jest otwarta na ataki. Usługa Defender for Endpoint Plan 1 zawiera kilka funkcji i możliwości, które ułatwiają ograniczenie obszarów ataków w punktach końcowych. Te funkcje i możliwości są wymienione w poniższej tabeli:

| Funkcja/funkcja | Opis |

|---|---|

| Reguły zmniejszania obszaru podatnego na ataki | Skonfiguruj reguły zmniejszania obszaru ataków, aby ograniczyć ryzykowne zachowania oparte na oprogramowaniu i zapewnić bezpieczeństwo organizacji. Reguły zmniejszania obszaru ataków dotyczą pewnych zachowań oprogramowania, takich jak — Uruchamianie plików wykonywalnych i skryptów, które próbują pobrać lub uruchomić pliki — Uruchamianie zaciemnionych lub w inny sposób podejrzanych skryptów - Wykonywanie zachowań, które aplikacje zwykle nie inicjują podczas normalnej codziennej pracy Takie zachowania oprogramowania są czasami widoczne w legalnych aplikacjach. Jednak te zachowania są często uważane za ryzykowne, ponieważ są często nadużywane przez osoby atakujące przez złośliwe oprogramowanie. |

| Ograniczanie ryzyka wymuszania okupu | Skonfiguruj środki zaradcze wymuszające okup, konfigurując kontrolowany dostęp do folderów, co pomaga chronić cenne dane organizacji przed złośliwymi aplikacjami i zagrożeniami, takimi jak oprogramowanie wymuszające okup. |

| Sterowanie urządzeniem | Skonfiguruj ustawienia sterowania urządzeniami dla organizacji, aby zezwalać na urządzenia wymienne lub blokować je (np. dyski USB). |

| Ochrona sieci | Skonfiguruj ochronę sieci, aby uniemożliwić osobom w organizacji korzystanie z aplikacji uzyskujących dostęp do niebezpiecznych domen lub złośliwej zawartości w Internecie. |

| Ochrona sieci Web | Skonfiguruj ochronę przed zagrożeniami internetowymi, aby chronić urządzenia organizacji przed witrynami wyłudzającymi informacje, witrynami wykorzystującymi luki w zabezpieczeniach i innymi niezaufanymi witrynami o niskiej reputacji. Skonfiguruj filtrowanie zawartości internetowej w celu śledzenia i regulowania dostępu do witryn internetowych na podstawie ich kategorii zawartości (takich jak wypoczynek, wysoka przepustowość, zawartość dla dorosłych lub odpowiedzialność prawna). |

| Zapora sieciowa | Skonfiguruj zaporę sieciową przy użyciu reguł określających, który ruch sieciowy może pochodzić z urządzeń organizacji lub z nich wychodzić. |

| Kontrola aplikacji | Skonfiguruj reguły kontroli aplikacji, jeśli chcesz zezwolić na uruchamianie tylko zaufanych aplikacji i procesów na urządzeniach z systemem Windows. |

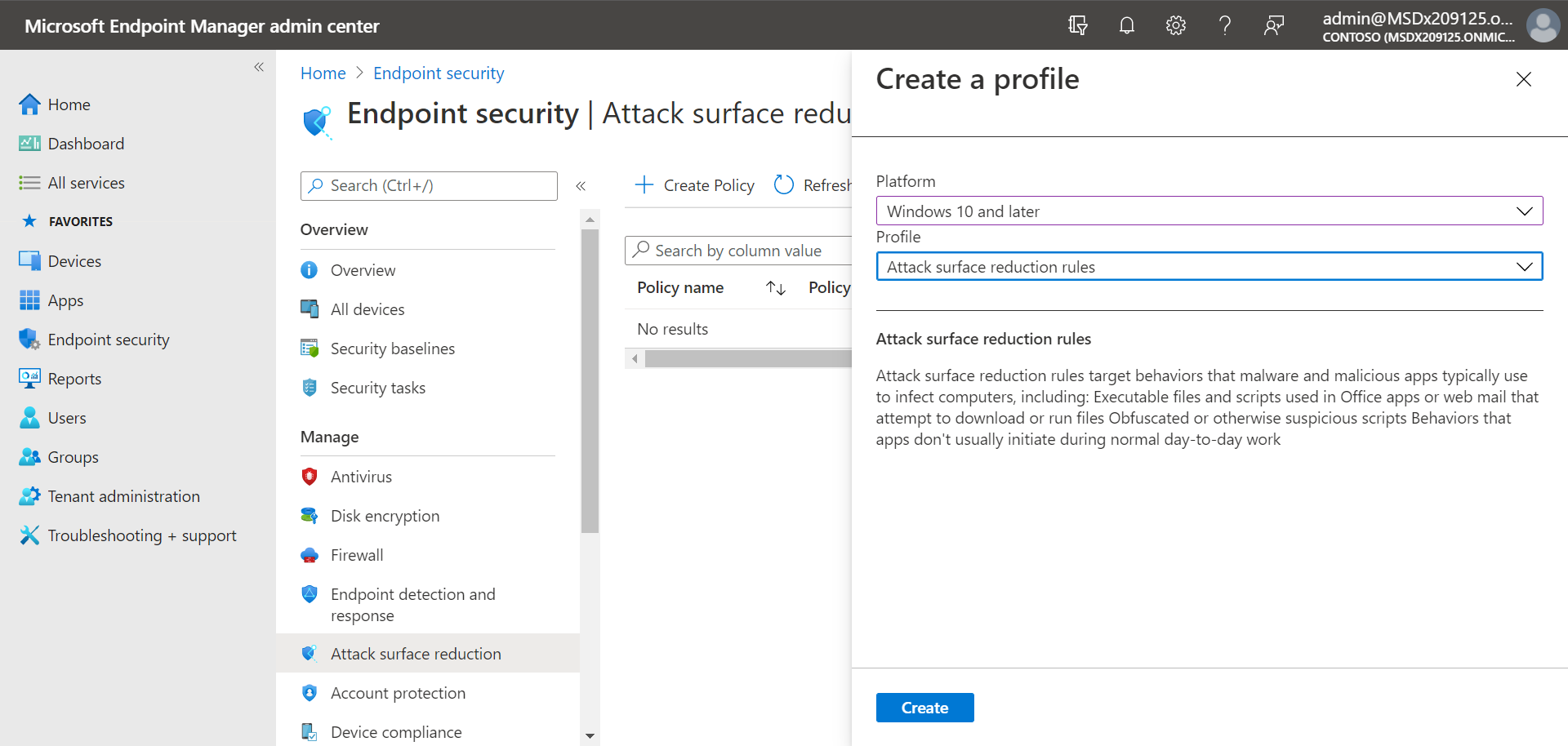

Reguły zmniejszania obszaru podatnego na ataki

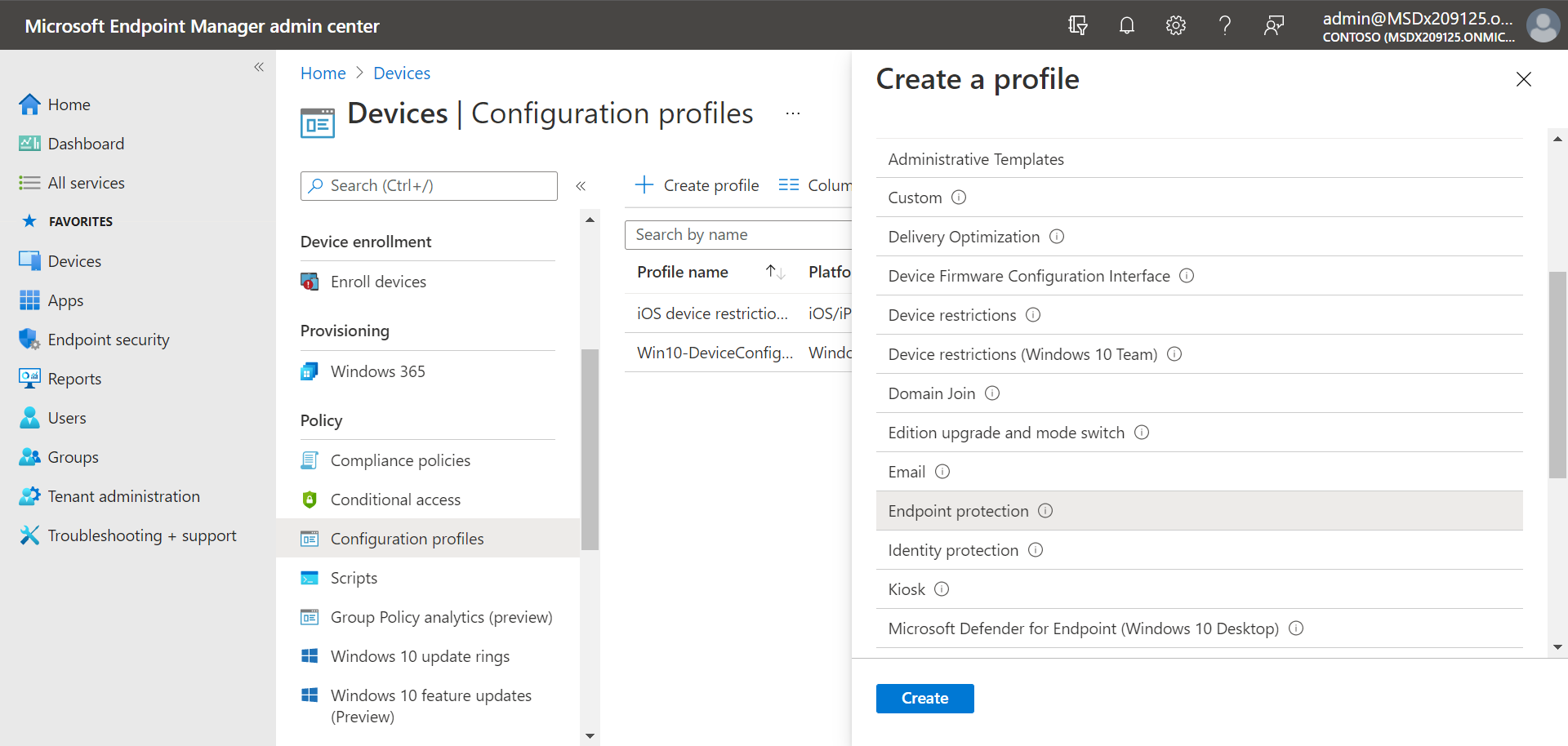

Reguły zmniejszania obszaru ataków są dostępne na urządzeniach z systemem Windows. Zalecamy używanie Intune, jak pokazano na poniższej ilustracji:

Przejdź do centrum administracyjnego Intune i zaloguj się.

Wybierz pozycję Redukcja>obszaru ataków zabezpieczeń > punktu końcowego+ Utwórz zasady.

W obszarze Platforma wybierz pozycję Windows 10, Windows 11 i Windows Server.

W obszarze Profil wybierz pozycję Reguły zmniejszania obszaru podatnego na ataki, a następnie wybierz pozycję Utwórz.

Na karcie Podstawy określ nazwę i opis zasad, a następnie wybierz pozycję Dalej.

Na karcie Ustawienia konfiguracji rozwiń pozycję Defender, skonfiguruj reguły zmniejszania obszaru ataków, a następnie wybierz pozycję Dalej. Aby uzyskać więcej informacji na temat reguł zmniejszania obszaru ataków, zobacz Omówienie wdrażania reguł zmniejszania obszaru podatnego na ataki.

Zalecamy co najmniej włączenie następujących trzech standardowych reguł ochrony:

Na karcie Tagi zakresu , jeśli organizacja używa tagów zakresu, wybierz pozycję + Wybierz tagi zakresu, a następnie wybierz tagi, których chcesz użyć. Następnie wybierz pozycję Dalej.

Aby dowiedzieć się więcej na temat tagów zakresu, zobacz Używanie kontroli dostępu opartej na rolach (RBAC) i tagów zakresu dla rozproszonej infrastruktury IT.

Na karcie Przypisania określ użytkowników i grupy, do których mają być stosowane zasady, a następnie wybierz pozycję Dalej. (Aby dowiedzieć się więcej na temat przypisań, zobacz Przypisywanie profilów użytkowników i urządzeń w Microsoft Intune).

Na karcie Przeglądanie i tworzenie przejrzyj ustawienia, a następnie wybierz pozycję Utwórz.

Porada

Aby dowiedzieć się więcej na temat reguł zmniejszania obszaru ataków, zobacz następujące zasoby:

Ograniczanie ryzyka wymuszania okupu

Ograniczanie ryzyka wymuszania okupu odbywa się za pośrednictwem kontrolowanego dostępu do folderów, co umożliwia tylko zaufanym aplikacjom dostęp do chronionych folderów w punktach końcowych.

Zalecamy skonfigurowanie kontrolowanego dostępu do folderów przy użyciu Intune.

Przejdź do centrum administracyjnego Intune i zaloguj się.

Przejdź do obszaru Zmniejszanieobszaru podatnego na ataki zabezpieczeń > punktu końcowego, a następnie wybierz pozycję + Utwórz zasady.

W obszarze Platforma wybierz pozycje Windows 10, Windows 11 i Windows Server, a w obszarze Profil wybierz pozycję Reguły zmniejszania obszaru ataków. Następnie wybierz pozycję Utwórz.

Na karcie Podstawy nadaj zasadom nazwę i dodaj opis. Wybierz pozycję Dalej.

Na karcie Ustawienia konfiguracji w sekcji Defender przewiń w dół do dołu. Z listy rozwijanej Włącz dostęp do folderów kontrolowanych wybierz pozycję Włączone, a następnie wybierz pozycję Dalej.

Opcjonalnie można określić następujące inne ustawienia:

- Obok pozycji Foldery chronione dostępu do kontrolowanych folderów przełącz przełącznik na Skonfigurowano, a następnie dodaj foldery, które muszą być chronione.

- Obok pozycji Kontrolowany dostęp do folderów Dozwolone aplikacje przełącz przełącznik na Skonfigurowano, a następnie dodaj aplikacje, które powinny mieć dostęp do chronionych folderów.

Na karcie Tagi zakresu , jeśli organizacja używa tagów zakresu, wybierz pozycję + Wybierz tagi zakresu, a następnie wybierz tagi, których chcesz użyć. Następnie wybierz pozycję Dalej. Aby dowiedzieć się więcej na temat tagów zakresu, zobacz Używanie kontroli dostępu opartej na rolach (RBAC) i tagów zakresu dla rozproszonej infrastruktury IT.

Na karcie Przypisania wybierz pozycję Dodaj wszystkich użytkowników i + Dodaj wszystkie urządzenia, a następnie wybierz pozycję Dalej. (Możesz alternatywnie określić określone grupy użytkowników lub urządzeń).

Na karcie Przeglądanie i tworzenie przejrzyj ustawienia zasad, a następnie wybierz pozycję Utwórz. Zasady są stosowane do wszystkich punktów końcowych, które zostały wkrótce dołączone do usługi Defender for Endpoint.

Kontrola urządzenia

Usługę Defender for Endpoint można skonfigurować tak, aby blokowała lub zezwalała na wymienne urządzenia i pliki na urządzeniach wymiennych. Zalecamy używanie Intune do konfigurowania ustawień sterowania urządzeniami.

Przejdź do centrum administracyjnego Intune i zaloguj się.

Wybierz pozycjęKonfiguracja>urządzeń>+ Utwórz>zasady tworzenia.

W obszarze Platforma wybierz profil, taki jak Windows 10 i nowszy, a w polu Typ profilu wybierz pozycję Szablony.

W obszarze Nazwa szablonu wybierz pozycję Szablony administracyjne, a następnie wybierz pozycję Utwórz.

Na karcie Podstawy nadaj zasadom nazwę i dodaj opis. Wybierz pozycję Dalej.

Na karcie Ustawienia konfiguracji wybierz pozycję Wszystkie ustawienia. Następnie w polu wyszukiwania wpisz

Removable, aby wyświetlić wszystkie ustawienia dotyczące urządzeń wymiennych.Wybierz element z listy, na przykład Wszystkie klasy magazynu wymiennego: Odmów wszystkim dostępom, aby otworzyć okienko wysuwane. Wysuwane dla każdego ustawienia wyjaśnia, co się dzieje, gdy jest włączone, wyłączone lub nieskonfigurowane. Wybierz ustawienie, a następnie wybierz przycisk OK.

Powtórz krok 6 dla każdego ustawienia, które chcesz skonfigurować. Następnie wybierz pozycję Dalej.

Na karcie Tagi zakresu , jeśli organizacja używa tagów zakresu, wybierz pozycję + Wybierz tagi zakresu, a następnie wybierz tagi, których chcesz użyć. Następnie wybierz pozycję Dalej.

Aby dowiedzieć się więcej na temat tagów zakresu, zobacz Używanie kontroli dostępu opartej na rolach (RBAC) i tagów zakresu dla rozproszonej infrastruktury IT.

Na karcie Przypisania wybierz pozycję Dodaj wszystkich użytkowników i + Dodaj wszystkie urządzenia, a następnie wybierz pozycję Dalej. (Możesz alternatywnie określić określone grupy użytkowników lub urządzeń).

Na karcie Przeglądanie i tworzenie przejrzyj ustawienia zasad, a następnie wybierz pozycję Utwórz. Zasady są stosowane do wszystkich punktów końcowych, które zostały wkrótce dołączone do usługi Defender for Endpoint.

Porada

Aby uzyskać więcej informacji, zobacz Jak kontrolować urządzenia USB i inne nośniki wymienne przy użyciu Ochrona punktu końcowego w usłudze Microsoft Defender.

Ochrona sieci

Dzięki ochronie sieci możesz chronić organizację przed niebezpiecznymi domenami, które mogą hostować wyłudzanie informacji, luki w zabezpieczeniach i inną złośliwą zawartość w Internecie. Zalecamy włączenie ochrony sieci przy użyciu Intune.

Przejdź do centrum administracyjnego Intune i zaloguj się.

Wybierz pozycjęKonfiguracja>urządzeń>+ Utwórz>zasady tworzenia.

W obszarze Platforma wybierz profil, taki jak Windows 10 i nowszy, a w polu Typ profilu wybierz pozycję Szablony.

W obszarze Nazwa szablonu wybierz pozycję Ochrona punktu końcowego, a następnie wybierz pozycję Utwórz.

Na karcie Podstawy nadaj zasadom nazwę i dodaj opis. Wybierz pozycję Dalej.

Na karcie Ustawienia konfiguracji rozwiń węzeł Microsoft Defender Exploit Guard, a następnie rozwiń węzeł Filtrowanie sieci.

Ustaw opcję Ochrona sieci na Wartość Włącz. (Możesz na początku wybrać opcję Inspekcja , aby zobaczyć, jak działa ochrona sieci w twoim środowisku).

Następnie wybierz pozycję Dalej.

Na karcie Przypisania wybierz pozycję Dodaj wszystkich użytkowników i + Dodaj wszystkie urządzenia, a następnie wybierz pozycję Dalej. (Możesz alternatywnie określić określone grupy użytkowników lub urządzeń).

Na karcie Reguły stosowania skonfiguruj regułę. Skonfigurowany profil jest stosowany tylko do urządzeń spełniających określone połączone kryteria.

Na przykład można przypisać zasady do punktów końcowych, w których działa tylko określona wersja systemu operacyjnego.

Następnie wybierz pozycję Dalej.

Na karcie Przeglądanie i tworzenie przejrzyj ustawienia zasad, a następnie wybierz pozycję Utwórz. Zasady są stosowane do wszystkich punktów końcowych, które zostały wkrótce dołączone do usługi Defender for Endpoint.

Porada

Aby włączyć ochronę sieci, można użyć innych metod, takich jak Windows PowerShell lub zasady grupy. Aby dowiedzieć się więcej, zobacz Włączanie ochrony sieci.

Ochrona sieci Web

Dzięki ochronie w Internecie można chronić urządzenia organizacji przed zagrożeniami internetowymi i niepożądaną zawartością. Ochrona w Internecie obejmuje ochronę przed zagrożeniami internetowymi i filtrowanie zawartości internetowej. Skonfiguruj oba zestawy możliwości. Zalecamy skonfigurowanie ustawień ochrony sieci Web przy użyciu Intune.

Konfigurowanie ochrony przed zagrożeniami internetowymi

Przejdź do centrum administracyjnego Intune i zaloguj się.

Wybierz pozycjęZmniejszanie obszaru ataków zabezpieczeń >punktu końcowego, a następnie wybierz pozycję + Utwórz zasady.

Wybierz platformę, taką jak Windows 10 i nowsze, wybierz profil ochrony sieci Web, a następnie wybierz pozycję Utwórz.

Na karcie Podstawy określ nazwę i opis, a następnie wybierz pozycję Dalej.

Na karcie Ustawienia konfiguracji rozwiń węzeł Web Protection, określ ustawienia w poniższej tabeli, a następnie wybierz pozycję Dalej.

Ustawienie Zalecenie Włączanie ochrony sieci Ustaw wartość Włączone. Uniemożliwia użytkownikom odwiedzanie złośliwych witryn lub domen.

Alternatywnie możesz ustawić ochronę sieci na tryb inspekcji , aby zobaczyć, jak działa w twoim środowisku. W trybie inspekcji ochrona sieci nie uniemożliwia użytkownikom odwiedzania witryn ani domen, ale śledzi wykrycia jako zdarzenia.Wymagaj filtru SmartScreen dla Starsza wersja Microsoft Edge Ustaw wartość Tak. Pomaga chronić użytkowników przed potencjalnym wyłudzaniem informacji i złośliwym oprogramowaniem. Blokuj dostęp do złośliwej witryny Ustaw wartość Tak. Uniemożliwia użytkownikom pomijanie ostrzeżeń dotyczących potencjalnie złośliwych witryn. Blokuj pobieranie niezweryfikowanych plików Ustaw wartość Tak. Uniemożliwia użytkownikom pomijanie ostrzeżeń i pobieranie niezweryfikowanych plików. Na karcie Tagi zakresu , jeśli organizacja używa tagów zakresu, wybierz pozycję + Wybierz tagi zakresu, a następnie wybierz tagi, których chcesz użyć. Następnie wybierz pozycję Dalej.

Aby dowiedzieć się więcej na temat tagów zakresu, zobacz Używanie kontroli dostępu opartej na rolach (RBAC) i tagów zakresu dla rozproszonej infrastruktury IT.

Na karcie Przypisania określ użytkowników i urządzenia, które mają otrzymywać zasady ochrony sieci Web, a następnie wybierz pozycję Dalej.

Na karcie Przeglądanie i tworzenie przejrzyj ustawienia zasad, a następnie wybierz pozycję Utwórz.

Porada

Aby dowiedzieć się więcej na temat ochrony przed zagrożeniami w Internecie, zobacz Ochrona organizacji przed zagrożeniami internetowymi.

Konfigurowanie filtrowania zawartości internetowej

Przejdź do portalu Microsoft Defender i zaloguj się.

Wybierz pozycję Ustawienia>Punkty końcowe.

W obszarze Reguły wybierz pozycję Filtrowanie zawartości sieci Web, a następnie wybierz pozycję + Dodaj zasady.

W menu wysuwnym Dodawanie zasad na karcie Ogólne określ nazwę zasad, a następnie wybierz pozycję Dalej.

W obszarze Zablokowane kategorie wybierz co najmniej jedną kategorię, którą chcesz zablokować, a następnie wybierz pozycję Dalej.

Na karcie Zakres wybierz grupy urządzeń, które chcesz otrzymać te zasady, a następnie wybierz pozycję Dalej.

Na karcie Podsumowanie przejrzyj ustawienia zasad, a następnie wybierz pozycję Zapisz.

Porada

Aby dowiedzieć się więcej na temat konfigurowania filtrowania zawartości internetowej, zobacz Filtrowanie zawartości sieci Web.

Zapora sieciowa

Zapora sieciowa pomaga zmniejszyć ryzyko zagrożeń bezpieczeństwa sieci. Twój zespół ds. zabezpieczeń może ustawić reguły określające, który ruch może przepływać do lub z urządzeń organizacji. Zalecamy skonfigurowanie zapory sieciowej przy użyciu Intune.

::: alt-text="Zrzut ekranu zasad zapory w portalu Intune.":::

Aby skonfigurować podstawowe ustawienia zapory, wykonaj następujące kroki:

Przejdź do centrum administracyjnego Intune i zaloguj się.

Wybierz pozycjęZapora zabezpieczeń >punktu końcowego, a następnie wybierz pozycję + Utwórz zasady.

Wybierz platformę, taką jak Windows 10, Windows 11 i Windows Server, wybierz profil Zapora firmy Microsoft, a następnie wybierz pozycję Utwórz.

Na karcie Podstawy określ nazwę i opis, a następnie wybierz pozycję Dalej.

Rozwiń węzeł Zapora, a następnie przewiń w dół do dołu listy.

Dla każdego z następujących ustawień ustaw wartość True:

- Włączanie zapory sieci domenowej

- Włączanie zapory sieci prywatnej

- Włączanie zapory sieci publicznej

Przejrzyj listę ustawień w każdej z sieci domenowych, sieci prywatnych i sieci publicznych. Możesz pozostawić dla nich ustawienie Nieskonfigurowane lub zmienić je zgodnie z potrzebami organizacji.

Następnie wybierz pozycję Dalej.

Na karcie Tagi zakresu , jeśli organizacja używa tagów zakresu, wybierz pozycję + Wybierz tagi zakresu, a następnie wybierz tagi, których chcesz użyć. Następnie wybierz pozycję Dalej.

Aby dowiedzieć się więcej na temat tagów zakresu, zobacz Używanie kontroli dostępu opartej na rolach (RBAC) i tagów zakresu dla rozproszonej infrastruktury IT.

Na karcie Przypisania wybierz pozycję Dodaj wszystkich użytkowników i + Dodaj wszystkie urządzenia, a następnie wybierz pozycję Dalej. (Możesz alternatywnie określić określone grupy użytkowników lub urządzeń).

Na karcie Przeglądanie i tworzenie przejrzyj ustawienia zasad, a następnie wybierz pozycję Utwórz.

Porada

Ustawienia zapory są szczegółowe i mogą wydawać się skomplikowane. Zapoznaj się z tematem Najlepsze rozwiązania dotyczące konfigurowania zapory usługi Windows Defender.

Kontrola aplikacji

Kontrola aplikacji usługi Windows Defender (WDAC) pomaga chronić punkty końcowe systemu Windows, zezwalając tylko na uruchamianie zaufanych aplikacji i procesów. Większość organizacji korzystała z wdrożenia etapowego usługi WDAC. Oznacza to, że większość organizacji na początku nie wdraża funkcji WDAC we wszystkich punktach końcowych systemu Windows. W rzeczywistości w zależności od tego, czy punkty końcowe systemu Windows w organizacji są w pełni zarządzane, lekko zarządzane, czy też punkty końcowe "Przynieś własne urządzenie", możesz wdrożyć usługę WDAC we wszystkich punktach końcowych lub w niektórych punktach końcowych.

Aby pomóc w planowaniu wdrożenia usługi WDAC, zobacz następujące zasoby:

Decyzje dotyczące projektowania zasad kontroli aplikacji w usłudze Windows Defender

Wdrażanie kontroli aplikacji w usłudze Windows Defender w różnych scenariuszach: typy urządzeń

Następne kroki

Po zakończeniu procesu konfiguracji i konfiguracji następnym krokiem jest rozpoczęcie korzystania z usługi Defender for Endpoint.

Porada

Chcesz dowiedzieć się więcej? Engage ze społecznością microsoft security w naszej społeczności technicznej: Ochrona punktu końcowego w usłudze Microsoft Defender Tech Community.