Włączanie domen niestandardowych dla usługi Azure Active Directory B2C

Przed rozpoczęciem użyj selektora Wybierz typ zasad, aby wybrać typ konfigurowanych zasad. Usługa Azure Active Directory B2C oferuje dwie metody definiowania sposobu interakcji użytkowników z aplikacjami: za pomocą wstępnie zdefiniowanych przepływów użytkowników lub w pełni konfigurowalnych zasad niestandardowych. Kroki wymagane w tym artykule są różne dla każdej metody.

W tym artykule opisano sposób włączania domen niestandardowych w adresach URL przekierowania dla usługi Azure Active Directory B2C (Azure AD B2C). Korzystając ze zweryfikowanej domeny niestandardowej, masz następujące korzyści:

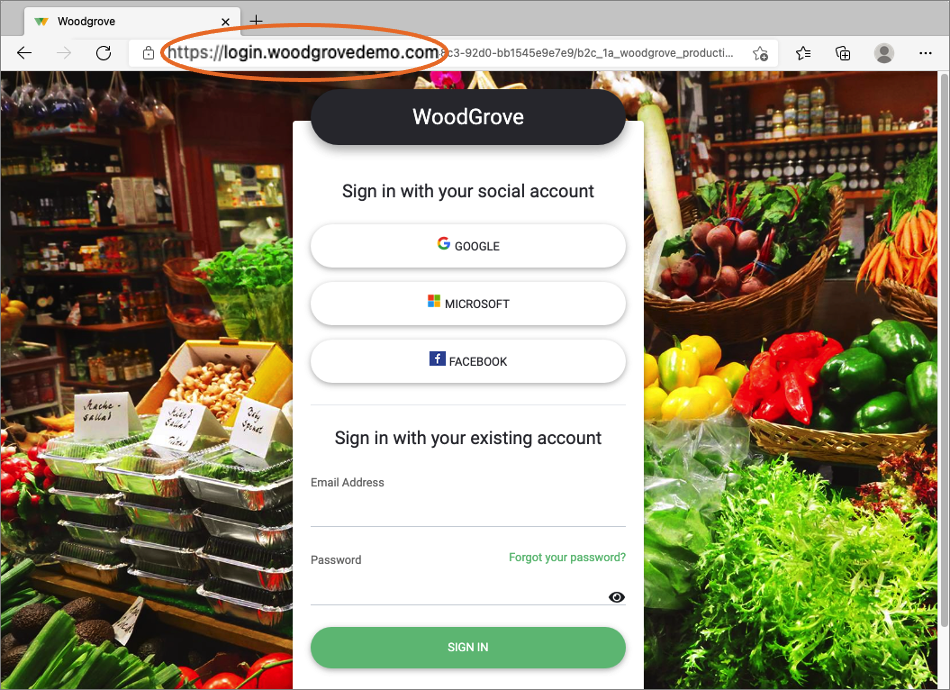

Zapewnia ona bardziej bezproblemowe środowisko użytkownika. Z perspektywy użytkownika pozostają w domenie podczas procesu logowania, a nie przekierowywanie do domyślnej nazwy dzierżawy domeny <usługi Azure AD B2C.b2clogin.com.>

Pozostając w tej samej domenie aplikacji podczas logowania, można ograniczyć wpływ blokowania plików cookie innych firm.

Możesz zwiększyć liczbę obiektów (kont użytkowników i aplikacji), które można utworzyć w dzierżawie usługi Azure AD B2C z domyślnego 1,25 miliona do 5,25 miliona.

Omówienie domeny niestandardowej

Domeny niestandardowe dla usługi Azure AD B2C można włączyć przy użyciu usługi Azure Front Door. Usługa Azure Front Door to globalny punkt wejścia, który używa globalnej sieci brzegowej firmy Microsoft do tworzenia szybkich, bezpiecznych i szeroko skalowalnych aplikacji internetowych. Zawartość usługi Azure AD B2C za usługą Azure Front Door można renderować, a następnie skonfigurować opcję w usłudze Azure Front Door, aby dostarczać zawartość za pośrednictwem domeny niestandardowej w adresie URL aplikacji.

Obejrzyj ten film wideo, aby dowiedzieć się więcej o domenie niestandardowej usługi Azure AD B2C.

Na poniższym diagramie przedstawiono integrację usługi Azure Front Door:

- W aplikacji użytkownik wybiera przycisk logowania, który powoduje przejście do strony logowania w usłudze Azure AD B2C. Ta strona określa niestandardową nazwę domeny.

- Przeglądarka internetowa rozpoznaje niestandardową nazwę domeny na adres IP usługi Azure Front Door. Podczas rozpoznawania nazw DNS rekord nazwy kanonicznej (CNAME) z niestandardową nazwą domeny wskazuje domyślnego hosta frontonu usługi Front Door (na przykład

contoso-frontend.azurefd.net). - Ruch skierowany do domeny niestandardowej (na przykład

login.contoso.com) jest kierowany do określonego domyślnego hosta frontonu usługi Front Door (contoso-frontend.azurefd.net). - Usługa Azure Front Door wywołuje zawartość usługi Azure AD B2C przy użyciu domyślnej domeny usługi Azure AD B2C

<tenant-name>.b2clogin.com. Żądanie do punktu końcowego usługi Azure AD B2C zawiera oryginalną niestandardową nazwę domeny. - Usługa Azure AD B2C odpowiada na żądanie, wyświetlając odpowiednią zawartość i oryginalną domenę niestandardową.

Ważne

Połączenie z przeglądarki do usługi Azure Front Door powinno zawsze używać protokołu IPv4 zamiast IPv6.

W przypadku korzystania z domen niestandardowych należy wziąć pod uwagę następujące kwestie:

- Można skonfigurować wiele domen niestandardowych. Aby uzyskać maksymalną liczbę obsługiwanych domen niestandardowych, zobacz Microsoft Entra service limits and restrictions for Azure AD B2C and Azure subscription and Service limits, quotas, and constraints for Azure Front Door (Limity, limity przydziału i ograniczenia usługi Microsoft Entra service limity i ograniczenia dotyczące usługi Azure AD B2C oraz subskrypcji i usług platformy Azure, limitów przydziałów i ograniczeń dla usługi Azure Front Door).

- Azure Front Door to oddzielna usługa platformy Azure, więc będą naliczane dodatkowe opłaty. Aby uzyskać więcej informacji, zobacz Cennik usługi Front Door.

- Po skonfigurowaniu domen niestandardowych użytkownicy nadal będą mogli uzyskiwać dostęp do domyślnej nazwy domeny usługi Azure AD B2C nazwa-dzierżawy.b2clogin.com> (chyba że używasz zasad niestandardowych i blokujesz dostęp.<

- Jeśli masz wiele aplikacji, zmigruj je wszystkie do domeny niestandardowej, ponieważ przeglądarka przechowuje sesję usługi Azure AD B2C pod aktualnie używaną nazwą domeny.

Wymagania wstępne

- Utwórz przepływ użytkownika, aby użytkownicy mogli zarejestrować się i zalogować się do aplikacji.

- Rejestrowanie aplikacji internetowej.

- Wykonaj kroki opisane w artykule Wprowadzenie do zasad niestandardowych w usłudze Active Directory B2C

- Rejestrowanie aplikacji internetowej.

Krok 1. Dodawanie niestandardowej nazwy domeny do dzierżawy usługi Azure AD B2C

Każda nowa dzierżawa usługi Azure AD B2C zawiera początkową nazwę domeny domainname.onmicrosoft.com<>. Nie można zmienić ani usunąć początkowej nazwy domeny, ale możesz dodać domenę niestandardową.

Wykonaj następujące kroki, aby dodać domenę niestandardową do dzierżawy usługi Azure AD B2C:

Dodaj niestandardową nazwę domeny do identyfikatora entra firmy Microsoft.

Ważne

Aby wykonać te kroki, pamiętaj, aby zalogować się do dzierżawy usługi Azure AD B2C i wybrać usługę Microsoft Entra ID .

Dodaj informacje DNS do rejestratora domen. Po dodaniu niestandardowej nazwy domeny do identyfikatora entra firmy Microsoft utwórz rekord DNS

TXTlubMXdla swojej domeny. Utworzenie tego rekordu DNS dla domeny weryfikuje własność nazwy domeny.W poniższych przykładach pokazano rekordy TXT dla login.contoso.com i account.contoso.com:

Nazwa (nazwa hosta) Type Dane Nazwa logowania TXT MS=ms12345678 klient TXT MS=ms87654321 Rekord TXT musi być skojarzony z poddomeną lub nazwą hosta domeny. Na przykład część logowania domeny contoso.com. Jeśli nazwa hosta jest pusta lub

@, identyfikator entra firmy Microsoft nie będzie mógł zweryfikować dodanej domeny niestandardowej. W poniższych przykładach oba rekordy są niepoprawnie skonfigurowane.Nazwa (nazwa hosta) Type Dane TXT MS=ms12345678 @ TXT MS=ms12345678 Zweryfikuj niestandardową nazwę domeny. Sprawdź każdą poddomenę lub nazwę hosta, której planujesz użyć. Aby na przykład móc zalogować się przy użyciu login.contoso.com i account.contoso.com, należy zweryfikować obie poddomeny, a nie tylko contoso.com domeny najwyższego poziomu.

Ważne

Po zweryfikowaniu domeny usuń utworzony rekord TXT DNS.

Krok 2. Tworzenie nowego wystąpienia usługi Azure Front Door

Wykonaj następujące kroki, aby utworzyć usługę Azure Front Door:

Zaloguj się w witrynie Azure Portal.

Aby wybrać katalog zawierający subskrypcję platformy Azure, której chcesz użyć dla usługi Azure Front Door, a nie katalogu zawierającego dzierżawę usługi Azure AD B2C, wybierz ikonę Ustawienia w górnym menu, aby przełączyć się do dzierżawy usługi Azure AD B2C z menu Katalogi i subskrypcje.

Wykonaj kroki opisane w artykule Tworzenie profilu usługi Front Door — szybkie tworzenie , aby utworzyć usługę Front Door dla dzierżawy usługi Azure AD B2C przy użyciu następujących ustawień:

Klucz Wartość Subskrypcja Wybierz subskrypcję platformy Azure. Resource group Wybierz istniejącą grupę zasobów lub utwórz nową. Nazwisko Nadaj profilowi nazwę, taką jak b2cazurefrontdoor.Warstwa Wybierz warstwę Standardowa lub Premium. Warstwa Standardowa jest zoptymalizowana pod kątem dostarczania zawartości. Warstwa Premium jest oparta na warstwie Standardowa i koncentruje się na zabezpieczeniach. Zobacz Porównanie warstw. Nazwa punktu końcowego Wprowadź globalnie unikatową nazwę punktu końcowego, na przykład b2cazurefrontdoor. Nazwa hosta punktu końcowego jest generowana automatycznie.Typ rekordu początkowego Wybierz opcję Custom.Nazwa hosta pochodzenia Wprowadź <tenant-name>.b2clogin.com. Zastąp<tenant-name>ciąg nazwą dzierżawy usługi Azure AD B2C, taką jakcontoso.b2clogin.com.Pozostaw puste zasady Buforowanie i zapory aplikacji internetowej.

Po utworzeniu zasobu usługi Azure Front Door wybierz pozycję Przegląd i skopiuj nazwę hosta punktu końcowego. Wygląda to mniej więcej tak:

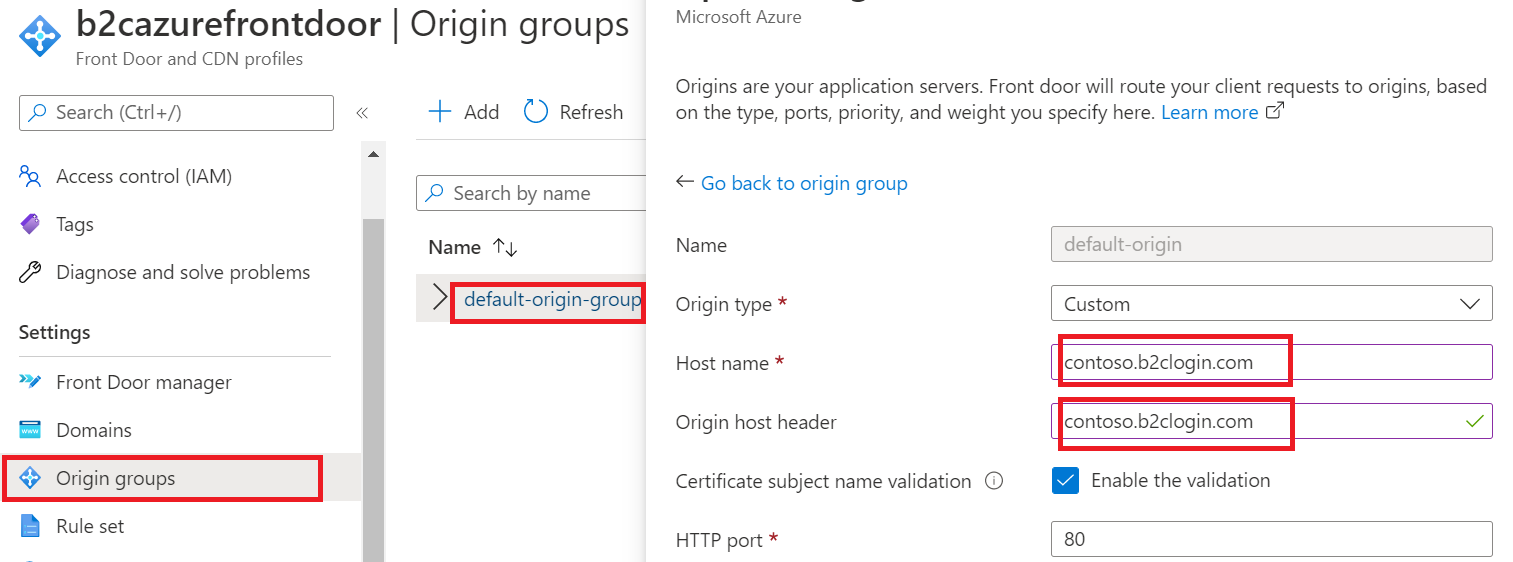

b2cazurefrontdoor-ab123e.z01.azurefd.net.Upewnij się, że nazwa hosta i nagłówek hosta źródła źródła mają taką samą wartość:

- W obszarze Ustawienia wybierz pozycję Grupy źródeł.

- Wybierz grupę pochodzenia z listy, taką jak default-origin-group.

- W okienku po prawej stronie wybierz nazwę hosta pochodzenia, taką jak

contoso.b2clogin.com. - W okienku Aktualizuj źródło zaktualizuj nazwę hosta i nagłówek hosta źródła, aby mieć tę samą wartość.

Krok 3. Konfigurowanie domeny niestandardowej w usłudze Azure Front Door

W tym kroku dodasz domenę niestandardową zarejestrowaną w kroku 1 do usługi Azure Front Door.

3.1. Tworzenie rekordu CNAME usługi DNS

Aby dodać domenę niestandardową, utwórz rekord nazwy kanonicznej (CNAME) u dostawcy domeny. Rekord CNAME jest typem rekordu DNS, który mapuje nazwę domeny źródłowej na docelową nazwę domeny (alias). W przypadku usługi Azure Front Door nazwa domeny źródłowej to niestandardowa nazwa domeny, a docelowa nazwa domeny to domyślna nazwa hosta usługi Front Door skonfigurowana w kroku 2. Utwórz nowe wystąpienie usługi Azure Front Door. Na przykład b2cazurefrontdoor-ab123e.z01.azurefd.net.

Gdy usługa Front Door zweryfikuje utworzony rekord CNAME, ruch skierowany do źródłowej domeny niestandardowej (takiej jak ) jest kierowany do określonego docelowego domyślnego hosta frontonu usługi Front Door, takiego jak login.contoso.comcontoso-frontend.azurefd.net. Aby uzyskać więcej informacji, zobacz dodawanie domeny niestandardowej do usługi Front Door.

Aby utworzyć rekord CNAME dla domeny niestandardowej:

Zaloguj się w witrynie internetowej dostawcy domeny niestandardowej.

Znajdź stronę zarządzania rekordami DNS, sprawdzając dokumentację dostawcy lub wyszukując obszary witryny internetowej z etykietą Nazwa domeny, DNS lub Zarządzanie serwerem nazw.

Utwórz wpis rekordu CNAME dla domeny niestandardowej, a następnie wypełnij pola, tak jak pokazano w poniższej tabeli (nazwy pól mogą być inne):

Lokalizacja źródłowa Type Element docelowy <login.contoso.com>CNAME contoso-frontend.azurefd.netŹródło: wprowadź niestandardową nazwę domeny (na przykład login.contoso.com).

Typ: wprowadź wartość CNAME.

Miejsce docelowe: wprowadź domyślny host frontonu usługi Front Door utworzony w kroku 2. Jego wymagany format to: <nazwa hosta>.azurefd.net. Na przykład

contoso-frontend.azurefd.net.

Zapisz zmiany.

3.2. Kojarzenie domeny niestandardowej z usługą Front Door

W witrynie Głównej witryny Azure Portal wyszukaj i wybierz

myb2cazurefrontdoorzasób usługi Azure Front Door, aby go otworzyć.W menu po lewej stronie w obszarze Ustawienia wybierz pozycję Domeny.

Wybierz pozycję Dodaj domenę.

W obszarze Zarządzanie systemem DNS wybierz pozycję Wszystkie inne usługi DNS.

W polu Domena niestandardowa wprowadź domenę niestandardową, na przykład

login.contoso.com.Zachowaj inne wartości jako wartości domyślne, a następnie wybierz pozycję Dodaj. Domena niestandardowa zostanie dodana do listy.

W obszarze Stan weryfikacji właśnie dodanej domeny wybierz pozycję Oczekujące. Zostanie otwarte okienko z informacjami o rekordzie TXT.

Zaloguj się w witrynie internetowej dostawcy domeny niestandardowej.

Znajdź stronę zarządzania rekordami DNS, sprawdzając dokumentację dostawcy lub wyszukując obszary witryny internetowej z etykietą Nazwa domeny, DNS lub Zarządzanie serwerem nazw.

Utwórz nowy rekord DNS TXT i wypełnij pola, jak pokazano poniżej:

- Nazwa:

_dnsauth.contoso.com, ale musisz wprowadzić tylko_dnsauth. - Typ:

TXT - Wartość: coś takiego jak

75abc123t48y2qrtsz2bvk.......

Po dodaniu rekordu DNS TXT stan walidacji w zasobie usługi Front Door ostatecznie zmieni się z Oczekujące na Zatwierdzone. Może być konieczne ponowne załadowanie strony, aby zmiana się wydarzyła.

- Nazwa:

Wróć do witryny Azure Portal. W obszarze Skojarzenie punktu końcowego właśnie dodanej domeny wybierz pozycję Niezwiązane.

W obszarze Wybierz punkt końcowy wybierz punkt końcowy nazwy hosta z listy rozwijanej.

W obszarze Wybierz trasy wybierz pozycję default-route, a następnie wybierz pozycję Skojarz.

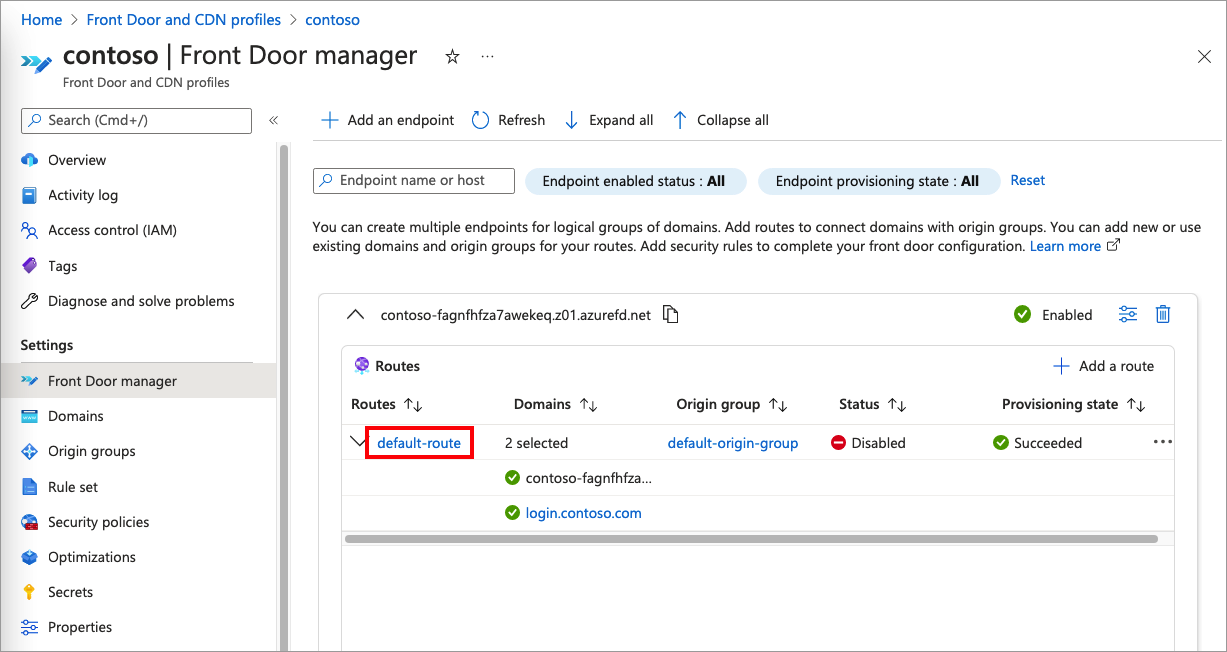

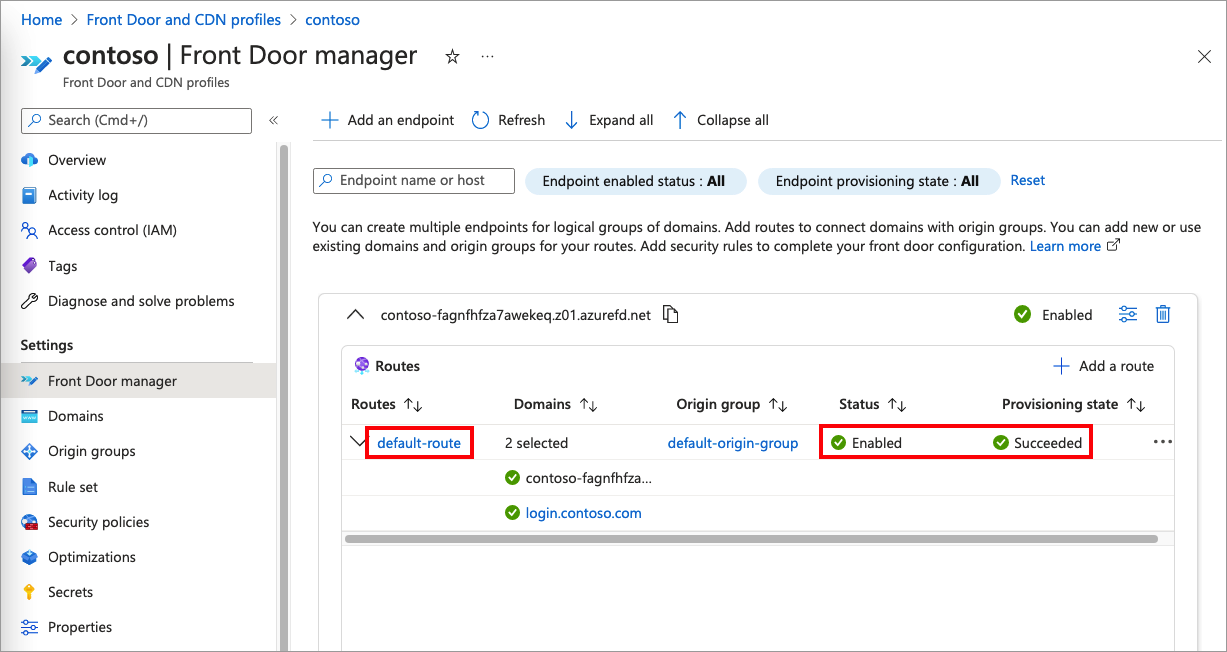

3.3. Włączanie trasy

Trasa domyślna kieruje ruch z klienta do usługi Azure Front Door. Następnie usługa Azure Front Door używa konfiguracji do wysyłania ruchu do usługi Azure AD B2C. Wykonaj następujące kroki, aby włączyć trasę domyślną.

Wybierz pozycję Menedżer usługi Front Door.

Aby dodać opcję włącz trasę domyślną, najpierw rozwiń punkt końcowy z listy punktów końcowych w menedżerze usługi Front Door. Następnie wybierz trasę domyślną.

Poniższy zrzut ekranu przedstawia sposób wybierania trasy domyślnej.

Zaznacz pole wyboru Włącz trasę.

Wybierz pozycję Aktualizuj, aby zapisać zmiany.

Krok 4. Konfigurowanie mechanizmu CORS

Jeśli dostosujesz interfejs użytkownika usługi Azure AD B2C przy użyciu szablonu HTML, musisz skonfigurować mechanizm CORS z domeną niestandardową.

Skonfiguruj usługę Azure Blob Storage na potrzeby współużytkowania zasobów między źródłami, wykonując następujące czynności:

- W witrynie Azure Portal przejdź do swojego konta magazynu.

- W menu wybierz pozycję CORS.

- W polu Dozwolone źródła wprowadź wartość

https://your-domain-name. Zastąpyour-domain-nameciąg nazwą domeny. Na przykładhttps://login.contoso.com. Podczas wprowadzania nazwy dzierżawy użyj wszystkich małych liter. - W obszarze Dozwolone metody wybierz wartości i

OPTIONSGET. - W polu Dozwolone nagłówki wprowadź gwiazdkę (*).

- W polu Uwidocznione nagłówki wprowadź gwiazdkę (*).

- W polu Maksymalny wiek wprowadź wartość 200.

- Wybierz pozycję Zapisz.

Testowanie domeny niestandardowej

Zaloguj się w witrynie Azure Portal.

Jeśli masz dostęp do wielu dzierżaw, wybierz ikonę Ustawienia w górnym menu, aby przełączyć się do dzierżawy usługi Azure AD B2C z menu Katalogi i subskrypcje.

W witrynie Azure Portal wyszukaj i wybierz pozycję Azure AD B2C.

W obszarze Zasady wybierz pozycję Przepływy użytkownika (zasady).

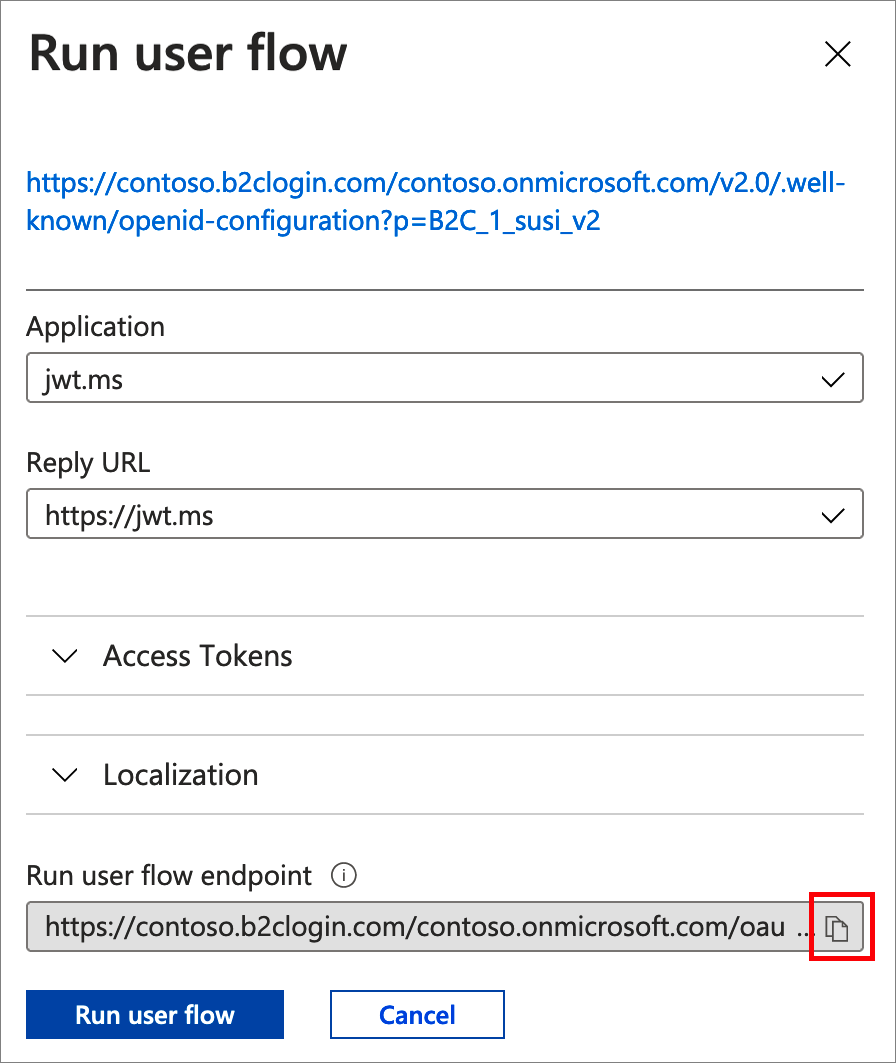

Wybierz przepływ użytkownika, a następnie wybierz pozycję Uruchom przepływ użytkownika.

W polu Aplikacja wybierz aplikację internetową o nazwie webapp1 , która została wcześniej zarejestrowana. Adres URL odpowiedzi powinien zawierać wartość

https://jwt.ms.Skopiuj adres URL w obszarze Uruchom punkt końcowy przepływu użytkownika.

Aby zasymulować logowanie przy użyciu domeny niestandardowej, otwórz przeglądarkę internetową i użyj skopiowanego adresu URL. Zastąp domenę usługi Azure AD B2C (<nazwa-dzierżawy.b2clogin.com>) domeną niestandardową.

Na przykład zamiast:

https://contoso.b2clogin.com/contoso.onmicrosoft.com/oauth2/v2.0/authorize?p=B2C_1_susi&client_id=63ba0d17-c4ba-47fd-89e9-31b3c2734339&nonce=defaultNonce&redirect_uri=https%3A%2F%2Fjwt.ms&scope=openid&response_type=id_token&prompt=loginUżyj programu:

https://login.contoso.com/contoso.onmicrosoft.com/oauth2/v2.0/authorize?p=B2C_1_susi&client_id=63ba0d17-c4ba-47fd-89e9-31b3c2734339&nonce=defaultNonce&redirect_uri=https%3A%2F%2Fjwt.ms&scope=openid&response_type=id_token&prompt=loginSprawdź, czy usługa Azure AD B2C jest załadowana poprawnie. Następnie zaloguj się przy użyciu konta lokalnego.

Powtórz test przy użyciu pozostałych zasad.

Konfigurowanie dostawcy tożsamości

Gdy użytkownik zdecyduje się zalogować za pomocą dostawcy tożsamości społecznościowych, usługa Azure AD B2C inicjuje żądanie autoryzacji i przenosi użytkownika do wybranego dostawcy tożsamości w celu ukończenia procesu logowania. Żądanie autoryzacji określa redirect_uri domyślną nazwę domeny usługi Azure AD B2C:

https://<tenant-name>.b2clogin.com/<tenant-name>/oauth2/authresp

Jeśli zasady zostały skonfigurowane tak, aby zezwalały na logowanie za pomocą zewnętrznego dostawcy tożsamości, zaktualizuj identyfikatory URI przekierowania protokołu OAuth przy użyciu domeny niestandardowej. Większość dostawców tożsamości umożliwia rejestrowanie wielu identyfikatorów URI przekierowania. Zalecamy dodanie identyfikatorów URI przekierowania zamiast ich zastępowania, aby można było przetestować niestandardowe zasady bez wpływu na aplikacje korzystające z domyślnej nazwy domeny usługi Azure AD B2C.

W następującym identyfikatorze URI przekierowania:

https://<custom-domain-name>/<tenant-name>/oauth2/authresp

- Zastąp <ciąg custom-domain-name> nazwą domeny niestandardowej.

- Zastąp <ciąg> nazwa-dzierżawy nazwą dzierżawy lub identyfikatorem dzierżawy.

W poniższym przykładzie przedstawiono prawidłowy identyfikator URI przekierowania OAuth:

https://login.contoso.com/contoso.onmicrosoft.com/oauth2/authresp

Jeśli zdecydujesz się użyć identyfikatora dzierżawy, prawidłowy identyfikator URI przekierowania OAuth będzie wyglądać podobnie do następującego przykładu:

https://login.contoso.com/11111111-1111-1111-1111-111111111111/oauth2/authresp

Metadane dostawców tożsamości SAML wyglądają podobnie do następującego przykładu:

https://<custom-domain-name>.b2clogin.com/<tenant-name>/<your-policy>/samlp/metadata?idptp=<your-technical-profile>

Konfigurowanie aplikacji

Po skonfigurowaniu i przetestowaniu domeny niestandardowej możesz zaktualizować aplikacje, aby załadować adres URL określający domenę niestandardową jako nazwę hosta zamiast domeny usługi Azure AD B2C.

Integracja domeny niestandardowej dotyczy punktów końcowych uwierzytelniania, które używają zasad usługi Azure AD B2C (przepływów użytkowników lub zasad niestandardowych) do uwierzytelniania użytkowników. Te punkty końcowe mogą wyglądać podobnie do następującego przykładu:

https://<custom-domain>/<tenant-name>/<policy-name>/v2.0/.well-known/openid-configurationhttps://<custom-domain>/<tenant-name>/<policy-name>/oauth2/v2.0/authorizehttps://<custom-domain>/<tenant-name>/<policy-name>/oauth2/v2.0/token

Wymiana:

- domena niestandardowa z domeną niestandardową

- nazwa-dzierżawy z nazwą dzierżawy lub identyfikatorem dzierżawy

- nazwa-zasad o nazwie zasad. Dowiedz się więcej o zasadach usługi Azure AD B2C.

Metadane dostawcy usług SAML mogą wyglądać podobnie do następującego przykładu:

https://custom-domain-name/tenant-name/policy-name/Samlp/metadata

(Opcjonalnie) Użyj identyfikatora dzierżawy

Możesz zastąpić nazwę dzierżawy B2C w adresie URL identyfikatorem GUID dzierżawy, aby usunąć wszystkie odwołania do "b2c" w adresie URL. Identyfikator GUID dzierżawy można znaleźć na stronie Przegląd usługi B2C w witrynie Azure Portal.

Na przykład zmień https://account.contosobank.co.uk/contosobank.onmicrosoft.com/ na https://account.contosobank.co.uk/<tenant ID GUID>/

Jeśli zdecydujesz się używać identyfikatora dzierżawy zamiast nazwy dzierżawy, pamiętaj, aby odpowiednio zaktualizować identyfikatory URI przekierowania OAuth dostawcy tożsamości. Aby uzyskać więcej informacji, zobacz Konfigurowanie dostawcy tożsamości.

Wystawianie tokenu

Oświadczenie wystawcy tokenu (iss) zmienia się na podstawie używanej domeny niestandardowej. Przykład:

https://<domain-name>/11111111-1111-1111-1111-111111111111/v2.0/

(Opcjonalnie) Blokuj dostęp do domyślnej nazwy domeny

Po dodaniu domeny niestandardowej i skonfigurowaniu aplikacji użytkownicy nadal będą mogli uzyskać dostęp do <domeny tenant-name.b2clogin.com>. Aby zapobiec dostępowi, można skonfigurować zasady, aby sprawdzić żądanie autoryzacji "nazwa hosta" względem dozwolonej listy domen. Nazwa hosta to nazwa domeny wyświetlana w adresie URL. Nazwa hosta jest dostępna za pośrednictwem {Context:HostName}funkcji rozpoznawania oświadczeń. Następnie możesz przedstawić niestandardowy komunikat o błędzie.

- Zapoznaj się z przykładem zasad dostępu warunkowego, które sprawdzają nazwę hosta z usługi GitHub.

- W każdym pliku zastąp ciąg

yourtenantnazwą dzierżawy usługi Azure AD B2C. Jeśli na przykład nazwa dzierżawy B2C to contosob2c, wszystkie wystąpieniayourtenant.onmicrosoft.comstają się .contosob2c.onmicrosoft.com - Przekaż pliki zasad w następującej kolejności:

B2C_1A_TrustFrameworkExtensions_HostName.xmla następnieB2C_1A_signup_signin_HostName.xml.

(Opcjonalnie) Zaawansowana konfiguracja usługi Azure Front Door

Możesz użyć zaawansowanej konfiguracji usługi Azure Front Door, takiej jak usługa Azure Web Application Firewall (WAF). Zapora aplikacji internetowych platformy Azure zapewnia scentralizowaną ochronę aplikacji internetowych przed typowymi programami wykorzystującymi luki w zabezpieczeniach i lukami w zabezpieczeniach.

W przypadku korzystania z domen niestandardowych należy wziąć pod uwagę następujące kwestie:

- Zasady zapory aplikacji internetowej muszą być tą samą warstwą co profil usługi Azure Front Door. Aby uzyskać więcej informacji na temat tworzenia zasad zapory aplikacji internetowej do użycia z usługą Azure Front Door, zobacz Konfigurowanie zasad zapory aplikacji internetowej.

- Funkcja reguł zarządzanych przez zaporę aplikacji internetowej nie jest oficjalnie obsługiwana, ponieważ może powodować fałszywie dodatnie wyniki i uniemożliwiać przekazywanie uzasadnionych żądań, więc używaj reguł niestandardowych zapory aplikacji internetowej tylko wtedy, gdy spełniają Twoje potrzeby.

Rozwiązywanie problemów

Usługa Azure AD B2C zwraca błąd nie znaleziono strony

- Objaw — konfigurujesz domenę niestandardową, ale podczas próby zalogowania się przy użyciu domeny niestandardowej zostanie wyświetlony komunikat o błędzie HTTP 404.

- Możliwe przyczyny — ten problem może być związany z konfiguracją DNS lub konfiguracją zaplecza usługi Azure Front Door.

- Rozwiązanie:

- Upewnij się, że domena niestandardowa jest zarejestrowana i pomyślnie zweryfikowana w dzierżawie usługi Azure AD B2C.

- Upewnij się, że domena niestandardowa jest poprawnie skonfigurowana. Rekord

CNAMEdomeny niestandardowej musi wskazywać domyślnego hosta frontonu usługi Azure Front Door (na przykład contoso-frontend.azurefd.net).

Nasze usługi nie są teraz dostępne

Objaw — konfigurujesz domenę niestandardową, ale podczas próby zalogowania się przy użyciu domeny niestandardowej zostanie wyświetlony następujący komunikat o błędzie: Nasze usługi nie są teraz dostępne. Pracujemy nad jak najszybszym przywróceniem wszystkich usług. Sprawdź ponownie wkrótce.

Możliwe przyczyny — ten problem może być związany z konfiguracją tras usługi Azure Front Door.

Rozwiązanie: Sprawdź stan trasy domyślnej. Jeśli jest wyłączona, włącz trasę. Poniższy zrzut ekranu przedstawia sposób, w jaki powinna wyglądać trasa domyślna:

Usługa Azure AD B2C zwraca szukany zasób został usunięty, jego nazwa została zmieniona lub jest tymczasowo niedostępna.

- Objaw — konfigurujesz domenę niestandardową, ale podczas próby zalogowania się przy użyciu domeny niestandardowej otrzymasz szukany zasób został usunięty, zmieniono jego nazwę lub jest tymczasowo niedostępny komunikat o błędzie.

- Możliwe przyczyny — ten problem może być związany z weryfikacją domeny niestandardowej firmy Microsoft.

- Rozwiązanie: upewnij się, że domena niestandardowa jest zarejestrowana i pomyślnie zweryfikowana w dzierżawie usługi Azure AD B2C.

Identyfikowanie dostawcy zwraca błąd

- Objaw — po skonfigurowaniu domeny niestandardowej możesz zalogować się przy użyciu kont lokalnych. Jednak po zalogowaniu się przy użyciu poświadczeń od zewnętrznych dostawców tożsamości społecznościowych lub przedsiębiorstwa dostawca tożsamości przedstawia komunikat o błędzie.

- Możliwe przyczyny — gdy usługa Azure AD B2C pobiera użytkownika do logowania się za pomocą dostawcy tożsamości federacyjnej, określa identyfikator URI przekierowania. Identyfikator URI przekierowania to punkt końcowy, w którym dostawca tożsamości zwraca token. Identyfikator URI przekierowania jest tą samą domeną, która jest używana przez aplikację z żądaniem autoryzacji. Jeśli identyfikator URI przekierowania nie został jeszcze zarejestrowany u dostawcy tożsamości, może nie ufać nowemu identyfikatorowi URI przekierowania, co powoduje wyświetlenie komunikatu o błędzie.

- Rozwiązanie — wykonaj kroki opisane w temacie Konfigurowanie dostawcy tożsamości, aby dodać nowy identyfikator URI przekierowania.

Często zadawane pytania

Kiedy używam polecenia Uruchom teraz, aby spróbować uruchomić moje zasady, dlaczego nie widzę domeny niestandardowej?

Skopiuj adres URL, ręcznie zmień nazwę domeny, a następnie wklej ją z powrotem do przeglądarki.

Który adres IP jest prezentowany usłudze Azure AD B2C? Adres IP użytkownika lub adres IP usługi Azure Front Door?

Usługa Azure Front Door przekazuje oryginalny adres IP użytkownika. Jest to adres IP widoczny w raportowaniu inspekcji lub zasadach niestandardowych.

Ważne

Jeśli klient wyśle x-forwarded-for nagłówek do usługi Azure Front Door, usługa Azure AD B2C będzie używać elementu źródłowego x-forwarded-for jako adresu IP użytkownika do oceny dostępu warunkowego i {Context:IPAddress}rozpoznawania oświadczeń.

Czy mogę używać zapory aplikacji internetowej innej firmy z usługą B2C?

Tak, usługa Azure AD B2C obsługuje zaporę BYO-WAF (Bring Your Own Web Application Firewall). Należy jednak przetestować zaporę aplikacji internetowej, aby upewnić się, że nie blokuje ani nie wysyła prawidłowych żądań do przepływów użytkowników usługi Azure AD B2C ani zasad niestandardowych. Dowiedz się, jak skonfigurować zaporę aplikacji internetowej Akamai i zaporę aplikacji internetowej Cloudflare przy użyciu usługi Azure AD B2C.

Czy moje wystąpienie usługi Azure Front Door może być hostowane w innej subskrypcji niż moja dzierżawa usługi Azure AD B2C?

Tak, usługa Azure Front Door może znajdować się w innej subskrypcji.

Następne kroki

Dowiedz się więcej o żądaniach autoryzacji OAuth.