W tym artykule opisano sposób zapewniania zgodności zaufanych Połączenie internetowych (TIC) 3.0 dla aplikacji i usług platformy Azure przeznaczonych dla Internetu. Zapewnia ona rozwiązania i zasoby ułatwiające organizacjom rządowym spełnienie wymagań zgodności TIC 3.0. Opisano w nim również sposób wdrażania wymaganych zasobów i sposobu dołączania rozwiązań do istniejących systemów.

Uwaga

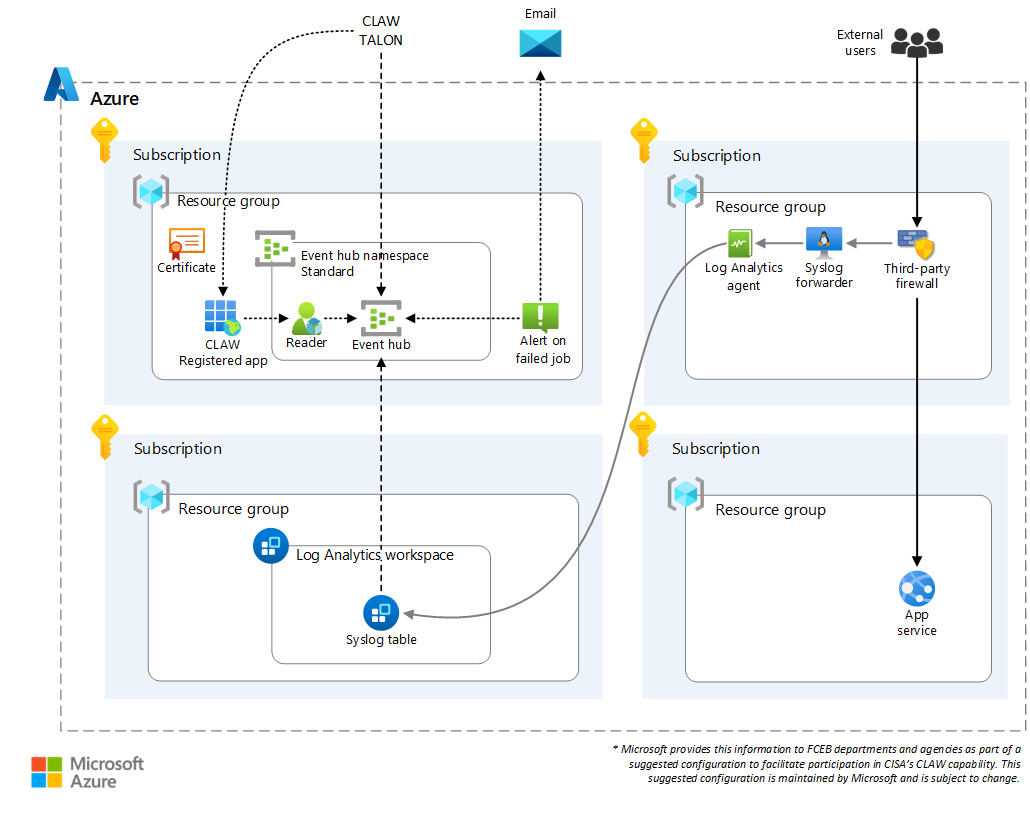

Firma Microsoft udostępnia te informacje działom i agencjom Federal Civil Executive Branch (FCEB) w ramach sugerowanej konfiguracji ułatwiającej uczestnictwo w możliwościach magazynu agregacji dzienników w chmurze (CISA) Cyberity and Infrastructure Security Agency (CISA). Sugerowane konfiguracje są obsługiwane przez firmę Microsoft i mogą ulec zmianie.

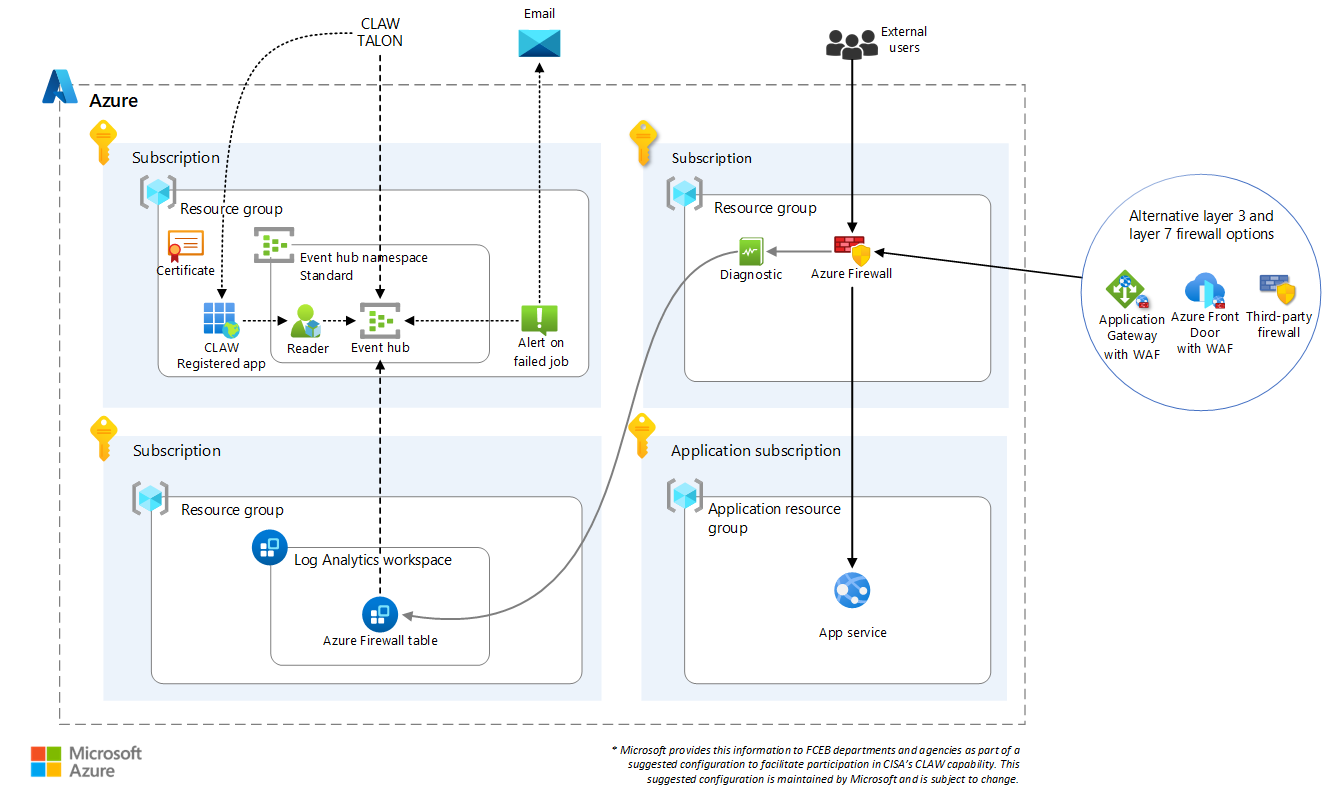

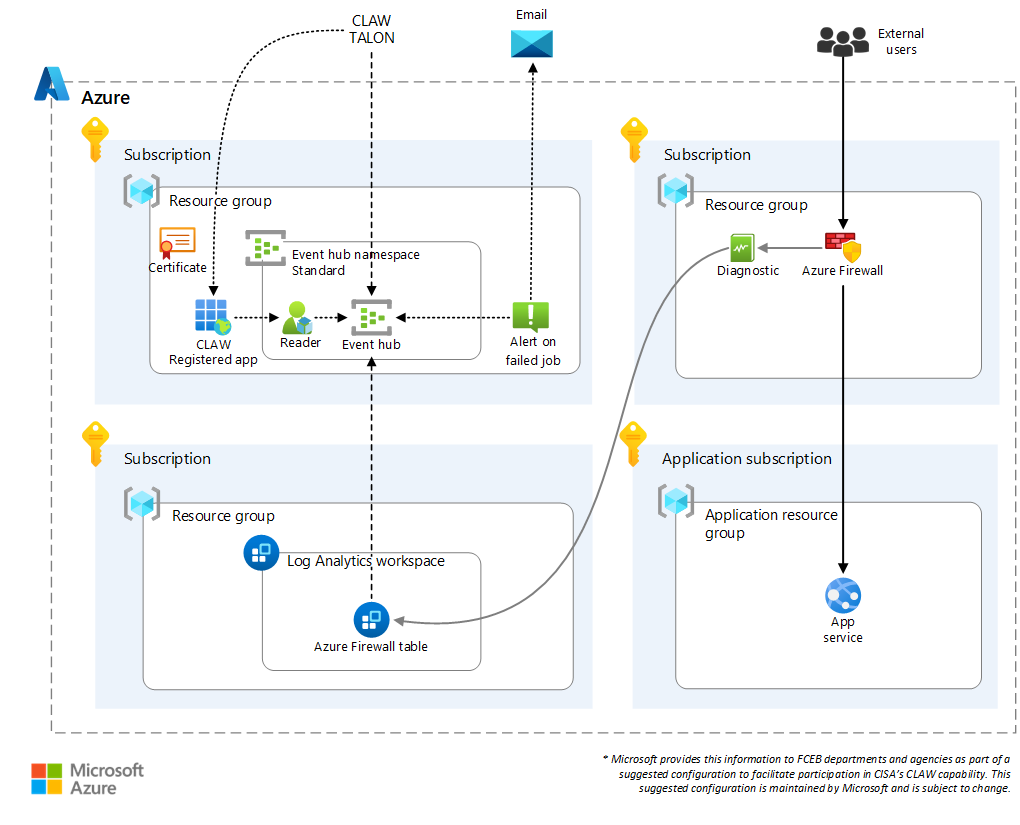

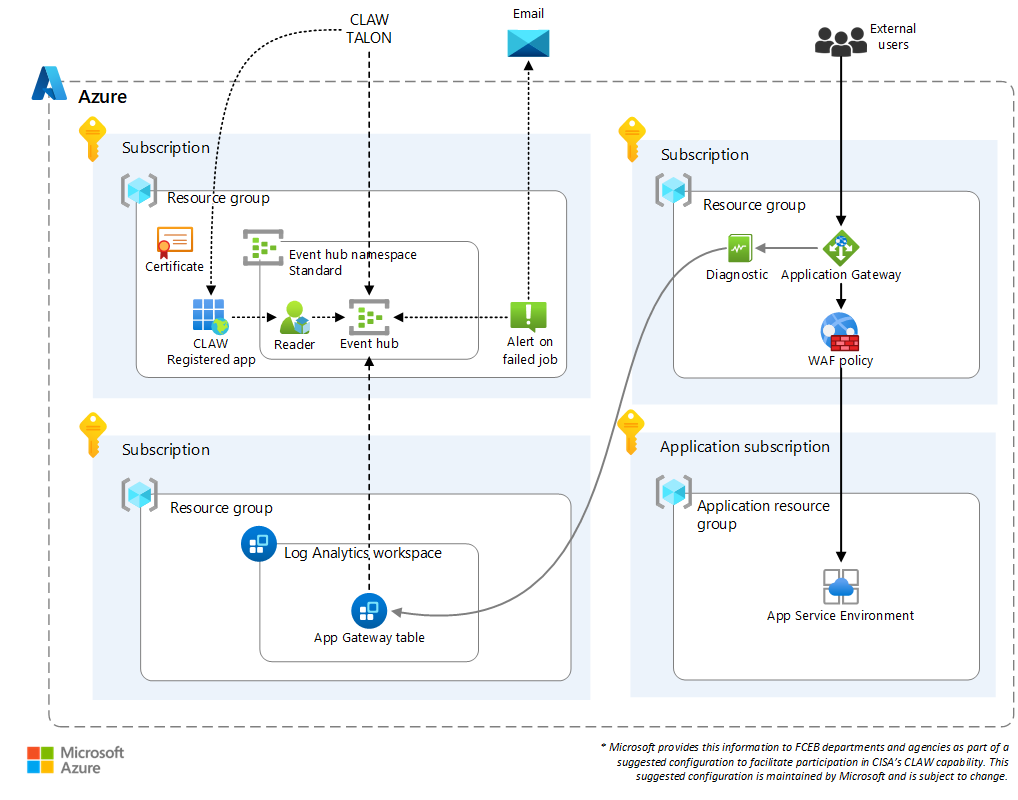

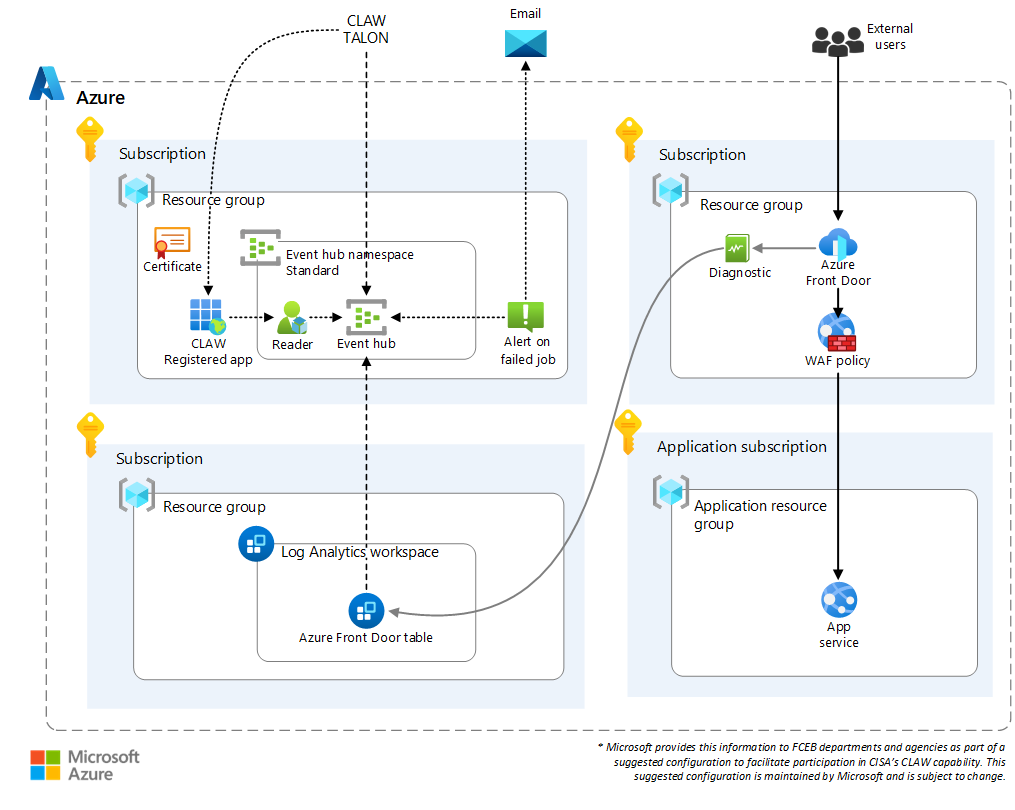

Architektura

Pobierz plik programu Visio z tą architekturą.

Przepływ danych

- Zapory

- Zapora może być dowolną zaporą warstwy 3 lub 7.

- Usługa Azure Firewall i niektóre zapory innych firm, nazywane również wirtualnymi urządzeniami sieciowymi (WUS), są zaporami warstwy 3.

- aplikacja systemu Azure Gateway z zaporą aplikacji internetowej (WAF) i usługą Azure Front Door z zaporą aplikacji internetowej to zapory warstwy 7.

- Ten artykuł zawiera rozwiązania wdrażania dla usługi Azure Firewall, application gateway z zaporą aplikacji internetowej i usługą Azure Front Door z wdrożeniami zapory aplikacji internetowej.

- Zapora wymusza zasady, zbiera metryki i rejestruje transakcje połączeń między usługami internetowymi a użytkownikami i usługami, które uzyskują dostęp do usług internetowych.

- Zapora może być dowolną zaporą warstwy 3 lub 7.

- Dzienniki zapory

- Usługa Azure Firewall, usługa Application Gateway z zaporą aplikacji internetowej i usługa Azure Front Door z zaporą aplikacji internetowej wysyła dzienniki do obszaru roboczego usługi Log Analytics.

- Zapory innych firm wysyłają dzienniki w formacie dziennika systemowego do obszaru roboczego usługi Log Analytics za pośrednictwem maszyny wirtualnej usługi przesyłania dalej syslog.

- Obszar roboczy usługi Log Analytics

- Obszar roboczy usługi Log Analytics to repozytorium dzienników.

- Może hostować usługę, która zapewnia niestandardową analizę danych ruchu sieciowego z zapory.

- Jednostka usługi (zarejestrowana aplikacja)

- Azure Event Hubs w warstwie Standardowa

- CISA TALON

Składniki

- Zapory. Twoja architektura będzie używać co najmniej jednej z następujących zapór. (Aby uzyskać więcej informacji, zobacz Alternatywy sekcji tego artykułu).

- Azure Firewall to natywna dla chmury, inteligentna usługa zabezpieczeń zapory sieciowej, która zapewnia rozszerzoną ochronę przed zagrożeniami dla obciążeń w chmurze uruchamianych na platformie Azure. Jest to w pełni stanowa zapora oferowana jako usługa, z wbudowaną wysoką dostępnością i możliwością nieograniczonego skalowania w chmurze. Jest ona dostępna w dwóch warstwach wydajności: Standardowa i Premium. Usługa Azure Firewall Premium obejmuje wszystkie funkcje usługi Azure Firewall w warstwie Standardowa i udostępnia dodatkowe funkcje, takie jak inspekcja protokołu Transport Layer Security (TLS) oraz system wykrywania i zapobiegania włamaniom (IDPS).

- Usługa Application Gateway z zaporą aplikacji internetowej to regionalny moduł równoważenia obciążenia ruchu internetowego, który umożliwia zarządzanie ruchem do aplikacji internetowych. Zapora aplikacji internetowych zapewnia rozszerzoną scentralizowaną ochronę aplikacji internetowych przed typowymi programami wykorzystującymi luki w zabezpieczeniach i lukami w zabezpieczeniach.

- Usługa Azure Front Door z zaporą aplikacji internetowej to globalny moduł równoważenia obciążenia ruchu internetowego, który umożliwia zarządzanie ruchem do aplikacji internetowych. Zapewnia ona możliwości sieci dostarczania zawartości (CDN) w celu przyspieszenia i modernizacji aplikacji. Zapora aplikacji internetowych zapewnia rozszerzoną scentralizowaną ochronę aplikacji internetowych przed typowymi programami wykorzystującymi luki w zabezpieczeniach i lukami w zabezpieczeniach.

- Zapora innej firmy to urządzenie WUS działające na maszynie wirtualnej platformy Azure i korzystające z usług zapory od innych dostawców. Firma Microsoft obsługuje duży ekosystem dostawców innych firm, którzy zapewniają usługi zapory.

- Rejestrowanie i uwierzytelnianie.

- Log Analytics to narzędzie dostępne w witrynie Azure Portal, za pomocą którego można edytować i uruchamiać zapytania dzienników względem dzienników usługi Azure Monitor. Aby uzyskać więcej informacji, zobacz Omówienie usługi Log Analytics w usłudze Azure Monitor.

- Usługa Azure Monitor to kompleksowe rozwiązanie do zbierania, analizowania i działania na podstawie danych telemetrycznych.

- Microsoft Entra ID zapewnia usługi tożsamości, logowanie jednokrotne i uwierzytelnianie wieloskładnikowe w obciążeniach platformy Azure.

- Jednostka usługi (zarejestrowana aplikacja) to jednostka, która definiuje zasady dostępu i uprawnienia dla użytkownika lub aplikacji w dzierżawie firmy Microsoft Entra.

- Event Hubs Standard to nowoczesna platforma przesyłania strumieniowego danych big data i usługa pozyskiwania zdarzeń.

- CISA TALON to usługa obsługiwana przez CISA działająca na platformie Azure. TALON łączy się z usługą Event Hubs, uwierzytelnia się przy użyciu certyfikatu dostarczonego przez CISA skojarzonego z jednostką usługi i zbiera dzienniki użycia usługi CLAW.

Alternatywy

Istnieje kilka alternatyw, których można użyć w następujących rozwiązaniach:

- Zbieranie dzienników można oddzielić od obszarów odpowiedzialności. Możesz na przykład wysłać dzienniki firmy Microsoft Entra do obszaru roboczego usługi Log Analytics zarządzanego przez zespół tożsamości i wysłać dzienniki sieciowe do innego obszaru roboczego usługi Log Analytics zarządzanego przez zespół sieciowy.

- Przykłady w tym artykule używają pojedynczej zapory, ale niektóre wymagania organizacyjne lub architektury wymagają co najmniej dwóch. Na przykład architektura może obejmować wystąpienie usługi Azure Firewall i wystąpienie usługi Application Gateway z zaporą aplikacji internetowej. Dzienniki dla każdej zapory należy zebrać i udostępnić ciSA TALON do zbierania.

- Jeśli środowisko wymaga ruchu wychodzącego z Internetu z maszyn wirtualnych opartych na platformie Azure, możesz użyć rozwiązania warstwy 3, takiego jak usługa Azure Firewall lub zapora innej firmy, aby monitorować i rejestrować ruch wychodzący.

Szczegóły scenariusza

Program TIC 3.0 przenosi TIC z lokalnej kolekcji danych do opartego na chmurze podejścia, które lepiej obsługuje nowoczesne aplikacje i systemy. Poprawia wydajność, ponieważ można bezpośrednio uzyskiwać dostęp do aplikacji platformy Azure. W przypadku usługi TIC 2.x należy uzyskać dostęp do aplikacji platformy Azure za pośrednictwem urządzenia zarządzanej zaufanego protokołu internetowego (MTIPS) TIC 2.x, co spowalnia odpowiedź.

Kierowanie ruchu aplikacji przez zaporę i rejestrowanie, że ruch jest podstawową funkcją pokazaną w przedstawionych tutaj rozwiązaniach. Zaporą może być usługa Azure Firewall, usługa Azure Front Door z zaporą aplikacji internetowej, usługa Application Gateway z zaporą aplikacji internetowej lub urządzenie WUS innej firmy. Zapora pomaga zabezpieczyć obwód chmury i zapisuje dzienniki każdej transakcji. Niezależnie od warstwy zapory rozwiązanie zbierania dzienników i dostarczania wymaga obszaru roboczego usługi Log Analytics, zarejestrowanej aplikacji i centrum zdarzeń. Obszar roboczy usługi Log Analytics wysyła dzienniki do centrum zdarzeń.

CLAW to usługa zarządzana CISA. Pod koniec 2022 r. CISA wydała TALON. TALON to usługa zarządzana CISA, która korzysta z natywnych funkcji platformy Azure. Wystąpienie FUNKCJI TALON działa w każdym regionie świadczenia usługi Azure. TALON łączy się z centrami zdarzeń zarządzanymi przez agencje rządowe w celu ściągnięcia zapory agencji i firmy Microsoft Entra loguje się do CLAW CISA.

Aby uzyskać więcej informacji na temat CLAW, TIC 3.0 i MTIPS, zobacz:

- Wskazówki dotyczące zaufanych Połączenie ionów internetowych

- Dokumenty dotyczące podstawowych wskazówek dotyczących TIC 3.0

- Krajowe dokumenty systemu ochrony cyberbezpieczeństwa (NCPS)

- EINSTEIN

- Zarządzane zaufane usługi protokołu internetowego (MTIPS)

Potencjalne przypadki użycia

Rozwiązania zgodności TIC 3.0 są często używane przez organizacje federalne i agencje rządowe na potrzeby aplikacji internetowych i usług interfejsu API opartych na platformie Azure.

Kwestie wymagające rozważenia

Te zagadnienia implementują filary platformy Azure Well-Architected Framework, która jest zestawem wytycznych, których można użyć do poprawy jakości obciążenia. Aby uzyskać więcej informacji, zobacz Microsoft Azure Well-Architected Framework.

- Oceń bieżącą architekturę, aby określić, które z przedstawionych tutaj rozwiązań zapewnia najlepsze podejście do zgodności ze standardem TIC 3.0.

- Skontaktuj się z przedstawicielem CISA, aby poprosić o dostęp do aplikacji CLAW.

- Użyj przycisków Wdróż na platformie Azure w tym artykule, aby wdrożyć co najmniej jedno rozwiązanie w środowisku testowym. Powinno to ułatwić zapoznanie się z procesem i wdrożonymi zasobami.

- Zobacz zgodność TIC 3.0 dla aplikacji internetowych, który zawiera dodatkowe informacje i zasoby dla usługi TIC 3.0:

- Dodatkowe informacje na temat osiągnięcia zgodności.

- Szablony usługi ARM upraszczające wdrażanie.

- Informacje ułatwiające integrację istniejących zasobów z rozwiązaniem.

- Typy dzienników zebranych dla każdej warstwy usługi i zapytania Kusto dotyczące przeglądania dzienników zebranych przez ciSA. Możesz użyć zapytań dotyczących wymagań dotyczących zabezpieczeń organizacji.

Niezawodność

Niezawodność zapewnia, że aplikacja może spełnić zobowiązania podjęte przez klientów. Aby uzyskać więcej informacji, zobacz Omówienie filaru niezawodności.

- Usługa Azure Firewall w warstwie Standardowa i Premium integruje się ze strefami dostępności, aby zwiększyć dostępność.

- Usługa Application Gateway w wersji 2 obsługuje skalowanie automatyczne i strefy dostępności w celu zwiększenia niezawodności.

- Implementacje w wielu regionach, które obejmują usługi równoważenia obciążenia, takie jak Azure Front Door, mogą zwiększyć niezawodność i odporność.

- Usługi Event Hubs w warstwie Standardowa i Premium zapewniają parowanie odzyskiwania po awarii geograficznej, które umożliwia przełączanie przestrzeni nazw w tryb failover do regionu pomocniczego.

Zabezpieczenia

Zabezpieczenia zapewniają ochronę przed celowymi atakami i nadużyciami cennych danych i systemów. Aby uzyskać więcej informacji, zobacz Omówienie filaru zabezpieczeń.

- Podczas rejestrowania aplikacji dla przedsiębiorstw zostanie utworzona jednostka usługi. Użyj schematu nazewnictwa dla jednostek usługi, które wskazują cel każdego z nich.

- Przeprowadzaj inspekcje w celu określenia aktywności jednostek usługi i stanu właścicieli jednostki usługi.

- Usługa Azure Firewall ma standardowe zasady. Funkcje WAFs skojarzone z usługą Application Gateway i usługą Azure Front Door mają zarządzane zestawy reguł ułatwiające zabezpieczanie usługi internetowej. Zacznij od tych zestawów reguł i twórz zasady organizacyjne w miarę upływu czasu na podstawie wymagań branżowych, najlepszych rozwiązań i przepisów rządowych.

- Dostęp do usługi Event Hubs jest autoryzowany za pośrednictwem tożsamości zarządzanych firmy Microsoft Entra i certyfikatu udostępnianego przez ciSA.

Optymalizacja kosztów

Optymalizacja kosztów polega na zmniejszeniu niepotrzebnych wydatków i poprawie wydajności operacyjnej. Aby uzyskać więcej informacji, zobacz Omówienie filaru optymalizacji kosztów.

Koszt każdego rozwiązania jest skalowany w dół w miarę wzrostu zasobów. Cennik w tym przykładowym scenariuszu kalkulatora cen platformy Azure jest oparty na rozwiązaniu usługi Azure Firewall. Jeśli zmienisz konfigurację, koszty mogą wzrosnąć. W przypadku niektórych planów koszty rosną wraz ze wzrostem liczby pozyskanych dzienników.

Uwaga

Skorzystaj z kalkulatora cen platformy Azure, aby uzyskać aktualne ceny oparte na zasobach wdrożonych dla wybranego rozwiązania.

Doskonałość operacyjna

Doskonałość operacyjna obejmuje procesy operacyjne, które wdrażają aplikację i działają w środowisku produkcyjnym. Aby uzyskać więcej informacji, zobacz Omówienie filaru doskonałości operacyjnej.

- Alerty usługi Azure Monitor są wbudowane w rozwiązania do powiadamiania, gdy przekazywanie nie może dostarczyć dzienników do usługi CLAW. Należy określić ważność alertów i sposób reagowania.

- Szablony usługi ARM umożliwiają przyspieszenie wdrażania architektur TIC 3.0 dla nowych aplikacji.

Efektywność wydajności

Efektywność wydajności to możliwość skalowania obciążenia w celu zaspokojenia zapotrzebowania użytkowników w wydajny sposób. Aby uzyskać więcej informacji, zobacz Omówienie filaru wydajności.

- Usługi Azure Firewall, Application Gateway, Azure Front Door i Event Hubs są skalowane w miarę wzrostu użycia.

- Usługa Azure Firewall Premium zezwala na więcej połączeń TCP niż w warstwie Standardowa i zapewnia zwiększoną przepustowość.

- Usługa Application Gateway w wersji 2 automatycznie zapewnia, że nowe wystąpienia są rozmieszczone w domenach błędów i domenach aktualizacji.

- Usługa Azure Front Door zapewnia buforowanie, kompresję, przyspieszanie ruchu i kończenie żądań TLS w celu zwiększenia wydajności.

- Usługi Event Hubs w warstwie Standardowa i Premium zapewniają automatyczne zwiększanie skali w górę w miarę wzrostu obciążenia.

Wdrażanie rozwiązania usługi Azure Firewall

Poniższe rozwiązanie używa usługi Azure Firewall do zarządzania ruchem wchodzącym do środowiska aplikacji platformy Azure. Rozwiązanie obejmuje wszystkie zasoby do generowania, zbierania i dostarczania dzienników do usługi CLAW. Obejmuje ona również usługę aplikacji służącą do śledzenia typów danych telemetrycznych zbieranych przez zaporę.

Rozwiązanie obejmuje:

- Sieć wirtualna, która ma oddzielne podsieci dla zapory i serwerów.

- Obszar roboczy usługi Log Analytics.

- Usługa Azure Firewall z zasadami sieciowymi na potrzeby dostępu do Internetu.

- Ustawienia diagnostyczne usługi Azure Firewall, które wysyłają dzienniki do obszaru roboczego usługi Log Analytics.

- Tabela tras skojarzona z grupą zasobów aplikacji w celu kierowania usługi app service do zapory dla generowanych dzienników.

- Zarejestrowana aplikacja.

- Centrum zdarzeń.

- Reguła alertu, która wysyła wiadomość e-mail w przypadku niepowodzenia zadania.

Ze względu na prostotę wszystkie zasoby są wdrażane w jednej subskrypcji i sieci wirtualnej. Zasoby można wdrożyć w dowolnej kombinacji grup zasobów lub w wielu sieciach wirtualnych.

Zadania po wdrożeniu

Po wdrożeniu środowisko wykonuje możliwości zapory i połączenia rejestrowania. Aby zapewnić zgodność z zasadami TIC 3.0 dla zbierania danych telemetrycznych sieci, należy upewnić się, że dzienniki są zgodne z zasadami ciSA CLAW. Kroki po wdrożeniu zakończą zadania w celu włączenia zgodności. Aby wykonać te kroki, należy koordynować pracę z ciSA, ponieważ ciSA musi dostarczyć certyfikat do skojarzenia z jednostką usługi. Aby uzyskać szczegółowe informacje krok po kroku, zobacz Zadania po wdrożeniu.

Po wdrożeniu należy ręcznie wykonać następujące zadania. Nie można ich ukończyć przy użyciu szablonu usługi ARM.

- Uzyskaj certyfikat klucza publicznego z usługi CISA.

- Utwórz jednostkę usługi (rejestrację aplikacji).

- Dodaj certyfikat klucza publicznego do rejestracji aplikacji.

- Przypisz aplikację rolę Odbiornik danych usługi Azure Event Hubs w zakresie przestrzeni nazw usługi Event Hubs.

- Aktywuj kanał informacyjny, wysyłając identyfikator dzierżawy platformy Azure, identyfikator aplikacji (klienta), nazwę przestrzeni nazw centrum zdarzeń, nazwę centrum zdarzeń i nazwę grupy odbiorców do usługi CISA.

Wdrażanie rozwiązania korzystającego z usługi Application Gateway z zaporą aplikacji internetowej

Poniższe rozwiązanie używa usługi Application Gateway z zaporą aplikacji internetowej do zarządzania ruchem wchodzącym do środowiska aplikacji platformy Azure. Rozwiązanie obejmuje wszystkie zasoby do generowania, zbierania i dostarczania dzienników do usługi CLAW. Obejmuje ona również usługę aplikacji służącą do śledzenia typów danych telemetrycznych zbieranych przez zaporę.

Rozwiązanie obejmuje:

- Sieć wirtualna, która ma oddzielne podsieci dla zapory i serwerów.

- Obszar roboczy usługi Log Analytics.

- Wystąpienie usługi Application Gateway w wersji 2 z zaporą aplikacji internetowej. Zapora aplikacji internetowej jest konfigurowana przy użyciu botów i zasad zarządzanych przez firmę Microsoft.

- Ustawienia diagnostyczne usługi Application Gateway w wersji 2, które wysyłają dzienniki do obszaru roboczego usługi Log Analytics.

- Zarejestrowana aplikacja.

- Centrum zdarzeń.

- Reguła alertu, która wysyła wiadomość e-mail w przypadku niepowodzenia zadania.

Ze względu na prostotę wszystkie zasoby są wdrażane w jednej subskrypcji i sieci wirtualnej. Zasoby można wdrożyć w dowolnej kombinacji grup zasobów lub w wielu sieciach wirtualnych.

Zadania po wdrożeniu

Po wdrożeniu środowisko wykonuje możliwości zapory i połączenia rejestrowania. Aby zapewnić zgodność z zasadami TIC 3.0 dla zbierania danych telemetrycznych sieci, należy upewnić się, że dzienniki są zgodne z zasadami ciSA CLAW. Kroki po wdrożeniu zakończą zadania w celu włączenia zgodności. Aby wykonać te kroki, należy koordynować pracę z ciSA, ponieważ ciSA musi dostarczyć certyfikat do skojarzenia z jednostką usługi. Aby uzyskać szczegółowe informacje krok po kroku, zobacz Zadania po wdrożeniu.

Po wdrożeniu należy ręcznie wykonać następujące zadania. Nie można ich ukończyć przy użyciu szablonu usługi ARM.

- Uzyskaj certyfikat klucza publicznego z usługi CISA.

- Utwórz jednostkę usługi (rejestrację aplikacji).

- Dodaj certyfikat klucza publicznego do rejestracji aplikacji.

- Przypisz aplikację rolę Odbiornik danych usługi Azure Event Hubs w zakresie przestrzeni nazw usługi Event Hubs.

- Aktywuj kanał informacyjny, wysyłając identyfikator dzierżawy platformy Azure, identyfikator aplikacji (klienta), nazwę przestrzeni nazw centrum zdarzeń, nazwę centrum zdarzeń i nazwę grupy odbiorców do usługi CISA.

Wdrażanie rozwiązania korzystającego z usługi Azure Front Door z zaporą aplikacji internetowej

Poniższe rozwiązanie używa usługi Azure Front Door z zaporą aplikacji internetowej do zarządzania ruchem wchodzącym do środowiska aplikacji platformy Azure. Rozwiązanie obejmuje wszystkie zasoby do generowania, zbierania i dostarczania dzienników do usługi CLAW. Obejmuje ona również usługę aplikacji służącą do śledzenia typów danych telemetrycznych zbieranych przez zaporę.

Rozwiązanie obejmuje:

- Sieć wirtualna, która ma oddzielne podsieci dla zapory i serwerów.

- Obszar roboczy usługi Log Analytics.

- Wystąpienie usługi Azure Front Door z zaporą aplikacji internetowej. Zapora aplikacji internetowej jest konfigurowana przy użyciu botów i zasad zarządzanych przez firmę Microsoft.

- Ustawienia diagnostyczne usługi Azure Front Door, które wysyłają dzienniki do obszaru roboczego usługi Log Analytics.

- Zarejestrowana aplikacja.

- Centrum zdarzeń.

- Reguła alertu, która wysyła wiadomość e-mail w przypadku niepowodzenia zadania.

Ze względu na prostotę wszystkie zasoby są wdrażane w jednej subskrypcji i sieci wirtualnej. Zasoby można wdrożyć w dowolnej kombinacji grup zasobów lub w wielu sieciach wirtualnych.

Zadania po wdrożeniu

Po wdrożeniu środowisko wykonuje możliwości zapory i połączenia rejestrowania. Aby zapewnić zgodność z zasadami TIC 3.0 dla zbierania danych telemetrycznych sieci, należy upewnić się, że dzienniki są zgodne z zasadami ciSA CLAW. Kroki po wdrożeniu zakończą zadania w celu włączenia zgodności. Aby wykonać te kroki, należy koordynować pracę z ciSA, ponieważ ciSA musi dostarczyć certyfikat do skojarzenia z jednostką usługi. Aby uzyskać szczegółowe informacje krok po kroku, zobacz Zadania po wdrożeniu.

Po wdrożeniu należy ręcznie wykonać następujące zadania. Nie można ich ukończyć przy użyciu szablonu usługi ARM.

- Uzyskaj certyfikat klucza publicznego z usługi CISA.

- Utwórz jednostkę usługi (rejestrację aplikacji).

- Dodaj certyfikat klucza publicznego do rejestracji aplikacji.

- Przypisz aplikację rolę Odbiornik danych usługi Azure Event Hubs w zakresie przestrzeni nazw usługi Event Hubs.

- Aktywuj kanał informacyjny, wysyłając identyfikator dzierżawy platformy Azure, identyfikator aplikacji (klienta), nazwę przestrzeni nazw centrum zdarzeń, nazwę centrum zdarzeń i nazwę grupy odbiorców do usługi CISA.

Rozwiązanie zapory innej firmy (WUS)

Uwaga

Zasoby wdrażania nie są udostępniane dla tego rozwiązania. Jest on uwzględniony tylko w celu zapewnienia wskazówek.

Poniższe rozwiązanie ilustruje sposób używania zapory innej firmy do zarządzania ruchem wchodzącym do środowiska aplikacji platformy Azure i implementowania zgodności TIC 3.0. Zapory innych firm wymagają użycia maszyny wirtualnej usługi przesyłania dalej syslog. Jego agenci muszą być zarejestrowani w obszarze roboczym usługi Log Analytics. Zapora innej firmy jest skonfigurowana do eksportowania dzienników w formacie dziennika systemowego do maszyny wirtualnej usługi przesyłania dalej syslog. Agent jest skonfigurowany do wysyłania dzienników do obszaru roboczego usługi Log Analytics. Gdy dzienniki znajdują się w obszarze roboczym usługi Log Analytics, są one wysyłane do usługi Event Hubs i przetwarzane zgodnie z innymi rozwiązaniami opisanymi w tym artykule.

Zadania po wdrożeniu

Po wdrożeniu środowisko wykonuje możliwości zapory i połączenia rejestrowania. Aby zapewnić zgodność z zasadami TIC 3.0 dla zbierania danych telemetrycznych sieci, należy upewnić się, że dzienniki są zgodne z zasadami ciSA CLAW. Kroki po wdrożeniu zakończą zadania w celu włączenia zgodności. Aby wykonać te kroki, należy koordynować pracę z ciSA, ponieważ ciSA musi dostarczyć certyfikat do skojarzenia z jednostką usługi. Aby uzyskać szczegółowe informacje krok po kroku, zobacz Zadania po wdrożeniu.

Po wdrożeniu należy ręcznie wykonać następujące zadania. Nie można ich ukończyć przy użyciu szablonu usługi ARM.

- Uzyskaj certyfikat klucza publicznego z usługi CISA.

- Utwórz jednostkę usługi (rejestrację aplikacji).

- Dodaj certyfikat klucza publicznego do rejestracji aplikacji.

- Przypisz aplikację rolę Odbiornik danych usługi Azure Event Hubs w zakresie przestrzeni nazw usługi Event Hubs.

- Aktywuj kanał informacyjny, wysyłając identyfikator dzierżawy platformy Azure, identyfikator aplikacji (klienta), nazwę przestrzeni nazw centrum zdarzeń, nazwę centrum zdarzeń i nazwę grupy odbiorców do usługi CISA.

Współautorzy

Ten artykuł jest obsługiwany przez firmę Microsoft. Pierwotnie został napisany przez następujących współautorów.

Główny autor:

- Paul Lizer | Starszy architekt rozwiązań w chmurze

Inny współautor:

- Mick Alberts | Składnik zapisywania technicznego

Aby wyświetlić niepubalne profile serwisu LinkedIn, zaloguj się do serwisu LinkedIn.

Następne kroki

- Dokumenty dotyczące podstawowych wskazówek dotyczących TIC 3.0

- Krajowe dokumenty systemu ochrony cyberbezpieczeństwa (NCPS)

- EINSTEIN

- Zarządzane zaufane usługi protokołu internetowego (MTIPS)

- Zaufana Połączenie internetowa platformy Azure — rozszerzona

- Federal App Innovation — TIC 3.0

- Co to jest usługa Azure Firewall?

- Dokumentacja usługi Azure Firewall

- Co to jest aplikacja systemu Azure Gateway?

- Azure Front Door

- Wprowadzenie do zapory aplikacji internetowej platformy Azure

- Omówienie usługi Log Analytics w usłudze Azure Monitor

- Co to jest usługa Azure Event Hubs?

- Omówienie alertów na platformie Azure

- Obiekty aplikacji i jednostki usługi w usłudze Microsoft Entra ID

- Użyj portalu, aby utworzyć aplikację Firmy Microsoft Entra i jednostkę usługi, która może uzyskiwać dostęp do zasobów

- Rejestrowanie aplikacji za pomocą platformy tożsamości firmy Microsoft

- Przypisywanie ról platformy Azure przy użyciu witryny Azure Portal

- Utwórz grupy zasobów

- Jak znaleźć identyfikator dzierżawy usługi Microsoft Entra

- Zbieranie źródeł danych dziennika systemowego za pomocą agenta usługi Log Analytics

- Analizowanie danych tekstowych w dziennikach usługi Azure Monitor

- Wprowadzenie do rejestrowania przepływu dla sieciowych grup zabezpieczeń

- Co to są tożsamości zarządzane dla zasobów platformy Azure?

- Wdrażanie i konfigurowanie usługi Azure Firewall przy użyciu witryny Azure Portal