Używanie usługi Azure Private Link do bezpiecznego łączenia sieci z usługą Azure Automation

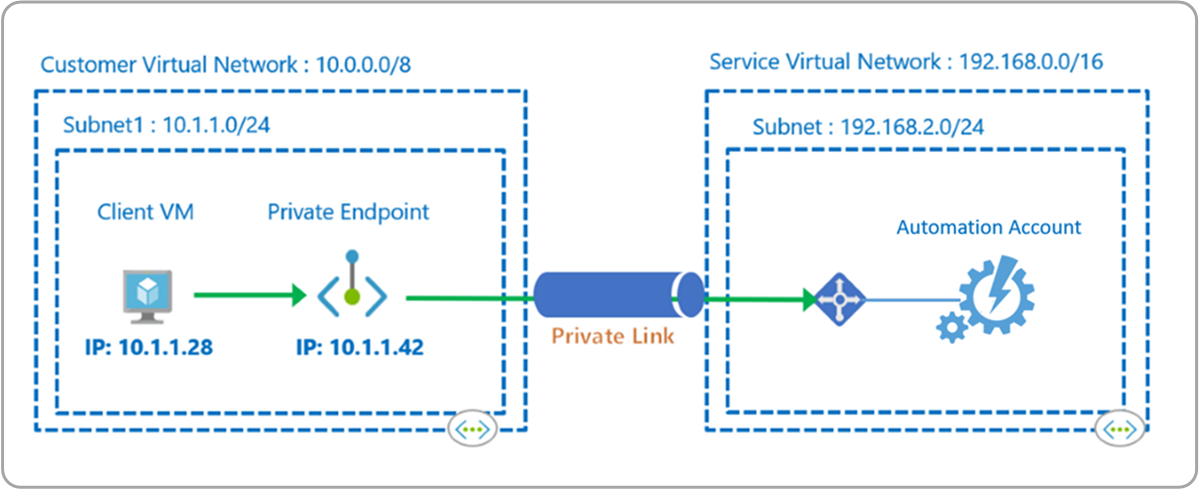

Prywatny punkt końcowy platformy Azure to interfejs sieciowy, który nawiązuje połączenie prywatnie i bezpiecznie z usługą obsługiwaną przez usługę Azure Private Link. Prywatny punkt końcowy używa prywatnego adresu IP z sieci wirtualnej, efektywnie przenosząc usługę Automation do sieci wirtualnej. Ruch sieciowy między maszynami w sieci wirtualnej i kontem usługi Automation przechodzi przez sieć wirtualną i łącze prywatne w sieci szkieletowej firmy Microsoft, eliminując zagrożenie z publicznego Internetu.

Na przykład masz sieć wirtualną, w której wyłączono wychodzący dostęp do Internetu. Jednak chcesz uzyskać dostęp do konta usługi Automation prywatnie i korzystać z funkcji automatyzacji, takich jak elementy webhook, konfiguracja stanu i zadania elementów runbook w hybrydowych procesach roboczych elementu Runbook. Ponadto chcesz, aby użytkownicy mieli dostęp do konta usługi Automation tylko za pośrednictwem sieci wirtualnej. Wdrożenie prywatnego punktu końcowego osiąga te cele.

W tym artykule opisano, kiedy używać i jak skonfigurować prywatny punkt końcowy przy użyciu konta usługi Automation.

Uwaga

Obsługa usługi Private Link w usłudze Azure Automation jest dostępna tylko w chmurach komercyjnych platform Azure i Azure US Government.

Zalety

Za pomocą usługi Private Link możesz wykonywać następujące czynności:

Połączenie prywatnie do usługi Azure Automation bez otwierania dostępu do sieci publicznej.

Połączenie prywatnie do obszaru roboczego usługi Azure Monitor Log Analytics bez otwierania dostępu do sieci publicznej.

Uwaga

Wymagany jest oddzielny prywatny punkt końcowy dla obszaru roboczego usługi Log Analytics, jeśli twoje konto usługi Automation jest połączone z obszarem roboczym usługi Log Analytics w celu przekazywania danych zadań, a także po włączeniu funkcji, takich jak Update Management, Śledzenie zmian i spis, State Configuration lub Uruchamianie/zatrzymywanie maszyn wirtualnych poza godzinami pracy. Aby uzyskać więcej informacji na temat usługi Private Link dla usługi Azure Monitor, zobacz Używanie usługi Azure Private Link do bezpiecznego łączenia sieci z usługą Azure Monitor.

Upewnienie się, że dane automatyzacji są dostępne tylko za pośrednictwem autoryzowanych sieci prywatnych.

Zapobiegaj eksfiltracji danych z sieci prywatnych, definiując zasób usługi Azure Automation, który łączy się za pośrednictwem prywatnego punktu końcowego.

Bezpiecznie połącz prywatną sieć lokalną z usługą Azure Automation przy użyciu usługi ExpressRoute i usługi Private Link.

Zachowaj cały ruch wewnątrz sieci szkieletowej platformy Microsoft Azure.

Aby uzyskać więcej informacji, zobacz Najważniejsze zalety usługi Private Link.

Ograniczenia

- W bieżącej implementacji usługi Private Link zadania chmury konta usługi Automation nie mogą uzyskiwać dostępu do zasobów platformy Azure zabezpieczonych przy użyciu prywatnego punktu końcowego. Na przykład usługa Azure Key Vault, usługa Azure SQL, konto usługi Azure Storage itp. Aby obejść ten problem, należy zamiast tego użyć hybrydowego procesu roboczego elementu Runbook. W związku z tym lokalne maszyny wirtualne są obsługiwane do uruchamiania hybrydowych procesów roboczych elementów Runbook na koncie usługi Automation z włączonym usługą Private Link.

- Musisz użyć najnowszej wersji agenta usługi Log Analytics dla systemu Windows lub Linux.

- Brama usługi Log Analytics nie obsługuje usługi Private Link.

- Alert platformy Azure (metryka, dziennik i dziennik aktywności) nie może służyć do wyzwalania elementu webhook usługi Automation, gdy konto usługi Automation jest skonfigurowane z dostępem publicznym ustawionym na Wartość Wyłącz.

Jak to działa

Usługa Azure Automation Private Link łączy co najmniej jeden prywatny punkt końcowy (a więc i sieci wirtualne, które są w nim zawarte) z zasobem konta usługi Automation. Te punkty końcowe to maszyny używające elementów webhook do uruchamiania elementu Runbook, maszyn hostowania roli hybrydowego procesu roboczego elementu Runbook i węzłów Desired State Configuration (DSC).

Po utworzeniu prywatnych punktów końcowych dla usługi Automation każdy z publicznych adresów URL usługi Automation jest mapowany na jeden prywatny punkt końcowy w sieci wirtualnej. Użytkownik lub maszyna może bezpośrednio skontaktować się z adresami URL usługi Automation.

Scenariusz elementu webhook

Elementy Runbook można uruchomić, wykonując wpis POST w adresie URL elementu webhook. Na przykład adres URL wygląda następująco: https://<automationAccountId>.webhooks.<region>.azure-automation.net/webhooks?token=gzGMz4SMpqNo8gidqPxAJ3E%3d

Scenariusz hybrydowego procesu roboczego elementu Runbook

Funkcja hybrydowego procesu roboczego elementu Runbook użytkownika usługi Azure Automation umożliwia uruchamianie elementów Runbook bezpośrednio na platformie Azure lub na maszynie spoza platformy Azure, w tym serwerów zarejestrowanych na serwerach z obsługą usługi Azure Arc. Na komputerze lub serwerze hostujący rolę można uruchamiać elementy Runbook bezpośrednio na nim i względem zasobów w środowisku, aby zarządzać tymi zasobami lokalnymi.

Punkt końcowy środowiska JRDS jest używany przez hybrydowy proces roboczy do uruchamiania/zatrzymywania elementów Runbook, pobierania elementów Runbook do procesu roboczego i wysyłania strumienia dziennika zadań z powrotem do usługi Automation. Po włączeniu punktu końcowego środowiska JRDS adres URL będzie wyglądać następująco: https://<automationaccountID>.jrds.<region>.privatelink.azure-automation.net. Dzięki temu wykonywanie elementu Runbook w hybrydowym procesie roboczym połączonym z usługą Azure Virtual Network jest w stanie wykonywać zadania bez konieczności otwierania połączenia wychodzącego z Internetem.

Uwaga

W przypadku bieżącej implementacji linków prywatnych dla usługi Azure Automation obsługuje tylko uruchamianie zadań w hybrydowym procesie roboczym elementu Runbook połączonym z siecią wirtualną platformy Azure i nie obsługuje zadań w chmurze.

Scenariusz hybrydowego procesu roboczego dla rozwiązania Update Management

Hybrydowy proces roboczy elementu Runbook systemu obsługuje zestaw ukrytych elementów Runbook używanych przez funkcję rozwiązania Update Management, która jest przeznaczona do instalowania aktualizacji określonych przez użytkownika na komputerach z systemami Windows i Linux. Po włączeniu rozwiązania Azure Automation Update Management wszystkie maszyny połączone z obszarem roboczym usługi Log Analytics są automatycznie konfigurowane jako systemowy hybrydowy proces roboczy elementu Runbook.

Aby zrozumieć i skonfigurować rozwiązanie Update Management, zobacz About Update Management ( Informacje o usłudze Update Management). Funkcja Update Management ma zależność od obszaru roboczego usługi Log Analytics i dlatego wymaga połączenia obszaru roboczego z kontem usługi Automation. Obszar roboczy usługi Log Analytics przechowuje dane zebrane przez rozwiązanie i hostuje jego przeszukiwanie dzienników i widoki.

Jeśli chcesz, aby maszyny skonfigurowane do zarządzania aktualizacjami łączyły się z obszarem roboczym usługi Automation i Log Analytics w bezpieczny sposób za pośrednictwem kanału usługi Private Link, musisz włączyć usługę Private Link dla obszaru roboczego usługi Log Analytics połączonego z kontem usługi Automation skonfigurowanym za pomocą usługi Private Link.

Możesz kontrolować sposób uzyskiwania dostępu do obszaru roboczego usługi Log Analytics spoza zakresów usługi Private Link, wykonując kroki opisane w temacie Konfigurowanie usługi Log Analytics. W przypadku ustawienia Zezwalaj na dostęp do sieci publicznej na potrzeby pozyskiwania na wartość Nie, maszyny spoza połączonych zakresów nie mogą przekazywać danych do tego obszaru roboczego. Jeśli ustawisz opcję Zezwalaj na dostęp do sieci publicznej dla zapytań na wartość Nie, maszyny spoza zakresów nie będą mogły uzyskać dostępu do danych w tym obszarze roboczym.

Użyj docelowego zasobu DSCAndHybridWorker , aby włączyć usługę Private Link dla hybrydowych procesów roboczych użytkowników i systemu.

Uwaga

Maszyny hostowane poza platformą Azure zarządzane przez rozwiązanie Update Management i połączone z siecią wirtualną platformy Azure za pośrednictwem prywatnej komunikacji równorzędnej usługi ExpressRoute, tuneli VPN i równorzędnych sieci wirtualnych przy użyciu prywatnych punktów końcowych obsługują usługę Private Link.

Scenariusz konfiguracji stanu (agentsvc)

Usługa State Configuration udostępnia usługę zarządzania konfiguracją platformy Azure, która umożliwia pisanie i kompilowanie konfiguracji konfiguracji żądanego stanu programu PowerShell (DSC) dla węzłów w dowolnej chmurze lub lokalnym centrum danych.

Agent na maszynie rejestruje się w usłudze DSC, a następnie używa punktu końcowego usługi do ściągania konfiguracji DSC. Punkt końcowy usługi agenta wygląda następująco: https://<automationAccountId>.agentsvc.<region>.azure-automation.net.

Adres URL dla publicznego i prywatnego punktu końcowego będzie taki sam, jednak zostanie on zamapowany na prywatny adres IP po włączeniu łącza prywatnego.

Planowanie na podstawie sieci

Przed skonfigurowaniem zasobu konta usługi Automation należy wziąć pod uwagę wymagania dotyczące izolacji sieci. Oceń dostęp sieci wirtualnych do publicznego Internetu oraz ograniczenia dostępu do konta usługi Automation (w tym konfigurowanie zakresu grupy usługi Private Link do dzienników usługi Azure Monitor, jeśli są zintegrowane z kontem usługi Automation). Uwzględnij również przegląd rekordów DNS usługi Automation w ramach planu, aby upewnić się, że obsługiwane funkcje działają bez problemu.

Połączenie do prywatnego punktu końcowego

Wykonaj poniższe kroki, aby utworzyć prywatny punkt końcowy dla konta usługi Automation.

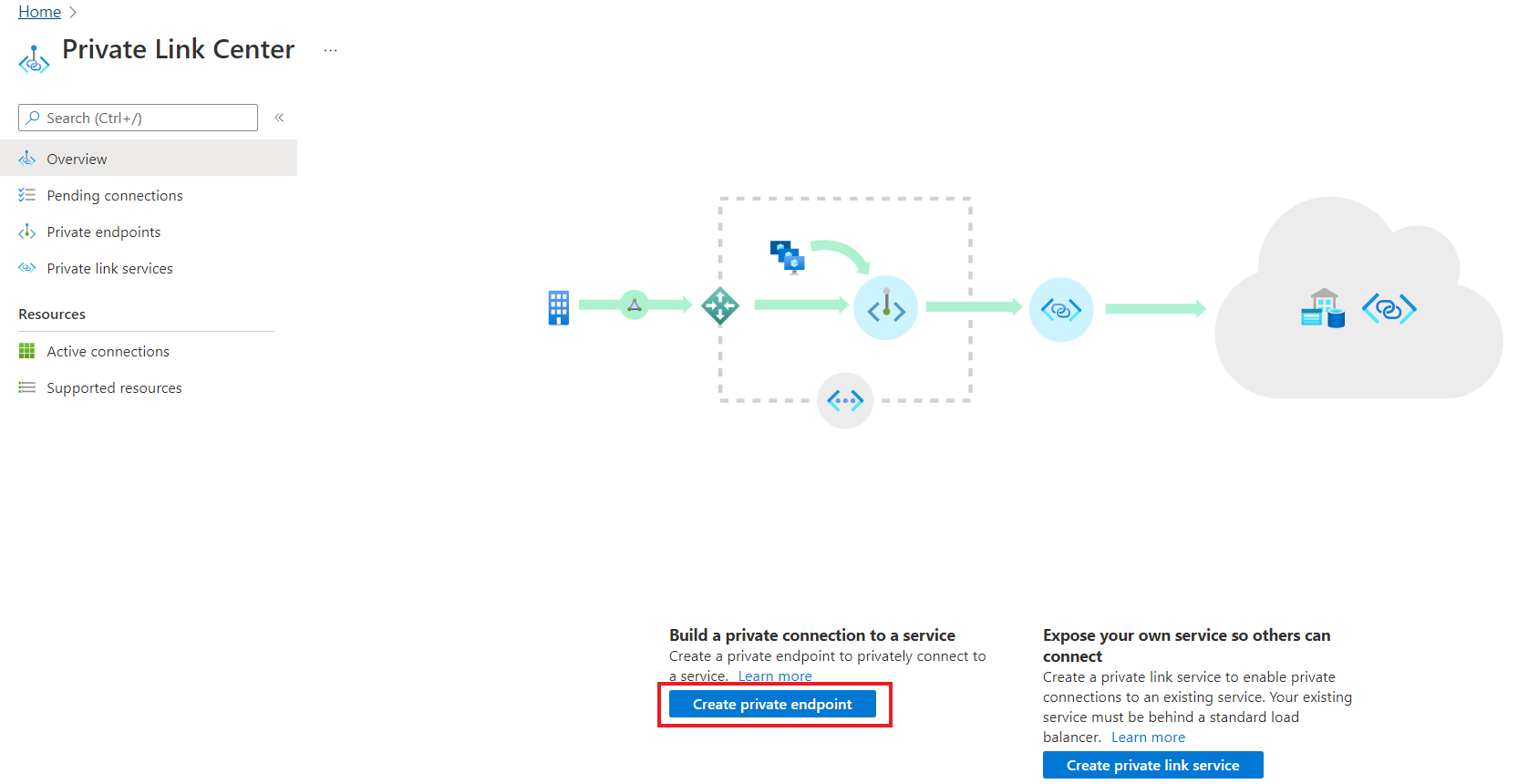

Przejdź do centrum usługi Private Link w witrynie Azure Portal, aby utworzyć prywatny punkt końcowy w celu połączenia naszej sieci.

W centrum usługi Private Link wybierz pozycję Utwórz prywatny punkt końcowy.

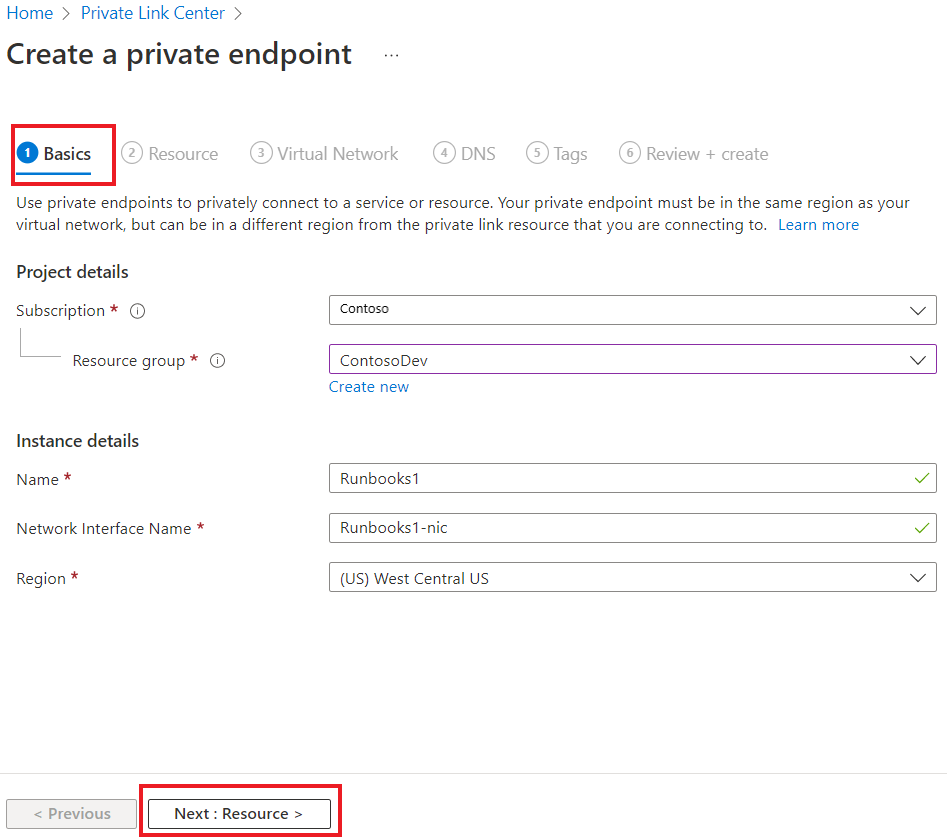

W obszarze Podstawy wprowadź następujące szczegóły:

- Subskrypcja

- Grupa zasobów:

- Nazwa/nazwisko

- Nazwa interfejsu sieciowego

- Region i wybierz pozycję Dalej: Zasób.

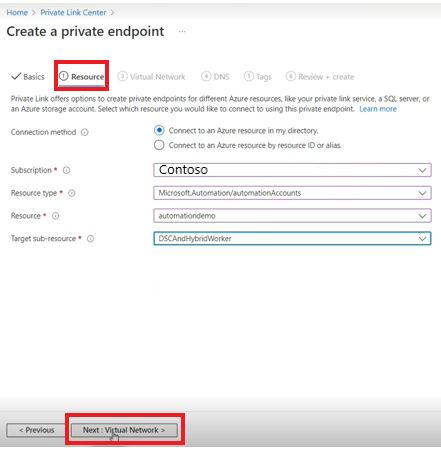

W obszarze Zasób wprowadź następujące szczegóły:

- Połączenie ion metoda wybierz opcję domyślną — Połączenie do zasobu platformy Azure w moim katalogu.

- Subskrypcja

- Typ zasobu

- Zasób.

- Docelowy zasób podrzędny może być elementem Webhook lub DSCAndHybridWorker zgodnie ze scenariuszem i wybrać pozycję Dalej: Sieć wirtualna.

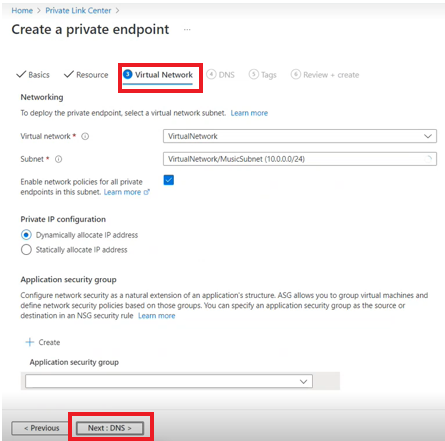

W obszarze Sieć wirtualna wprowadź następujące szczegóły:

- Sieć wirtualna

- Podsieć

- Włącz pole wyboru Włącz zasady sieciowe dla wszystkich prywatnych punktów końcowych w tej podsieci.

- Wybierz pozycję Dynamicznie przydziel adres IP i wybierz pozycję Dalej: DNS.

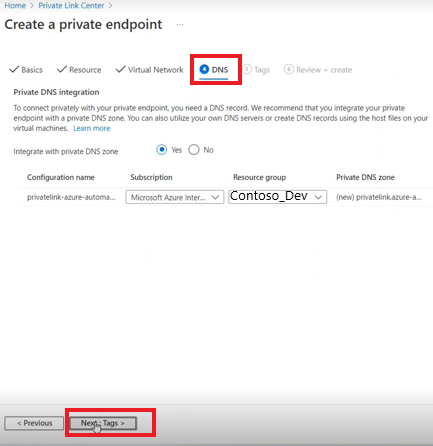

W systemie DNS dane są wypełniane zgodnie z informacjami wprowadzonymi na kartach Podstawy, Zasób, Sieć wirtualna i tworzy strefę Prywatna strefa DNS. Wprowadź następujące informacje:

- Integracja z prywatną strefą DNS

- Subskrypcja

- Grupa zasobów i wybierz pozycję Dalej: Tagi

W obszarze Tagi można kategoryzować zasoby. Wybierz pozycję Nazwa i wartość, a następnie wybierz pozycję Przejrzyj i utwórz.

Zostanie wyświetlona strona Przeglądanie i tworzenie , na której platforma Azure weryfikuje konfigurację. Po zastosowaniu zmian w dostępie do sieci publicznej i usłudze Private Link może upłynąć do 35 minut.

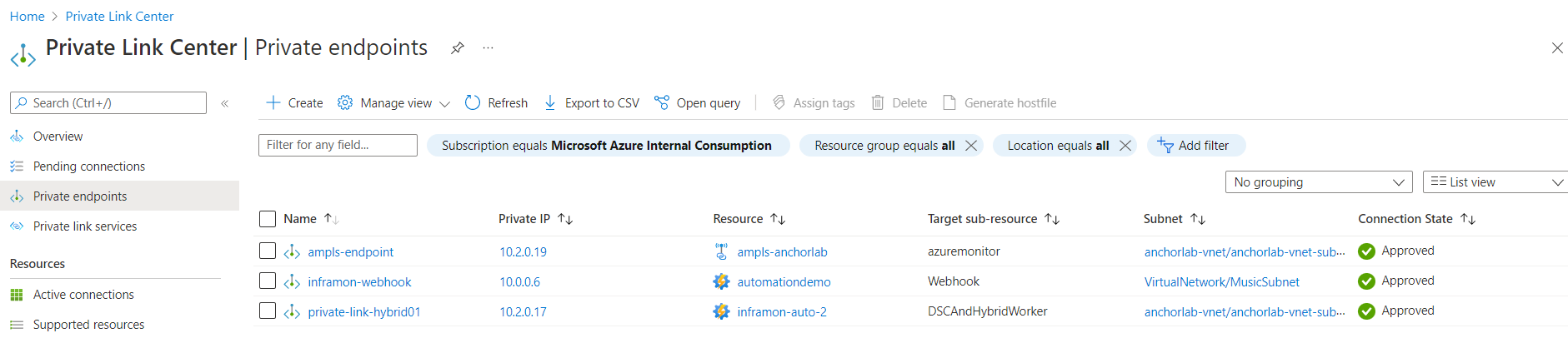

W Centrum usługi Private Link wybierz pozycję Prywatne punkty końcowe, aby wyświetlić zasób łącza prywatnego.

Wybierz zasób, aby wyświetlić wszystkie szczegóły. Spowoduje to utworzenie nowego prywatnego punktu końcowego dla konta usługi Automation i przypisanie mu prywatnego adresu IP z sieci wirtualnej. Stan Połączenie ion jest wyświetlany jako zatwierdzony.

Podobnie tworzona jest unikatowa w pełni kwalifikowana nazwa domeny (FQDN) dla konfiguracji stanu (agentsvc) i środowiska uruchomieniowego zadania hybrydowego procesu roboczego elementu Runbook (jrds). Każdy z nich ma przypisany oddzielny adres IP od sieci wirtualnej, a stan Połączenie ion jest wyświetlany jako zatwierdzony.

Jeśli użytkownik usługi ma uprawnienia RBAC platformy Azure w zasobie usługi Automation, może wybrać metodę automatycznego zatwierdzania. W takim przypadku, gdy żądanie osiągnie zasób dostawcy usługi Automation, nie jest wymagana żadna akcja od dostawcy usług, a połączenie zostanie automatycznie zatwierdzone.

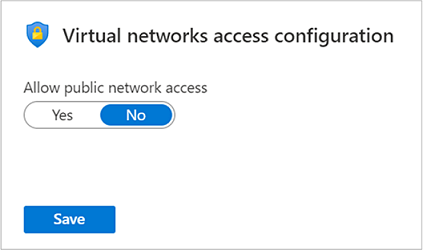

Ustawianie flag dostępu do sieci publicznej

Konto usługi Automation można skonfigurować tak, aby odrzucało wszystkie konfiguracje publiczne i zezwalało na dalsze rozszerzanie zabezpieczeń sieci tylko za pośrednictwem prywatnych punktów końcowych. Jeśli chcesz ograniczyć dostęp do konta usługi Automation tylko z poziomu sieci wirtualnej i nie zezwalać na dostęp z publicznego Internetu, możesz ustawić publicNetworkAccess właściwość na $falsewartość .

Gdy ustawienie Dostęp do sieci publicznej jest ustawione na $false, dozwolone są tylko połączenia za pośrednictwem prywatnych punktów końcowych, a wszystkie połączenia za pośrednictwem publicznych punktów końcowych są odrzucane z komunikatem o błędzie nieautoryzowanym i stanem HTTP 401.

Poniższy skrypt programu PowerShell pokazuje, jak Get i Setwłaściwość Dostęp do sieci publicznej na poziomie konta usługi Automation:

$account = Get-AzResource -ResourceType Microsoft.Automation/automationAccounts -ResourceGroupName "<resourceGroupName>" -Name "<automationAccountName>" -ApiVersion "2020-01-13-preview"

$account.Properties | Add-Member -Name 'publicNetworkAccess' -Type NoteProperty -Value $false -Force

$account | Set-AzResource -Force -ApiVersion "2020-01-13-preview"

Możesz również kontrolować właściwość dostępu do sieci publicznej w witrynie Azure Portal. Z poziomu konta usługi Automation wybierz pozycję Izolacja sieciowa w okienku po lewej stronie w sekcji Konto Ustawienia. Gdy ustawienie Dostęp do sieci publicznej jest ustawione na Nie, dozwolone są tylko połączenia za pośrednictwem prywatnych punktów końcowych, a wszystkie połączenia za pośrednictwem publicznych punktów końcowych zostaną odrzucone.

Konfiguracja DNS

Podczas nawiązywania połączenia z zasobem łącza prywatnego przy użyciu w pełni kwalifikowanej nazwy domeny (FQDN) w ramach parametry połączenia ważne jest prawidłowe skonfigurowanie ustawień DNS w celu rozpoznania przydzielonego prywatnego adresu IP. Istniejące usługi platformy Azure mogą już mieć konfigurację DNS do użycia podczas nawiązywania połączenia za pośrednictwem publicznego punktu końcowego. Konfigurację DNS należy przejrzeć i zaktualizować w celu nawiązania połączenia przy użyciu prywatnego punktu końcowego.

Interfejs sieciowy skojarzony z prywatnym punktem końcowym zawiera pełny zestaw informacji wymaganych do skonfigurowania systemu DNS, w tym nazwy FQDN i prywatnych adresów IP przydzielonych dla danego zasobu łącza prywatnego.

Aby skonfigurować ustawienia DNS dla prywatnych punktów końcowych, możesz skorzystać z następujących opcji:

Użyj pliku hosta (zalecane tylko w przypadku testowania). Możesz użyć pliku hosta na maszynie wirtualnej, aby przesłonić przy użyciu systemu DNS na potrzeby rozpoznawania nazw. Wpis DNS powinien wyglądać podobnie do następującego przykładu:

privatelinkFQDN.jrds.sea.azure-automation.net.Użyj prywatnej strefy DNS. Za pomocą prywatnych stref DNS można zastąpić rozpoznawanie nazw DNS dla określonego prywatnego punktu końcowego. Prywatną strefę DNS można połączyć z siecią wirtualną w celu rozpoznawania konkretnych domen. Aby umożliwić agentowi na maszynie wirtualnej komunikację za pośrednictwem prywatnego punktu końcowego, utwórz rekord Prywatna strefa DNS jako

privatelink.azure-automation.net. Dodaj nowe mapowanie rekordu DNS A na adres IP prywatnego punktu końcowego.Użyj usługi przekazywania DNS (opcjonalnie). Za pomocą usługi przesyłania dalej DNS można zastąpić rozpoznawanie nazw DNS dla określonego zasobu łącza prywatnego. Jeśli serwer DNS jest hostowany w sieci wirtualnej, możesz utworzyć regułę przekazywania DNS, aby użyć prywatnej strefy DNS, aby uprościć konfigurację wszystkich zasobów łącza prywatnego.

Aby uzyskać więcej informacji, zobacz Konfiguracja usługi DNS prywatnego punktu końcowego platformy Azure.

Następne kroki

Aby dowiedzieć się więcej na temat prywatnego punktu końcowego, zobacz Co to jest prywatny punkt końcowy platformy Azure?.

Opinia

Dostępne już wkrótce: W 2024 r. będziemy stopniowo wycofywać zgłoszenia z serwisu GitHub jako mechanizm przesyłania opinii na temat zawartości i zastępować go nowym systemem opinii. Aby uzyskać więcej informacji, sprawdź: https://aka.ms/ContentUserFeedback.

Prześlij i wyświetl opinię dla