Sieci obwodowe

Sieci obwodowe, czasami nazywane strefami zdemilitaryzowanymi (DMZ), pomagają zapewnić bezpieczną łączność między sieciami w chmurze, lokalnymi lub fizycznymi sieciami centrów danych i Internetem.

W efektywnych sieciach obwodowych pakiety przychodzące przepływają przez urządzenia zabezpieczające hostowane w bezpiecznych podsieciach, zanim pakiety będą mogły dotrzeć do serwerów zaplecza. Urządzenia zabezpieczeń obejmują zapory, wirtualne urządzenia sieciowe (WUS) i inne systemy wykrywania i zapobiegania włamaniom. Pakiety powiązane z Internetem z obciążeń muszą również przepływać przez urządzenia zabezpieczające w sieci obwodowej, zanim będą mogły opuścić sieć.

Zazwyczaj centralne zespoły IT i zespoły ds. zabezpieczeń są odpowiedzialne za definiowanie wymagań operacyjnych dla sieci obwodowych. Sieci obwodowe mogą zapewnić wymuszanie, inspekcję i inspekcję zasad.

Sieci obwodowe mogą korzystać z następujących funkcji i usług platformy Azure:

- Sieci wirtualne, trasy zdefiniowane przez użytkownika i sieciowe grupy zabezpieczeń

- Azure Firewall

- Usługa Azure Web Application Firewall w usłudze Azure Application Gateway

- Usługa Azure Web Application Firewall w usłudze Azure Front Door

- Inne wirtualne urządzenia sieciowe (WUS)

- Azure Load Balancer

- Publiczne adresy IP

Aby uzyskać więcej informacji na temat sieci obwodowych, zobacz Virtual Datacenter: A network perspective (Wirtualne centrum danych: perspektywa sieci).

Na przykład szablony, których można użyć do implementowania własnych sieci obwodowych, zobacz architektura referencyjna Implementowanie bezpiecznej sieci hybrydowej.

Topologia sieci obwodowej

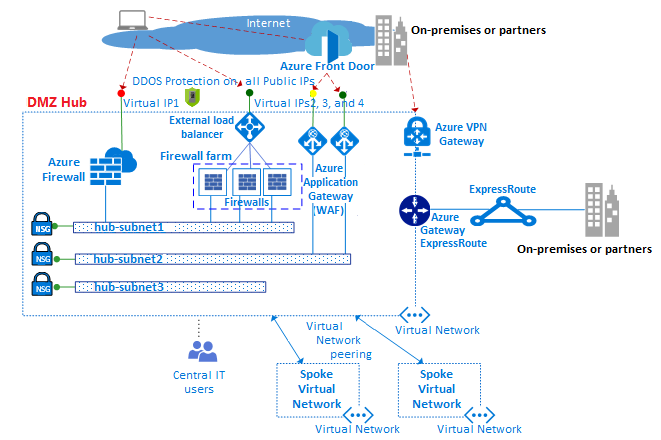

Na poniższym diagramie przedstawiono przykładową sieć piasty i szprych z sieciami obwodowymi, które wymuszają dostęp do Internetu i do sieci lokalnej.

Sieci obwodowe są połączone z koncentratorem DMZ. W centrum DMZ sieć obwodowa do Internetu może być skalowana w górę, aby obsługiwać wiele linii biznesowych. Ta obsługa korzysta z wielu farm zapór aplikacji internetowych (WAFs) i wystąpień Azure Firewall, które pomagają chronić sieci wirtualne szprychy. Centrum umożliwia również łączność z sieciami lokalnymi lub partnerskimi za pośrednictwem wirtualnej sieci prywatnej (VPN) lub usługi Azure ExpressRoute zgodnie z potrzebami.

Sieci wirtualne

Sieci obwodowe są zwykle wbudowane w sieci wirtualne. Sieć wirtualna używa wielu podsieci do hostowania różnych typów usług filtrujących i sprawdzających ruch do lub z innych sieci lub Internetu. Te usługi obejmują urządzenia WUS, funkcje WAF i wystąpienia Application Gateway.

Trasy zdefiniowane przez użytkownika

W topologii sieci piasty i szprych należy zagwarantować, że ruch generowany przez maszyny wirtualne w szprychach przechodzi przez odpowiednie urządzenia wirtualne w koncentratonie. Ten routing ruchu wymaga tras zdefiniowanych przez użytkownika w podsieciach szprych.

Trasy zdefiniowane przez użytkownika mogą zagwarantować, że ruch przechodzi przez określone niestandardowe maszyny wirtualne, urządzenia WUS i moduły równoważenia obciążenia. Trasa ustawia adres IP frontonu wewnętrznego modułu równoważenia obciążenia jako następny przeskok. Wewnętrzny moduł równoważenia obciążenia dystrybuuje ruch wewnętrzny do urządzeń wirtualnych w puli zaplecza modułu równoważenia obciążenia.

Za pomocą tras zdefiniowanych przez użytkownika można kierować ruch przez zapory, systemy wykrywania nieautoryzowanego dostępu i inne urządzenia wirtualne. Klienci mogą kierować ruch sieciowy za pośrednictwem tych urządzeń zabezpieczeń na potrzeby wymuszania zasad granic zabezpieczeń, inspekcji i inspekcji.

Azure Firewall

Azure Firewall to zarządzana usługa zapory oparta na chmurze, która pomaga chronić zasoby w sieciach wirtualnych. Azure Firewall to w pełni stanowa zarządzana zapora z wbudowaną wysoką dostępnością i nieograniczoną skalowalnością chmury. Za pomocą Azure Firewall można centralnie tworzyć, wymuszać i rejestrować zasady aplikacji i łączności sieciowej w subskrypcjach i sieciach wirtualnych.

Azure Firewall używa statycznego publicznego adresu IP dla zasobów sieci wirtualnej. Zapory zewnętrzne mogą używać statycznego publicznego adresu IP do identyfikowania ruchu pochodzącego z sieci wirtualnej. Azure Firewall współpracuje z usługą Azure Monitor na potrzeby rejestrowania i analizy.

Wirtualne urządzenia sieciowe

Sieci obwodowe można zarządzać dostępem do Internetu za pośrednictwem Azure Firewall lub za pośrednictwem farmy zapór lub WAF. Wystąpienie Azure Firewall i zapora urządzenia WUS mogą używać wspólnej płaszczyzny administracyjnej z zestawem reguł zabezpieczeń. Te reguły pomagają chronić obciążenia hostowane w szprychach i kontrolować dostęp do sieci lokalnych. Azure Firewall ma wbudowaną skalowalność, a zapory urządzenia WUS można skalować ręcznie za modułem równoważenia obciążenia.

Różne linie biznesowe korzystają z wielu różnych aplikacji internetowych, które mogą cierpieć na różne luki w zabezpieczeniach i potencjalne luki w zabezpieczeniach. Zapora aplikacji internetowej wykrywa ataki na aplikacje internetowe HTTP/S bardziej szczegółowo niż ogólna zapora. W porównaniu z tradycyjną technologią zapory system WAFs zawiera zestaw określonych funkcji, które ułatwiają ochronę wewnętrznych serwerów internetowych przed zagrożeniami.

Farma zapory ma mniej wyspecjalizowane oprogramowanie niż zapora aplikacji internetowej, ale ma również szerszy zakres aplikacji do filtrowania i inspekcji dowolnego typu ruchu wychodzącego i przychodzącego. Jeśli korzystasz z podejścia urządzenia WUS, możesz znaleźć i wdrożyć oprogramowanie z Azure Marketplace.

Użyj jednego zestawu wystąpień Azure Firewall lub urządzeń WUS dla ruchu pochodzącego z Internetu, a drugi dla ruchu pochodzącego ze środowiska lokalnego. Użycie tylko jednego zestawu zapór dla obu rodzajów ruchu jest zagrożeniem bezpieczeństwa, ponieważ nie ma obwodu zabezpieczeń między dwoma zestawami ruchu sieciowego. Używanie oddzielnych warstw zapory zmniejsza złożoność sprawdzania reguł zabezpieczeń i wyjaśnia, które reguły odpowiadają przychodzącym żądaniom sieciowym.

Azure Load Balancer

Azure Load Balancer oferuje usługę równoważenia obciążenia protokołu kontroli transmisji warstwy 4 (TCP/UDP) w warstwie 4. Ta usługa może dystrybuować ruch przychodzący między wystąpienia usługi zdefiniowane przez zestaw równoważenia obciążenia. Load Balancer może ponownie dystrybuować ruch z publicznych lub prywatnych punktów końcowych adresów IP frontonu, z tłumaczeniem adresów lub bez, do puli adresów IP zaplecza, takich jak urządzenia WUS lub maszyny wirtualne.

Load Balancer może również sondować kondycję wystąpień serwera. Jeśli wystąpienie nie zareaguje na sondę, moduł równoważenia obciążenia przestaje wysyłać ruch do wystąpienia o złej kondycji.

W przykładzie topologii sieci piasty i szprych wdrażasz zewnętrzny moduł równoważenia obciążenia zarówno w piastze, jak i szprychach. Na piaście moduł równoważenia obciążenia skutecznie kieruje ruch do usług na szprychach. Moduł równoważenia obciążenia w szprychach zarządza ruchem aplikacji.

Azure Front Door

Usługa Azure Front Door to wysoce dostępna i skalowalna platforma przyspieszania aplikacji internetowych oraz globalny moduł równoważenia obciążenia HTTPS. Za pomocą usługi Azure Front Door można tworzyć, obsługiwać i skalować w poziomie dynamiczną aplikację internetową i zawartość statyczną. Usługa Azure Front Door działa w ponad 100 lokalizacjach na skraju sieci globalnej firmy Microsoft.

Usługa Azure Front Door udostępnia aplikację:

- Ujednolicona automatyzacja konserwacji regionalnej i sygnaturowej.

- Automatyzacja ciągłości działania i odzyskiwania po awarii (BCDR).

- Ujednolicone informacje o kliencie i użytkowniku.

- Buforowanie.

- Szczegółowe informacje o usłudze.

Usługa Azure Front Door oferuje umowy dotyczące wydajności, niezawodności i poziomu usług (SLA) na potrzeby pomocy technicznej. Usługa Azure Front Door oferuje również certyfikaty zgodności i inspekcję praktyk zabezpieczeń, które platforma Azure opracowuje, obsługuje i natywnie obsługuje.

Application Gateway

Application Gateway to dedykowane urządzenie wirtualne, które zapewnia kontroler dostarczania aplikacji zarządzanych. Application Gateway oferuje różne możliwości równoważenia obciążenia warstwy 7 dla aplikacji.

Application Gateway pomaga zoptymalizować produktywność farmy internetowej przez odciążanie żądań protokołu SSL (Secure Socket Layer) intensywnie korzystających z procesora CPU. Application Gateway zapewnia również inne możliwości routingu warstwy 7, takie jak:

- Dystrybucja ruchu przychodzącego z działaniem okrężnym.

- Koligacja sesji oparta na plikach cookie.

- Routing oparty na ścieżkach URL.

- Hostowanie wielu witryn internetowych za pojedynczą bramą aplikacji.

Application Gateway z jednostkami SKU zapory aplikacji internetowej zawiera zaporę aplikacji internetowych i zapewnia ochronę aplikacji internetowych przed typowymi lukami w zabezpieczeniach i programami wykorzystującymi luki w zabezpieczeniach sieci Web. Usługę Application Gateway można skonfigurować jako bramę umożliwiającą dostęp do Internetu, bramę tylko wewnętrzną lub jako kombinację obu tych opcji.

Publiczne adresy IP

Niektóre funkcje platformy Azure umożliwiają kojarzenie punktów końcowych usługi z publicznym adresem IP . Ta opcja zapewnia dostęp do zasobu z Internetu. Punkt końcowy używa translatora adresów sieciowych (NAT) do kierowania ruchu do wewnętrznego adresu i portu w sieci wirtualnej platformy Azure. Ta ścieżka jest głównym sposobem przekazywania ruchu zewnętrznego do sieci wirtualnej. Możesz skonfigurować publiczne adresy IP, aby kontrolować, jaki ruch przechodzi, oraz jak i gdzie jest tłumaczony na sieć wirtualną.

Azure DDoS Protection

Usługa Azure DDoS Protection zapewnia dodatkowe możliwości ograniczania ryzyka, które ułatwiają ochronę zasobów platformy Azure w sieciach wirtualnych przed atakami DDoS (distributed denial of service). Usługa DDoS Protection ma dwie jednostki SKU, ochronę przed adresami IP DDoS i ochronę sieci DDoS. Aby uzyskać więcej informacji, zobacz Porównanie jednostek SKU usługi Azure DDoS Protection.

Ochrona przed atakami DDoS jest łatwa do włączenia i nie wymaga żadnych zmian aplikacji. Zasady ochrony można dostosowywać przy użyciu dedykowanego monitorowania ruchu i algorytmów uczenia maszynowego. Usługa DDoS Protection stosuje ochronę do publicznych adresów IP platformy Azure IPv4 skojarzonych z zasobami wdrożonym w sieciach wirtualnych. Przykładowe zasoby obejmują Load Balancer, Application Gateway i wystąpienia usługi Azure Service Fabric.

Dane telemetryczne w czasie rzeczywistym są dostępne za pośrednictwem widoków usługi Azure Monitor, zarówno podczas ataku, jak i do celów historycznych. Ochronę warstwy aplikacji można dodać przy użyciu Web Application Firewall w Application Gateway.

Następne kroki

Dowiedz się, jak efektywnie zarządzać typowymi wymaganiami dotyczącymi komunikacji lub zabezpieczeń przy użyciu modelu topologii sieci piasty i szprych .