Topologia sieci piasty i szprych na platformie Azure

Ta architektura referencyjna implementuje wzorzec sieci piasty i szprych z składnikami infrastruktury koncentratora zarządzanego przez klienta. Aby zapoznać się z rozwiązaniem infrastruktury koncentratora zarządzanego przez firmę Microsoft, zobacz Topologia sieci piasty i szprych za pomocą usługi Azure Virtual WAN.

Piasta-szprycha jest jedną z topologii sieci zalecanych przez przewodnik Cloud Adoption Framework. Zobacz Definiowanie topologii sieci platformy Azure , aby zrozumieć, dlaczego ta topologia jest uważana za najlepsze rozwiązanie dla wielu organizacji.

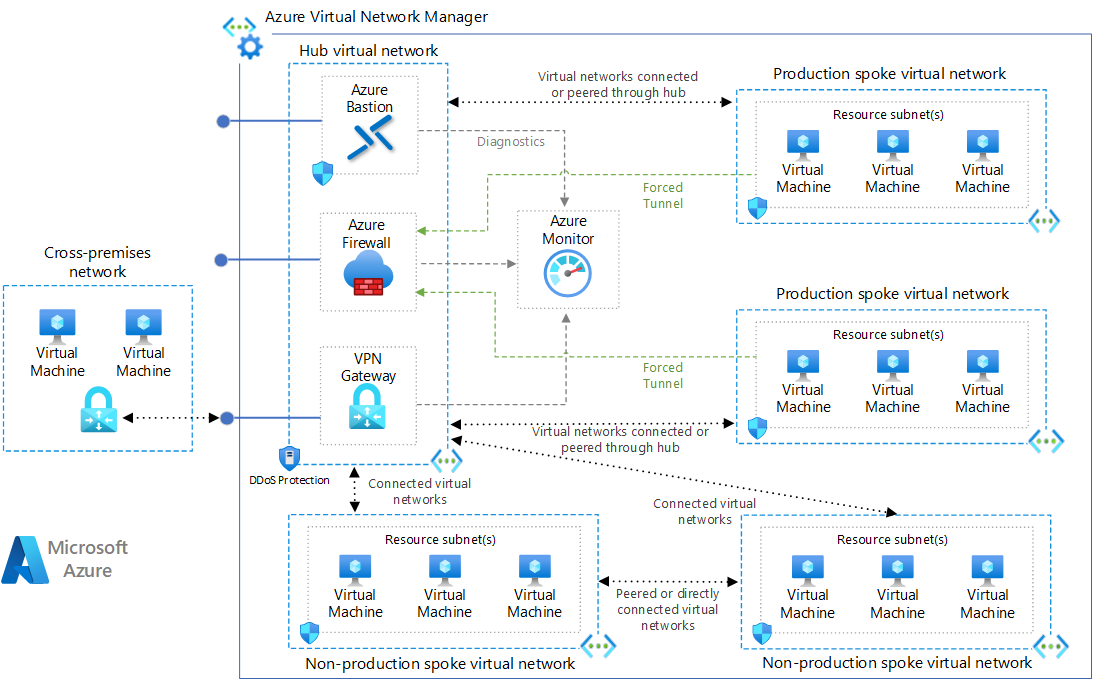

Architecture

Pobierz plik programu Visio tej architektury.

Hub-spoke concepts

Topologie sieci piasty i szprych zwykle obejmują wiele następujących pojęć dotyczących architektury:

Sieć wirtualna koncentratora — sieć wirtualna piasty hostuje udostępnione usługi platformy Azure. Obciążenia hostowane w sieciach wirtualnych szprych mogą korzystać z tych usług. Sieć wirtualna piasty to centralny punkt łączności dla sieci obejmujących wiele lokalizacji. Piasta zawiera podstawowy punkt ruchu wychodzącego i zapewnia mechanizm łączenia jednej szprychy z inną w sytuacjach, w których wymagany jest ruch między sieciami wirtualnymi.

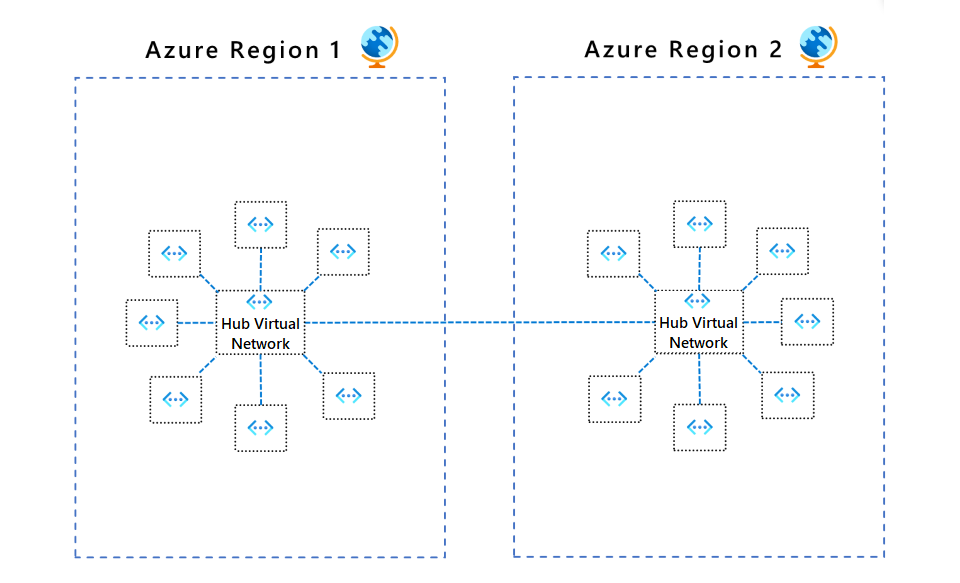

Koncentrator to zasób regionalny. Organizacje, które mają obciążenia w wielu regionach, powinny mieć wiele centrów, po jednym na region.

Centrum umożliwia wykonanie następujących pojęć:

Cross-premise gateway - Cross-premise connectivity is the ability to connect and integrate different network environments to one another. Ta brama jest zwykle siecią VPN lub obwodem usługi ExpressRoute.

Egress control - The management and regulation of outbound traffic that originates in the peered spoke virtual networks.

(opcjonalnie) Kontrola ruchu przychodzącego — zarządzanie i regulacje ruchu przychodzącego do punktów końcowych, które istnieją w wirtualnych sieciach równorzędnych szprych.

Remote access - Remote access is how individual workloads in spoke networks are accessed from network location other than the spoke's own network. Może to dotyczyć danych lub płaszczyzny sterowania obciążenia.

Zdalny dostęp do szprych dla maszyn wirtualnych — piasta może być wygodną lokalizacją do utworzenia rozwiązania łączności zdalnej między organizacjami dla dostępu RDP i SSH do maszyn wirtualnych rozproszonych w sieciach szprych.

Routing - Manages and directs traffic between the hub and the connected spokes to enable secure and efficient communication.

Sieci wirtualne będące szprychami — sieci wirtualne szprych izolować obciążenia i zarządzać nimi oddzielnie w każdej szprychy. Każde obciążenie może obejmować wiele warstw z wieloma podsieciami połączonymi za pośrednictwem modułów równoważenia obciążenia platformy Azure. Szprychy mogą istnieć w różnych subskrypcjach i reprezentować różne środowiska, takie jak produkcja i nieprodukcyjna. Jedno obciążenie może nawet rozłożyć się na wiele szprych.

W większości scenariuszy szprycha powinna być równorzędna tylko z jedną siecią piasty, a sieć piasty powinna znajdować się w tym samym regionie co szprycha.

Te sieci szprych są zgodne z regułami dotyczącymi domyślnego dostępu wychodzącego . Głównym celem tej topologii sieci piasty i szprych jest ogólnie kierowanie wychodzącego ruchu internetowego przez mechanizmy sterowania oferowane przez koncentrator.

łączność między sieciami wirtualnymi — łączność sieci wirtualnej to ścieżka, w której jedna izolowana sieć wirtualna może komunikować się z inną za pomocą mechanizmu sterowania. Mechanizm kontroli wymusza uprawnienia i dozwolony kierunek komunikacji między sieciami. Koncentrator zapewnia opcję obsługi wybranych połączeń między sieciami w celu przepływu przez scentralizowaną sieć.

DNS - Hub-spoke solutions are often responsible for providing a DNS solution to be used by all peered spokes, especially for cross-premises routing and for private endpoint DNS records.

Components

Usługa Azure Virtual Network to podstawowy blok konstrukcyjny dla sieci prywatnych na platformie Azure. Sieć wirtualna umożliwia wielu zasobom platformy Azure, takim jak maszyny wirtualne platformy Azure, bezpieczne komunikowanie się ze sobą, między sieciami lokalnymi i Internetem.

This architecture connects virtual networks to the hub by using peering connections which are non-transitive, low-latency connections between virtual networks. Równorzędne sieci wirtualne mogą wymieniać ruch przez sieć szkieletową platformy Azure bez konieczności używania routera. W architekturze piasty i szprych bezpośrednia komunikacja równorzędna między sieciami wirtualnymi jest minimalna i zarezerwowana dla scenariuszy przypadków specjalnych.

Azure Bastion is a fully managed service that provides more secure and seamless Remote Desktop Protocol (RDP) and Secure Shell Protocol (SSH) access to VMs without exposing their public IP addresses. W tej architekturze usługa Azure Bastion jest używana jako oferta zarządzana do obsługi bezpośredniego dostępu do maszyn wirtualnych w połączonych szprychach.

Azure Firewall is a managed cloud-based network security service that protects Virtual Network resources. Ta stanowa usługa zapory ma wbudowaną wysoką dostępność i nieograniczoną skalowalność chmury, która ułatwia tworzenie, wymuszanie i rejestrowanie zasad łączności aplikacji oraz sieci w subskrypcjach i sieciach wirtualnych.

W tej architekturze usługa Azure Firewall ma wiele potencjalnych ról. Zapora jest podstawowym punktem ruchu wychodzącego przeznaczonego do Internetu z równorzędnych sieci wirtualnych szprych. Zapora może również służyć do inspekcji ruchu przychodzącego przy użyciu reguł IDPS. Ponadto zapora może być również używana jako serwer proxy DNS do obsługi reguł ruchu nazw FQDN.

VPN Gateway is a specific type of virtual network gateway that sends encrypted traffic between a virtual network on Azure and different network over the public internet. Za pomocą usługi VPN Gateway można również wysyłać zaszyfrowany ruch między innymi sieciami wirtualnymi koncentratorów za pośrednictwem sieci firmy Microsoft.

W tej architekturze jest to jedna opcja łączenia niektórych lub wszystkich szprych z siecią zdalną. Szprychy zwykle nie wdrażają własnej bramy SIECI VPN, a zamiast tego używają scentralizowanego rozwiązania oferowanego przez koncentrator. Aby zarządzać tą łącznością, musisz ustanowić konfigurację routingu.

Brama usługi Azure ExpressRoute wymienia trasy IP i kieruje ruch sieciowy między siecią lokalną a siecią wirtualną platformy Azure. W tej architekturze usługa ExpressRoute byłaby alternatywną opcją dla bramy sieci VPN w celu połączenia niektórych lub wszystkich szprych z siecią zdalną. Szprychy nie wdrażałyby własnej usługi ExpressRoute, a zamiast tego szprychy używałyby scentralizowanego rozwiązania oferowanego przez piastę. Podobnie jak w przypadku usługi VPN Gateway, należy ustanowić konfigurację routingu, aby zarządzać tą łącznością.

Azure Monitor can collect, analyze, and act on telemetry data from cross-premises environments, including Azure and on-premises. Usługa Azure Monitor pomaga zmaksymalizować wydajność i dostępność aplikacji oraz proaktywnie identyfikować problemy w ciągu kilku sekund. W tej architekturze usługa Azure Monitor to dziennik i ujście metryk dla zasobów centrum i metryk sieci. Usługa Azure Monitor może być również używana jako ujście rejestrowania zasobów w sieciach szprych, ale jest to decyzja dotycząca różnych połączonych obciążeń i nie jest upoważniona przez tę architekturę.

Alternatives

Ta architektura obejmuje tworzenie, konfigurowanie i konserwację kilku elementów pierwotnych zasobów platformy Azure, a mianowicie: virtualNetworkPeerings, routeTablesi subnets.

Azure Virtual Network Manager to usługa zarządzania, która ułatwia grupowanie, konfigurowanie, wdrażanie i zarządzanie sieciami wirtualnymi na dużą skalę w subskrypcjach, regionach i katalogach firmy Microsoft Entra. With Virtual Network Manager, you can define network groups to identify and logically segment your virtual networks. You can use connected groups that allow virtual networks within a group to communicate with each other as if they were manually connected. Ta warstwa dodaje warstwę abstrakcji nad tymi elementami pierwotnymi, aby skupić się na opisywaniu topologii sieci a pracy nad implementacją tej topologii.

Zaleca się przeprowadzenie oceny przy użyciu Menedżera sieci wirtualnej jako sposobu optymalizacji wydatków na czas przy użyciu operacji zarządzania siecią. Oceń koszt usługi względem obliczonej wartości/oszczędności, aby określić, czy menedżer sieci wirtualnej jest korzyścią netto dla rozmiaru i złożoności sieci.

Scenario details

Ta architektura referencyjna implementuje wzorzec sieci piasty i szprych, w którym sieć wirtualna piasty działa jako centralny punkt łączności z wieloma sieciami wirtualnymi szprych. Sieci wirtualne będące szprychami łączą się z piastą i mogą służyć do izolowania obciążeń. Scenariusze obejmujące wiele lokalizacji można również włączyć za pomocą koncentratora w celu nawiązania połączenia z sieciami lokalnymi.

Ta architektura opisuje wzorzec sieci ze składnikami infrastruktury centrum zarządzanego przez klienta. Aby zapoznać się z rozwiązaniem infrastruktury koncentratora zarządzanego przez firmę Microsoft, zobacz Topologia sieci piasty i szprych za pomocą usługi Azure Virtual WAN.

Korzyści wynikające z używania centrum zarządzanego przez klienta i konfiguracji szprych obejmują:

- Cost savings

- Przekraczanie limitów subskrypcji

- Workload isolation

- Flexibility

- Większa kontrola nad wdrażaniem wirtualnych urządzeń sieciowych (WUS), takich jak liczba kart sieciowych, liczba wystąpień lub rozmiar obliczeniowy.

- Korzystanie z urządzeń WUS, które nie są obsługiwane przez usługę Virtual WAN

Aby uzyskać więcej informacji, zobacz Topologia sieci piasty i szprych.

Potencjalne przypadki użycia

Typowe zastosowania architektury piasty i szprych obejmują obciążenia, które:

- Istnieje kilka środowisk, które wymagają usług udostępnionych. Na przykład obciążenie może mieć środowiska programistyczne, testowe i produkcyjne. Usługi udostępnione mogą obejmować identyfikatory DNS, protokół NTP (Network Time Protocol) lub usługi domena usługi Active Directory (AD DS). Usługi udostępnione są umieszczane w sieci wirtualnej piasty, a każde środowisko jest wdrażane w innej szprychy w celu zachowania izolacji.

- Nie wymagaj łączności ze sobą, ale wymagaj dostępu do usług udostępnionych.

- Wymagaj centralnej kontroli nad zabezpieczeniami, na przykład zapory sieci obwodowej (znanej również jako DMZ) w centrum z segregacją zarządzania obciążeniami w każdej szprychy.

- Wymagaj centralnej kontroli nad łącznością, taką jak selektywna łączność lub izolacja między szprychami niektórych środowisk lub obciążeń.

Recommendations

Poniższe zalecenia dotyczą większości scenariuszy. Postępuj zgodnie z tymi zaleceniami, chyba że masz określone wymagania, które je zastępują.

Grupy zasobów, subskrypcje i regiony

W tym przykładowym rozwiązaniu jest używana pojedyncza grupa zasobów platformy Azure. Można również zaimplementować piastę i każdą szprychę w różnych grupach zasobów i subskrypcjach.

W przypadku komunikacji równorzędnej sieci wirtualnych w różnych subskrypcjach można skojarzyć subskrypcje z tymi samymi lub różnymi dzierżawami firmy Microsoft Entra. Ta elastyczność umożliwia zdecentralizowane zarządzanie każdym obciążeniem przy zachowaniu usług udostępnionych w centrum. Zobacz Tworzenie komunikacji równorzędnej sieci wirtualnej — Resource Manager, różne subskrypcje i dzierżawy firmy Microsoft Entra.

Strefy docelowe platformy Azure

Architektura strefy docelowej platformy Azure jest oparta na topologii piasty i szprych. W tej architekturze współużytkowane zasoby i sieć piasty są zarządzane przez scentralizowany zespół platformy, a szprychy współwłaściciel współwłaścicielami są współwłaścicielami z zespołem platformy i zespołem ds. obciążeń korzystającym z sieci szprych. Wszystkie koncentratory znajdują się w subskrypcji "Łączność" na potrzeby scentralizowanego zarządzania, podczas gdy sieci wirtualne będące szprychami istnieją w wielu indywidualnych subskrypcjach obciążeń, nazywanych subskrypcjami strefy docelowej aplikacji.

Podsieci sieci wirtualnej

Poniższe zalecenia przedstawiają sposób konfigurowania podsieci w sieci wirtualnej.

GatewaySubnet

Brama sieci wirtualnej wymaga tej podsieci. Można również użyć topologii piasty i szprych bez bramy, jeśli nie potrzebujesz łączności sieciowej obejmującej wiele lokalizacji.

Utwórz podsieć o nazwie GatewaySubnet z zakresem adresów co najmniej 26. Zakres adresów /26 zapewnia podsieci wystarczającą liczbę opcji konfiguracji skalowalności, aby zapobiec osiągnięciu ograniczeń rozmiaru bramy w przyszłości i uwzględnienia większej liczby obwodów usługi ExpressRoute. Aby uzyskać więcej informacji na temat konfigurowania bramy, zobacz Sieć hybrydowa przy użyciu bramy sieci VPN.

AzureFirewallSubnet

Create a subnet named AzureFirewallSubnet with an address range of at least /26. Niezależnie od skali /26 zakres adresów jest zalecanym rozmiarem i obejmuje wszelkie przyszłe ograniczenia rozmiaru. Ta podsieć nie obsługuje sieciowych grup zabezpieczeń.

Usługa Azure Firewall wymaga tej podsieci. Jeśli używasz wirtualnego urządzenia sieciowego partnera (WUS), postępuj zgodnie z wymaganiami sieci.

Łączność sieciowa szprychy

Komunikacja równorzędna sieci wirtualnych lub połączone grupy to relacje przechodnie między sieciami wirtualnymi. Jeśli potrzebujesz sieci wirtualnych szprych do łączenia się ze sobą, dodaj połączenie komunikacji równorzędnej między tymi szprychami lub umieść je w tej samej grupie sieciowej.

Połączenia szprych za pośrednictwem usługi Azure Firewall lub urządzenia WUS

Liczba wirtualnych sieci równorzędnych na sieć wirtualną jest ograniczona. Jeśli masz wiele szprych, które wymagają połączenia ze sobą, możesz zabrakło połączeń komunikacji równorzędnej. Połączone grupy mają również ograniczenia. For more information, see Networking limits and Connected groups limits.

W tym scenariuszu rozważ użycie tras zdefiniowanych przez użytkownika w celu wymuszenia wysyłania ruchu szprychy do usługi Azure Firewall lub innego urządzenia WUS działającego jako router w koncentratorze. Ta zmiana pozwoli szprychom łączyć się ze sobą. Aby obsługiwać tę konfigurację, należy zaimplementować usługę Azure Firewall z włączoną wymuszoną konfiguracją tunelu. Aby uzyskać więcej informacji, zobacz Wymuszone tunelowanie usługi Azure Firewall.

Topologia w tym projekcie architektury ułatwia przepływy ruchu wychodzącego. Usługa Azure Firewall jest przeznaczona głównie dla zabezpieczeń ruchu wychodzącego, ale może być również punktem ruchu przychodzącego. Aby uzyskać więcej informacji na temat routingu ruchu przychodzącego urządzenia WUS koncentratora, zobacz Zapora i usługa Application Gateway dla sieci wirtualnych.

Połączenia szprych z sieciami zdalnymi za pośrednictwem bramy koncentratora

Aby skonfigurować szprychy do komunikowania się z sieciami zdalnymi za pośrednictwem bramy koncentratora, możesz użyć komunikacji równorzędnej sieci wirtualnych lub połączonych grup sieciowych.

To use virtual network peerings, in the virtual network Peering setup:

- Configure the peering connection in the hub to Allow gateway transit.

- Skonfiguruj połączenie komunikacji równorzędnej w każdej szprychy, aby użyć bramy zdalnej sieci wirtualnej.

- Configure all peering connections to Allow forwarded traffic.

Aby uzyskać więcej informacji, zobacz Tworzenie komunikacji równorzędnej sieci wirtualnej.

Aby użyć połączonych grup sieciowych:

- W Menedżerze sieci wirtualnej utwórz grupę sieci i dodaj sieci wirtualne członkowskie.

- Utwórz konfigurację łączności piasty i szprych.

- W przypadku grup sieci szprych wybierz pozycję Koncentrator jako bramę.

Aby uzyskać więcej informacji, zobacz Create a hub and spoke topology with Azure Virtual Network Manager (Tworzenie topologii piasty i szprych za pomocą usługi Azure Virtual Network Manager).

Komunikacja sieciowa szprychy

Istnieją dwa główne sposoby zezwalania sieciom wirtualnym szprych na komunikowanie się ze sobą:

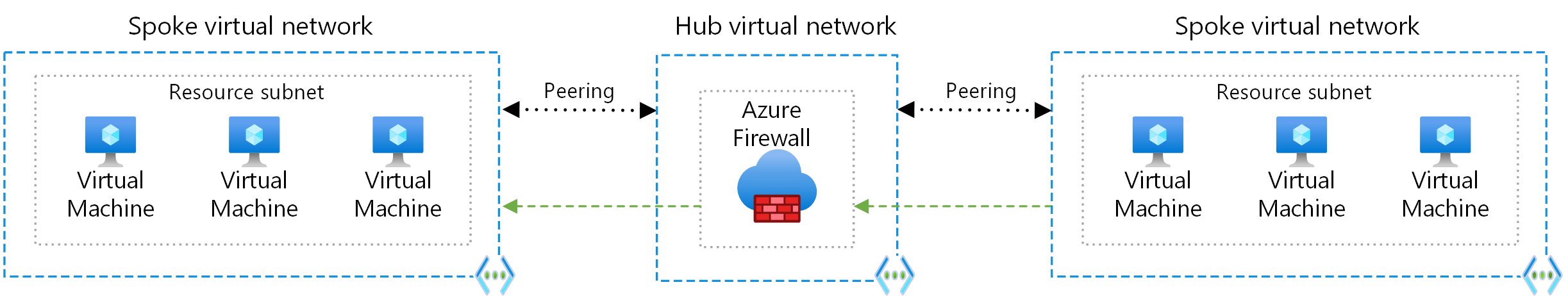

- Komunikacja za pośrednictwem urządzenia WUS, takiego jak zapora i router. Ta metoda powoduje przeskok między dwiema szprychami.

- Komunikacja za pomocą komunikacji równorzędnej sieci wirtualnej lub bezpośredniej łączności między szprychami lub Menedżera sieci wirtualnej. Takie podejście nie powoduje przeskoku między dwiema szprychami i jest zalecane w celu zminimalizowania opóźnienia.

- Usługa Private Link może służyć do selektywnego uwidaczniania poszczególnych zasobów innym sieciom wirtualnym. Na przykład uwidacznianie wewnętrznego modułu równoważenia obciążenia do innej sieci wirtualnej bez konieczności tworzenia ani obsługi relacji komunikacji równorzędnej lub routingu.

For more information on spoke-to-spoke networking patterns, see Spoke-to-spoke networking.

Komunikacja za pośrednictwem urządzenia WUS

Jeśli potrzebujesz łączności między szprychami, rozważ wdrożenie usługi Azure Firewall lub innego urządzenia WUS w centrum. Następnie utwórz trasy do przesyłania dalej ruchu z szprychy do zapory lub urządzenia WUS, które następnie mogą kierować się do drugiej szprychy. W tym scenariuszu musisz skonfigurować połączenia komunikacji równorzędnej, aby zezwolić na przekazywany ruch.

Bramę sieci VPN można również użyć do kierowania ruchu między szprychami, chociaż wybór ten wpływa na opóźnienie i przepływność. Aby uzyskać szczegółowe informacje na temat konfiguracji, zobacz Konfigurowanie tranzytu bramy sieci VPN na potrzeby komunikacji równorzędnej sieci wirtualnych.

Oceń usługi, które udostępniasz w centrum, aby upewnić się, że piasta skaluje większą liczbę szprych. Jeśli na przykład centrum zapewnia usługi zapory, rozważ limity przepustowości rozwiązania zapory podczas dodawania wielu szprych. Niektóre z tych usług udostępnionych można przenieść do drugiego poziomu centrów.

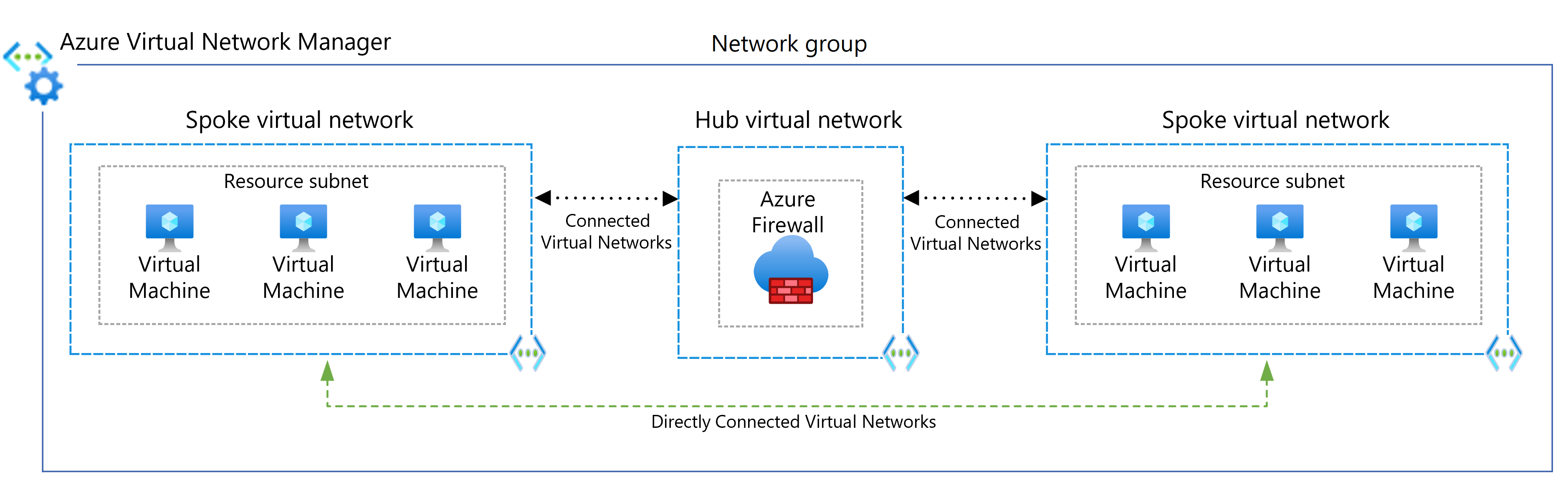

Bezpośrednia komunikacja między sieciami z topologią szprych

Aby połączyć się bezpośrednio między sieciami wirtualnymi szprych bez przechodzenia przez sieć wirtualną koncentratora, możesz utworzyć połączenia komunikacji równorzędnej między szprychami lub włączyć bezpośrednią łączność dla grupy sieci. Najlepiej ograniczyć komunikację równorzędną lub bezpośrednią łączność z sieciami wirtualnymi szprych, które są częścią tego samego środowiska i obciążenia.

W przypadku korzystania z menedżera sieci wirtualnej można ręcznie dodać sieci wirtualne będące szprychami do grup sieciowych lub automatycznie dodawać sieci na podstawie zdefiniowanych warunków.

Na poniższym diagramie przedstawiono użycie menedżera sieci wirtualnej do bezpośredniej łączności między szprychami.

Considerations

Te zagadnienia implementują filary struktury Azure Well-Architected Framework, która jest zestawem wytycznych, które mogą służyć do poprawy jakości obciążenia. Aby uzyskać więcej informacji, zobacz Microsoft Azure Well-Architected Framework.

Reliability

Niezawodność zapewnia, że aplikacja może spełnić zobowiązania podjęte przez klientów. Aby uzyskać więcej informacji, zobacz Omówienie filaru niezawodności.

Use Availability zones for Azure services in the hub that support them.

Ogólnie rzecz biorąc, najlepiej mieć co najmniej jedno centrum na region i połączyć tylko szprychy z tymi koncentratorami z tego samego regionu. Ta konfiguracja ułatwia regionom grodziowym uniknięcie awarii w centrum jednego regionu, co powoduje powszechne błędy routingu sieciowego w niepowiązanych regionach.

Aby zapewnić wyższą dostępność, możesz użyć usługi ExpressRoute i sieci VPN dla trybu failover. Zobacz Connect an on-premises network to Azure using ExpressRoute with VPN failover (Łączenie sieci lokalnej z platformą Azure przy użyciu usługi ExpressRoute z trybem failover sieci VPN ) i postępuj zgodnie ze wskazówkami dotyczącymi projektowania i tworzenia architektury usługi Azure ExpressRoute w celu uzyskania odporności.

Ze względu na to, jak usługa Azure Firewall implementuje reguły aplikacji FQDN, upewnij się, że wszystkie zasoby wychodzące przez zaporę używają tego samego dostawcy DNS co sam zapora. Bez tego usługa Azure Firewall może blokować prawidłowy ruch, ponieważ rozpoznawanie adresów IP zapory nazwy FQDN różni się od rozpoznawania adresów IP tego samego adresu FQDN obiektu źródłowego. Włączenie serwera proxy usługi Azure Firewall w ramach rozpoznawania nazw DNS będącego szprychą jest jednym z rozwiązań zapewniających synchronizację nazw FQDN zarówno z inicjatorem ruchu, jak i z usługą Azure Firewall.

Zabezpieczenia

Zabezpieczenia zapewniają ochronę przed celowymi atakami i nadużyciami cennych danych i systemów. Aby uzyskać więcej informacji, zobacz Lista kontrolna przeglądu projektu dotycząca zabezpieczeń.

Aby chronić przed atakami DDoS, włącz usługę Azure DDOS Protection w dowolnej sieci wirtualnej obwodowej. Każdy zasób, który ma publiczny adres IP, jest podatny na atak DDoS. Nawet jeśli obciążenia nie są uwidocznione publicznie, nadal masz publiczne adresy IP, które muszą być chronione, takie jak:

- Publiczne adresy IP usługi Azure Firewall

- Publiczne adresy IP bramy sieci VPN

- Publiczny adres IP płaszczyzny sterowania usługi ExpressRoute

Aby zminimalizować ryzyko nieautoryzowanego dostępu i wymusić ścisłe zasady zabezpieczeń, zawsze ustawiaj jawne reguły odmowy w sieciowych grupach zabezpieczeń.

Użyj wersji Premium usługi Azure Firewall , aby włączyć inspekcję protokołu TLS, wykrywanie nieautoryzowanego dostępu do sieci i filtrowanie adresów URL.

Zabezpieczenia programu Virtual Network Manager

Aby zapewnić podstawowy zestaw reguł zabezpieczeń, pamiętaj, aby skojarzyć reguły administratora zabezpieczeń z sieciami wirtualnymi w grupach sieciowych. Reguły administratora zabezpieczeń mają pierwszeństwo przed regułami sieciowej grupy zabezpieczeń i są oceniane. Podobnie jak reguły sieciowej grupy zabezpieczeń, reguły administratora zabezpieczeń obsługują priorytetyzację, tagi usług i protokoły L3-L4. Aby uzyskać więcej informacji, zobacz Reguły administratora zabezpieczeń w Menedżerze sieci wirtualnej.

Use Virtual Network Manager deployments to facilitate controlled rollout of potentially breaking changes to network group security rules.

Cost Optimization

Optymalizacja kosztów dotyczy sposobów zmniejszenia niepotrzebnych wydatków i poprawy wydajności operacyjnej. Aby uzyskać więcej informacji, zobacz Lista kontrolna przeglądu projektu dotycząca optymalizacji kosztów.

Podczas wdrażania sieci piasty i szprych oraz zarządzania nimi należy wziąć pod uwagę następujące czynniki związane z kosztami. Aby uzyskać więcej informacji, zobacz Cennik sieci wirtualnej.

Koszty usługi Azure Firewall

Ta architektura wdraża wystąpienie usługi Azure Firewall w sieci piasty. Użycie wdrożenia usługi Azure Firewall jako rozwiązania współużytkowanego przez wiele obciążeń może znacznie obniżyć koszty chmury w porównaniu z innymi urządzeniami WUS. Aby uzyskać więcej informacji, zobacz Usługa Azure Firewall a wirtualne urządzenia sieciowe.

Aby efektywnie korzystać ze wszystkich wdrożonych zasobów, wybierz odpowiedni rozmiar usługi Azure Firewall. Zdecyduj, jakich funkcji potrzebujesz, a która warstwa najlepiej odpowiada bieżącemu zestawowi obciążeń. Aby dowiedzieć się więcej o dostępnych jednostkach SKU usługi Azure Firewall, zobacz Co to jest usługa Azure Firewall?

Direct peering

Selektywne użycie bezpośredniej komunikacji równorzędnej lub innej komunikacji nienależących do piasty między szprychami może uniknąć kosztów przetwarzania usługi Azure Firewall. Oszczędności mogą być znaczące w przypadku sieci, które mają obciążenia z wysoką przepływnością, komunikacją o niskim ryzyku między szprychami, takimi jak synchronizacja bazy danych lub operacje kopiowania dużych plików.

Operational Excellence

Doskonałość operacyjna obejmuje procesy operacyjne, które wdrażają aplikację i działają w środowisku produkcyjnym. Aby uzyskać więcej informacji, zobacz Lista kontrolna projektu dotycząca doskonałości operacyjnej.

Włącz ustawienia diagnostyczne dla wszystkich usług, takich jak Azure Bastion, Azure Firewall i brama między środowiskami lokalnymi. Określ, które ustawienia mają znaczenie dla operacji. Wyłącz ustawienia, które nie mają znaczenia, aby uniknąć niepotrzebnych kosztów. Zasoby, takie jak Usługa Azure Firewall, mogą być pełne z rejestrowaniem i mogą wiązać się z wysokimi kosztami monitorowania.

Use Connection monitor for end-to-end monitoring to detect anomalies and to identify and troubleshoot network issues.

Usługa Azure Network Watcher umożliwia monitorowanie i rozwiązywanie problemów ze składnikami sieci, w tym używaniem analizy ruchu w celu pokazania systemów w sieciach wirtualnych, które generują największy ruch. Możesz wizualnie zidentyfikować wąskie gardła, zanim staną się problemami.

Jeśli używasz usługi ExpressRoute, użyj modułu zbierającego ruch usługi ExpressRoute , w którym możesz analizować dzienniki przepływów dla przepływów sieci wysyłanych za pośrednictwem obwodów usługi ExpressRoute. Moduł zbierający ruch usługi ExpressRoute zapewnia wgląd w ruch przepływujący przez routery brzegowe przedsiębiorstwa firmy Microsoft.

Używaj reguł opartych na nazwach FQDN w usłudze Azure Firewall dla protokołów innych niż HTTP lub podczas konfigurowania programu SQL Server. Korzystanie z nazw FQDN zmniejsza obciążenie związane z zarządzaniem poszczególnymi adresami IP.

Zaplanuj adresowanie IP na podstawie wymagań dotyczących komunikacji równorzędnej i upewnij się, że przestrzeń adresowa nie nakłada się na lokalizacje między lokalizacjami i lokalizacjami platformy Azure.

Automatyzacja za pomocą usługi Azure Virtual Network Manager

Aby centralnie zarządzać łącznością i mechanizmami kontroli zabezpieczeń, użyj usługi Azure Virtual Network Manager , aby utworzyć nowe topologie sieci wirtualnej piasty i szprych lub dołączyć istniejące topologie. Użycie menedżera sieci wirtualnej gwarantuje, że topologie sieci piasty i szprych są przygotowane do przyszłego wzrostu na dużą skalę w wielu subskrypcjach, grupach zarządzania i regionach.

Przykładowe scenariusze przypadków użycia menedżera sieci wirtualnej obejmują:

- Demokratyzacja zarządzania siecią wirtualną szprychą do grup, takich jak jednostki biznesowe lub zespoły aplikacji. Demokratyzacja może spowodować dużą liczbę wymagań dotyczących łączności między sieciami wirtualnymi i reguł zabezpieczeń sieci.

- Standaryzacja wielu architektur replik w wielu regionach świadczenia usługi Azure w celu zapewnienia globalnego zużycia aplikacji.

To ensure uniform connectivity and network security rules, you can use network groups to group virtual networks in any subscription, management group, or region under the same Microsoft Entra tenant. Możesz automatycznie lub ręcznie dołączyć sieci wirtualne do grup sieciowych za pomocą dynamicznych lub statycznych przypisań członkostwa.

You define discoverability of the virtual networks that Virtual Network Manager manages by using Scopes. Ta funkcja zapewnia elastyczność dla żądanej liczby wystąpień menedżera sieci, co umożliwia dalsze zarządzanie demokratyzacją dla grup sieci wirtualnych.

To connect spoke virtual networks in the same network group to each other, use Virtual Network Manager to implement virtual network peering or direct connectivity. Use the global mesh option to extend mesh direct connectivity to spoke networks in different regions. Na poniższym diagramie przedstawiono globalną łączność siatki między regionami.

Sieci wirtualne można skojarzyć w grupie sieci z bazowym zestawem reguł administratora zabezpieczeń. Reguły administratora zabezpieczeń grupy sieciowej uniemożliwiają właścicielom sieci wirtualnej będącej szprychą zastępowanie reguł zabezpieczeń punktów odniesienia, umożliwiając im niezależne dodawanie własnych zestawów reguł zabezpieczeń i sieciowych grup zabezpieczeń. Aby zapoznać się z przykładem używania reguł administratora zabezpieczeń w topologii piasty i szprych, zobacz Samouczek: tworzenie zabezpieczonej sieci piasty i szprych.

To facilitate a controlled rollout of network groups, connectivity, and security rules, Virtual Network Manager configuration deployments help you safely release potentially breaking configuration changes to hub and spoke environments. Aby uzyskać więcej informacji, zobacz Configuration deployments in Azure Virtual Network Manager (Wdrożenia konfiguracji w usłudze Azure Virtual Network Manager).

Aby uprościć i usprawnić proces tworzenia i utrzymywania konfiguracji tras, możesz użyć zautomatyzowanego zarządzania trasami zdefiniowanymi przez użytkownika w usłudze Azure Virtual Network Manager.

Aby uprościć i scentralizować zarządzanie adresami IP, możesz użyć funkcji zarządzania adresami IP (IPAM) w usłudze Azure Virtual Network Manager. Usługa IPAM uniemożliwia konflikty przestrzeni adresów IP w sieciach wirtualnych lokalnych i w chmurze.

Aby rozpocząć pracę z usługą Virtual Network Manager, zobacz Create a hub and spoke topology with Azure Virtual Network Manager (Tworzenie topologii piasty i szprych za pomocą usługi Azure Virtual Network Manager).

Performance Efficiency

Wydajność to możliwość skalowania obciążenia w celu spełnienia wymagań, które są na nim nakładane przez użytkowników w wydajny sposób. Aby uzyskać więcej informacji, zobacz Omówienie filaru wydajności.

For workloads that communicate from on-premises to virtual machines in an Azure virtual network that require low latency and high bandwidth, consider using ExpressRoute FastPath. Funkcja FastPath umożliwia wysyłanie ruchu bezpośrednio do maszyn wirtualnych w sieci wirtualnej ze środowiska lokalnego, pomijając bramę sieci wirtualnej usługi ExpressRoute, zwiększając wydajność.

For spoke-to-spoke communications that require low-latency, consider configuring spoke-to-spoke networking.

Choose the appropriate gateway SKU that meet your requirements, such as number of point-to-site or site-to-site connections, required packets-per-second, bandwidth requirements, and TCP flows.

W przypadku przepływów wrażliwych na opóźnienia, takich jak sap lub dostęp do magazynu, należy rozważyć pominięcie usługi Azure Firewall, a nawet routing przez centrum. Możesz przetestować opóźnienie wprowadzone przez usługę Azure Firewall , aby ułatwić podjęcie decyzji. You can use features such as VNet peering that connects two or more networks or Azure Private Link that enables you to connect to a service over a private endpoint in your virtual network.

Dowiedz się, że włączenie niektórych funkcji w usłudze Azure Firewall, takich jak system wykrywania nieautoryzowanego dostępu i zapobiegania im (IDPS), zmniejsza przepływność. Aby uzyskać więcej informacji, zobacz Wydajność usługi Azure Firewall.

Wdrażanie tego scenariusza

To wdrożenie obejmuje jedną sieć wirtualną piasty i dwie połączone szprychy, a także wdraża wystąpienie usługi Azure Firewall i hosta usługi Azure Bastion. Opcjonalnie wdrożenie może obejmować maszyny wirtualne w pierwszej sieci szprych i bramę sieci VPN. W celu utworzenia połączeń sieciowych można wybrać między wirtualnymi sieciami równorzędnym lub połączonymi grupami menedżera sieci wirtualnej. Każda metoda ma kilka opcji wdrażania.

Piasta i szprycha z wdrażaniem komunikacji równorzędnej sieci wirtualnych

Wdrażanie grup połączonych za pomocą menedżera sieci wirtualnej

Contributors

Ten artykuł jest obsługiwany przez firmę Microsoft. Pierwotnie został napisany przez następujących współautorów.

Principal authors:

- Alejandra Palacios | Senior Customer Engineer

- Jose Moreno | Principal Engineer

- Adam Torkar | Azure Networking Global Blackbelt at Microsoft

Other contributors:

- Matthew Bratschun | Customer Engineer

- Jay Li | Senior Product Manager

- Telmo Sampaio | Principal Service Engineering Manager

Aby wyświetlić niepubalne profile serwisu LinkedIn, zaloguj się do serwisu LinkedIn.

Next steps

- Aby dowiedzieć się więcej o zabezpieczonych koncentratorach wirtualnych i skojarzonych zasadach zabezpieczeń i routingu skonfigurowanych przez usługę Azure Firewall Manager , zobacz Co to jest zabezpieczone koncentrator wirtualny?

Advanced scenarios

Architektura może się różnić od tej prostej architektury piasty i szprych. Poniżej przedstawiono listę wskazówek dotyczących niektórych zaawansowanych scenariuszy:

Dodawanie kolejnych regionów i pełne siatki koncentratorów do siebie - Sieć szprych do szprych dla wzorców łączności w wielu regionach i sieci w wielu regionach za pomocą usługi Azure Route Server

Zastępowanie usługi Azure Firewall niestandardowym wirtualnym urządzeniem sieciowym (WUS) - Wdrażanie urządzeń WUS o wysokiej dostępności

Zastępowanie bramy sieci wirtualnej platformy Azure niestandardowym urządzeniem WUS - SDWANIntegracja sdWAN z topologiami sieci piasty i szprych platformy Azure

Użyj usługi Azure Route Server, aby zapewnić przechodniość między usługą ExpressRoute i siecią VPN lub standardem SDWAN albo dostosować prefiksy anonsowane za pośrednictwem protokołu BGP w bramach sieci wirtualnej platformy - AzureObsługa usługi Azure Route Server dla usługi ExpressRoute i sieci VPN platformy Azure

Dodawanie prywatnego rozpoznawania nazw lub serwerów - DNSArchitektura prywatnego rozpoznawania nazw

Related resources

Zapoznaj się z następującymi powiązanymi architekturami: