Kontrola dostępu na podstawie ról na platformie Azure

Prawa dostępu opartego na grupach i uprawnieniach są dobrym rozwiązaniem. Zarządzanie grupami zamiast poszczególnymi użytkownikami upraszcza obsługę zasad dostępu, zapewnia spójne zarządzanie dostępem między różnymi zespołami i zmniejsza liczbę błędów konfiguracji. Przypisywanie użytkowników do odpowiednich grup i usuwanie ich z nich pomaga zachować aktualność uprawnień określonego użytkownika. Kontrola dostępu oparta na rolach platformy Azure (RBAC) platformy Azure oferuje szczegółowe zarządzanie dostępem dla zasobów zorganizowanych wokół ról użytkowników.

Aby zapoznać się z omówieniem zalecanych praktyk kontroli dostępu opartej na rolach platformy Azure w ramach strategii tożsamości i zabezpieczeń, zobacz Najlepsze rozwiązania dotyczące zabezpieczeń zarządzania tożsamościami i kontroli dostępu na platformie Azure.

Omówienie kontroli dostępu opartej na rolach na platformie Azure

Korzystając z kontroli dostępu opartej na rolach platformy Azure, możesz oddzielić obowiązki w zespole i udzielić wystarczającego dostępu tylko określonym użytkownikom, grupom, jednostkom usługi lub tożsamościom zarządzanym, aby wykonywać swoje zadania. Zamiast udzielać wszystkim użytkownikom nieograniczonych uprawnień dostępu do subskrypcji lub zasobów platformy Azure możesz ograniczyć uprawnienia poszczególnych zestawów zasobów.

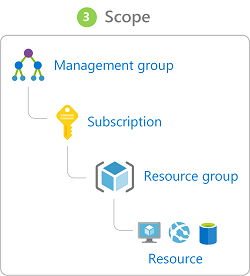

Definicje ról platformy Azure zawierają listę operacji, które są dozwolone lub niedozwolone dla użytkowników lub grup przypisanych do tej roli. Zakres roli określa, których zasobów dotyczą zdefiniowane uprawnienia. Zakres można określić na wielu poziomach (grupa zarządzania, subskrypcja, grupa zasobów lub zasób). Zakresy mają strukturę relacji element nadrzędny/element podrzędny.

Aby uzyskać szczegółowe instrukcje dotyczące przypisywania użytkowników i grup do określonych ról i przypisywania ról do zakresów, zobacz Dodawanie lub usuwanie przypisań ról platformy Azure przy użyciu witryny Azure Portal.

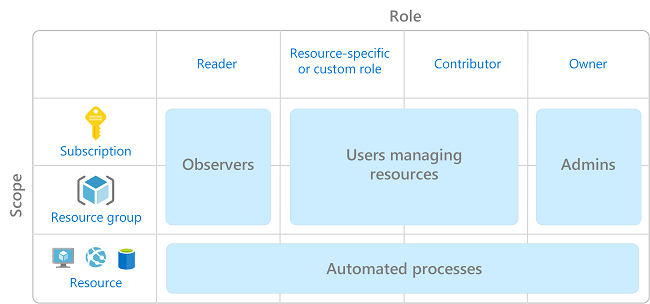

Podczas planowania strategii kontroli dostępu opartej na rolach należy zastosować model najniższych uprawnień, który polega na udzielaniu użytkownikom tylko uprawnień wymaganych do wykonania pracy. Na poniższym diagramie przedstawiono sugerowany wzorzec korzystania z kontroli dostępu opartej na rolach platformy Azure przy użyciu tej metody.

Uwaga

Im bardziej szczegółowo definiowane są uprawnienia, tym bardziej prawdopodobne, że kontrola dostępu stanie się złożona i trudna do zarządzania. Jest to szczególnie istotne wraz ze wzrostem rozmiaru majątku w chmurze. Unikaj uprawnień specyficznych dla zasobów. Zamiast tego używaj grup zarządzania do kontroli dostępu w całym przedsiębiorstwie i grup zasobów do kontroli dostępu w ramach subskrypcji. Unikaj również uprawnień specyficznych dla użytkowników. Zamiast tego przypisz dostęp do grup w identyfikatorze Entra firmy Microsoft.

Korzystanie z ról wbudowanych platformy Azure

Platforma Azure udostępnia wiele wbudowanych definicji ról, w tym trzy podstawowe role do nadawania dostępu:

- Rola Właściciel umożliwia zarządzanie wszystkim, w tym dostępem do zasobów.

- Rola Współautor umożliwia zarządzanie wszystkim oprócz dostępu.

- Rola Czytelnik umożliwia wyświetlanie wszystkiego, ale nie zezwala na wprowadzanie jakichkolwiek zmian.

Począwszy od tych podstawowych poziomów dostępu, dodatkowe wbudowane role zapewniają bardziej szczegółowe możliwości kontroli dostępu do określonych typów zasobów lub funkcji platformy Azure. Na przykład dostępem do maszyn wirtualnych można zarządzać, korzystając z następujących wbudowanych ról:

- Rola logowania Administracja istratora maszyny wirtualnej może wyświetlać maszyny wirtualne w portalu i logować się jako

administrator. - Rola Współautor maszyny wirtualnej umożliwia zarządzanie maszynami wirtualnymi, ale nie umożliwia udzielania dostępu do nich ani do sieci wirtualnej lub konta magazynu, do którego te maszyny wirtualne są podłączone.

- Rola Logowanie użytkownika maszyny wirtualnej umożliwia wyświetlanie maszyn wirtualnych w portalu i logowanie się jako zwykły użytkownik.

Aby zapoznać się z innym przykładem używania wbudowanych ról do zarządzania dostępem do określonych funkcji, zobacz dyskusję na temat kontrolowania dostępu do funkcji śledzenia kosztów w temacie Śledzenie kosztów między jednostkami biznesowymi, środowiskami lub projektami.

Aby uzyskać pełną listę dostępnych ról wbudowanych, zobacz Role wbudowane platformy Azure.

Korzystanie z ról niestandardowych

Mimo że role wbudowane na platformie Azure obsługują szeroką gamę scenariuszy kontroli dostępu, mogą nie spełniać wszystkich potrzeb organizacji lub zespołu. Jeśli na przykład istnieje jedna grupa użytkowników odpowiedzialnych za zarządzanie maszynami wirtualnymi i zasobami usługi Azure SQL Database, możesz utworzyć rolę niestandardową w celu zoptymalizowania zarządzania wymaganą kontrolą dostępu.

Dokumentacja kontroli dostępu opartej na rolach na platformie Azure zawiera instrukcje dotyczące tworzenia ról niestandardowych oraz szczegółowe informacje na temat działania definicji ról.

Separacja obowiązków i ról w dużych organizacjach

Kontrola dostępu oparta na rolach platformy Azure umożliwia organizacjom przypisywanie różnych zespołów do różnych zadań zarządzania w dużych infrastrukturach w chmurze. Umożliwia centralnym zespołom IT kontrolowanie podstawowych funkcji dostępu i zabezpieczeń, zapewniając jednocześnie deweloperom oprogramowania i innym zespołom znaczną kontrolę na określonymi obciążeniami lub grupami zasobów.

W większości środowisk chmury może być również korzystne zastosowanie strategii kontroli dostępu opartej na wielu rolach z naciskiem na podział obowiązków między tymi rolami. To podejście wymaga zaangażowania wielu ról w wykonanie każdej znaczącej zmiany dotyczącej zasobów lub infrastruktury, co gwarantuje, że co najmniej jedna osoba musi sprawdzić i zatwierdzić zmianę. Ten podział obowiązków ogranicza możliwość dostępu pojedynczej osoby do poufnych danych lub wprowadzenia luk w zabezpieczeniach bez wiedzy pozostałych członków zespołu.

W poniższej tabeli przedstawiono typowy wzorzec podziału obowiązków IT na oddzielne role niestandardowe:

| Grupowy | Typowa nazwa roli | Zakres odpowiedzialności |

|---|---|---|

| Operacje zabezpieczeń | SecOps | Zapewnia ogólny nadzór nad bezpieczeństwem. Ustanawia i wymusza zasady zabezpieczeń, takie jak szyfrowanie w spoczynku. Zarządza kluczami szyfrowania. Zarządza regułami zapory. |

| Operacje sieciowe | NetOps | Zarządza konfiguracją sieci i operacjami w sieciach wirtualnych, takimi jak trasy i komunikacja równorzędna. |

| Operacje systemów | SysOps | Określa opcje infrastruktury obliczeniowej i magazynu oraz obsługuje wdrożone zasoby. |

| Programowanie, testowanie i operacje | DevOps | Kompiluje i wdraża funkcje i aplikacje obciążeń. Obsługuje funkcje i aplikacje w celu spełnienia umów dotyczących poziomu usług i innych standardów jakości. |

Podział akcji i uprawnień w tych rolach standardowych jest często taki sam w przypadku aplikacji, subskrypcji lub całej chmury, nawet jeśli te role są wykonywane przez różne osoby na różnych poziomach. W związku z tym można utworzyć wspólny zestaw definicji ról platformy Azure, które mają być stosowane w różnych zakresach w danym środowisku. Użytkownikom i grupom można przypisać wspólną rolę, ale tylko dla zakresu zasobów, grup zasobów, subskrypcji lub grup zarządzania, za zarządzanie którymi odpowiadają.

Na przykład w topologii sieci piasty i szprych z wieloma subskrypcjami może istnieć wspólny zestaw definicji ról dla piasty i wszystkich szprych obciążeń. Rolę NetOps subskrypcji centrum można przypisać członkom centralnego zespołu IT organizacji, którzy są odpowiedzialni za utrzymanie sieci dla usług udostępnionych używanych przez wszystkie obciążenia. Rolę NetOps subskrypcji szprychy obciążenia można przypisać do członków tego konkretnego zespołu obciążenia, co pozwoli im na skonfigurowanie sieci w ramach tej subskrypcji w celu zapewnienia optymalnej obsługi wymagań dotyczących obciążenia. W obu przypadkach jest używana ta sama definicja roli, ale przypisania oparte na zakresie dają pewność, że użytkownicy mają tylko dostęp, którego potrzebują do wykonywania swojej pracy.