Włączanie skanowania bez agenta dla maszyn wirtualnych

Skanowanie bez agenta zapewnia wgląd w zainstalowane oprogramowanie i luki w zabezpieczeniach oprogramowania w obciążeniach w celu rozszerzenia pokrycia luk w zabezpieczeniach do obciążeń serwera bez zainstalowanego agenta oceny luk w zabezpieczeniach.

Ocena luk w zabezpieczeniach bez agenta używa aparatu Zarządzanie lukami w zabezpieczeniach w usłudze Microsoft Defender do oceny luk w zabezpieczeniach oprogramowania zainstalowanego na maszynach wirtualnych bez konieczności instalowania usługi Defender for Endpoint. Ocena luk w zabezpieczeniach pokazuje, że spis oprogramowania i luka w zabezpieczeniach są w tym samym formacie co oceny oparte na agencie.

Zgodność z rozwiązaniami do oceny luk w zabezpieczeniach opartymi na agencie

Defender dla Chmury obsługuje już różne skanowania luk w zabezpieczeniach oparte na agentach, w tym Zarządzanie lukami w zabezpieczeniach w usłudze Microsoft Defender (MDVM), BYOL i Qualys. Skanowanie bez agenta rozszerza widoczność Defender dla Chmury w celu uzyskania większej liczby urządzeń.

Po włączeniu oceny luk w zabezpieczeniach bez agenta:

Jeśli nie masz żadnych zintegrowanych rozwiązań do oceny luk w zabezpieczeniach włączonych na żadnej maszynie wirtualnej w ramach subskrypcji, Defender dla Chmury automatycznie włącza rozwiązanie MDVM domyślnie.

Jeśli wybierzesz Zarządzanie lukami w zabezpieczeniach w usłudze Microsoft Defender w ramach integracji z Ochrona punktu końcowego w usłudze Microsoft Defender, Defender dla Chmury przedstawia ujednolicony i skonsolidowany widok, który optymalizuje pokrycie i świeżość.

- Maszyny objęte tylko jednym ze źródeł (Defender Vulnerability Management lub agentless) pokazują wyniki z tego źródła.

- Maszyny objęte obydwoma źródłami pokazują wyniki oparte na agencie tylko w celu zwiększenia świeżości.

W przypadku wybrania opcji Ocena luk w zabezpieczeniach z integracją Qualys lub BYOL — Defender dla Chmury domyślnie wyświetla wyniki oparte na agencie. Wyniki skanowania bez agenta są wyświetlane dla maszyn, które nie mają zainstalowanego agenta lub z maszyn, które nie zgłaszają wyników poprawnie.

Aby zmienić domyślne zachowanie, aby zawsze wyświetlać wyniki z rozwiązania MDVM (niezależnie od tego, czy jest to rozwiązanie agenta innej firmy), wybierz ustawienie Zarządzanie lukami w zabezpieczeniach w usłudze Microsoft Defender w rozwiązaniu do oceny luk w zabezpieczeniach.

Włączanie skanowania bez agenta dla maszyn

Po włączeniu usługi Defender Cloud Security Posture Management (CSPM) lub Defender for Servers P2 skanowanie bez agenta jest domyślnie włączone.

Jeśli masz już włączoną usługę Defender for Servers P2, a skanowanie bez agenta jest wyłączone, należy włączyć skanowanie bez agenta ręcznie.

Możesz włączyć skanowanie bez agenta

Uwaga

Skanowanie złośliwego oprogramowania bez agenta jest dostępne tylko wtedy, gdy włączono usługę Defender for Servers (plan 2)

Ocena luk w zabezpieczeniach bez agenta na platformie Azure

Aby włączyć ocenę luk w zabezpieczeniach bez agenta na platformie Azure:

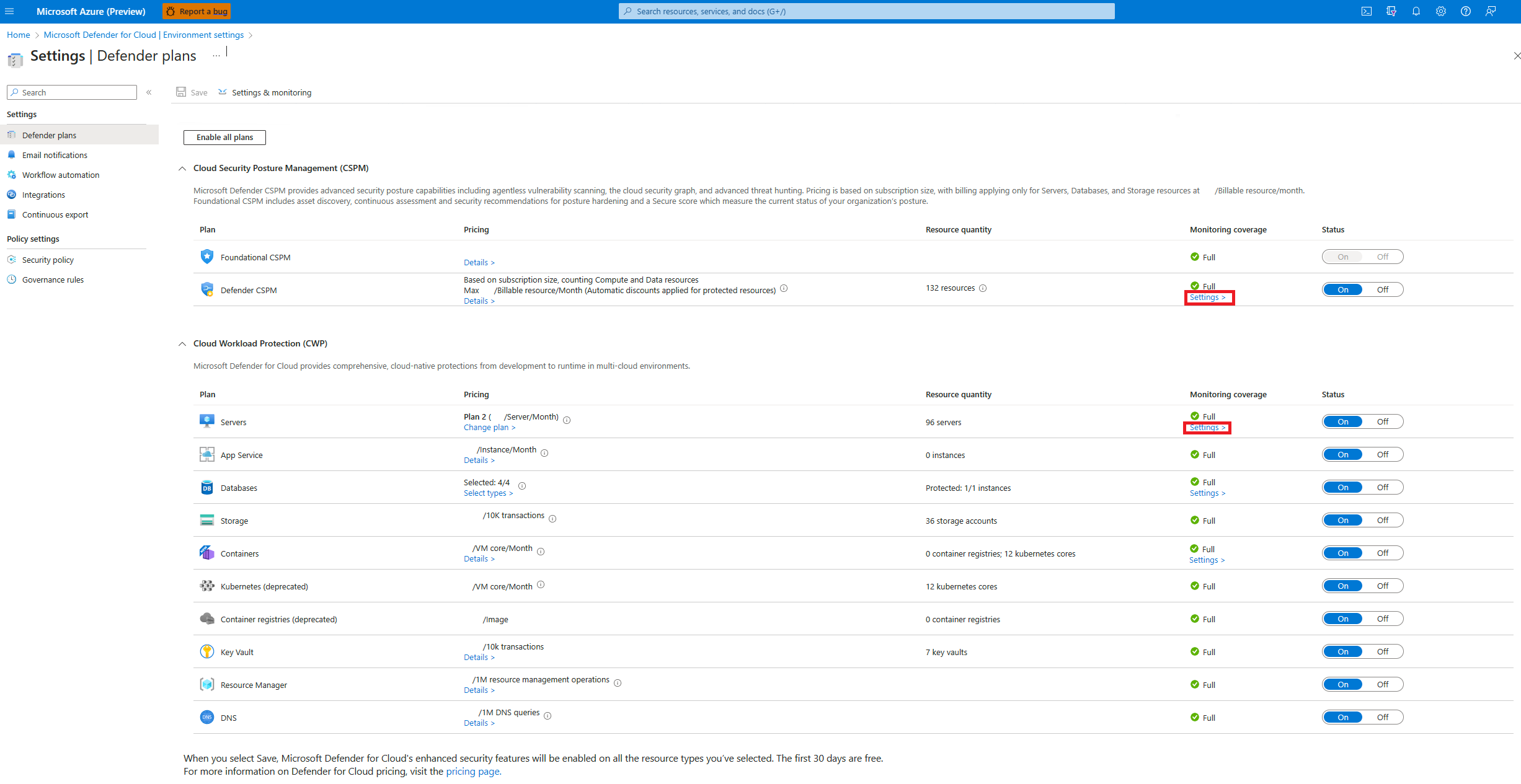

W menu Defender dla Chmury otwórz pozycję Ustawienia środowiska.

Wybierz odpowiednią subskrypcję.

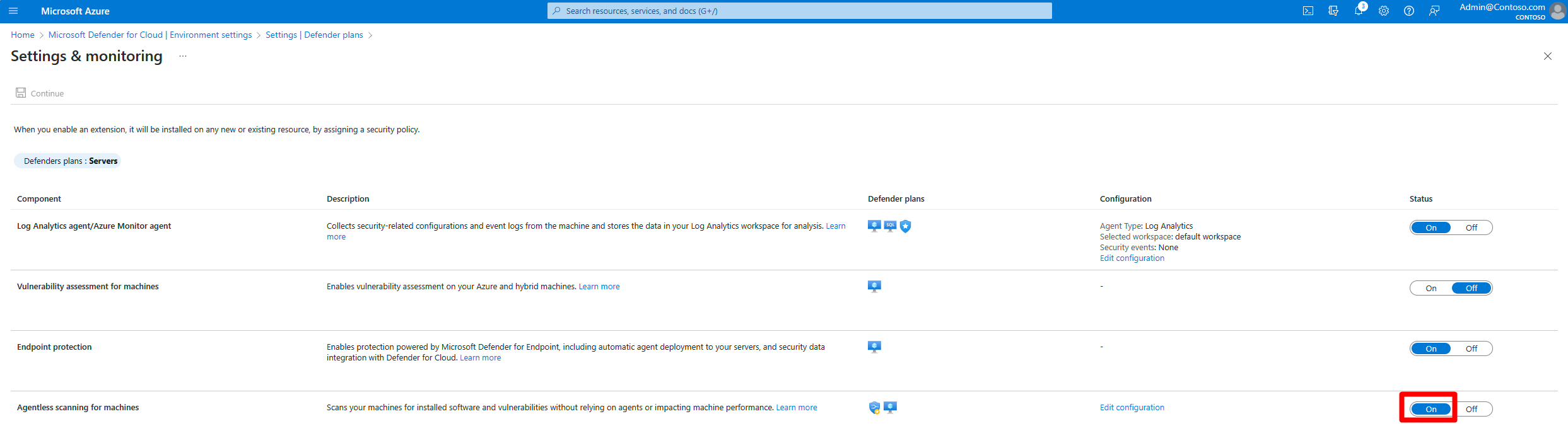

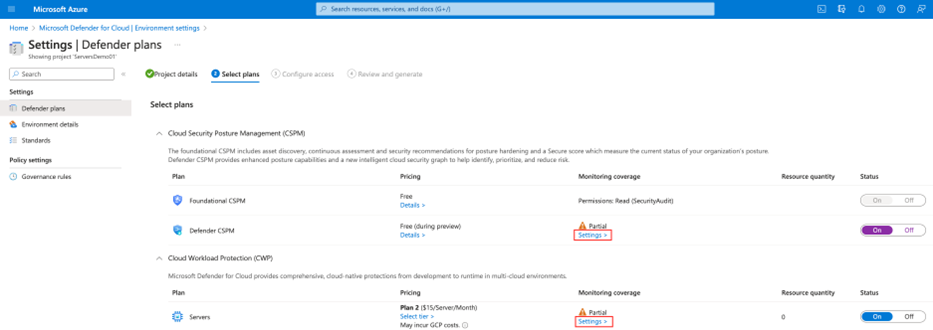

W przypadku planu Usługi Defender Cloud Security Management (CSPM) lub Defender for Servers P2 wybierz pozycję Ustawienia.

Ustawienia skanowania bez agenta są współużytkowane przez usługę Defender Cloud Security Posture Management (CSPM) lub Defender for Servers P2. Po włączeniu skanowania bez agenta w ramach dowolnego planu ustawienie jest włączone dla obu planów.

W okienku ustawień włącz skanowanie bez agenta dla maszyn.

Wybierz pozycję Zapisz.

Aby włączyć skanowanie zaszyfrowanych dysków CMK na platformie Azure (wersja zapoznawcza):

Aby skanowanie bez agenta obejmowało maszyny wirtualne platformy Azure z zaszyfrowanymi dyskami CMK, należy przyznać Defender dla Chmury dodatkowe uprawnienia do tworzenia bezpiecznej kopii tych dysków. W tym celu wymagane są dodatkowe uprawnienia w usłudze Key Vault używanych do szyfrowania klucza zarządzanego przez klienta dla maszyn wirtualnych.

Aby ręcznie przypisać uprawnienia, postępuj zgodnie z poniższymi instrukcjami zgodnie z typem usługi Key Vault:

- W przypadku magazynów kluczy korzystających z uprawnień innych niż RBAC przypisz "Microsoft Defender dla Chmury Serwerów Skaner zasobów dostawcy zasobów" (

0c7668b5-3260-4ad0-9f53-34ed54fa19b2) następujące uprawnienia: Pobieranie klucza, Zawijanie klucza, Odpakowywanie klucza. - W przypadku magazynów kluczy korzystających z uprawnień kontroli dostępu opartej na rolach przypisz wbudowaną rolę "dostawca zasobów skanera serwerów Microsoft Defender dla Chmury serwerów" (

0c7668b5-3260-4ad0-9f53-34ed54fa19b2) wbudowaną rolę użytkownika szyfrowania usługi kryptograficznej usługi Key Vault.

Aby przypisać te uprawnienia na dużą skalę, możesz również użyć tego skryptu.

Aby uzyskać więcej informacji, zobacz Uprawnienia skanowania bez agenta.

Ocena luk w zabezpieczeniach bez agenta na platformie AWS

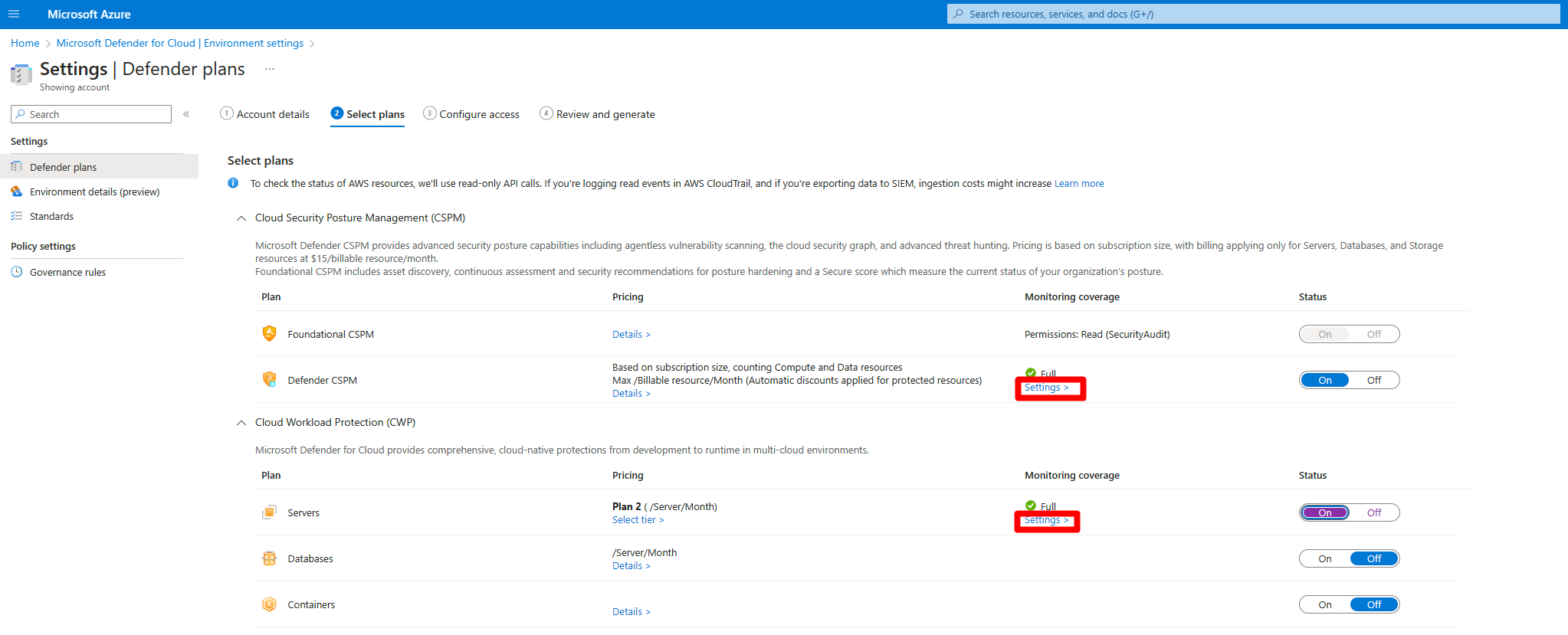

W menu Defender dla Chmury otwórz pozycję Ustawienia środowiska.

Wybierz odpowiednie konto.

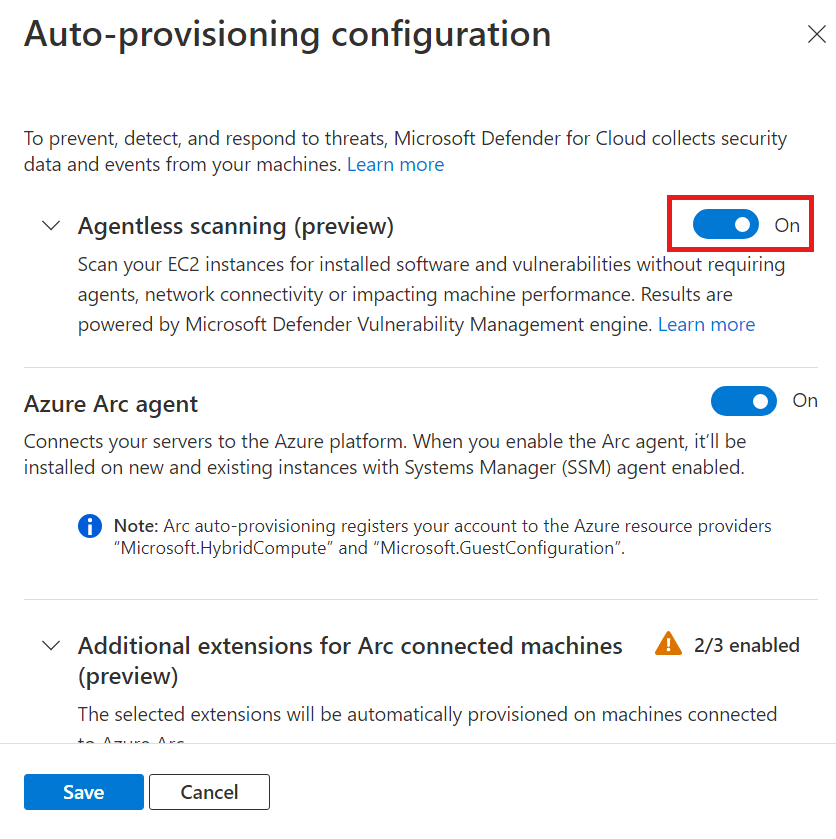

W przypadku planu defender Cloud Security Posture Management (CSPM) lub Defender for Servers P2 wybierz pozycję Ustawienia.

Po włączeniu skanowania bez agenta w obu planach ustawienie ma zastosowanie do obu planów.

W okienku ustawień włącz skanowanie bez agenta dla maszyn.

Wybierz pozycję Zapisz i dalej: Skonfiguruj dostęp.

Pobierz szablon CloudFormation.

Korzystając z pobranego szablonu CloudFormation, utwórz stos na platformie AWS zgodnie z instrukcjami wyświetlanymi na ekranie. Jeśli dołączasz konto zarządzania, musisz uruchomić szablon CloudFormation zarówno jako stos, jak i jako StackSet. Połączenie ors zostaną utworzone dla kont członkowskich do 24 godzin po dołączeniu.

Wybierz pozycję Dalej: Przeglądanie i generowanie.

Wybierz pozycję Aktualizuj.

Po włączeniu skanowania bez agenta spis oprogramowania i informacje o lukach w zabezpieczeniach są aktualizowane automatycznie w Defender dla Chmury.

Włączanie skanowania bez agenta w GCP

W Defender dla Chmury wybierz pozycję Ustawienia środowiska.

Wybierz odpowiedni projekt lub organizację.

W przypadku planu defender Cloud Security Posture Management (CSPM) lub Defender for Servers P2 wybierz pozycję Ustawienia.

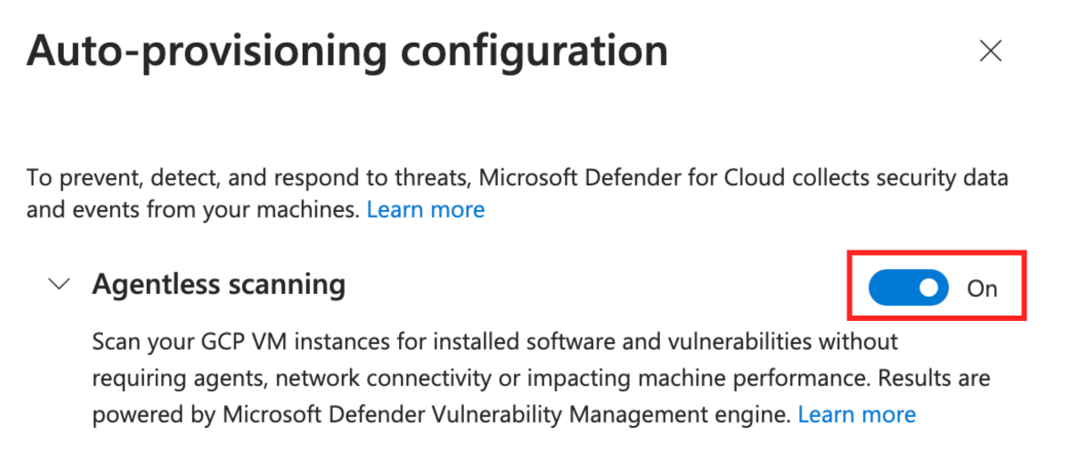

Przełącz skanowanie bez agenta na włączone.

Wybierz pozycję Zapisz i dalej: Skonfiguruj dostęp.

Skopiuj skrypt dołączania.

Uruchom skrypt dołączania w zakresie organizacji/projektu GCP (portal GCP lub interfejs wiersza polecenia gcloud).

Wybierz pozycję Dalej: Przeglądanie i generowanie.

Wybierz pozycję Aktualizuj.

Testowanie wdrożenia skanera złośliwego oprogramowania bez agenta

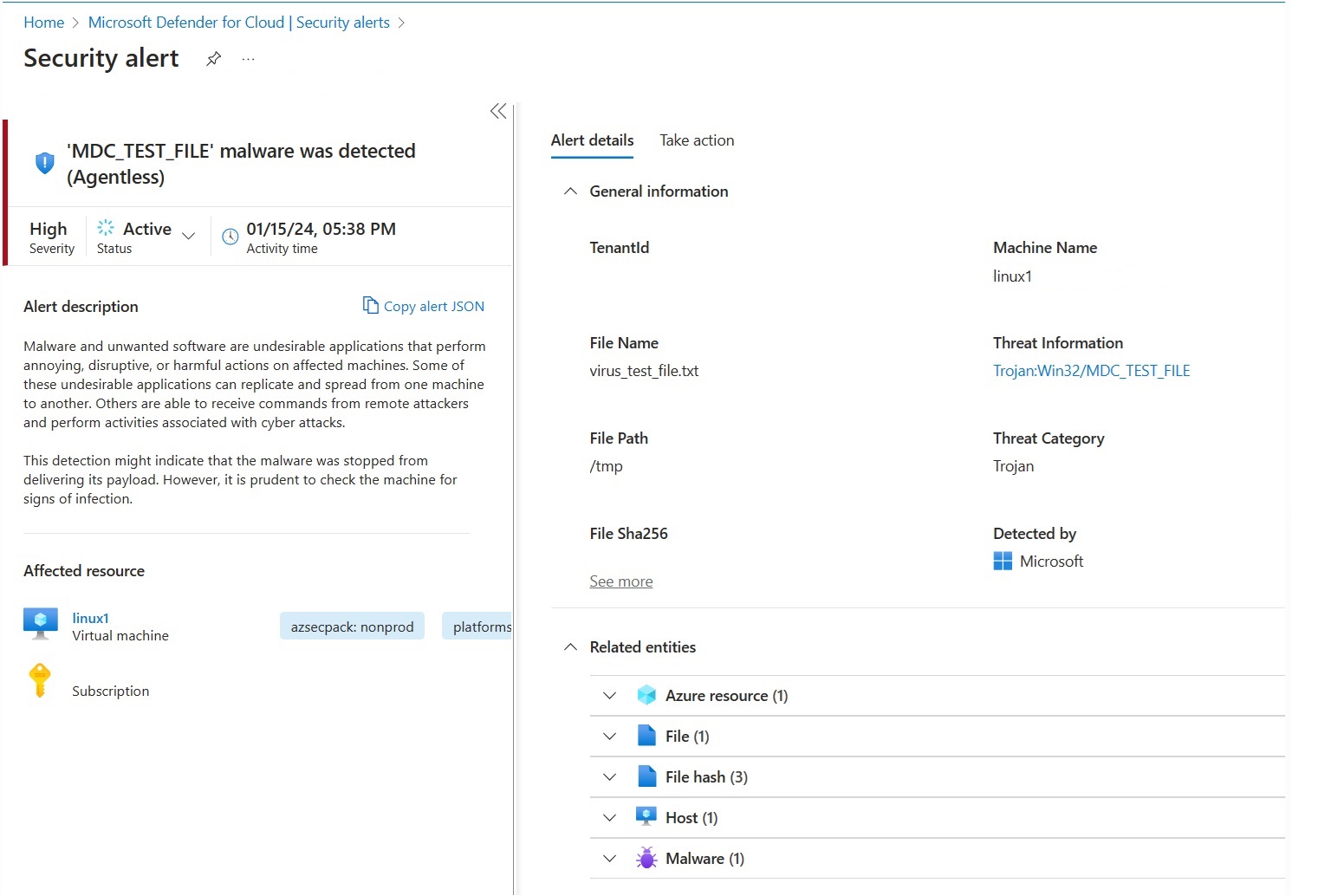

Alerty zabezpieczeń są wyświetlane w portalu tylko w przypadkach, gdy zagrożenia są wykrywane w danym środowisku. Jeśli nie masz żadnych alertów, może to być spowodowane brakami zagrożeń w danym środowisku. Możesz sprawdzić, czy urządzenie jest prawidłowo dołączone i raportuje, aby Defender dla Chmury, tworząc plik testowy.

Tworzenie pliku testowego dla systemu Linux

Otwórz okno terminalu na maszynie wirtualnej.

Wykonaj następujące polecenie:

# test string TEST_STRING='$$89-barbados-dublin-damascus-notice-pulled-natural-31$$' # File to be created FILE_PATH="/tmp/virus_test_file.txt" # Write the test string to the file echo -n $TEST_STRING > $FILE_PATH # Check if the file was created and contains the correct string if [ -f "$FILE_PATH" ]; then if grep -Fq "$TEST_STRING" "$FILE_PATH"; then echo "Virus test file created and validated successfully." else echo "Virus test file does not contain the correct string." fi else echo "Failed to create virus test file." fi

Alert MDC_Test_File malware was detected (Agentless) zostanie wyświetlony w ciągu 24 godzin na stronie alertów Defender dla Chmury i w portalu usługi Defender XDR.

Tworzenie pliku testowego dla systemu Windows

Tworzenie pliku testowego z dokumentem tekstowym

Utwórz plik tekstowy na maszynie wirtualnej.

Wklej tekst

$$89-barbados-dublin-damascus-notice-pulled-natural-31$$do pliku tekstowego.Ważne

Upewnij się, że w pliku tekstowym nie ma dodatkowych spacji ani wierszy.

Zapisz plik.

Otwórz plik, aby sprawdzić, czy zawiera zawartość z etapu 2.

Alert MDC_Test_File malware was detected (Agentless) zostanie wyświetlony w ciągu 24 godzin na stronie alertów Defender dla Chmury i w portalu usługi Defender XDR.

Tworzenie pliku testowego za pomocą programu PowerShell

Otwórz program PowerShell na maszynie wirtualnej.

Wykonaj następujący skrypt.

# Virus test string

$TEST_STRING = '$$89-barbados-dublin-damascus-notice-pulled-natural-31$$'

# File to be created

$FILE_PATH = "C:\temp\virus_test_file.txt"

# Create "temp" directory if it does not exist

$DIR_PATH = "C:\temp"

if (!(Test-Path -Path $DIR_PATH)) {

New-Item -ItemType Directory -Path $DIR_PATH

}

# Write the test string to the file without a trailing newline

[IO.File]::WriteAllText($FILE_PATH, $TEST_STRING)

# Check if the file was created and contains the correct string

if (Test-Path -Path $FILE_PATH) {

$content = [IO.File]::ReadAllText($FILE_PATH)

if ($content -eq $TEST_STRING) {

Write-Host "Test file created and validated successfully."

} else {

Write-Host "Test file does not contain the correct string."

}

} else {

Write-Host "Failed to create test file."

}

Alert MDC_Test_File malware was detected (Agentless) zostanie wyświetlony w ciągu 24 godzin na stronie alertów Defender dla Chmury i w portalu usługi Defender XDR.

Wykluczanie maszyn ze skanowania

Skanowanie bez agenta ma zastosowanie do wszystkich kwalifikujących się maszyn w subskrypcji. Aby zapobiec skanowaniu określonych maszyn, można wykluczyć maszyny ze skanowania bez agenta na podstawie istniejących tagów środowiska. Gdy Defender dla Chmury wykonuje ciągłe odnajdywanie maszyn, wykluczone maszyny są pomijane.

Aby skonfigurować maszyny do wykluczenia:

W Defender dla Chmury wybierz pozycję Ustawienia środowiska.

Wybierz odpowiednią subskrypcję lub łącznik wielochmurowy.

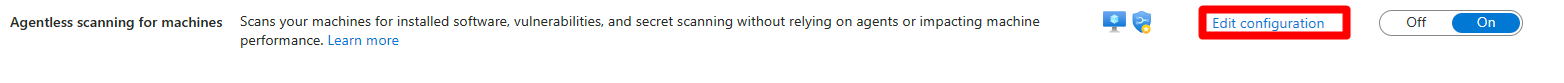

W przypadku planu defender Cloud Security Posture Management (CSPM) lub Defender for Servers P2 wybierz pozycję Ustawienia.

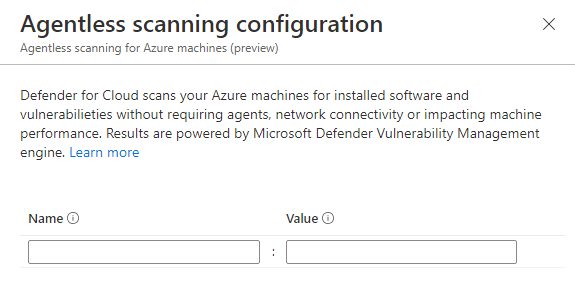

W przypadku skanowania bez agenta wybierz pozycję Edytuj konfigurację.

Wprowadź nazwę i wartość tagu, która ma być stosowana do maszyn, które mają zostać wykluczone. Możesz wprowadzić

multiple tag:valuepary.

Wybierz pozycję Zapisz.

Powiązana zawartość

Dowiedz się więcej na następujące tematy: