Badanie alertu sieciowego OT i reagowanie na nie

W tym artykule opisano sposób badania i reagowania na alert sieciowy OT w usłudze Microsoft Defender dla IoT.

Możesz być inżynierem centrum operacji zabezpieczeń (SOC) korzystającym z usługi Microsoft Sentinel, który widział nowe zdarzenie w obszarze roboczym usługi Microsoft Sentinel i kontynuuje pracę w usłudze Defender dla IoT, aby uzyskać szczegółowe informacje o powiązanych urządzeniach i zalecanych krokach korygowania.

Alternatywnie możesz być inżynierem OT obserwującym alerty operacyjne bezpośrednio w usłudze Defender for IoT. Alerty operacyjne mogą nie być złośliwe, ale mogą wskazywać na działania operacyjne, które mogą pomóc w badaniach zabezpieczeń.

Wymagania wstępne

Przed rozpoczęciem upewnij się, że masz następujące elementy:

Subskrypcja Azure. Jeśli chcesz, zarejestruj się w celu uzyskania bezpłatnego konta.

Połączony z chmurą czujnik sieciowy OT dołączony do usługi Defender for IoT z alertami przesyłanymi strumieniowo do witryny Azure Portal.

Aby zbadać alert ze zdarzenia usługi Microsoft Sentinel, upewnij się, że zostały wykonane następujące samouczki:

Otwarta strona szczegółów alertu dostępna na stronie Alerty usługi Defender for IoT w witrynie Azure Portal, na stronie szczegółów urządzenia usługi Defender for IoT lub zdarzenia usługi Microsoft Sentinel.

Badanie alertu w witrynie Azure Portal

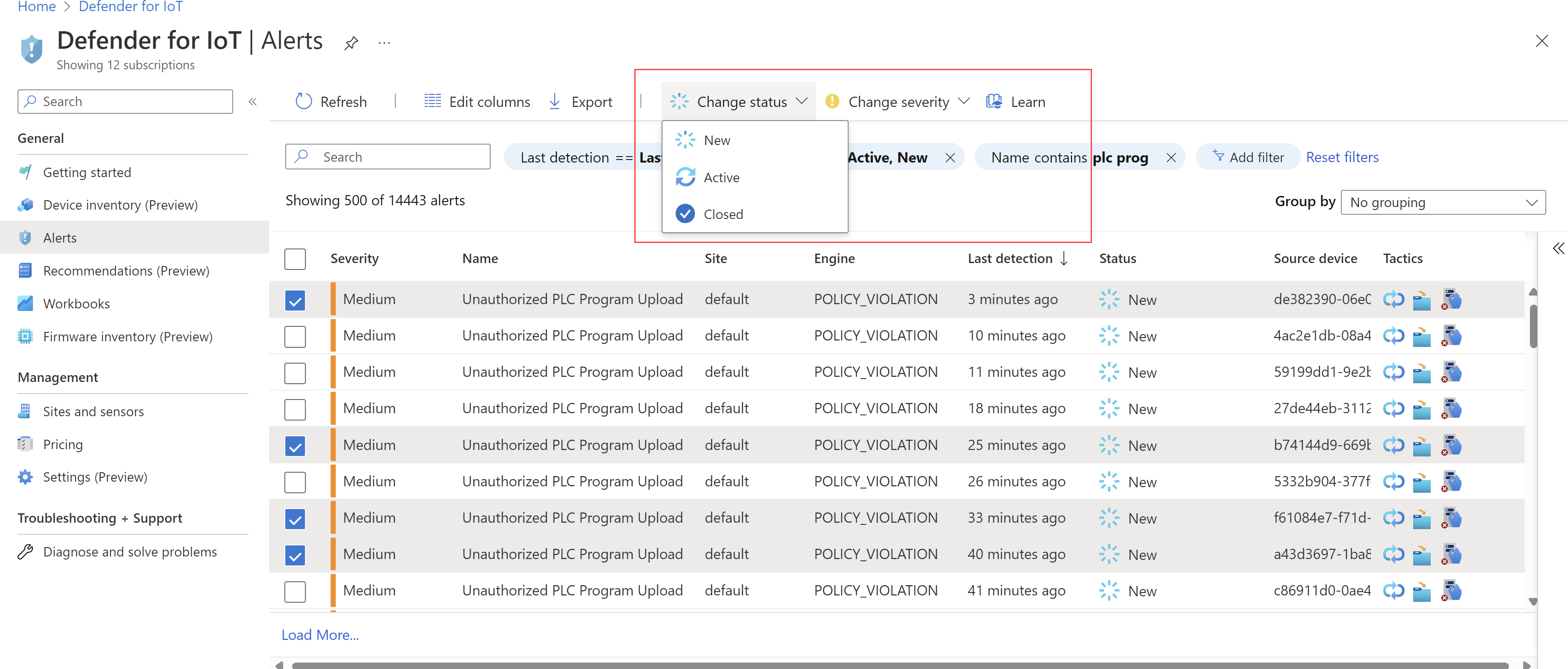

Na stronie szczegółów alertu w witrynie Azure Portal zacznij od zmiany stanu alertu na Aktywny, co oznacza, że jest ona obecnie badana.

Na przykład:

Ważne

Jeśli integrujesz się z usługą Microsoft Sentinel, pamiętaj, aby zarządzać stanem alertu tylko ze zdarzenia w usłudze Microsoft Sentinel. Stany alertów nie są synchronizowane z usługi Defender dla IoT do usługi Microsoft Sentinel.

Po zaktualizowaniu stanu sprawdź stronę szczegółów alertu, aby uzyskać następujące informacje, aby ułatwić badanie:

Szczegóły urządzenia źródłowego i docelowego. Urządzenia źródłowe i docelowe są wymienione na karcie Szczegóły alertu, a także w obszarze Jednostki poniżej, jako jednostki usługi Microsoft Sentinel, z własnymi stronami jednostek. W obszarze Jednostki użyjesz linków w kolumnie Nazwa, aby otworzyć odpowiednie strony szczegółów urządzenia w celu dalszego zbadania.

Lokacja i/lub strefa. Te wartości pomagają zrozumieć lokalizację geograficzną i sieciową alertu oraz jeśli istnieją obszary sieci, które są teraz bardziej narażone na ataki.

MITRE ATT&CK taktyka i techniki. Przewiń w dół w lewym okienku, aby wyświetlić wszystkie szczegóły MITRE ATT&CK. Oprócz opisów taktyki i technik wybierz linki do witryny MITRE ATT&CK, aby dowiedzieć się więcej o każdym z nich.

Pobierz plik PCAP. W górnej części strony wybierz pozycję Pobierz plik PCAP , aby pobrać nieprzetworzone pliki ruchu dla wybranego alertu.

Badanie powiązanych alertów w witrynie Azure Portal

Poszukaj innych alertów wyzwalanych przez to samo urządzenie źródłowe lub docelowe. Korelacje między wieloma alertami mogą wskazywać, że urządzenie jest zagrożone i może zostać wykorzystane.

Na przykład urządzenie, które próbowało nawiązać połączenie ze złośliwym adresem IP, wraz z innym alertem dotyczącym nieautoryzowanych zmian programowania PLC na urządzeniu, może wskazywać, że osoba atakująca uzyskała już kontrolę nad urządzeniem.

Aby znaleźć powiązane alerty w usłudze Defender dla IoT:

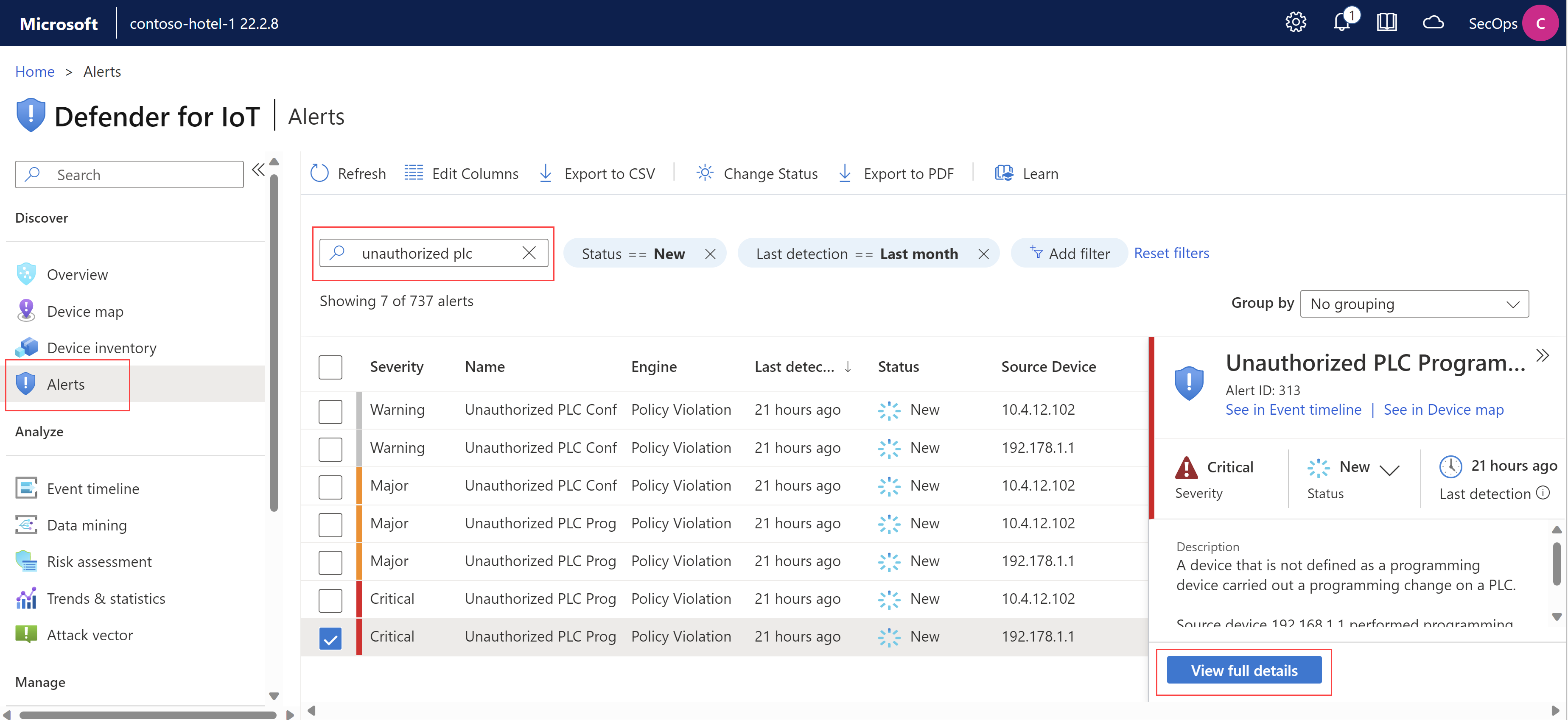

Na stronie Alerty wybierz alert, aby wyświetlić szczegóły po prawej stronie.

Znajdź łącza urządzenia w obszarze Jednostki w okienku szczegółów po prawej stronie lub na stronie szczegółów alertu. Wybierz link jednostki, aby otworzyć powiązaną stronę szczegółów urządzenia dla urządzenia źródłowego i docelowego.

Na stronie szczegółów urządzenia wybierz kartę Alerty, aby wyświetlić wszystkie alerty dla tego urządzenia. Na przykład:

Badanie szczegółów alertu na czujniku OT

Czujnik OT, który wyzwolił alert, będzie miał więcej szczegółów, aby ułatwić badanie.

Aby kontynuować badanie czujnika OT:

Zaloguj się do czujnika OT jako użytkownik osoby przeglądanej lub analityka zabezpieczeń.

Wybierz stronę Alerty, a następnie znajdź alert, który badasz. Wybierz pozycję **Wyświetl więcej szczegółów, aby otworzyć stronę szczegółów alertu czujnika OT. Na przykład:

Na stronie szczegółów alertu czujnika:

Wybierz kartę Widok mapy, aby wyświetlić alert wewnątrz mapy urządzenia czujnika OT, w tym wszystkich połączonych urządzeń.

Wybierz kartę Oś czasu zdarzenia, aby wyświetlić pełną oś czasu zdarzenia alertu, w tym inne powiązane działania wykryte przez czujnik OT.

Wybierz pozycję Eksportuj plik PDF , aby pobrać podsumowanie szczegółów alertu w formacie PDF.

Podejmowanie akcji korygowania

Czas podejmowania akcji korygowania może zależeć od ważności alertu. Na przykład w przypadku alertów o wysokiej ważności warto podjąć działania jeszcze przed rozpoczęciem badania, na przykład w przypadku konieczności natychmiastowego kwarantanny obszaru sieci.

W przypadku alertów o niższej ważności lub alertów operacyjnych warto w pełni zbadać przed podjęciem akcji.

Aby skorygować alert, użyj następujących zasobów usługi Defender dla IoT:

Na stronie szczegółów alertu w witrynie Azure Portal lub czujniku OT wybierz kartę Podejmij akcję , aby wyświetlić szczegółowe informacje o zalecanych krokach w celu ograniczenia ryzyka.

Na stronie szczegółów urządzenia w witrynie Azure Portal dla urządzeń źródłowych i docelowych:

Wybierz kartę Luki w zabezpieczeniach i sprawdź wykryte luki w zabezpieczeniach na każdym urządzeniu.

Wybierz kartę Rekomendacje i sprawdź bieżące zalecenia dotyczące zabezpieczeń dla każdego urządzenia.

Usługa Defender for IoT — dane luk w zabezpieczeniach i zalecenia dotyczące zabezpieczeń mogą udostępniać proste akcje, które można wykonać, aby ograniczyć ryzyko, takie jak aktualizowanie oprogramowania układowego lub stosowanie poprawki. Inne działania mogą podjąć więcej planowania.

Po zakończeniu działań zaradczych i zamknięciu alertu upewnij się, że stan alertu został zaktualizowany do pozycji Zamknięte lub powiadomić zespół SOC o dalszym zarządzaniu zdarzeniami.

Uwaga

W przypadku integracji usługi Defender dla IoT z usługą Microsoft Sentinel zmiany stanu alertu wprowadzone w usłudze Defender dla IoT nie są aktualizowane w usłudze Microsoft Sentinel. Pamiętaj, aby zarządzać alertami w usłudze Microsoft Sentinel razem z powiązanym zdarzeniem.

Regularne klasyfikowanie alertów

Regularne klasyfikowanie alertów, aby zapobiec zmęczeniu alertów w sieci i upewnić się, że możesz wyświetlać i obsługiwać ważne alerty w odpowiednim czasie.

Aby sklasyfikować alerty:

W usłudze Defender for IoT w witrynie Azure Portal przejdź do strony Alerty . Domyślnie alerty są sortowane według kolumny Ostatnie wykrywanie , od najnowszych do najstarszych alertów, dzięki czemu można najpierw zobaczyć najnowsze alerty w sieci.

Użyj innych filtrów, takich jak Czujnik lub Ważność , aby znaleźć określone alerty.

Przed podjęciem akcji alertu sprawdź szczegóły alertu i zbadaj je zgodnie z potrzebami. Gdy wszystko będzie gotowe, wykonaj akcję na stronie szczegółów alertu dla określonego alertu lub na stronie Alerty dla akcji zbiorczych.

Na przykład zaktualizuj stan alertu lub ważność albo dowiedz się , jak alert autoryzować wykryty ruch. Wyuczone alerty nie są wyzwalane ponownie, jeśli ten sam dokładnie ruch zostanie wykryty ponownie.

W przypadku alertów o wysokiej ważności możesz natychmiast podjąć działania.