Zabezpieczanie ruchu kierowanego do prywatnych punktów końcowych w usłudze Azure Virtual WAN

Uwaga

Ten artykuł dotyczy tylko zabezpieczonego koncentratora wirtualnego. Jeśli chcesz sprawdzić ruch kierowany do prywatnych punktów końcowych przy użyciu usługi Azure Firewall w sieci wirtualnej koncentratora, zobacz Sprawdzanie ruchu kierowanego do prywatnego punktu końcowego przy użyciu usługi Azure Firewall.

Prywatny punkt końcowy platformy Azure to podstawowy blok konstrukcyjny usługi Azure Private Link. Prywatne punkty końcowe umożliwiają zasobom platformy Azure wdrożonym w sieci wirtualnej komunikację prywatną z zasobami łącza prywatnego.

Prywatne punkty końcowe umożliwiają zasobom dostęp do usługi łącza prywatnego wdrożonej w sieci wirtualnej. Dostęp do prywatnego punktu końcowego za pośrednictwem komunikacji równorzędnej sieci wirtualnych i połączeń sieci lokalnych rozszerza łączność.

Może być konieczne filtrowanie ruchu od klientów lokalnych lub na platformie Azure przeznaczonych do usług uwidocznionych za pośrednictwem prywatnych punktów końcowych w połączonej sieci wirtualnej usługi Virtual WAN. Ten artykuł przeprowadzi Cię przez to zadanie przy użyciu zabezpieczonego koncentratora wirtualnego z usługą Azure Firewall jako dostawcy zabezpieczeń.

Usługa Azure Firewall filtruje ruch przy użyciu dowolnej z następujących metod:

- Nazwa FQDN w regułach sieci dla protokołów TCP i UDP

- Nazwa FQDN w regułach aplikacji dla protokołów HTTP, HTTPS i MSSQL.

- Źródłowe i docelowe adresy IP, port i protokół przy użyciu reguł sieci

Reguły aplikacji są preferowane za pośrednictwem reguł sieci w celu sprawdzenia ruchu kierowanego do prywatnych punktów końcowych, ponieważ usługa Azure Firewall zawsze kieruje ruch SNATs z regułami aplikacji. Funkcja SNAT jest zalecana podczas inspekcji ruchu kierowanego do prywatnego punktu końcowego z powodu ograniczenia opisanego tutaj: Co to jest prywatny punkt końcowy?. Jeśli planujesz zamiast tego używać reguł sieciowych, zaleca się skonfigurowanie usługi Azure Firewall tak, aby zawsze wykonywała funkcję SNAT: zakresy prywatnych adresów IP SNAT usługi Azure Firewall.

Firma Microsoft zarządza zabezpieczonymi koncentratorami wirtualnymi, których nie można połączyć z strefą Prywatna strefa DNS. Jest to wymagane do rozpoznania nazwy FQDN zasobu łącza prywatnego z odpowiadającym mu prywatnym adresem IP punktu końcowego.

Filtrowanie nazw FQDN SQL jest obsługiwane tylko w trybie serwera proxy (port 1433). Tryb serwera proxy może spowodować większe opóźnienie w porównaniu do przekierowania. Jeśli chcesz nadal używać trybu przekierowania, który jest domyślnym ustawieniem dla klientów łączących się na platformie Azure, możesz filtrować dostęp przy użyciu nazwy FQDN w regułach sieci zapory.

Filtrowanie ruchu przy użyciu reguł sieci lub aplikacji w usłudze Azure Firewall

Następujące kroki umożliwiają usłudze Azure Firewall filtrowanie ruchu przy użyciu reguł sieciowych (FQDN lub IP opartych na adresach IP) lub reguł aplikacji:

Reguły sieci:

Wdróż maszynę wirtualną usługi przesyłania dalej DNS w sieci wirtualnej połączonej z zabezpieczonym koncentratorem wirtualnym i połączoną z strefami Prywatna strefa DNS hostowania typów rekordów A dla prywatnych punktów końcowych.

Skonfiguruj niestandardowe serwery DNS dla sieci wirtualnych połączonych z zabezpieczonym koncentratorem wirtualnym:

- Reguły sieci oparte na nazwie FQDN — skonfiguruj niestandardowe ustawienia DNS, aby wskazywały adres IP maszyny wirtualnej usługi przesyłania dalej DNS i włączyć serwer proxy DNS w zasadach zapory skojarzonych z usługą Azure Firewall. Włączenie serwera proxy DNS jest wymagane, jeśli chcesz filtrować nazwy FQDN w regułach sieci.

- Reguły sieci oparte na adresach IP — niestandardowe ustawienia DNS opisane w poprzednim punkcie są opcjonalne. Niestandardowe serwery DNS można skonfigurować tak, aby wskazywały prywatny adres IP maszyny wirtualnej usługi przesyłania dalej DNS.

W zależności od konfiguracji wybranej w kroku 2., skonfiguruj lokalne serwery DNS do przekazywania zapytań DNS dla prywatnych punktów końcowych publicznych stref DNS do prywatnego adresu IP usługi Azure Firewall lub maszyny wirtualnej usługi przesyłania dalej DNS.

Skonfiguruj regułę sieci zgodnie z wymaganiami w zasadach zapory skojarzonych z usługą Azure Firewall. W przypadku przechodzenia z regułą opartą na adresach IP wybierz pozycję Adresy IP typu docelowego i skonfiguruj adres IP prywatnego punktu końcowego jako miejsce docelowe. W przypadku reguł sieci opartych na nazwie FQDN wybierz nazwę FQDN typu docelowego i skonfiguruj publiczną nazwę FQDN zasobu łącza prywatnego jako docelową.

Przejdź do zasad zapory skojarzonych z usługą Azure Firewall wdrożona w zabezpieczonym koncentratonie wirtualnym. Wybierz pozycję Zakresy prywatnych adresów IP (SNAT) i wybierz opcję Zawsze wykonuj SNAT.

Reguły aplikacji:

W przypadku reguł aplikacji kroki od 1 do 3. z poprzedniej sekcji nadal mają zastosowanie. W przypadku niestandardowej konfiguracji serwera DNS możesz użyć usługi Azure Firewall jako serwera proxy DNS lub bezpośrednio wskazać maszynę wirtualną usługi przesyłania dalej DNS.

Skonfiguruj regułę aplikacji zgodnie z wymaganiami w zasadach zapory skojarzonych z usługą Azure Firewall. Wybierz nazwę FQDN typu docelowego i publiczną nazwę FQDN zasobu łącza prywatnego jako docelową.

Ponadto, niezależnie od typu reguł skonfigurowanych w usłudze Azure Firewall, upewnij się, że zasady sieciowe (co najmniej w przypadku obsługi trasy zdefiniowanej przez użytkownika) są włączone w podsieciach, w których są wdrażane prywatne punkty końcowe. Dzięki temu ruch kierowany do prywatnych punktów końcowych nie pomija usługi Azure Firewall.

Ważne

Domyślnie prefiksy RFC 1918 są automatycznie dołączane do prefiksów ruchu prywatnego usługi Azure Firewall. W przypadku większości prywatnych punktów końcowych wystarczy, aby upewnić się, że ruch z klientów lokalnych lub w różnych sieciach wirtualnych połączonych z tym samym zabezpieczonym koncentratorem będzie sprawdzany przez zaporę. W przypadku, gdy ruch kierowany do prywatnych punktów końcowych nie jest rejestrowany w zaporze, spróbuj dodać prefiks /32 dla każdego prywatnego punktu końcowego do listy prefiksów ruchu prywatnego.

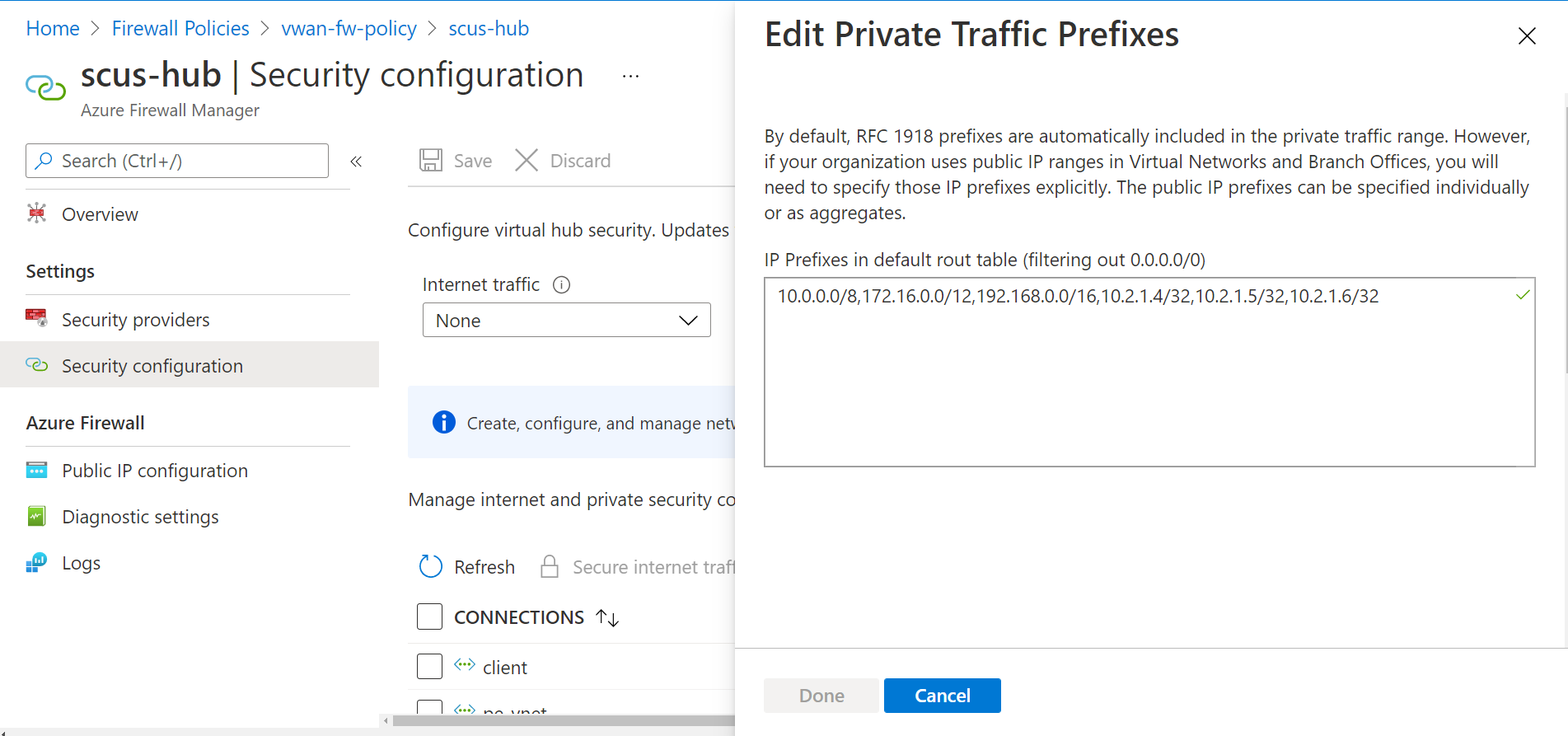

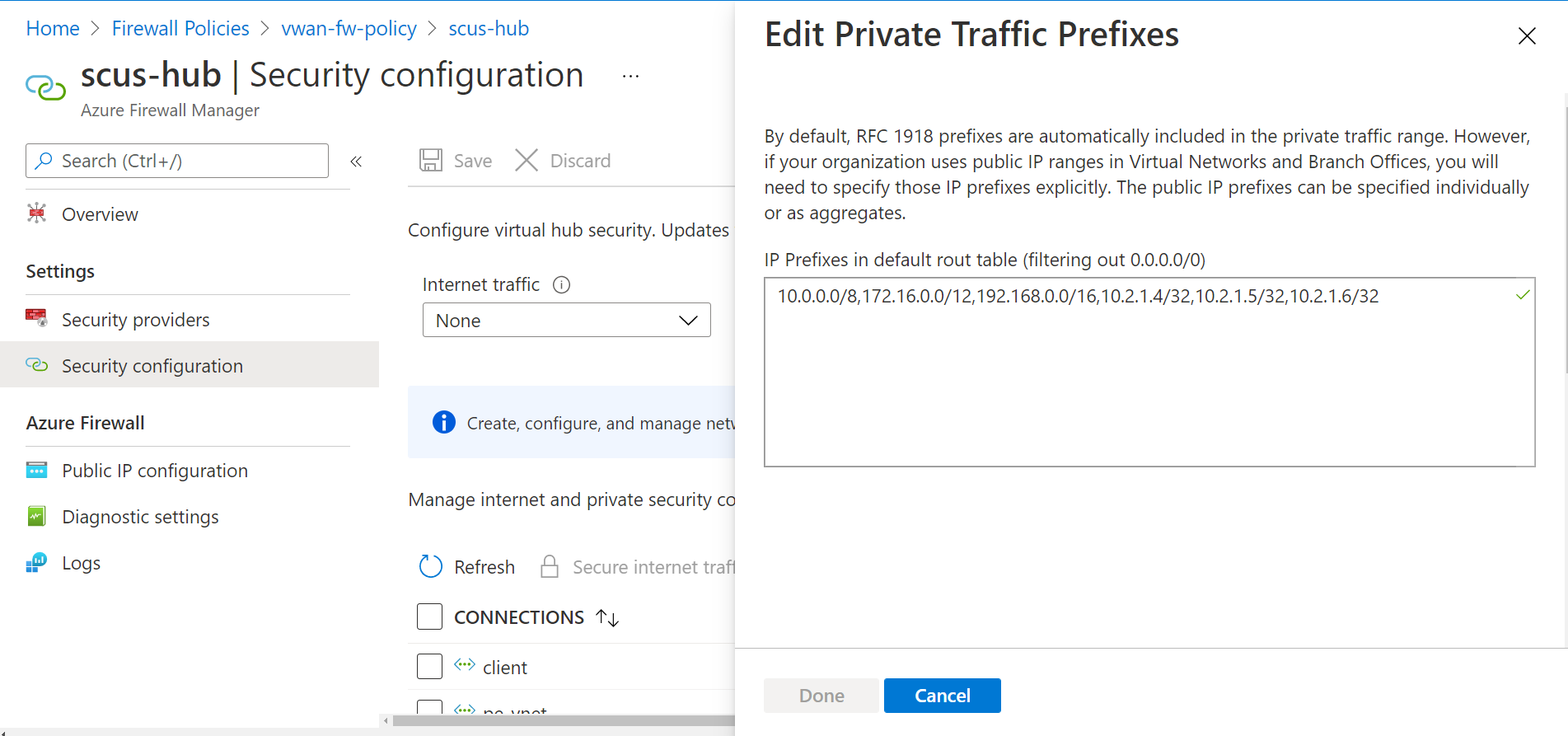

W razie potrzeby można edytować prefiksy CIDR, które są sprawdzane za pośrednictwem usługi Azure Firewall w zabezpieczonym centrum w następujący sposób:

Przejdź do obszaru Zabezpieczone koncentratory wirtualne w zasadach zapory skojarzonych z usługą Azure Firewall wdrożonym w zabezpieczonym koncentratonie wirtualnym i wybierz zabezpieczone centrum wirtualne, w którym skonfigurowano filtrowanie ruchu przeznaczonego do prywatnych punktów końcowych.

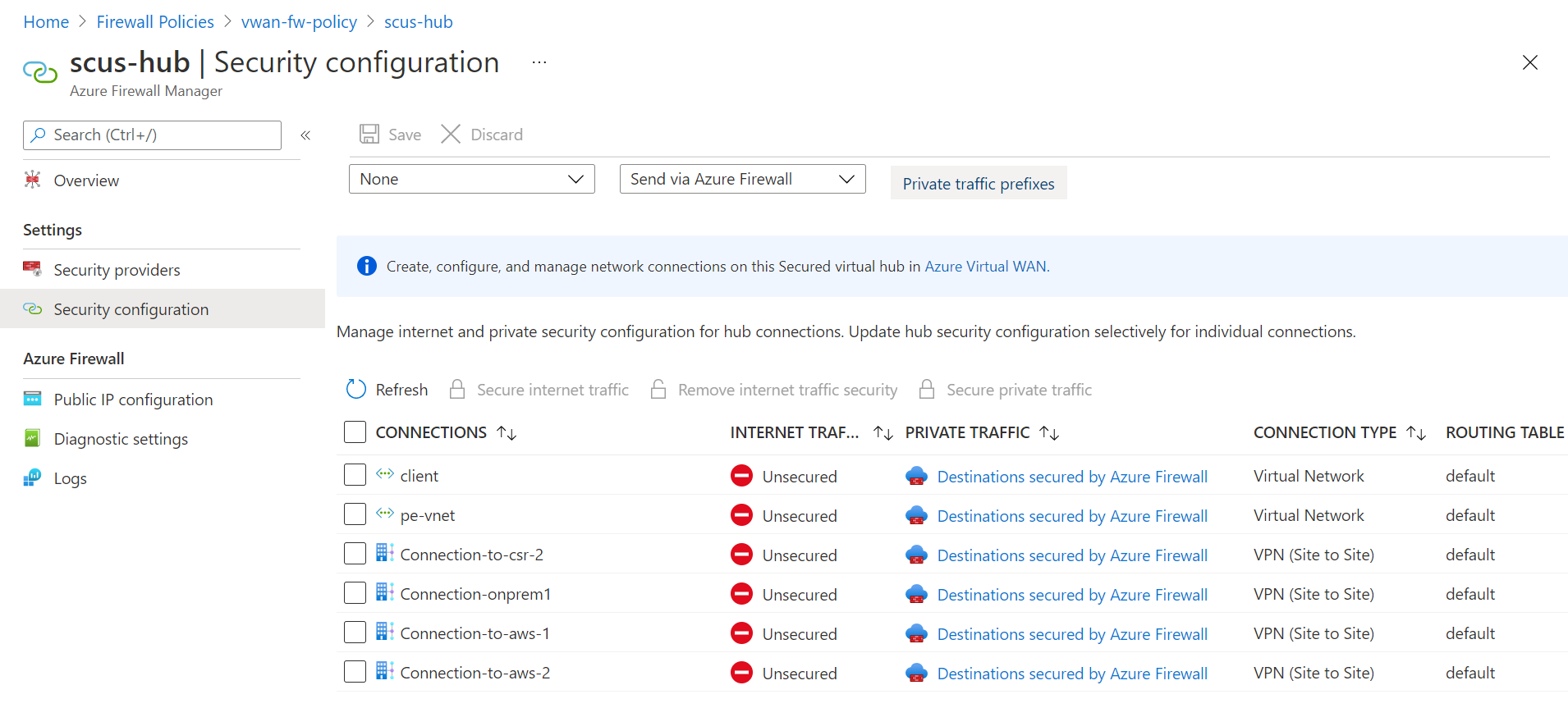

Przejdź do pozycji Konfiguracja zabezpieczeń, wybierz pozycję Wyślij za pośrednictwem usługi Azure Firewall w obszarze Ruch prywatny.

Wybierz pozycję Prefiksy ruchu prywatnego, aby edytować prefiksy CIDR, które są sprawdzane za pośrednictwem usługi Azure Firewall w zabezpieczonym koncentratorze wirtualnym, i dodaj jeden prefiks /32 dla każdego prywatnego punktu końcowego.

Aby sprawdzić ruch od klientów w tej samej sieci wirtualnej co prywatne punkty końcowe, nie jest wymagane, aby specjalnie zastąpić trasy /32 z prywatnych punktów końcowych. Jeśli zasady sieciowe są włączone w podsieciach prywatnych punktów końcowych, pierwszeństwo ma trasa zdefiniowana przez użytkownika z szerszym zakresem adresów. Na przykład skonfiguruj tę trasę zdefiniowaną przez użytkownika z typem następnego przeskoku ustawionym na urządzenie wirtualne, adres następnego przeskoku ustawiony na prywatny adres IP usługi Azure Firewall i docelowy prefiks adresu ustawiony na podsieć dedykowaną dla wszystkich prywatnych punktów końcowych wdrożonych w sieci wirtualnej. Propagacja tras bramy musi być ustawiona na Wartość Tak.

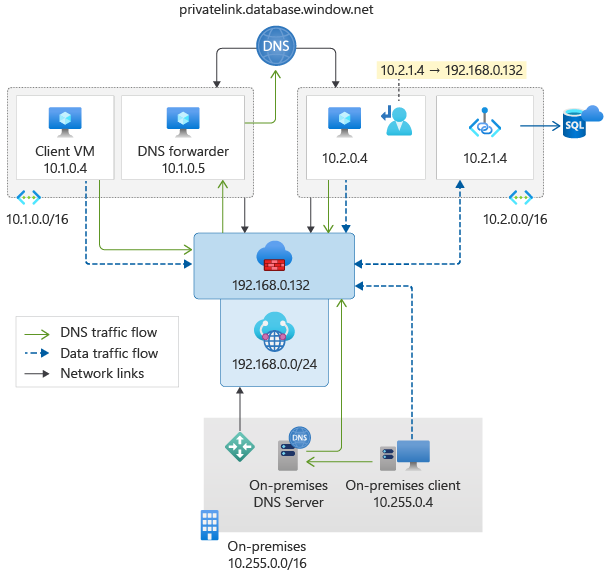

Na poniższym diagramie przedstawiono przepływy ruchu dns i danych dla różnych klientów w celu nawiązania połączenia z prywatnym punktem końcowym wdrożonym w wirtualnej sieci WAN platformy Azure:

Rozwiązywanie problemów

Główne problemy, które mogą wystąpić podczas próby filtrowania ruchu kierowanego do prywatnych punktów końcowych za pośrednictwem zabezpieczonego koncentratora wirtualnego:

Klienci nie mogą nawiązać połączenia z prywatnymi punktami końcowymi.

Usługa Azure Firewall jest pomijana. Ten objaw można sprawdzić, czy w usłudze Azure Firewall nie ma wpisów dziennika reguł sieciowych lub aplikacji.

W większości przypadków jeden z następujących problemów powoduje następujące problemy:

Niepoprawne rozpoznawanie nazw DNS

Nieprawidłowa konfiguracja routingu

Niepoprawne rozpoznawanie nazw DNS

Sprawdź, czy serwery DNS sieci wirtualnej są ustawione na Wartość Niestandardowa , a adres IP jest prywatnym adresem IP usługi Azure Firewall w zabezpieczonym koncentratonie wirtualnym.

Interfejs wiersza polecenia platformy Azure:

az network vnet show --name <VNET Name> --resource-group <Resource Group Name> --query "dhcpOptions.dnsServers"Sprawdź, czy klienci w tej samej sieci wirtualnej co maszyna wirtualna usługi przesyłania dalej DNS mogą rozpoznać publiczną nazwę FQDN prywatnego punktu końcowego na odpowiadający mu prywatny adres IP, bezpośrednio wysyłając zapytanie do maszyny wirtualnej skonfigurowanej jako usługa przesyłania dalej DNS.

Linux:

dig @<DNS forwarder VM IP address> <Private endpoint public FQDN>Sprawdź wpisy dziennika usługi AzureFirewallDNSProxy usługi Azure Firewall i zweryfikuj, czy może odbierać i rozpoznawać zapytania DNS od klientów.

AzureDiagnostics | where Category contains "DNS" | where msg_s contains "database.windows.net"Sprawdź, czy serwer proxy DNS został włączony, a niestandardowy serwer DNS wskazujący adres IP adresu IP maszyny wirtualnej usługi przesyłania dalej DNS został skonfigurowany w zasadach zapory skojarzonych z usługą Azure Firewall w zabezpieczonym koncentratonie wirtualnym.

Interfejs wiersza polecenia platformy Azure:

az network firewall policy show --name <Firewall Policy> --resource-group <Resource Group Name> --query dnsSettings

Nieprawidłowa konfiguracja routingu

Sprawdź konfigurację zabezpieczeń w zasadach zapory skojarzonych z usługą Azure Firewall wdrożona w zabezpieczonym koncentratonie wirtualnym. Upewnij się, że w kolumnie RUCH PRYWATNY jest on wyświetlany jako Zabezpieczony przez usługę Azure Firewall dla wszystkich połączeń sieci wirtualnej i gałęzi, dla których chcesz filtrować ruch.

Sprawdź konfigurację zabezpieczeń w zasadach zapory skojarzonych z usługą Azure Firewall wdrożona w zabezpieczonym koncentratonie wirtualnym. Jeśli ruch kierowany do prywatnych punktów końcowych nie jest rejestrowany w zaporze, spróbuj dodać prefiks /32 dla każdego prywatnego punktu końcowego do listy prefiksów ruchu prywatnego.

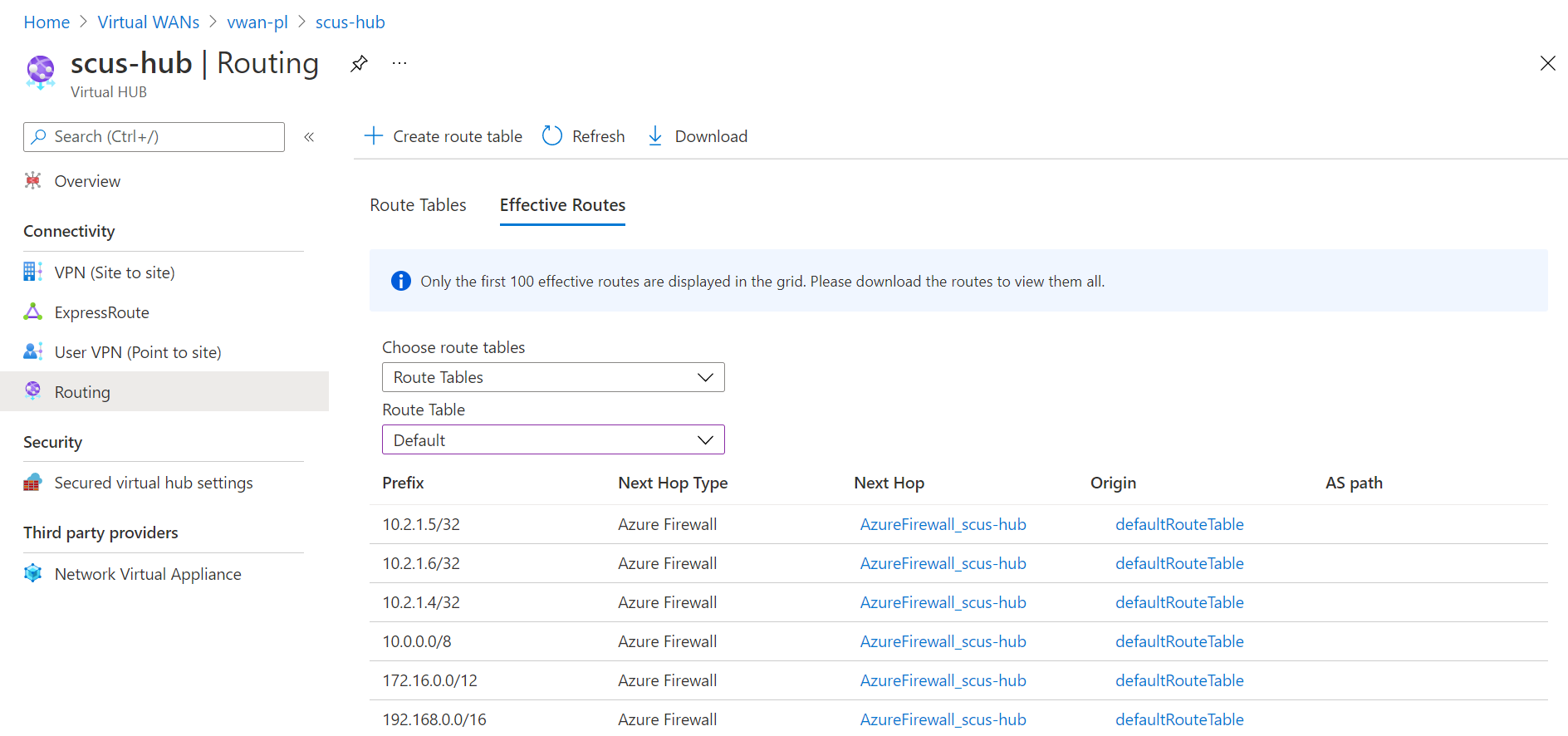

W zabezpieczonym koncentratorze wirtualnym w wirtualnej sieci WAN sprawdź obowiązujące trasy dla tabel tras skojarzonych z sieciami wirtualnymi i połączeniami gałęzi, dla których chcesz filtrować ruch. Jeśli /32 wpisy zostały dodane dla każdego prywatnego punktu końcowego, dla którego chcesz sprawdzić ruch, upewnij się, że zostały one wymienione w obowiązujących trasach.

Sprawdź obowiązujące trasy na kart sieciowych dołączonych do maszyn wirtualnych wdrożonych w sieciach wirtualnych, dla których chcesz filtrować ruch. Upewnij się, że istnieją wpisy /32 dla każdego prywatnego adresu IP prywatnego punktu końcowego, dla którego chcesz filtrować ruch (jeśli został dodany).

Interfejs wiersza polecenia platformy Azure:

az network nic show-effective-route-table --name <Network Interface Name> --resource-group <Resource Group Name> -o tableSprawdź tabele routingu lokalnych urządzeń routingu. Upewnij się, że poznasz przestrzenie adresowe sieci wirtualnych, w których wdrażane są prywatne punkty końcowe.

Wirtualna sieć WAN platformy Azure nie anonsuje prefiksów skonfigurowanych w obszarze Prefiksy ruchu prywatnego w konfiguracji zabezpieczeń zasad zapory do środowiska lokalnego. Oczekuje się, że wpisy /32 nie są wyświetlane w tabelach routingu lokalnych urządzeń routingu.

Sprawdź dzienniki usługi AzureFirewallApplicationRule i AzureFirewallNetworkRule usługi Azure Firewall. Upewnij się, że ruch kierowany do prywatnych punktów końcowych jest rejestrowany.

Wpisy dziennika AzureFirewallNetworkRule nie zawierają informacji o nazwie FQDN. Filtruj według adresu IP i portu podczas inspekcji reguł sieci.

Podczas filtrowania ruchu przeznaczonego do prywatnych punktów końcowych usługi Azure Files wpisy dziennika AzureFirewallNetworkRule są generowane tylko wtedy, gdy klient najpierw instaluje lub łączy się z udziałem plików. Usługa Azure Firewall nie generuje dzienników dla operacji CRUD dla plików w udziale plików. Dzieje się tak, ponieważ operacje CRUD są przenoszone przez trwały kanał TCP otwarty, gdy klient po raz pierwszy łączy się z udziałem plików lub instaluje go.

Przykład zapytania dziennika reguł aplikacji:

AzureDiagnostics | where msg_s contains "database.windows.net" | where Category contains "ApplicationRule"