Nuta

Dostęp do tej strony wymaga autoryzacji. Możesz spróbować zalogować się lub zmienić katalogi.

Dostęp do tej strony wymaga autoryzacji. Możesz spróbować zmienić katalogi.

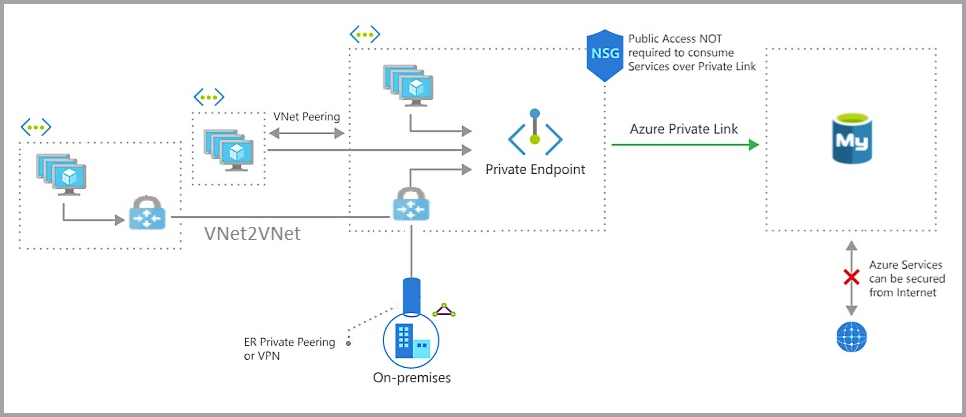

Usługa Private Link umożliwia łączenie się z różnymi usługami PaaS, takimi jak azure Database for MySQL — serwer elastyczny, na platformie Azure za pośrednictwem prywatnego punktu końcowego. Usługa Azure Private Link zasadniczo łączy usługi platformy Azure z Twoją prywatną siecią wirtualną. Korzystając z prywatnego adresu IP, serwer elastyczny MySQL jest dostępny tak samo jak każdy inny zasób w sieci wirtualnej.

Prywatny punkt końcowy to prywatny adres IP w obrębie określonej sieci wirtualnej i podsieci.

Uwaga

- Włączenie usługi Private Link jest możliwe wyłącznie w przypadku wystąpień serwera elastycznego usługi Azure Database for MySQL utworzonych przy użyciu dostępu publicznego. Dowiedz się, jak włączyć prywatny punkt końcowy przy użyciu polecenia Tworzenie usługi Private Link dla usługi Azure Database for MySQL — serwer elastyczny i zarządzanie nim przy użyciu portalu lub Tworzenie usługi Private Link dla usługi Azure Database for MySQL — serwer elastyczny przy użyciu interfejsu wiersza polecenia platformy Azure.

Zalety usługi Private Link dla serwera elastycznego MySQL

Poniżej przedstawiono niektóre korzyści wynikające z używania funkcji łącza prywatnego sieci z usługą Azure Database for MySQL — serwer elastyczny.

Data exfiltration prevention (Zapobieganie eksfiltracji danych)

Eksfiltracja danych na serwerze elastycznym usługi Azure Database for MySQL jest taka, gdy autoryzowany użytkownik, taki jak administrator bazy danych, może wyodrębnić dane z jednego systemu i przenieść je do innej lokalizacji lub systemu spoza organizacji. Na przykład użytkownik przenosi dane na konto magazynu należące do innej firmy.

Za pomocą usługi Private Link można teraz skonfigurować mechanizmy kontroli dostępu do sieci, takie jak sieciowe grupy zabezpieczeń, aby ograniczyć dostęp do prywatnego punktu końcowego. Mapując poszczególne zasoby usługi Azure PaaS na określone prywatne punkty końcowe, dostęp jest ograniczony wyłącznie do wyznaczonego zasobu PaaS. Dzięki temu złośliwy użytkownik może uzyskać dostęp do innych zasobów poza autoryzowanym zakresem.

Łączność lokalna za pośrednictwem prywatnej komunikacji równorzędnej

Po nawiązaniu połączenia z publicznym punktem końcowym z maszyn lokalnych adres IP musi zostać dodany do zapory opartej na adresie IP przy użyciu reguły zapory na poziomie serwera. Chociaż ten model umożliwia dostęp do poszczególnych maszyn dla obciążeń deweloperskich lub testowych, trudno jest zarządzać w środowisku produkcyjnym.

Za pomocą usługi Private Link możesz włączyć dostęp między lokalizacjami do prywatnego punktu końcowego przy użyciu usługi Express Route (ER), prywatnej komunikacji równorzędnej lub tunelu VPN. Następnie mogą wyłączyć cały dostęp za pośrednictwem publicznego punktu końcowego i nie używać zapory opartej na adresach IP.

Uwaga

W niektórych przypadkach wystąpienie serwera elastycznego usługi Azure Database for MySQL i podsieć sieci wirtualnej znajdują się w różnych subskrypcjach. W takich przypadkach należy zapewnić następujące konfiguracje:

- Upewnij się, że obie subskrypcje mają zarejestrowanego dostawcę zasobów Microsoft.DBforMySQL/flexibleServers . Aby uzyskać więcej informacji, zobacz rejestracja menedżera zasobów.

Przypadki użycia usługi Private Link dla usługi Azure Database for MySQL — serwer elastyczny

Klienci mogą łączyć się z prywatnym punktem końcowym z tej samej sieci wirtualnej, równorzędnej sieci wirtualnej w tym samym regionie lub między regionami lub za pośrednictwem połączenia między sieciami wirtualnymi w różnych regionach. Ponadto klienci mogą łączyć się ze środowiska lokalnego przy użyciu usługi ExpressRoute, prywatnej komunikacji równorzędnej lub tunelowania sieci VPN. Poniżej znajduje się uproszczony diagram przedstawiający typowe przypadki użycia.

Nawiązywanie połączenia z maszyny wirtualnej platformy Azure w równorzędnej sieci wirtualnej

Skonfiguruj komunikację równorzędną sieci wirtualnych, aby nawiązać łączność z usługą Azure Database for MySQL z maszyny wirtualnej platformy Azure w równorzędnej sieci wirtualnej.

Nawiązywanie połączenia z maszyny wirtualnej platformy Azure w środowisku sieci wirtualnej

Skonfiguruj połączenie bramy sieci VPN między sieciami wirtualnymi w celu nawiązania łączności z wystąpieniem serwera elastycznego usługi Azure Database for MySQL z maszyny wirtualnej platformy Azure w innym regionie lub subskrypcji.

Nawiązywanie połączenia ze środowiska lokalnego za pośrednictwem sieci VPN

Aby ustanowić łączność ze środowiska lokalnego do wystąpienia serwera elastycznego usługi Azure Database for MySQL, wybierz i zaimplementuj jedną z opcji:

Korzystanie z usługi Private Link w połączeniu z regułami zapory

Połączenie usługi Private Link z regułami zapory może skutkować kilkoma scenariuszami i wynikami:

Wystąpienie serwera elastycznego usługi Azure Database for MySQL jest niedostępne bez reguł zapory lub prywatnego punktu końcowego. Serwer stanie się niedostępny, jeśli wszystkie zatwierdzone prywatne punkty końcowe zostaną usunięte lub odrzucone i nie skonfigurowano dostępu publicznego.

Prywatne punkty końcowe to jedyny sposób uzyskiwania dostępu do wystąpienia serwera elastycznego usługi Azure Database for MySQL, gdy ruch publiczny jest niedozwolony.

Różne formy ruchu przychodzącego są autoryzowane na podstawie odpowiednich reguł zapory, gdy dostęp publiczny jest włączony z prywatnymi punktami końcowymi.

Odmowa dostępu publicznego

Dostęp publiczny można wyłączyć w wystąpieniu serwera elastycznego usługi Azure Database for MySQL, jeśli wolisz polegać wyłącznie na prywatnych punktach końcowych w celu uzyskania dostępu.

Klienci mogą łączyć się z serwerem na podstawie konfiguracji zapory po włączeniu tego ustawienia. Jeśli to ustawienie jest wyłączone, dozwolone są tylko połączenia za pośrednictwem prywatnych punktów końcowych, a użytkownicy nie mogą modyfikować reguł zapory.

Uwaga

To ustawienie nie ma wpływu na konfiguracje protokołu SSL i TLS dla wystąpienia serwera elastycznego usługi Azure Database for MySQL.

Aby dowiedzieć się, jak ustawić odmowa dostępu do sieci publicznej dla wystąpienia serwera elastycznego usługi Azure Database for MySQL w witrynie Azure Portal, zapoznaj się z artykułem Odmowa dostępu do sieci publicznej w usłudze Azure Database for MySQL — serwer elastyczny przy użyciu witryny Azure Portal.

Ograniczenie

Gdy użytkownik próbuje jednocześnie usunąć wystąpienie serwera elastycznego usługi Azure Database for MySQL i prywatny punkt końcowy, może wystąpić wewnętrzny błąd serwera. Aby uniknąć tego problemu, zalecamy najpierw usunięcie prywatnych punktów końcowych, a następnie przejście do usunięcia wystąpienia serwera elastycznego usługi Azure Database for MySQL po krótkiej przerwie.