Konfigurowanie ustawień serwera na potrzeby uwierzytelniania certyfikatu bramy sieci VPN typu punkt-lokacja — PowerShell

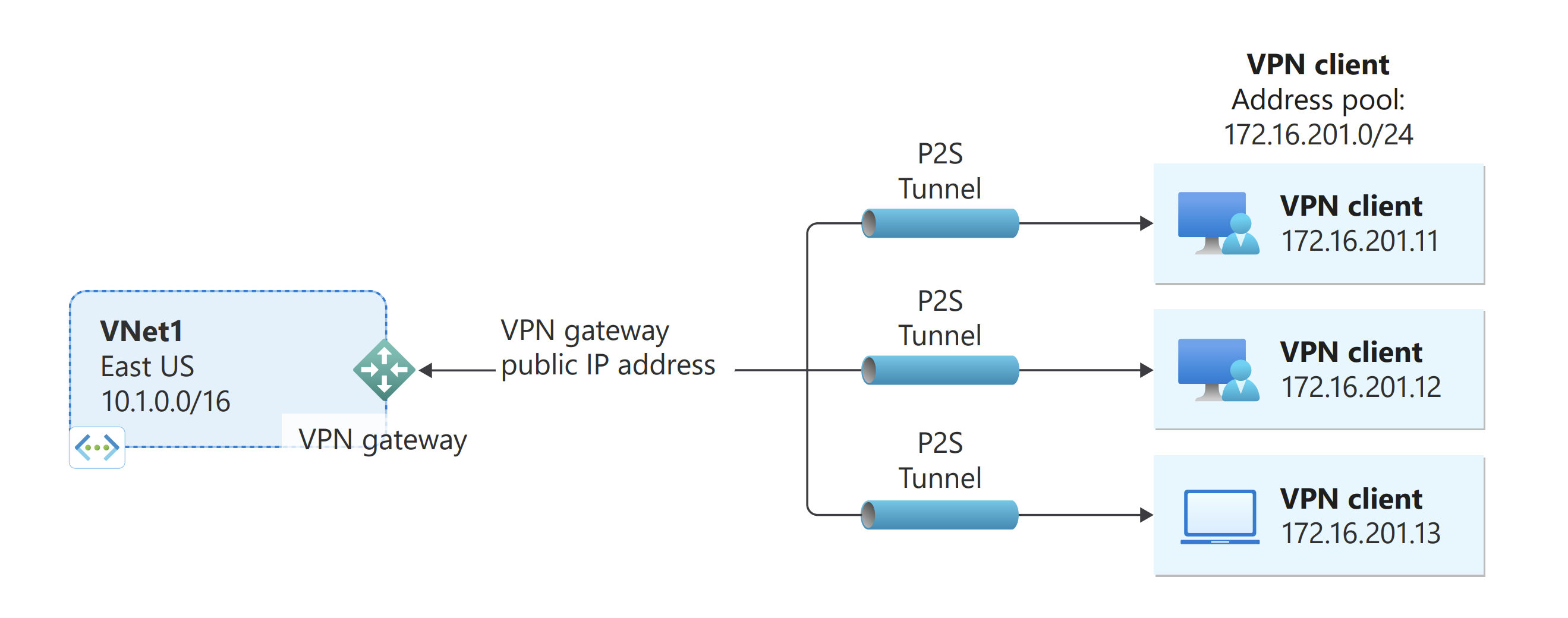

Ten artykuł ułatwia skonfigurowanie sieci VPN typu punkt-lokacja (P2S) w celu bezpiecznego łączenia poszczególnych klientów z systemem Windows, Linux lub macOS z siecią wirtualną platformy Azure przy użyciu programu Azure PowerShell. Ten artykuł zawiera podstawowe kroki konfiguracji programu PowerShell. Aby uzyskać bardziej kompleksowe informacje na temat tworzenia tego typu sieci VPN typu punkt-lokacja, zobacz artykuł Azure Portal Configure a point-to-site VPN using the Azure Portal (Konfigurowanie sieci VPN typu punkt-lokacja przy użyciu witryny Azure Portal).

Połączenia sieci VPN typu punkt-lokacja są przydatne, gdy chcesz nawiązać połączenie z siecią wirtualną z lokalizacji zdalnej, na przykład podczas pracy zdalnej z domu lub konferencji. Możesz również użyć połączenia typu punkt-lokacja zamiast połączenia sieci VPN typu lokacja-lokacja w przypadku niewielkiej liczby klientów, którzy muszą się łączyć z siecią wirtualną. Połączenia typu punkt-lokacja nie wymagają urządzenia sieci VPN ani publicznego adresu IP. Połączenie typu punkt-lokacja tworzy połączenie sieci VPN nawiązywane za pośrednictwem protokołu SSTP (Secure Socket Tunneling Protocol) lub IKEv2.

Aby uzyskać więcej informacji na temat sieci VPN P2S, zobacz About P2S VPN (Informacje o sieci VPN P2S).

Połączenia uwierzytelniania certyfikatów P2S platformy Azure używają następujących elementów:

- Brama sieci VPN oparta na trasach (nie oparta na zasadach). Aby uzyskać więcej informacji na temat typu sieci VPN, zobacz Ustawienia usługi VPN Gateway.

- Klucz publiczny (plik cer) dla certyfikatu głównego, przekazany na platformę Azure. Po przekazaniu certyfikatu jest uważany za zaufany certyfikat i jest używany do uwierzytelniania.

- Certyfikat klienta generowany na podstawie certyfikatu głównego. Certyfikat klienta instalowany na każdym komputerze klienckim, który będzie łączyć się z siecią wirtualną. Ten certyfikat jest używany do uwierzytelniania klientów.

- Pliki konfiguracji klienta sieci VPN. Klient sieci VPN jest skonfigurowany przy użyciu plików konfiguracji klienta sieci VPN. Te pliki zawierają informacje niezbędne do nawiązania połączenia z siecią wirtualną przez klienta. Każdy klient, który nawiązuje połączenie, musi być skonfigurowany przy użyciu ustawień w tych plikach konfiguracji.

Wymagania wstępne

Sprawdź, czy masz subskrypcję platformy Azure. Jeśli nie masz jeszcze subskrypcji platformy Azure, możesz aktywować korzyści dla subskrybentów MSDN lub utworzyć bezpłatne konto.

Azure PowerShell

Możesz użyć usługi Azure Cloud Shell lub uruchomić program PowerShell lokalnie. Aby uzyskać więcej informacji, zobacz Instalowanie i konfigurowanie programu Azure PowerShell.

Wiele kroków opisanych w tym artykule może użyć usługi Azure Cloud Shell. Nie można jednak użyć usługi Cloud Shell do generowania certyfikatów. Ponadto, aby przekazać klucz publiczny certyfikatu głównego, musisz użyć programu Azure PowerShell lokalnie lub witryny Azure Portal.

Mogą pojawić się ostrzeżenia z informacją "Typ obiektu wyjściowego tego polecenia cmdlet zostanie zmodyfikowany w przyszłej wersji". Jest to oczekiwane zachowanie i można bezpiecznie zignorować te ostrzeżenia.

Zaloguj

Jeśli używasz usługi Azure Cloud Shell , nastąpi automatyczne przekierowanie do logowania się do konta po otwarciu programu CloudShell. Nie trzeba uruchamiać polecenia Connect-AzAccount. Po zalogowaniu nadal możesz zmienić subskrypcje, jeśli to konieczne, używając poleceń Get-AzSubscription i Select-AzSubscription.

Jeśli korzystasz z programu PowerShell lokalnie, otwórz konsolę programu PowerShell z podwyższonym poziomem uprawnień i połącz się z kontem platformy Azure. Polecenie Connect-AzAccount cmdlet wyświetla monit o podanie poświadczeń. Po uwierzytelnieniu pobiera ustawienia konta, aby były dostępne dla programu Azure PowerShell. Subskrypcję można zmienić przy użyciu narzędzi Get-AzSubscription i Select-AzSubscription -SubscriptionName "Name of subscription".

Tworzenie sieci wirtualnej

Utwórz grupę zasobów przy użyciu polecenia New-AzResourceGroup.

New-AzResourceGroup -Name "TestRG1" -Location "EastUS"Utwórz sieć wirtualną przy użyciu polecenia New-AzVirtualNetwork.

$vnet = New-AzVirtualNetwork ` -ResourceGroupName "TestRG1" ` -Location "EastUS" ` -Name "VNet1" ` -AddressPrefix 10.1.0.0/16Utwórz podsieci przy użyciu polecenia New-AzVirtualNetworkSubnetConfig o następujących nazwach: FrontEnd i GatewaySubnet (podsieć bramy musi mieć nazwę GatewaySubnet).

$subnetConfigFrontend = Add-AzVirtualNetworkSubnetConfig ` -Name Frontend ` -AddressPrefix 10.1.0.0/24 ` -VirtualNetwork $vnet $subnetConfigGW = Add-AzVirtualNetworkSubnetConfig ` -Name GatewaySubnet ` -AddressPrefix 10.1.255.0/27 ` -VirtualNetwork $vnetZapisz konfiguracje podsieci w sieci wirtualnej za pomocą polecenia Set-AzVirtualNetwork, która tworzy podsieci w sieci wirtualnej:

$vnet | Set-AzVirtualNetwork

Tworzenie bramy sieci VPN

Przesłanie żądania dotyczącego publicznego adresu IP

Brama sieci VPN musi mieć publiczny adres IP. Najpierw żąda się zasobu adresu IP, a następnie odwołuje do niego podczas tworzenia bramy sieci wirtualnej. Adres IP jest statycznie przypisywany do zasobu podczas tworzenia bramy sieci VPN. Jedyną sytuacją, w której ma miejsce zmiana publicznego adresu IP, jest usunięcie bramy i jej ponowne utworzenie. Nie zmienia się on w przypadku zmiany rozmiaru, zresetowania ani przeprowadzania innych wewnętrznych czynności konserwacyjnych bądź uaktualnień bramy sieci VPN.

Zażądaj publicznego adresu IP bramy sieci VPN przy użyciu polecenia New-AzPublicIpAddress.

$gwpip = New-AzPublicIpAddress -Name "GatewayIP" -ResourceGroupName "TestRG1" -Location "EastUS" -AllocationMethod Static -Sku StandardUtwórz konfigurację adresu IP bramy przy użyciu polecenia New-AzVirtualNetworkGatewayIpConfig. Ta konfiguracja jest przywołyowana podczas tworzenia bramy sieci VPN.

$vnet = Get-AzVirtualNetwork -Name "VNet1" -ResourceGroupName "TestRG1" $gwsubnet = Get-AzVirtualNetworkSubnetConfig -Name 'GatewaySubnet' -VirtualNetwork $vnet $gwipconfig = New-AzVirtualNetworkGatewayIpConfig -Name gwipconfig1 -SubnetId $gwsubnet.Id -PublicIpAddressId $gwpip.Id

Tworzenie bramy sieci VPN

W tym kroku skonfigurujesz i utworzysz bramę sieci wirtualnej dla sieci wirtualnej. Aby uzyskać więcej informacji na temat uwierzytelniania i typu tunelu, zobacz Określanie typu tunelu i uwierzytelniania w wersji tego artykułu w witrynie Azure Portal.

- Zmienna -GatewayType musi mieć wartość Vpn, a zmienna -VpnType musi mieć wartość RouteBased.

- Parametr -VpnClientProtocol służy do określania typów tuneli, które mają zostać włączone. Opcje tunelu to OpenVPN, SSTP i IKEv2. Możesz włączyć jedną z nich lub dowolną obsługiwaną kombinację. Jeśli chcesz włączyć wiele typów, określ nazwy rozdzielone przecinkami. Nie można jednocześnie włączyć protokołów OpenVPN i SSTP. Klient strongSwan w systemach Android i Linux oraz natywny klient sieci VPN IKEv2 w systemach iOS i macOS będzie używać tylko tunelu IKEv2 do nawiązania połączenia. Klienci w systemie Windows będą najpierw próbowali użyć protokołu IKEv2, a jeśli połączenie nie zostanie nawiązane, użyją protokołu SSTP. Aby nawiązać połączenie z typem tunelu OpenVPN, możesz użyć klienta OpenVPN.

- Jednostka SKU bramy sieci wirtualnej "Podstawowa" nie obsługuje uwierzytelniania IKEv2, OpenVPN ani RADIUS. Jeśli planujesz, aby klienci mac nawiązywali połączenie z siecią wirtualną, nie używaj jednostki SKU Podstawowa.

- Utworzenie bramy sieci VPN może potrwać co najmniej 45 minut, w zależności od wybranej jednostki SKU bramy.

Utwórz bramę sieci wirtualnej z typem bramy "Vpn" przy użyciu polecenia New-AzVirtualNetworkGateway.

W tym przykładzie używamy jednostki SKU VpnGw2 generacji 2. Jeśli zobaczysz błędy ValidateSet dotyczące wartości GatewaySKU i uruchamiają te polecenia lokalnie, sprawdź, czy zainstalowano najnowszą wersję poleceń cmdlet programu PowerShell. Najnowsza wersja zawiera nowe zweryfikowane wartości dla najnowszych jednostek SKU bramy.

New-AzVirtualNetworkGateway -Name "VNet1GW" -ResourceGroupName "TestRG1" ` -Location "EastUS" -IpConfigurations $gwipconfig -GatewayType Vpn ` -VpnType RouteBased -EnableBgp $false -GatewaySku VpnGw2 -VpnGatewayGeneration "Generation2" -VpnClientProtocol IkeV2,OpenVPNPo utworzeniu bramy możesz ją wyświetlić, korzystając z poniższego przykładu.

Get-AzVirtualNetworkGateway -Name VNet1GW -ResourceGroup TestRG1

Dodawanie puli adresów klienta sieci VPN

Po zakończeniu tworzenia bramy VPN Gateway możesz dodać pulę adresów klienta sieci VPN. Pula adresów klienta sieci VPN to zakres, z którego klienci sieci VPN otrzymują adres IP podczas nawiązywania połączenia. Użyj zakresu prywatnych adresów IP, który nie nakłada się na lokalizację lokalną, z której nawiązujesz połączenie, lub z siecią wirtualną, z którą chcesz nawiązać połączenie.

Zadeklaruj następujące zmienne:

$VNetName = "VNet1" $VPNClientAddressPool = "172.16.201.0/24" $RG = "TestRG1" $Location = "EastUS" $GWName = "VNet1GW"Dodaj pulę adresów klienta sieci VPN:

$Gateway = Get-AzVirtualNetworkGateway -ResourceGroupName $RG -Name $GWName Set-AzVirtualNetworkGateway -VirtualNetworkGateway $Gateway -VpnClientAddressPool $VPNClientAddressPool

Generowanie certyfikatów

Ważne

Nie można wygenerować certyfikatów przy użyciu usługi Azure Cloud Shell. Należy użyć jednej z metod opisanych w tej sekcji. Jeśli chcesz użyć programu PowerShell, musisz zainstalować go lokalnie.

Certyfikaty są używane przez platformę Azure do uwierzytelniania klientów sieci VPN dla sieci VPN P2S. Informacje o kluczu publicznym certyfikatu głównego należy przekazać na platformę Azure. Klucz publiczny jest wtedy uważany za zaufany. Certyfikaty klienta muszą być generowane na podstawie zaufanego certyfikatu głównego, a następnie instalowane na każdym komputerze klienckim w magazynie certyfikatów Certificates-Current User/Personal. Certyfikat jest używany do uwierzytelniania klienta, gdy inicjuje on połączenie z siecią wirtualną.

Jeśli używasz certyfikatów z podpisem własnym, należy je utworzyć przy użyciu określonych parametrów. Certyfikat z podpisem własnym można utworzyć, korzystając z instrukcji dotyczących programu PowerShell dla komputerów z systemem Windows z systemem Windows 10 lub nowszym. Jeśli nie korzystasz z systemu Windows 10 lub nowszego, zamiast tego użyj narzędzia MakeCert .

Istotne jest, aby podczas generowania certyfikatów głównych z podpisem własnym i certyfikatów klientów wykonać kroki opisane w instrukcjach. W przeciwnym razie wygenerowane certyfikaty nie będą zgodne z połączeniami punkt-lokacja i wystąpi błąd połączenia.

Certyfikat główny

-

Uzyskaj plik .cer dla certyfikatu głównego. Możesz użyć certyfikatu głównego wygenerowanego za pomocą rozwiązania przedsiębiorstwa (zalecane) lub wygenerować certyfikat z podpisem własnym. Po utworzeniu certyfikatu głównego wyeksportuj dane certyfikatu publicznego (nie klucz prywatny) jako plik cer X.509 z kodowaniem Base64. Ten plik zostanie przekazany później na platformę Azure.

Certyfikat przedsiębiorstwa: jeśli używasz rozwiązania dla przedsiębiorstw, możesz użyć istniejącego łańcucha certyfikatów. Uzyskaj plik cer dla certyfikatu głównego, którego chcesz użyć.

Certyfikat główny z podpisem własnym: jeśli nie używasz rozwiązania certyfikatu przedsiębiorstwa, utwórz certyfikat główny z podpisem własnym. W przeciwnym razie utworzone certyfikaty nie będą zgodne z połączeniami punkt-lokacja, a klienci otrzymają błąd połączenia podczas próby nawiązania połączenia. Możesz użyć programu Azure PowerShell, MakeCert lub protokołu OpenSSL. W poniższych artykułach opisano sposób generowania zgodnego certyfikatu głównego z podpisem własnym:

- Instrukcje programu PowerShell dla systemu Windows 10 lub nowszego: te instrukcje wymagają programu PowerShell na komputerze z systemem Windows 10 lub nowszym. Certyfikaty klienta generowane na podstawie certyfikatu głównego można instalować na dowolnym obsługiwanym kliencie typu punkt-lokacja.

- Instrukcje narzędzia MakeCert: Użyj narzędzia MakeCert, aby wygenerować certyfikaty, jeśli nie masz dostępu do komputera z systemem Windows 10 lub nowszym. Mimo iż narzędzie MakeCert jest przestarzałe, przy jego użyciu można nadal generować certyfikaty. Certyfikaty klienta generowane na podstawie certyfikatu głównego można instalować na dowolnym obsługiwanym kliencie typu punkt-lokacja.

- Linux — instrukcje dotyczące protokołu OpenSSL

- Linux — instrukcje strongSwan

Po utworzeniu certyfikatu głównego wyeksportuj dane certyfikatu publicznego (a nie klucza prywatnego) jako plik X.509 zakodowany w formacie Base64 .cer.

Certyfikat klienta

-

Każdy komputer kliencki połączony z siecią wirtualną z połączeniem punkt-lokacja musi mieć zainstalowany certyfikat klienta. Należy wygenerować go na podstawie certyfikatu głównego i zainstalować na każdym komputerze klienckim. Jeśli nie zainstalujesz prawidłowego certyfikatu klienta, uwierzytelnianie zakończy się niepowodzeniem, gdy klient spróbuje nawiązać połączenie z siecią wirtualną.

Można wygenerować unikatowy certyfikat dla każdego klienta lub można użyć tego samego certyfikatu dla wielu klientów. Zaletą generowania unikatowych certyfikatów klienta jest możliwość odwołania pojedynczego certyfikatu. W przeciwnym razie, jeśli wielu klientów korzysta z tego samego certyfikatu klienta do uwierzytelniania i odwołasz go, konieczne będzie wygenerowanie i zainstalowanie nowych certyfikatów dla każdego klienta korzystającego z tego certyfikatu.

Certyfikaty klienta można wygenerować, posługując się następującymi metodami:

Certyfikat przedsiębiorstwa:

Jeśli używasz rozwiązania z certyfikatem przedsiębiorstwa, wygeneruj certyfikat klienta przy użyciu formatu wartości nazwy pospolitej name@yourdomain.com. Użyj tego formatu zamiast formatu nazwa domeny\nazwa użytkownika.

Upewnij się, że certyfikat klienta jest oparty na szablonie certyfikatu użytkownika, którego pierwszym elementem na liście użytkownika jest Uwierzytelnienie klienta. Sprawdź certyfikat, dwukrotnie go klikając i wyświetlając obszar Ulepszone użycie klucza na karcie Szczegóły.

Certyfikat główny z podpisem własnym: wykonaj kroki opisane w jednym z następujących artykułów dotyczących certyfikatów P2S, aby utworzone certyfikaty klienta były zgodne z połączeniami punkt-lokacja.

Gdy certyfikat klienta jest generowany na podstawie certyfikatu głównego z podpisem własnym, jest on automatycznie instalowany na komputerze użytym do jego wygenerowania. Aby zainstalować certyfikat klienta na innym komputerze klienckim, wyeksportuj go jako plik pfx razem z całym łańcuchem certyfikatów. Spowoduje to utworzenie pliku pfx zawierającego informacje o certyfikacie głównym, który jest wymagany do uwierzytelnienia klienta.

Kroki opisane w tych artykułach generują zgodny certyfikat klienta, który można następnie wyeksportować i rozpowszechnić.

Instrukcje programu PowerShell dla systemu Windows 10 lub nowszego: te instrukcje wymagają systemu Windows 10 lub nowszego oraz programu PowerShell do generowania certyfikatów. Wygenerowane certyfikaty można zainstalować na dowolnym obsługiwanym kliencie typu punkt-lokacja.

Instrukcje narzędzia MakeCert: Użyj narzędzia MakeCert, jeśli nie masz dostępu do komputera z systemem Windows 10 lub nowszym do generowania certyfikatów. Mimo iż narzędzie MakeCert jest przestarzałe, przy jego użyciu można nadal generować certyfikaty. Możesz zainstalować wygenerowane certyfikaty na dowolnym obsługiwanym kliencie typu punkt-lokacja.

Linux: zobacz instrukcje strongSwan lub OpenSSL .

Po utworzeniu certyfikatu klienta wyeksportuj go. Każdy komputer kliencki wymaga certyfikatu klienta w celu nawiązania połączenia i uwierzytelnienia.

Przekazywanie informacji o kluczu publicznym certyfikatu głównego

Upewnij się, że zakończono tworzenie bramy VPN Gateway. Po ukończeniu możesz przekazać plik cer (który zawiera informacje o kluczu publicznym) dla zaufanego certyfikatu głównego do platformy Azure. Po przekazaniu pliku .cer platforma Azure może użyć go do uwierzytelniania klientów, którzy zainstalowali certyfikat klienta wygenerowany na podstawie zaufanego certyfikatu głównego. Jeśli okaże się to konieczne, dodatkowe pliki zaufanego certyfikatu głównego możesz przekazać później — maksymalnie może ich być 20.

Uwaga

Nie można przekazać pliku .cer przy użyciu usługi Azure Cloud Shell. Możesz użyć programu PowerShell lokalnie na komputerze lub użyć kroków witryny Azure Portal.

Zadeklaruj zmienną dla nazwy certyfikatu, zastępując wartość swoją własną.

$P2SRootCertName = "P2SRootCert.cer"Zastąp ścieżkę, podając własną, a następnie uruchom polecenia cmdlet.

$filePathForCert = "C:\cert\P2SRootCert.cer" $cert = new-object System.Security.Cryptography.X509Certificates.X509Certificate2($filePathForCert) $CertBase64 = [system.convert]::ToBase64String($cert.RawData)Przekaż informacje o kluczu publicznym do platformy Azure. Po przekazaniu informacji o certyfikacie platforma Azure uważa, że jest to zaufany certyfikat główny. Podczas przekazywania upewnij się, że używasz programu PowerShell lokalnie na komputerze lub zamiast tego możesz użyć kroków witryny Azure Portal. Po zakończeniu przekazywania zostanie wyświetlony powrót programu PowerShell z wartością PublicCertData. Ukończenie procesu przekazywania certyfikatu trwa około 10 minut.

Add-AzVpnClientRootCertificate -VpnClientRootCertificateName $P2SRootCertName -VirtualNetworkGatewayname "VNet1GW" -ResourceGroupName "TestRG1" -PublicCertData $CertBase64

Instalowanie wyeksportowanego certyfikatu klienta

Poniższe kroki ułatwiają instalację na kliencie systemu Windows. Aby uzyskać więcej informacji na temat dodatkowych klientów, zobacz Instalowanie certyfikatu klienta.

- Po wyeksportowaniu certyfikatu klienta znajdź i skopiuj plik pfx na komputer kliencki.

- Na komputerze klienckim kliknij dwukrotnie plik pfx, aby go zainstalować. Pozostaw wartość Lokalizacja sklepu jako Bieżący użytkownik, a następnie wybierz pozycję Dalej.

- Na stronie importowania Plik nie wprowadzaj żadnych zmian. Wybierz Dalej.

- Na stronie Ochrona klucza prywatnego wprowadź hasło certyfikatu lub sprawdź, czy podmiot zabezpieczeń jest poprawny, a następnie wybierz przycisk Dalej.

- Na stronie Magazyn certyfikatów pozostaw domyślną lokalizację, a następnie wybierz pozycję Dalej.

- Wybierz Zakończ. W obszarze Ostrzeżenie o zabezpieczeniach instalacji certyfikatu wybierz pozycję Tak. Możesz wygodnie wybrać opcję "Tak" dla tego ostrzeżenia o zabezpieczeniach, ponieważ wygenerowano certyfikat.

- Certyfikat został pomyślnie zaimportowany.

Upewnij się, że certyfikat klienta został wyeksportowany jako plik pfx wraz z całym łańcuchem certyfikatów (jest to ustawienie domyślne). W przeciwnym razie informacje o certyfikacie głównym nie będą dostępne na komputerze klienckim i klient nie będzie mógł się poprawnie uwierzytelnić.

Generowanie i pobieranie pakietu konfiguracji profilu klienta sieci VPN

Każdy klient sieci VPN jest skonfigurowany przy użyciu plików w pakiecie konfiguracji profilu klienta sieci VPN generowanym i pobieranym. Pakiet konfiguracji zawiera ustawienia specyficzne dla utworzonej bramy sieci VPN. Jeśli wprowadzisz zmiany w bramie, takie jak zmiana typu tunelu, certyfikatu lub typu uwierzytelniania, musisz wygenerować inny pakiet konfiguracji profilu klienta sieci VPN i zainstalować go na każdym kliencie. W przeciwnym razie klienci sieci VPN mogą nie być w stanie nawiązać połączenia.

Podczas generowania plików konfiguracji klienta sieci VPN wartość "-AuthenticationMethod" to "EapTls". Wygeneruj pliki konfiguracji klienta sieci VPN przy użyciu następującego polecenia:

$profile=New-AzVpnClientConfiguration -ResourceGroupName "TestRG" -Name "VNet1GW" -AuthenticationMethod "EapTls"

$profile.VPNProfileSASUrl

Skopiuj adres URL do przeglądarki, aby pobrać plik zip.

Konfigurowanie klientów sieci VPN i nawiązywanie połączenia z platformą Azure

Aby uzyskać instrukcje dotyczące konfigurowania klientów sieci VPN i nawiązywania połączenia z platformą Azure, zobacz następujące artykuły:

| Uwierzytelnianie | Typ tunelu | System operacyjny klienta | Klient sieci VPN |

|---|---|---|---|

| Certyfikat | |||

| IKEv2, SSTP | Windows | Natywny klient sieci VPN | |

| IKEv2 | macOS | Natywny klient sieci VPN | |

| IKEv2 | Linux | strongSwan | |

| OpenVPN | Windows | Klient sieci VPN platformy Azure Klient OpenVPN w wersji 2.x Klient OpenVPN w wersji 3.x |

|

| OpenVPN | macOS | Klient OpenVPN | |

| OpenVPN | iOS | Klient OpenVPN | |

| OpenVPN | Linux | Azure VPN Client Klient OpenVPN |

|

| Microsoft Entra ID | |||

| OpenVPN | Windows | Klient sieci VPN platformy Azure | |

| OpenVPN | macOS | Azure VPN Client | |

| OpenVPN | Linux | Azure VPN Client |

Aby zweryfikować połączenie

Te instrukcje dotyczą klientów w systemie Windows.

Aby sprawdzić, czy połączenie sieci VPN jest aktywne, otwórz wiersz polecenia z podwyższonym poziomem uprawnień, a następnie uruchom polecenie ipconfig/all.

Wyświetl wyniki. Zwróć uwagę, że otrzymany adres IP jest jednym z adresów w puli adresów klienta sieci VPN typu punkt-lokacja określonego w konfiguracji. Wyniki są podobne, jak w następującym przykładzie:

PPP adapter VNet1: Connection-specific DNS Suffix .: Description.....................: VNet1 Physical Address................: DHCP Enabled....................: No Autoconfiguration Enabled.......: Yes IPv4 Address....................: 172.16.201.13(Preferred) Subnet Mask.....................: 255.255.255.255 Default Gateway.................: NetBIOS over Tcpip..............: Enabled

Nawiązywanie połączenia z maszyną wirtualną

Te instrukcje dotyczą klientów w systemie Windows.

Możesz nawiązać połączenie z maszyną wirtualną wdrożona w sieci wirtualnej, tworząc połączenie pulpitu zdalnego z maszyną wirtualną. Najlepszym sposobem na zweryfikowanie, czy można połączyć się z maszyną wirtualną, jest połączenie się z nią za pomocą jej prywatnego adresu IP, a nie nazwy komputera. W ten sposób można przetestować możliwość połączenia się, a nie poprawność skonfigurowania rozpoznawania nazw.

Zlokalizuj prywatny adres IP. Prywatny adres IP maszyny wirtualnej można znaleźć, przeglądając właściwości maszyny wirtualnej w witrynie Azure Portal lub przy użyciu programu PowerShell.

Azure Portal: znajdź maszynę wirtualną w witrynie Azure Portal. Wyświetl właściwości maszyny wirtualnej. Zostanie wyświetlony prywatny adres IP.

PowerShell: użyj przykładu, aby wyświetlić listę maszyn wirtualnych i prywatnych adresów IP z grup zasobów. Przed użyciem tego przykładu nie trzeba go modyfikować.

$VMs = Get-AzVM $Nics = Get-AzNetworkInterface | Where-Object VirtualMachine -ne $null foreach ($Nic in $Nics) { $VM = $VMs | Where-Object -Property Id -eq $Nic.VirtualMachine.Id $Prv = $Nic.IpConfigurations | Select-Object -ExpandProperty PrivateIpAddress $Alloc = $Nic.IpConfigurations | Select-Object -ExpandProperty PrivateIpAllocationMethod Write-Output "$($VM.Name): $Prv,$Alloc" }

Sprawdź, czy masz połączenie z siecią wirtualną.

Otwórz okno Podłączanie pulpitu zdalnego, wprowadzając protokół RDP lub Podłączanie pulpitu zdalnego w polu wyszukiwania na pasku zadań. Następnie wybierz pozycję Podłączanie pulpitu zdalnego. Możesz również otworzyć połączenie pulpitu

mstsczdalnego przy użyciu polecenia w programie PowerShell.W programie Podłączanie pulpitu zdalnego wprowadź prywatny adres IP maszyny wirtualnej. Możesz wybrać pozycję Pokaż opcje , aby dostosować inne ustawienia, a następnie nawiązać połączenie.

Jeśli masz problemy z nawiązywaniem połączenia z maszyną wirtualną za pośrednictwem połączenia sieci VPN, sprawdź następujące kwestie:

- Sprawdź, czy połączenie sieci VPN zostało pomyślnie nawiązane.

- Sprawdź, czy łączysz się z prywatnym adresem IP maszyny wirtualnej.

- Jeśli możesz nawiązać połączenie z maszyną wirtualną przy użyciu prywatnego adresu IP, ale nie nazwy komputera, sprawdź, czy system DNS został prawidłowo skonfigurowany. Aby uzyskać więcej informacji na temat działania rozpoznawania nazw dla maszyn wirtualnych, zobacz Rozpoznawanie nazw dla maszyn wirtualnych.

Aby uzyskać więcej informacji na temat połączeń pulpitu zdalnego, zobacz Rozwiązywanie problemów z połączeniami pulpitu zdalnego z maszyną wirtualną.

Sprawdź, czy pakiet konfiguracji klienta sieci VPN został wygenerowany po określeniu adresów IP serwera DNS dla sieci wirtualnej. Jeśli adresy IP serwera DNS zostały zaktualizowane, wygeneruj i zainstaluj nowy pakiet konfiguracji klienta sieci VPN.

Użyj polecenia "ipconfig", aby sprawdzić adres IPv4 przypisany do karty Ethernet na komputerze, z którego nawiązujesz połączenie. Jeśli adres IP znajduje się w zakresie adresów sieci wirtualnej, z którą nawiązujesz połączenie, lub w zakresie adresów puli VPNClientAddressPool, jest to nazywane nakładającą się przestrzenią adresową. Kiedy przestrzeń adresowa nakłada się w ten sposób, ruch sieciowy nie dociera do platformy Azure, tylko pozostaje w sieci lokalnej.

Dodawanie lub usuwanie certyfikatu głównego

Zaufane certyfikaty główne można dodawać do platformy Azure lub z niej usuwać. Po usunięciu certyfikatu głównego klienci, którzy mają certyfikat wygenerowany na podstawie tego certyfikatu głównego, nie będą w stanie się uwierzytelnić i nie będą mogli nawiązywać połączeń. Jeśli chcesz, aby klienci mogli uwierzytelniać się i nawiązywać połączenia, musisz zainstalować nowy certyfikat klienta wygenerowany na podstawie certyfikatu głównego, który jest traktowany jako zaufany przez platformę Azure (przekazany na tę platformę). Te kroki wymagają poleceń cmdlet programu Azure PowerShell zainstalowanych lokalnie na komputerze (a nie w usłudze Azure Cloud Shell). Możesz również użyć witryny Azure Portal, aby dodać certyfikaty główne.

Aby dodać:

Na platformie Azure można dodać maksymalnie 20 plików cer certyfikatu głównego. Poniższe kroki ułatwiają dodawanie certyfikatu głównego.

Przygotuj plik cer do przekazania:

$filePathForCert = "C:\cert\P2SRootCert3.cer" $cert = new-object System.Security.Cryptography.X509Certificates.X509Certificate2($filePathForCert) $CertBase64_3 = [system.convert]::ToBase64String($cert.RawData)Przekaż plik . Jednocześnie możesz przekazać tylko jeden plik.

Add-AzVpnClientRootCertificate -VpnClientRootCertificateName $P2SRootCertName -VirtualNetworkGatewayname "VNet1GW" -ResourceGroupName "TestRG1" -PublicCertData $CertBase64_3Aby sprawdzić, czy plik certyfikatu został przekazany:

Get-AzVpnClientRootCertificate -ResourceGroupName "TestRG1" ` -VirtualNetworkGatewayName "VNet1GW"

Aby usunąć:

Zadeklaruj zmienne. Zmodyfikuj zmienne w przykładzie, aby odpowiadały certyfikatowi, który chcesz usunąć.

$GWName = "Name_of_virtual_network_gateway" $RG = "Name_of_resource_group" $P2SRootCertName2 = "ARMP2SRootCert2.cer" $MyP2SCertPubKeyBase64_2 = "MIIC/zCCAeugAwIBAgIQKazxzFjMkp9JRiX+tkTfSzAJBgUrDgMCHQUAMBgxFjAUBgNVBAMTDU15UDJTUm9vdENlcnQwHhcNMTUxMjE5MDI1MTIxWhcNMzkxMjMxMjM1OTU5WjAYMRYwFAYDVQQDEw1NeVAyU1Jvb3RDZXJ0MIIBIjANBgkqhkiG9w0BAQEFAAOCAQ8AMIIBCgKCAQEAyjIXoWy8xE/GF1OSIvUaA0bxBjZ1PJfcXkMWsHPzvhWc2esOKrVQtgFgDz4ggAnOUFEkFaszjiHdnXv3mjzE2SpmAVIZPf2/yPWqkoHwkmrp6BpOvNVOpKxaGPOuK8+dql1xcL0eCkt69g4lxy0FGRFkBcSIgVTViS9wjuuS7LPo5+OXgyFkAY3pSDiMzQCkRGNFgw5WGMHRDAiruDQF1ciLNojAQCsDdLnI3pDYsvRW73HZEhmOqRRnJQe6VekvBYKLvnKaxUTKhFIYwuymHBB96nMFdRUKCZIiWRIy8Hc8+sQEsAML2EItAjQv4+fqgYiFdSWqnQCPf/7IZbotgQIDAQABo00wSzBJBgNVHQEEQjBAgBAkuVrWvFsCJAdK5pb/eoCNoRowGDEWMBQGA1UEAxMNTXlQMlNSb290Q2VydIIQKazxzFjMkp9JRiX+tkTfSzAJBgUrDgMCHQUAA4IBAQA223veAZEIar9N12ubNH2+HwZASNzDVNqspkPKD97TXfKHlPlIcS43TaYkTz38eVrwI6E0yDk4jAuPaKnPuPYFRj9w540SvY6PdOUwDoEqpIcAVp+b4VYwxPL6oyEQ8wnOYuoAK1hhh20lCbo8h9mMy9ofU+RP6HJ7lTqupLfXdID/XevI8tW6Dm+C/wCeV3EmIlO9KUoblD/e24zlo3YzOtbyXwTIh34T0fO/zQvUuBqZMcIPfM1cDvqcqiEFLWvWKoAnxbzckye2uk1gHO52d8AVL3mGiX8wBJkjc/pMdxrEvvCzJkltBmqxTM6XjDJALuVh16qFlqgTWCIcb7ju"Usuń certyfikat.

Remove-AzVpnClientRootCertificate -VpnClientRootCertificateName $P2SRootCertName2 -VirtualNetworkGatewayName $GWName -ResourceGroupName $RG -PublicCertData $MyP2SCertPubKeyBase64_2Użyj następującego przykładu, aby zweryfikować, czy certyfikat został pomyślnie usunięty.

Get-AzVpnClientRootCertificate -ResourceGroupName "TestRG1" ` -VirtualNetworkGatewayName "VNet1GW"

Aby odwołać lub przywrócić certyfikat klienta

Certyfikaty klienta można odwołać. Lista odwołania certyfikatów umożliwia selektywne odrzucanie łączności punkt-lokacja na podstawie poszczególnych certyfikatów klienta. Różni się to od usuwania zaufanego certyfikatu głównego. Jeśli usuniesz plik cer zaufanego certyfikatu głównego z platformy Azure, spowoduje to odwołanie dostępu dla wszystkich certyfikatów klienta wygenerowanych lub podpisanych przez odwołany certyfikat główny. Odwołanie certyfikatu klienta zamiast certyfikatu głównego pozwala dalej używać innych certyfikatów wygenerowanych na podstawie certyfikatu głównego do uwierzytelniania.

Częstą praktyką jest użycie certyfikatu głównego do zarządzania dostępem na poziomach zespołu lub organizacji przy jednoczesnym korzystaniu z odwołanych certyfikatów klienta dla bardziej precyzyjnej kontroli dostępu poszczególnych użytkowników.

Aby odwołać:

Pobierz odcisk palca certyfikatu klienta. Aby uzyskać więcej informacji, zobacz Jak pobrać odcisk palca certyfikatu.

Skopiuj informacje do edytora tekstów i usuń wszystkie spacje, aby był to ciąg ciągły. Ten ciąg jest deklarowany jako zmienna w następnym kroku.

Zadeklaruj zmienne. Pamiętaj, aby zadeklarować odcisk palca pobrany w poprzednim kroku.

$RevokedClientCert1 = "NameofCertificate" $RevokedThumbprint1 = "51ab1edd8da4cfed77e20061c5eb6d2ef2f778c7" $GWName = "Name_of_virtual_network_gateway" $RG = "Name_of_resource_group"Dodaj odcisk palca do listy odwołanych certyfikatów. Po dodaniu odcisku palca zostanie wyświetlony komunikat „Powodzenie”.

Add-AzVpnClientRevokedCertificate -VpnClientRevokedCertificateName $RevokedClientCert1 ` -VirtualNetworkGatewayName $GWName -ResourceGroupName $RG ` -Thumbprint $RevokedThumbprint1Sprawdź, czy odcisk palca został dodany do listy odwołania certyfikatów.

Get-AzVpnClientRevokedCertificate -VirtualNetworkGatewayName $GWName -ResourceGroupName $RGPo dodaniu odcisku palca nie będzie można używać certyfikatu do nawiązywania połączeń. Klienci, którzy spróbują połączyć się za pomocą tego certyfikatu, zobaczą komunikat informujący o tym, że certyfikat nie jest już ważny.

Aby przywrócić:

Certyfikat klienta można przywrócić przez usunięcie odcisku palca z listy odwołanych certyfikatów klienta.

Zadeklaruj zmienne. Pamiętaj, aby zadeklarować poprawny odcisk palca dla certyfikatu, który chcesz przywrócić.

$RevokedClientCert1 = "NameofCertificate" $RevokedThumbprint1 = "51ab1edd8da4cfed77e20061c5eb6d2ef2f778c7" $GWName = "Name_of_virtual_network_gateway" $RG = "Name_of_resource_group"Usuń odcisk palca certyfikatu z listy odwołania certyfikatów.

Remove-AzVpnClientRevokedCertificate -VpnClientRevokedCertificateName $RevokedClientCert1 ` -VirtualNetworkGatewayName $GWName -ResourceGroupName $RG -Thumbprint $RevokedThumbprint1Sprawdź, czy odcisk palca został usunięty z listy odwołania.

Get-AzVpnClientRevokedCertificate -VirtualNetworkGatewayName $GWName -ResourceGroupName $RG

Często zadawane pytania dotyczące połączeń punkt-lokacja

Aby uzyskać dodatkowe informacje dotyczące połączenia punkt-lokacja, zobacz często zadawane pytania dotyczące połączenia punkt-lokacja bramy sieci VPN

Następne kroki

Po zakończeniu procesu nawiązywania połączenia można dodać do sieci wirtualnych maszyny wirtualne. Aby uzyskać więcej informacji, zobacz Virtual Machines (Maszyny wirtualne). Aby dowiedzieć się więcej o sieci i maszynach wirtualnych, zobacz Azure and Linux VM network overview (Omówienie sieci maszyny wirtualnej z systemem Linux i platformy Azure).

Aby uzyskać informacje dotyczące rozwiązywania problemów punkt-lokacja, rozwiązywanie problemów: problemy z połączeniem punkt-lokacja platformy Azure.