Uwaga

Dostęp do tej strony wymaga autoryzacji. Może spróbować zalogować się lub zmienić katalogi.

Dostęp do tej strony wymaga autoryzacji. Możesz spróbować zmienić katalogi.

Jako administrator globalny w usłudze Microsoft Entra ID możesz nie mieć dostępu do wszystkich subskrypcji i grup zarządzania w swojej dzierżawie. W tym artykule opisano sposoby podniesienia poziomu dostępu do wszystkich subskrypcji i grup zarządzania.

Uwaga

Aby uzyskać informacje o wyświetlaniu lub usuwaniu danych osobowych, zobacz Ogólne żądania podmiotów danych dotyczące RODO, żądań podmiotów danych platformy Azure dotyczących RODO lub Żądań podmiotów danych systemu Windows dotyczących RODO, w zależności od konkretnego obszaru i potrzeb. Aby uzyskać więcej informacji na temat RODO, zobacz sekcję RODO centrum zaufania firmy Microsoft i sekcję RODO w portalu zaufania usług.

W jakich sytuacjach możesz potrzebować podniesienia poziomu uprawnień dostępu?

Jeśli jesteś administratorem globalnym, może wystąpić czas, kiedy chcesz wykonać następujące czynności:

- Odzyskiwanie dostępu do subskrypcji platformy Azure lub grupy zarządzania, gdy użytkownik utracił dostęp

- Przyznać innemu użytkownikowi lub sobie samemu dostęp do subskrypcji platformy Azure lub grupy zarządzania

- Wyświetlić wszystkie subskrypcje lub grupy zarządzania platformy Azure w organizacji

- Zezwolić aplikacji automatyzacji (takiej jak aplikacja do fakturowania lub inspekcji) na dostęp do wszystkich subskrypcji lub grup zarządzania platformy Azure

Jak działa dostęp z podniesionymi uprawnieniami?

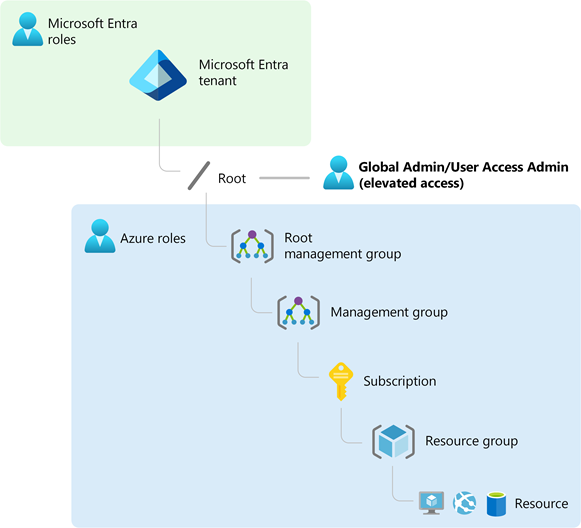

Microsoft Entra ID i zasoby Azure są zabezpieczone niezależnie od siebie. Oznacza to, że przypisania ról Microsoft Entra nie przyznają dostępu do zasobów Azure, a przypisania ról Azure nie zapewniają dostępu do Microsoft Entra ID. Jeśli jednak jesteś administratorem globalnym w Microsoft Entra ID, możesz przypisać sobie dostęp do wszystkich subskrypcji platformy Azure i grup zarządzania w dzierżawie. Użyj tej funkcji, jeśli nie masz dostępu do zasobów subskrypcji platformy Azure, takich jak maszyny wirtualne lub konta magazynu, i chcesz użyć uprawnień administratora globalnego, aby uzyskać dostęp do tych zasobów.

Po podniesieniu swoich uprawnień przypisana zostanie rola Administrator dostępu użytkownika na platformie Azure w zakresie głównym (/). Dzięki temu można wyświetlać wszystkie zasoby i przypisywać dostęp w dowolnej subskrypcji lub grupie zarządzania w dzierżawie. Przypisania ról administratora dostępu użytkowników można usunąć przy użyciu programu Azure PowerShell, interfejsu wiersza polecenia platformy Azure lub interfejsu API REST.

Po wprowadzeniu zmian, które należało wprowadzić w zakresie katalogu głównego, ten podwyższony poziom dostępu należy usunąć.

Wykonaj kroki w głównym zakresie

Krok 1. Podniesienie poziomu dostępu administratora globalnego

Wykonaj następujące kroki, aby podwyższyć poziom dostępu administratora globalnego przy użyciu witryny Azure Portal.

Zaloguj się w witrynie Azure Portal jako administrator globalny.

Jeśli używasz usługi Microsoft Entra Privileged Identity Management, aktywuj przypisanie roli administratora globalnego.

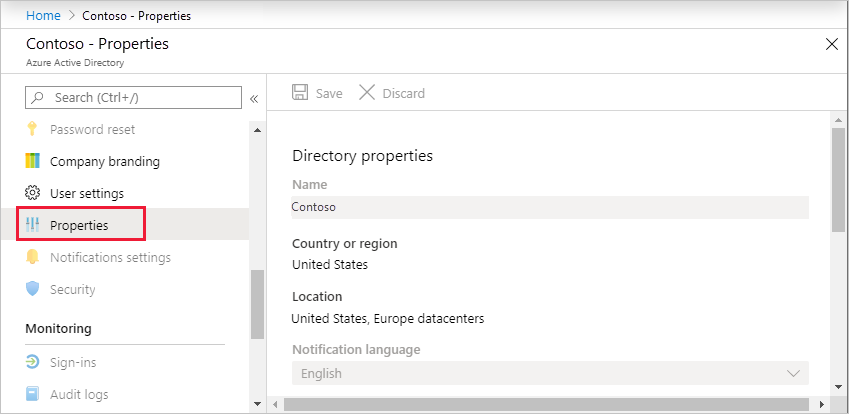

Przejdź do Microsoft Entra ID>Zarządzaj>Właściwości.

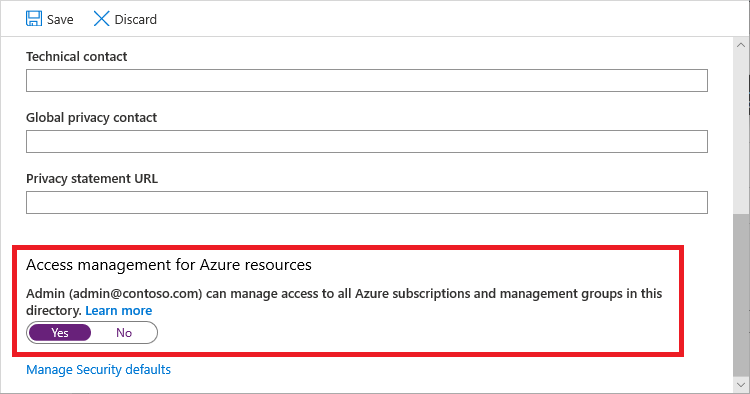

W obszarze Zarządzanie dostępem dla zasobów platformy Azure ustaw przełącznik na wartość Tak.

Po ustawieniu przełącznika na Tak, zostaje przypisana rola Administratora dostępu użytkownika w Azure RBAC w zakresie głównym (/). Daje to uprawnienie do przypisywania ról we wszystkich subskrypcjach platformy Azure i grupach zarządzania skojarzonych z tym dzierżawcą Microsoft Entra. Ten przełącznik jest dostępny tylko dla użytkowników, którzy mają przypisaną rolę administratora globalnego w usłudze Tożsamość Microsoft Entra.

Po ustawieniu przełącznika na Nie rola Administratora Dostępu Użytkowników w Azure RBAC zostanie usunięta z Twojego konta. Nie możesz już przypisywać ról we wszystkich subskrypcjach platformy Azure i grupach zarządzania skojarzonych z tą dzierżawą Microsoft Entra. Można wyłącznie wyświetlać subskrypcje platformy Azure i grupy zarządzania oraz zarządzać nimi, gdy otrzymano do nich dostęp.

Uwaga

Jeśli używasz usługi Privileged Identity Management, dezaktywacja przypisania roli nie powoduje zmiany przełącznika Zarządzanie dostępem dla zasobów platformy Azure na nie. Aby zachować najmniej uprzywilejowany dostęp, zalecamy ustawienie tego przełącznika na Nie przed dezaktywem przypisania roli.

Wybierz pozycję Zapisz, aby zapisać ustawienie.

To ustawienie nie jest właściwością globalną i ma zastosowanie tylko do aktualnie zalogowanego użytkownika. Nie można podnieść poziomu dostępu dla wszystkich członków roli administratora globalnego.

Wyloguj się i zaloguj ponownie, aby odświeżyć dostęp.

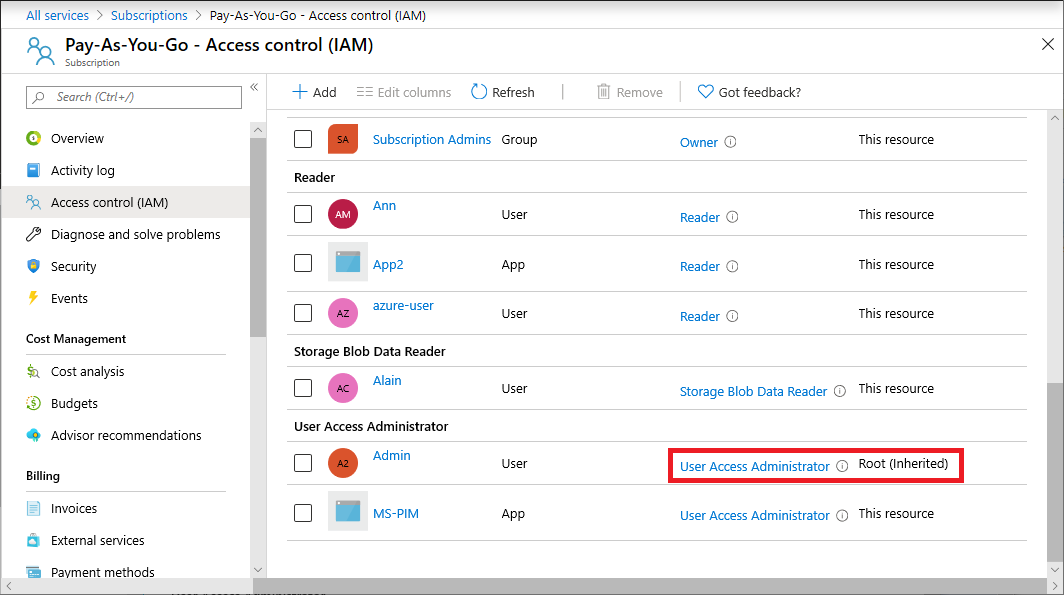

Teraz powinieneś mieć dostęp do wszystkich subskrypcji i grup zarządzania w swojej dzierżawie. Po wyświetleniu strony Kontrola dostępu (IAM) zauważysz, że masz przypisaną rolę Administratora dostępu użytkownika w zakresie głównym.

Wprowadź wymagane zmiany przy podwyższonym poziomie dostępu.

Aby uzyskać informacje na temat przypisywania ról, patrz Przypisywanie ról platformy Azure przy użyciu witryny Azure Portal. Jeśli używasz usługi Privileged Identity Management, patrz Odnajdywanie zasobów platformy Azure, którymi chcesz zarządzać lub Przypisywanie ról zasobów platformy Azure.

Wykonaj kroki opisane w poniższej sekcji, aby usunąć podwyższony poziom dostępu.

Krok 2. Usuwanie podwyższonego poziomu dostępu

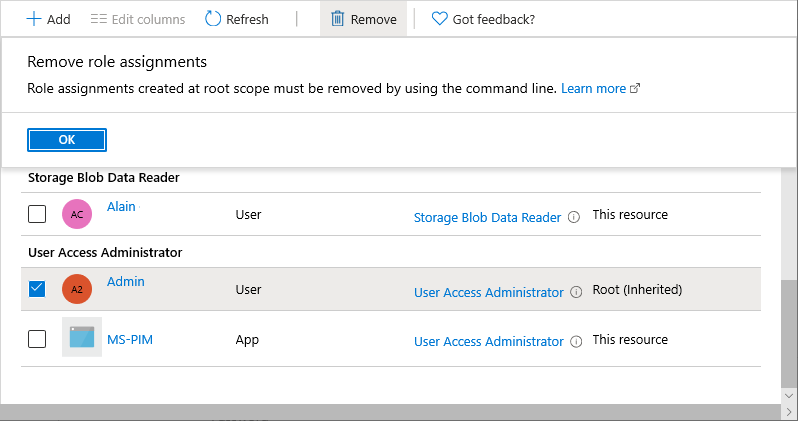

Aby usunąć przypisanie roli Administrator dostępu użytkownika w zakresie głównym (/), wykonaj następujące kroki.

Zaloguj się jako ten sam użytkownik, który został użyty do podniesienia poziomu dostępu.

Przejdź do Microsoft Entra ID>Zarządzaj>Właściwości.

Ustaw przełącznik Zarządzanie dostępem dla zasobów platformy Azure z powrotem na Nie. Ponieważ jest to ustawienie dla poszczególnych użytkowników, musisz zalogować się jako ten sam użytkownik, który został użyty do podniesienia poziomu dostępu.

Jeśli spróbujesz usunąć przypisanie roli Administrator dostępu użytkowników na stronie Kontrola dostępu (IAM), zostanie wyświetlony następujący komunikat. Aby usunąć przypisanie roli, należy ustawić przełącznik z powrotem na Nie lub użyć Azure PowerShell, Azure CLI lub interfejsu API REST.

Wyloguj się jako administrator globalny.

Jeśli używasz usługi Privileged Identity Management, zdezaktywuj przypisanie roli administratora globalnego.

Uwaga

Jeśli używasz usługi Privileged Identity Management, dezaktywacja przypisania roli nie powoduje zmiany przełącznika Zarządzanie dostępem dla zasobów platformy Azure na nie. Aby zachować najmniej uprzywilejowany dostęp, zalecamy ustawienie tego przełącznika na Nie przed dezaktywem przypisania roli.

Wyświetlanie użytkowników z podwyższonym poziomem dostępu

Jeśli masz użytkowników z podwyższonym poziomem dostępu i masz odpowiednie uprawnienia, banery są wyświetlane w kilku lokalizacjach witryny Azure Portal. Administratorzy globalni mają uprawnienia do odczytywania przypisań ról w usłudze Azure od poziomu głównego w dół dla wszystkich grup zarządzania usługi Azure i subskrypcji w ramach dzierżawy. Ta sekcja opisuje, jak sprawdzić, czy w twojej dzierżawie znajdują się użytkownicy z podwyższonym poziomem dostępu.

Opcja 1

W witrynie Azure Portal zaloguj się jako administrator globalny.

Przejdź do Microsoft Entra ID>Zarządzaj>Właściwości.

W obszarze Zarządzanie dostępem dla zasobów platformy Azure poszukaj następującego baneru.

You have X users with elevated access. Microsoft Security recommends deleting access for users who have unnecessary elevated access. Manage elevated access usersWybierz link Zarządzaj użytkownikami z podwyższonym poziomem uprawnień dostępu, aby wyświetlić listę użytkowników z podwyższonym poziomem dostępu.

Opcja 2

W witrynie Azure Portal zaloguj się jako administrator globalny z podwyższonym poziomem uprawnień dostępu.

Przejdź do subskrypcji.

Wybierz pozycję Kontrola dostępu (IAM).

W górnej części strony poszukaj następującego baneru.

Action required: X users have elevated access in your tenant. You should take immediate action and remove all role assignments with elevated access. View role assignmentsWybierz link Wyświetl przypisania ról, aby wyświetlić listę użytkowników z podwyższonym poziomem dostępu.

Usuwanie podwyższonego poziomu dostępu dla użytkowników

Jeśli masz użytkowników z podwyższonym poziomem dostępu, należy podjąć natychmiastowe działania i usunąć ten dostęp. Aby usunąć te przypisania ról, musisz również mieć podwyższony poziom dostępu. W tej sekcji opisano, jak usunąć podwyższony poziom dostępu dla użytkowników w Twojej dzierżawie przy użyciu portalu Azure. Ta funkcja jest wdrażana na etapach, więc może nie być jeszcze dostępna w twoim środowisku.

Zaloguj się w witrynie Azure Portal jako administrator globalny.

Przejdź do Microsoft Entra ID>Zarządzaj>Właściwości.

W obszarze Zarządzanie dostępem dla zasobów platformy Azure ustaw przełącznik Tak zgodnie z opisem we wcześniejszej sekcji Krok 1: Podnoszenie poziomu dostępu dla administratora globalnego.

Wybierz link Zarządzaj użytkownikami z podwyższonym poziomem uprawnień dostępu.

Zostanie wyświetlone okienko Użytkownicy z podwyższonym poziomem dostępu, które zawiera listę użytkowników z podwyższonym poziomem dostępu w dzierżawie.

Aby usunąć dostęp z podwyższonym poziomem uprawnień dla użytkowników, dodaj znacznik wyboru obok użytkownika i wybierz pozycję Usuń.

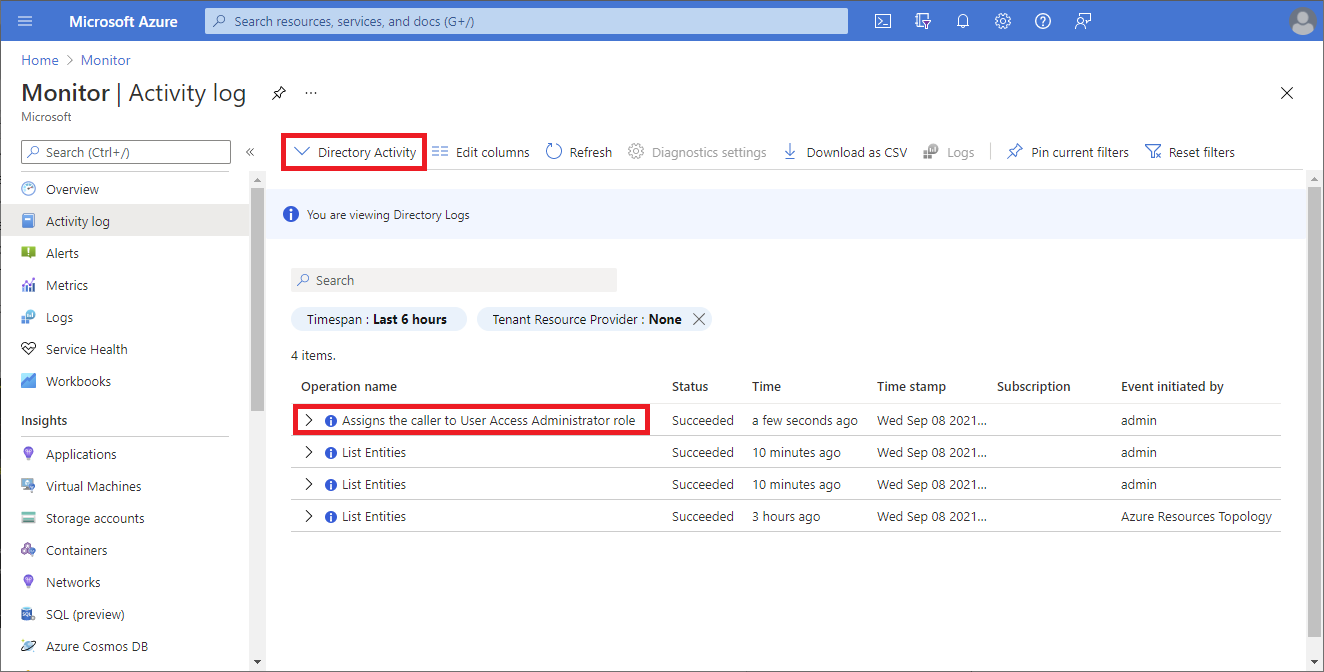

Wyświetlanie wpisów dziennika z podwyższonym poziomem uprawnień dostępu

Po podwyższeniu lub usunięciu dostępu do dzienników zostanie dodany wpis. Jako administrator w usłudze Microsoft Entra ID możesz sprawdzić, kiedy dostęp został podwyższony i kto to zrobił.

Podstawowe wpisy dziennika dostępu pojawiają się zarówno w dziennikach inspekcji katalogu Microsoft Entra, jak i w dziennikach aktywności Azure. Wpisy podwyższonych dzienników dostępu dla dzienników audytu katalogu i dzienników aktywności zawierają podobne informacje. Dzienniki inspekcji katalogu są jednak łatwiejsze do filtrowania i eksportowania. Ponadto funkcja eksportowania umożliwia strumieniowanie zdarzeń dostępu, które mogą zostać wykorzystane dla rozwiązań alertów i wykrywania, takich jak Microsoft Sentinel lub inne systemy. Aby uzyskać informacje o sposobie wysyłania dzienników do różnych miejsc docelowych, zobacz Konfigurowanie ustawień diagnostycznych usługi Microsoft Entra dla dzienników aktywności.

W tej sekcji opisano różne sposoby wyświetlania wpisów dziennika podwyższonego poziomu dostępu.

Ważne

Podnoszenie poziomu wpisów dziennika dostępu w dziennikach inspekcji katalogu entra firmy Microsoft jest obecnie w wersji zapoznawczej. Ta wersja zapoznawcza nie jest objęta umową dotyczącą poziomu usług i nie zalecamy korzystania z niej w przypadku obciążeń produkcyjnych. Niektóre funkcje mogą być nieobsługiwane lub ograniczone. Aby uzyskać więcej informacji, zobacz Uzupełniające warunki korzystania z wersji zapoznawczych platformy Microsoft Azure.

Zaloguj się w witrynie Azure Portal jako administrator globalny.

Przejdź do Microsoft Entra ID>Monitorowanie>Dzienniki inspekcji.

W filtrze Usługa wybierz pozycję Azure RBAC (podwyższony poziom dostępu), a następnie wybierz pozycję Zastosuj.

Wyświetlane są dzienniki dostępu o podwyższonym poziomie.

Aby wyświetlić szczegóły dotyczące podniesienia lub usunięcia dostępu, wybierz te wpisy dziennika inspekcji.

User has elevated their access to User Access Administrator for their Azure ResourcesThe role assignment of User Access Administrator has been removed from the userAby pobrać i wyświetlić ładunek wpisów dziennika w formacie JSON, wybierz pozycję Pobierz i JSON.

Wykrywanie zdarzeń z podwyższonym poziomem dostępu przy użyciu usługi Microsoft Sentinel

Aby wykryć zdarzenia z podwyższonym poziomem dostępu i uzyskać wgląd w potencjalnie fałszywe działania, możesz użyć usługi Microsoft Sentinel. Microsoft Sentinel to platforma do zarządzania informacjami i zdarzeniami zabezpieczeń (SIEM), która zapewnia funkcje analizy zabezpieczeń i reagowania na zagrożenia. W tej sekcji opisano sposób łączenia dzienników inspekcji firmy Microsoft Entra z usługą Microsoft Sentinel w celu wykrywania podwyższonego poziomu dostępu w organizacji.

Krok 1. Włączanie usługi Microsoft Sentinel

Aby rozpocząć, dodaj usługę Microsoft Sentinel do istniejącego obszaru roboczego usługi Log Analytics lub utwórz nowy.

Włącz usługę Microsoft Sentinel, wykonując kroki opisane w temacie Włączanie usługi Microsoft Sentinel.

Krok 2. Łączenie danych firmy Microsoft Entra z usługą Microsoft Sentinel

W tym kroku zainstalujesz rozwiązanie Microsoft Entra ID i użyjesz łącznika Microsoft Entra ID do zbierania danych z identyfikatora Entra firmy Microsoft.

Twoja organizacja mogła już skonfigurować ustawienie diagnostyczne w celu zintegrowania dzienników inspekcji firmy Microsoft Entra. Aby to sprawdzić, wyświetl ustawienia diagnostyczne zgodnie z opisem w temacie Jak uzyskać dostęp do ustawień diagnostycznych.

Zainstaluj rozwiązanie Microsoft Entra ID, wykonując kroki opisane w temacie Odnajdywanie gotowej zawartości usługi Microsoft Sentinel i zarządzanie nią.

Użyj łącznika Microsoft Entra ID, aby zebrać dane z identyfikatora Entra firmy Microsoft, wykonując kroki opisane w temacie Łączenie danych firmy Microsoft Entra z usługą Microsoft Sentinel.

Na stronie Łączniki danych dodaj znacznik wyboru dla dzienników inspekcji.

Krok 3. Tworzenie reguły podwyższonego poziomu dostępu

W tym kroku utworzysz zaplanowaną regułę analityczną na podstawie szablonu, aby sprawdzić dzienniki inspekcji Microsoft Entra pod kątem zdarzeń zwiększenia uprawnień dostępu.

Utwórz regułę analizy dostępu z podwyższonym poziomem uprawnień, wykonując kroki opisane w temacie Tworzenie reguły na podstawie szablonu.

Wybierz szablon RBAC platformy Azure (Podwyższony poziom dostępu), a następnie wybierz przycisk Utwórz regułę w okienku szczegółów.

Jeśli nie widzisz okienka szczegółów, na prawej krawędzi wybierz ikonę rozwijania.

W kreatorze reguły analizy użyj ustawień domyślnych, aby utworzyć nową zaplanowaną regułę.

Krok 4. Wyświetlanie zdarzeń z podwyższonym poziomem dostępu

W tym kroku wyświetlisz i zbadasz zdarzenia z podwyższonym poziomem dostępu.

Użyj strony Incydenty, aby wyświetlić zdarzenia z podwyższonym poziomem dostępu, wykonując kroki opisane w temacie Nawigowanie i badanie incydentów w usłudze Microsoft Sentinel.