Izolacja w chmurze publicznej platformy Azure

Platforma Azure umożliwia uruchamianie aplikacji i maszyn wirtualnych w udostępnionej infrastrukturze fizycznej. Jedną z głównych motywacji ekonomicznych do uruchamiania aplikacji w środowisku chmury jest możliwość rozłożenia kosztów udostępnionych zasobów między wielu klientów. Ta praktyka wielodostępności zwiększa wydajność poprzez multipleksowanie zasobów wśród różnych klientów przy niskich kosztach. Niestety, wprowadza również ryzyko udostępniania serwerów fizycznych i innych zasobów infrastruktury do uruchamiania poufnych aplikacji i maszyn wirtualnych, które mogą należeć do dowolnego i potencjalnie złośliwego użytkownika.

W tym artykule opisano, w jaki sposób platforma Azure zapewnia izolację zarówno wobec złośliwych, jak i niezwiązanych ze złośliwymi użytkownikami, a także stanowi przewodnik dla architektów w zakresie tworzenia architektur rozwiązań w chmurze, oferując różne opcje izolacji architektom.

Izolacja na poziomie dzierżawy

Jedną z podstawowych zalet przetwarzania w chmurze jest koncepcja wspólnej infrastruktury dla wielu klientów jednocześnie, co prowadzi do korzyści skali. Ta koncepcja jest nazywana wielodostępnością. Firma Microsoft stale pracuje, aby zapewnić wielodostępną architekturę usługi Microsoft Cloud pomoc techniczna platformy Azure zabezpieczenia, poufność, prywatność, integralność i standardy dostępności.

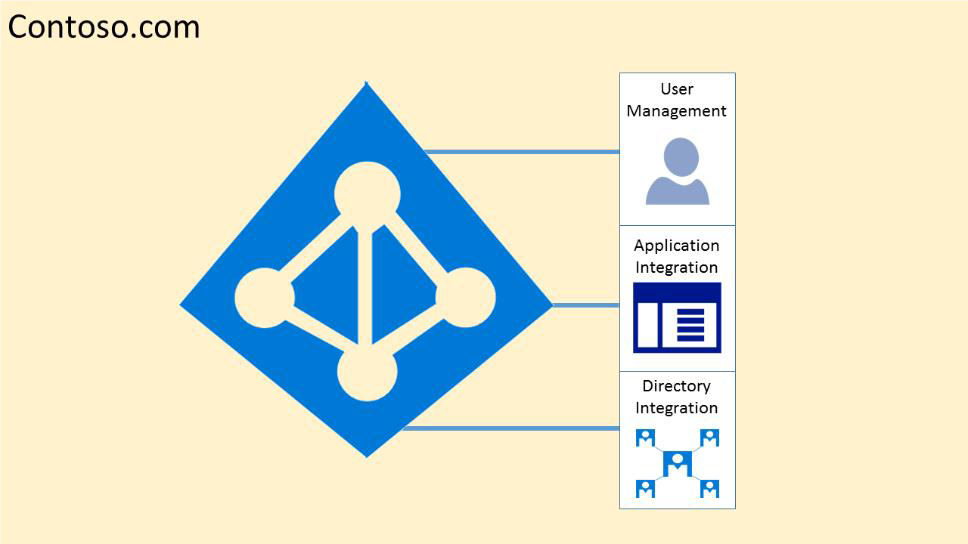

W przypadku miejsca pracy w chmurze dzierżawę można zdefiniować jako klienta lub organizację, do której należy określone wystąpienie danej usługi w chmurze. Dzięki platformie tożsamości udostępnianej przez platformę Microsoft Azure dzierżawa jest po prostu dedykowanym wystąpieniem identyfikatora Entra firmy Microsoft, które organizacja otrzymuje i jest właścicielem podczas rejestracji w usłudze w chmurze firmy Microsoft.

Każdy katalog Microsoft Entra jest odrębny i oddzielony od innych katalogów firmy Microsoft Entra. Podobnie jak w przypadku firmowego budynku biurowego jest bezpiecznym zasobem specyficznym tylko dla Twojej organizacji, katalog Firmy Microsoft Entra został również zaprojektowany jako bezpieczny zasób do użytku tylko przez Twoją organizację. Architektura firmy Microsoft Entra izoluje dane klientów i informacje o tożsamości od współmierzenia. Oznacza to, że użytkownicy i administratorzy jednego katalogu firmy Microsoft Entra nie mogą przypadkowo ani złośliwie uzyskać dostępu do danych w innym katalogu.

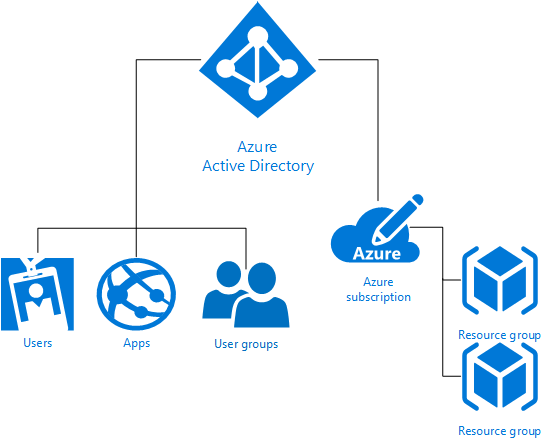

Dzierżawa platformy Azure

Dzierżawa platformy Azure (subskrypcja platformy Azure) odnosi się do relacji "klient/rozliczenia" i unikatowej dzierżawy w identyfikatorze Entra firmy Microsoft. Izolacja na poziomie dzierżawy na platformie Microsoft Azure jest osiągana przy użyciu identyfikatora Entra firmy Microsoft i kontroli dostępu opartej na rolach platformy Azure oferowanej przez nią. Każda subskrypcja platformy Azure jest skojarzona z jednym katalogiem microsoft Entra.

Użytkownicy, grupy i aplikacje z tego katalogu mogą zarządzać zasobami w subskrypcji platformy Azure. Te prawa dostępu można przypisać przy użyciu witryny Azure Portal, narzędzi wiersza polecenia platformy Azure i interfejsów API usługi Azure Management. Dzierżawa firmy Microsoft Entra jest logicznie izolowana przy użyciu granic zabezpieczeń, dzięki czemu żaden klient nie może uzyskać dostępu do współdostępów ani naruszyć zabezpieczeń, złośliwie lub przypadkowo. Identyfikator Entra firmy Microsoft działa na serwerach bez systemu operacyjnego izolowanych w segregowanym segmencie sieci, gdzie filtrowanie pakietów na poziomie hosta i Zapora systemu Windows blokują niechciane połączenia i ruch.

Dostęp do danych w identyfikatorze Entra firmy Microsoft wymaga uwierzytelniania użytkownika za pośrednictwem usługi tokenu zabezpieczającego (STS). Informacje na temat istnienia użytkownika, stanu włączonego i roli są używane przez system autoryzacji w celu określenia, czy żądany dostęp do dzierżawy docelowej jest autoryzowany dla tego użytkownika w tej sesji.

Dzierżawy są dyskretnymi kontenerami i nie ma między nimi relacji.

Brak dostępu między dzierżawami, chyba że administrator dzierżawy udziela go za pośrednictwem federacji lub aprowizacji kont użytkowników z innych dzierżaw.

Fizyczny dostęp do serwerów składających się na usługę Microsoft Entra oraz bezpośredni dostęp do systemów zaplecza firmy Microsoft Entra ID jest ograniczony.

Użytkownicy firmy Microsoft Entra nie mają dostępu do zasobów fizycznych ani lokalizacji, dlatego nie można pominąć logicznych kontroli RBAC platformy Azure podanych poniżej.

W przypadku potrzeb diagnostycznych i konserwacji wymagany jest model operacyjny, który korzysta z systemu podniesienia uprawnień just in time, jest wymagany i używany. Usługa Microsoft Entra Privileged Identity Management (PIM) wprowadza koncepcję uprawnionego administratora. Uprawnieni administratorzy powinni być użytkownikami , którzy potrzebują teraz dostępu uprzywilejowanego, ale nie każdego dnia. Rola pozostaje nieaktywna, a gdy użytkownik potrzebuje dostępu, przechodzi proces aktywacji i staje się aktywnym administratorem na określony z góry czas.

Identyfikator Entra firmy Microsoft hostuje każdą dzierżawę we własnym kontenerze chronionym, z zasadami i uprawnieniami do kontenera wyłącznie własnością i zarządzaniem przez dzierżawę.

Koncepcja kontenerów dzierżawy jest głęboko zakorzeniona w usłudze katalogowej we wszystkich warstwach— od portali aż po magazyn trwały.

Nawet jeśli metadane z wielu dzierżaw firmy Microsoft Entra są przechowywane na tym samym dysku fizycznym, nie ma relacji między kontenerami innymi niż zdefiniowane przez usługę katalogową, co z kolei jest określane przez administratora dzierżawy.

Kontrola dostępu na podstawie ról na platformie Azure (Azure RBAC)

Kontrola dostępu oparta na rolach platformy Azure (RBAC) platformy Azure ułatwia udostępnianie różnych składników dostępnych w ramach subskrypcji platformy Azure, zapewniając szczegółowe zarządzanie dostępem dla platformy Azure. Kontrola dostępu oparta na rolach platformy Azure umożliwia segregowanie obowiązków w organizacji i udzielanie dostępu w oparciu o to, co użytkownicy muszą wykonywać swoje zadania. Zamiast przydzielać wszystkim nieograniczone uprawnienia w subskrypcji lub zasobach platformy Azure, możesz zezwolić tylko na określone akcje.

Kontrola dostępu oparta na rolach platformy Azure ma trzy podstawowe role, które mają zastosowanie do wszystkich typów zasobów:

Właściciel ma pełny dostęp do wszystkich zasobów, w tym prawa do delegowania dostępu do innych osób.

Współautor może tworzyć wszystkie typy zasobów platformy Azure i zarządzać nimi, ale nie może udzielić dostępu innym osobom.

Czytelnik może wyświetlać istniejące zasoby platformy Azure.

Pozostałe role platformy Azure na platformie Azure umożliwiają zarządzanie określonymi zasobami platformy Azure. Na przykład rola współautora maszyny wirtualnej pozwala użytkownikom na tworzenie maszyn wirtualnych i zarządzanie nimi. Nie zapewnia im dostępu do sieci wirtualnej platformy Azure ani podsieci, z którą łączy się maszyna wirtualna.

Wbudowane role platformy Azure zawierają listę ról dostępnych na platformie Azure. Określa ona operacje i zakres, które każda wbudowana rola przyznaje użytkownikom. Jeśli chcesz zdefiniować własne role, aby uzyskać jeszcze większą kontrolę, zobacz, jak tworzyć role niestandardowe w kontroli dostępu opartej na rolach platformy Azure.

Niektóre inne możliwości identyfikatora Entra firmy Microsoft obejmują:

Identyfikator Entra firmy Microsoft umożliwia logowanie jednokrotne do aplikacji SaaS, niezależnie od tego, gdzie są hostowane. Niektóre aplikacje są sfederowane z identyfikatorem Microsoft Entra ID, a inne używają logowania jednokrotnego haseł. Aplikacje federacyjne mogą również obsługiwać aprowizowanie użytkowników i przechowywanie haseł.

Dostęp do danych w usłudze Azure Storage jest kontrolowany za pośrednictwem uwierzytelniania. Każde konto magazynu ma klucz podstawowy (klucz konta magazynu lub SAK) i pomocniczy klucz tajny (sygnaturę dostępu współdzielonego lub sygnaturę dostępu współdzielonego).

Identyfikator entra firmy Microsoft udostępnia tożsamość jako usługę za pośrednictwem federacji przy użyciu usług Federacyjnych Active Directory, synchronizacji i replikacji z katalogami lokalnymi.

Uwierzytelnianie wieloskładnikowe firmy Microsoft wymaga, aby użytkownicy weryfikowali logowania przy użyciu aplikacji mobilnej, rozmowy telefonicznej lub wiadomości SMS. Można go używać z identyfikatorem Entra firmy Microsoft, aby ułatwić zabezpieczanie zasobów lokalnych za pomocą serwera Multi-Factor Authentication, a także z niestandardowymi aplikacjami i katalogami przy użyciu zestawu SDK.

Usługi Microsoft Entra Domain Services umożliwiają dołączanie maszyn wirtualnych platformy Azure do domeny usługi Active Directory bez wdrażania kontrolerów domeny. Możesz zalogować się do tych maszyn wirtualnych przy użyciu poświadczeń firmowej usługi Active Directory i administrować maszynami wirtualnymi przyłączonym do domeny przy użyciu zasad grupy w celu wymuszenia punktów odniesienia zabezpieczeń na wszystkich maszynach wirtualnych platformy Azure.

Usługa Azure Active Directory B2C udostępnia usługę zarządzania tożsamościami globalną o wysokiej dostępności dla aplikacji przeznaczonych dla konsumentów, które są skalowane do setek milionów tożsamości. Można ją łatwo integrować z platformami mobilnymi i platformami sieci Web. Użytkownicy mogą logować się do wszystkich Twoich aplikacji za pomocą dostosowywalnych środowisk przy użyciu istniejących kont społecznościowych lub przez utworzenie poświadczeń.

Izolacja od administratorów i usuwania danych firmy Microsoft

Firma Microsoft podejmuje silne środki w celu ochrony danych przed niewłaściwym dostępem lub użyciem przez nieautoryzowane osoby. Te procesy operacyjne i mechanizmy kontroli są wspierane przez Warunki usług online, które oferują zobowiązania umowne, które regulują dostęp do Twoich danych.

- Inżynierowie firmy Microsoft nie mają domyślnego dostępu do danych w chmurze. Zamiast tego otrzymują one dostęp w ramach nadzoru nad zarządzaniem tylko wtedy, gdy jest to konieczne. Ten dostęp jest dokładnie kontrolowany i rejestrowany i odwołyany, gdy nie jest już potrzebny.

- Firma Microsoft może zatrudnić inne firmy do świadczenia ograniczonych usług w swoim imieniu. Podwykonawcy mogą uzyskiwać dostęp do danych klientów tylko w celu świadczenia usług, dla których zatrudniliśmy je do świadczenia, i nie mogą korzystać z nich w żadnym innym celu. Ponadto są one powiązane umownie, aby zachować poufność informacji naszych klientów.

Usługi biznesowe z certyfikatami inspekcji, takimi jak ISO/IEC 27001, są regularnie weryfikowane przez firmę Microsoft i akredytowane firmy inspekcji, które przeprowadzają inspekcje przykładowe, aby potwierdzić, że dostęp, tylko w uzasadnionych celach biznesowych. Zawsze możesz uzyskiwać dostęp do własnych danych klientów w dowolnym momencie i z jakiegokolwiek powodu.

Jeśli usuniesz jakiekolwiek dane, platforma Microsoft Azure usunie dane, w tym wszelkie kopie z pamięci podręcznej lub kopii zapasowej. W przypadku usług w zakresie usunięcie zostanie wykonane w ciągu 90 dni po zakończeniu okresu przechowywania. (Usługi w zakresie są zdefiniowane w sekcji Warunki przetwarzania danych w naszej sekcjiPostanowienia dotyczące usług online).

Jeśli dysk używany do magazynowania ulega awarii sprzętu, zostanie on bezpiecznie wymazany lub zniszczony , zanim firma Microsoft zwróci go producentowi w celu wymiany lub naprawy. Dane na dysku są zastępowane w celu zapewnienia, że nie można odzyskać danych w żaden sposób.

Izolacja zasobów obliczeniowych

Platforma Microsoft Azure udostępnia różne usługi obliczeniowe oparte na chmurze, które obejmują szeroki wybór wystąpień obliczeniowych i usług, które mogą automatycznie skalować w górę i w dół, aby spełnić potrzeby aplikacji lub przedsiębiorstwa. To wystąpienie obliczeniowe i usługa oferują izolację na wielu poziomach, aby zabezpieczyć dane bez poświęcania elastyczności w konfiguracji wymaganej przez klientów.

Rozmiary izolowanych maszyn wirtualnych

Usługa Azure Compute oferuje różne rozmiary maszyn wirtualnych, które są izolowane pod kątem konkretnego rodzaju sprzętu i przeznaczone dla jednego klienta. Rozmiary izolowane działają na żywo i działają w określonej generacji sprzętu i zostaną wycofane, gdy generacja sprzętu zostanie wycofana lub będzie dostępna nowa generacja sprzętu.

Izolowane rozmiary maszyn wirtualnych najlepiej nadają się do obciążeń wymagających wysokiego stopnia izolacji od obciążeń innych klientów. Czasami jest to wymagane, aby spełnić wymagania dotyczące zgodności i przepisów. Użycie izolowanego rozmiaru gwarantuje, że maszyna wirtualna jest jedyną uruchomioną na tym konkretnym wystąpieniu serwera.

Ponadto, ponieważ maszyny wirtualne o izolowanym rozmiarze są duże, klienci mogą zdecydować się na podzielenie zasobów tych maszyn wirtualnych przy użyciu pomoc techniczna platformy Azure dla zagnieżdżonych maszyn wirtualnych.

Bieżące oferty izolowanej maszyny wirtualnej obejmują:

- Standard_E80ids_v4

- Standard_E80is_v4

- Standard_E104i_v5

- Standard_E104is_v5

- Standard_E104id_v5

- Standard_E104ids_v5

- Standard_M192is_v2

- Standard_M192ims_v2

- Standard_M192ids_v2

- Standard_M192idms_v2

- Standard_F72s_v2

- Standard_M128ms

Uwaga

Rozmiary izolowanych maszyn wirtualnych mają ograniczoną żywotność ze względu na wycofanie sprzętu.

Wycofanie izolowanych rozmiarów maszyn wirtualnych

Izolowane rozmiary maszyn wirtualnych mają ograniczony okres eksploatacji sprzętu. Problemy z platformą Azure przypominają 12 miesięcy przed oficjalną datą wycofania rozmiarów i udostępnia zaktualizowaną izolowana ofertę do rozważenia. Ogłoszono wycofanie następujących rozmiarów.

| Rozmiar | Data wycofania izolacji |

|---|---|

| Standard_DS15_v2 | sobota, 15 maja 2021 r. |

| Standard_D15_v2 | sobota, 15 maja 2021 r. |

| Standard_G5 | wtorek, 15 lutego 2022 r. |

| Standardowa_GS5 | wtorek, 15 lutego 2022 r. |

| Standard_E64i_v3 | wtorek, 15 lutego 2022 r. |

| Standard_E64is_v3 | wtorek, 15 lutego 2022 r. |

| Standard_M192is_v2 | 31 marca 2027 r. |

| Standard_M192ims_v2 | 31 marca 2027 r. |

| Standard_M192ids_v2 | 31 marca 2027 r. |

| Standard_M192idms_v2 | 31 marca 2027 r. |

Często zadawane pytania

.: Czy rozmiar zostanie wycofany, czy tylko jego funkcja "izolacja"?

1: Wszelkie rozmiary publikowane jako izolowane, ale nie mają "i" w nazwie, funkcja izolacji rozmiarów maszyn wirtualnych jest wycofywana, chyba że komunikuje się inaczej. Rozmiary z wartością "i" w nazwie będą przestarzałe.

.: Czy występuje przestój, gdy moja maszyna wirtualna ląduje na niezwiązanym sprzęcie?

1: W przypadku rozmiarów maszyn wirtualnych, w których tylko izolacja jest przestarzała, ale nie jest to rozmiar, nie jest wymagana żadna akcja i nie będzie żadnych przestojów. W przeciwieństwie do tego, jeśli izolacja jest wymagana, ogłoszenie zawiera zalecany rozmiar zastępczy. Wybranie rozmiaru zastępczego wymaga od klientów zmiany rozmiaru maszyn wirtualnych.

.: Czy istnieje różnica kosztów przenoszenia na niezwiązaną maszynę wirtualną?

1: Nie

.: Kiedy inne izolowane rozmiary zostaną wycofane?

1: Zapewniamy przypomnienia o 12 miesiącach przed oficjalnym wycofaniem izolowanego rozmiaru. Nasze najnowsze ogłoszenie obejmuje wycofanie funkcji izolacji Standard_G5, Standard_GS5, Standard_E64i_v3 i Standard_E64i_v3.

.: Jestem klientem usługi Azure Service Fabric korzystającym z warstw trwałości Silver lub Gold. Czy ta zmiana ma wpływ na mnie?

Odpowiedź: Nie. Gwarancje zapewniane przez warstwy trwałości usługi Service Fabric będą nadal działać nawet po tej zmianie. Jeśli potrzebujesz izolacji sprzętu fizycznego z innych powodów, nadal może być konieczne podjęcie jednej z akcji opisanych powyżej.

.: Jakie są kamienie milowe dla wycofania D15_v2 lub DS15_v2 izolacji?

A:

| Data | Akcja |

|---|---|

| 15 maja 2020r. | Ogłoszenie wycofania izolacji D/DS15_v2 |

| sobota, 15 maja 2021 r. | Usunięto gwarancję izolacji D/DS15_v2 |

1 Istniejący klient korzystający z tych rozmiarów otrzyma wiadomość e-mail z ogłoszeniem ze szczegółowymi instrukcjami dotyczącymi następnych kroków.

.: Jakie są kamienie milowe dla G5, Gs5, E64i_v3 i E64is_v3 wycofanie izolacji?

A:

| Data | Akcja |

|---|---|

| 15 lutego 2021r. | Ogłoszenie wycofania izolacji G5/GS5/E64i_v3/E64is_v3 izolacji |

| 28 lutego 2022 r. | G5/GS5/E64i_v3/E64is_v3 izolacja została usunięta |

1 Istniejący klient korzystający z tych rozmiarów otrzyma wiadomość e-mail z ogłoszeniem ze szczegółowymi instrukcjami dotyczącymi następnych kroków.

Następne kroki

Klienci mogą również dalej dzielić zasoby tych izolowanych maszyn wirtualnych przy użyciu pomoc techniczna platformy Azure dla zagnieżdżonych maszyn wirtualnych.

Dedykowane hosty

Oprócz izolowanych hostów opisanych w poprzedniej sekcji platforma Azure oferuje również dedykowane hosty. Dedykowane hosty na platformie Azure to usługa, która udostępnia serwery fizyczne, które mogą hostować co najmniej jedną maszynę wirtualną i które są przeznaczone dla jednej subskrypcji platformy Azure. Dedykowane hosty zapewniają izolację sprzętu na poziomie serwera fizycznego. Na hostach nie zostaną umieszczone żadne inne maszyny wirtualne. Dedykowane hosty są wdrażane w tych samych centrach danych i współużytkują tę samą sieć i podstawową infrastrukturę magazynu co inne, nieizolowane hosty. Aby uzyskać więcej informacji, zobacz szczegółowe omówienie hostów dedykowanych platformy Azure.

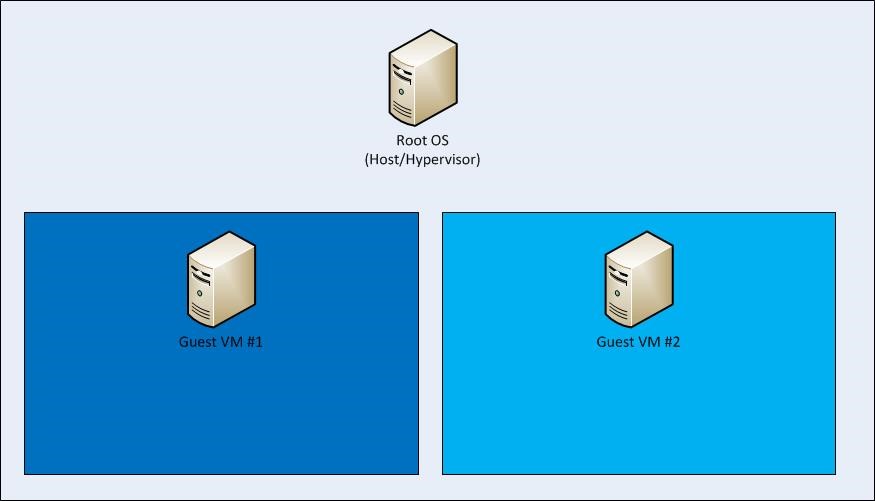

Izolacja systemu operacyjnego funkcji Hyper-V i głównego systemu operacyjnego między główną maszyną wirtualną i maszynami wirtualnymi gościa

Platforma obliczeniowa platformy Azure jest oparta na wirtualizacji maszyn — co oznacza, że cały kod klienta jest wykonywany na maszynie wirtualnej funkcji Hyper-V. W każdym węźle platformy Azure (lub punkcie końcowym sieci) istnieje funkcja Hypervisor, która działa bezpośrednio na sprzęcie i dzieli węzeł na zmienną liczbę maszyn wirtualnych gościa.

Każdy węzeł ma również jedną specjalną główną maszynę wirtualną, która uruchamia system operacyjny hosta. Granica krytyczna to izolacja głównej maszyny wirtualnej z maszyn wirtualnych gościa i maszyn wirtualnych gościa ze sobą zarządzanych przez funkcję hypervisor i główny system operacyjny. Parowanie funkcji hypervisor/głównego systemu operacyjnego wykorzystuje dziesięciolecia zabezpieczeń systemu operacyjnego firmy Microsoft, a najnowsze informacje z funkcji Hyper-V firmy Microsoft zapewniają silną izolację maszyn wirtualnych gościa.

Platforma Azure korzysta ze środowiska zwirtualizowanego. Wystąpienia użytkowników działają jako autonomiczne maszyny wirtualne, które nie mają dostępu do fizycznego serwera hosta.

Funkcja hypervisor platformy Azure działa jak mikro jądra i przekazuje wszystkie żądania dostępu sprzętowego z maszyn wirtualnych gościa do hosta do przetwarzania przy użyciu interfejsu pamięci udostępnionej o nazwie VM Bus. Uniemożliwia to użytkownikom uzyskiwanie dostępu do nieprzetworzonego odczytu/zapisu/wykonania w systemie i zmniejsza ryzyko związane z udostępnianiem zasobów systemowych.

Zaawansowany algorytm umieszczania maszyn wirtualnych i ochrona przed atakami kanału bocznego

Każdy atak między maszynami wirtualnymi obejmuje dwa kroki: umieszczenie maszyny wirtualnej kontrolowanej przez przeciwnika na tym samym hoście co jedna z maszyn wirtualnych ofiary, a następnie naruszenie granicy izolacji w celu kradzieży poufnych informacji ofiary lub wpływania na jej wydajność dla chciwości lub wandalizmu. Platforma Microsoft Azure zapewnia ochronę w obu krokach przy użyciu zaawansowanego algorytmu umieszczania maszyn wirtualnych i ochrony przed wszystkimi znanymi atakami kanału bocznego, w tym hałaśliwymi maszynami wirtualnymi sąsiadów.

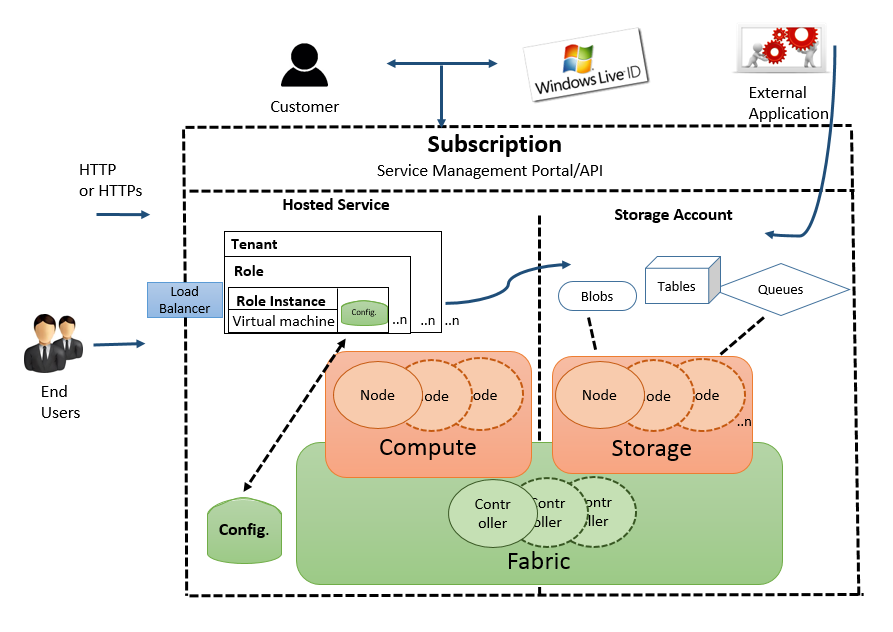

Kontroler sieci szkieletowej platformy Azure

Kontroler usługi Azure Fabric jest odpowiedzialny za przydzielanie zasobów infrastruktury do obciążeń dzierżawy i zarządza komunikacją jednokierunkową z hosta do maszyn wirtualnych. Algorytm umieszczania maszyny wirtualnej kontrolera sieci szkieletowej platformy Azure jest wysoce zaawansowany i prawie niemożliwy do przewidzenia jako poziom hosta fizycznego.

Funkcja hypervisor platformy Azure wymusza rozdzielenie pamięci i procesów między maszynami wirtualnymi i bezpiecznie kieruje ruch sieciowy do dzierżaw systemu operacyjnego gościa. Eliminuje to możliwość ataku kanału bocznego i na poziomie maszyny wirtualnej.

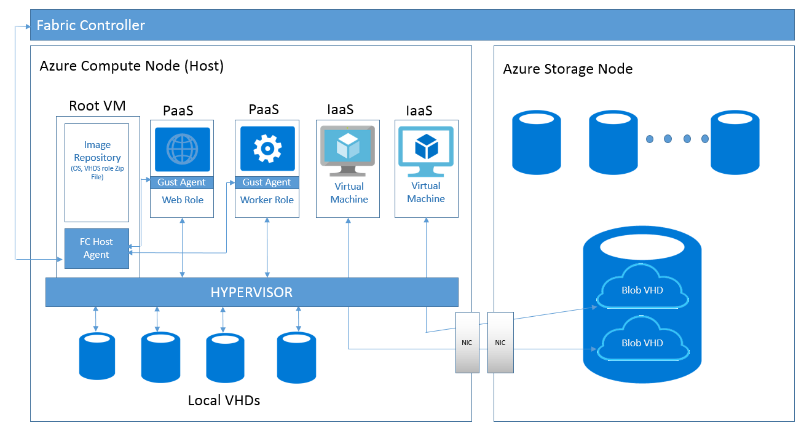

Na platformie Azure główna maszyna wirtualna jest specjalna: uruchamia wzmocniony system operacyjny o nazwie główny system operacyjny hostujący agenta sieci szkieletowej (FA). FAs są używane z kolei do zarządzania agentami gościa (GA) w systemach operacyjnych gościa na maszynach wirtualnych klienta. FAs zarządzają również węzłami magazynu.

Kolekcja funkcji hypervisor platformy Azure, głównego systemu operacyjnego/fa i maszyn wirtualnych klienta/GAs składa się z węzła obliczeniowego. FAs są zarządzane przez kontroler sieci szkieletowej (FC), który istnieje poza węzłami obliczeniowymi i magazynowymi (klastry obliczeniowe i magazynowe są zarządzane przez oddzielne kontrolery domeny). Jeśli klient aktualizuje plik konfiguracji aplikacji podczas jego działania, fc komunikuje się z fa, który następnie kontaktuje się z GAs, które powiadamiają o zastosowaniu zmiany konfiguracji. W przypadku awarii sprzętu fc automatycznie znajdzie dostępny sprzęt i ponownie uruchomi tam maszynę wirtualną.

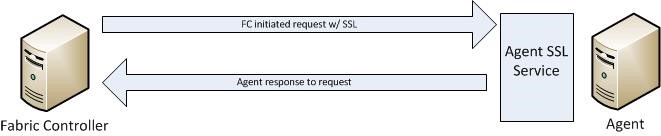

Komunikacja z kontrolera sieci szkieletowej do agenta jest jednokierunkowa. Agent implementuje usługę chronioną protokołem SSL, która odpowiada tylko na żądania od kontrolera. Nie może zainicjować połączeń z kontrolerem lub innymi uprzywilejowanych węzłów wewnętrznych. Fc traktuje wszystkie odpowiedzi tak, jakby były niezaufane.

Izolacja rozciąga się od głównej maszyny wirtualnej z maszyn wirtualnych gościa i maszyn wirtualnych gościa ze sobą. Węzły obliczeniowe są również odizolowane od węzłów magazynu w celu zwiększenia ochrony.

Funkcja hypervisor i system operacyjny hosta zapewniają pakiet sieciowy — filtry, aby zapewnić, że niezaufane maszyny wirtualne nie mogą generować sfałszowanego ruchu lub odbierać ruch, który nie jest kierowany do nich, kierować ruch do chronionych punktów końcowych infrastruktury lub wysyłać/odbierać nieodpowiedni ruch emisji.

Dodatkowe reguły skonfigurowane przez agenta kontrolera sieci szkieletowej do izolowania maszyny wirtualnej

Domyślnie cały ruch jest blokowany po utworzeniu maszyny wirtualnej, a następnie agent kontrolera sieci szkieletowej konfiguruje filtr pakietów, aby dodać reguły i wyjątki, aby zezwolić na autoryzowany ruch.

Istnieją dwie kategorie zasad, które są zaprogramowane:

- Konfiguracja maszyny lub reguły infrastruktury: domyślnie cała komunikacja jest blokowana. Istnieją wyjątki umożliwiające maszynie wirtualnej wysyłanie i odbieranie ruchu DHCP i DNS. Maszyny wirtualne mogą również wysyłać ruch do "publicznego" Internetu i wysyłać ruch do innych maszyn wirtualnych w ramach tej samej sieci wirtualnej platformy Azure i serwera aktywacji systemu operacyjnego. Lista dozwolonych miejsc docelowych wychodzących maszyn wirtualnych nie obejmuje podsieci routerów platformy Azure, zarządzania platformą Azure i innych właściwości firmy Microsoft.

- Plik konfiguracji roli: definiuje przychodzące listy kontroli dostępu (ACL) na podstawie modelu usługi dzierżawy.

Izolacja sieci VLAN

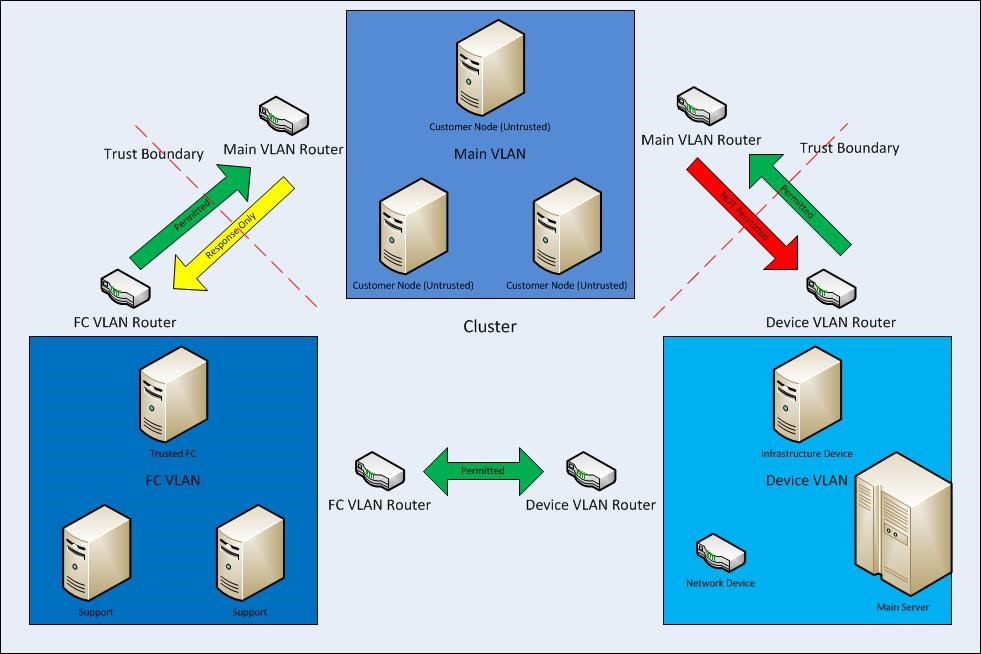

W każdym klastrze istnieją trzy sieci VLAN:

- Główna sieć VLAN — łączy niezaufane węzły klienta

- Sieć VLAN fc — zawiera zaufane kontrolery domeny i systemy pomocnicze

- Sieć VLAN urządzenia — zawiera zaufaną sieć i inne urządzenia infrastruktury

Komunikacja jest dozwolona z sieci VLAN fc do głównej sieci VLAN, ale nie można zainicjować z głównej sieci VLAN do sieci VLAN FC. Komunikacja jest również blokowana z głównej sieci VLAN do sieci VLAN urządzenia. Zapewnia to, że nawet w przypadku naruszenia zabezpieczeń węzła z uruchomionym kodem klienta węzły nie mogą atakować węzłów w sieci VLAN klastra trybu failover lub urządzenia.

Izolacja magazynu

Izolacja logiczna między obliczeniami i magazynem

W ramach podstawowego projektu platforma Microsoft Azure oddziela obliczenia oparte na maszynach wirtualnych od magazynu. Ta separacja umożliwia niezależne skalowanie obliczeń i magazynu, co ułatwia zapewnienie wielu dzierżaw i izolacji.

W związku z tym usługa Azure Storage działa na oddzielnym sprzęcie bez łączności sieciowej z usługą Azure Compute z wyjątkiem logicznych. Oznacza to, że po utworzeniu dysku wirtualnego miejsce na dysku nie jest przydzielane dla całej pojemności. Zamiast tego tworzona jest tabela, która mapuje adresy na dysku wirtualnym na obszary na dysku fizycznym i ta tabela jest początkowo pusta. Przy pierwszym zapisie danych na dysku wirtualnym klient przydziela miejsce na dysku fizycznym i wskaźnik do niego umieszczony w tabeli.

Izolacja przy użyciu kontroli dostępu do magazynu

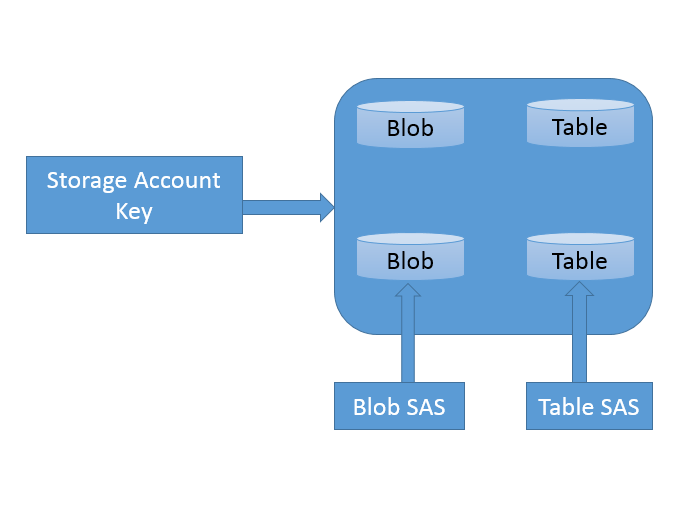

Kontrola dostępu w usłudze Azure Storage ma prosty model kontroli dostępu. Każda subskrypcja platformy Azure może utworzyć co najmniej jedno konto magazynu. Każde konto magazynu ma jeden klucz tajny służący do kontrolowania dostępu do wszystkich danych na tym koncie magazynu.

Dostęp do danych usługi Azure Storage (w tym tabele) można kontrolować za pośrednictwem tokenu sygnatury dostępu współdzielonego (sygnatury dostępu współdzielonego), który udziela dostępu w zakresie. Sygnatura dostępu współdzielonego jest tworzona za pomocą szablonu zapytania (url), podpisanego przy użyciu klucza konta magazynu (SAK). Podpisany adres URL można przekazać do innego procesu (czyli delegowanego), który następnie może wypełnić szczegóły zapytania i wysłać żądanie usługi magazynu. Sygnatura dostępu współdzielonego umożliwia udzielanie klientom dostępu opartego na czasie bez ujawniania klucza tajnego konta magazynu.

Sygnatura dostępu współdzielonego oznacza, że możemy przyznać klientowi ograniczone uprawnienia do obiektów na naszym koncie magazynu przez określony okres i z określonym zestawem uprawnień. Możemy udzielić tych ograniczonych uprawnień bez konieczności udostępniania kluczy dostępu do konta.

Izolacja magazynu na poziomie adresu IP

Zapory można ustanowić i zdefiniować zakres adresów IP dla zaufanych klientów. W przypadku zakresu adresów IP tylko klienci, którzy mają adres IP w zdefiniowanym zakresie, mogą łączyć się z usługą Azure Storage.

Dane magazynu IP mogą być chronione przed nieautoryzowanymi użytkownikami za pośrednictwem mechanizmu sieciowego używanego do przydzielania dedykowanego lub dedykowanego tunelu ruchu do magazynu IP.

Szyfrowanie

Platforma Azure oferuje następujące typy szyfrowania w celu ochrony danych:

- Szyfrowanie podczas transferu

- Szyfrowanie w spoczynku

Szyfrowanie podczas transferu

Szyfrowanie podczas przesyłania to mechanizm ochrony danych przesyłanych między sieciami. Za pomocą usługi Azure Storage można zabezpieczyć dane przy użyciu:

- Szyfrowanie na poziomie transportu, takie jak HTTPS podczas transferu danych do lub z usługi Azure Storage.

- Szyfrowanie przewodowe, takie jak szyfrowanie SMB 3.0 dla udziałów plików platformy Azure.

- Szyfrowanie po stronie klienta w celu zaszyfrowania danych przed ich przesłaniem do magazynu i odszyfrowywanie danych po ich przeniesieniu z magazynu.

Szyfrowanie w spoczynku

W przypadku wielu organizacji szyfrowanie danych magazynowanych jest obowiązkowym krokiem w kierunku prywatności, zgodności i niezależności danych. Istnieją trzy funkcje platformy Azure, które zapewniają szyfrowanie danych "magazynowanych":

- Szyfrowanie usługi Storage umożliwia żądanie, aby usługa magazynu automatycznie szyfruje dane podczas zapisywania ich w usłudze Azure Storage.

- Szyfrowanie po stronie klienta zapewnia również funkcję szyfrowania magazynowanych.

- Usługa Azure Disk Encryption dla maszyn wirtualnych z systemem Linux i usługa Azure Disk Encryption dla maszyn wirtualnych z systemem Windows.

Aby uzyskać więcej informacji, zobacz Omówienie opcji szyfrowania dysków zarządzanych.

Usługa Azure Disk Encryption

Usługa Azure Disk Encryption dla maszyn wirtualnych z systemem Linux i usługa Azure Disk Encryption dla maszyn wirtualnych z systemem Windows ułatwia rozwiązywanie wymagań organizacji dotyczących zabezpieczeń i zgodności przez szyfrowanie dysków maszyn wirtualnych (w tym dysków rozruchowych i danych) przy użyciu kluczy i zasad kontroli w usłudze Azure Key Vault.

Rozwiązanie Disk Encryption dla systemu Windows jest oparte na szyfrowaniu dysków funkcją BitLocker firmy Microsoft, a rozwiązanie z systemem Linux jest oparte na narzędziu dm-crypt.

Rozwiązanie obsługuje następujące scenariusze dotyczące maszyn wirtualnych IaaS po włączeniu ich na platformie Microsoft Azure:

- Integracja z usługą Azure Key Vault

- Maszyny wirtualne w warstwie Standardowa: A, D, DS, G, GS i tak dalej, maszyny wirtualne IaaS serii

- Włączanie szyfrowania na maszynach wirtualnych IaaS z systemem Windows i Linux

- Wyłączanie szyfrowania na dyskach systemu operacyjnego i danych dla maszyn wirtualnych IaaS z systemem Windows

- Wyłączanie szyfrowania na dyskach danych dla maszyn wirtualnych IaaS z systemem Linux

- Włączanie szyfrowania na maszynach wirtualnych IaaS z systemem operacyjnym klienta systemu Windows

- Włączanie szyfrowania na woluminach przy użyciu ścieżek instalacji

- Włączanie szyfrowania na maszynach wirtualnych z systemem Linux skonfigurowanych przy użyciu funkcji usuwania dysku (RAID) przy użyciu narzędzia mdadm

- Włączanie szyfrowania na maszynach wirtualnych z systemem Linux przy użyciu menedżera woluminów logicznych LVM dla dysków danych

- Włączanie szyfrowania na maszynach wirtualnych z systemem Windows skonfigurowanych przy użyciu miejsc do magazynowania

- Obsługiwane są wszystkie regiony publiczne platformy Azure

Rozwiązanie nie obsługuje następujących scenariuszy, funkcji i technologii w wersji:

- Maszyny wirtualne IaaS w warstwie Podstawowa

- Wyłączanie szyfrowania na dysku systemu operacyjnego dla maszyn wirtualnych IaaS z systemem Linux

- Maszyny wirtualne IaaS tworzone przy użyciu klasycznej metody tworzenia maszyn wirtualnych

- Integracja z lokalnymi usługa zarządzania kluczami

- Azure Files (udostępniony system plików), system plików sieciowych (NFS), woluminy dynamiczne i maszyny wirtualne z systemem Windows skonfigurowane z systemami RAID opartymi na oprogramowaniu

Izolacja bazy danych SQL

Usługa SQL Database jest usługą relacyjnej bazy danych w chmurze firmy Microsoft opartą na wiodącym na rynku aparacie programu Microsoft SQL Server. Może ona obsługiwać obciążenia o znaczeniu krytycznym. Usługa SQL Database oferuje przewidywalną izolację danych na poziomie konta, lokalizację geograficzną/region na podstawie sieci — wszystkie z niemal zerową administracją.

Model aplikacji usługi SQL Database

Microsoft SQL Database to oparta na chmurze usługa relacyjnej bazy danych oparta na technologiach programu SQL Server. Zapewnia wysoce dostępną, skalowalną, wielodostępną usługę bazy danych hostowaną przez firmę Microsoft w chmurze.

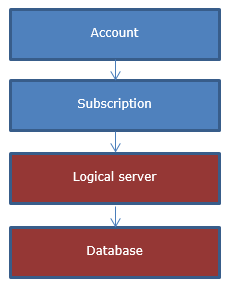

Z punktu widzenia aplikacji usługa SQL Database zapewnia następującą hierarchię: każdy poziom zawiera jeden do wielu poziomów poniżej.

Konto i subskrypcja to pojęcia związane z platformą Microsoft Azure do kojarzenia rozliczeń i zarządzania.

Logiczne serwery SQL i bazy danych to pojęcia specyficzne dla usługi SQL Database i są zarządzane przy użyciu usługi SQL Database, udostępnionych interfejsów OData i TSQL lub za pośrednictwem witryny Azure Portal.

Serwery w usłudze SQL Database nie są wystąpieniami fizycznymi ani wirtualnymi, a nie kolekcjami baz danych, udostępnianiem zasad zarządzania i zabezpieczeń, które są przechowywane w tak zwanej bazie danych "logicznej master".

Logiczne główne bazy danych obejmują:

- Identyfikatory logowania SQL używane do nawiązywania połączenia z serwerem

- Reguły zapory

Informacje dotyczące rozliczeń i użycia baz danych z tego samego serwera nie mają gwarancji, że znajdują się w tym samym wystąpieniu fizycznym w klastrze, zamiast tego aplikacje muszą podać docelową nazwę bazy danych podczas nawiązywania połączenia.

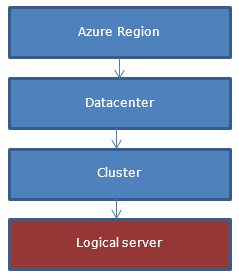

Z perspektywy klienta serwer jest tworzony w regionie geograficznym, podczas gdy rzeczywiste tworzenie serwera odbywa się w jednym z klastrów w regionie.

Izolacja za pośrednictwem topologii sieci

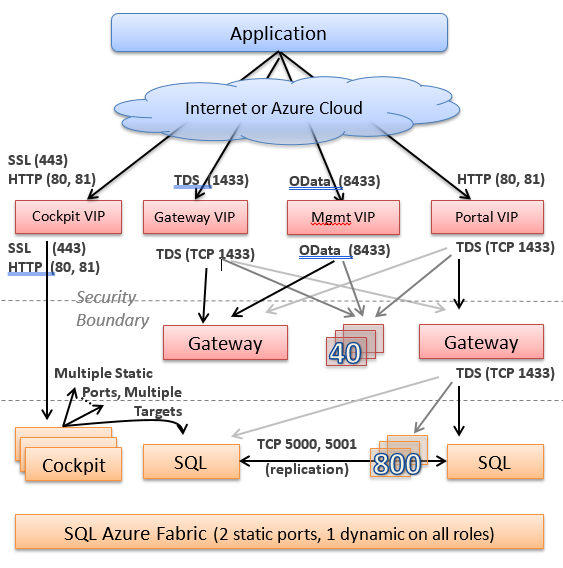

Po utworzeniu serwera i zarejestrowaniu jego nazwy DNS nazwa DNS wskazuje tak zwany adres "VIP bramy" w określonym centrum danych, w którym został umieszczony serwer.

Za wirtualnym adresem IP (wirtualnym adresem IP) mamy kolekcję usług bramy bezstanowej. Ogólnie rzecz biorąc, bramy są zaangażowane, gdy istnieje potrzeba koordynacji między wieloma źródłami danych (baza danych master, baza danych użytkownika itp.). Usługi bramy implementują następujące elementy:

- Serwer proxy połączeń TDS. Obejmuje to lokalizowanie bazy danych użytkownika w klastrze zaplecza, implementowanie sekwencji logowania, a następnie przekazywanie pakietów TDS do zaplecza i z powrotem.

- Zarządzanie bazami danych. Obejmuje to implementowanie kolekcji przepływów pracy do wykonywania operacji TWORZENIA/ALTER/DROP bazy danych. Operacje bazy danych mogą być wywoływane przez wąchanie pakietów TDS lub jawnych interfejsów API OData.

- OPERACJE CREATE/ALTER/DROP logowania/użytkownika

- Operacje zarządzania serwerem za pośrednictwem interfejsu API OData

Warstwa za bramami jest nazywana "zapleczem". W tym miejscu wszystkie dane są przechowywane w sposób o wysokiej dostępności. Każda część danych ma należeć do "partycji" lub "jednostki trybu failover", z których każda ma co najmniej trzy repliki. Repliki są przechowywane i replikowane przez aparat programu SQL Server oraz zarządzane przez system trybu failover, często określane jako "sieć szkieletowa".

Ogólnie rzecz biorąc, system zaplecza nie komunikuje się wychodząco do innych systemów jako środek ostrożności. Jest to zarezerwowane dla systemów w warstwie frontonu (bramy). Maszyny w warstwie bramy mają ograniczone uprawnienia na maszynach zaplecza, aby zminimalizować obszar ataków jako mechanizm ochrony w głębi systemu.

Izolacja według funkcji maszyny i dostępu

Usługa SQL Database składa się z usług działających na różnych funkcjach maszyny. Usługa SQL Database jest podzielona na "zaplecze" w chmurze i "fronton" (brama/zarządzanie) środowiskami, z ogólną zasadą ruchu tylko w zapleczu, a nie na out. Środowisko frontonu może komunikować się ze światem zewnętrznym innych usług i ogólnie ma tylko ograniczone uprawnienia w zapleczu (wystarczy, aby wywołać punkty wejścia, które musi wywołać).

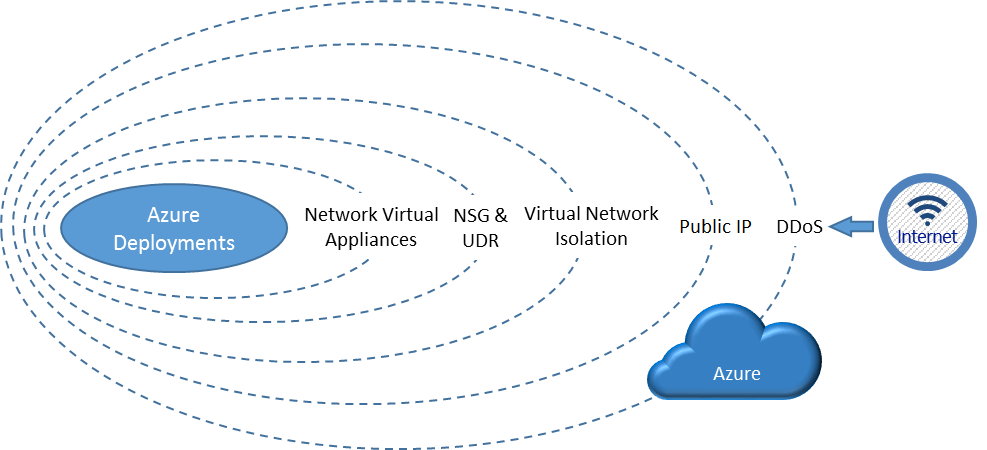

Izolacja sieci

Wdrożenie platformy Azure ma wiele warstw izolacji sieciowej. Na poniższym diagramie przedstawiono różne warstwy izolacji sieci platformy Azure zapewnia klientom. Te warstwy są zarówno natywne w samej platformie Azure, jak i w funkcjach zdefiniowanych przez klienta. Ruch przychodzący z Internetu usługa Azure DDoS zapewnia izolację przed atakami na platformę Azure na dużą skalę. Kolejną warstwą izolacji są zdefiniowane przez klienta publiczne adresy IP (punkty końcowe), które służą do określania, który ruch może przechodzić przez usługę w chmurze do sieci wirtualnej. Natywna izolacja sieci wirtualnej platformy Azure zapewnia pełną izolację ze wszystkich innych sieci oraz że ruch przepływa tylko przez ścieżki i metody skonfigurowane przez użytkownika. Te ścieżki i metody są kolejną warstwą, w której sieciowe grupy zabezpieczeń, trasy zdefiniowane przez użytkownika i wirtualne urządzenia sieciowe mogą służyć do tworzenia granic izolacji w celu ochrony wdrożeń aplikacji w chronionej sieci.

Izolacja ruchu: sieć wirtualna jest granicą izolacji ruchu na platformie Azure. Maszyny wirtualne w jednej sieci wirtualnej nie mogą komunikować się bezpośrednio z maszynami wirtualnymi w innej sieci wirtualnej, nawet jeśli obie sieci wirtualne są tworzone przez tego samego klienta. Izolacja to właściwość krytyczna, która zapewnia, że maszyny wirtualne klienta i komunikacja pozostają prywatne w sieci wirtualnej.

Podsieć oferuje dodatkową warstwę izolacji w sieci wirtualnej na podstawie zakresu adresów IP. Adresy IP w sieci wirtualnej można podzielić sieć wirtualną na wiele podsieci dla organizacji i zabezpieczeń. Maszyny wirtualne i wystąpienia ról PaaS wdrożone w podsieciach (tych samych lub różnych) w ramach sieci wirtualnej mogą komunikować się ze sobą bez dodatkowego konfigurowania. Można również skonfigurować sieciową grupę zabezpieczeń (NSG), aby zezwalać na ruch sieciowy do wystąpienia maszyny wirtualnej lub blokować go na podstawie reguł skonfigurowanych na liście kontroli dostępu (ACL) sieciowej grupy zabezpieczeń. Sieciowe grupy zabezpieczeń można kojarzyć z podsieciami lub poszczególnymi wystąpieniami maszyn wirtualnych w danej podsieci. Gdy sieciowa grupa zabezpieczeń jest skojarzona z podsiecią, reguły listy ACL dotyczą wszystkich wystąpień maszyn wirtualnych w tej podsieci.

Następne kroki

Dowiedz się więcej o opcjach izolacji sieci dla maszyn w sieciach wirtualnych platformy Windows Azure. Obejmuje to klasyczny scenariusz frontonu i zaplecza, w którym maszyny w określonej sieci zaplecza lub podsieci mogą zezwalać tylko niektórym klientom lub innym komputerom na łączenie się z określonym punktem końcowym na podstawie listy dozwolonych adresów IP.

Dowiedz się więcej o izolacji maszyn wirtualnych na platformie Azure. Usługa Azure Compute oferuje rozmiary maszyn wirtualnych, które są izolowane do określonego typu sprzętu i przeznaczone dla jednego klienta.