zabezpieczenia Zero Trust

Zero Trust to nowy model zabezpieczeń, który zakłada naruszenie i weryfikuje każde żądanie tak, jakby pochodziło z niekontrolowanych sieci. W tym artykule poznasz wytyczne dotyczące Zero Trust i znajdziesz zasoby ułatwiające wdrażanie Zero Trust.

Wytyczne dotyczące Zero Trust

Obecnie organizacje potrzebują nowego modelu zabezpieczeń, który skutecznie dostosowuje się do złożoności nowoczesnego środowiska, obejmuje pracowników mobilnych i chroni ludzi, urządzenia, aplikacje i dane niezależnie od tego, gdzie się znajdują.

Aby rozwiązać ten nowy świat przetwarzania, firma Microsoft zdecydowanie zaleca model zabezpieczeń Zero Trust, który jest oparty na następujących wytycznych:

- Weryfikowanie jawnie — zawsze uwierzytelniaj się i autoryzuj na podstawie wszystkich dostępnych punktów danych.

- Użyj dostępu do najniższych uprawnień — ogranicz dostęp użytkowników za pomocą zasad Just In Time i Just-Enough-Access (JIT/JEA), zasad adaptacyjnych opartych na ryzyku i ochrony danych.

- Przyjmij naruszenie — zminimalizuj promień wybuchu i dostęp segmentu. Weryfikowanie kompleksowego szyfrowania i używanie analizy w celu uzyskania widoczności, wykrywania zagrożeń i ulepszania ochrony.

Aby uzyskać więcej informacji na temat Zero Trust, zobacz Centrum wskazówek dotyczących Zero Trust firmy Microsoft.

architektura Zero Trust

Podejście Zero Trust rozciąga się w całym majątku cyfrowym i służy jako zintegrowana filozofia zabezpieczeń i kompleksowa strategia.

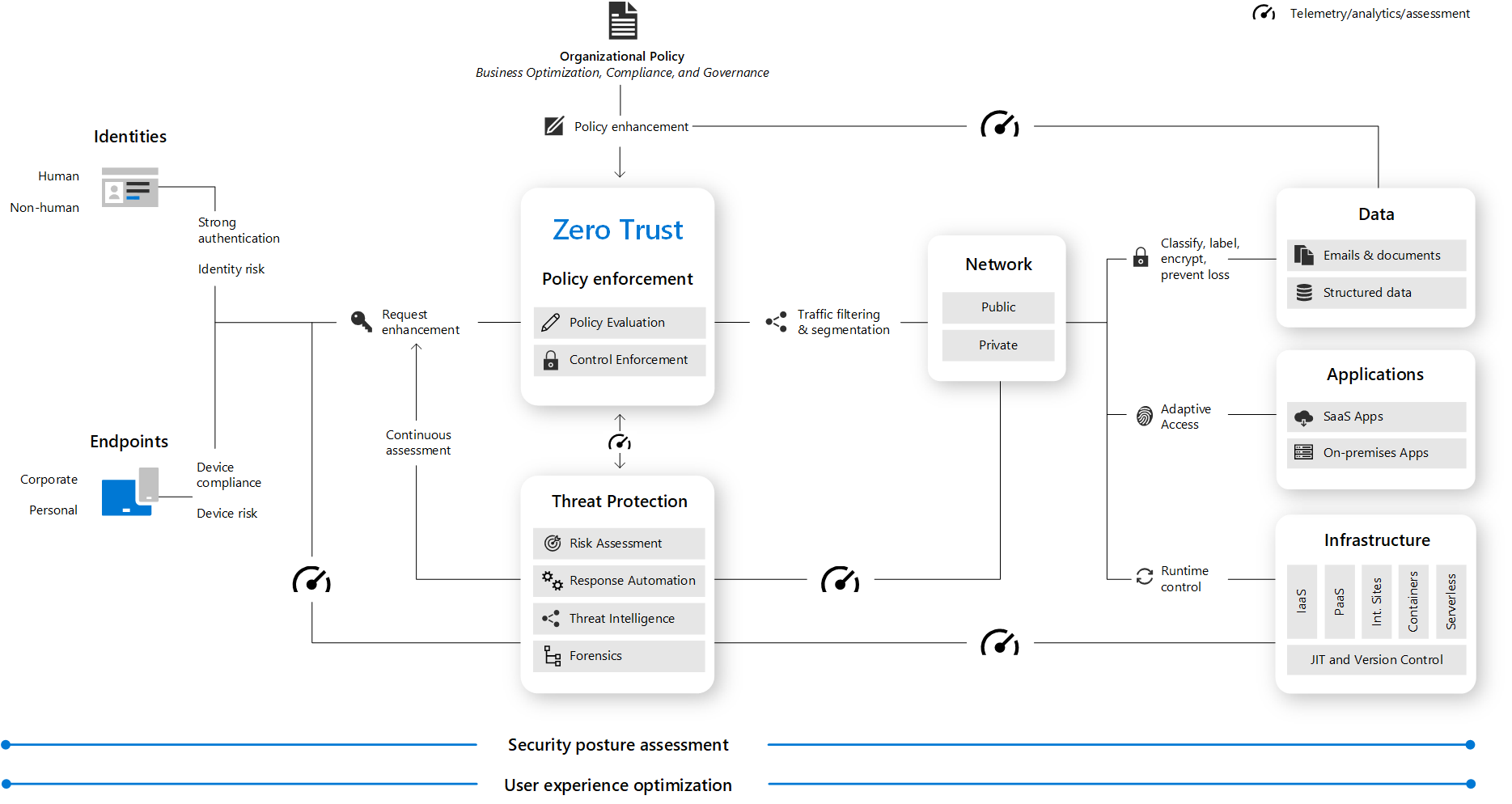

Ta ilustracja przedstawia podstawowe elementy, które przyczyniają się do Zero Trust.

Na ilustracji:

- Wymuszanie zasad zabezpieczeń znajduje się w centrum architektury Zero Trust. Obejmuje to uwierzytelnianie wieloskładnikowe z dostępem warunkowym, które uwzględnia ryzyko związane z kontem użytkownika, stan urządzenia oraz inne ustawione kryteria i zasady.

- Tożsamości, urządzenia (nazywane również punktami końcowymi), dane, aplikacje, sieć i inne składniki infrastruktury są konfigurowane z odpowiednimi zabezpieczeniami. Zasady skonfigurowane dla każdego z tych składników są koordynowane z ogólną strategią Zero Trust. Na przykład zasady urządzeń określają kryteria dotyczące urządzeń w dobrej kondycji i zasady dostępu warunkowego wymagają dobrej kondycji urządzeń w celu uzyskania dostępu do określonych aplikacji i danych.

- Ochrona przed zagrożeniami i analiza monitoruje środowisko, wyświetla bieżące zagrożenia i podejmuje zautomatyzowane działania w celu skorygowania ataków.

Aby uzyskać więcej informacji na temat wdrażania składników technologii architektury Zero Trust, zobacz Wdrażanie rozwiązań Zero Trust firmy Microsoft.

Alternatywą dla wskazówek dotyczących wdrażania, które udostępniają kroki konfiguracji dla każdego z składników technologii chronionych przez zasady Zero Trust, wskazówki dotyczące planu szybkiej modernizacji (RaMP) są oparte na inicjatywach i zapewniają zestaw ścieżek wdrażania w celu szybszego implementowania kluczowych warstw ochrony.

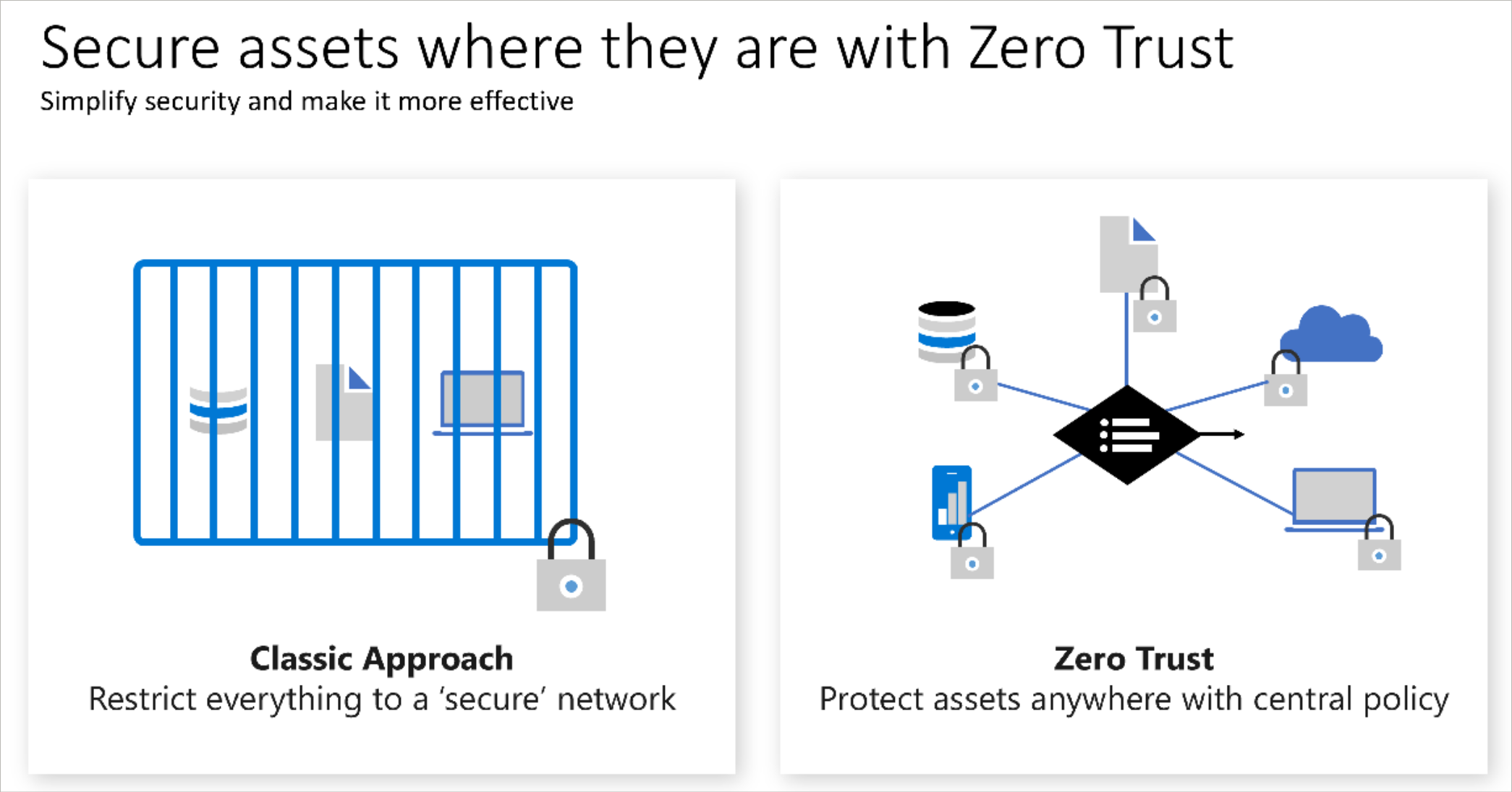

Z obwodu zabezpieczeń do Zero Trust

Tradycyjne podejście kontroli dostępu do it opiera się na ograniczeniu dostępu do sieci firmowej, a następnie uzupełnieniu jej większą częścią kontroli zgodnie z potrzebami. Ten model ogranicza wszystkie zasoby do firmowego połączenia sieciowego i stał się zbyt restrykcyjny, aby zaspokoić potrzeby dynamicznego przedsiębiorstwa.

Organizacje muszą przyjąć Zero Trust podejście do kontroli dostępu, ponieważ obejmują one pracę zdalną i używają technologii chmury do cyfrowego przekształcania modelu biznesowego, modelu zaangażowania klientów, zaangażowania pracowników i modelu zwiększania możliwości.

Zasady zerowego zaufania pomagają w ustanowieniu i ciągłym ulepszaniu gwarancji bezpieczeństwa przy zachowaniu elastyczności, aby nadążyć za tym nowym światem. Większość podróży bez zaufania zaczyna się od kontroli dostępu i koncentruje się na tożsamości jako preferowanej i podstawowej kontroli, podczas gdy nadal obejmują technologię zabezpieczeń sieci jako kluczowy element. Technologia sieci i taktyka obwodowa zabezpieczeń są nadal obecne w nowoczesnym modelu kontroli dostępu, ale nie są one dominującym i preferowanym podejściem w pełnej strategii kontroli dostępu.

Aby uzyskać więcej informacji na temat Zero Trust przekształcania kontroli dostępu, zobacz kontrola dostępu Cloud Adoption Framework.

Dostęp warunkowy z Zero Trust

Podejście firmy Microsoft do Zero Trust obejmuje dostęp warunkowy jako główny aparat zasad. Dostęp warunkowy jest używany jako aparat zasad dla architektury Zero Trust, która obejmuje zarówno definicję zasad, jak i wymuszanie zasad. Na podstawie różnych sygnałów lub warunków dostęp warunkowy może blokować lub udzielać ograniczonego dostępu do zasobów.

Aby dowiedzieć się więcej na temat tworzenia modelu dostępu opartego na dostępie warunkowym zgodnym z zasadami przewodnimi Zero Trust, zobacz Dostęp warunkowy dla Zero Trust.

Tworzenie aplikacji przy użyciu zasad Zero Trust

Zero Trust to struktura zabezpieczeń, która nie polega na niejawnym zaufaniu zapewnianym interakcji za bezpiecznym obwodem sieci. Zamiast tego używa ona zasad jawnej weryfikacji, najmniej uprzywilejowanego dostępu i przy założeniu naruszenia, aby zapewnić bezpieczeństwo użytkowników i danych, umożliwiając jednocześnie typowe scenariusze, takie jak dostęp do aplikacji spoza obwodu sieci.

Jako deweloper ważne jest stosowanie zasad Zero Trust w celu zapewnienia bezpieczeństwa użytkowników i bezpieczeństwa danych. Deweloperzy aplikacji mogą zwiększyć bezpieczeństwo aplikacji, zminimalizować wpływ naruszeń i zapewnić, że ich aplikacje spełniają wymagania dotyczące zabezpieczeń swoich klientów, stosując zasady Zero Trust.

Aby uzyskać więcej informacji na temat najlepszych rozwiązań dotyczących zabezpieczania aplikacji, zobacz:

- Tworzenie aplikacji firmy Microsoft przy użyciu Zero Trust podejścia do tożsamości

- Tworzenie aplikacji gotowych do użycia Zero Trust przy użyciu funkcji i narzędzi Platforma tożsamości Microsoft

Zero Trust i microsoft 365

Platforma Microsoft 365 jest zbudowana z wieloma funkcjami zabezpieczeń i ochrony informacji, które ułatwiają tworzenie Zero Trust w środowisku. Wiele możliwości można rozszerzyć, aby chronić dostęp do innych aplikacji SaaS używanych przez organizację i danych w tych aplikacjach. Aby dowiedzieć się więcej, zobacz wdrażanie Zero Trust dla platformy Microsoft 365.

Aby dowiedzieć się więcej o zaleceniach i podstawowych pojęciach dotyczących wdrażania bezpiecznych zasad poczty e-mail, dokumentacji i konfiguracji aplikacji na potrzeby dostępu Zero Trust do platformy Microsoft 365, zobacz Zero Trust konfiguracje tożsamości i dostępu do urządzeń.

Następne kroki

- Aby dowiedzieć się, jak ulepszyć rozwiązania zabezpieczeń dzięki integracji z produktami firmy Microsoft, zobacz Integrowanie z rozwiązaniami Zero Trust firmy Microsoft

Opinia

Dostępne już wkrótce: W 2024 r. będziemy stopniowo wycofywać zgłoszenia z serwisu GitHub jako mechanizm przesyłania opinii na temat zawartości i zastępować go nowym systemem opinii. Aby uzyskać więcej informacji, sprawdź: https://aka.ms/ContentUserFeedback.

Prześlij i wyświetl opinię dla