Nuta

Dostęp do tej strony wymaga autoryzacji. Możesz spróbować się zalogować lub zmienić katalog.

Dostęp do tej strony wymaga autoryzacji. Możesz spróbować zmienić katalogi.

Zabezpieczenia sieci ewoluują poza tradycyjny obwód, który był kiedyś związany z fizycznymi granicami centrów danych. Obecnie obwód jest dynamiczny — rozszerza się na użytkowników, urządzenia i dane wszędzie tam, gdzie się znajdują. Ta zmiana powoduje wdrożenie zasad opartych na ryzyku, które izolują hosty, wymuszają szyfrowanie, segmenty sieci i umieszczają kontrolki bliżej aplikacji i danych.

Funkcja Secure Access Service Edge (SASE) odzwierciedla tę ewolucję przez całkowite zdefiniowanie obwodu. Łączy sieć i bezpieczeństwo w usługę dostarczaną z chmury, która podąża za użytkownikami i danymi w różnych środowiskach. Takie podejście upraszcza zarządzanie zasadami i wzmacnia ochronę.

Dodanie strategii Zero Trust do struktury SASE dodatkowo zwiększa bezpieczeństwo, zapewniając, że żaden użytkownik lub urządzenie nie jest domyślnie zaufany — niezależnie od lokalizacji. Ta zasada jest idealnie dopasowana do celu SASE zabezpieczania dostępu na brzegu sieci.

Sztuczna inteligencja (AI) wzmacnia to podejście, analizując dane w czasie rzeczywistym, wykrywając zagrożenia i umożliwiając szybkie, zautomatyzowane reagowanie. Razem SASE, Zero Trust i AI umożliwiają organizacjom zabezpieczanie świata bez obwodu z większą elastycznością, precyzją i odpornością.

Kluczowe zasady modelu sieci Zero Trust

Zamiast zakładać, że wszystko za zaporą firmową jest bezpieczne, kompleksowa strategia Zero Trust potwierdza, że naruszenia są nieuniknione. Takie podejście wymaga zweryfikowania każdego żądania tak, jakby pochodziło z niekontrolowanej sieci, a zarządzanie tożsamościami odgrywa kluczową rolę. Kiedy organizacje wdrażają modele i wzorce Agencji ds. Cyberbezpieczeństwa i Infrastruktury (CISA) oraz Krajowego Instytutu Standaryzacji i Technologii (NIST) dotyczące modelu Zero Trust, zwiększają poziom bezpieczeństwa i lepiej chronią swoje sieci.

W modelu Zero Trust zabezpieczanie sieci koncentruje się na trzech podstawowych celach:

- Zapobieganie nieautoryzowanemu dostępowi. Stosowanie zasad silnego uwierzytelniania, ciągłej weryfikacji i najniższych uprawnień w celu zmniejszenia ryzyka początkowego naruszenia zabezpieczeń.

- Ogranicz wpływ naruszeń. Użyj segmentacji sieci, mikroperymetrów i adaptacyjnych mechanizmów kontrolnych, aby zawierać zagrożenia i zapobiegać ruchowi bocznemu.

- Zwiększ widoczność i kontrolę. Użyj rozwiązań, takich jak Secure Access Service Edge (SASE), aby zjednoczyć wymuszanie zasad zabezpieczeń, monitorować ruch i szybko reagować na pojawiające się zagrożenia w środowiskach chmurowych i hybrydowych.

Te cele są zgodne z zasadami zerowego zaufania. Obsługują nowoczesne rozwiązania, takie jak SASE, które integrują funkcje sieciowe i funkcje zabezpieczeń. Ta integracja zapewnia kompleksową ochronę i scentralizowane zarządzanie.

Aby to zrobić, postępuj zgodnie z trzema zasadami Zero Trust:

- Sprawdź jawnie. Zawsze uwierzytelniaj się i autoryzuj na podstawie wszystkich dostępnych punktów danych. Uwzględnij tożsamość użytkownika, sieć, lokalizację, kondycję urządzenia, usługę lub obciążenie, ryzyko użytkownika i urządzenia, klasyfikację danych i anomalie.

- Użyj dostępu z najniższymi uprawnieniami. Ogranicz dostęp użytkowników za pomocą zasad Just-In-Time i Just-Enough-Access (JIT/JEA), adaptacyjnych polityk opartych na ryzyku oraz ochrony danych w celu zabezpieczenia zarówno tych danych, jak i produktywności.

- Przyjmij naruszenie. Zminimalizuj promień wpływu naruszeń i zapobiegaj ruchowi bocznemu, segmentując dostęp według sieci, użytkowników, urządzeń i rozpoznawania aplikacji. Sprawdź, czy wszystkie sesje są szyfrowane na końcu. Użyj analizy, aby uzyskać widoczność, zwiększyć wykrywanie zagrożeń i poprawić ochronę.

Cele wdrożenia sieci Zero Trust

Zero Trust (ZT) to model zabezpieczeń, który zakłada, że nie ma niejawnego zaufania i stale weryfikuje każde żądanie dostępu. Filar sieci w programie Zero Trust koncentruje się na zabezpieczaniu komunikacji, segmentowaniu środowisk i wymuszaniu dostępu do zasobów z najmniejszymi uprawnieniami.

Podczas implementowania kompleksowej platformy Zero Trust na potrzeby zabezpieczania sieci zalecamy, aby najpierw skupić się na:

- Network-Segmentation i obwody Software-Defined

- Secure Access Service Edge (SASE) i Zero Trust Network Access (ZTNA)

- Silne szyfrowanie i bezpieczna komunikacja

- Widoczność sieci i wykrywanie zagrożeń

- Kontrola dostępu oparta na zasadach i zasada najmniejszych uprawnień

Po zakończeniu tych celów skoncentruj się na celach 6 i 7.

Przewodnik wdrażania sieci Zero Trust

Ten przewodnik przeprowadzi Cię przez kroki wymagane do zabezpieczenia sieci zgodnie z zasadami platformy zabezpieczeń Zero Trust.

1. Segmentacja sieci i zdefiniowane przez oprogramowanie obwody

Segmentacja sieci i Software-Defined Obwody (SDP) stanowią podstawę modelu zabezpieczeń Zero Trust. Zamiast polegać na statycznych, opartych na obwodzie kontrolkach, zabezpieczenia są wymuszane dynamicznie na poziomie zasobu. Podczas partycjonowania infrastruktury na izolowane segmenty przy użyciu mikrosegmentacji ograniczasz ruch poprzeczny osób atakujących i minimalizujesz skutki naruszeń. Protokół SDP wzmacnia to podejście, tworząc mikro perymetry skoncentrowane na tożsamości na żądanie wokół każdej interakcji użytkownika z zasobami i stale weryfikując kontekst przed udzieleniem dostępu. Podsumowując, postępuj zgodnie z następującymi kluczowymi zasadami:

- Ogranicz ruch poprzeczny przez zaimplementowanie szczegółowej segmentacji sieci (makro i mikro segmentacja).

- Używanie sieci Software-Defined (SDN) i kontroli dostępu do sieci (NAC) w celu dynamicznego wymuszania zasad.

- Wdrażanie segmentacji opartej na tożsamościach za pośrednictwem tradycyjnych metod opartych na adresach IP.

1.1 Strategia makrosegmentacji

Przed zagłębieniem się w mikrosegmentację należy ustanowić szerszą strategię segmentacji. Makrosegmentacja obejmuje podzielenie sieci na większe segmenty na podstawie nadrzędnych wymagań funkcjonalnych lub wymagań bezpieczeństwa. Takie podejście upraszcza wstępne zarządzanie i zapewnia podstawę, na której można utworzyć bardziej szczegółowy poziom szczegółowości, taki jak mikrosegmentacja.

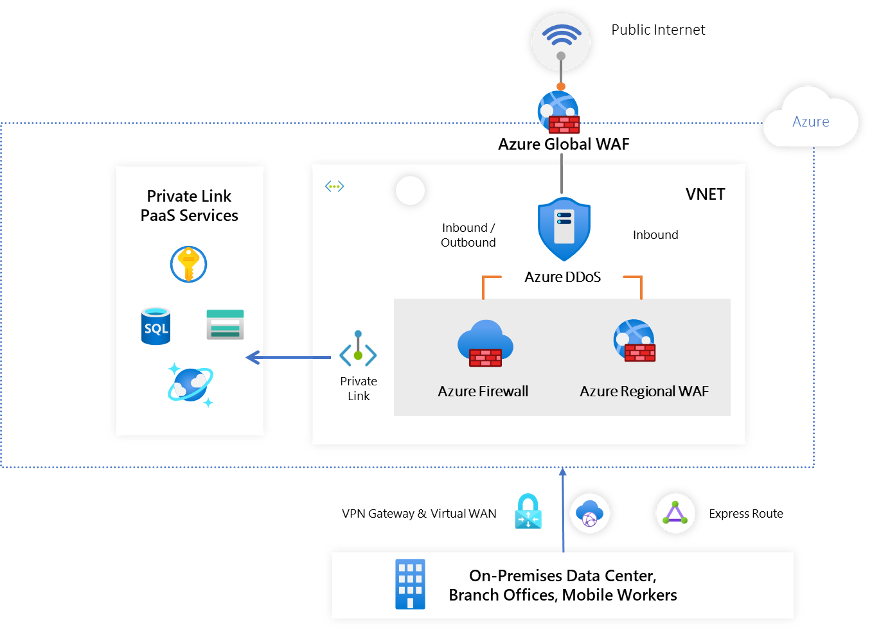

1.2 Segmentacja sieci: Wiele mikro-obwodów chmury dla ruchu przychodzącego/wychodzącego z mikrosegmentacją

Organizacje nie powinny mieć tylko jednego dużego łącza do i z ich sieci. W podejściu Zero Trust sieci są zamiast tego podzielone na mniejsze wyspy, na których znajdują się określone obciążenia. Każdy segment ma własne kontrolki ruchu przychodzącego i wychodzącego, aby zminimalizować wpływ nieautoryzowanego dostępu do danych. Implementując obwody zdefiniowane programowo ze szczegółowymi kontrolkami, zwiększasz trudności z propagacją nieautoryzowanych podmiotów w całej sieci, a tym samym zmniejszasz penetrację ruchu bocznego zagrożeń.

Nie ma projektu architektury, który odpowiada potrzebom wszystkich organizacji. Istnieje możliwość między kilkoma typowymi wzorcami projektowymi na potrzeby segmentowania sieci zgodnie z modelem Zero Trust.

W tym przewodniku wdrażania przeprowadzimy Cię przez kroki umożliwiające osiągnięcie jednego z tych projektów: mikrosegmentacji.

Dzięki mikrosegmentacji organizacje mogą przejść poza proste scentralizowane obwody oparte na sieci do kompleksowej i rozproszonej segmentacji przy użyciu mikro-obwodów zdefiniowanych programowo.

1.3 Segmentacja sieci: w pełni rozproszone mikro-perymetry ruchu przychodzącego/wychodzącego w chmurze oraz głębsza mikrosegmentacja

Po osiągnięciu pierwszych trzech celów następnym krokiem jest dalsze segmentowanie sieci.

1.4 Segmentacja i egzekwowanie granic zewnętrznych

Wykonaj następujące kroki, w zależności od typu granicy:

Granica internetowa

- Aby zapewnić łączność z Internetem dla trasy aplikacji za pośrednictwem koncentratora sieci wirtualnej, zaktualizuj reguły grupy zabezpieczeń sieci w koncentratorze sieci wirtualnej.

- Aby chronić koncentrator sieci wirtualnej przed atakami w warstwie sieci woluminowej i atakami protokołu, włącz usługę Azure DDoS Network Protection.

- Jeśli aplikacja używa protokołów HTTP/S, włącz usługę Azure Web Application Firewall, aby chronić przed zagrożeniami warstwy 7.

Napiwek

Usługa Azure DDoS Protection chroni również publiczne adresy IP w sieciach wirtualnych, a nie tylko adresy IP w centralnej sieci wirtualnej. Usługę Azure Firewall można również użyć do kontrolowania wychodzącej łączności z Internetem. Aby dowiedzieć się więcej, zobacz Planowanie łączności przychodzącej i wychodzącej z Internetu.

Granica lokalna

- Jeśli twoja aplikacja wymaga łączności z lokalnym centrum danych lub chmurą prywatną, użyj usługi Microsoft Entra Private Access, Azure ExpressRoute lub sieci VPN platformy Azure w celu łączności z centrum sieci wirtualnej.

- Aby sprawdzić i zarządzać ruchem w centrum sieci wirtualnej, skonfiguruj usługę Azure Firewall.

Granica usług PaaS

- W przypadku korzystania z usług PaaS udostępnianych przez platformę Azure, usługi Azure Storage, usługi Azure Cosmos DB lub aplikacji internetowej platformy Azure użyj opcji łączności PrivateLink , aby upewnić się, że wszystkie wymiany danych są za pośrednictwem prywatnej przestrzeni IP, a ruch nigdy nie opuszcza sieci firmy Microsoft.

- Jeśli usługi PaaS wymagają bezpiecznej granicy do komunikowania się ze sobą i zarządzania dostępem do sieci publicznej, zalecamy skojarzenie ich z obwodem zabezpieczeń sieci. Łączność usługi Private Link będzie honorowana dla ruchu przychodzącego za pośrednictwem prywatnych punktów końcowych tych usług PaaS, zapewniając, że wszystkie wymiany danych są za pośrednictwem prywatnych adresów IP, a ruch nigdy nie opuszcza sieci firmy Microsoft. Dowiedz się więcej o obwodzie zabezpieczeń sieci i zobacz listę obsługiwanych usług PaaS.

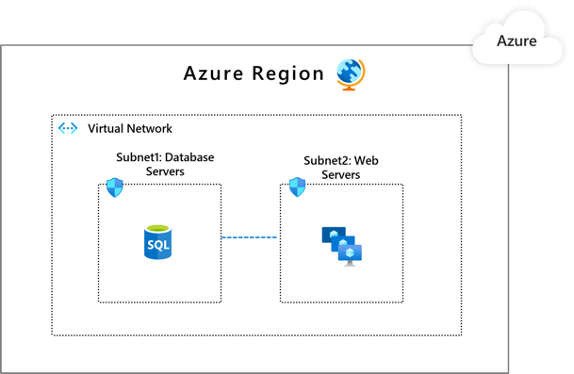

Partycjonowanie składników aplikacji do różnych podsieci

Wykonaj te kroki:

- W sieci wirtualnej dodaj podsieci sieci wirtualnej , aby dyskretne składniki aplikacji mogły mieć własne obwody.

- Aby zezwolić na ruch tylko z tych podsieci, które mają podkomponent aplikacji zidentyfikowany jako prawowity odpowiednik komunikacji, zastosuj reguły grupy zabezpieczeń sieciowych.

Alternatywnie można użyć usługi Azure Firewall do segmentacji i zezwalać na ruch z określonych podsieci i sieci wirtualnych.

- Usługa Azure Firewall umożliwia filtrowanie ruchu przepływającego między zasobami w chmurze, Internetem i zasobami lokalnymi. Użyj usługi Azure Firewall lub Usługi Azure Firewall Manager , aby utworzyć reguły lub zasady zezwalające na ruch lub odmawiające ruchu przy użyciu kontrolek warstwy 3 do warstwy 7. Aby dowiedzieć się więcej, zobacz zalecenia dotyczące tworzenia strategii segmentacji.

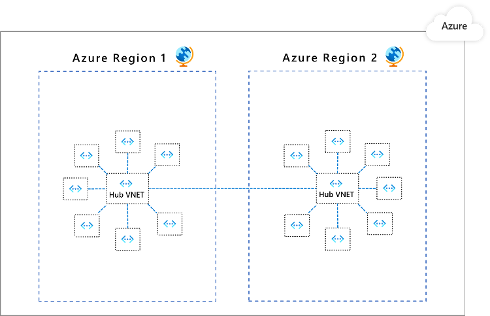

Aplikacje są partycjonowane na różne sieci wirtualne platformy Azure i połączone przy użyciu modelu piasty i szprych

Wykonaj te kroki:

- Tworzenie dedykowanych sieci wirtualnych dla różnych aplikacji i/lub składników aplikacji.

- Utwórz centralną sieć wirtualną, aby skonfigurować stan zabezpieczeń dla łączności między aplikacjami i połączyć sieci wirtualne aplikacji w architekturze piasty i szprych.

- Wdróż usługę Azure Firewall w centrum sieci wirtualnej. Użyj usługi Azure Firewall, aby sprawdzić i zarządzać ruchem sieciowym.

1.5 Weryfikowanie segmentacji za pomocą analizy ruchu usługi Network Watcher

Aby zapewnić, że segmentacja sieci działa zgodnie z oczekiwaniami, organizacje powinny implementować analizę ruchu usługi Azure Network Watcher. Ta funkcja zapewnia widoczność na poziomie przepływu, analizując dzienniki przepływu sieci wirtualnej, umożliwiając zespołom monitorowanie wzorców ruchu w środowiskach segmentowanych.

Analiza ruchu obsługuje segmentację Zero Trust przez:

Weryfikowanie zasad segmentacji: określ, czy ruch przepływa tylko między zamierzonymi segmentami i wykrywa wszelkie naruszenia granic segmentacji.

Wykrywanie ruchu bocznego: nieoczekiwany lub nieautoryzowany ruch wschodnio-zachodni, który może wskazywać na naruszenie lub nieprawidłową konfigurację.

Zwiększanie widoczności: Korelowanie przepływów ruchu z regułami sieciowej grupy zabezpieczeń i analizą zagrożeń w celu uzyskania praktycznych informacji na temat zachowania sieci.

Wspieranie ciągłego doskonalenia: użyj analityki do udoskonalenia strategii mikrosegmentacji i dynamicznego stosowania dostępu zgodnie z zasadą najmniejszych uprawnień.

Dzięki integracji analizy ruchu z wdrożeniem zero trust zyskujesz możliwość ciągłej oceny i poprawy skuteczności strategii segmentacji — zapewniając, że granice sieci nie tylko są zdefiniowane, ale aktywnie monitorowane i wymuszane.

2. Secure Access Service Edge (SASE) i Zero Trust Network Access (ZTNA)

Aby skutecznie zabezpieczyć nowoczesne sieci, organizacje muszą przejść poza starsze rozwiązania i wdrożyć zaawansowane, zintegrowane podejścia. Przeniesienie obejmuje wdrażanie rozwiązań zero trust network access (ZTNA) na potrzeby szczegółowej łączności opartej na tożsamościach, stosowanie architektur SASE w celu ujednolicenia możliwości sieci i zabezpieczeń oraz implementowanie ciągłej weryfikacji sesji przy użyciu kontroli dostępu opartej na ryzyku. Te strategie współpracują ze sobą, aby zapewnić, że dostęp jest zawsze weryfikowany, zagrożenia są zminimalizowane, a zasady zabezpieczeń dynamicznie dostosowują się do zmieniających się zagrożeń.

2.1 Zero Trust Network Access (ZTNA)

Dostęp do sieci Zero Trust zastępuje szeroko zakrojone, obwodowe sieci VPN precyzyjną świadomością tożsamości i kontekstu. Trzy podstawowe funkcje ZTNA, z których każda została opisana jako pierwsza dla globalnego bezpiecznego dostępu firmy Microsoft, a następnie dla opcji usługi Azure VPN Gateway.

Implementacja ZTNA firmy Microsoft jest częścią możliwości globalnego bezpiecznego dostępu (wersja zapoznawcza) w ramach firmy Microsoft Entra, opartej na podstawach usługi Security Service Edge (SSE).

Dowiedz się więcej: Co to jest globalny bezpieczny dostęp? (Microsoft Entra)

2.2 Modernizacja tradycyjnych sieci VPN z obsługą tożsamości ZTNA

Globalny bezpieczny dostęp

"Global Secure Access" firmy Microsoft zastępuje szerokie tunele sieciowe połączeniami specyficznymi dla aplikacji, opartymi na tożsamości. Gdy użytkownik żąda dostępu, globalny bezpieczny dostęp używa identyfikatora Microsoft Entra ID na potrzeby logowania jednokrotnego i dostępu warunkowego na brzegu sieci — nie są wymagane żadne reguły zapory dla ruchu przychodzącego. Tylko zatwierdzone aplikacje są widoczne w portalu użytkowników, a decyzje dotyczące dostępu są oparte na postawie urządzenia (z usługi Defender dla punktu końcowego) i sygnałach ryzyka w czasie rzeczywistym.

Azure VPN Gateway

Modernizuj sieci VPN typu punkt-lokacja (P2S), integrując uwierzytelnianie z identyfikatorem Firmy Microsoft Entra, wymuszając zasady dostępu warunkowego (takie jak uwierzytelnianie wieloskładnikowe, zgodność urządzeń i nazwane lokalizacje) przed ustanowieniem tunelu. W koncentratorach usługi Azure Virtual WAN sieć VPN punkt-lokacja i usługa ExpressRoute działają na dużą skalę globalną, ze scentralizowanymi zabezpieczeniami i routingiem za pośrednictwem usługi Azure Firewall Manager. Takie podejście utrzymuje znaną łączność sieci VPN przy jednoczesnym zapewnieniu dostępu przy zachowaniu zasady najmniejszych uprawnień i uwzględniającego tożsamość.

- Skonfiguruj sieć VPN punkt-punkt z uwierzytelnianiem Microsoft Entra ID

- Omówienie usługi Azure Virtual WAN

2.3 Korzystanie z architektury SASE: integrowanie funkcji sieciowych i zabezpieczeń

Integrowanie funkcji sieciowych i zabezpieczeń z SASE

Globalny bezpieczny dostęp

Globalny bezpieczny dostęp zapewnia możliwości usługi Security Service Edge (SSE) — w tym secure Web Gateway (SWG), Cloud Access Security Broker (CASB) i Firewall-as-a-Service (FWaaS) — w ujednoliconej strukturze SASE. Ruch użytkowników przeznaczony dla aplikacji internetowych lub prywatnych jest kierowany przez globalną sieć brzegową firmy Microsoft. W tym miejscu zastosowano inspekcję protokołu TLS, filtrowanie adresów URL, zapobieganie utracie danych (DLP) i analizę zagrożeń. Usługa Defender for Cloud Apps umożliwia wbudowaną kontrolę sesji dla aplikacji SaaS, a usługa Azure Firewall chroni dostęp do aplikacji prywatnych.

- SWG w globalnym bezpiecznym dostępie:Microsoft Entra Internet Access

- CASB w połączeniu z Defender for Cloud Apps:Co to jest Defender for Cloud Apps?

Ta architektura:

- Kieruje ruch użytkowników przez sieć brzegową Microsoftu w celu scentralizowanej inspekcji i kontroli

- Zmniejsza złożoność przez ujednolicenie wymuszania zasad zabezpieczeń

- Obsługuje kierowanie ruchem i tunelowanie podzielone w celu zapewnienia wydajności i zgodności

Integracja z usługą Azure VPN Gateway

Tradycyjne punkty końcowe sieci VPN można zintegrować z usługą Azure Firewall lub urządzeniami SWG partnera przy użyciu konfiguracji wymuszonego tunelu. Konfiguracja umożliwia inspekcję i kontrolowanie ruchu wychodzącego i przychodzącego sieci VPN za pomocą usługi Azure Firewall Manager, analizy zagrożeń i kontroli sesji dostępu warunkowego. Filtrowanie adresów URL, głęboka inspekcja pakietów (DPI) i DLP można stosować w sesjach VPN. Zasady sesji usługi Defender for Cloud Apps mogą wymuszać mechanizmy kontroli przekazywania/pobierania i odnajdywania it w tle w przypadku ruchu tunelowanego.

2.4 Implementowanie ciągłej weryfikacji sesji i dostępu opartego na ryzyku

Ciągła weryfikacja sesji gwarantuje, że decyzje dostępu są wymuszane w czasie rzeczywistym, a nie tylko podczas początkowego logowania. Takie podejście ułatwia organizacjom szybkie reagowanie na zmieniające się warunki ryzyka i utrzymanie silnego poziomu zabezpieczeń.

Globalny bezpieczny dostęp Microsoft

Dostęp do sieci w modelu zero trust nie jest jednorazowym sprawdzeniem. Globalny bezpieczny dostęp firmy Microsoft używa oceny ciągłego dostępu (CAE) do monitorowania sygnałów o podwyższonym ryzyku , takich jak wykryte złośliwe oprogramowanie lub nietypowe lokalizacje, i może odwołać lub ponownie ocenić tokeny dostępu aplikacji i przerwać łączność sieciową po wykryciu ryzyka. Usługa Defender for Cloud Apps wymusza kontrole sesji na żywo, takie jak blokowanie pobierania, umieszczanie sesji w kwarantannie lub wymaganie dodatkowego uwierzytelniania wieloskładnikowego (MFA) podczas aktywnej sesji. Zautomatyzowane przewodniki reagowania w usłudze Microsoft Sentinel lub Microsoft Defender XDR mogą izolować urządzenia z naruszonymi zabezpieczeniami lub wyłączać konta w czasie rzeczywistym.

- Dowiedz się więcej o ocenie ciągłego dostępu (CAE)

- Dowiedz się więcej o kontrolkach sesji usługi Defender for Cloud Apps

- Dowiedz się więcej na temat uniwersalnej oceny ciągłego dostępu (wersja zapoznawcza)

Azure VPN Gateway W przypadku połączeń sieci VPN przy użyciu uwierzytelniania identyfikatora Entra firmy Microsoft obsługiwana jest ciągła ocena dostępu (CAE). Jeśli dostęp warunkowy wykryje ryzykownego użytkownika lub urządzenia, tunel VPN można zamknąć lub wymagać ponownego uwierzytelnienia. Dzienniki sieci VPN można wysyłać do usługi Microsoft Sentinel i używać zautomatyzowanych podręczników do blokowania adresów IP, odwoływanie dostępu lub zgłaszanie alertów zespołom ds. zabezpieczeń — umożliwiając szybkie, oparte na ryzyku odpowiedzi dla połączeń sieci VPN.

- Uwierzytelnianie w usłudze VPN Gateway przy użyciu identyfikatora entra firmy Microsoft

- Automatyzacja odpowiedzi za pomocą plików programu Microsoft Sentinel

3. Silne szyfrowanie i bezpieczna komunikacja

Nowoczesna komunikacja sieciowa musi być silnie szyfrowana i zabezpieczona na każdym etapie. Organizacje powinny:

- Użyj protokołu Transport Layer Security (TLS) 1.3 i wymuś kompleksowe szyfrowanie dla całego ruchu sieciowego. Protokół TLS 1.3 zapewnia silniejsze zabezpieczenia, szybsze uzgadnianie i zawsze szyfrowane uwierzytelnianie klienta — niezbędne do ochrony nowoczesnych obciążeń.

- Wymuszanie wzajemnego uwierzytelniania (mTLS) między obciążeniami i urządzeniami w celu upewnienia się, że tożsamości klienta i serwera są weryfikowane, uniemożliwiając nieautoryzowany dostęp nawet przy użyciu prawidłowych poświadczeń.

- Blokuj niezaufane lub starsze protokoły , które nie mają szyfrowania, takie jak TLS 1.0/1.1 lub nieaktualne szyfry.

Uwaga / Notatka

Chociaż protokół TLS zabezpiecza legalny ruch, zagrożenia, takie jak złośliwe oprogramowanie i wyciek danych, mogą być nadal ukryte w ramach zaszyfrowanych sesji. Inspekcja protokołu TLS w usłudze Microsoft Entra Internet Access zapewnia wgląd w zaszyfrowany ruch, umożliwiając wykrywanie złośliwego oprogramowania, zapobieganie utracie danych i zaawansowane mechanizmy kontroli zabezpieczeń. Dowiedz się więcej o inspekcji Transport Layer Security.

Uwaga / Notatka

Usługa Azure Firewall może przeprowadzić inspekcję protokołu TLS w ruchu sieciowym. Odszyfrowuje dane, stosuje system wykrywania i zapobiegania włamaniom (IDPS) lub reguły aplikacji, a następnie ponownie je szyfruje i przekazuje dalej. Dowiedz się więcej o inspekcji protokołu TLS usługi Azure Firewall i certyfikatach usługi Azure Firewall Premium.

Najważniejsze zalecenia

- Azure App Service i Azure Front Door: Ustaw minimalną wersję protokołu TLS dla ruchu przychodzącego na 1.3, aby upewnić się, że tylko bezpieczne zestawy szyfrowania są używane dla aplikacji internetowych. Aby dowiedzieć się więcej, zobacz Wymuszanie minimalnej wersji protokołu TLS dla usług App Service i Front Door.

- Usługi Azure IoT Edge, IoT Hub i inne usługi PaaS: Potwierdź, że zestawy SDK urządzeń obsługują protokół TLS 1.3 lub ogranicz protokół TLS 1.2 lub nowszy.

- Azure Application Gateway (wersja 2): Obsługuje bibliotekę mTLS przy użyciu certyfikatów zweryfikowanych przez protokół OCP na potrzeby weryfikacji klienta. Aby dowiedzieć się więcej, zobacz Omówienie protokołu TLS w usłudze App Service.

- Szyfruj ruch zaplecza aplikacji między sieciami wirtualnymi.

-

Szyfruj ruch między środowiskiem lokalnym i chmurą:

- Konfigurowanie sieci VPN typu lokacja-lokacja za pośrednictwem komunikacji równorzędnej firmy Microsoft usługi ExpressRoute.

- Użyj trybu transportu IPsec dla prywatnej komunikacji równorzędnej usługi ExpressRoute.

- Skonfiguruj mTLS między serwerami w prywatnym peeringu usługi ExpressRoute.

Blokuj niezaufane lub starsze protokoły

- Punkty końcowe platformy Azure (App Service, Storage, SQL, Event Hubs itp.): Akceptują tylko protokół TLS 1.2 lub nowszy i najlepiej wymuszają TLS 1.3, wyłączając starsze wersje.

- Maszyny wirtualne i urządzenia sieciowe: Użyj usług Azure Policy i Microsoft Defender for Cloud, aby skanować pod kątem nieaktualnych protokołów (takich jak SMBv1 lub niestandardowy protokół TLS <1.2) i wymusić korygowanie.

- Higiena operacyjna: Wyłącz starsze szyfry i protokoły na poziomie systemu operacyjnego lub aplikacji (na przykład wyłącz protokół TLS 1.0/1.1 w systemie Windows Server lub programie SQL Server).

Przygotowanie do kryptografii post-quantum (PQC)

Tradycyjne algorytmy kryptograficzne klucza publicznego (takie jak RSA i ECC) są narażone na przyszłe komputery kwantowe. Firma Microsoft zintegrowała algorytmy odporne na ataki kwantowe (LMS i ML-DSA, FIPS 204) ze swoją platformą, a szersze wsparcie dla kryptografii po-kwantowej pojawi się wkrótce. Rozpocznij przechodzenie do protokołu TLS 1.3 i przygotuj się do integracji PQC, ponieważ są finalizowane standardy.

3.1 Szyfrowanie: ruch wewnętrzny użytkownika do aplikacji jest szyfrowany

Dodaj szyfrowanie, aby upewnić się, że ruch wewnętrzny użytkownika do aplikacji jest szyfrowany.

Wykonaj te kroki:

- Wymuś komunikację tylko https dla aplikacji internetowych, przekierowując ruch HTTP do protokołu HTTPS przy użyciu usługi Azure Front Door.

- Połącz zdalnych pracowników/partnerów z platformą Microsoft Azure przy użyciu usługi Azure VPN Gateway.

- Włącz szyfrowanie dla dowolnego ruchu punkt-lokacja w usłudze Azure VPN Gateway.

- Bezpieczny dostęp do maszyn wirtualnych platformy Azure przy użyciu zaszyfrowanej komunikacji za pośrednictwem usługi Azure Bastion.

- Nawiązywanie połączenia przy użyciu protokołu SSH z maszyną wirtualną z systemem Linux.

- Nawiązywanie połączenia przy użyciu protokołu RDP (Remote Desktop Protocol) z maszyną wirtualną z systemem Windows.

Napiwek

Dowiedz się więcej na temat implementowania kompleksowej strategii zero trust dla aplikacji.

3.2 Szyfrowanie: cały ruch

Na koniec ukończ ochronę sieci, upewniając się, że cały ruch jest szyfrowany.

Wykonaj te kroki:

- Szyfruj ruch zaplecza aplikacji między sieciami wirtualnymi.

- Szyfruj ruch między środowiskiem lokalnym i chmurą:

- Konfigurowanie sieci VPN typu lokacja-lokacja za pośrednictwem komunikacji równorzędnej firmy Microsoft usługi ExpressRoute.

- Skonfiguruj tryb transportu protokołu IPsec dla prywatnej komunikacji równorzędnej usługi ExpressRoute.

- Skonfiguruj mTLS między serwerami w prywatnym peeringu usługi ExpressRoute.

4. Widoczność sieci i wykrywanie zagrożeń

W modelu zabezpieczeń Zero Trust zasada "nigdy nie ufaj, zawsze weryfikuj" ma zastosowanie nie tylko do użytkowników i urządzeń, ale także do ruchu sieciowego. Monitorowanie i rejestrowanie aktywności sieciowej ma kluczowe znaczenie dla wymuszania zerowego zaufania, ponieważ zapewnia ciągły wgląd w sposób uzyskiwania dostępu do zasobów, zapewnia zgodność z zasadami zabezpieczeń i umożliwia szybkie wykrywanie podejrzanych lub nieautoryzowanych zachowań. Poniżej przedstawiono kluczowe elementy, które zostaną omówione w tej sekcji:

- Wdrażanie wykrywania sieci i reagowania (NDR) w celu monitorowania i analizowania ruchu sieciowego.

- Użyj DPI (Głębokiej Inspekcji Pakietów) i wykrywania anomalii opartego na sztucznej inteligencji do wyszukiwania zagrożeń w czasie rzeczywistym.

- Obsługa scentralizowanego rejestrowania i integracji rozwiązania SIEM/SOAR na potrzeby analizy sieci.

- Wdróż rozszerzone wykrywanie i reagowanie (XDR), aby analizować wzorce ruchu, identyfikować anomalie i zapobiegać naruszeniom.

- Integrowanie analizy opartej na sztucznej inteligencji w celu zwiększenia szybkiego reagowania na pojawiające się zagrożenia.

- Włącz ulepszone wykrywanie zagrożeń i reagowanie na nie przez wdrożenie przywracania adresów IP źródła dla zabezpieczonego dostępu globalnego.

- Wykorzystaj dzienniki i monitorowanie Bezpiecznego Globalnego Dostępu.

4.1 Ochrona przed zagrożeniami: Ochrona przed zagrożeniami oparta na uczeniu maszynowym i filtrowanie za pomocą sygnałów opartych na kontekście

Aby uzyskać dalszą ochronę przed zagrożeniami, włącz usługę Azure DDoS Network Protection , aby stale monitorować ruch aplikacji hostowanej na platformie Azure, używać struktur opartych na uczeniu maszynowym do punktu odniesienia i wykrywania powodzi ruchu w woluminie, wykrywania ataków protokołów i stosowania automatycznych środków zaradczych.

Wykonaj te kroki:

- Konfigurowanie i zarządzanie Azure DDoS Network Protection.

- Konfigurowanie alertów dla metryk ochrony przed atakami DDoS.

- Użyj Microsoft Sentinel z Azure Web Application Firewall

- Używanie usługi Azure Firewall z usługą Microsoft Sentinel

4.2 Ochrona przed zagrożeniami: filtrowanie natywne dla chmury i ochrona przed znanymi zagrożeniami

Aplikacje w chmurze, które otwierają punkty końcowe w środowiskach zewnętrznych, takich jak Internet lub środowisko lokalne, są narażone na ataki pochodzące z tych środowisk. Dlatego konieczne jest skanowanie ruchu pod kątem złośliwych ładunków lub logiki.

Tego typu zagrożenia należą do dwóch szerokich kategorii:

Znane ataki. Zagrożenia wykryte przez dostawcę oprogramowania lub większą społeczność. W takich przypadkach sygnatura ataku jest dostępna i należy upewnić się, że każde żądanie jest sprawdzane względem tych podpisów. Kluczem jest możliwość szybkiego aktualizowania aparatu wykrywania przy użyciu wszelkich nowo zidentyfikowanych ataków.

Nieznane ataki. Te ataki to zagrożenia, które nie pasują dokładnie do żadnego znanego podpisu. Tego typu zagrożenia obejmują luki w zabezpieczeniach zero-dniowe i nietypowe wzorce ruchu żądań. Możliwość wykrywania takich ataków zależy od tego, jak dobrze obrona wie, co jest normalne i co nie jest. Twoje zabezpieczenia powinny stale uczyć się i aktualizować, takie wzorce jak twoja firma (i skojarzony ruch) ewoluują.

Rozważ następujące kroki, aby chronić przed znanymi zagrożeniami:

Zaimplementuj funkcje programu Microsoft Entra Internet Access, takie jak filtrowanie zawartości internetowej i inspekcja protokołu TLS. Aby dowiedzieć się więcej, zobacz Dowiedz się więcej o programie Microsoft Entra Internet Access dla wszystkich aplikacji.

Ochrona punktów końcowych za pomocą Zapory aplikacji internetowej (WAF) platformy Azure poprzez:

- Włączanie domyślnego zestawu reguł lub zestawu reguł ochrony OWASP top 10 w celu ochrony przed znanymi atakami w warstwie internetowej

- Włączenie zestawu reguł ochrony botów w celu uniemożliwienia złośliwym botom złomowania informacji, przeprowadzania wypychania poświadczeń itp.

- Dodawanie reguł niestandardowych w celu ochrony przed zagrożeniami specyficznymi dla Twojej firmy.

Możesz użyć jednej z dwóch opcji:

-

Azure Front Door

- Utwórz zasady zapory aplikacji internetowej w usłudze Azure Front Door.

- Konfigurowanie ochrony bota dla zapory aplikacji internetowej.

- Niestandardowe reguły zapory aplikacji internetowej.

-

Usługa Azure Application Gateway

- Utwórz bramę aplikacji przy użyciu zapory aplikacji internetowej.

- Konfigurowanie ochrony bota dla zapory aplikacji internetowej.

- Tworzenie i używanie reguł niestandardowych zapory aplikacji internetowej w wersji 2.

Punkty końcowe frontu z Azure Firewall dla filtrowania opartego na danych wywiadowczych i IDPS na warstwie 4.

4.3 Monitorowanie i widoczność

Analiza ruchu

Analiza ruchu usługi Network Watcher odgrywa kluczową rolę w segmentacji Zero Trust, analizując dzienniki przepływów sieci wirtualnej w celu wykrywania nietypowego ruchu, weryfikowania zasad segmentacji i wykrywania niezatwierdzonych ścieżek dostępu it lub nieprawidłowo skonfigurowanych ścieżek dostępu. Umożliwia zespołom ds. zabezpieczeń wizualizowanie ruchu między segmentami i wymuszanie adaptacyjnych kontroli na podstawie telemetrii w czasie rzeczywistym.

Analiza dzienników

Rozszerzone wykrywanie i reagowanie w usłudze Microsoft Defender (XDR)

Rozszerzone wykrywanie i reagowanie w usłudze Microsoft Defender (XDR) to ujednolicony pakiet ochrony przedsiębiorstwa używany przed naruszeniem zabezpieczeń i po nim. Pakiet koordynuje wykrywanie, zapobieganie, badanie i reagowanie natywnie między punktami końcowymi, tożsamościami, pocztą e-mail i aplikacjami. Użyj usługi Defender XDR, aby chronić przed zaawansowanymi atakami i reagować na nie.

- Badaj alerty

- Dowiedz się więcej o modelu Zero Trust za pomocą usługi Defender XDR

- Dowiedz się więcej o usłudze Defender XDR dla instytucji rządowych USA

Microsoft Sentinel

Twórz niestandardowe zapytania analityczne i wizualizuj zebrane dane przy użyciu skoroszytów.

- Wykrywanie zagrożeń przy użyciu niestandardowych reguł analizy

- Wizualizowanie zebranych danych

- Używanie skoroszytów z globalnym bezpiecznym dostępem

AI-Enabled dostęp sieciowy

Microsoft Sentinel

Użyj usługi Azure Firewall, aby wizualizować działania zapory, wykrywać zagrożenia za pomocą funkcji badania sztucznej inteligencji, korelować działania i automatyzować akcje odpowiedzi.

- Usługa Azure Firewall z usługą Microsoft Sentinel

Usługa Microsoft Entra ID Protection używa algorytmów uczenia maszynowego do wykrywania użytkowników i ryzyka logowania. Użyj warunków ryzyka w zasadach dostępu warunkowego, aby uzyskać dostęp dynamiczny na podstawie poziomu ryzyka.

- Ochrona identyfikatorów entra firmy Microsoft

- Wykrywanie ryzyka

- Zasady dostępu oparte na ryzyku

Globalny bezpieczny dostęp

Korzystając z dzienników dostępu firmy Microsoft Entra Global Secure Access, organizacje mogą śledzić próby dostępu, monitorować przepływy danych i identyfikować anomalie w czasie rzeczywistym. To szczegółowe monitorowanie pomaga sprawdzić, czy tylko autoryzowane tożsamości i urządzenia uzyskują dostęp do poufnych zasobów, obsługują reagowanie na zdarzenia i udostępniają istotne dowody na inspekcje i badania. Kompleksowe rejestrowanie ruchu jest zatem podstawowym elementem utrzymania i udowodnienia skuteczności architektury Zero Trust. Oprócz dzienników ruchu dodatkowe dzienniki są dostępne dla dodatkowych sygnałów:

- Globalne dzienniki i monitorowanie bezpiecznego dostępu

- Globalne dzienniki inspekcji bezpiecznego dostępu

- Dzienniki platformy Microsoft 365 wzbogacone przez Global Secure Access

- Globalne dzienniki ruchu bezpiecznego dostępu

- Dzienniki kondycji sieci zdalnej

4.4 Automatyzacja i aranżacja

Automatyzacja i aranżacja są niezbędne do wymuszania zasad Zero Trust w całej infrastrukturze sieci. Dzięki wykorzystaniu automatycznego egzekwowania, reagowania i zarządzania, organizacje mogą osiągnąć bezpieczną i odporną łączność.

Sieć platformy Azure

Usługi sieciowe platformy Azure — w tym Azure Firewall, sieciowe grupy zabezpieczeń (NSG), Virtual WAN i DDoS Protection — można wdrażać, zarządzać i monitorować przy użyciu narzędzi infrastruktury jako kodu (IaC), takich jak szablony usługi ARM, Bicep, Terraform i Azure Policy.

Kluczowe możliwości:

- Wdrożenie automatyczne: Użyj potoków IaC, aby automatycznie wdrożyć segmentację sieci (sieciowe grupy zabezpieczeń, usługę Azure Firewall) i kontrolki filtrowania.

- Ciągła zgodność: Wymuszanie i automatyczne korygowanie standardów zabezpieczeń (np. blokowanie publicznych adresów IP, wymaganie szyfrowania) za pomocą usługi Azure Policy.

- Integracja metodyki DevOps: Integracja z przepływami pracy GitOps/DevOps na potrzeby deklaratywnych konfiguracji sieci kontrolowanych przez wersję.

Przykład: Automatycznie wdrażaj reguły grupy zabezpieczeń sieciowych i zasady usługi Azure Firewall, gdy nowa podsieć jest tworzona przy użyciu Bicep i Azure DevOps.

- Szybki przewodnik: Utwórz Azure Firewall i zasady zapory — Bicep

- Zabezpieczanie ruchu poda za pomocą zasad sieci — Azure Kubernetes Service

Microsoft Entra (globalny bezpieczny dostęp za pomocą zarządzania tożsamościami)

Microsoft Entra Global Secure Access łączy dostęp uwzględniający tożsamość z mechanizmami kontroli sieci, wykraczając poza starsze sieci VPN. Zarządzanie tożsamościami rozszerza to o automatyzację uprawnień.

Kluczowe możliwości:

- Automatyczne wdrażanie: Wdrażanie aplikacji lub usług do Prywatnego Dostępu lub serwera proxy aplikacji przy użyciu interfejsów API programu Microsoft Graph i szablonów zasad.

- Zarządzanie upoważnieniami: Definiowanie pakietów dostępu sieciowego za pomocą przepływów pracy zatwierdzania, wygasań i przeglądów dostępu.

- Dynamiczne odbieranie zasobów: Automatyczne usuwanie uprawnień sieciowych na podstawie zmian ról lub zdarzeń w cyklu życia.

Przykład: Przypisz pakiet dostępu, który udziela dostępu prywatnego do określonych aplikacji, gdy użytkownik dołącza do projektu z wymuszonym wygaśnięciem i przeglądem dostępu.

Microsoft Sentinel

Usługa Microsoft Sentinel udostępnia podręczniki (Logic Apps) do automatyzowania wykrywania i reagowania na zagrożenia sieciowe.

Kluczowe możliwości:

- Automatyczna odpowiedź: Zaktualizuj sieciową grupę zabezpieczeń lub reguły usługi Azure Firewall, aby zablokować złośliwe adresy IP/domeny.

- Kwarantanna zasobów: Wyłącz sesje lub poddaj zasoby kwarantannie, dostosowując dostęp warunkowy.

- Wzbogacanie alertów: Korelowanie alertów sieciowych z dziennikami przepływu, systemem DNS, tożsamością i telemetrią urządzenia.

Przykład: Usługa Sentinel wykrywa komunikację ze znanym złośliwym adresem IP; podręcznik aktualizuje grupy adresów IP usługi Azure Firewall i powiadamia secOps.

- Przykład podręcznika: blokowanie złośliwego adresu IP w sieciowej grupie zabezpieczeń platformy Azure

- Automatyzowanie reagowania na zagrożenia za pomocą scenariuszy usługi Sentinel

Microsoft Defender XDR

Microsoft Defender XDR automatyzuje wykrywanie, badanie i skoordynowaną odpowiedź pomiędzy sygnałami tożsamości, punktów końcowych i sieciowymi.

Kluczowe możliwości:

- Korelacja: Wykrywa boczny ruch lub nietypowe wzorce sieciowe przy użyciu kontekstu tożsamości i urządzenia.

- Automatyczna izolacja: Izoluje naruszone urządzenia i wyzwala akcje wymuszania na różnych platformach.

- Integracja: Współpracuje z usługami Sentinel i Entra na potrzeby kompleksowej reakcji na zdarzenia.

Przykład: Usługa Defender for Endpoint wykrywa ruch poleceń i kontroli (C2), XDR izoluje urządzenie i uruchamia scenariusz Sentinel, aby zablokować miejsce docelowe w Azure Firewall.

5. Kontrola dostępu oparta na zasadach i najmniejsze uprawnienia

Nowoczesne sieci Zero Trust wymagają szczegółowych, adaptacyjnych kontroli dostępu, które wymuszają najmniejsze uprawnienia i reagują dynamicznie na ryzyko. Dostęp oparty na zasadach zapewnia użytkownikom i urządzeniom uzyskanie tylko minimalnych wymaganych uprawnień, przez najkrótszy czas i tylko w odpowiednich warunkach.

5.1 Implementowanie zasad dostępu obsługujących kontekst

- Użyj dostępu warunkowego firmy Microsoft Entra, aby zdefiniować zasady na podstawie użytkowników, urządzeń, lokalizacji, aplikacji i sygnałów ryzyka.

- Zacznij od zaplanowania wdrożenia dostępu warunkowego , aby dostosować zasady do wymagań organizacji.

- Przyspiesz wdrażanie za pomocą szablonów zasad dostępu warunkowego dla typowych scenariuszy.

5.2 Wymuszanie kontroli opartej na ryzyku i adaptacyjnej

- Wymagaj uwierzytelniania wieloskładnikowego (MFA) w przypadku wykrycia ryzyka, takiego jak nieznane logowania lub ryzykowne urządzenia.

- Użyj wieloskładnikowego uwierzytelniania opartego na ryzyku logowania, aby automatycznie wymagać uwierzytelniania na podstawie oceny ryzyka w czasie rzeczywistym.

- Zrozum wykrywanie ryzyka w usłudze Microsoft Entra ID Protection, aby wspierać podejmowanie decyzji dotyczących zasad i automatyzację działań naprawczych.

5.3 Zastosowanie dostępu Just-in-Time (JIT) i uprzywilejowanego dostępu

- Wymuszanie dostępu just in time (JIT) przy użyciu usługi Privileged Identity Management (PIM) w celu udzielenia podwyższonych uprawnień tylko w razie potrzeby.

- Zabezpieczanie dostępu do aplikacji prywatnych za pomocą usługi PIM i globalnego bezpiecznego dostępu w celu zmniejszenia stałych uprawnień i ograniczenia narażenia.

5.4 Dostęp hybrydowy i specyficzny dla aplikacji

- W przypadku środowisk hybrydowych skonfiguruj zasady dostępu dla aplikacji przy użyciu globalnych aplikacji bezpiecznego dostępu.

- Włącz bezpieczną administrację zdalną przy użyciu protokołu SSH z usługą Microsoft Entra Private Access , aby uzyskać szczegółowy dostęp do serwera opartego na zasadach.

5.5 Domyślne odrzucanie i ciągła ocena

- Zastosuj zasady odmowy domyślnie we wszystkich warstwach sieciowych, udzielając dostępu tylko wtedy, gdy są jawnie dozwolone przez zasady.

- Ciągła ocena ryzyka sesji i wymuszanie zmian zasad w czasie rzeczywistym w celu zminimalizowania obszaru ataków.

Użyj zasad opartych na kontekście, opartych na ryzyku i najniższych uprawnieniach, aby zmniejszyć nieautoryzowany dostęp i ograniczyć ruch boczny w sieci.

6. Zabezpieczenia chmury i sieci hybrydowej

Zabezpieczanie środowisk chmurowych i hybrydowych wymaga kombinacji nowoczesnych, natywnych dla chmury kontrolek i spójnego wymuszania zasad na wszystkich platformach. Ponieważ organizacje wdrażają architektury wielochmurowe i hybrydowe, ważne jest rozszerzenie zasad Zero Trust poza tradycyjne centra danych na obciążenia chmurowe, SaaS i PaaS.

6.1 Zabezpieczanie obciążeń w chmurze za pomocą mikro obwodów i zapór natywnych dla chmury

- Mikro obwody: Mikrosegmentacja umożliwia tworzenie szczegółowych granic zabezpieczeń wokół poszczególnych obciążeń, aplikacji lub usług. Ogranicza to ruch boczny i zawiera potencjalne naruszenia w segmentach izolowanych.

- Zapory natywne dla chmury: Wdróż rozwiązania, takie jak Usługa Azure Firewall , aby sprawdzać i kontrolować ruch między obciążeniami w chmurze, wymuszać filtrowanie oparte na analizie zagrożeń oraz stosować reguły aplikacji i sieci na dużą skalę.

- Sieciowe grupy zabezpieczeń: Użyj sieciowych grup zabezpieczeń i grup zabezpieczeń aplikacji , aby zdefiniować i wymusić szczegółowe mechanizmy kontroli dostępu dla zasobów w sieciach wirtualnych.

- Prywatne punkty końcowe: Użyj usługi Azure Private Link , aby ograniczyć dostęp do usług PaaS za pośrednictwem prywatnych adresów IP, zapewniając, że ruch pozostaje w zaufanej sieci szkieletowej firmy Microsoft.

6.2 Integrowanie serwerów proxy obsługujących tożsamości na potrzeby zabezpieczeń SaaS i PaaS

- Serwery proxy obsługujące tożsamość: Zaimplementuj rozwiązania, takie jak Microsoft Entra Private Access , aby uzyskać dostęp brokera do aplikacji SaaS i PaaS. Te serwery proxy wymuszają uwierzytelnianie, zgodność urządzeń i zasady dostępu warunkowego przed udzieleniem dostępu. Rozważ Microsoft Entra Internet Access dla dostępu do Internetu z uwzględnieniem tożsamości.

- Broker zabezpieczeń dostępu do chmury (CASB): Usługa Microsoft Defender for Cloud Apps umożliwia odnajdywanie, monitorowanie i kontrolowanie użycia saaS, wymuszanie ochrony przed utratą danych (DLP) i stosowanie kontrolek sesji dla aplikacji w chmurze.

- Walidacja sesji ciągłej: Stosowanie wymuszania zasad opartych na ryzyku w czasie rzeczywistym dla dostępu SaaS i PaaS, w tym adaptacyjnego sterowania opartego na kontekście użytkownika, urządzenia i sesji.

6.3 Zapewnienie spójnego wymuszania zasad zabezpieczeń w środowiskach hybrydowych i wielochmurowych

- Ujednolicone zarządzanie zasadami: Użyj platform takich jak Microsoft Entra Conditional Access i Azure Policy , aby zdefiniować i wymusić spójne zasady zabezpieczeń między lokalnymi, azure i innymi dostawcami usług w chmurze.

- Łączność hybrydowa: Zabezpieczanie połączeń hybrydowych przy użyciu usługi Azure VPN Gateway, usługi ExpressRoute oraz wymuszanie szyfrowania i kontroli dostępu dla całego ruchu między środowiskami.

- Scentralizowane monitorowanie i reagowanie: Integrowanie dzienników i zdarzeń zabezpieczeń ze wszystkich środowisk z usługą Microsoft Sentinel lub platformą SIEM/SOAR w celu uzyskania ujednoliconej widoczności, wykrywania zagrożeń i automatycznej reakcji.

- Zarządzanie stanem zabezpieczeń w wielu chmurach: Użyj narzędzi takich jak Microsoft Defender for Cloud , aby ocenić, monitorować i ulepszać stan zabezpieczeń zasobów na platformie Azure i innych dostawców usług w chmurze.

Organizacje, które wdrażają te strategie, mogą osiągnąć niezawodne, kompleksowe zabezpieczenia dla chmury i sieci hybrydowych. Podejście zapewnia spójne stosowanie zasad zero trust, niezależnie od tego, gdzie znajdują się obciążenia i dane.

7. Zaprzestanie starszej technologii zabezpieczeń sieci

Zero Trust odrzuca niejawne zaufanie w dowolnym segmencie sieci lub urządzeniu. Starsze kontrolki skoncentrowane na obwodzie — takie jak płaskie tunele VPN, inspekcja ruchu "hair-pin", stałe listy kontroli dostępu (ACL) i statyczne zapory sieciowe — nie zapewniają już adaptacyjnej, obsługującej tożsamość i ochrony kontekstowej wymaganej dla nowoczesnych środowisk hybrydowych i natywnych dla chmury. Aby w pełni zrealizować zero trust, organizacje muszą wycofać te nieaktualne technologie na rzecz usług zabezpieczeń opartych na tożsamościach, zdefiniowanych programowo.

7.1 Zakres wycofania

Technologie przestarzałe do wycofania z użycia obejmują:

- Tradycyjne sieci VPN , które udzielają szerokiego dostępu do sieci na podstawie certyfikatów urządzeń lub kluczy udostępnionych.

- Sztywne zapory sieciowe ze statycznymi zestawami reguł i ograniczoną widocznością na poziomie aplikacji.

- Starsze proxy sieciowe, które nie mają inspekcji zagrożeń w czasie rzeczywistym lub kontroli sesji.

- ACL sieci lub segmentacja oparta na trasach bez integracji z sygnałami identyfikacji i stanu urządzenia.

7.2 Zasady zastępowania

Dla każdego przestarzałego mechanizmu kontroli należy przyjąć nowoczesną alternatywę Zero Trust, która:

- Wymusza dostęp z najmniejszymi uprawnieniami w warstwie aplikacji lub obciążenia przy użyciu dostępu do sieci Zero Trust.

- Integruje tożsamość i stan urządzenia (przy użyciu Microsoft Entra ID oraz Microsoft Defender for Endpoint) w każdą decyzję dotyczącą dostępu.

- Zapewnia ciągłą walidację przy użyciu oceny ciągłego dostępu i ponownej oceny sesji.

- Zapewnia widoczność i kontrolę zdefiniowaną programowo za pośrednictwem rozwiązań Secure Access Service Edge (SASE) i Security Service Edge (SSE), takich jak Secure Web Gateway (SWG), Cloud Access Security Broker (CASB), Firewall-as-a-Service (FWaaS) i Network Detection and Response (NDR).

7.3 Strategia przejścia

Tworzenie spisu i określanie priorytetów

- Wykaz wszystkich starszych urządzeń i profilów sieci VPN.

- Klasyfikuj według krytyczności (aplikacje publicznie dostępne, łączność partnerów, administracja zdalna).

Pilotaż i walidacja

- Uruchomienie pilotażowych wdrożeń ZTNA przy użyciu Microsoft Global Secure Access lub Azure VPN Gateway z uwierzytelnianiem Microsoft Entra ID dla zestawów aplikacji o niskim ryzyku.

- Zweryfikuj łączność, wydajność i wymuszanie zasad.

Etapowe przechodzenie w dół

- Migruj kohorty użytkowników i grupy aplikacji falami, monitorując metryki sukcesu (takie jak czas dostępu, zgłoszenia do pomocy technicznej i alerty bezpieczeństwa).

- Jednocześnie przekieruj ruch za pośrednictwem wybranego stosu SASE lub SSE.

Formalna likwidacja

- Wycofywanie urządzeń sprzętowych i odwoływanie starszych konfiguracji sieci VPN.

- Zaktualizuj diagramy sieciowe i runbooki operacyjne w celu usunięcia przestarzałej technologii.

Produkty omówione w tym przewodniku

Sieciowe grupy zabezpieczeń i grupy zabezpieczeń aplikacji

Zapora aplikacji internetowej platformy Azure

Microsoft Entra Private Access

Microsoft Entra Internet Access

Podsumowanie

Zabezpieczanie sieci ma kluczowe znaczenie dla pomyślnej strategii Zero Trust. Aby uzyskać więcej informacji lub pomóc w implementacji, skontaktuj się z zespołem ds. sukcesu klienta lub zapoznaj się z innymi rozdziałami tego przewodnika, który obejmuje wszystkie filary Zero Trust.