Nuta

Dostęp do tej strony wymaga autoryzacji. Możesz spróbować się zalogować lub zmienić katalog.

Dostęp do tej strony wymaga autoryzacji. Możesz spróbować zmienić katalogi.

Gdy administratorzy IT są pytani, ile aplikacji w chmurze ich zdaniem używają ich pracownicy, średnio mówią 30 lub 40, gdy w rzeczywistości średnia wynosi ponad 1000 oddzielnych aplikacji używanych przez pracowników w organizacji. Funkcja IT w tle pomaga określić, które aplikacje są używane i jaki jest poziom ryzyka. 80% pracowników korzysta z aplikacji nieobjętych sankcjami, których nikt nie przejrzał, i może nie być zgodnych z zasadami zabezpieczeń i zgodności. Ponieważ pracownicy mogą uzyskiwać dostęp do zasobów i aplikacji spoza sieci firmowej, nie wystarczy już mieć reguł i zasad w zaporach.

W tym samouczku dowiesz się, jak używać odnajdywania w chmurze do odnajdywania używanych aplikacji, eksplorowania ryzyka związanego z tymi aplikacjami, konfigurowania zasad w celu identyfikowania nowych ryzykownych aplikacji, które są używane, oraz do odskrywania tych aplikacji w celu zablokowania ich natywnie przy użyciu serwera proxy lub urządzenia zapory

Porada

Domyślnie Defender for Cloud Apps nie może odnajdywać aplikacji, które nie są w wykazie.

Aby wyświetlić Defender for Cloud Apps danych dla aplikacji, która nie jest obecnie w wykazie, zalecamy sprawdzenie naszego planu działania lub utworzenie aplikacji niestandardowej.

Jak odnajdywać i zarządzać usługą Shadow IT w sieci

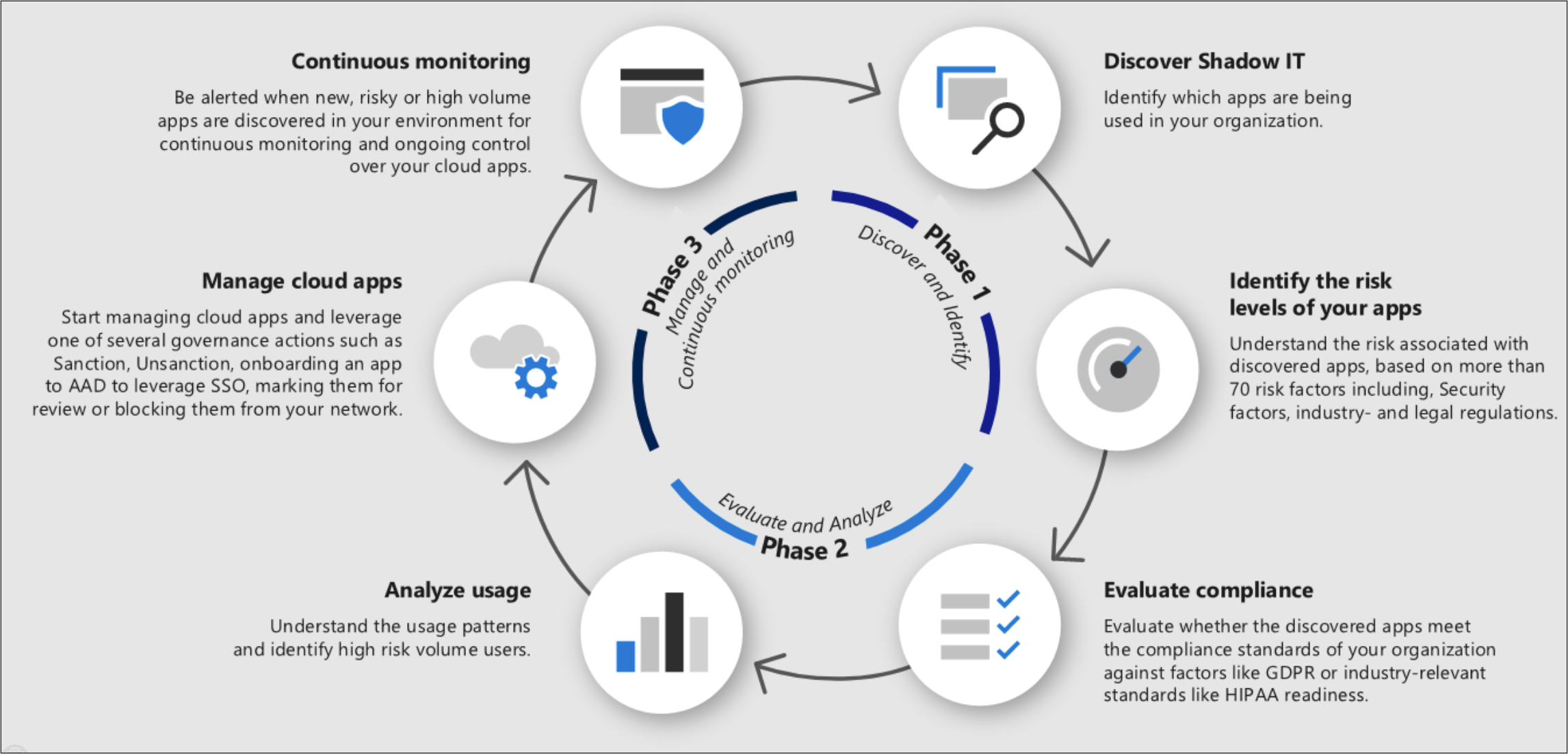

Ten proces umożliwia wdrożenie odnajdywania w chmurze IT w tle w organizacji.

Faza 1. Odnajdywanie i identyfikowanie shadow IT

Odnajdywanie zasobów informatycznych w tle: zidentyfikuj stan zabezpieczeń organizacji, uruchamiając odnajdywanie w chmurze w organizacji, aby zobaczyć, co faktycznie dzieje się w sieci. Aby uzyskać więcej informacji, zobacz Konfigurowanie odnajdywania w chmurze. Można to zrobić przy użyciu dowolnej z następujących metod:

Szybkie rozpoczęcie pracy z odnajdywaniem w chmurze dzięki integracji z Ochrona punktu końcowego w usłudze Microsoft Defender. Ta natywna integracja umożliwia natychmiastowe rozpoczęcie zbierania danych dotyczących ruchu w chmurze na urządzeniach Windows 10 i Windows 11 w sieci i poza niej.

W przypadku pokrycia na wszystkich urządzeniach połączonych z siecią ważne jest wdrożenie modułu zbierającego dzienniki Defender for Cloud Apps w zaporach i innych serwerach proxy w celu zbierania danych z punktów końcowych i wysyłania ich do Defender for Cloud Apps w celu analizy.

Zintegruj Defender for Cloud Apps z serwerem proxy. Defender for Cloud Apps natywnie integruje się z niektórymi serwerami proxy innych firm, w tym Zscaler.

Ponieważ zasady różnią się między grupami użytkowników, regionami i grupami biznesowymi, możesz utworzyć dedykowany raport IT w tle dla każdej z tych jednostek. Aby uzyskać więcej informacji, zobacz Tworzenie niestandardowych raportów ciągłych.

Teraz, gdy odnajdywanie w chmurze jest uruchomione w sieci, przyjrzyj się ciągłym raportom generowanym i przyjrzyj się pulpitowi nawigacyjnemu odnajdywania w chmurze , aby uzyskać pełny obraz aplikacji używanych w organizacji. Dobrym pomysłem jest przyjrzenie się im według kategorii, ponieważ często okazuje się, że aplikacje bez sankcji są używane do uzasadnionych celów związanych z pracą, które nie zostały uwzględnione przez zaakceptowaną aplikację.

Identyfikowanie poziomów ryzyka aplikacji: skorzystaj z wykazu Defender for Cloud Apps, aby dokładniej poznać zagrożenia związane z każdą odnalezioną aplikacją. Katalog aplikacji usługi Defender dla chmury zawiera ponad 31 000 aplikacji, które są oceniane przy użyciu ponad 90 czynników ryzyka. Czynniki ryzyka zaczynają się od ogólnych informacji o aplikacji (gdzie znajduje się siedziba aplikacji, która jest wydawcą) oraz poprzez środki i mechanizmy kontroli zabezpieczeń (obsługa szyfrowania w spoczynku udostępnia dziennik inspekcji aktywności użytkowników). Aby uzyskać więcej informacji, zobacz Praca z oceną ryzyka,

W portalu Microsoft Defender w obszarze Cloud Apps wybierz pozycję Cloud Discovery. Następnie przejdź do karty Odnalezione aplikacje . Przefiltruj listę aplikacji odnalezionych w organizacji według czynników ryzyka, które Cię dotyczą. Na przykład możesz użyć filtrów zaawansowanych , aby znaleźć wszystkie aplikacje z oceną ryzyka niższą niż 8.

Możesz przejść do szczegółów aplikacji, aby dowiedzieć się więcej na temat jej zgodności, wybierając nazwę aplikacji, a następnie wybierając kartę Informacje , aby wyświetlić szczegóły dotyczące czynników ryzyka bezpieczeństwa aplikacji.

Faza 2. Ocenianie i analizowanie

Ocena zgodności: sprawdź, czy aplikacje są certyfikowane jako zgodne ze standardami organizacji, takimi jak HIPAA lub SOC2.

W portalu Microsoft Defender w obszarze Cloud Apps wybierz pozycję Cloud Discovery. Następnie przejdź do karty Odnalezione aplikacje . Przefiltruj listę aplikacji odnalezionych w organizacji według czynników ryzyka zgodności, które Cię dotyczą. Na przykład użyj sugerowanego zapytania, aby odfiltrować niezgodne aplikacje.

Możesz przejść do szczegółów aplikacji, aby dowiedzieć się więcej na temat jej zgodności, wybierając nazwę aplikacji, a następnie wybierając kartę Informacje , aby wyświetlić szczegóły dotyczące czynników ryzyka zgodności aplikacji.

Analizowanie użycia: Teraz, gdy wiesz, czy chcesz, aby aplikacja była używana w organizacji, chcesz zbadać, jak i kto z niej korzysta. Jeśli jest ona używana tylko w ograniczony sposób w organizacji, być może jest w porządku, ale być może jeśli użycie rośnie, chcesz otrzymać o tym powiadomienie, aby móc zdecydować, czy chcesz zablokować aplikację.

W portalu Microsoft Defender w obszarze Cloud Apps wybierz pozycję Cloud Discovery. Następnie przejdź do karty Odnalezione aplikacje , a następnie przejdź do szczegółów, wybierając określoną aplikację, którą chcesz zbadać. Karta Użycie informuje o liczbie aktywnych użytkowników korzystających z aplikacji i o tym, ile ruchu generuje. Może to już dać dobry obraz tego, co dzieje się z aplikacją. Następnie, jeśli chcesz zobaczyć, kto konkretnie korzysta z aplikacji, możesz przejść do szczegółów, wybierając pozycję Łączna liczba aktywnych użytkowników. Ten ważny krok może zapewnić odpowiednie informacje, na przykład jeśli odkryjesz, że wszyscy użytkownicy określonej aplikacji pochodzą z działu marketingu, możliwe, że istnieje potrzeba biznesowa dla tej aplikacji, a jeśli jest to ryzykowne, przed zablokowaniem tej aplikacji należy porozmawiać z nimi o alternatywie.

Jeszcze bardziej szczegółowe informacje podczas badania użycia odnalezionych aplikacji. Wyświetl poddomeny i zasoby, aby dowiedzieć się więcej o określonych działaniach, dostępie do danych i użyciu zasobów w usługach w chmurze. Aby uzyskać więcej informacji, zobacz Szczegółowe omówienie odnalezionych aplikacji oraz Odnajdywanie zasobów i aplikacji niestandardowych.

Identyfikowanie alternatywnych aplikacji: użyj katalogu aplikacji w chmurze, aby zidentyfikować bezpieczniejsze aplikacje, które osiągają podobne funkcje biznesowe jak wykryte ryzykowne aplikacje, ale są zgodne z zasadami organizacji. Można to zrobić za pomocą zaawansowanych filtrów, aby znaleźć aplikacje w tej samej kategorii, które spełniają wymagania różnych mechanizmów kontroli zabezpieczeń.

Faza 3. Zarządzanie aplikacjami

Zarządzanie aplikacjami w chmurze: Defender for Cloud Apps ułatwia zarządzanie użyciem aplikacji w organizacji. Po zidentyfikowaniu różnych wzorców i zachowań używanych w organizacji można utworzyć nowe niestandardowe tagi aplikacji, aby sklasyfikować każdą aplikację zgodnie ze stanem biznesowym lub uzasadnieniem. Te tagi mogą być następnie używane do określonych celów monitorowania, na przykład identyfikowania dużego ruchu, który będzie kierowany do aplikacji oznaczonych jako ryzykowne aplikacje magazynu w chmurze. Tagami aplikacji można zarządzać w obszarze Ustawienia>Cloud Apps>Cloud Discovery>App tagi. Te tagi mogą być następnie używane później do filtrowania stron odnajdywania w chmurze i tworzenia zasad przy ich użyciu.

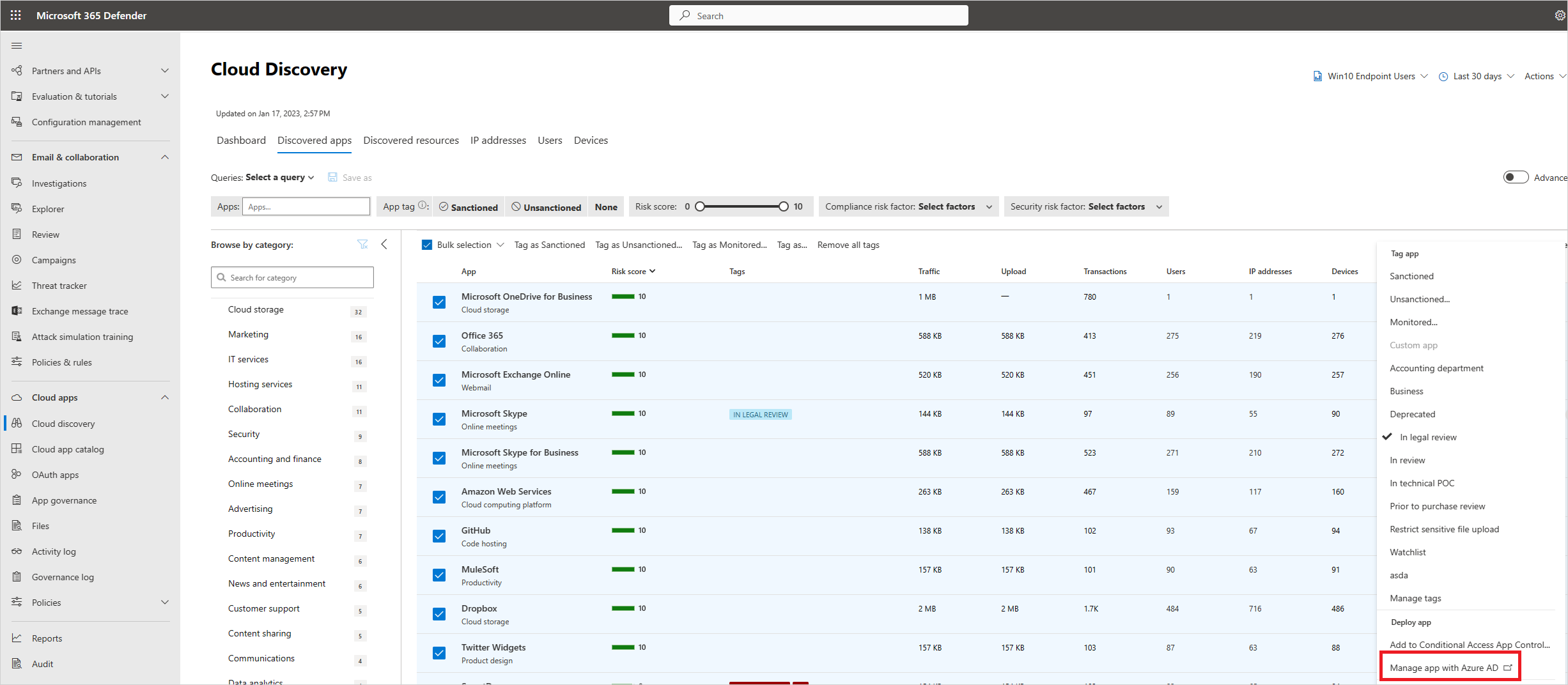

Zarządzanie odnalezionymi aplikacjami przy użyciu galerii Microsoft Entra: Defender for Cloud Apps korzysta również z natywnej integracji z identyfikatorem Microsoft Entra, aby umożliwić zarządzanie odnalezionymi aplikacjami w galerii Microsoft Entra. W przypadku aplikacji, które są już wyświetlane w galerii Microsoft Entra, możesz zastosować logowanie jednokrotne i zarządzać aplikacją przy użyciu identyfikatora Microsoft Entra. W tym celu w wierszu, w którym zostanie wyświetlona odpowiednia aplikacja, wybierz trzy kropki na końcu wiersza, a następnie wybierz pozycję Zarządzaj aplikacją z identyfikatorem Microsoft Entra.

Ciągłe monitorowanie: po dokładnym zbadaniu aplikacji warto ustawić zasady, które monitorują aplikacje i zapewniają kontrolę w razie potrzeby.

Teraz nadszedł czas, aby utworzyć zasady, aby można było automatycznie otrzymywać alerty, gdy wystąpi coś, co Cię interesuje. Możesz na przykład utworzyć zasady odnajdywania aplikacji , które poinformują Cię o gwałtownym wzroście liczby pobrań lub ruchu z aplikacji, której dotyczy problem. Aby to osiągnąć, należy włączyć nietypowe zachowanie w zasadach odnalezionych użytkowników, sprawdzaniu zgodności aplikacji magazynu w chmurze i nowej ryzykownej aplikacji. Należy również ustawić zasady, aby powiadamiać Cię pocztą e-mail. Aby uzyskać więcej informacji, zobacz dokumentację szablonu zasad, więcej informacji na temat zasad odnajdywania w chmurze i Konfigurowanie zasad odnajdywania aplikacji.

Spójrz na stronę alertów i użyj filtru Typ zasad , aby zapoznać się z alertami odnajdywania aplikacji. W przypadku aplikacji dopasowanych do zasad odnajdywania aplikacji zaleca się przeprowadzenie zaawansowanego badania, aby dowiedzieć się więcej na temat uzasadnienia biznesowego korzystania z aplikacji, na przykład kontaktując się z użytkownikami aplikacji. Następnie powtórz kroki w fazie 2, aby ocenić ryzyko związane z aplikacją. Następnie określ kolejne kroki dla aplikacji, niezależnie od tego, czy zatwierdź jej użycie w przyszłości, czy chcesz zablokować ją przy następnym uzyskiwaniu do niej dostępu przez użytkownika. W takim przypadku należy oznaczyć ją jako niesankcjonacyjną, aby można było ją zablokować przy użyciu zapory, serwera proxy lub bezpiecznej bramy internetowej. Aby uzyskać więcej informacji, zobacz Integracja z Ochrona punktu końcowego w usłudze Microsoft Defender, Integracja z rozwiązaniem Zscaler, Integracja z systemem iboss i Blokowanie aplikacji przez wyeksportowanie skryptu blokowego.

Faza 4. Zaawansowane raportowanie odnajdywania IT w tle

Oprócz opcji raportowania dostępnych w Defender for Cloud Apps można zintegrować dzienniki odnajdywania w chmurze z usługą Microsoft Sentinel w celu dalszego badania i analizy. Gdy dane są w usłudze Microsoft Sentinel, można je wyświetlać na pulpitach nawigacyjnych, uruchamiać zapytania przy użyciu języka zapytań Kusto, eksportować zapytania do Microsoft Power BI, integrować się z innymi źródłami i tworzyć niestandardowe alerty. Aby uzyskać więcej informacji, zobacz Integracja z usługą Microsoft Sentinel.

Faza 5. Kontrolowanie aplikacji objętych sankcjami

Aby włączyć kontrolę aplikacji za pośrednictwem interfejsów API, połącz aplikacje za pośrednictwem interfejsu API w celu ciągłego monitorowania.

Ochrona aplikacji przy użyciu kontroli dostępu warunkowego aplikacji.

Charakter aplikacji w chmurze oznacza, że są one aktualizowane codziennie, a nowe aplikacje są wyświetlane przez cały czas. W związku z tym pracownicy stale korzystają z nowych aplikacji i ważne jest, aby śledzić i przeglądać i aktualizować zasady, sprawdzając aplikacje używane przez użytkowników, a także ich wzorce użycia i zachowania. Zawsze możesz przejść do pulpitu nawigacyjnego odnajdywania w chmurze i zobaczyć, jakie nowe aplikacje są używane, i ponownie postępować zgodnie z instrukcjami w tym artykule, aby upewnić się, że Twoja organizacja i twoje dane są chronione.

Następne kroki

Jeśli napotkasz jakiekolwiek problemy, jesteśmy tutaj, aby pomóc. Aby uzyskać pomoc lub pomoc techniczną dotyczącą problemu z produktem, otwórz bilet pomocy technicznej.