Omówienie wykluczeń

Dotyczy:

- Program antywirusowy Microsoft Defender

- Ochrona punktu końcowego w usłudze Microsoft Defender (plan 1)

- Ochrona punktu końcowego w usłudze Microsoft Defender (plan 2)

Uwaga

Jako mvp firmy Microsoft , Fabian Bader przyczynił się do i przekazał istotne opinie dotyczące tego artykułu.

Ochrona punktu końcowego w usłudze Microsoft Defender oferuje szeroką gamę możliwości zapobiegania zaawansowanym cyberobronom, wykrywania, badania i reagowania na nie. Te możliwości obejmują ochronę następnej generacji (w tym program antywirusowy Microsoft Defender).

Podobnie jak w przypadku każdego rozwiązania ochrony punktu końcowego lub oprogramowania antywirusowego, czasami pliki, foldery lub procesy, które w rzeczywistości nie są zagrożeniem, mogą zostać wykryte jako złośliwe przez usługę Defender for Endpoint lub program antywirusowy Microsoft Defender. Te jednostki mogą być blokowane lub wysyłane do kwarantanny, nawet jeśli tak naprawdę nie są zagrożeniem.

W tym artykule wyjaśniono różne typy wykluczeń, które można zdefiniować, lub akcje, które można wykonać dla usługi Defender for Endpoint i programu antywirusowego Microsoft Defender, aby ułatwić zarządzanie tymi sytuacjami.

Uwaga

Definiowanie wykluczeń zmniejsza poziom ochrony oferowany przez usługę Defender for Endpoint i program antywirusowy Microsoft Defender. Użyj wykluczeń w ostateczności i upewnij się, że zdefiniowano tylko wymagane wykluczenia. Pamiętaj, aby okresowo przeglądać wykluczenia i usuwać te, których już nie potrzebujesz. Zobacz Ważne kwestie dotyczące wykluczeń i typowych błędów, których należy unikać.

Typy wykluczeń

Poniższa tabela zawiera podsumowanie różnych typów wykluczeń i capabilites w usłudze Defender for Endpoint i programie antywirusowym Microsoft Defender. Wybierz każdy typ, aby wyświetlić więcej informacji na jego temat.

Porada

- Usługa Defender for Endpoint Plan 1 jest dostępna jako plan autonomiczny i jest uwzględniona w Microsoft 365 E3.

- Usługa Defender for Endpoint Plan 2 jest dostępna jako plan autonomiczny i jest uwzględniona w Microsoft 365 E5.

- Jeśli masz Microsoft 365 E3 lub E5, skonfiguruj możliwości usługi Defender for Endpoint.

| Typy wykluczeń | Konfiguracja | Opis |

|---|---|---|

| Automatyczne wykluczenia programu antywirusowego Microsoft Defender | Automatyczne | Automatyczne wykluczenia dla ról i funkcji serwera w systemie Windows Server. Podczas instalowania roli w Windows Server 2016 lub nowszym program antywirusowy Microsoft Defender obejmuje automatyczne wykluczenia roli serwera i wszystkich plików dodanych podczas instalowania roli. Uwaga: w przypadku aktywnych ról w Windows Server 2016 i nowszych. |

| Wbudowane wykluczenia programu antywirusowego Microsoft Defender | Automatyczne | program antywirusowy Microsoft Defender zawiera wbudowane wykluczenia dla plików systemu operacyjnego we wszystkich wersjach systemu Windows. |

| Niestandardowe wykluczenia programu antywirusowego Microsoft Defender | Klient | Możesz dodać wykluczenie dla pliku, folderu lub procesu, który został wykryty i zidentyfikowany jako złośliwy, mimo że nie stanowi zagrożenia. Wykluczone pliki, foldery lub procesy zostaną pominięte przez zaplanowane skanowanie, skanowanie na żądanie i ochronę w czasie rzeczywistym. |

| Wykluczenia zmniejszania obszaru ataków w usłudze Defender for Endpoint | Klient | Jeśli reguły zmniejszania obszaru podatnego na ataki powodują niewykrycie zachowania w organizacji, możesz zdefiniować wykluczenia dla niektórych plików i folderów. Takie wykluczenia są stosowane do wszystkich reguł zmniejszania obszaru podatnego na ataki. |

| Wskaźniki usługi Defender dla punktów końcowych | Klient | Wskaźniki można definiować za pomocą określonych akcji dla jednostek, takich jak pliki, adresy IP, adresy URL/domeny i certyfikaty. Podczas definiowania wskaźników można określić akcje, takie jak "Zezwalaj", w których usługa Defender dla punktu końcowego nie będzie blokować plików, adresów IP, adresów URL/domen ani certyfikatów ze wskaźnikami Zezwalaj. |

| Wykluczenia dostępu do folderów kontrolowanych przez usługę Defender for Endpoint | Klient | Możesz zezwolić niektórym aplikacjom lub podpisanym plikom wykonywalnym na dostęp do chronionych folderów, definiując wykluczenia. |

| Wykluczenia folderów usługi Defender for Endpoint Automation | Klient | Zautomatyzowane badanie i korygowanie w usłudze Defender for Endpoint sprawdza alerty i podejmuje natychmiastowe działania w celu automatycznego rozwiązania wykrytych naruszeń. Możesz określić foldery, rozszerzenia plików w określonym katalogu i nazwy plików, które mają zostać wykluczone z możliwości zautomatyzowanego badania i korygowania. |

Uwaga

Microsoft Defender wykluczenia programu antywirusowego mogą dotyczyć skanowania antywirusowego i/lub ochrony w czasie rzeczywistym.

Uwaga

Autonomiczne wersje usług Defender for Endpoint Plan 1 i Plan 2 nie obejmują licencji serwera. Do dołączania serwerów potrzebna jest inna licencja, na przykład Ochrona punktu końcowego w usłudze Microsoft Defender dla serwerów lub Microsoft Defender dla serwerów plan 1 lub 2. Aby dowiedzieć się więcej, zobacz Defender for Endpoint onboarding Windows Server (Dołączanie usługi Defender for Endpoint do systemu Windows Server).

Jeśli jesteś małą lub średnią firmą korzystającą z Microsoft Defender dla Firm, możesz uzyskać Microsoft Defender dla Firm — serwery.|

W poniższych sekcjach opisano te wykluczenia bardziej szczegółowo.

Automatyczne wykluczenia

Automatyczne wykluczenia (nazywane również automatycznymi wykluczeniami ról serwera) obejmują wykluczenia dla ról i funkcji serwera w systemie Windows Server. Te wykluczenia nie są skanowane przez ochronę w czasie rzeczywistym , ale nadal podlegają szybkim, pełnym lub na żądanie skanom antywirusowym.

Na przykład:

- Usługa replikacji plików (FRS)

- Funkcja Hyper-V

- SYSVOL

- Active Directory

- Serwer DNS

- Serwer wydruku

- Serwer sieci Web

- Windows Server Update Services

- ... i nie tylko.

Uwaga

Automatyczne wykluczenia dla ról serwera nie są obsługiwane w Windows Server 2012 R2. W przypadku serwerów z uruchomioną Windows Server 2012 R2 z zainstalowaną rolą serwera Active Directory Domain Services (AD DS) wykluczenia dla kontrolerów domeny należy określić ręcznie. Zobacz Wykluczenia usługi Active Directory.

Aby uzyskać więcej informacji, zobacz Automatyczne wykluczenia ról serwera.

Wbudowane wykluczenia

Wbudowane wykluczenia obejmują niektóre pliki systemu operacyjnego wykluczone przez program antywirusowy Microsoft Defender we wszystkich wersjach systemu Windows (w tym Windows 10, Windows 11 i Windows Server).

Na przykład:

%windir%\SoftwareDistribution\Datastore\*\Datastore.edb%allusersprofile%\NTUser.pol- pliki Windows Update

- pliki Zabezpieczenia Windows

- ... i nie tylko.

Lista wbudowanych wykluczeń w systemie Windows jest aktualizowana wraz ze zmianą krajobrazu zagrożeń. Aby dowiedzieć się więcej na temat tych wykluczeń, zobacz Microsoft Defender Wykluczenia programu antywirusowego w systemie Windows Server: wbudowane wykluczenia.

Wykluczenia niestandardowe

Wykluczenia niestandardowe obejmują określone pliki i foldery. Wykluczenia plików, folderów i procesów zostaną pominięte przez zaplanowane skanowanie, skanowanie na żądanie i ochronę w czasie rzeczywistym. Wykluczenia dla plików otwartych przez proces nie będą skanowane przez ochronę w czasie rzeczywistym , ale nadal podlegają szybkim, pełnym lub na żądanie skanom antywirusowym.

Niestandardowe akcje korygowania

Gdy program antywirusowy Microsoft Defender wykryje potencjalne zagrożenie podczas skanowania, podejmie próbę skorygowania lub usunięcia wykrytego zagrożenia. Można zdefiniować niestandardowe akcje korygowania, aby skonfigurować sposób, w jaki program antywirusowy Microsoft Defender powinien rozwiązywać problemy z pewnymi zagrożeniami, czy należy utworzyć punkt przywracania przed korygowaniem i kiedy należy usunąć zagrożenia. Skonfiguruj akcje korygowania dla wykrywania Microsoft Defender antywirusowego.

Wykluczenia zmniejszania obszaru ataków

Reguły zmniejszania obszaru ataków (znane również jako reguły środowiska ASR) dotyczą pewnych zachowań oprogramowania, takich jak:

- Uruchamianie plików wykonywalnych i skryptów, które próbują pobrać lub uruchomić pliki

- Uruchamianie skryptów, które wydają się być zaciemnione lub w inny sposób podejrzane

- Wykonywanie zachowań, których aplikacje zwykle nie inicjują podczas normalnej codziennej pracy

Czasami uzasadnione aplikacje wykazują zachowania oprogramowania, które mogą być blokowane przez reguły zmniejszania obszaru podatnego na ataki. Jeśli ma to miejsce w organizacji, możesz zdefiniować wykluczenia dla niektórych plików i folderów. Takie wykluczenia są stosowane do wszystkich reguł zmniejszania obszaru podatnego na ataki. Zobacz Włączanie reguł zmniejszania obszaru ataków.

Należy również pamiętać, że podczas gdy większość wykluczeń reguł usługi ASR jest niezależna od wykluczeń programu antywirusowego Microsoft Defender, niektóre reguły usługi ASR przestrzegają niektórych wykluczeń programu antywirusowego Microsoft Defender. Zobacz Dokumentacja reguł zmniejszania obszaru podatnego na ataki — Microsoft Defender wykluczenia programu antywirusowego i reguły usługi ASR.

Wskaźniki usługi Defender for Endpoint

Wskaźniki można definiować za pomocą określonych akcji dla jednostek, takich jak pliki, adresy IP, adresy URL/domeny i certyfikaty. W usłudze Defender for Endpoint wskaźniki są określane jako wskaźniki kompromisu (IoCs) i rzadziej jako wskaźniki niestandardowe. Podczas definiowania wskaźników można określić jedną z następujących akcji:

Zezwalaj — usługa Defender dla punktu końcowego nie będzie blokować plików, adresów IP, adresów URL/domen ani certyfikatów, które mają wskaźniki Zezwalaj. (Użyj tej akcji z ostrożnością).

Inspekcja — pliki, adresy IP i adresy URL/domeny ze wskaźnikami inspekcji są monitorowane, a gdy użytkownicy uzyskują do nich dostęp, alerty informacyjne są generowane w portalu Microsoft Defender.

Blokuj i koryguj — pliki lub certyfikaty ze wskaźnikami Blokuj i Koryguj są blokowane i poddawane kwarantannie po wykryciu.

Blokuj wykonywanie — adresy IP i adresy URL/domeny ze wskaźnikami Blokuj wykonywanie są blokowane. Użytkownicy nie mogą uzyskać dostępu do tych lokalizacji.

Ostrzeżenie — adresy IP i adresy URL/domeny ze wskaźnikami Warn powodują wyświetlenie komunikatu ostrzegawczego, gdy użytkownik spróbuje uzyskać dostęp do tych lokalizacji. Użytkownicy mogą pominąć ostrzeżenie i przejść do adresu IP lub adresu URL/domeny.

Ważna

W dzierżawie możesz mieć maksymalnie 15 000 wskaźników.

Poniższa tabela zawiera podsumowanie typów IoC i dostępnych akcji:

| Typ wskaźnika | Dostępne akcje |

|---|---|

| Pliki | -Pozwolić -Audyt -Ostrzegać — Blokuj wykonywanie — Blokuj i koryguj |

| Adresy IP i adresy URL/domeny | -Pozwolić -Audyt -Ostrzegać — Blokuj wykonywanie |

| Certyfikaty | -Pozwolić — Blokuj i koryguj |

Porada

Zobacz następujące zasoby, aby dowiedzieć się więcej o wskaźnikach:

Wykluczenia dostępu do folderów kontrolowanych

Kontrolowany dostęp do folderów monitoruje aplikacje pod kątem działań wykrytych jako złośliwe i chroni zawartość niektórych (chronionych) folderów na urządzeniach z systemem Windows. Kontrolowany dostęp do folderów umożliwia tylko zaufanym aplikacjom dostęp do chronionych folderów, takich jak typowe foldery systemowe (w tym sektory rozruchu) i inne określone foldery. Możesz zezwolić niektórym aplikacjom lub podpisanym plikom wykonywalnym na dostęp do chronionych folderów, definiując wykluczenia. Zobacz Dostosowywanie kontrolowanego dostępu do folderów.

Wykluczenia folderów usługi Automation

Wykluczenia folderów usługi Automation mają zastosowanie do zautomatyzowanego badania i korygowania w usłudze Defender for Endpoint, która została zaprojektowana w celu zbadania alertów i podjęcia natychmiastowych działań w celu rozwiązania wykrytych naruszeń. Po wyzwoleniu alertów i uruchomieniu zautomatyzowanego badania zostanie osiągnięty werdykt (Złośliwy, Podejrzany lub Nie znaleziono zagrożeń) dla każdego badanego dowodu. W zależności od poziomu automatyzacji i innych ustawień zabezpieczeń akcje korygowania mogą być wykonywane automatycznie lub tylko po zatwierdzeniu przez zespół ds. operacji zabezpieczeń.

Możesz określić foldery, rozszerzenia plików w określonym katalogu i nazwy plików, które mają zostać wykluczone z możliwości zautomatyzowanego badania i korygowania. Takie wykluczenia folderów automatyzacji mają zastosowanie do wszystkich urządzeń dołączonych do usługi Defender for Endpoint. Te wykluczenia nadal podlegają skanom antywirusowym. Zobacz Zarządzanie wykluczeniami folderów automatyzacji.

Sposób oceniania wykluczeń i wskaźników

Większość organizacji ma kilka różnych typów wykluczeń i wskaźników, aby określić, czy użytkownicy powinni mieć dostęp do pliku lub procesu i korzystać z niego. Wykluczenia i wskaźniki są przetwarzane w określonej kolejności, tak aby konflikty zasad były systematycznie obsługiwane.

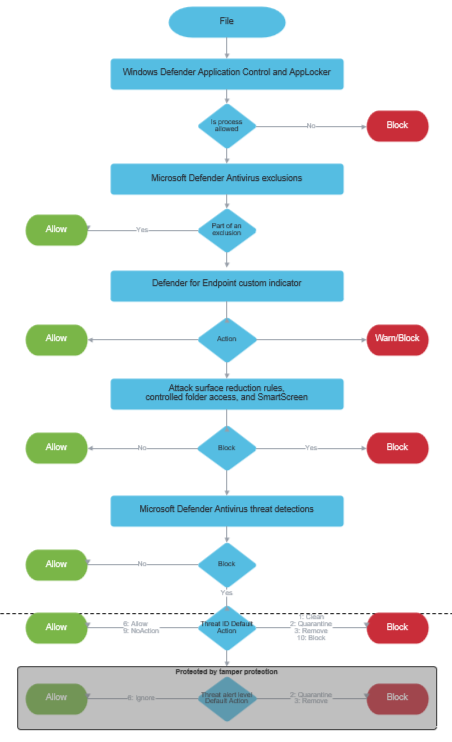

Na poniższej ilustracji przedstawiono sposób obsługi wykluczeń i wskaźników w programie Defender for Endpoint i programie antywirusowym Microsoft Defender:

Oto jak to działa:

Jeśli wykryty plik/proces nie jest dozwolony przez kontrolkę aplikacji usługi Windows Defender i funkcję AppLocker, jest zablokowany. W przeciwnym razie przechodzi do programu antywirusowego Microsoft Defender.

Jeśli wykryty plik/proces nie jest częścią wykluczenia dla programu antywirusowego Microsoft Defender, zostanie zablokowany. W przeciwnym razie usługa Defender dla punktu końcowego sprawdza, czy nie ma niestandardowego wskaźnika dla pliku/procesu.

Jeśli wykryty plik/proces ma wskaźnik Blokuj lub Ostrzegaj, ta akcja jest podejmowana. W przeciwnym razie plik/proces jest dozwolony i przechodzi do oceny przez reguły zmniejszania obszaru ataków, kontrolowany dostęp do folderów i ochronę filtru SmartScreen.

Jeśli wykryty plik/proces nie zostanie zablokowany przez reguły zmniejszania obszaru ataków, kontrolowany dostęp do folderów lub ochronę filtru SmartScreen, przejdzie on do programu antywirusowego Microsoft Defender.

Jeśli wykryty plik/proces nie jest dozwolony przez program antywirusowy Microsoft Defender, jest on sprawdzany pod kątem akcji na podstawie jego identyfikatora zagrożenia.

Jak są obsługiwane konflikty zasad

W przypadkach, gdy wskaźniki usługi Defender for Endpoint powodują konflikt, oto czego można się spodziewać:

Jeśli występują sprzeczne wskaźniki plików, zostanie zastosowany wskaźnik, który używa najbezpieczniejszego skrótu. Na przykład sha256 ma pierwszeństwo przed SHA-1, który ma pierwszeństwo przed MD5.

Jeśli występują sprzeczne wskaźniki adresu URL, używany jest bardziej rygorystyczny wskaźnik. W przypadku Microsoft Defender filtru SmartScreen jest stosowany wskaźnik, który używa najdłuższej ścieżki adresu URL. Na przykład

www.dom.ain/admin/ma pierwszeństwowww.dom.ainprzed . (Ochrona sieci dotyczy domen, a nie podstron w domenie).Jeśli istnieją podobne wskaźniki dla pliku lub procesu, które mają różne akcje, wskaźnik ograniczony do określonej grupy urządzeń ma pierwszeństwo przed wskaźnikiem przeznaczonym dla wszystkich urządzeń.

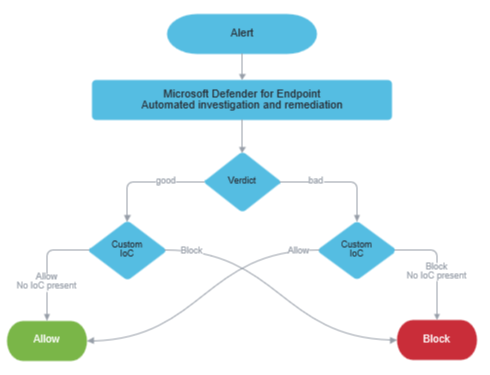

Jak zautomatyzowane badanie i korygowanie działa ze wskaźnikami

Funkcje zautomatyzowanego badania i korygowania w usłudze Defender for Endpoint najpierw określają werdykt dla każdego dowodu, a następnie podejmują działania w zależności od wskaźników usługi Defender for Endpoint. W związku z tym plik/proces może uzyskać werdykt "dobry" (co oznacza, że nie znaleziono żadnych zagrożeń) i nadal być zablokowany, jeśli istnieje wskaźnik z tej akcji. Podobnie, jednostka może uzyskać werdykt "zły" (co oznacza, że jest zdecydowany na złośliwy) i nadal być dozwolone, jeśli istnieje wskaźnik z tej akcji.

Na poniższym diagramie pokazano, jak zautomatyzowane badanie i korygowanie działa ze wskaźnikami:

Inne obciążenia i wykluczenia serwera

Jeśli Organizacja korzysta z innych obciążeń serwera, takich jak Exchange Server, SharePoint Server lub SQL Server, należy pamiętać, że tylko wbudowane role serwera (które mogą być wymaganiami wstępnymi dotyczącymi oprogramowania instalowanego później) w systemie Windows Server są wykluczane przez funkcję automatycznych wykluczeń (i tylko w przypadku korzystania z ich domyślnej lokalizacji instalacji). Prawdopodobnie konieczne będzie zdefiniowanie wykluczeń ochrony antywirusowej dla tych innych obciążeń lub dla wszystkich obciążeń, jeśli wyłączysz automatyczne wykluczenia.

Poniżej przedstawiono kilka przykładów dokumentacji technicznej w celu zidentyfikowania i zaimplementowania wymaganych wykluczeń:

- Uruchamianie oprogramowania antywirusowego na Exchange Server

- Foldery do wykluczenia ze skanowania antywirusowego w programie SharePoint Server

- Wybieranie oprogramowania antywirusowego dla SQL Server

W zależności od tego, czego używasz, może być konieczne skorzystanie z dokumentacji dla tego obciążenia serwera.

Porada

Porada dotycząca wydajności Ze względu na różne czynniki program antywirusowy Microsoft Defender, podobnie jak inne oprogramowanie antywirusowe, może powodować problemy z wydajnością na urządzeniach punktu końcowego. W niektórych przypadkach może być konieczne dostosowanie wydajności programu antywirusowego Microsoft Defender w celu złagodzenia tych problemów z wydajnością. Analizator wydajności firmy Microsoft to narzędzie wiersza polecenia programu PowerShell, które pomaga określić, które pliki, ścieżki plików, procesy i rozszerzenia plików mogą powodować problemy z wydajnością; Oto kilka przykładów:

- Najważniejsze ścieżki wpływające na czas skanowania

- Najważniejsze pliki, które mają wpływ na czas skanowania

- Najważniejsze procesy wpływające na czas skanowania

- Najważniejsze rozszerzenia plików, które mają wpływ na czas skanowania

- Kombinacje, takie jak:

- najważniejsze pliki na rozszerzenie

- górne ścieżki na rozszerzenie

- najważniejsze procesy na ścieżkę

- najczęściej skanuje na plik

- najczęściej skanuje na plik na proces

Informacje zebrane przy użyciu analizatora wydajności umożliwiają lepszą ocenę problemów z wydajnością i stosowanie akcji korygowania. Zobacz: Analizator wydajności dla programu antywirusowego Microsoft Defender.

Zobacz też

- Przesłania, pominięcia i wykluczenia

- Ważne kwestie dotyczące wykluczeń

- Typowe błędy, których należy unikać podczas definiowania wykluczeń

Porada

Chcesz dowiedzieć się więcej? Engage ze społecznością microsoft security w naszej społeczności technicznej: Ochrona punktu końcowego w usłudze Microsoft Defender Tech Community.