Nuta

Dostęp do tej strony wymaga autoryzacji. Możesz spróbować się zalogować lub zmienić katalog.

Dostęp do tej strony wymaga autoryzacji. Możesz spróbować zmienić katalogi.

Omówienie

Tworząc wskaźniki dla adresów IP i adresów URL lub domen, możesz teraz zezwalać na adresy IP, adresy URL lub domeny albo blokować je na podstawie własnej analizy zagrożeń. Możesz również ostrzec użytkowników, jeśli otworzą ryzykowną aplikację. Monit nie uniemożliwia korzystania z aplikacji. użytkownicy mogą pominąć ostrzeżenie i w razie potrzeby nadal korzystać z aplikacji.

Aby zablokować złośliwe adresy IP/adresy URL, usługa Defender dla punktu końcowego może użyć:

- Windows Defender SmartScreen dla przeglądarek firmy Microsoft

- Ochrona sieci dla przeglądarek innych niż Microsoft i procesów innych niż przeglądarki

Domyślny zestaw danych analizy zagrożeń blokujący złośliwe adresy IP/adresy URL jest zarządzany przez firmę Microsoft.

Możesz zablokować dodatkowe złośliwe adresy IP/adresy URL, konfigurując "Niestandardowe wskaźniki sieci".

Wymagania wstępne

Przed utworzeniem wskaźników dla adresów IP, adresów URL lub domen należy zapoznać się z następującymi wymaganiami wstępnymi.

Integracja z przeglądarkami firmy Microsoft jest kontrolowana przez ustawienie filtru SmartScreen przeglądarki. W przypadku innych przeglądarek i aplikacji organizacja musi mieć następujące elementy:

Microsoft Defender program antywirusowy skonfigurowany w trybie aktywnym.

Włączono ochronę opartą na chmurze.

Wersja klienta chroniąca przed złośliwym oprogramowaniem musi być

4.18.1906.xlub nowsza. Zobacz Comiesięczne wersje platformy i aparatu.

Obsługiwane systemy operacyjne

- System Windows 11

- Windows 10, wersja 1709 lub nowsza

- Windows Server 2025 r.

- Windows Server 2022

- Windows Server 2019

- Windows Server 2016 uruchamianie nowoczesnego, ujednoliconego rozwiązania usługi Defender for Endpoint (wymaga instalacji za pośrednictwem usługi MSI)

- Windows Server 2012 R2 z nowoczesnym, ujednoliconym rozwiązaniem usługi Defender for Endpoint (wymaga instalacji za pośrednictwem msi)

- Azure Stack HCI OS, wersja 23H2 i nowsze

- macOS

- Linux

- iOS

- Android

Wymagania dotyczące ochrony sieci

Pozycja Zezwalaj na adres URL/adres IP i blokuj wymaga włączenia składnika Ochrona punktu końcowego w usłudze Microsoft Defender Ochrona sieci w trybie bloku. Aby uzyskać więcej informacji na temat ochrony sieci i instrukcji konfiguracji, zobacz Włączanie ochrony sieci.

Niestandardowe wymagania dotyczące wskaźników sieci

Aby rozpocząć blokowanie adresów IP i/lub adresów URL, włącz funkcję "Niestandardowe wskaźniki sieci" w portalu Microsoft Defender. Ta funkcja znajduje się w temacie Ustawienia>Punkty końcowe>Ogólne>funkcje zaawansowane. Aby uzyskać więcej informacji, zobacz Funkcje zaawansowane.

Aby uzyskać obsługę wskaźników w systemie iOS, zobacz Ochrona punktu końcowego w usłudze Microsoft Defender w systemie iOS.

Aby uzyskać obsługę wskaźników w systemie Android, zobacz Ochrona punktu końcowego w usłudze Microsoft Defender w systemie Android.

Ograniczenia listy wskaźników

Do listy wskaźników można dodawać tylko zewnętrzne adresy IP; nie można utworzyć wskaźników dla wewnętrznych adresów IP.

Procesy inne niż Microsoft Edge i Internet Explorer

W przypadku procesów innych niż Microsoft Edge i Internet Explorer scenariusze ochrony sieci Web używają usługi Network Protection do inspekcji i wymuszania:

- Adresy IP są obsługiwane dla wszystkich trzech protokołów (TCP, HTTP i HTTPS (TLS))

- W niestandardowych wskaźnikach są obsługiwane tylko pojedyncze adresy IP (brak bloków CIDR ani zakresów adresów IP)

- Adresy URL HTTP (w tym pełna ścieżka adresu URL) mogą być blokowane dla dowolnej przeglądarki lub procesu

- W pełni kwalifikowane nazwy domen https (FQDN) mogą być blokowane w przeglądarkach innych niż Microsoft (wskaźniki określające pełną ścieżkę adresu URL mogą być blokowane tylko w przeglądarce Microsoft Edge)

- Blokowanie nazw FQDN w przeglądarkach innych niż Microsoft wymaga wyłączenia funkcji QUIC i szyfrowanego powitania klienta w tych przeglądarkach

- Połączenia FQDN ładowane za pośrednictwem łączenia połączeń HTTP2 mogą być blokowane tylko w przeglądarce Microsoft Edge

- Jeśli istnieją sprzeczne zasady wskaźnika adresu URL, zostanie zastosowana dłuższa ścieżka. Na przykład zasady

https://support.microsoft.com/officewskaźnika adresu URL mają pierwszeństwo przed zasadamihttps://support.microsoft.comwskaźnika adresu URL.

Implementacja ochrony sieci

W procesach innych niż Microsoft Edge usługa Network Protection określa w pełni kwalifikowaną nazwę domeny dla każdego połączenia HTTPS, sprawdzając zawartość uzgadniania protokołu TLS, które ma miejsce po uzgadnianiu protokołu TCP/IP. Wymaga to, aby połączenie HTTPS używało protokołu TCP/IP (nie UDP/QUIC) i aby komunikat ClientHello nie był szyfrowany. Aby wyłączyć funkcję QUIC i szyfrowaną funkcję Hello klienta w przeglądarce Google Chrome, zobacz QuicAllowed i EncryptedClientHelloEnabled. W przypadku przeglądarki Mozilla Firefox zobacz Disable EncryptedClientHello and network.http.http3.enable (Wyłączanie funkcji EncryptedClientHello i network.http.http3.enable).

Określenie, czy zezwolić na dostęp do lokacji lub zablokować go, jest dokonywane po zakończeniu uzgadniania trójstopnienego za pośrednictwem protokołu TCP/IP i uzgadniania protokołu TLS. W związku z tym, gdy lokacja jest zablokowana przez ochronę sieci, w portalu Microsoft Defender może zostać wyświetlony typ ConnectionSuccessNetworkConnectionEvents akcji, mimo że witryna została zablokowana.

NetworkConnectionEvents są zgłaszane z warstwy TCP, a nie z ochrony sieci. Po zakończeniu uzgadniania trójstopnienia dostęp do witryny jest dozwolony lub blokowany przez ochronę sieci.

Oto przykład tego, jak to działa:

Załóżmy, że użytkownik próbuje uzyskać dostęp do witryny internetowej na swoim urządzeniu. Lokacja jest hostowana w niebezpiecznej domenie i powinna zostać zablokowana przez ochronę sieci.

Rozpoczyna się uzgadnianie protokołu TCP/IP. Przed zakończeniem

NetworkConnectionEventsjest rejestrowana akcja, a jejActionTypenazwa jest wyświetlana jakoConnectionSuccess. Jednak po zakończeniu procesu uzgadniania protokołu TCP/IP ochrona sieci blokuje dostęp do lokacji. Wszystko to dzieje się szybko. Podobny proces występuje w przypadku Microsoft Defender SmartScreen. Po zakończeniu uzgadniania zostanie wykonane ustalenie, a dostęp do witryny jest zablokowany lub dozwolony.W portalu Microsoft Defender alert jest wyświetlany w kolejce alertów. Szczegóły tego alertu obejmują zarówno

NetworkConnectionEventsiAlertEvents. Widać, że witryna została zablokowana, mimo że maszNetworkConnectionEventsrównież element o typie ActionType .ConnectionSuccess

Kontrolki trybu ostrzegania

W przypadku korzystania z trybu ostrzegania można skonfigurować następujące kontrolki:

Możliwość obejścia

- Przycisk Zezwalaj w przeglądarce Microsoft Edge

- Przycisk Zezwalaj na wyskakujące (przeglądarki inne niż Microsoft)

- Obejście parametru czasu trwania wskaźnika

- Pomijanie wymuszania w przeglądarkach firmy Microsoft i innych firm

Adres URL przekierowania

- Parametr przekierowania adresu URL wskaźnika

- Adres URL przekierowania w przeglądarce Microsoft Edge

- Adres URL przekierowania w wyskakujących (przeglądarki innych niż Microsoft)

Aby uzyskać więcej informacji, zobacz Zarządzanie aplikacjami odnalezionych przez Ochrona punktu końcowego w usłudze Microsoft Defender.

Wskaźnik adresu IP i kolejność obsługi konfliktów zasad domeny

Obsługa konfliktów zasad dla domen/adresów URL/adresów IP różni się od obsługi konfliktów zasad dla certyfikatów.

W przypadku, gdy na tym samym wskaźniku ustawiono wiele różnych typów akcji (na przykład trzy wskaźniki dla Microsoft.com z blokiem typów akcji, ostrzeżeniem i zezwoleniem), kolejność, w jakiej te typy akcji będą obowiązywać, to:

Zezwalaj

Ostrzegać

Blokuj

Opcja "Zezwalaj" zastępuje ciąg "warn", który zastępuje ciąg "block", w następujący sposób: AllowBlock>Warn>. W związku z tym w poprzednim przykładzie Microsoft.com będzie dozwolone.

wskaźniki Defender for Cloud Apps

Jeśli Twoja organizacja włączyła integrację między usługą Defender for Endpoint i Defender for Cloud Apps, wskaźniki blokowe są tworzone w usłudze Defender for Endpoint dla wszystkich nieakceptowanych aplikacji w chmurze. Jeśli aplikacja zostanie umieszczona w trybie monitorowania, dla adresów URL skojarzonych z aplikacją zostaną utworzone wskaźniki ostrzeżenia (blok z możliwością obejścia). Wskaźniki zezwalania nie są automatycznie tworzone dla zaakceptowanych aplikacji. Wskaźniki utworzone przez Defender for Cloud Apps są zgodne z tą samą obsługą konfliktów zasad opisaną w poprzedniej sekcji.

Pierwszeństwo zasad

zasady Ochrona punktu końcowego w usłudze Microsoft Defender mają pierwszeństwo przed zasadami ochrony antywirusowej Microsoft Defender. W sytuacjach, gdy w usłudze Defender dla punktu końcowego ustawiono Allowwartość , ale Microsoft Defender program antywirusowy ma wartość Block, wynik to Allow.

Pierwszeństwo dla wielu aktywnych zasad

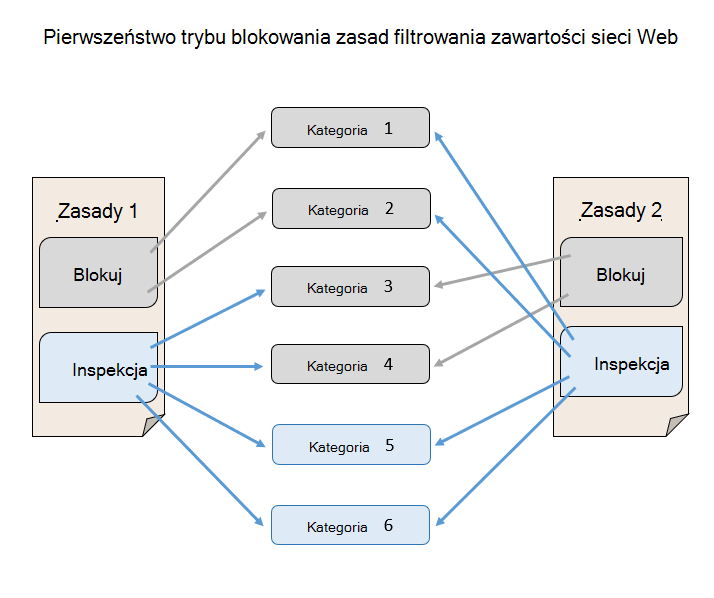

Zastosowanie wielu różnych zasad filtrowania zawartości internetowej do tego samego urządzenia powoduje zastosowanie bardziej restrykcyjnych zasad dla każdej kategorii. Rozpatrzmy następujący scenariusz:

- Zasady 1 blokują kategorie 1 i 2, a pozostałe przeprowadzają inspekcję

- Zasady 2 blokują kategorie 3 i 4, a pozostałe przeprowadzają inspekcję

W rezultacie wszystkie kategorie 1–4 są zablokowane. Ten scenariusz przedstawiono na poniższej ilustracji.

Tworzenie wskaźnika adresów IP, adresów URL lub domen na stronie ustawień

W okienku nawigacji wybierz pozycję Ustawienia>Wskaźniki punktów końcowych> (w obszarze Reguły).

Wybierz kartę Adresy IP lub adresy URL/domeny .

Wybierz pozycję Dodaj element.

Określ następujące szczegóły:

- Wskaźnik: określ szczegóły jednostki i zdefiniuj wygaśnięcie wskaźnika.

- Akcja: określ akcję do wykonania i podaj opis.

- Zakres: określ grupy maszyn, które powinny wymusić wskaźnik.

Przejrzyj szczegóły na karcie Podsumowanie , a następnie wybierz pozycję Zapisz.

Ważna

Zablokowanie adresu URL lub adresu IP na urządzeniu może potrwać do 48 godzin. W większości przypadków bloki wchodzą w życie w mniej niż dwie godziny.

Artykuły pokrewne

- Utwórz wskaźniki

- Utwórz wskaźniki dla plików

- Tworzenie wskaźników na podstawie certyfikatów

- Zarządzaj wskaźnikami

- Wykluczenia dla programu antywirusowego Ochrona punktu końcowego w usłudze Microsoft Defender i Microsoft Defender

Porada

Chcesz dowiedzieć się więcej? Engage ze społecznością microsoft security w naszej społeczności technicznej: Ochrona punktu końcowego w usłudze Microsoft Defender Tech Community.