Nowe profile konfiguracji dla systemu macOS Big Sur i nowszych wersji systemu macOS

Dotyczy:

- Ochrona punktu końcowego w usłudze Microsoft Defender (plan 1)

- Ochrona punktu końcowego w usłudze Microsoft Defender (plan 2)

- Microsoft Defender XDR

Chcesz poznać usługę ochrony punktu końcowego w usłudze Microsoft Defender? Utwórz konto, aby skorzystać z bezpłatnej wersji próbnej.

Jeśli wdrożono Ochrona punktu końcowego w usłudze Microsoft Defender w systemie macOS w środowisku zarządzanym (za pośrednictwem narzędzia JAMF, Intune lub innego rozwiązania MDM), należy wdrożyć nowe profile konfiguracji. Niepowodzenie wykonania tych kroków spowoduje, że użytkownicy otrzymają monity o zatwierdzenie w celu uruchomienia tych nowych składników.

Aby zatwierdzić rozszerzenia systemu, utwórz następujący ładunek:

W obszarze Profile konfiguracji komputerów > wybierz pozycję Opcje > Rozszerzenia systemu.

Wybierz pozycję Dozwolone rozszerzenia systemu z listy rozwijanej Typy rozszerzeń systemu .

Użyj UBF8T346G9 dla identyfikatora zespołu.

Dodaj następujące identyfikatory pakietów do listy Dozwolone rozszerzenia systemu :

- com.microsoft.wdav.epsext

- com.microsoft.wdav.netext

Dodaj następujący ładunek JAMF, aby udzielić pełnego dostępu do Ochrona punktu końcowego w usłudze Microsoft Defender rozszerzenia zabezpieczeń punktu końcowego. Te zasady są wymaganiami wstępnymi dotyczącymi uruchamiania rozszerzenia na urządzeniu.

Wybierz pozycję Opcje>Kontrola zasad preferencji prywatności.

Użyj

com.microsoft.wdav.epsextjako identyfikatora iBundle IDjako typu pakietu.Ustaw wymaganie dotyczące kodu na

identifier "com.microsoft.wdav.epsext" and anchor apple generic and certificate 1[field.1.2.840.113635.100.6.2.6] /* exists */ and certificate leaf[field.1.2.840.113635.100.6.1.13] /* exists */ and certificate leaf[subject.OU] = UBF8T346G9Ustaw pozycję Aplikacja lub usługa na Wartość SystemPolicyAllFiles i dostęp do pozycji Zezwalaj.

W ramach funkcji wykrywania punktów końcowych i reagowania Ochrona punktu końcowego w usłudze Microsoft Defender w systemie macOS sprawdza ruch gniazd i zgłasza te informacje do portalu Microsoft Defender. Poniższe zasady umożliwiają rozszerzeniu sieci wykonywanie tej funkcji.

Uwaga

Narzędzie JAMF nie ma wbudowanej obsługi zasad filtrowania zawartości, które są wymaganiami wstępnymi dotyczącymi włączania rozszerzeń sieciowych, które Ochrona punktu końcowego w usłudze Microsoft Defender w instalacjach systemu macOS na urządzeniu. Ponadto narzędzie JAMF czasami zmienia zawartość wdrażanych zasad. W związku z tym poniższe kroki zawierają obejście obejmujące podpisanie profilu konfiguracji.

Zapisz następującą zawartość na urządzeniu, używając

com.microsoft.network-extension.mobileconfigedytora tekstów:<?xml version="1.0" encoding="UTF-8"?><!DOCTYPE plist PUBLIC "-//Apple//DTD PLIST 1.0//EN" "http://www.apple.com/DTDs/PropertyList-1.0.dtd"> <plist version="1"> <dict> <key>PayloadUUID</key> <string>DA2CC794-488B-4AFF-89F7-6686A7E7B8AB</string> <key>PayloadType</key> <string>Configuration</string> <key>PayloadOrganization</key> <string>Microsoft Corporation</string> <key>PayloadIdentifier</key> <string>DA2CC794-488B-4AFF-89F7-6686A7E7B8AB</string> <key>PayloadDisplayName</key> <string>Microsoft Defender Network Extension</string> <key>PayloadDescription</key> <string/> <key>PayloadVersion</key> <integer>1</integer> <key>PayloadEnabled</key> <true/> <key>PayloadRemovalDisallowed</key> <true/> <key>PayloadScope</key> <string>System</string> <key>PayloadContent</key> <array> <dict> <key>PayloadUUID</key> <string>2BA070D9-2233-4827-AFC1-1F44C8C8E527</string> <key>PayloadType</key> <string>com.apple.webcontent-filter</string> <key>PayloadOrganization</key> <string>Microsoft Corporation</string> <key>PayloadIdentifier</key> <string>CEBF7A71-D9A1-48BD-8CCF-BD9D18EC155A</string> <key>PayloadDisplayName</key> <string>Approved Network Extension</string> <key>PayloadDescription</key> <string/> <key>PayloadVersion</key> <integer>1</integer> <key>PayloadEnabled</key> <true/> <key>FilterType</key> <string>Plugin</string> <key>UserDefinedName</key> <string>Microsoft Defender Network Extension</string> <key>PluginBundleID</key> <string>com.microsoft.wdav</string> <key>FilterSockets</key> <true/> <key>FilterDataProviderBundleIdentifier</key> <string>com.microsoft.wdav.netext</string> <key>FilterDataProviderDesignatedRequirement</key> <string>identifier "com.microsoft.wdav.netext" and anchor apple generic and certificate 1[field.1.2.840.113635.100.6.2.6] /* exists */ and certificate leaf[field.1.2.840.113635.100.6.1.13] /* exists */ and certificate leaf[subject.OU] = UBF8T346G9</string> </dict> </array> </dict> </plist>Sprawdź, czy powyższy plik został poprawnie skopiowany, uruchamiając

plutilnarzędzie w terminalu:$ plutil -lint <PathToFile>/com.microsoft.network-extension.mobileconfigJeśli na przykład plik był przechowywany w dokumentach:

$ plutil -lint ~/Documents/com.microsoft.network-extension.mobileconfigSprawdź, czy polecenie wyświetla dane wyjściowe

OK.<PathToFile>/com.microsoft.network-extension.mobileconfig: OKPostępuj zgodnie z instrukcjami na tej stronie , aby utworzyć certyfikat podpisywania przy użyciu wbudowanego urzędu certyfikacji JAMF.

Po utworzeniu i zainstalowaniu certyfikatu na urządzeniu uruchom następujące polecenie w terminalu, aby podpisać plik:

$ security cms -S -N "<CertificateName>" -i <PathToFile>/com.microsoft.network-extension.mobileconfig -o <PathToSignedFile>/com.microsoft.network-extension.signed.mobileconfigJeśli na przykład nazwa certyfikatu to SigningCertificate , a podpisany plik będzie przechowywany w dokumentach:

$ security cms -S -N "SigningCertificate" -i ~/Documents/com.microsoft.network-extension.mobileconfig -o ~/Documents/com.microsoft.network-extension.signed.mobileconfigW portalu JAMF przejdź do pozycji Profile konfiguracji i kliknij przycisk Przekaż . Wybierz

com.microsoft.network-extension.signed.mobileconfigpo wyświetleniu monitu o plik.

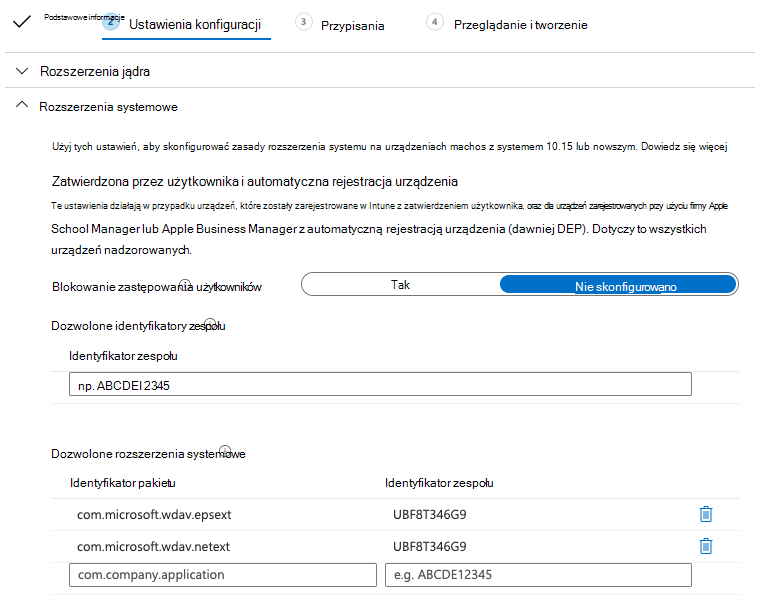

Aby zatwierdzić rozszerzenia systemu:

W Intune otwórz pozycję Zarządzaj>konfiguracją urządzenia. Wybierz pozycję Zarządzaj>profilami>Twórca Profil.

Wybierz nazwę profilu. Zmień wartość Platform=macOS na Typ profilu=Rozszerzenia. Wybierz pozycję Utwórz.

BasicsNa karcie nadaj nazwę temu nowemu profilowi.Configuration settingsNa karcie dodaj następujące wpisy wAllowed system extensionssekcji:

| Identyfikator pakietu | Identyfikator zespołu |

|---|---|

| com.microsoft.wdav.epsext | UBF8T346G9 |

| com.microsoft.wdav.netext | UBF8T346G9 |

AssignmentsNa karcie przypisz ten profil do pozycji Wszyscy użytkownicy & Wszystkie urządzenia.- Przejrzyj i utwórz ten profil konfiguracji.

Poniższy profil konfiguracji umożliwia rozszerzenie sieci i udziela pełnego dostępu do dysku do rozszerzenia systemu zabezpieczeń punktu końcowego.

Zapisz następującą zawartość w pliku o nazwie sysext.xml:

<?xml version="1.0" encoding="UTF-8"?><!DOCTYPE plist PUBLIC "-//Apple//DTD PLIST 1.0//EN" "http://www.apple.com/DTDs/PropertyList-1.0.dtd">

<plist version="1">

<dict>

<key>PayloadUUID</key>

<string>7E53AC50-B88D-4132-99B6-29F7974EAA3C</string>

<key>PayloadType</key>

<string>Configuration</string>

<key>PayloadOrganization</key>

<string>Microsoft Corporation</string>

<key>PayloadIdentifier</key>

<string>7E53AC50-B88D-4132-99B6-29F7974EAA3C</string>

<key>PayloadDisplayName</key>

<string>Microsoft Defender System Extensions</string>

<key>PayloadDescription</key>

<string/>

<key>PayloadVersion</key>

<integer>1</integer>

<key>PayloadEnabled</key>

<true/>

<key>PayloadRemovalDisallowed</key>

<true/>

<key>PayloadScope</key>

<string>System</string>

<key>PayloadContent</key>

<array>

<dict>

<key>PayloadUUID</key>

<string>2BA070D9-2233-4827-AFC1-1F44C8C8E527</string>

<key>PayloadType</key>

<string>com.apple.webcontent-filter</string>

<key>PayloadOrganization</key>

<string>Microsoft Corporation</string>

<key>PayloadIdentifier</key>

<string>CEBF7A71-D9A1-48BD-8CCF-BD9D18EC155A</string>

<key>PayloadDisplayName</key>

<string>Approved Network Extension</string>

<key>PayloadDescription</key>

<string/>

<key>PayloadVersion</key>

<integer>1</integer>

<key>PayloadEnabled</key>

<true/>

<key>FilterType</key>

<string>Plugin</string>

<key>UserDefinedName</key>

<string>Microsoft Defender Network Extension</string>

<key>PluginBundleID</key>

<string>com.microsoft.wdav</string>

<key>FilterSockets</key>

<true/>

<key>FilterDataProviderBundleIdentifier</key>

<string>com.microsoft.wdav.netext</string>

<key>FilterDataProviderDesignatedRequirement</key>

<string>identifier "com.microsoft.wdav.netext" and anchor apple generic and certificate 1[field.1.2.840.113635.100.6.2.6] /* exists */ and certificate leaf[field.1.2.840.113635.100.6.1.13] /* exists */ and certificate leaf[subject.OU] = UBF8T346G9</string>

</dict>

<dict>

<key>PayloadUUID</key>

<string>56105E89-C7C8-4A95-AEE6-E11B8BEA0366</string>

<key>PayloadType</key>

<string>com.apple.TCC.configuration-profile-policy</string>

<key>PayloadOrganization</key>

<string>Microsoft Corporation</string>

<key>PayloadIdentifier</key>

<string>56105E89-C7C8-4A95-AEE6-E11B8BEA0366</string>

<key>PayloadDisplayName</key>

<string>Privacy Preferences Policy Control</string>

<key>PayloadDescription</key>

<string/>

<key>PayloadVersion</key>

<integer>1</integer>

<key>PayloadEnabled</key>

<true/>

<key>Services</key>

<dict>

<key>SystemPolicyAllFiles</key>

<array>

<dict>

<key>Identifier</key>

<string>com.microsoft.wdav.epsext</string>

<key>CodeRequirement</key>

<string>identifier "com.microsoft.wdav.epsext" and anchor apple generic and certificate 1[field.1.2.840.113635.100.6.2.6] /* exists */ and certificate leaf[field.1.2.840.113635.100.6.1.13] /* exists */ and certificate leaf[subject.OU] = UBF8T346G9</string>

<key>IdentifierType</key>

<string>bundleID</string>

<key>StaticCode</key>

<integer>0</integer>

<key>Allowed</key>

<integer>1</integer>

</dict>

</array>

</dict>

</dict>

</array>

</dict>

</plist>

Sprawdź, czy powyższy plik został poprawnie skopiowany. W terminalu uruchom następujące polecenie i sprawdź, czy dane wyjściowe OK:

$ plutil -lint sysext.xml

sysext.xml: OK

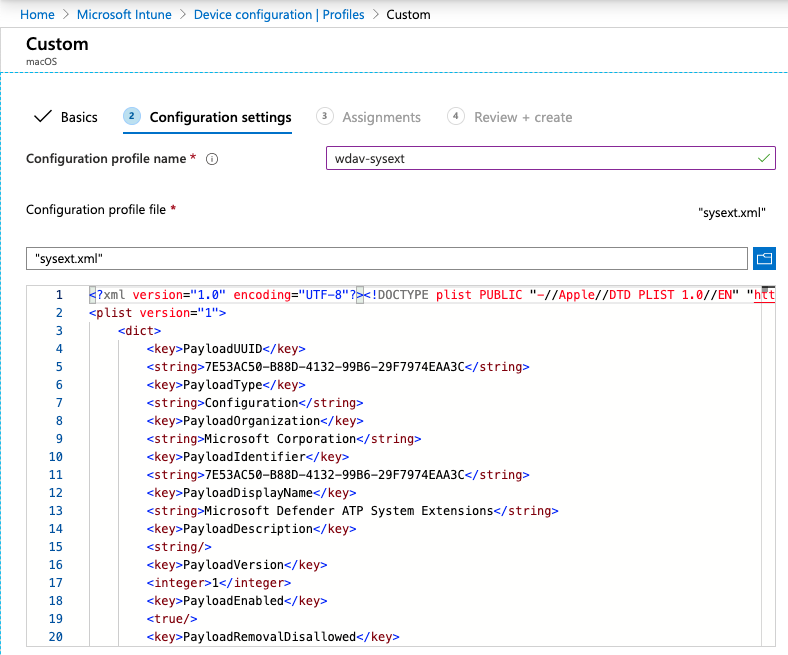

Aby wdrożyć ten niestandardowy profil konfiguracji:

W Intune otwórz pozycję Zarządzaj>konfiguracją urządzenia. Wybierz pozycję Zarządzaj>profilami>Twórca profilu.

Wybierz nazwę profilu. Change Platform=macOS and Profile type=Custom. Wybierz pozycję Konfiguruj.

Otwórz profil konfiguracji i przekaż sysext.xml. Ten plik został utworzony w poprzednim kroku.

Wybierz przycisk OK.

AssignmentsNa karcie przypisz ten profil do pozycji Wszyscy użytkownicy & Wszystkie urządzenia.Przejrzyj i utwórz ten profil konfiguracji.

Porada

Chcesz dowiedzieć się więcej? Engage ze społecznością microsoft security w naszej społeczności technicznej: Ochrona punktu końcowego w usłudze Microsoft Defender Tech Community.