Zarządzanie kontami usługi Microsoft Entra

Istnieją trzy typy kont usług w usłudze Microsoft Entra ID: tożsamości zarządzane, jednostki usługi i konta użytkowników wykorzystywane jako konta usług. Podczas tworzenia kont usług do automatycznego używania są one przyznawane uprawnienia dostępu do zasobów na platformie Azure i w usłudze Microsoft Entra ID. Zasoby mogą obejmować usługi Platformy Microsoft 365, aplikacje oprogramowania jako usługi (SaaS), aplikacje niestandardowe, bazy danych, systemy HR itd. Zarządzanie kontem usługi Microsoft Entra zarządza tworzeniem, uprawnieniami i cyklem życia w celu zapewnienia bezpieczeństwa i ciągłości.

Więcej informacji:

Uwaga

Nie zalecamy kont użytkowników jako kont usług, ponieważ są one mniej bezpieczne. Obejmuje to lokalne konta usług synchronizowane z identyfikatorem Entra firmy Microsoft, ponieważ nie są konwertowane na jednostki usługi. Zamiast tego zalecamy tożsamości zarządzane lub jednostki usługi oraz użycie dostępu warunkowego.

Dowiedz się więcej: Co to jest dostęp warunkowy?

Planowanie konta usługi

Przed utworzeniem konta usługi lub zarejestrowaniem aplikacji należy udokumentować informacje o kluczu konta usługi. Użyj informacji, aby monitorować konto i zarządzać nim. Zalecamy zebranie następujących danych i śledzenie ich w scentralizowanej bazie danych zarządzania konfiguracją (CMDB).

| Dane | opis | Szczegóły |

|---|---|---|

| Właściciel | Użytkownik lub grupa do odpowiedzialności za zarządzanie kontem usługi i monitorowanie go | Przyznaj właścicielom uprawnienia do monitorowania konta i zaimplementuj sposób łagodzenia problemów. Ograniczenie ryzyka problemu jest wykonywane przez właściciela lub przez żądanie do zespołu IT. |

| Purpose | Jak jest używane konto | Mapuj konto usługi na usługę, aplikację lub skrypt. Unikaj tworzenia wielu kont usług. |

| Uprawnienia (zakresy) | Oczekiwany zestaw uprawnień | Dokumentowanie zasobów, do których uzyskuje dostęp i uprawnienia dla tych zasobów |

| Łącze CMDB | Połącz się z dostępnymi zasobami i skryptami, w których jest używane konto usługi | Dokumentowanie właścicieli zasobów i skryptów w celu komunikowania skutków zmiany |

| Ocena ryzyka | Ryzyko i efekt biznesowy, jeśli konto zostało naruszone | Użyj tych informacji, aby zawęzić zakres uprawnień i określić dostęp do informacji |

| Okres przeglądu | Cykl przeglądów kont usług przez właściciela | Przejrzyj komunikację i przeglądy. Dokument, co się stanie, jeśli przegląd zostanie wykonany po zaplanowanym okresie przeglądu. |

| Okres istnienia | Przewidywany maksymalny okres istnienia konta | Użyj tej miary, aby zaplanować komunikację z właścicielem, wyłączyć, a następnie usunąć konta. Ustaw datę wygaśnięcia poświadczeń, które uniemożliwiają ich automatyczne przewracanie. |

| Nazwisko | Nazwa konta ustandaryzowanego | Tworzenie konwencji nazewnictwa dla kont usług w celu wyszukiwania, sortowania i filtrowania ich |

Zasada najniższych uprawnień

Udziel uprawnień konta usługi potrzebnych do wykonywania zadań i nie więcej. Jeśli konto usługi wymaga uprawnień wysokiego poziomu, oceń, dlaczego i spróbuj zmniejszyć uprawnienia.

Zalecamy następujące rozwiązania dotyczące uprawnień konta usługi.

Uprawnienia

- Nie przypisuj wbudowanych ról do kont usług

- Zobacz,

oAuth2PermissionGranttyp zasobu

- Zobacz,

- Jednostka usługi ma przypisaną rolę uprzywilejowaną

- Nie dołączaj kont usług jako członków żadnych grup z podwyższonymi uprawnieniami

Get-MgDirectoryRoleMember, i filtruj dla objectType "Service Principal" lub użyjGet-MgServicePrincipal | % { Get-MgServicePrincipalAppRoleAssignment -ObjectId $_ }

- Zobacz Wprowadzenie do uprawnień i zgody na ograniczenie funkcjonalności, do których konto usługi może uzyskać dostęp do zasobu

- Jednostki usługi i tożsamości zarządzane mogą używać zakresów Open Authorization (OAuth) 2.0 w kontekście delegowanym personifikującym zalogowanego użytkownika lub jako konto usługi w kontekście aplikacji. W kontekście aplikacji nikt nie jest zalogowany.

- Potwierdzanie żądania kont usług zakresów dla zasobów

- Jeśli konto żąda pliku Files.ReadWrite.All, sprawdź, czy potrzebuje pliku.Read.All

- Dokumentacja uprawnień usługi Microsoft Graph

- Upewnij się, że ufasz deweloperowi aplikacji lub interfejsowi API z żądanym dostępem

Czas trwania

- Ogranicz poświadczenia konta usługi (klucz tajny klienta, certyfikat) do przewidywanego okresu użycia

- Planowanie okresowych przeglądów użycia i przeznaczenia konta usługi

- Upewnij się, że przeglądy są wykonywane przed wygaśnięciem konta

Po zapoznaniu się z celem, zakresem i uprawnieniami utwórz konto usługi, skorzystaj z instrukcji w poniższych artykułach.

- Jak używać tożsamości zarządzanych dla usług App Service i Azure Functions

- Tworzenie aplikacji Firmy Microsoft Entra i jednostki usługi, która może uzyskiwać dostęp do zasobów

Jeśli to możliwe, użyj tożsamości zarządzanej. Jeśli nie możesz użyć tożsamości zarządzanej, użyj jednostki usługi. Jeśli nie możesz użyć jednostki usługi, użyj konta użytkownika Microsoft Entra.

Tworzenie procesu cyklu życia

Cykl życia konta usługi rozpoczyna się od planowania i kończy się trwałym usunięciem. W poniższych sekcjach opisano sposób monitorowania, przeglądania uprawnień, określania dalszego użycia konta i ostatecznie anulowania aprowizacji konta.

Monitorowanie kont usług

Monitoruj konta usług, aby upewnić się, że wzorce użycia są poprawne i czy używane jest konto usługi.

Zbieranie i monitorowanie logowania konta usługi

Użyj jednej z następujących metod monitorowania:

- Dzienniki logowania w usłudze Microsoft Entra w witrynie Azure Portal

- Eksportowanie dzienników logowania usługi Microsoft Entra do

- Dokumentacja usługi Azure Storage

- Dokumentacja usługi Azure Event Hubs lub

- Przegląd dzienników usługi Azure Monitor

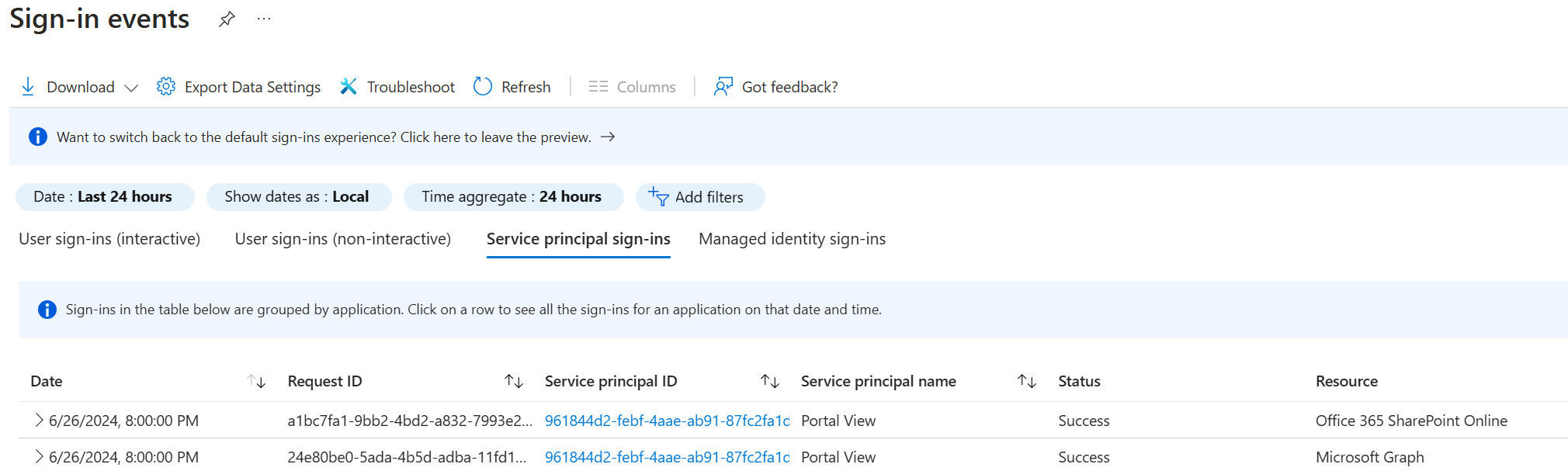

Użyj poniższego zrzutu ekranu, aby wyświetlić logowania jednostki usługi.

Szczegóły dziennika logowania

Poszukaj poniższych szczegółów w dziennikach logowania.

- Konta usług, które nie są zalogowane do dzierżawy

- Zmiany w wzorcach kont usługi logowania

Zalecamy wyeksportowanie dzienników logowania firmy Microsoft Entra, a następnie zaimportowanie ich do narzędzia do zarządzania informacjami i zdarzeniami zabezpieczeń (SIEM), takim jak Microsoft Sentinel. Użyj narzędzia SIEM do tworzenia alertów i pulpitów nawigacyjnych.

Przeglądanie uprawnień konta usługi

Regularnie przeglądaj uprawnienia konta usługi i zakresy dostępu, aby sprawdzić, czy można je zmniejszyć, czy wyeliminować.

- Zobacz Get-MgServicePrincipalOauth2PermissionGrant

AzureADAssessmentZobacz i potwierdź poprawność- Nie ustawiaj poświadczeń jednostki usługi na Nigdy nie wygasaj

- Używanie certyfikatów lub poświadczeń przechowywanych w usłudze Azure Key Vault, jeśli to możliwe

Ponowne certyfikowanie użycia konta usługi

Ustanów regularny proces przeglądu, aby upewnić się, że konta usług są regularnie przeglądane przez właścicieli, zespół ds. zabezpieczeń lub zespół IT.

Proces obejmuje:

- Określanie cyklu przeglądu konta usługi i dokumentowanie go w usłudze CMDB

- Komunikacja z właścicielem, zespołem ds. zabezpieczeń, zespołem IT przed przeglądem

- Określanie komunikacji ostrzegawczej i ich chronometrażu, jeśli recenzja została pominięta

- Instrukcje, jeśli właściciele nie mogą przejrzeć lub odpowiedzieć

- Wyłącz, ale nie usuwaj konta, dopóki przegląd nie zostanie ukończony

- Instrukcje dotyczące określania zależności. Powiadamianie właścicieli zasobów o skutkach

Przegląd obejmuje właściciela i partnera IT oraz certyfikowanie:

- Konto jest niezbędne

- Uprawnienia do konta są odpowiednie i niezbędne lub zażądano zmiany

- Dostęp do konta i jego poświadczeń są kontrolowane

- Poświadczenia konta są dokładne: typ poświadczeń i okres istnienia

- Wynik ryzyka konta nie został zmieniony od czasu poprzedniej ponownej certyfikacji

- Aktualizowanie oczekiwanego okresu istnienia konta i następnej daty ponownego certyfikatu

Anulowanie aprowizacji kont usług

Anulowanie aprowizacji kont usług w następujących okolicznościach:

- Skrypt konta lub aplikacja została wycofana

- Skrypt konta lub funkcja aplikacji jest wycofana. Na przykład dostęp do zasobu.

- Konto usługi jest zastępowane przez inne konto usługi

- Poświadczenia wygasły lub konto nie działa i nie ma skarg

Anulowanie aprowizacji obejmuje następujące zadania:

Po anulowaniu aprowizacji skojarzonej aplikacji lub skryptu:

- Dzienniki logowania w usłudze Microsoft Entra ID i dostęp do zasobów przez konto usługi

- Jeśli konto jest aktywne, przed kontynuowaniem określ, jak jest ono używane

- W przypadku tożsamości usługi zarządzanej wyłącz logowanie do konta usługi, ale nie usuwaj go z katalogu

- Odwoływanie przypisań ról konta usługi i udzielania zgody protokołu OAuth2

- Po zdefiniowanym okresie i ostrzeżeniu dla właścicieli usuń konto usługi z katalogu

Następne kroki

Opinia

Dostępne już wkrótce: W 2024 r. będziemy stopniowo wycofywać zgłoszenia z serwisu GitHub jako mechanizm przesyłania opinii na temat zawartości i zastępować go nowym systemem opinii. Aby uzyskać więcej informacji, sprawdź: https://aka.ms/ContentUserFeedback.

Prześlij i wyświetl opinię dla