Bezpieczna izolacja zasobów w jednej dzierżawie w usłudze Microsoft Entra ID

Wiele scenariuszy separacji można osiągnąć w jednej dzierżawie. Jeśli to możliwe, zalecamy delegowanie administracji do oddzielnych środowisk w jednej dzierżawie, aby zapewnić najlepszą produktywność i współpracę.

Wyniki

Separacja zasobów — aby ograniczyć dostęp do zasobów użytkownikom, grupom i jednostkom usługi, użyj ról katalogów firmy Microsoft, grup zabezpieczeń, zasad dostępu warunkowego, grup zasobów platformy Azure, grup zarządzania platformy Azure, jednostek administracyjnych (AU) i innych kontrolek. Włącz oddzielnych administratorów do zarządzania zasobami. Używaj oddzielnych użytkowników, uprawnień i wymagań dotyczących dostępu.

Użyj izolacji w wielu dzierżawach, jeśli istnieją:

- Zestawy zasobów wymagające ustawień dla całej dzierżawy

- Minimalna tolerancja ryzyka dla nieautoryzowanego dostępu przez członków dzierżawy

- Zmiany konfiguracji powodują niepożądane skutki

Separacja konfiguracji — w niektórych przypadkach zasoby, takie jak aplikacje, mają zależności od konfiguracji całej dzierżawy, takich jak metody uwierzytelniania lub nazwane lokalizacje. Podczas izolowania zasobów należy wziąć pod uwagę zależności. Administratorzy globalni mogą skonfigurować ustawienia zasobów i ustawienia dla całej dzierżawy, które mają wpływ na zasoby.

Jeśli zestaw zasobów wymaga unikatowych ustawień dla całej dzierżawy lub inna jednostka zarządza ustawieniami dzierżawy, użyj izolacji z wieloma dzierżawami.

Separacja administracyjna — za pomocą delegowanego administratora identyfikatora Entra firmy Microsoft rozdzielaj administrowanie zasobami, takie jak aplikacje i interfejsy API, użytkownicy i grupy, grupy zasobów i zasady dostępu warunkowego.

Administratorzy globalni mogą odnajdywać i uzyskiwać dostęp do zaufanych zasobów. Konfigurowanie inspekcji i alertów dla uwierzytelnionych zmian administratora w zasobie.

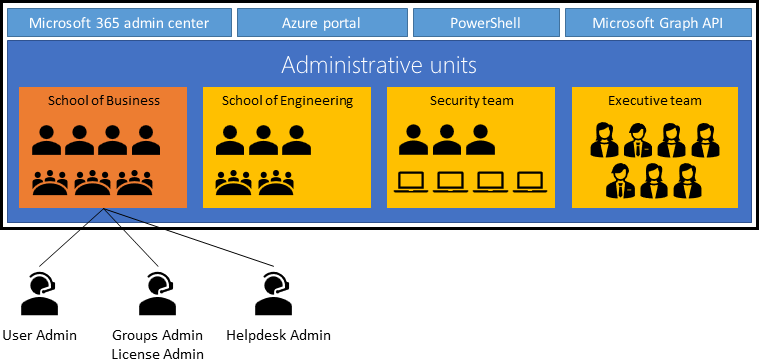

Użyj jednostek administracyjnych (AU) w identyfikatorze Entra firmy Microsoft w celu rozdzielenia administracyjnego. Jednostki AU ograniczają uprawnienia w roli do części zdefiniowanej organizacji. Użyj jednostek AU, aby delegować rolę administratora pomocy technicznej do regionalnych specjalistów pomocy technicznej. Następnie mogą zarządzać użytkownikami w regionie, w którym obsługują.

Użyj jednostek AU, aby oddzielić użytkowników, grupy i obiekty urządzeń. Przypisz jednostki z regułami dla dynamicznych grup członkostwa.

W usłudze Privileged Identity Management (PIM) wybierz osobę, która będzie zatwierdzać żądania dotyczące ról o wysokim poziomie uprawnień. Na przykład wybierz administratorów, którzy wymagają dostępu administratora uwierzytelniania, aby wprowadzić zmiany metody uwierzytelniania użytkownika.

Uwaga

Korzystanie z usługi PIM wymaga i licencji Microsoft Entra ID P2 na człowieka.

Aby potwierdzić, że administratorzy uwierzytelniania nie mogą zarządzać zasobem, izoluj zasób w oddzielnej dzierżawie z oddzielnymi administratorami uwierzytelniania. Użyj tej metody do tworzenia kopii zapasowych. Zobacz wskazówki dotyczące autoryzacji dla wielu użytkowników, aby zapoznać się z przykładami.

Typowe użycie

Typowym zastosowaniem w wielu środowiskach w jednej dzierżawie jest segregacja środowiska produkcyjnego z zasobów nieprodukcyjnych. W dzierżawie zespoły programistyczne i właściciele aplikacji tworzą oddzielne środowisko z aplikacjami testowymi, testują użytkowników i grupy oraz testują zasady dla tych obiektów. Podobnie zespoły tworzą wystąpienia nieprodukcyjne zasobów platformy Azure i zaufanych aplikacji.

Użyj zasobów platformy Azure nieprodukcyjnych i wystąpień nieprodukcyjnych zintegrowanych aplikacji firmy Microsoft z równoważnymi obiektami katalogu nieprodukcyjnego. Zasoby nieprodukcyjne w katalogu służą do testowania.

Uwaga

Unikaj więcej niż jednego środowiska platformy Microsoft 365 w dzierżawie firmy Microsoft Entra. Można jednak mieć wiele środowisk Dynamics 365 w dzierżawie firmy Microsoft Entra.

Innym scenariuszem izolacji w jednej dzierżawie jest rozdzielenie lokalizacji, jednostki zależnej lub administracji warstwowej. Zobacz model dostępu przedsiębiorstwa.

Użyj przypisań kontroli dostępu opartej na rolach (RBAC) platformy Azure w celu administrowania zasobami platformy Azure w zakresie. Podobnie włącz zarządzanie identyfikatorami entra firmy Microsoft w aplikacjach zaufanych przez identyfikatory firmy Microsoft za pomocą wielu funkcji. Przykłady obejmują dostęp warunkowy, filtrowanie użytkowników i grup, przypisania jednostek administracyjnych i przypisań aplikacji.

Aby zapewnić izolację usług Platformy Microsoft 365, w tym przemieszczania konfiguracji na poziomie organizacji, wybierz wiele izolacji dzierżawy.

Zarządzanie zakresem zasobów platformy Azure

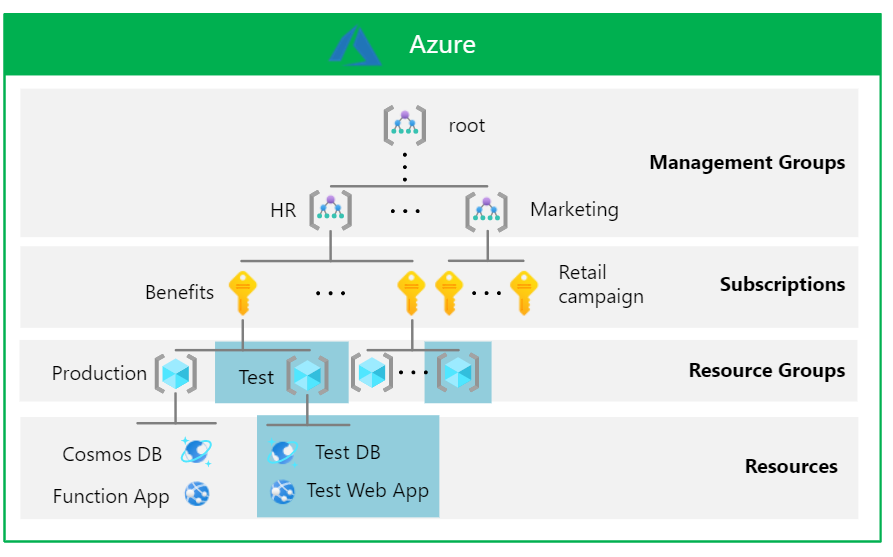

Użyj kontroli dostępu opartej na rolach platformy Azure, aby zaprojektować model administracyjny z szczegółowymi zakresami i obszarem powierzchni. Rozważ hierarchię zarządzania w poniższym przykładzie:

Uwaga

Hierarchię zarządzania można zdefiniować na podstawie wymagań organizacyjnych, ograniczeń i celów. Aby uzyskać więcej informacji, zobacz wskazówki dotyczące przewodnika Cloud Adoption Framework, organizowanie zasobów platformy Azure.

- Grupa zarządzania — przypisz role do grup zarządzania, aby nie miały wpływu na inne grupy zarządzania. W poprzednim scenariuszu zespół kadr definiuje zasady platformy Azure do inspekcji regionów, w których zasoby są wdrażane w subskrypcjach kadr.

- Subskrypcja — przypisz role do subskrypcji, aby uniemożliwić jej wpływ na inne grupy zasobów. W poprzednim scenariuszu zespół kadr przypisuje rolę Czytelnik dla subskrypcji Korzyści bez odczytywania innych subskrypcji kadr lub subskrypcji z innego zespołu.

- Grupa zasobów — przypisz role do grup zasobów, aby nie miały wpływu na inne grupy zasobów. Zespół inżynierów korzyści przypisuje rolę Współautor do kogoś, kto zarządza testową bazą danych i testową aplikacją internetową, lub dodaje więcej zasobów.

- Poszczególne zasoby — przypisz role do zasobów, aby nie miały wpływu na inne zasoby. Zespół inżynierów korzyści przypisuje analitykowi danych rolę Czytelnik konta usługi Cosmos DB dla wystąpienia testowego bazy danych Azure Cosmos DB. Ta praca nie zakłóca testowania aplikacji internetowej ani zasobu produkcyjnego.

Aby uzyskać więcej informacji, zobacz Role wbudowane platformy Azure i Co to jest kontrola dostępu oparta na rolach platformy Azure?.

Struktura jest hierarchiczna. W związku z tym wyższy poziom w hierarchii, szerszy zakres, widoczność i wpływ na niższe poziomy. Zakresy najwyższego poziomu wpływają na zasoby platformy Azure w granicach dzierżawy firmy Microsoft Entra. Uprawnienia można stosować na wielu poziomach. Ta akcja wprowadza ryzyko. Przypisywanie ról w górę hierarchii może zapewnić większy dostęp w dół zakresu niż zamierzasz. Firma Microsoft Entra zapewnia widoczność i korygowanie, aby zmniejszyć ryzyko.

- Główna grupa zarządzania definiuje zasady platformy Azure i przypisania ról RBAC stosowane do subskrypcji i zasobów

- Administratorzy globalni mogą podnieść poziom dostępu do subskrypcji i grup zarządzania

Monitoruj zakresy najwyższego poziomu. Ważne jest zaplanowanie innych wymiarów izolacji zasobów, takich jak sieć. Aby uzyskać wskazówki dotyczące sieci platformy Azure, zobacz Najlepsze rozwiązania dotyczące zabezpieczeń sieci na platformie Azure. Obciążenia infrastruktury jako usługi (IaaS) mają scenariusze, w których tożsamość i izolacja zasobów muszą być częścią projektu i strategii.

Rozważ izolowanie poufnych lub testowych zasobów zgodnie z architekturą koncepcyjną strefy docelowej platformy Azure. Na przykład przypisz subskrypcje tożsamości do oddzielonych grup zarządzania. Oddzielne subskrypcje na potrzeby programowania w grupach zarządzania piaskownicą. Szczegółowe informacje można znaleźć w dokumentacji dotyczącej skali przedsiębiorstwa. Separacja testowania w dzierżawie jest uwzględniana w hierarchii grup zarządzania architektury referencyjnej.

Zarządzanie zakresem dla aplikacji zaufanych identyfikatorów firmy Microsoft

W poniższej sekcji przedstawiono wzorzec zarządzania zakresem aplikacji zaufanych identyfikatorów firmy Microsoft.

Microsoft Entra ID obsługuje konfigurowanie wielu wystąpień aplikacji niestandardowych i SaaS, ale nie większość usługi firmy Microsoft względem tego samego katalogu z niezależnymi przypisaniami użytkowników. Poprzedni przykład zawiera produkcyjną i testową wersję aplikacji travel. Aby uzyskać konfigurację specyficzną dla aplikacji i separację zasad, wdróż wersje przedprodukcyjne względem dzierżawy firmowej. Ta akcja umożliwia właścicielom obciążeń przeprowadzanie testów przy użyciu poświadczeń firmowych. Obiekty katalogów nieprodukcyjnych, takie jak użytkownicy testowi i grupy testowe, są skojarzone z aplikacją nieprodukcyjną z oddzielnymi własnościami tych obiektów.

Istnieją aspekty obejmujące całą dzierżawę, które mają wpływ na ufanie aplikacjom w granicach dzierżawy firmy Microsoft Entra:

- Administratorzy globalni zarządzają wszystkimi ustawieniami całej dzierżawy

- Inne role katalogu, takie jak Administrator użytkowników, Administrator aplikacji i Administratorzy dostępu warunkowego, zarządzają konfiguracją całej dzierżawy w zakresie roli.

Ustawienia konfiguracji, takie jak metody uwierzytelniania, konfiguracje hybrydowe, współpraca B2B zezwala na wyświetlanie listy domen i nazwane lokalizacje są całej dzierżawy.

Uwaga

Uprawnienia interfejsu API programu Microsoft Graph i uprawnienia zgody nie mogą być ograniczone do grupy ani członków jednostki organizacyjnej. Te uprawnienia są przypisywane na poziomie katalogu. Tylko zgoda specyficzna dla zasobów zezwala na zakres na poziomie zasobów, obecnie ograniczone do uprawnień czatu w usłudze Microsoft Teams.

Ważne

Cykl życia usług SaaS firmy Microsoft, takich jak Office 365, Microsoft Dynamics i Microsoft Exchange, są powiązane z dzierżawą firmy Microsoft Entra. W związku z tym wiele wystąpień tych usług wymaga wielu dzierżaw firmy Microsoft Entra.