Uwaga

Dostęp do tej strony wymaga autoryzacji. Może spróbować zalogować się lub zmienić katalogi.

Dostęp do tej strony wymaga autoryzacji. Możesz spróbować zmienić katalogi.

Automatyczna aprowizacja odnosi się do tworzenia tożsamości użytkowników i ról w aplikacjach w chmurze, do których użytkownicy muszą uzyskiwać dostęp. Oprócz tworzenia tożsamości użytkowników automatyczna aprowizacja obejmuje konserwację i usuwanie tożsamości użytkowników w miarę zmiany stanu lub ról. Przed rozpoczęciem wdrażania możesz zapoznać się z tym artykułem, aby dowiedzieć się, jak działa aprowizacja firmy Microsoft i uzyskać zalecenia dotyczące konfiguracji.

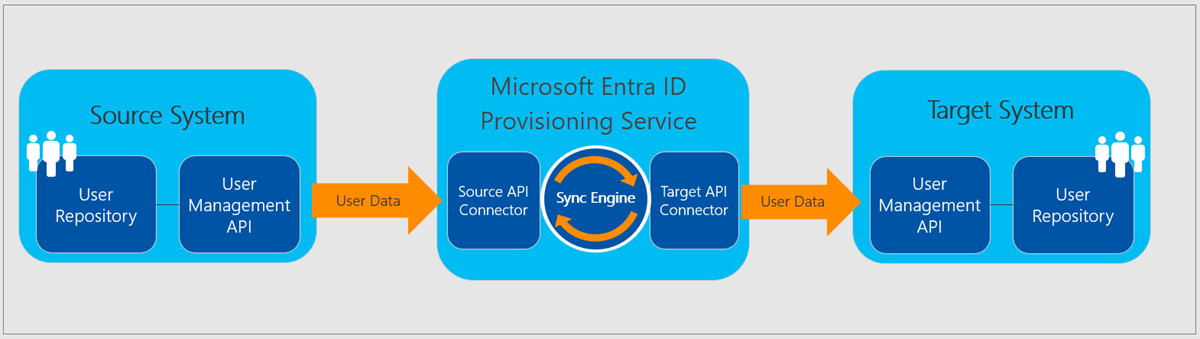

Usługa aprowizacji firmy Microsoft aprowizuje użytkowników w aplikacjach SaaS i innych systemach, łącząc się z programem System for Cross-Domain Identity Management (SCIM) 2.0 punkt końcowy interfejsu API zarządzania użytkownikami udostępnianym przez dostawcę aplikacji lub lokalnego agenta aprowizacji. Ten punkt końcowy SCIM umożliwia usłudze Microsoft Entra ID programowe tworzenie, aktualizowanie i usuwanie użytkowników. W przypadku wybranych aplikacji usługa aprowizacji może również tworzyć, aktualizować i usuwać dodatkowe obiekty związane z tożsamością, takie jak grupy. Kanał używany do aprowizacji między identyfikatorem Entra firmy Microsoft a aplikacją jest szyfrowany przy użyciu szyfrowania HTTPS TLS 1.2.

Rysunek 1. Usługa aprowizacji firmy Microsoft

Rysunek 1. Usługa aprowizacji firmy Microsoft

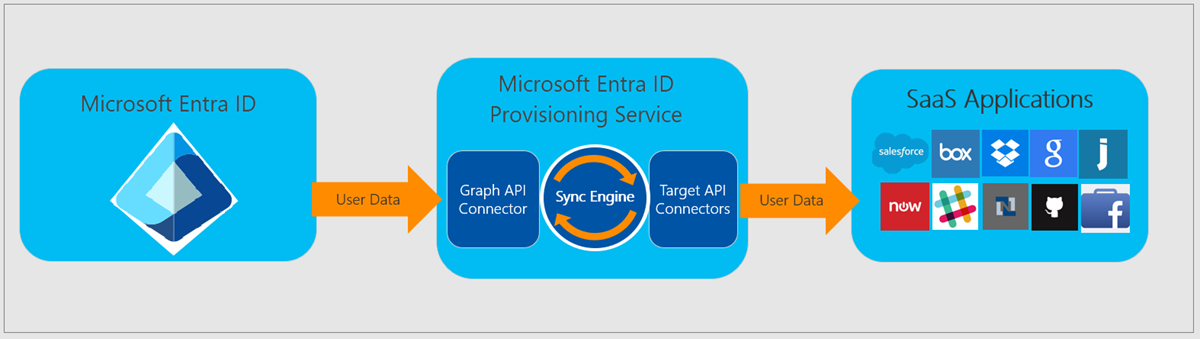

Rysunek 2. Przepływ pracy aprowizacji użytkowników wychodzących z identyfikatora Entra firmy Microsoft do popularnych aplikacji SaaS

Rysunek 2. Przepływ pracy aprowizacji użytkowników wychodzących z identyfikatora Entra firmy Microsoft do popularnych aplikacji SaaS

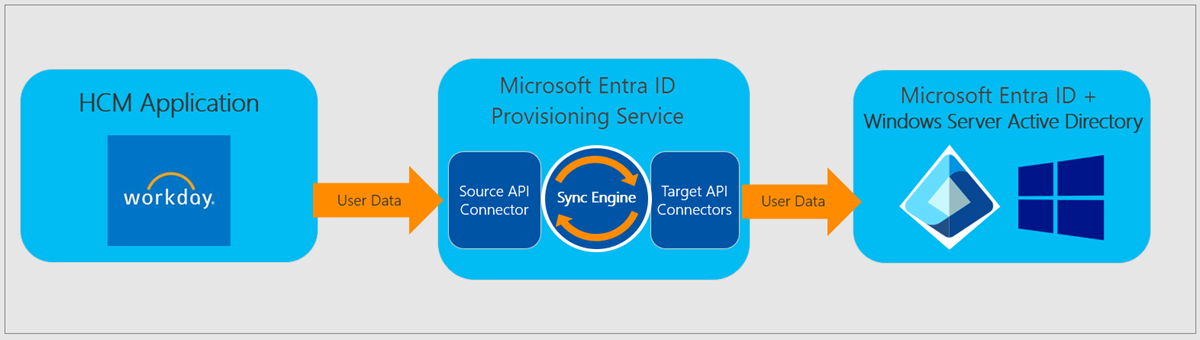

Rysunek 3. Przepływ pracy aprowizacji użytkowników przychodzących z popularnych aplikacji zarządzania kapitałem ludzkim (HCM) do usługi Microsoft Entra ID i Windows Server Active Directory

Rysunek 3. Przepływ pracy aprowizacji użytkowników przychodzących z popularnych aplikacji zarządzania kapitałem ludzkim (HCM) do usługi Microsoft Entra ID i Windows Server Active Directory

Aprowizowanie przy użyciu protokołu SCIM 2.0

Usługa aprowizacji firmy Microsoft używa protokołu SCIM 2.0 do automatycznej aprowizacji. Usługa łączy się z punktem końcowym SCIM dla aplikacji i używa schematu obiektu użytkownika SCIM i interfejsów API REST w celu zautomatyzowania aprowizacji i anulowania aprowizacji użytkowników i grup. Łącznik aprowizacji oparty na standardzie SCIM jest udostępniany dla większości aplikacji w galerii Firmy Microsoft Entra. Deweloperzy używają interfejsu API zarządzania użytkownikami SCIM 2.0 w usłudze Microsoft Entra ID do tworzenia punktów końcowych dla swoich aplikacji, które integrują się z usługą aprowizacji. Aby uzyskać szczegółowe informacje, zobacz Tworzenie punktu końcowego SCIM i konfigurowanie aprowizacji użytkowników. Lokalny agent aprowizacji tłumaczy również operacje microsoft Entra SCIM na operacje LDAP, SQL, REST lub SOAP, powerShell, wywołania niestandardowego łącznika ECMA lub łączników i bram utworzonych przez partnerów.

Aby zażądać automatycznego łącznika aprowizacji firmy Microsoft dla aplikacji, która nie ma obecnie tego łącznika, zobacz Microsoft Entra Application Request (Żądanie aplikacji firmy Microsoft Entra).

Autoryzacja

Poświadczenia są wymagane, aby identyfikator Entra firmy Microsoft łączył się z interfejsem API zarządzania użytkownikami aplikacji. Podczas konfigurowania automatycznej aprowizacji użytkowników dla aplikacji należy wprowadzić prawidłowe poświadczenia. W przypadku aplikacji z galerii można znaleźć typy poświadczeń i wymagania aplikacji, korzystając z samouczka dotyczącego aplikacji. W przypadku aplikacji spoza galerii można zapoznać się z dokumentacją SCIM , aby zrozumieć typy i wymagania dotyczące poświadczeń. W centrum administracyjnym firmy Microsoft Entra możesz przetestować poświadczenia, próbując połączyć się z aplikacją aprowizacji aplikacji przy użyciu podanych poświadczeń.

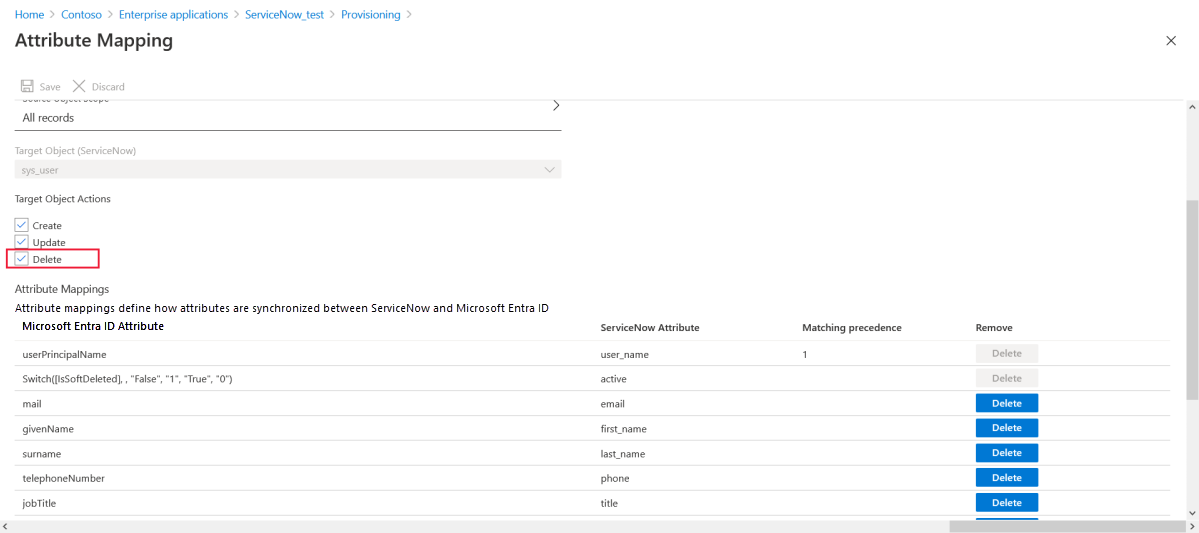

Atrybuty mapowania

Po włączeniu aprowizacji użytkowników dla aplikacji SaaS innej firmy centrum administracyjne firmy Microsoft Entra kontroluje jego wartości atrybutów za pomocą mapowań atrybutów. Mapowania określają atrybuty użytkownika, które przepływają między identyfikatorem Entra firmy Microsoft i aplikacją docelową, gdy konta użytkowników są aprowiizowane lub aktualizowane.

Istnieje wstępnie skonfigurowany zestaw atrybutów i mapowań atrybutów między obiektami użytkownika Firmy Microsoft Entra i obiektami użytkownika każdej aplikacji SaaS. Niektóre aplikacje zarządzają innymi typami obiektów wraz z użytkownikami, takimi jak grupy.

Podczas konfigurowania aprowizacji należy przejrzeć i skonfigurować mapowania atrybutów i przepływy pracy definiujące przepływ właściwości użytkownika (lub grupy) z identyfikatora Entra firmy Microsoft do aplikacji. Przejrzyj i skonfiguruj dopasowaną właściwość (Dopasuj obiekty przy użyciu tego atrybutu), która jest używana do unikatowego identyfikowania i dopasowywania użytkowników/grup między dwoma systemami.

Domyślne mapowania atrybutów można dostosować zgodnie z potrzebami biznesowymi. Możesz więc zmienić lub usunąć istniejące mapowania atrybutów lub utworzyć nowe mapowania atrybutów. Aby uzyskać szczegółowe informacje, zobacz Dostosowywanie mapowań atrybutów aprowizacji użytkowników dla aplikacji SaaS.

Podczas konfigurowania aprowizacji w aplikacji SaaS jednym z typów mapowań atrybutów, które można określić, jest mapowanie wyrażeń. W przypadku tych mapowań należy napisać wyrażenie podobne do skryptu, które pozwala przekształcić dane użytkowników w formaty, które są bardziej akceptowalne dla aplikacji SaaS. Aby uzyskać szczegółowe informacje, zobacz Pisanie wyrażeń dla mapowań atrybutów.

Określanie zakresu

Określanie zakresu opartego na przydziałach

W przypadku aprowizacji ruchu wychodzącego z identyfikatora Entra firmy Microsoft do aplikacji SaaS poleganie na przypisaniach użytkowników lub grup jest najczęstszym sposobem określania, którzy użytkownicy mają zakres aprowizacji. Ponieważ przypisania użytkowników są również używane do włączania logowania jednokrotnego, tej samej metody można użyć do zarządzania dostępem i aprowizowaniem. Określanie zakresu opartego na przydziałach nie ma zastosowania do scenariuszy aprowizacji dla ruchu przychodzącego, takich jak Workday i Successfactors.

Grupy. Plan licencji Microsoft Entra ID P1 lub P2 umożliwia przypisywanie dostępu do aplikacji SaaS przy użyciu grup. Następnie, gdy zakres aprowizacji jest ustawiony na Synchronizacja tylko przypisanych użytkowników i grup, usługa aprowizacji firmy Microsoft aprowizuje lub anuluje aprowizację użytkowników na podstawie tego, czy są członkami grupy przypisanej do aplikacji. Sam obiekt grupy nie jest aprowizowany, chyba że aplikacja obsługuje obiekty grupy. Upewnij się, że grupy przypisane do aplikacji mają właściwość "SecurityEnabled" ustawioną na wartość "True".

Grupy dynamiczne. Usługa aprowizacji użytkowników firmy Microsoft Entra może odczytywać i aprowizować użytkowników w dynamicznych grupach członkostwa. Należy pamiętać o tych zastrzeżeniach i zaleceniach:

Grupy dynamiczne mogą mieć wpływ na wydajność kompleksowej aprowizacji z identyfikatora Entra firmy Microsoft do aplikacji SaaS.

Szybkość aprowizacji lub anulowania aprowizacji użytkownika w grupie dynamicznej w aplikacji SaaS zależy od tego, jak szybko grupa dynamiczna może oceniać zmiany członkostwa. Aby uzyskać informacje na temat sprawdzania stanu przetwarzania grupy dynamicznej, zobacz Sprawdzanie stanu przetwarzania dla reguły członkostwa.

Gdy użytkownik utraci członkostwo w grupie dynamicznej, zostanie uznane za zdarzenie anulowania aprowizacji. Rozważ ten scenariusz podczas tworzenia reguł dla dynamicznych grup członkostwa.

Grupy zagnieżdżone. Usługa aprowizacji użytkowników firmy Microsoft Entra nie może odczytywać ani aprowizować użytkowników w grupach zagnieżdżonych. Usługa może odczytywać i aprowizować tylko użytkowników, którzy są bezpośrednimi członkami jawnie przypisanej grupy. To ograniczenie "przypisania oparte na grupach do aplikacji" ma również wpływ na logowanie jednokrotne (zobacz Używanie grupy do zarządzania dostępem do aplikacji SaaS). Zamiast tego należy bezpośrednio przypisać lub w inny sposób zakres w grupach, które zawierają użytkowników, którzy muszą być aprowizowani.

Określanie zakresu opartego na atrybutach

Za pomocą filtrów określania zakresu można zdefiniować reguły oparte na atrybutach, które określają, którzy użytkownicy są aprowizowani w aplikacji. Ta metoda jest często używana do aprowizacji ruchu przychodzącego z aplikacji HCM do usługi Microsoft Entra ID i Active Directory. Filtry określania zakresu są konfigurowane jako część mapowań atrybutów dla każdego łącznika aprowizacji użytkowników firmy Microsoft Entra. Aby uzyskać szczegółowe informacje na temat konfigurowania filtrów określania zakresu opartych na atrybutach, zobacz Aprowizowanie aplikacji oparte na atrybutach z filtrami określania zakresu.

Użytkownicy B2B (goście)

Za pomocą usługi aprowizacji użytkowników firmy Microsoft można aprowizować użytkowników B2B (gości) w usłudze Microsoft Entra ID w aplikacjach SaaS. Jednak aby użytkownicy B2B logować się do aplikacji SaaS przy użyciu identyfikatora Entra firmy Microsoft, należy ręcznie skonfigurować aplikację SaaS tak, aby korzystała z identyfikatora Entra firmy Microsoft jako dostawcy tożsamości SAML (Security Assertion Markup Language).

Postępuj zgodnie z tymi ogólnymi wytycznymi podczas konfigurowania aplikacji SaaS dla użytkowników B2B (gości):

- W przypadku większości aplikacji konfiguracja użytkownika musi odbywać się ręcznie. Użytkownicy muszą być również utworzeni ręcznie w aplikacji.

- W przypadku aplikacji obsługujących automatyczną konfigurację, takich jak Dropbox, tworzone są oddzielne zaproszenia. Użytkownicy muszą zaakceptować każde zaproszenie.

- W atrybutach użytkownika, aby rozwiązać wszelkie problemy z mangled user profile disk (UPD) w użytkownikach-gości, zawsze ustaw identyfikator użytkownika na user.mail.

Uwaga

UserPrincipalName dla użytkownika współpracy B2B reprezentuje adres e-mail użytkownika zewnętrznego alias@theirdomain jako "alias_theirdomain#EXT#@yourdomain". Gdy atrybut userPrincipalName jest uwzględniony w mapowaniach atrybutów jako atrybut źródłowy, a użytkownik B2B jest aprowizowany, #EXT# i domena jest usuwana z userPrincipalName, więc tylko ich oryginalny alias@theirdomain jest używany do dopasowywania lub aprowizacji. Jeśli wymagana jest pełna główna nazwa użytkownika, w tym #EXT# i domena, które mają być obecne, zastąp element userPrincipalName oryginalną nazwąUserPrincipalName jako atrybut źródłowy.

userPrincipalName = alias@theirdomain

originalUserPrincipalName = alias_theirdomain#EXT#@yourdomain

Cykle aprowizacji: początkowe i przyrostowe

Gdy microsoft Entra ID jest systemem źródłowym, usługa aprowizacji używa zapytania różnicowego do śledzenia zmian w danych programu Microsoft Graph w celu monitorowania użytkowników i grup. Usługa aprowizacji uruchamia cykl początkowy względem systemu źródłowego i systemu docelowego, a następnie okresowe cykle przyrostowe.

Cykl początkowy

Po uruchomieniu usługi aprowizacji pierwszy cykl będzie:

Wykonaj zapytanie względem wszystkich użytkowników i grup z systemu źródłowego, pobierając wszystkie atrybuty zdefiniowane w mapowaniach atrybutów.

Odfiltruj zwróconych użytkowników i grupy przy użyciu dowolnych skonfigurowanych przypisań lub filtrów określania zakresu opartych na atrybutach.

Gdy użytkownik jest przypisany lub w zakresie aprowizacji, usługa wysyła zapytanie do systemu docelowego dla pasującego użytkownika przy użyciu określonych pasujących atrybutów. Przykład: Jeśli nazwa userPrincipal w systemie źródłowym jest pasującym atrybutem i mapuje wartość userName w systemie docelowym, usługa aprowizacji wysyła zapytanie do systemu docelowego dla nazw użytkowników, które są zgodne z wartościami nazw userPrincipal w systemie źródłowym.

Jeśli pasujący użytkownik nie zostanie znaleziony w systemie docelowym, zostanie utworzony przy użyciu atrybutów zwracanych z systemu źródłowego. Po utworzeniu konta użytkownika usługa aprowizacji wykrywa i buforuje identyfikator systemu docelowego dla nowego użytkownika. Ten identyfikator służy do uruchamiania wszystkich przyszłych operacji na tym użytkowniku.

Jeśli zostanie znaleziony pasujący użytkownik, zostanie zaktualizowany przy użyciu atrybutów dostarczonych przez system źródłowy. Po dopasowaniu konta użytkownika usługa aprowizacji wykrywa i buforuje identyfikator systemu docelowego dla nowego użytkownika. Ten identyfikator służy do uruchamiania wszystkich przyszłych operacji na tym użytkowniku.

Jeśli mapowania atrybutów zawierają atrybuty "odwołania", usługa wykonuje więcej aktualizacji w systemie docelowym w celu utworzenia i połączenia przywołynych obiektów. Na przykład użytkownik może mieć atrybut "Manager" w systemie docelowym, który jest połączony z innym użytkownikiem utworzonym w systemie docelowym.

Utrwał znak wodny na końcu cyklu początkowego, który zapewnia punkt początkowy dla późniejszych cykli przyrostowych.

Niektóre aplikacje, takie jak ServiceNow, G Suite i Box, obsługują nie tylko aprowizowanie użytkowników, ale także aprowizowanie grup i ich członków. W takich przypadkach, jeśli aprowizacja grup jest włączona w mapowaniach, usługa aprowizacji synchronizuje użytkowników i grupy, a następnie synchronizuje grupę członkostwa dynamicznego.

Cykle przyrostowe

Po początkowym cyklu wszystkie pozostałe cykle będą:

Wykonaj zapytanie dotyczące systemu źródłowego dla wszystkich użytkowników i grup, które zostały zaktualizowane od czasu przechowywania ostatniego znaku wodnego.

Odfiltruj zwróconych użytkowników i grupy przy użyciu dowolnych skonfigurowanych przypisań lub filtrów określania zakresu opartych na atrybutach.

Gdy użytkownik jest przypisany lub w zakresie aprowizacji, usługa wysyła zapytanie do systemu docelowego dla pasującego użytkownika przy użyciu określonych pasujących atrybutów.

Jeśli pasujący użytkownik nie zostanie znaleziony w systemie docelowym, zostanie utworzony przy użyciu atrybutów zwracanych z systemu źródłowego. Po utworzeniu konta użytkownika usługa aprowizacji wykrywa i buforuje identyfikator systemu docelowego dla nowego użytkownika. Ten identyfikator służy do uruchamiania wszystkich przyszłych operacji na tym użytkowniku.

Jeśli zostanie znaleziony pasujący użytkownik, zostanie zaktualizowany przy użyciu atrybutów dostarczonych przez system źródłowy. Jeśli jest to nowo przypisane konto, które jest zgodne, usługa aprowizacji wykrywa i buforuje identyfikator systemu docelowego dla nowego użytkownika. Ten identyfikator służy do uruchamiania wszystkich przyszłych operacji na tym użytkowniku.

Jeśli mapowania atrybutów zawierają atrybuty "odwołania", usługa wykonuje więcej aktualizacji w systemie docelowym w celu utworzenia i połączenia przywołynych obiektów. Na przykład użytkownik może mieć atrybut "Manager" w systemie docelowym, który jest połączony z innym użytkownikiem utworzonym w systemie docelowym.

Jeśli użytkownik, który był wcześniej w zakresie aprowizacji, zostanie usunięty z zakresu, w tym nieprzypisany, usługa wyłączy użytkownika w systemie docelowym za pośrednictwem aktualizacji.

Jeśli użytkownik, który był wcześniej w zakresie aprowizacji, jest wyłączony lub usuwany nietrwale w systemie źródłowym, usługa wyłącza użytkownika w systemie docelowym za pośrednictwem aktualizacji.

Jeśli użytkownik, który był wcześniej w zakresie aprowizacji, jest trwale usunięty w systemie źródłowym, usługa usuwa użytkownika w systemie docelowym. W identyfikatorze Entra firmy Microsoft użytkownicy są trwale usuwani 30 dni po ich nietrwałym usunięciu.

Utrwalić nowy znak wodny na końcu cyklu przyrostowego, który zapewnia punkt początkowy dla późniejszych cykli przyrostowych.

Uwaga

Opcjonalnie można wyłączyć operacje Tworzenie, aktualizowanie lub usuwanie przy użyciu pól wyboru Akcje obiektu docelowego w sekcji Mapowania . Logika wyłączania użytkownika podczas aktualizacji jest również kontrolowana za pośrednictwem mapowania atrybutów z pola, takiego jak accountEnabled.

Usługa aprowizacji kontynuuje wykonywanie cykli przyrostowych z powrotem na czas nieokreślony, w odstępach czasu zdefiniowanych w samouczku specyficznym dla każdej aplikacji. Cykle przyrostowe będą kontynuowane do momentu wystąpienia jednego z zdarzeń:

- Usługa jest ręcznie zatrzymywana przy użyciu centrum administracyjnego firmy Microsoft Entra lub przy użyciu odpowiedniego polecenia interfejsu API programu Microsoft Graph.

- Nowy cykl początkowy jest wyzwalany przy użyciu opcji Ponowne uruchamianie aprowizacji w centrum administracyjnym firmy Microsoft Entra lub przy użyciu odpowiedniego polecenia interfejsu API programu Microsoft Graph. Akcja czyści wszystkie przechowywane znaki wodne i powoduje ponowne obliczenie wszystkich obiektów źródłowych. Ponadto akcja nie przerywa łączy między obiektami źródłowymi i docelowymi. Aby przerwać łącza, użyj polecenia Restart synchronizationJob z żądaniem:

POST https://graph.microsoft.com/beta/servicePrincipals/{id}/synchronization/jobs/{jobId}/restart

Authorization: Bearer <token>

Content-type: application/json

{

"criteria": {

"resetScope": "Full"

}

}

- Nowy cykl początkowy jest wyzwalany z powodu zmiany mapowań atrybutów lub filtrów określania zakresu. Ta akcja powoduje również wyczyszczenie wszelkich przechowywanych znaków wodnych i powoduje ponowne obliczenie wszystkich obiektów źródłowych.

- Proces aprowizacji przechodzi do kwarantanny (zobacz przykład) ze względu na wysoki współczynnik błędów i pozostaje w kwarantannie przez ponad cztery tygodnie. W tym przypadku usługa jest automatycznie wyłączona.

Błędy i ponawianie prób

Jeśli błąd w systemie docelowym uniemożliwia pojedynczemu użytkownikowi dodawanie, aktualizowanie lub usuwanie w systemie docelowym, operacja zostanie ponowiona w następnym cyklu synchronizacji. Błędy są stale ponawiane, stopniowo skalując częstotliwość ponownych prób. Aby rozwiązać ten problem, administratorzy muszą sprawdzić dzienniki aprowizacji, aby określić główną przyczynę i podjąć odpowiednie działania. Typowe błędy mogą obejmować:

- Użytkownicy, którzy nie mają atrybutu wypełnionego w systemie źródłowym, który jest wymagany w systemie docelowym

- Użytkownicy mający wartość atrybutu w systemie źródłowym, dla którego istnieje unikatowe ograniczenie w systemie docelowym, a ta sama wartość jest obecna w innym rekordzie użytkownika

Rozwiąż te błędy, dostosowując wartości atrybutów dla użytkownika, którego dotyczy problem, w systemie źródłowym lub dostosowując mapowania atrybutów, aby nie powodować konfliktów.

Kwarantanna

Jeśli większość lub wszystkie wywołania wykonywane względem systemu docelowego stale kończą się niepowodzeniem z powodu błędu (na przykład nieprawidłowych poświadczeń administratora), zadanie aprowizacji przechodzi w stan "kwarantanny". Ten stan jest wskazywany w raporcie podsumowania aprowizacji i za pośrednictwem poczty e-mail, jeśli powiadomienia e-mail zostały skonfigurowane w centrum administracyjnym firmy Microsoft Entra.

W przypadku kwarantanny częstotliwość cykli przyrostowych jest stopniowo zmniejszana do raz dziennie.

Zadanie aprowizacji kończy kwarantannę po naprawieniu wszystkich błędów naruszenia i rozpoczęciu następnego cyklu synchronizacji. Jeśli zadanie aprowizacji pozostaje w kwarantannie przez ponad cztery tygodnie, zadanie aprowizacji jest wyłączone. Dowiedz się więcej na temat stanu kwarantanny tutaj.

Jak długo trwa aprowizacja

Wydajność zależy od tego, czy zadanie aprowizacji uruchamia początkowy cykl aprowizacji, czy cykl przyrostowy. Aby uzyskać szczegółowe informacje o tym, jak długo trwa aprowizacja i jak monitorować stan usługi aprowizacji, zobacz Sprawdzanie stanu aprowizacji użytkowników.

Jak sprawdzić, czy użytkownicy są prawidłowo aprowizowani

Wszystkie operacje uruchamiane przez usługę aprowizacji użytkowników są rejestrowane w dziennikach aprowizacji firmy Microsoft. Dzienniki obejmują wszystkie operacje odczytu i zapisu wykonane w systemach źródłowych i docelowych oraz dane użytkownika, które zostały odczytane lub zapisane podczas każdej operacji. Aby uzyskać informacje na temat sposobu odczytywania dzienników aprowizacji w centrum administracyjnym firmy Microsoft Entra, zobacz przewodnik raportowania aprowizacji.

Anulowanie aprowizacji

Usługa aprowizacji firmy Microsoft przechowuje systemy źródłowe i docelowe w synchronizacji przez anulowanie aprowizacji kont po usunięciu dostępu użytkownika.

Usługa aprowizacji obsługuje zarówno usuwanie, jak i wyłączanie (czasami nazywane usuwaniem nietrwałym). Dokładna definicja wyłączania i usuwania różni się w zależności od implementacji aplikacji docelowej, ale zazwyczaj wyłączenie wskazuje, że użytkownik nie może się zalogować. Usunięcie wskazuje, że użytkownik został całkowicie usunięty z aplikacji. W przypadku aplikacji SCIM wyłączenie to żądanie ustawienia aktywnej właściwości na wartość false dla użytkownika.

Konfigurowanie aplikacji w celu wyłączenia użytkownika

Upewnij się, że zaznaczono pole wyboru aktualizacji.

Potwierdź mapowanie aktywne dla aplikacji. Jeśli używasz aplikacji z galerii aplikacji, mapowanie może być nieco inne. W tym przypadku użyj domyślnego mapowania dla aplikacji galerii.

Konfigurowanie aplikacji w celu usunięcia użytkownika

Scenariusz wyzwala wyłączenie lub usunięcie:

- Użytkownik jest usuwany nietrwale w identyfikatorze Entra firmy Microsoft (wysyłanym do kosza / Właściwość AccountEnabled ustawioną na wartość false). Trzydzieści dni po usunięciu użytkownika w identyfikatorze Entra firmy Microsoft zostaną trwale usunięte z dzierżawy. W tym momencie usługa aprowizacji wysyła żądanie DELETE, aby trwale usunąć użytkownika w aplikacji. W dowolnym momencie w 30-dniowym oknie możesz ręcznie usunąć użytkownika trwale, co spowoduje wysłanie żądania usunięcia do aplikacji.

- Użytkownik jest trwale usuwany/usuwany z kosza w identyfikatorze Entra firmy Microsoft.

- Użytkownik nie jest przypisywany z aplikacji.

- Użytkownik przechodzi z zakresu do poza zakresem (nie przekazuje już filtru określania zakresu).

Domyślnie usługa microsoft Entra provisioning usuwa nietrwałe lub wyłącza użytkowników, którzy wykraczają poza zakres. Jeśli chcesz zastąpić to zachowanie domyślne, możesz ustawić flagę, aby pominąć usuwanie poza zakresem.

Gdy wystąpi jedno z czterech zdarzeń, a aplikacja docelowa nie obsługuje usuwania nietrwałego, usługa aprowizacji wysyła żądanie DELETE, aby trwale usunąć użytkownika z aplikacji.

Jeśli widzisz IsSoftDeleted w mapowaniach atrybutów, jest on używany do określenia stanu użytkownika i tego, czy wysłać żądanie aktualizacji za pomocą active = false polecenia w celu usunięcia nietrwałego użytkownika.

Anulowanie aprowizacji zdarzeń

W tabeli opisano sposób konfigurowania akcji anulowania aprowizacji za pomocą usługi aprowizacji firmy Microsoft. Te reguły są pisane z myślą o aplikacji spoza galerii/aplikacji niestandardowej, ale zwykle mają zastosowanie do aplikacji w galerii. Jednak zachowanie aplikacji z galerii może się różnić, ponieważ zostały zoptymalizowane pod kątem potrzeb aplikacji. Jeśli na przykład aplikacja docelowa nie obsługuje usuwania nietrwałego, usługa aprowizacji firmy Microsoft może wysłać żądanie usunięcia twardego, aby usunąć użytkowników, a nie wysłać usunięcia nietrwałego.

| Scenariusz | Jak skonfigurować w usłudze Microsoft Entra ID |

|---|---|

| Użytkownik jest nieprzypisany z aplikacji, usunięty nietrwale w identyfikatorze Entra firmy Microsoft lub zablokowany przed logowaniem. Nie chcesz nic robić. | Usuń isSoftDeleted z mapowań atrybutów i / lub ustaw właściwość pomijania usuwania zakresu na true. |

Użytkownik jest nieprzypisany z aplikacji, usunięty nietrwale w identyfikatorze Entra firmy Microsoft lub zablokowany przed logowaniem. Chcesz ustawić określony atrybut na true lub false. |

Zamapuj isSoftDeleted na atrybut, który chcesz ustawić na wartość false. |

| Użytkownik jest wyłączony w identyfikatorze Entra firmy Microsoft, nieprzypisany z aplikacji, usunięty nietrwale w identyfikatorze Entra firmy Microsoft lub zablokowany w logowaniu. Chcesz wysłać żądanie DELETE do aplikacji docelowej. | Ta funkcja jest obecnie obsługiwana w przypadku ograniczonego zestawu aplikacji galerii, w których jest wymagana funkcjonalność. Nie można go konfigurować przez klientów. |

| Użytkownik jest usuwany w identyfikatorze Entra firmy Microsoft. Nie chcesz wykonywać żadnych czynności w aplikacji docelowej. | Upewnij się, że opcja "Usuń" nie jest wybrana jako jedna z akcji obiektu docelowego w środowisku konfiguracji atrybutu. |

| Użytkownik jest usuwany w identyfikatorze Entra firmy Microsoft. Chcesz ustawić wartość atrybutu w aplikacji docelowej. | Nieobsługiwane. |

| Użytkownik jest usuwany w identyfikatorze Entra firmy Microsoft. Chcesz usunąć użytkownika w aplikacji docelowej | Upewnij się, że opcja Usuń jest zaznaczona jako jedna z akcji obiektu docelowego w środowisku konfiguracji atrybutu. |

Znane ograniczenia

- Gdy użytkownik lub grupa nie jest przypisana z aplikacji i nie jest już zarządzana przy użyciu usługi aprowizacji, wysyłane jest żądanie wyłączenia. W tym momencie usługa nie zarządza użytkownikiem, a żądanie usunięcia nie jest wysyłane, gdy użytkownik zostanie usunięty nietrwale z katalogu.

- Aprowizowanie użytkownika, który jest wyłączony w identyfikatorze Entra firmy Microsoft, nie jest obsługiwane. Muszą one być aktywne w identyfikatorze Entra firmy Microsoft przed ich aprowizowaną obsługą administracyjną.

- Gdy użytkownik przejdzie od usunięcia nietrwałego do aktywnego, usługa aprowizacji firmy Microsoft aktywuje użytkownika w aplikacji docelowej, ale nie przywraca automatycznie dynamicznej grupy członkostwa. Aplikacja docelowa powinna obsługiwać dynamiczną grupę członkostwa dla użytkownika w stanie nieaktywnym. Jeśli aplikacja docelowa nie obsługuje obsługi stanu nieaktywnego, możesz ponownie uruchomić aprowizację, aby zaktualizować dynamiczne grupy członkostwa.

Zalecenie

Podczas tworzenia aplikacji zawsze obsługują zarówno usuwanie nietrwałe, jak i usuwanie twarde. Umożliwia ona klientom odzyskiwanie po przypadkowym wyłączeniu użytkownika.

Następne kroki

Planowanie wdrożenia automatycznej aprowizacji użytkowników

Konfigurowanie aprowizacji dla aplikacji z galerii

Tworzenie punktu końcowego SCIM i konfigurowanie aprowizacji podczas tworzenia własnej aplikacji

Rozwiązywanie problemów z konfigurowaniem i aprowizowaniem użytkowników w aplikacji.