Aprowizowanie użytkowników w aplikacjach opartych na języku SQL

Poniższa dokumentacja zawiera informacje o konfiguracji i samouczku przedstawiające sposób użycia ogólnego łącznika SQL i hosta extensible Połączenie ivity (ECMA) z programem SQL Server.

W tym dokumencie opisano kroki, które należy wykonać w celu automatycznej aprowizacji i anulowania aprowizacji użytkowników z usługi Microsoft Entra ID w bazie danych SQL.

Aby uzyskać ważne informacje na temat działania tej usługi, sposobu jej działania i często zadawanych pytań, zapoznaj się z artykułami Automatyzowanie aprowizacji użytkowników i anulowania aprowizacji użytkowników w aplikacjach SaaS przy użyciu identyfikatora Entra firmy Microsoft i architektury aprowizacji aplikacji lokalnych.

Poniższy film wideo zawiera omówienie aprowizacji lokalnej.

Wymagania wstępne dotyczące aprowizacji w usłudze SQL Database

Lokalne wymagania wstępne

Aplikacja opiera się na bazie danych SQL, w której można tworzyć, aktualizować i usuwać rekordy dla użytkowników. Komputer z uruchomionym agentem aprowizacji powinien mieć:

- Windows Server 2016 lub nowsza wersja.

- Połączenie do docelowego systemu bazy danych oraz z łącznością wychodzącą z login.microsoftonline.com, innymi domenami usług Online Firmy Microsoft i platformy Azure. Przykładem jest maszyna wirtualna z systemem Windows Server 2016 hostowana w usłudze Azure IaaS lub za serwerem proxy.

- Co najmniej 3 GB pamięci RAM.

- .NET Framework 4.7.2.

- Sterownik ODBC dla bazy danych SQL.

Konfiguracja połączenia z bazą danych aplikacji jest wykonywana za pośrednictwem kreatora. W zależności od wybranych opcji niektóre ekrany kreatora mogą być niedostępne, a informacje mogą się nieco różnić. Skorzystaj z poniższych informacji, aby przeprowadzić konfigurację.

Obsługiwane bazy danych

- Microsoft SQL Server i Azure SQL

- IBM DB2 9.x

- IBM DB2 10.x

- IBM DB2 11.5

- Oracle 10g i 11g

- Oracle 12c i 18c

- MySQL 5.x

- MySQL 8.x

- Postgres

Wymagania dotyczące chmury

Dzierżawa firmy Microsoft Entra z identyfikatorem Microsoft Entra ID P1 lub Premium P2 (lub EMS E3 lub E5).

Korzystanie z tej funkcji wymaga licencji microsoft Entra ID P1. Aby znaleźć licencję odpowiednią do wymagań, zobacz porównanie ogólnodostępnych funkcji usługi Microsoft Entra ID.

Rola Administracja istrator tożsamości hybrydowej na potrzeby konfigurowania agenta aprowizacji i Administracja istratora aplikacji w chmurze lub ról Administracja istratora aplikacji w chmurze na potrzeby konfigurowania aprowizacji w witrynie Azure Portal.

Użytkownicy firmy Microsoft Entra, którzy mają być aprowizowani w bazie danych, muszą być już wypełnieni wszystkimi atrybutami, które będą wymagane przez schemat bazy danych i które nie są generowane przez samą bazę danych.

Przygotowywanie przykładowej bazy danych

W tym artykule skonfigurujesz łącznik Microsoft Entra SQL w celu interakcji z relacyjną bazą danych aplikacji. Zazwyczaj aplikacje zarządzają dostępem za pomocą tabeli w bazie danych SQL z jednym wierszem w tabeli na użytkownika. Jeśli masz już aplikację z bazą danych, przejdź do następnej sekcji.

Jeśli nie masz jeszcze bazy danych z odpowiednią tabelą, w celach demonstracyjnych należy utworzyć bazę danych, której identyfikator Entra firmy Microsoft może być dozwolony do użycia. Jeśli używasz programu SQL Server, uruchom skrypt SQL znaleziony w dodatku A. Ten skrypt tworzy przykładową bazę danych o nazwie CONTOSO zawierającą jedną tabelę Employees. Ta tabela bazy danych, do której będą aprowizować użytkowników.

| Kolumna tabeli | Źródło |

|---|---|

| ContosoLogin | Główna nazwa użytkownika firmy Microsoft Entra |

| FirstName | Nazwa podana przez firmę Microsoft |

| LastName | Nazwisko Microsoft Entra |

| Adres e-mail usługi Exchange Online | |

| InternalGUID | Generowane przez samą bazę danych |

| Identyfikator platformy Azure | Identyfikator obiektu Entra firmy Microsoft |

| textID | Pseudonim adresu e-mail identyfikatora entra firmy Microsoft |

Określanie sposobu interakcji programu Microsoft Entra SQL Połączenie or z bazą danych

Musisz mieć konto użytkownika w wystąpieniu SQL z uprawnieniami do wprowadzania aktualizacji danych w tabelach bazy danych. Jeśli baza danych SQL jest zarządzana przez inną osobę, skontaktuj się z nimi, aby uzyskać nazwę konta i hasło dla identyfikatora Entra firmy Microsoft w celu uwierzytelnienia w bazie danych. Jeśli wystąpienie SQL jest zainstalowane na innym komputerze, należy również upewnić się, że baza danych SQL zezwala na połączenia przychodzące ze sterownika ODBC na komputerze agenta.

Jeśli masz już istniejącą bazę danych dla aplikacji, musisz określić, w jaki sposób identyfikator Entra firmy Microsoft powinien wchodzić w interakcję z bazą danych: bezpośrednią interakcję z tabelami i widokami, za pośrednictwem procedur składowanych, które już znajdują się w bazie danych, lub za pośrednictwem instrukcji SQL, które udostępniasz dla zapytań i aktualizacji. To ustawienie jest spowodowane tym, że bardziej złożona aplikacja może mieć w bazie danych inne tabele pomocnicze, wymagają stronicowania tabel z tysiącami użytkowników lub mogą wymagać identyfikatora Entra firmy Microsoft wywołania procedury składowanej, która wykonuje dodatkowe przetwarzanie danych, takie jak szyfrowanie, wyznaczanie wartości skrótu lub sprawdzanie poprawności.

Podczas tworzenia konfiguracji łącznika w celu interakcji z bazą danych aplikacji skonfigurujesz najpierw podejście do sposobu odczytywania schematu bazy danych przez hosta łącznika, a następnie konfigurowania podejścia, którego łącznik powinien używać w sposób ciągły, za pośrednictwem profilów uruchamiania. Każdy profil uruchamiania określa sposób generowania instrukcji SQL przez łącznik. Wybór profilów uruchamiania i metody w profilu uruchamiania zależy od tego, co obsługuje aparat bazy danych, a aplikacja wymaga.

Po skonfigurowaniu, gdy usługa aprowizacji zostanie uruchomiona, automatycznie wykona interakcje skonfigurowane w profilu uruchamiania pełnego importu . W tym profilu uruchamiania łącznik odczytuje wszystkie rekordy dla użytkowników z bazy danych aplikacji, zazwyczaj przy użyciu instrukcji SELECT . Ten profil uruchamiania jest niezbędny, aby później, jeśli identyfikator Entra firmy Microsoft musi wprowadzić zmianę dla użytkownika, identyfikator Entra firmy Microsoft będzie wiedział o zaktualizowaniu istniejącego rekordu dla tego użytkownika w bazie danych, a nie utworzenia nowego rekordu dla tego użytkownika.

Za każdym razem, gdy zmiany są wprowadzane w identyfikatorze Entra firmy Microsoft, na przykład w celu przypisania nowego użytkownika do aplikacji lub zaktualizowania istniejącego użytkownika, usługa aprowizacji będzie wykonywać interakcje ze skonfigurowanym profilem uruchamiania eksportu bazy danych SQL. W profilu Eksportuj przebieg identyfikator entra firmy Microsoft wystawi instrukcje SQL w celu wstawiania, aktualizowania i usuwania rekordów w bazie danych w celu zsynchronizowania zawartości bazy danych z identyfikatorem Entra firmy Microsoft.

Jeśli baza danych ją obsługuje, możesz również opcjonalnie skonfigurować profil uruchamiania importu różnicowego. W tym profilu uruchamiania identyfikator Entra firmy Microsoft odczytuje zmiany wprowadzone w bazie danych, inne niż identyfikator Entra firmy Microsoft, od czasu ostatniego pełnego lub różnicowego importu. Ten profil uruchamiania jest opcjonalny, ponieważ wymaga struktury bazy danych, aby umożliwić odczytywanie zmian.

W konfiguracji każdego profilu uruchamiania łącznika określisz, czy łącznik Microsoft Entra powinien wygenerować własne instrukcje SQL dla tabeli lub widoku, wywołać procedury składowane lub użyć niestandardowych zapytań SQL, które podajesz. Zazwyczaj używasz tej samej metody dla wszystkich profilów uruchamiania w łączniku.

- Jeśli wybierzesz metodę Tabela lub Widok dla profilu uruchamiania, łącznik Microsoft Entra wygeneruje niezbędne instrukcje SQL, SELECT, INSERT, UPDATE i DELETE, aby wchodzić w interakcje z tabelą lub widokiem w bazie danych. Ta metoda jest najprostszym podejściem, jeśli baza danych ma jedną tabelę lub widok aktualizowalny z kilkoma istniejącymi wierszami.

- Jeśli wybierzesz metodę Procedura składowana, baza danych będzie musiała mieć cztery procedury składowane: odczytać stronę użytkowników, dodać użytkownika, zaktualizować użytkownika i usunąć użytkownika, skonfigurujesz łącznik Microsoft Entra z nazwami i parametrami tych procedur składowanych w celu wywołania. Takie podejście wymaga większej konfiguracji w bazie danych SQL i zwykle jest wymagane tylko wtedy, gdy aplikacja wymaga większej liczby przetwarzania dla każdej zmiany użytkownika, z funkcji stronicowania za pośrednictwem dużych zestawów wyników.

- Jeśli wybierzesz metodę SQL Query, wpiszesz określone instrukcje SQL, które mają być wystawiane przez łącznik podczas uruchamiania profilu. Skonfigurujesz łącznik przy użyciu parametrów, które łącznik powinien wypełnić w instrukcjach SQL, takich jak stronicowanie za pośrednictwem zestawów wyników podczas importowania lub ustawianie atrybutów nowego użytkownika tworzonego podczas eksportowania.

W tym artykule pokazano, jak używać metody tabeli do interakcji z przykładową tabelą Employeesbazy danych w profilach uruchamiania Eksportowanie i pełne importowanie . Aby dowiedzieć się więcej na temat konfigurowania procedury składowanej lub metod zapytań SQL, zobacz ogólny przewodnik konfiguracji SQL, który zawiera więcej szczegółów i konkretnych wymagań.

Wybieranie unikatowych identyfikatorów w schemacie bazy danych aplikacji

Większość aplikacji będzie mieć unikatowy identyfikator dla każdego użytkownika aplikacji. Jeśli aprowizujesz w istniejącej tabeli bazy danych, należy zidentyfikować kolumnę tej tabeli, która ma wartość dla każdego użytkownika, gdzie ta wartość jest unikatowa i nie zmienia się. Ta kolumna będzie kotwicą, której identyfikator Entra firmy Microsoft używa do identyfikowania istniejących wierszy w celu ich zaktualizowania lub usunięcia. Aby uzyskać więcej informacji na temat kotwic, zobacz About anchor attributes and distinguished names (Informacje o atrybutach kotwicy i nazwach wyróżniających).

Jeśli baza danych aplikacji już istnieje, ma w niej użytkowników i chcesz mieć identyfikator Entra firmy Microsoft, zachowaj aktualność tych użytkowników, musisz mieć identyfikator dla każdego użytkownika, który jest taki sam między bazą danych aplikacji a schematem Firmy Microsoft Entra. Jeśli na przykład przypiszesz użytkownika do aplikacji w usłudze Microsoft Entra ID, a ten użytkownik znajduje się już w tej bazie danych, zmiany w tym użytkowniku w usłudze Microsoft Entra ID powinny zaktualizować istniejący wiersz dla tego użytkownika, a nie dodać nowego wiersza. Ponieważ identyfikator Entra firmy Microsoft prawdopodobnie nie przechowuje wewnętrznego identyfikatora aplikacji dla tego użytkownika, należy wybrać inną kolumnę do wykonywania zapytań dotyczących bazy danych. Wartość tej kolumny może być główną nazwą użytkownika lub adresem e-mail, identyfikatorem pracownika lub innym identyfikatorem, który znajduje się w identyfikatorze Entra firmy Microsoft dla każdego użytkownika, który znajduje się w zakresie aplikacji. Jeśli identyfikator użytkownika używany przez aplikację nie jest atrybutem przechowywanym w reprezentacji microsoft Entra użytkownika, nie musisz rozszerzać schematu użytkownika Microsoft Entra za pomocą atrybutu rozszerzenia i wypełnić ten atrybut z bazy danych. Możesz rozszerzyć schemat Microsoft Entra i ustawić wartości rozszerzeń przy użyciu programu PowerShell.

Mapowanie atrybutów w identyfikatorze Entra firmy Microsoft do schematu bazy danych

Gdy identyfikator Entra firmy Microsoft nawiązał połączenie między użytkownikiem w usłudze Microsoft Entra ID i rekordem w bazie danych, dla użytkownika już w bazie danych lub nowego użytkownika, identyfikator Entra firmy Microsoft może aprowizować zmiany atrybutów od użytkownika Microsoft Entra do bazy danych. Oprócz unikatowych identyfikatorów sprawdź bazę danych, aby sprawdzić, czy istnieją inne wymagane właściwości. Jeśli istnieją, upewnij się, że użytkownicy, którzy zostaną zaaprowizowani w bazie danych, mają atrybuty, które można zamapować na wymagane właściwości.

Można również skonfigurować zachowanie anulowania aprowizacji . Jeśli użytkownik przypisany do aplikacji zostanie usunięty w identyfikatorze Entra firmy Microsoft, identyfikator Entra firmy Microsoft wyśle operację usuwania do bazy danych. Może być również konieczne zaktualizowanie bazy danych przez identyfikator entra firmy Microsoft, gdy użytkownik wykracza poza zakres możliwości korzystania z aplikacji. Jeśli użytkownik jest nieprzypisany z aplikacji, usunięty nietrwale w identyfikatorze Entra firmy Microsoft lub zablokowany przed logowaniem, możesz skonfigurować identyfikator Entra firmy Microsoft, aby wysłać zmianę atrybutu. Jeśli aprowizujesz istniejącą tabelę bazy danych, musisz mieć kolumnę tej tabeli do mapowania na wartość isSoftDeleted. Gdy użytkownik wyjdzie z zakresu, identyfikator Entra firmy Microsoft ustawi wartość dla tego użytkownika na wartość True.

1. Zainstaluj sterownik ODBC

System Windows Server, w którym będzie instalowany agent aprowizacji, wymaga sterownika ODBC dla docelowej bazy danych. Jeśli planujesz nawiązać połączenie z programem SQL Server lub usługą Azure SQL Database, pobierz sterownik ODBC dla programu SQL Server (x64) i zainstaluj go w systemie Windows Server. W przypadku innych baz danych SQL zapoznaj się ze wskazówkami niezależnego dostawcy oprogramowania, aby dowiedzieć się, jak zainstalować sterownik ODBC.

2. Tworzenie pliku połączenia DSN

Ogólny łącznik SQL wymaga pliku nazwa źródła danych (DSN) w celu nawiązania połączenia z punktem końcowym SQL. Najpierw należy utworzyć plik z informacjami o połączeniu ODBC.

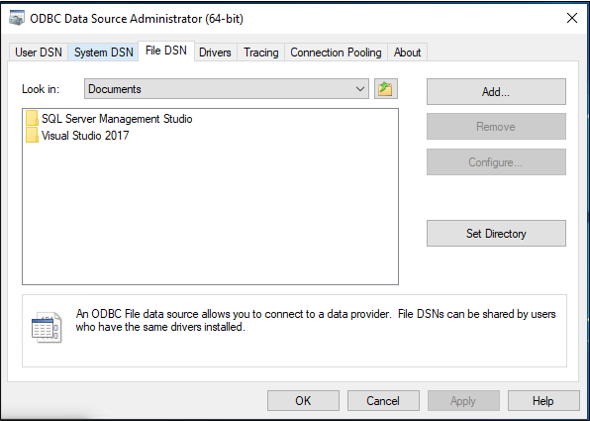

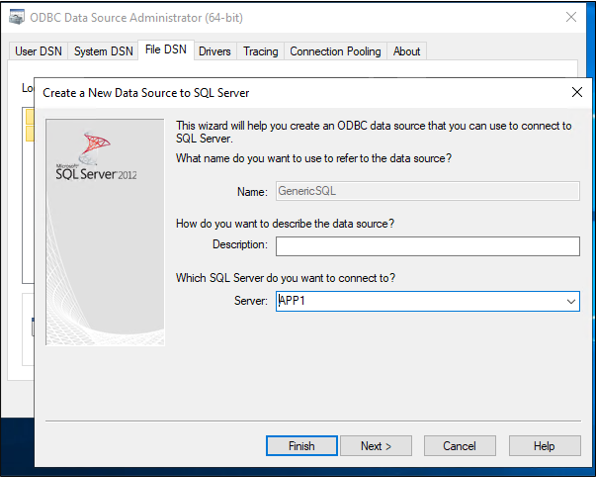

Uruchom narzędzie do zarządzania ODBC na serwerze. Użyj wersji 64-bitowej.

Wybierz kartę Plik DSN i wybierz pozycję Dodaj.

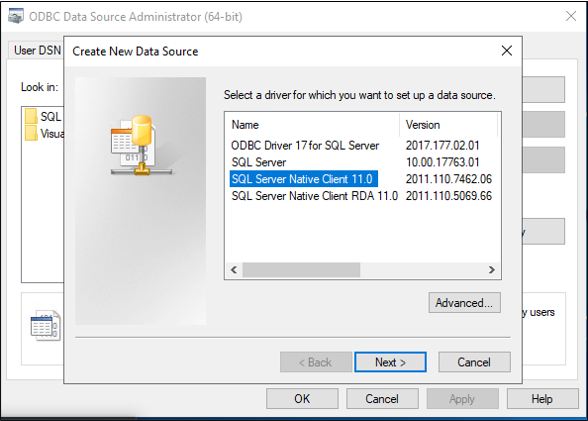

Jeśli używasz programu SQL Server lub usługi Azure SQL, wybierz pozycję SQL Server Native Client 11.0 i wybierz przycisk Dalej. Jeśli używasz innej bazy danych, wybierz jego sterownik ODBC.

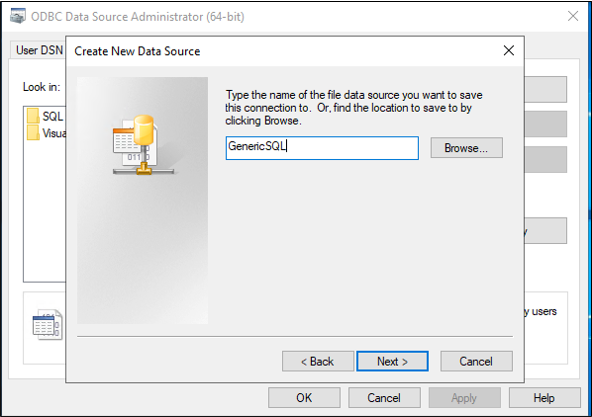

Nadaj plikowi nazwę, taką jak GenericSQL, i wybierz przycisk Dalej.

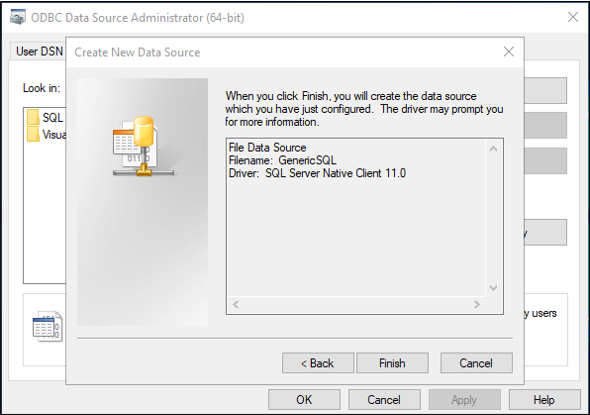

Wybierz Zakończ.

Teraz skonfiguruj połączenie. Poniższe kroki będą się różnić w zależności od używanego sterownika ODBC. Na tej ilustracji założono, że używasz sterownika do nawiązywania połączenia z programem SQL Server. Jeśli program SQL Server znajduje się na innym komputerze serwera, wprowadź nazwę serwera. Następnie wybierz Dalej.

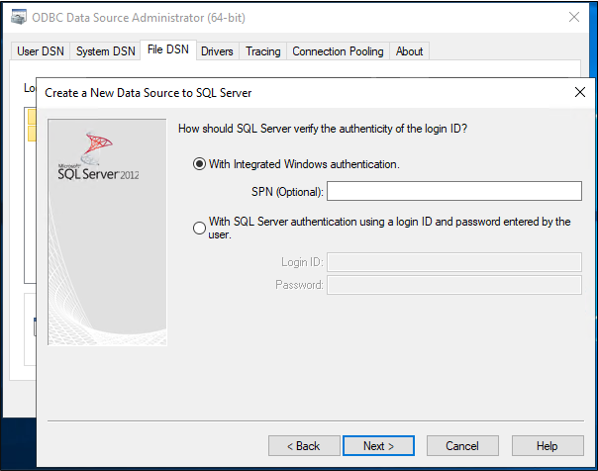

Jeśli użytkownik, którego używasz w tym kroku, ma uprawnienia do nawiązywania połączenia z bazą danych, zachowaj wybrane uwierzytelnianie systemu Windows. Jeśli administrator programu SQL Server wymaga konta lokalnego SQL, podaj te poświadczenia. Następnie kliknij przycisk Dalej.

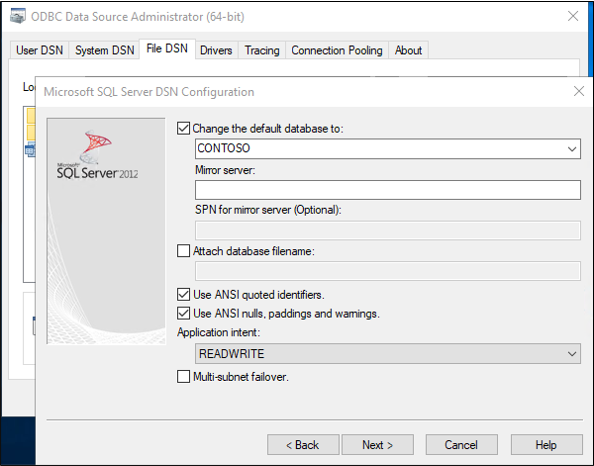

Wprowadź nazwę bazy danych, która w tym przykładzie to CONTOSO.

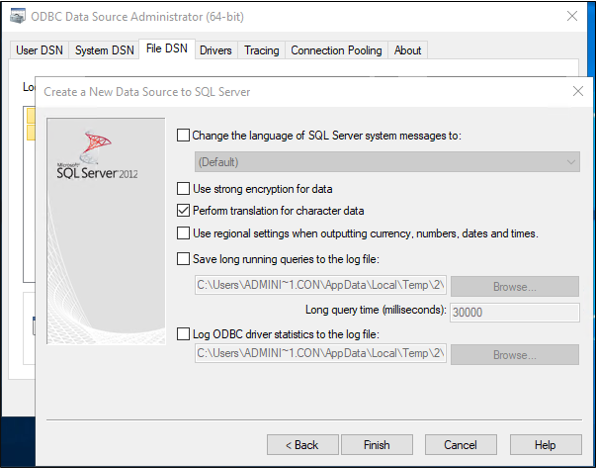

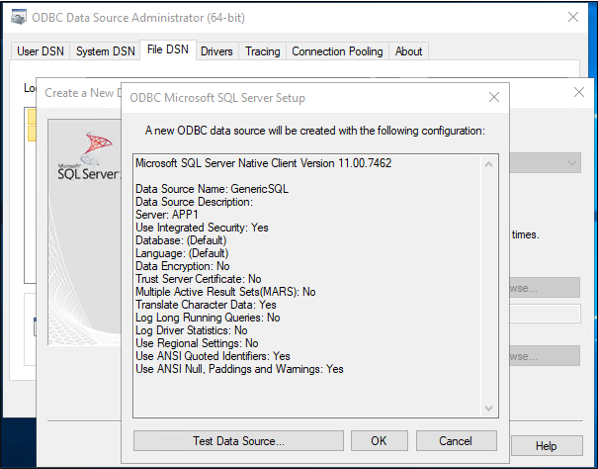

Zachowaj wartość domyślną na tym ekranie i wybierz pozycję Zakończ.

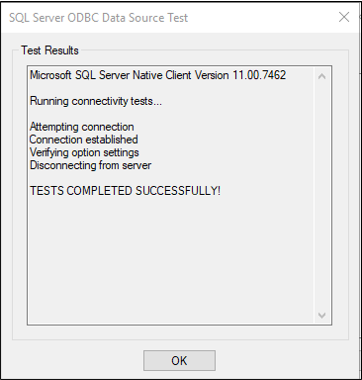

Aby sprawdzić, czy wszystko działa zgodnie z oczekiwaniami, wybierz pozycję Testowe źródło danych.

Upewnij się, że test zakończył się pomyślnie.

Wybierz przycisk OK dwa razy. Zamknij Administracja istrator źródła danych ODBC. Plik połączenia DSN jest domyślnie zapisywany w folderze Documents .

3. Instalowanie i konfigurowanie agenta aprowizacji firmy Microsoft Połączenie

Jeśli agent aprowizacji został już pobrany i skonfigurowany dla innej aplikacji lokalnej, kontynuuj czytanie w następnej sekcji.

- Zaloguj się w witrynie Azure Portal.

- Przejdź do pozycji Aplikacje dla przedsiębiorstw i wybierz pozycję Nowa aplikacja.

- Wyszukaj lokalną aplikację ECMA, nadaj aplikacji nazwę i wybierz pozycję Utwórz , aby dodać ją do dzierżawy.

- Z menu przejdź do strony Aprowizowanie aplikacji.

- Wybierz Rozpocznij.

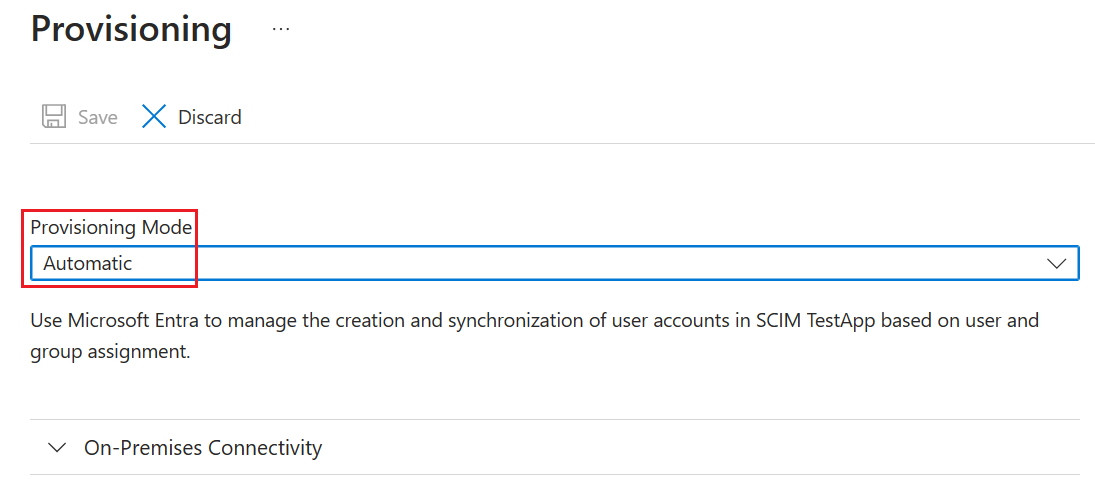

- Na stronie Aprowizowanie zmień tryb na Automatyczny.

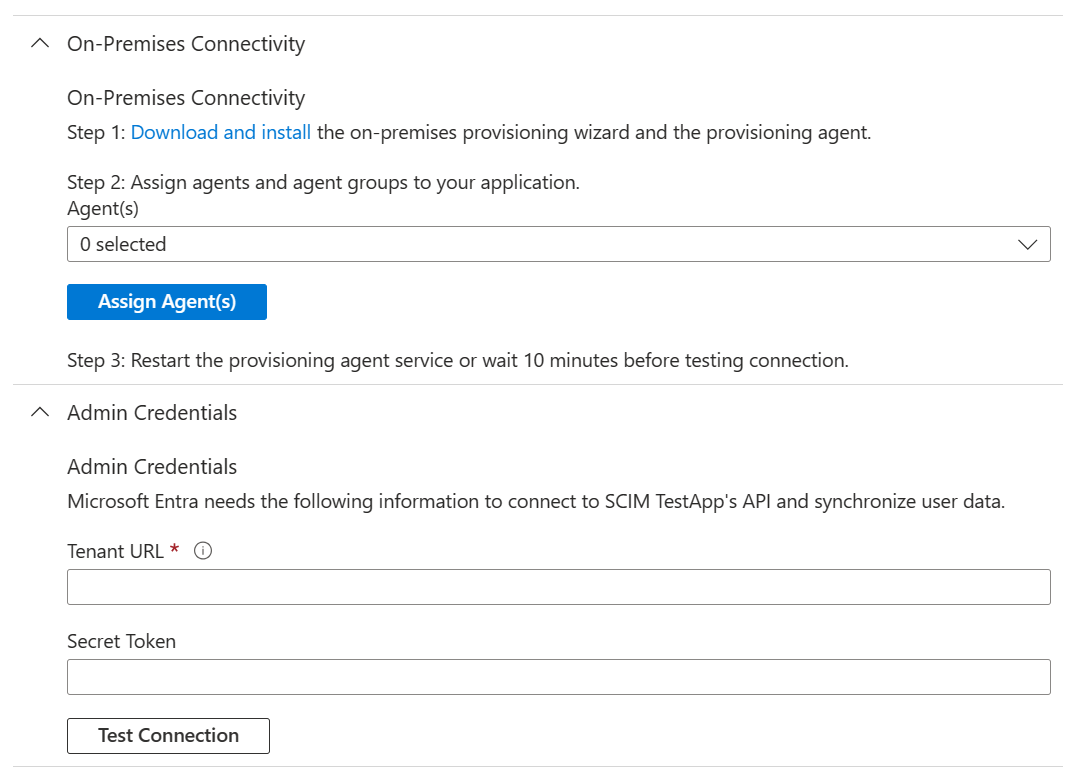

- W obszarze Lokalna Połączenie ivity wybierz pozycję Pobierz i zainstaluj, a następnie wybierz pozycję Akceptuj warunki i pobierz.

- Pozostaw portal i uruchom instalatora agenta aprowizacji, zaakceptuj warunki świadczenia usługi, a następnie wybierz pozycję Zainstaluj.

- Poczekaj na kreatora konfiguracji agenta aprowizacji firmy Microsoft, a następnie wybierz przycisk Dalej.

- W kroku Wybierz rozszerzenie wybierz pozycję Aprowizowanie aplikacji lokalnych, a następnie wybierz pozycję Dalej.

- Agent aprowizacji użyje przeglądarki internetowej systemu operacyjnego, aby wyświetlić okno podręczne służące do uwierzytelniania w usłudze Microsoft Entra ID, a potencjalnie także dostawcy tożsamości organizacji. Jeśli używasz przeglądarki Internet Explorer jako przeglądarki w systemie Windows Server, może być konieczne dodanie witryn internetowych firmy Microsoft do listy zaufanych witryn przeglądarki, aby umożliwić poprawne uruchamianie języka JavaScript.

- Po wyświetleniu monitu o autoryzację podaj poświadczenia administratora firmy Microsoft Entra. Użytkownik musi mieć co najmniej rolę Administracja istratora tożsamości hybrydowej.

- Wybierz pozycję Potwierdź , aby potwierdzić ustawienie. Po pomyślnym zakończeniu instalacji możesz wybrać pozycję Zakończ, a także zamknąć instalatora pakietu agenta aprowizacji.

4. Konfigurowanie lokalnej aplikacji ECMA

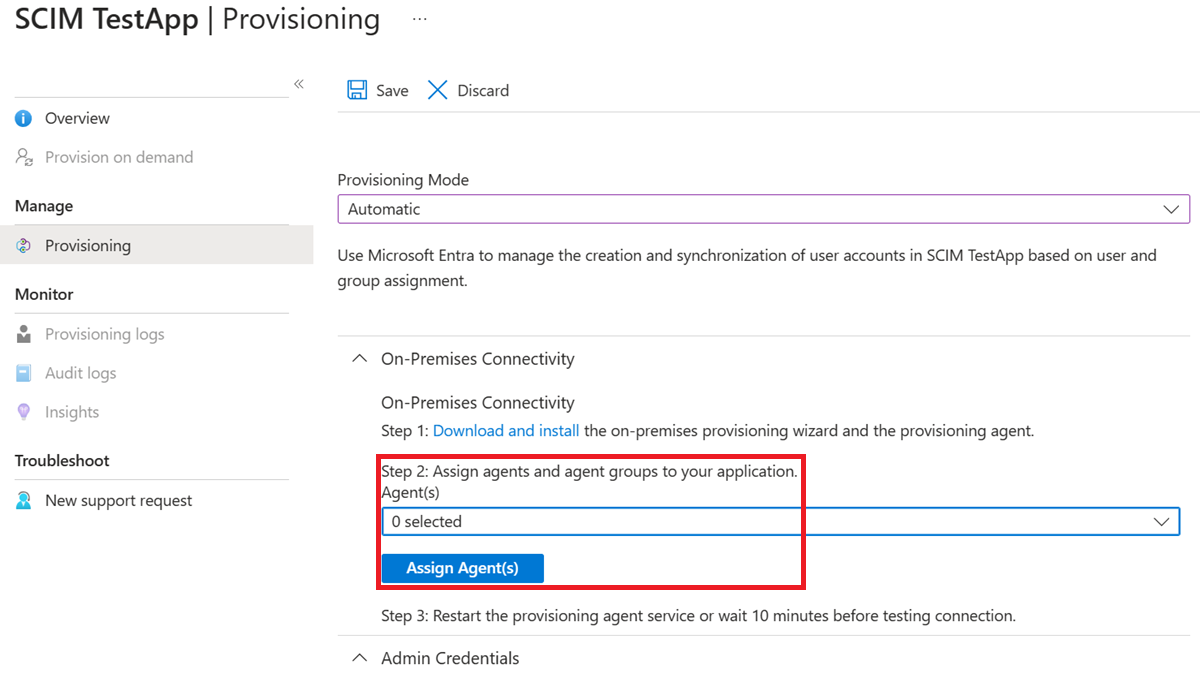

W portalu w sekcji Lokalna Połączenie ivity wybierz wdrożonego agenta i wybierz pozycję Przypisz agentów.

Pozostaw to okno przeglądarki otwarte po zakończeniu następnego kroku konfiguracji przy użyciu kreatora konfiguracji.

5. Konfigurowanie certyfikatu hosta usługi Microsoft Entra ECMA Połączenie or

W systemie Windows Server, w którym jest zainstalowany agent aprowizacji, kliknij prawym przyciskiem myszy Kreatora konfiguracji Microsoft ECMA2Host z menu Start i uruchom jako administrator. Uruchomienie jako administrator systemu Windows jest niezbędne do utworzenia niezbędnych dzienników zdarzeń systemu Windows przez kreatora.

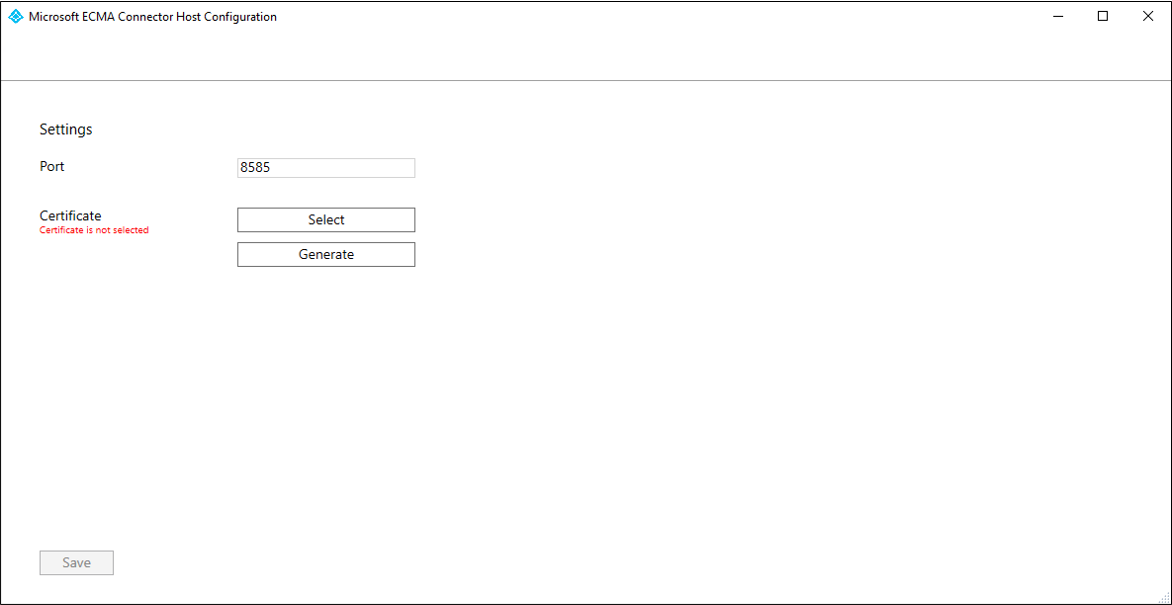

Po uruchomieniu konfiguracji hosta usługi ECMA Połączenie or po pierwszym uruchomieniu kreatora zostanie wyświetlony monit o utworzenie certyfikatu. Pozostaw domyślny port 8585 i wybierz pozycję Generuj certyfikat , aby wygenerować certyfikat. Automatycznie wygenerowany certyfikat zostanie podpisany samodzielnie w ramach zaufanego katalogu głównego. Nazwa SAN certyfikatu jest zgodna z nazwą hosta.

Wybierz pozycję Zapisz.

Uwaga

Jeśli wybrano opcję wygenerowania nowego certyfikatu, zarejestruj datę wygaśnięcia certyfikatu, aby upewnić się, że planujesz powrót do kreatora konfiguracji i ponownie wygeneruj certyfikat przed jego wygaśnięciem.

6. Tworzenie ogólnego łącznika SQL

W tej sekcji utworzysz konfigurację łącznika dla bazy danych.

6.1 Konfigurowanie połączenia SQL

Aby utworzyć ogólny łącznik SQL, wykonaj następujące kroki:

Wygeneruj token tajny, który będzie używany do uwierzytelniania identyfikatora Entra firmy Microsoft w łączniku. Minimalna liczba znaków i unikatowa dla każdej aplikacji powinna wynosić 12 znaków.

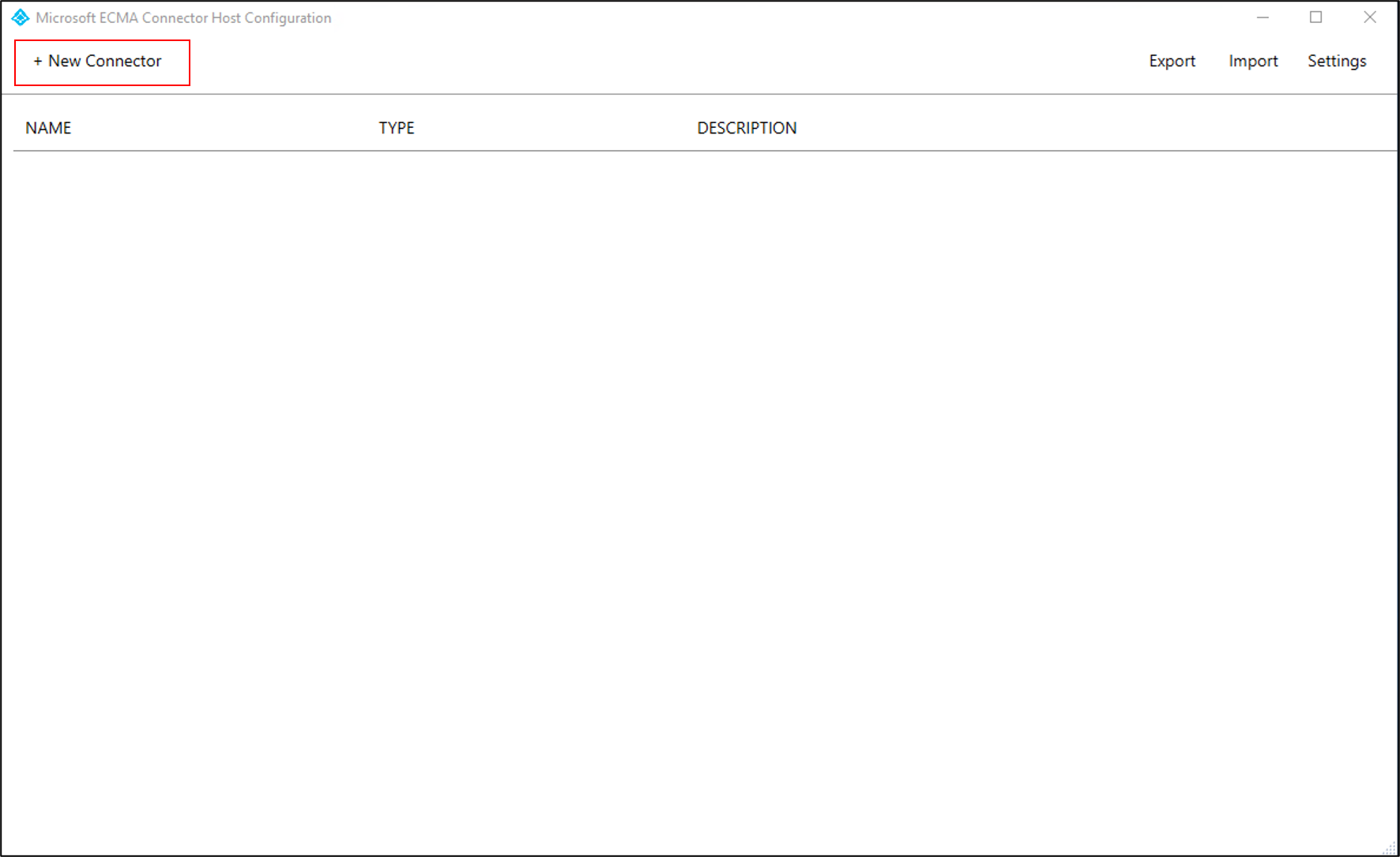

Jeśli jeszcze tego nie zrobiono, uruchom Kreatora konfiguracji microsoft ECMA2Host z menu Start systemu Windows.

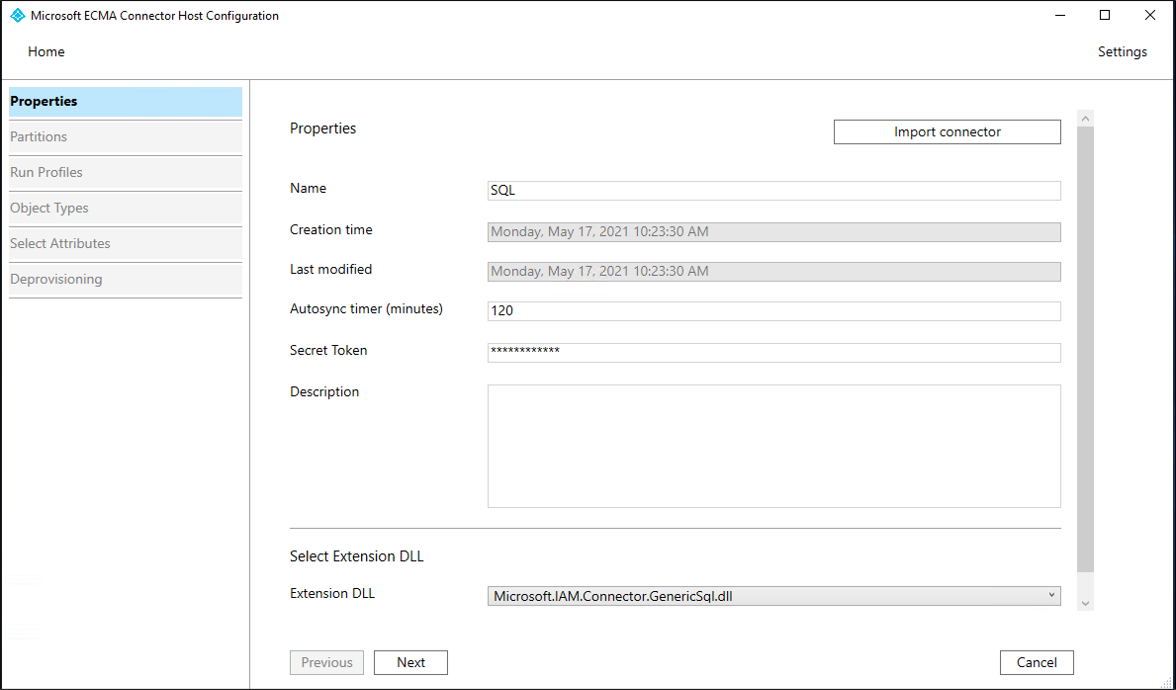

Wybierz pozycję Nowy Połączenie or.

Na stronie Właściwości wypełnij pola wartościami określonymi w tabeli, która następuje po obrazie, a następnie wybierz pozycję Dalej.

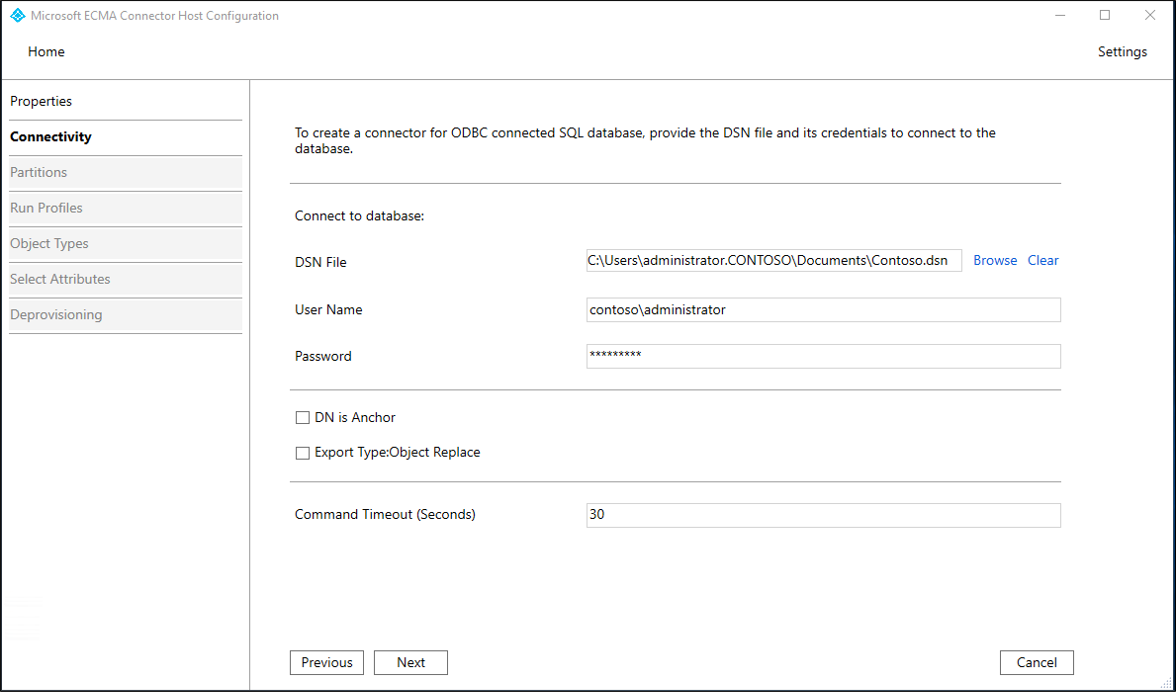

Właściwości Wartość Nazwisko Nazwa wybrana dla łącznika, która powinna być unikatowa dla wszystkich łączników w danym środowisku. Jeśli na przykład masz tylko jedną bazę danych SQL, SQL.Czasomierz autosync (minuty) 120 Token tajny Wprowadź token tajny wygenerowany dla tego łącznika. Klucz powinien mieć minimalną długość 12 znaków. Biblioteka DLL rozszerzenia W przypadku ogólnego łącznika SQL wybierz pozycję Microsoft.IAM.PołączenieLub. GenericSql.dll. Na stronie Połączenie ivity wypełnij pola wartościami określonymi w tabeli, które następują po obrazie, a następnie wybierz przycisk Dalej.

Właściwości opis Plik DSN Plik nazwa źródła danych utworzony w poprzednim kroku, który jest używany do nawiązywania połączenia z wystąpieniem SQL. Nazwa użytkownika Nazwa użytkownika konta z uprawnieniami do aktualizowania tabeli w wystąpieniu SQL. Jeśli docelowa baza danych jest programem SQL Server i używasz uwierzytelniania systemu Windows, nazwa użytkownika musi być w postaci nazwy hosta\sqladminaccount dla autonomicznych serwerów lub domeny\sqladminaccount dla serwerów członkowskich domeny. W przypadku innych baz danych nazwa użytkownika będzie kontem lokalnym w bazie danych. Hasło Podane hasło nazwy użytkownika. Dn jest kotwicą O ile środowisko nie jest znane, aby wymagać tych ustawień, nie zaznaczaj nazwy wyróżniającej to Anchor i Export Type:Object Replace pola wyboru.

6.2 Pobieranie schematu z bazy danych

Po podaniu poświadczeń host Połączenie or ECMA będzie gotowy do pobrania schematu bazy danych. Kontynuuj konfigurację połączenia SQL:

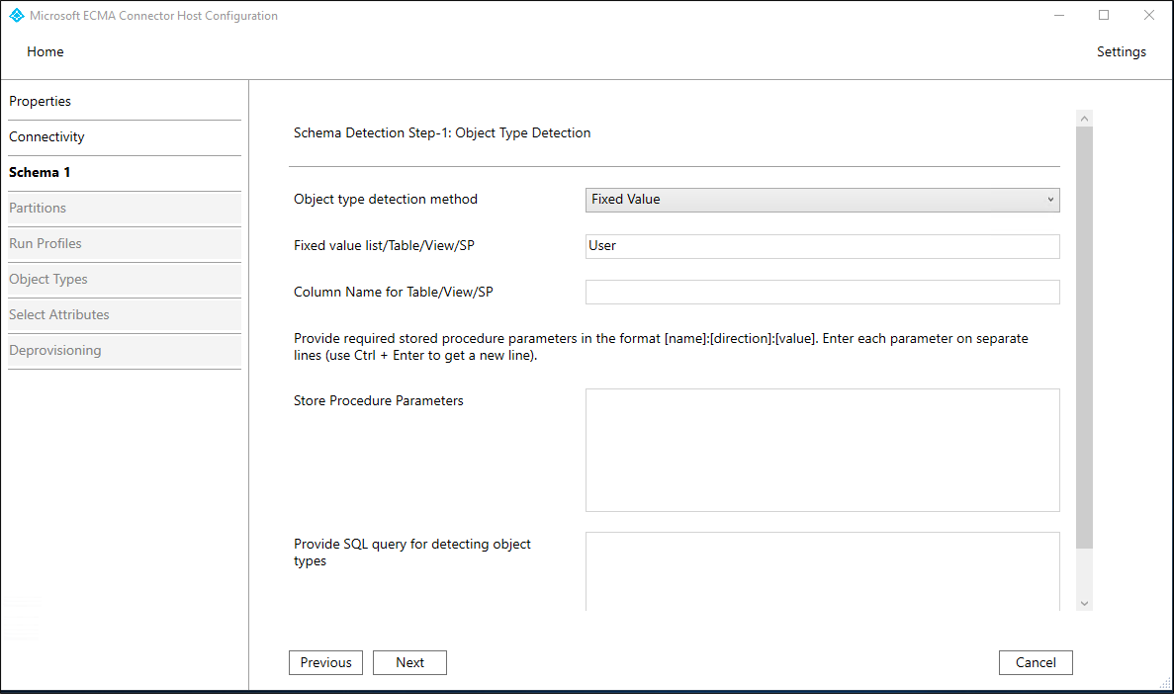

Na stronie Schemat 1 określisz listę typów obiektów. W tym przykładzie istnieje pojedynczy typ obiektu:

User. Wypełnij pola wartościami określonymi w tabeli, która następuje po obrazie, a następnie wybierz pozycję Dalej.Właściwości Wartość Metoda wykrywania typu obiektu Stała wartość Stała lista wartości/Tabela/Widok/SP User Po wybraniu pozycji Dalej zostanie automatycznie wyświetlona następna strona dla konfiguracji

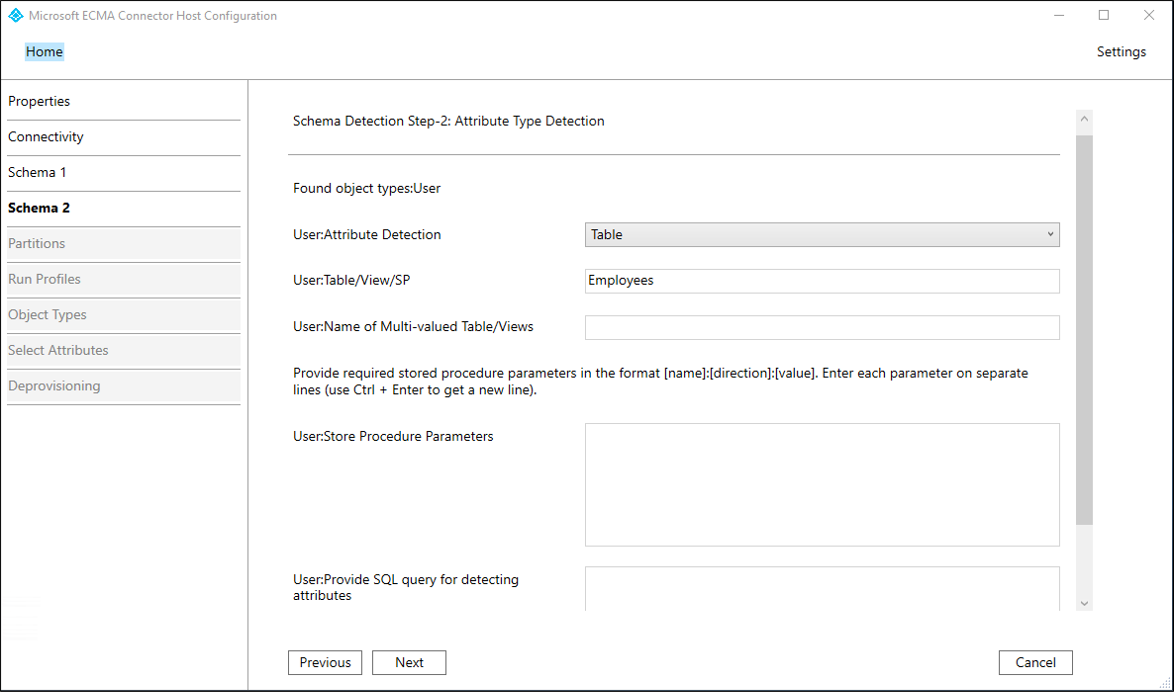

Usertypu obiektu. Na stronie Schemat 2 wskażesz, jak użytkownicy są reprezentowani w bazie danych. W tym przykładzie jest to pojedyncza tabela SQL o nazwieEmployees. Wypełnij pola wartościami określonymi w tabeli, która następuje po obrazie, a następnie wybierz pozycję Dalej.Właściwości Wartość User:Attribute Detection Table User:Table/View/SP Nazwa tabeli w bazie danych, na przykład EmployeesUwaga

Jeśli wystąpi błąd, sprawdź konfigurację bazy danych, aby upewnić się, że użytkownik określony na stronie Połączenie ivity ma dostęp do odczytu do schematu bazy danych.

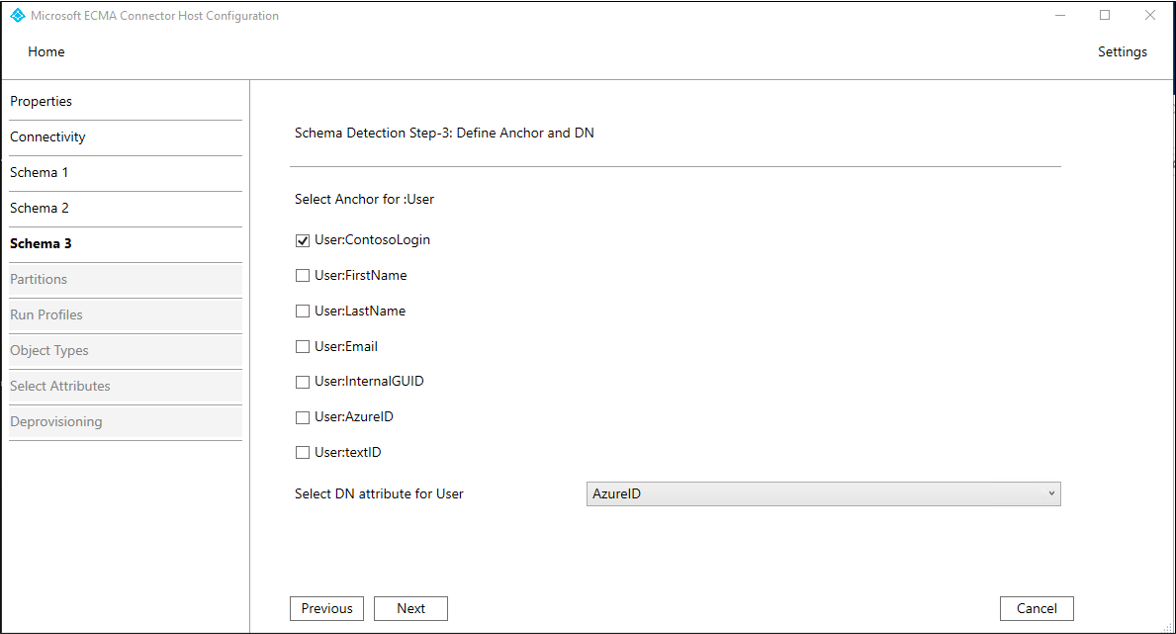

Po wybraniu pozycji Dalej zostanie automatycznie wyświetlona następna strona, aby wybrać kolumny określonej wcześniej tabeli, takie jak

Employeestabela w tym przykładzie, które mają być używane jakoAnchorużytkownicy iDN. Te kolumny zawierają unikatowe identyfikatory w bazie danych. Możesz użyć tych samych lub różnych kolumn, ale upewnij się, że wszystkie wiersze w tej bazie danych mają unikatowe wartości w tych kolumnach. Na stronie Schemat 3 wypełnij pola wartościami określonymi w tabeli, która następuje po obrazie, a następnie wybierz pozycję Dalej.Właściwości opis Wybierz pozycję Kotwica dla: Użytkownik Kolumna tabeli bazy danych, która ma być używana dla kotwicy, na przykład User:ContosoLoginWybieranie atrybutu DN dla użytkownika Kolumna bazy danych, która ma być używana dla atrybutu DN, na przykład AzureIDPo wybraniu pozycji Dalej zostanie automatycznie wyświetlona następna strona, aby potwierdzić typ danych każdej kolumny

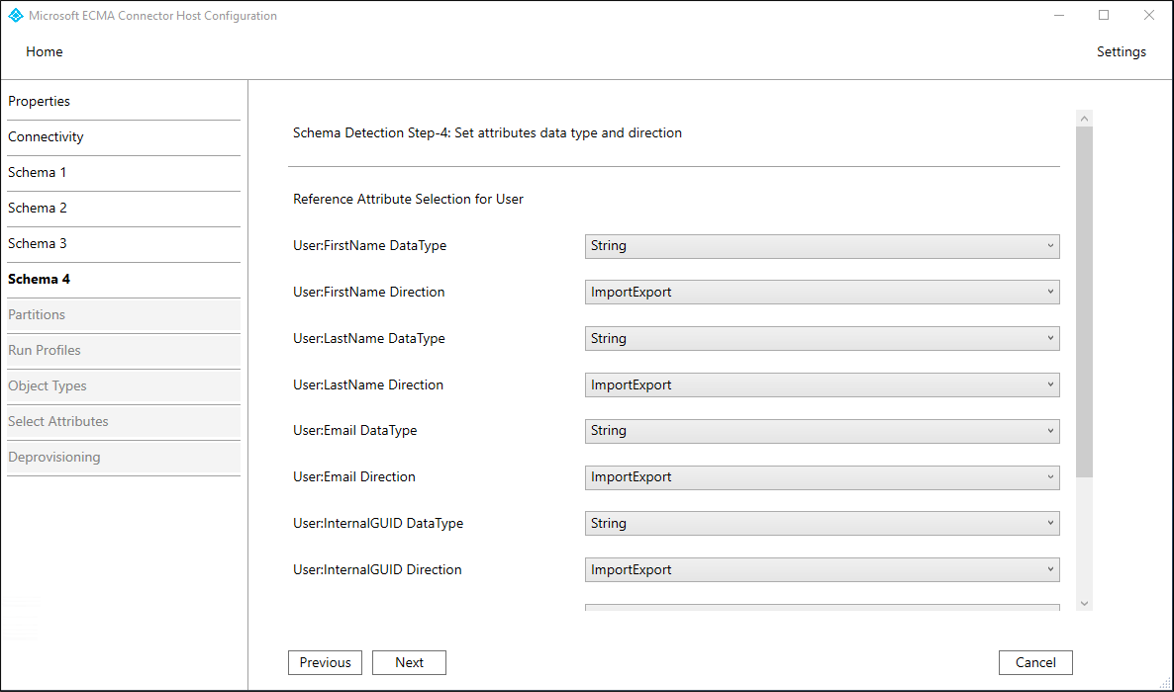

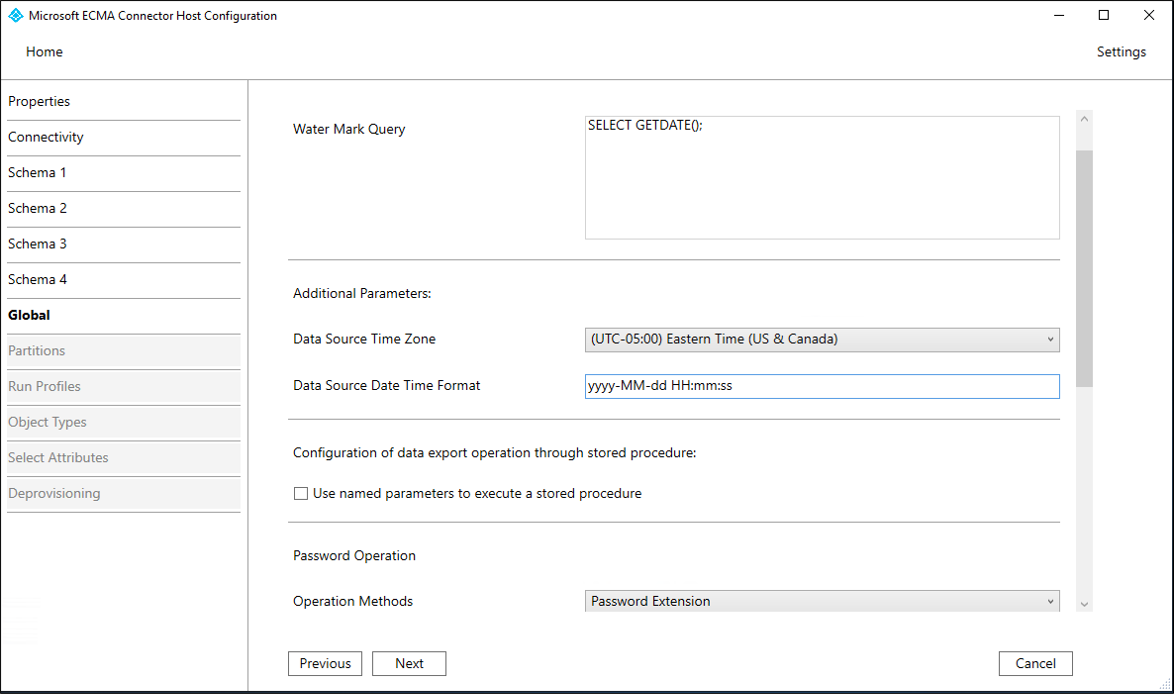

Employeetabeli i określić, czy łącznik powinien je zaimportować, czy wyeksportować. Na stronie Schemat 4 pozostaw wartości domyślne i wybierz pozycję Dalej.Na stronie Globalne wypełnij pola i wybierz przycisk Dalej. Użyj tabeli, która jest zgodna z obrazem, aby uzyskać wskazówki dotyczące poszczególnych pól.

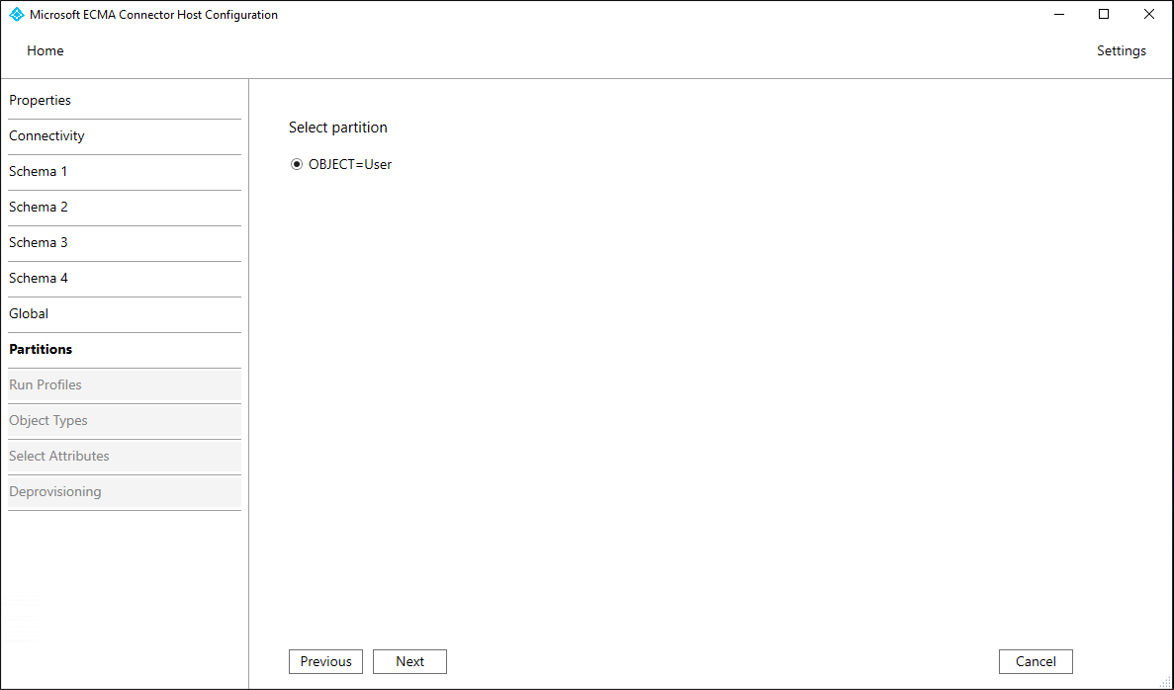

Właściwości opis Strategia delty W polu IBM DB2 wybierz pozycję NoneZapytanie znaku wodnego W przypadku ibm DB2 wpisz SELECT CURRENT TIMESTAMP FROM SYSIBM.SYSDUMMY1;Format daty i godziny źródła danych W przypadku programu SQL Server yyyy-MM-dd HH:mm:ssi dla ibm DB2,YYYY-MM-DDNa stronie Partycje wybierz pozycję Dalej.

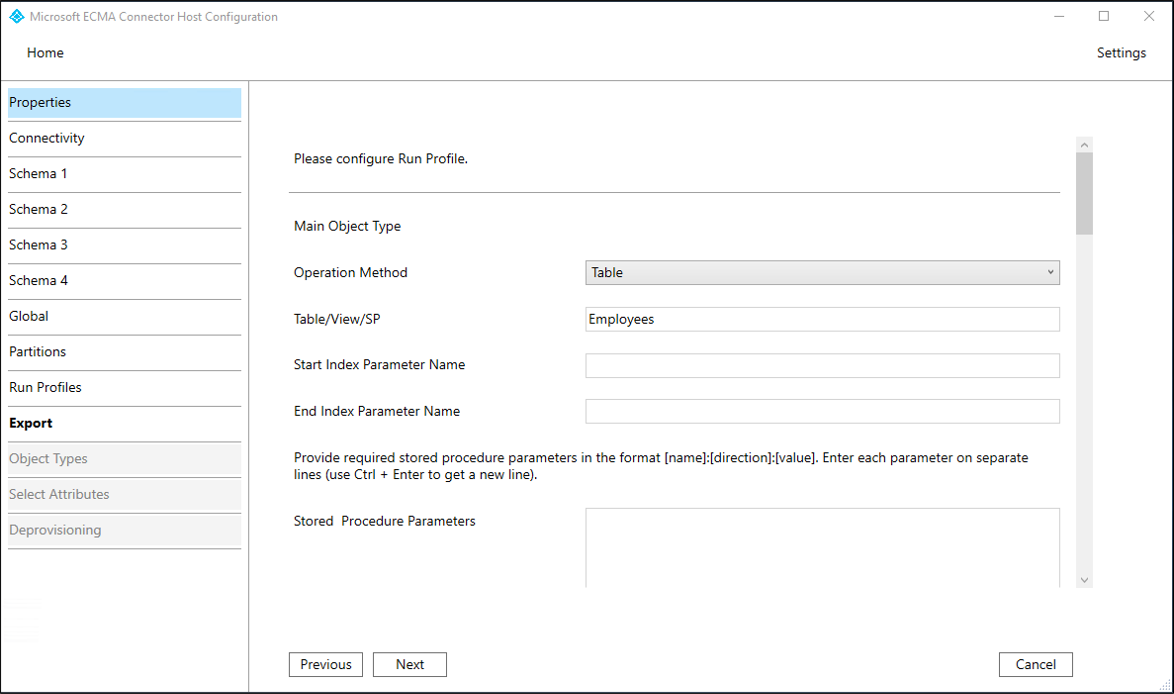

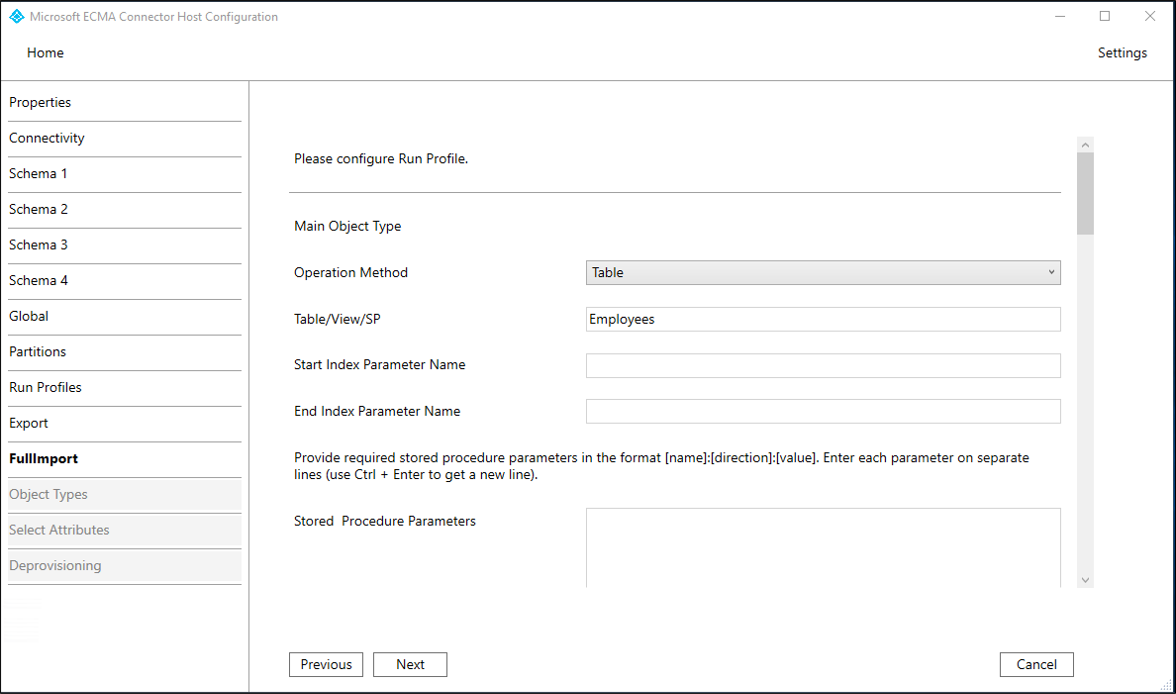

6.3. Konfigurowanie profilów uruchamiania

Następnie skonfigurujesz profile uruchamiania Eksportuj i Pełne importowanie. Profil uruchamiania eksportu będzie używany, gdy host ecMA Połączenie or musi wysyłać zmiany z identyfikatora Entra firmy Microsoft do bazy danych, wstawiać, aktualizować i usuwać rekordy. Podczas uruchamiania usługi hosta ECMA Połączenie or zostanie użyty profil uruchomienia pełnego importu, aby odczytać bieżącą zawartość bazy danych. W tym przykładzie użyjesz metody Table w obu profilach uruchamiania, aby host ecMA Połączenie or wygenerował niezbędne instrukcje SQL.

Kontynuuj konfigurację połączenia SQL:

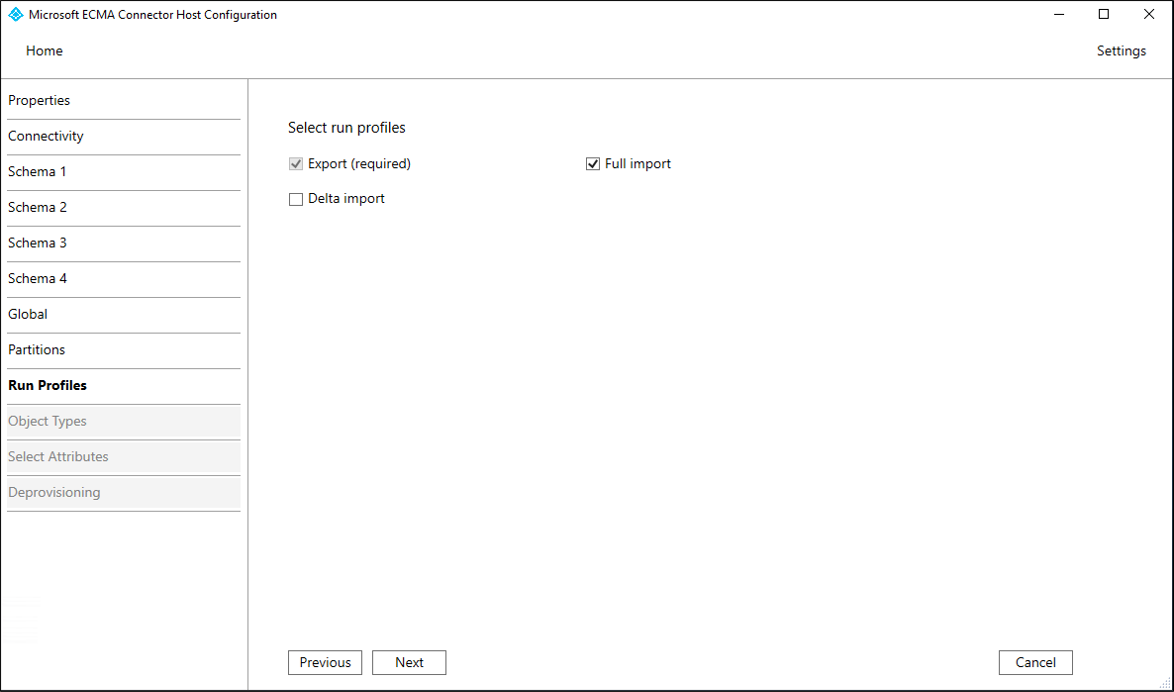

Na stronie Profile uruchamiania zaznacz pole wyboru Eksportuj. Zaznacz pole wyboru Pełny import i wybierz przycisk Dalej.

Właściwości opis Export Uruchom profil, który będzie eksportować dane do bazy danych SQL. Ten profil uruchamiania jest wymagany. Pełny import Uruchom profil, który zaimportuje wszystkie dane ze źródeł SQL określonych wcześniej. Importowanie różnicowe Uruchom profil, który importuje tylko zmiany z bazy danych SQL od ostatniego pełnego lub różnicowego importu. Po wybraniu pozycji Dalej zostanie automatycznie wyświetlona następna strona, aby skonfigurować metodę profilu uruchamiania Eksportuj. Na stronie Eksportuj wypełnij pola i wybierz pozycję Dalej. Użyj tabeli, która jest zgodna z obrazem, aby uzyskać wskazówki dotyczące poszczególnych pól.

Właściwości opis Operation, metoda Table Tabela/widok/SP Ta sama tabela, która została skonfigurowana na karcie Schemat 2, na przykład EmployeesNa stronie Pełny import wypełnij pola i wybierz przycisk Dalej. Użyj tabeli, która jest zgodna z obrazem, aby uzyskać wskazówki dotyczące poszczególnych pól.

Właściwości opis Operation, metoda Table Tabela/widok/SP Ta sama tabela, która została skonfigurowana na karcie Schemat 2, na przykład Employees

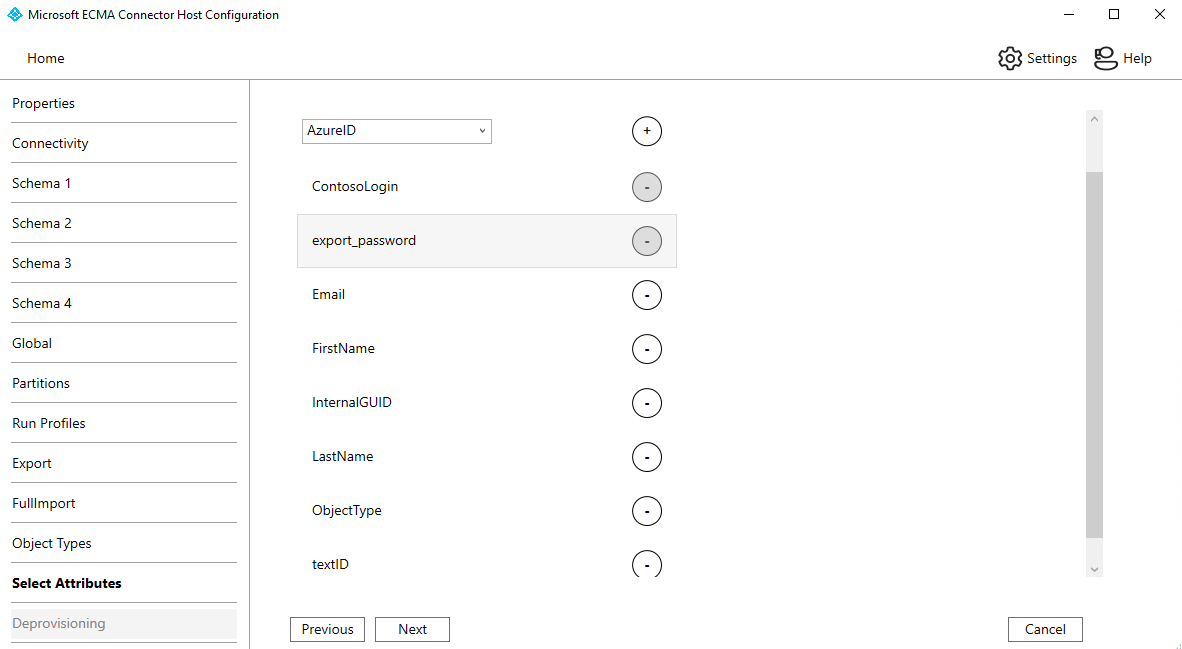

6.4. Konfigurowanie sposobu, w jaki atrybuty są wyświetlane w identyfikatorze Entra firmy Microsoft

W ostatnim kroku ustawień połączenia SQL skonfiguruj sposób, w jaki atrybuty są wyświetlane w identyfikatorze Entra firmy Microsoft:

Na stronie Typy obiektów wypełnij pola i wybierz przycisk Dalej. Użyj tabeli, która jest zgodna z obrazem, aby uzyskać wskazówki dotyczące poszczególnych pól.

- Kotwica: wartości tego atrybutu powinny być unikatowe dla każdego obiektu w docelowej bazie danych. Usługa aprowizacji firmy Microsoft wyśle zapytanie do hosta łącznika ECMA przy użyciu tego atrybutu po cyklu początkowym. Ta wartość kotwicy powinna być taka sama jak kolumna kotwicy skonfigurowana wcześniej na stronie Schemat 3 .

- Atrybut zapytania: ten atrybut powinien być taki sam jak kotwica.

- DN: W większości przypadków należy wybrać opcję Automatycznie wygenerowane . Jeśli nie jest zaznaczona, upewnij się, że atrybut DN jest mapowany na atrybut w identyfikatorze Entra firmy Microsoft, który przechowuje nazwę wyróżniającą w tym formacie:

CN = anchorValue, Object = objectType. Aby uzyskać więcej informacji na temat kotwic i dn, zobacz About anchor attributes and distinguished names (Informacje o atrybutach kotwicy i nazwach wyróżniających).

Właściwości opis Obiekt docelowy User Kotwica Kolumna skonfigurowana na karcie Schemat 3, na przykład ContosoLoginAtrybut zapytania Ta sama kolumna co kotwica, na przykład ContosoLoginDN Ta sama kolumna, która została skonfigurowana na karcie Schemat 3, na przykład ContosoLoginWygenerowany automatycznie Zaznaczone Host łącznika ECMA odnajduje atrybuty obsługiwane przez docelową bazę danych. Możesz wybrać, które z tych atrybutów chcesz uwidocznić w identyfikatorze Entra firmy Microsoft. Te atrybuty można następnie skonfigurować w witrynie Azure Portal na potrzeby aprowizacji. Na stronie Wybierz atrybuty dodaj wszystkie atrybuty na liście rozwijanej pojedynczo.

Lista rozwijana Atrybut zawiera dowolny atrybut odnaleziony w docelowej bazie danych i nie został wybrany na poprzedniej stronie Wybierz atrybuty . Po dodaniu wszystkich odpowiednich atrybutów wybierz pozycję Dalej.

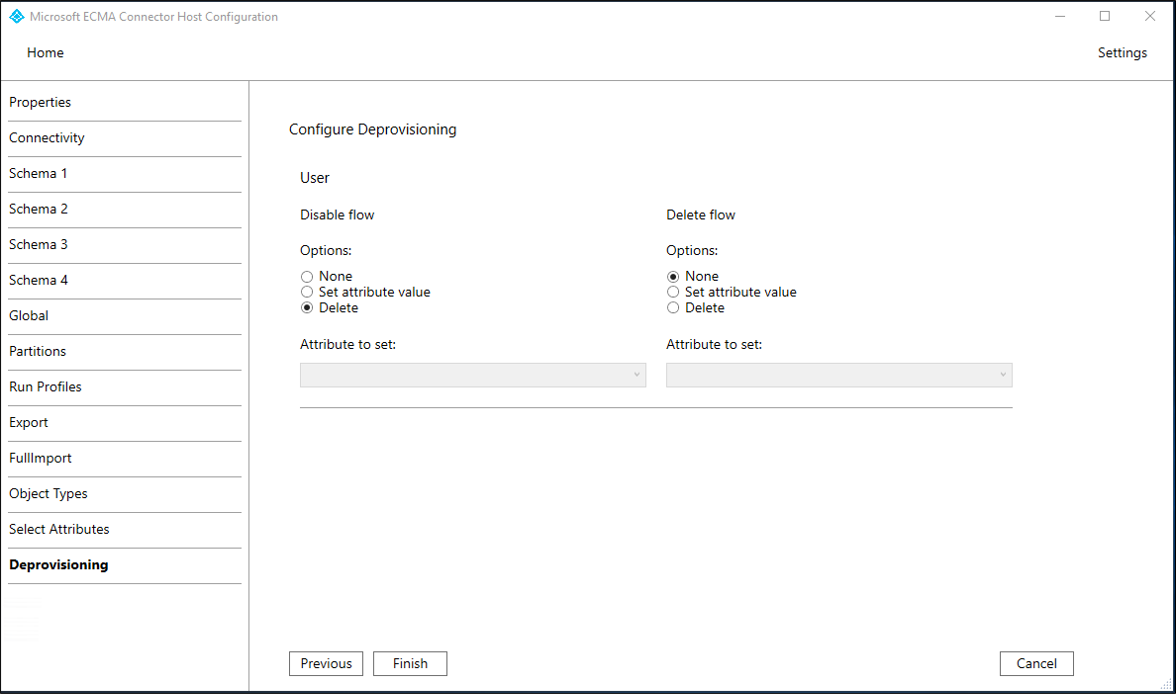

- Na stronie Anulowanie aprowizacji w obszarze Wyłącz przepływ wybierz pozycję Usuń. Atrybuty wybrane na poprzedniej stronie nie będą dostępne do wybrania na stronie Anulowanie aprowizacji. Wybierz Zakończ.

Uwaga

Jeśli używasz wartości ustaw atrybut należy pamiętać, że dozwolone są tylko wartości logiczne.

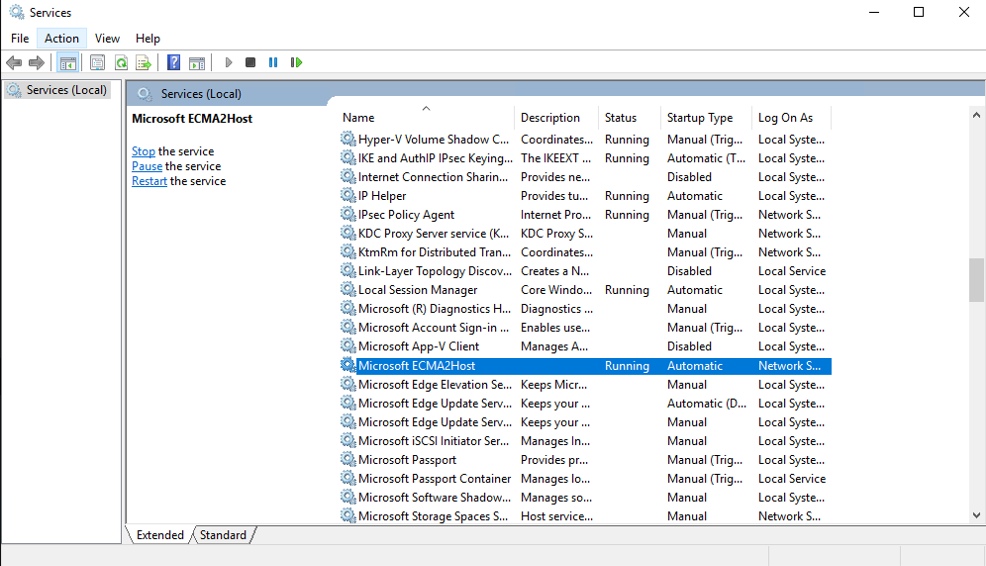

7. Upewnij się, że usługa ECMA2Host jest uruchomiona

Na serwerze z uruchomionym hostem usługi Microsoft Entra ECMA Połączenie or wybierz pozycję Uruchom.

Wprowadź polecenie run i wprowadź ciąg services.msc w polu .

Na liście Usługi upewnij się, że host Microsoft ECMA2Host jest obecny i uruchomiony. W przeciwnym razie wybierz pozycję Uruchom.

Jeśli łączysz się z nową bazą danych lub bazą danych, która jest pusta i nie ma użytkowników, przejdź do następnej sekcji. W przeciwnym razie wykonaj następujące kroki, aby potwierdzić, że łącznik zidentyfikował istniejących użytkowników z bazy danych.

- Jeśli niedawno uruchomiono usługę i masz wiele obiektów użytkownika w bazie danych, zaczekaj kilka minut na nawiązanie połączenia z bazą danych przez łącznik.

8. Konfigurowanie połączenia aplikacji w witrynie Azure Portal

Wróć do okna przeglądarki internetowej, w którym skonfigurowano aprowizację aplikacji.

Uwaga

Jeśli upłynął limit czasu okna, musisz ponownie wybrać agenta.

- Zaloguj się w witrynie Azure Portal.

- Przejdź do pozycji Aplikacje dla przedsiębiorstw i lokalna aplikacja ECMA.

- Wybierz pozycję Aprowizacja.

- Jeśli pojawi się okno Wprowadzenie, zmień tryb na Automatyczny w sekcji Lokalna Połączenie ivity wybierz wdrożonego agenta i wybierz pozycję Przypisz agentów. W przeciwnym razie przejdź do pozycji Edytuj aprowizację.

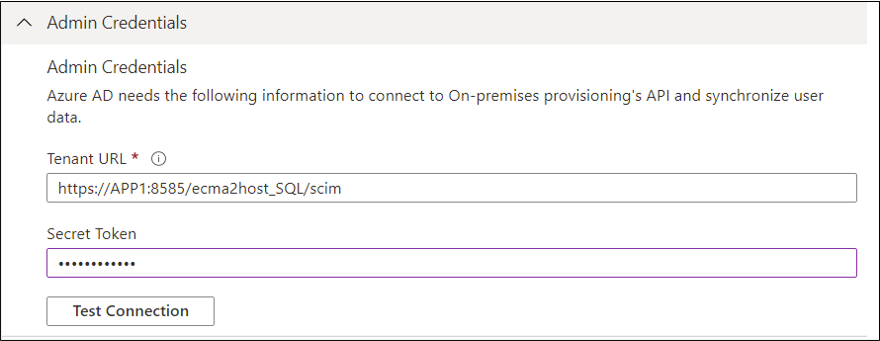

W sekcji Administracja credentials (Poświadczenia Administracja) wprowadź następujący adres URL.

{connectorName}Zastąp część nazwą łącznika na hoście łącznika ECMA, takim jak SQL. W nazwie łącznika jest rozróżniana wielkość liter i powinna mieć taki sam przypadek, jak skonfigurowano w kreatorze. Możesz również zastąpićlocalhostciąg nazwą hosta maszyny.Właściwości Wartość Adres URL dzierżawy https://localhost:8585/ecma2host_{connectorName}/scimWprowadź wartość tokenu wpisu tajnego zdefiniowaną podczas tworzenia łącznika.

Uwaga

Jeśli właśnie przypisano agenta do aplikacji, zaczekaj 10 minut na ukończenie rejestracji. Test łączności nie będzie działać, dopóki rejestracja nie zostanie ukończona. Wymuszanie ukończenia rejestracji agenta przez ponowne uruchomienie agenta aprowizacji na serwerze może przyspieszyć proces rejestracji. Przejdź do serwera, wyszukaj usługi na pasku wyszukiwania systemu Windows, zidentyfikuj usługę Microsoft Entra Połączenie Provisioning Agent, kliknij prawym przyciskiem myszy usługę i uruchom ponownie.

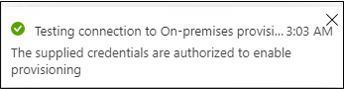

Wybierz pozycję Test Połączenie ion i zaczekaj minutę.

Po pomyślnym przetestowaniu połączenia i wskazaniu, że podane poświadczenia są autoryzowane do włączenia aprowizacji, wybierz pozycję Zapisz.

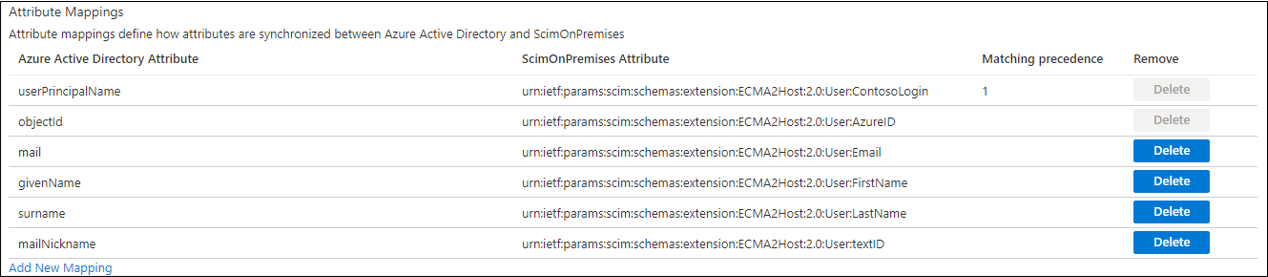

9. Konfigurowanie mapowań atrybutów

Teraz musisz mapować atrybuty między reprezentacją użytkownika w usłudze Microsoft Entra ID i reprezentacją użytkownika w lokalnej bazie danych SQL aplikacji.

Użyjesz witryny Azure Portal, aby skonfigurować mapowanie między atrybutami użytkownika firmy Microsoft Entra i atrybutami wybranymi wcześniej w kreatorze konfiguracji hosta ECMA.

Upewnij się, że schemat Entra firmy Microsoft zawiera atrybuty wymagane przez bazę danych. Jeśli baza danych wymaga, aby użytkownicy mieli atrybut, taki jak

uidNumber, i ten atrybut nie jest jeszcze częścią schematu microsoft Entra dla użytkownika, należy użyć funkcji rozszerzenia katalogu, aby dodać ten atrybut jako rozszerzenie.W centrum administracyjnym firmy Microsoft Entra w obszarze Aplikacje dla przedsiębiorstw wybierz aplikację lokalną aplikacji ECMA, a następnie stronę Aprowizowanie .

Wybierz pozycję Edytuj aprowizację i poczekaj 10 sekund.

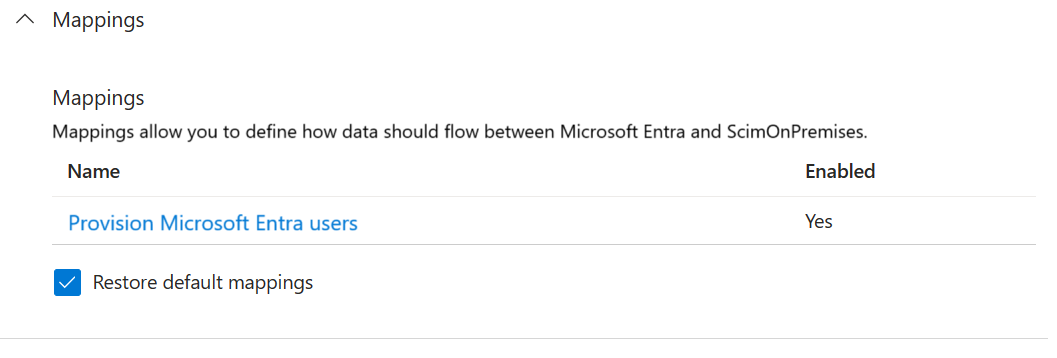

Rozwiń węzeł Mapowania i wybierz mapowanie Aprowizuj użytkowników identyfikatora entra firmy Microsoft. Jeśli po raz pierwszy skonfigurowano mapowania atrybutów dla tej aplikacji, będzie to jedyne mapowanie obecne dla symbolu zastępczego.

Aby upewnić się, że schemat bazy danych jest dostępny w identyfikatorze Entra firmy Microsoft, zaznacz pole wyboru Pokaż opcje zaawansowane i wybierz pozycję Edytuj listę atrybutów dla pozycji ScimOnPremises. Upewnij się, że wszystkie atrybuty wybrane w kreatorze konfiguracji są wyświetlane. Jeśli tak nie jest, zaczekaj kilka minut na odświeżenie schematu, a następnie załaduj ponownie stronę. Po wyświetleniu atrybutów zamknij stronę, aby powrócić do listy mapowań.

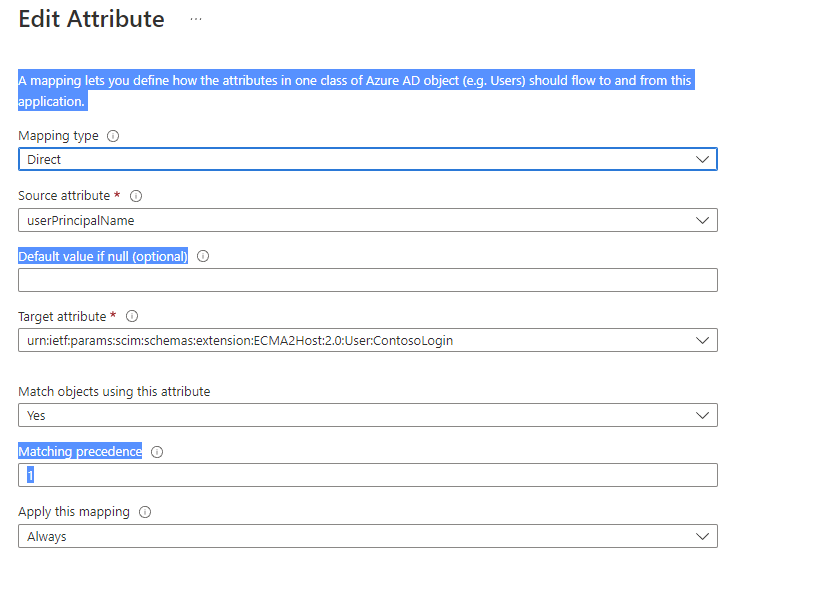

Teraz kliknij mapowanie symbolu ZASTĘPCZEgo userPrincipalName . To mapowanie jest domyślnie dodawane podczas pierwszej konfiguracji aprowizacji lokalnej.

Zmień wartości atrybutu, aby odpowiadały następującym:

Zmień wartości atrybutu, aby odpowiadały następującym:

| Typ mapowania | Atrybut źródłowy | Atrybut docelowy |

|---|---|---|

| Direct | userPrincipalName | urn:ietf:params:scim:schemas:extension:ECMA2Host:2.0:User:ContosoLogin |

Teraz wybierz pozycję Dodaj nowe mapowanie i powtórz następny krok dla każdego mapowania.

Określ atrybuty źródłowe i docelowe dla każdego mapowania w poniższej tabeli.

Typ mapowania Atrybut źródłowy Atrybut docelowy Direct userPrincipalName urn:ietf:params:scim:schemas:extension:ECMA2Host:2.0:User:ContosoLogin Direct objectId urn:ietf:params:scim:schemas:extension:ECMA2Host:2.0:User:AzureID Direct poczta urn:ietf:params:scim:schemas:extension:ECMA2Host:2.0:User:Email Direct givenName urn:ietf:params:scim:schemas:extension:ECMA2Host:2.0:User:FirstName Direct surname urn:ietf:params:scim:schemas:extension:ECMA2Host:2.0:User:LastName Direct mailNickname urn:ietf:params:scim:schemas:extension:ECMA2Host:2.0:User:textID Po dodaniu wszystkich mapowań wybierz pozycję Zapisz.

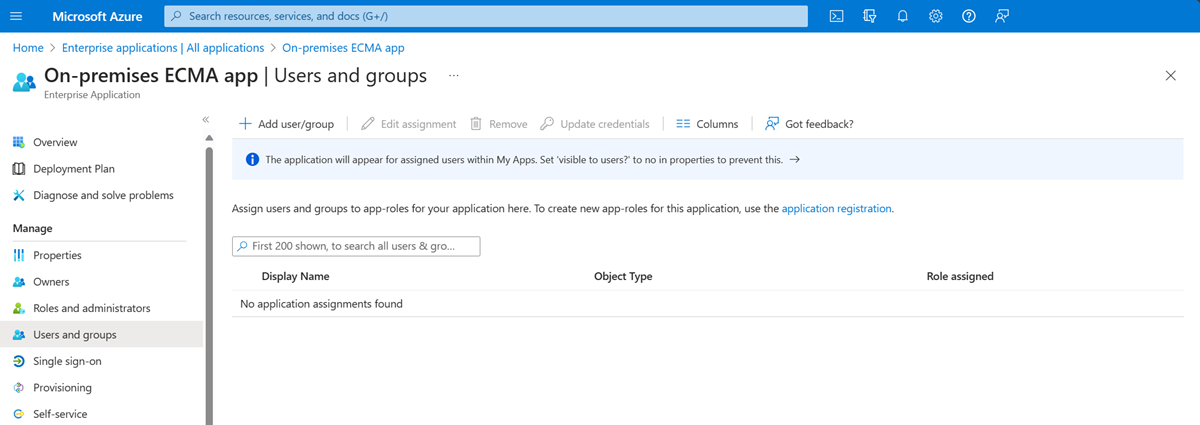

10. Przypisywanie użytkowników do aplikacji

Teraz, gdy masz skonfigurowaną usługę Microsoft Entra ECMA Połączenie or host z identyfikatorem Entra firmy Microsoft i skonfigurowanym mapowaniem atrybutów, możesz przejść do konfigurowania osób w zakresie aprowizacji.

Ważne

Jeśli zalogowano się przy użyciu roli Administracja istratora tożsamości hybrydowej, musisz wylogować się i zalogować się przy użyciu konta z co najmniej rolą application Administracja istrator w tej sekcji. Rola Administracja istrator tożsamości hybrydowej nie ma uprawnień do przypisywania użytkowników do aplikacji.

Jeśli w bazie danych SQL istnieją użytkownicy, należy utworzyć przypisania ról aplikacji dla tych istniejących użytkowników. Aby dowiedzieć się więcej na temat zbiorczego tworzenia przypisań ról aplikacji, zobacz Zarządzanie istniejącymi użytkownikami aplikacji w identyfikatorze Entra firmy Microsoft.

W przeciwnym razie, jeśli nie ma bieżących użytkowników aplikacji, wybierz użytkownika testowego z firmy Microsoft Entra, który zostanie aprowizacji w aplikacji.

Upewnij się, że użytkownik ma wszystkie właściwości, które zostaną zamapowane na wymagane atrybuty schematu bazy danych.

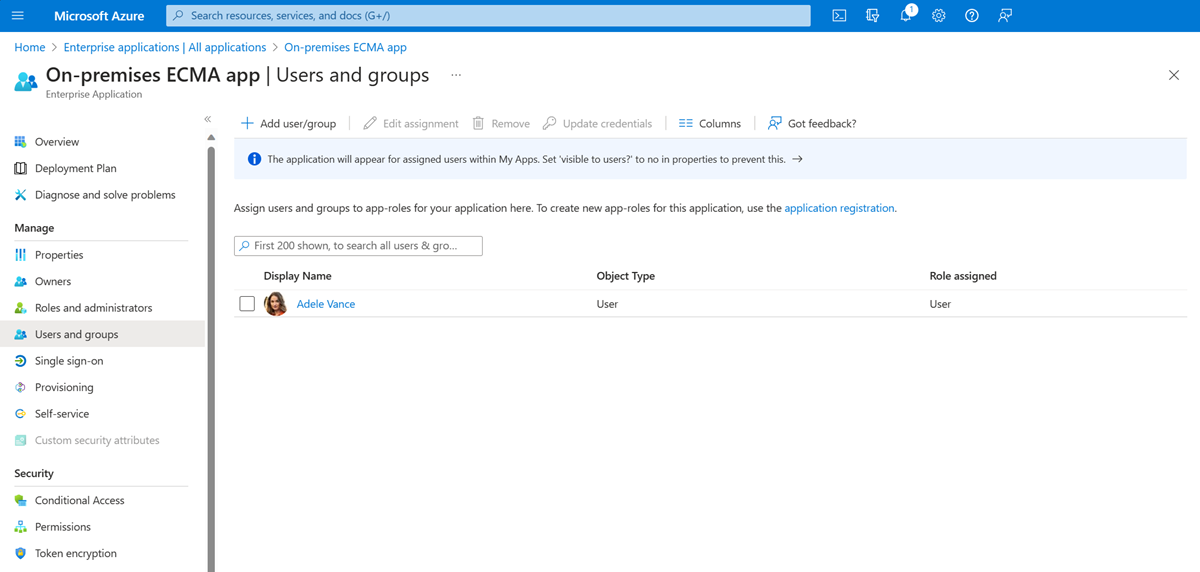

W witrynie Azure Portal wybierz pozycję Aplikacje dla przedsiębiorstw.

Wybierz lokalną aplikację ECMA.

Po lewej stronie w obszarze Zarządzaj wybierz pozycję Użytkownicy i grupy.

Wybierz pozycję Dodaj użytkownika/grupę.

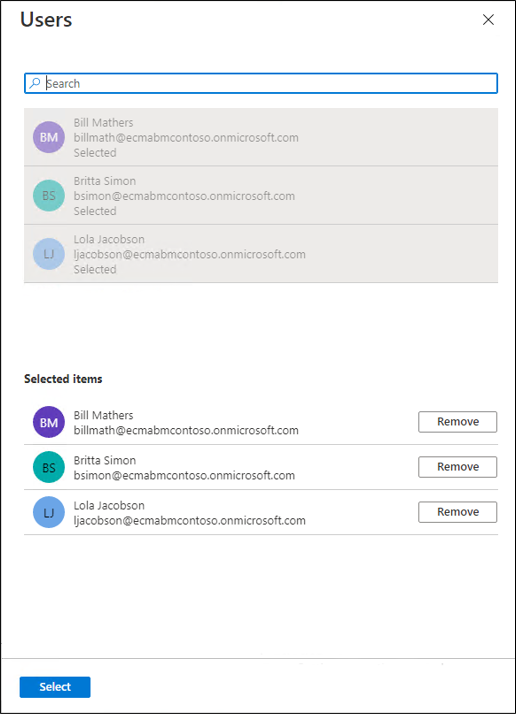

W obszarze Użytkownicy wybierz pozycję Brak zaznaczone.

Wybierz użytkowników z prawej strony i wybierz przycisk Wybierz .

Teraz wybierz pozycję Przypisz.

11. Testowanie aprowizacji

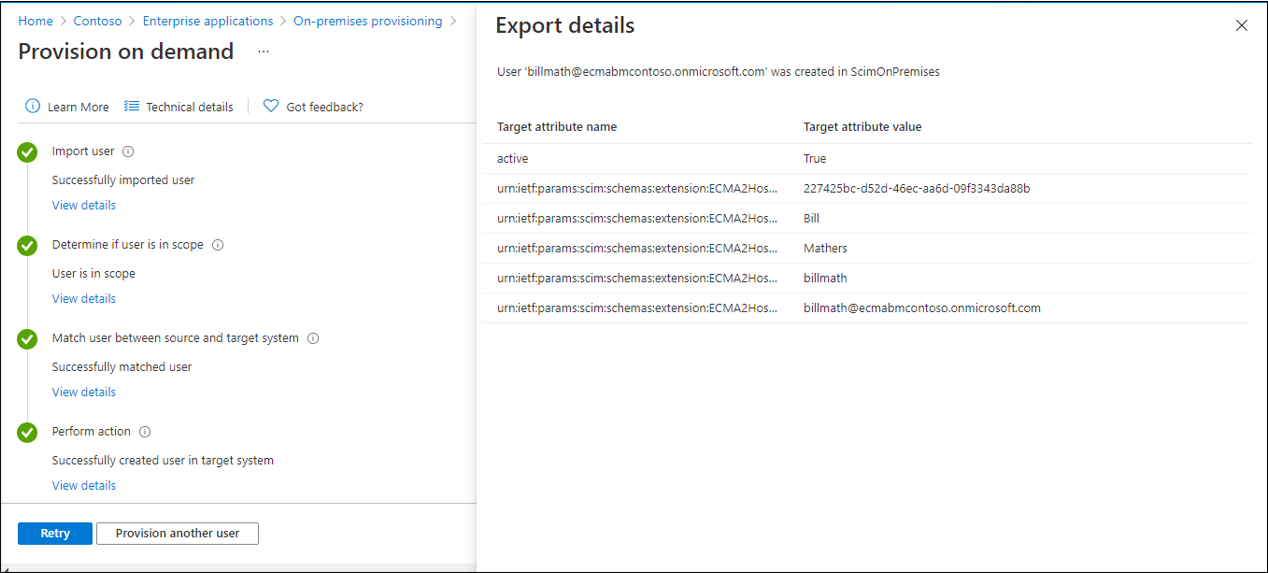

Po zamapowaniu atrybutów i przypisaniu użytkowników możesz przetestować aprowizację na żądanie przy użyciu jednego z użytkowników.

W witrynie Azure Portal wybierz pozycję Aplikacje dla przedsiębiorstw.

Wybierz lokalną aplikację ECMA.

Po lewej stronie wybierz pozycję Aprowizowanie.

Wybierz pozycję Aprowizuj na żądanie.

Wyszukaj jednego z użytkowników testowych i wybierz pozycję Aprowizuj.

Po kilku sekundach zostanie wyświetlony komunikat Pomyślnie utworzony użytkownik w systemie docelowym z listą atrybutów użytkownika.

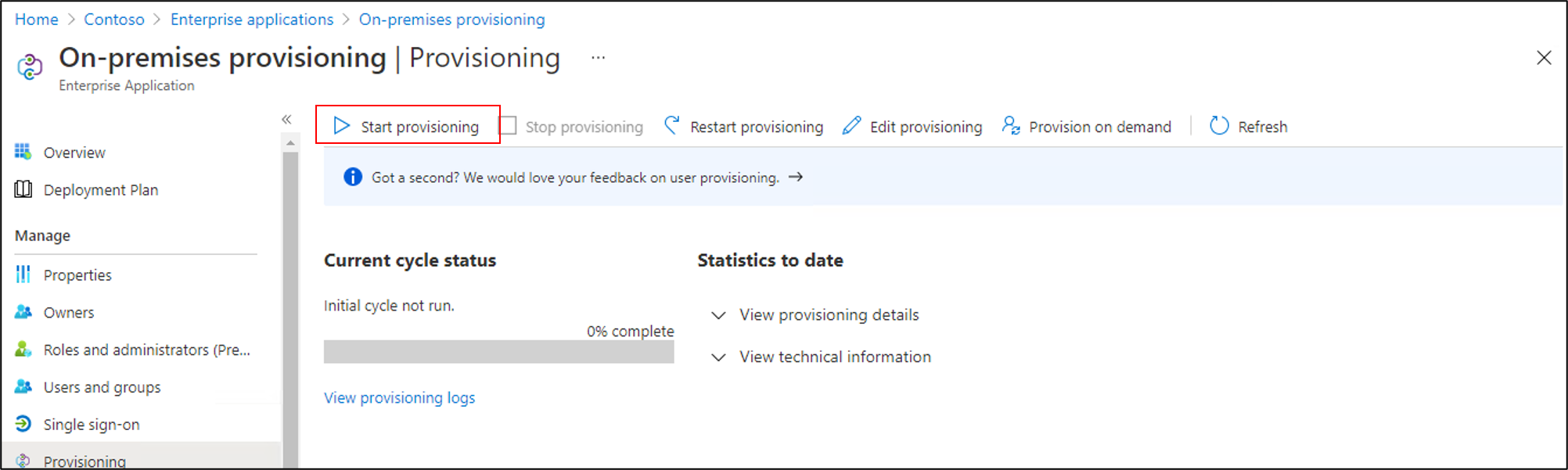

12. Rozpocznij aprowizowanie użytkowników

Po pomyślnym zainicjowaniu aprowizacji na żądanie wróć do strony konfiguracji aprowizacji. Upewnij się, że zakres jest ustawiony na tylko przypisanych użytkowników i grupy, włącz aprowizację i wybierz pozycję Zapisz.

Poczekaj kilka minut na rozpoczęcie aprowizacji. Może upłynąć do 40 minut. Po zakończeniu zadania aprowizacji, zgodnie z opisem w następnej sekcji, jeśli skończysz testowanie, możesz zmienić stan aprowizacji na Wyłączone, a następnie wybrać pozycję Zapisz. Ta akcja uniemożliwia uruchomienie usługi aprowizacji w przyszłości.

Rozwiązywanie problemów z błędami aprowizacji

Jeśli zostanie wyświetlony błąd, wybierz pozycję Wyświetl dzienniki aprowizacji. Wyszukaj w dzienniku wiersz, w którym stan to Niepowodzenie, a następnie wybierz go w tym wierszu.

Jeśli komunikat o błędzie nie może utworzyć użytkownika, sprawdź atrybuty wyświetlane zgodnie z wymaganiami schematu bazy danych.

Aby uzyskać więcej informacji, przejdź do karty Rozwiązywanie problemów i Rekomendacje. Jeśli sterownik ODBC zwrócił komunikat, może zostać wyświetlony tutaj. Na przykład komunikat ERROR [23000] [Microsoft][ODBC SQL Server Driver][SQL Server]Cannot insert the value NULL into column 'FirstName', table 'CONTOSO.dbo.Employees'; column does not allow nulls. jest błędem sterownika ODBC. W takim przypadku element może wskazywać, że kolumna FirstName w bazie danych jest obowiązkowa, column does not allow nulls ale aprowizowany użytkownik nie ma givenName atrybutu, więc nie można aprowizować użytkownika.

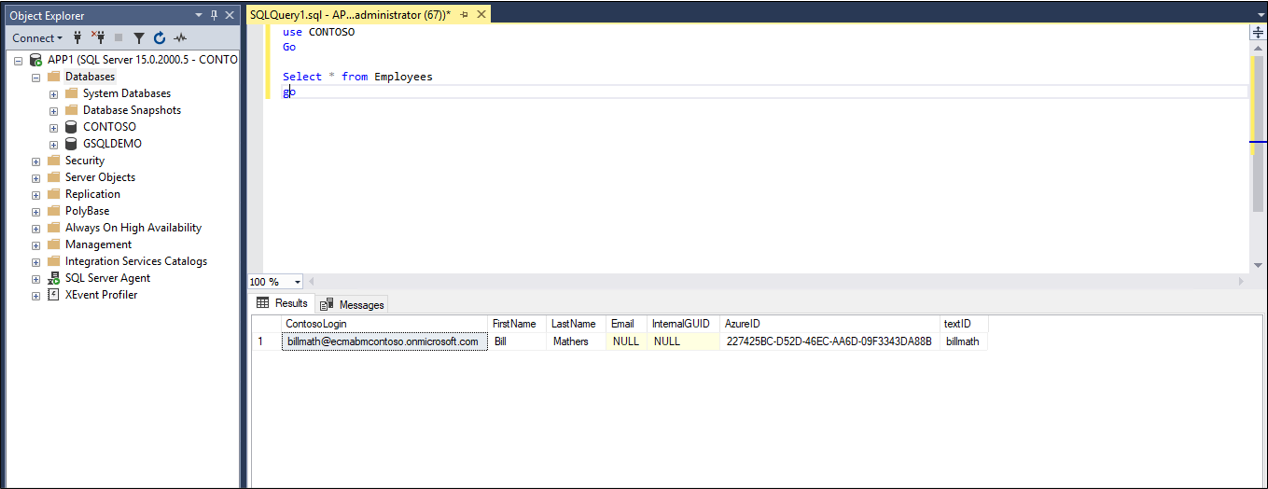

Sprawdź, czy użytkownicy zostali pomyślnie aprowizowani

Po oczekiwaniu sprawdź bazę danych SQL, aby upewnić się, że użytkownicy są aprowizowani.

dodatek A

Jeśli używasz programu SQL Server, możesz użyć następującego skryptu SQL, aby utworzyć przykładową bazę danych.

---Creating the Database---------

Create Database CONTOSO

Go

-------Using the Database-----------

Use [CONTOSO]

Go

-------------------------------------

/****** Object: Table [dbo].[Employees] Script Date: 1/6/2020 7:18:19 PM ******/

SET ANSI_NULLS ON

GO

SET QUOTED_IDENTIFIER ON

GO

CREATE TABLE [dbo].[Employees](

[ContosoLogin] [nvarchar](128) NULL,

[FirstName] [nvarchar](50) NOT NULL,

[LastName] [nvarchar](50) NOT NULL,

[Email] [nvarchar](128) NULL,

[InternalGUID] [uniqueidentifier] NULL,

[AzureID] [uniqueidentifier] NULL,

[textID] [nvarchar](128) NULL

) ON [PRIMARY]

GO

ALTER TABLE [dbo].[Employees] ADD CONSTRAINT [DF_Employees_InternalGUID] DEFAULT (newid()) FOR [InternalGUID]

GO