Wzmacnianie zabezpieczeń domeny zarządzanej usług Microsoft Entra Domain Services

Domyślnie usługi Microsoft Entra Domain Services umożliwiają korzystanie z szyfrów, takich jak NTLM v1 i TLS v1. Te szyfry mogą być wymagane w przypadku niektórych starszych aplikacji, ale są uważane za słabe i mogą być wyłączone, jeśli ich nie potrzebujesz. Jeśli masz lokalną łączność hybrydową przy użyciu usługi Microsoft Entra Połączenie, możesz również wyłączyć synchronizację skrótów haseł NTLM.

W tym artykule przedstawiono sposób wzmacniania zabezpieczeń domeny zarządzanej przy użyciu ustawienia, takiego jak:

- Wyłączanie szyfrowania NTLM w wersji 1 i TLS w wersji 1

- Wyłączanie synchronizacji skrótów haseł NTLM

- Wyłączanie możliwości zmiany haseł przy użyciu szyfrowania RC4

- Włącz ochronę protokołu Kerberos

- Podpisywanie LDAP

- Powiązanie kanału LDAP

Wymagania wstępne

Do ukończenia tego artykułu potrzebne są następujące zasoby:

- Aktywna subskrypcja platformy Azure.

- Jeśli nie masz subskrypcji platformy Azure, utwórz konto.

- Dzierżawa firmy Microsoft Entra skojarzona z twoją subskrypcją, zsynchronizowana z katalogiem lokalnym lub katalogiem tylko w chmurze.

- W razie potrzeby utwórz dzierżawę firmy Microsoft Entra lub skojarz subskrypcję platformy Azure z twoim kontem.

- Domena zarządzana usług Microsoft Entra Domain Services jest włączona i skonfigurowana w dzierżawie firmy Microsoft Entra.

- W razie potrzeby utwórz i skonfiguruj domenę zarządzaną usług Microsoft Entra Domain Services.

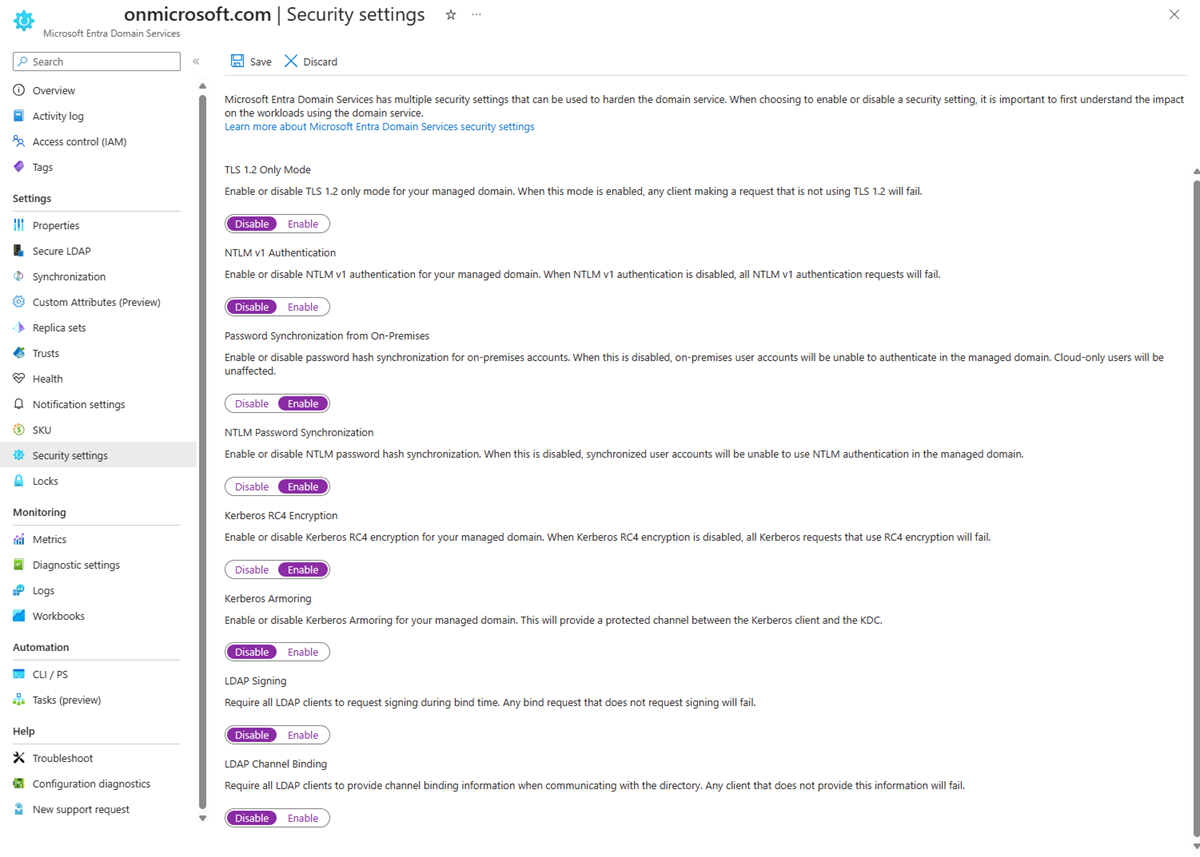

Używanie ustawień zabezpieczeń do wzmacniania zabezpieczeń domeny

Zaloguj się w witrynie Azure Portal.

Wyszukaj i wybierz pozycję Microsoft Entra Domain Services.

Wybierz domenę zarządzaną, taką jak aaddscontoso.com.

Po lewej stronie wybierz pozycję Ustawienia zabezpieczeń.

Kliknij pozycję Włącz lub Wyłącz dla następujących ustawień:

- Tryb tylko tls 1.2

- Uwierzytelnianie NTLM w wersji 1

- Synchronizacja haseł NTLM

- Szyfrowanie Kerberos RC4

- Ochrona protokołu Kerberos

- Podpisywanie LDAP

- Powiązanie kanału LDAP

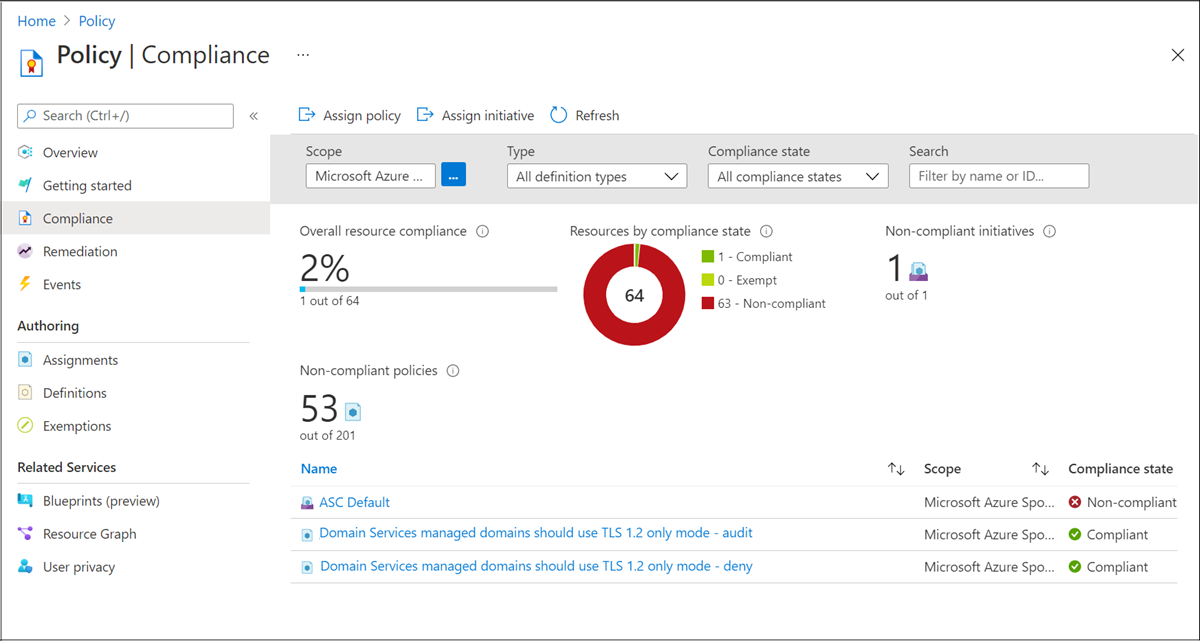

Przypisywanie zgodności usługi Azure Policy dla użycia protokołu TLS 1.2

Oprócz ustawień zabezpieczeń usługa Microsoft Azure Policy ma ustawienie zgodność w celu wymuszania użycia protokołu TLS 1.2. Zasady nie mają wpływu na przypisanie. Po przypisaniu zasad zostanie ona wyświetlona w obszarze Zgodność:

- Jeśli przypisanie ma wartość Inspekcja, zgodność będzie zgłaszać, czy wystąpienie usług domenowych jest zgodne.

- Jeśli przypisanie ma wartość Odmów, zgodność uniemożliwi utworzenie wystąpienia usług domenowych, jeśli protokół TLS 1.2 nie jest wymagany i uniemożliwi aktualizację wystąpienia usług domenowych do momentu, gdy wymagany jest protokół TLS 1.2.

Inspekcja błędów NTLM

Wyłączenie synchronizacji haseł NTLM poprawi bezpieczeństwo, ale wiele aplikacji i usług nie jest przeznaczonych do pracy bez niej. Na przykład nawiązanie połączenia z dowolnym zasobem według jego adresu IP, takiego jak zarządzanie serwerem DNS lub protokół RDP, zakończy się niepowodzeniem z powodu odmowy dostępu. Jeśli wyłączysz synchronizację haseł NTLM, a aplikacja lub usługa nie działa zgodnie z oczekiwaniami, możesz sprawdzić błędy uwierzytelniania NTLM, włączając inspekcję zabezpieczeń dla kategorii zdarzeń Logowania/Inspekcja logowania>, gdzie NTLM jest określony jako pakiet uwierzytelniania w szczegółach zdarzenia. Aby uzyskać więcej informacji, zobacz Włączanie inspekcji zabezpieczeń dla usług Microsoft Entra Domain Services.

Używanie programu PowerShell do wzmacniania zabezpieczeń domeny

W razie potrzeby zainstaluj i skonfiguruj program Azure PowerShell. Upewnij się, że logujesz się do subskrypcji platformy Azure przy użyciu polecenia cmdlet Połączenie-AzAccount.

Ponadto w razie potrzeby zainstaluj zestaw Microsoft Graph PowerShell SDK. Upewnij się, że logujesz się do dzierżawy firmy Microsoft Entra przy użyciu polecenia cmdlet Połączenie-MgGraph.

Aby wyłączyć słabe zestawy szyfrowania i synchronizację skrótów poświadczeń NTLM, zaloguj się do konta platformy Azure, a następnie pobierz zasób usług Domain Services przy użyciu polecenia cmdlet Get-AzResource :

Napiwek

Jeśli wystąpi błąd przy użyciu polecenia Get-AzResource , że zasób Microsoft.AAD/DomainServices nie istnieje, podnieś poziom dostępu do zarządzania wszystkimi subskrypcjami platformy Azure i grupami zarządzania.

Login-AzAccount

$DomainServicesResource = Get-AzResource -ResourceType "Microsoft.AAD/DomainServices"

Następnie zdefiniuj pozycję DomainSecurity Ustawienia aby skonfigurować następujące opcje zabezpieczeń:

- Wyłącz obsługę protokołu NTLM w wersji 1.

- Wyłącz synchronizację skrótów haseł NTLM z lokalnej usługi AD.

- Wyłącz protokół TLS w wersji 1.

Ważne

Użytkownicy i konta usług nie mogą wykonywać prostych powiązań LDAP, jeśli wyłączysz synchronizację skrótów haseł NTLM w domenie zarządzanej usług Domain Services. Jeśli musisz wykonać proste powiązania LDAP, nie należy ustawiać opcji "SyncNtlmPasswords"="Disabled"; opcja konfiguracji zabezpieczeń w poniższym poleceniu.

$securitySettings = @{"DomainSecuritySettings"=@{"NtlmV1"="Disabled";"SyncNtlmPasswords"="Disabled";"TlsV1"="Disabled";"KerberosRc4Encryption"="Disabled";"KerberosArmoring"="Disabled"}}

Na koniec zastosuj zdefiniowane ustawienia zabezpieczeń do domeny zarządzanej przy użyciu polecenia cmdlet Set-AzResource . Określ zasób usług Domenowych w pierwszym kroku oraz ustawienia zabezpieczeń z poprzedniego kroku.

Set-AzResource -Id $DomainServicesResource.ResourceId -Properties $securitySettings -ApiVersion “2021-03-01” -Verbose -Force

Zastosowanie ustawień zabezpieczeń do domeny zarządzanej zajmuje kilka chwil.

Ważne

Po wyłączeniu protokołu NTLM wykonaj pełną synchronizację skrótów haseł w usłudze Microsoft Entra Połączenie, aby usunąć wszystkie skróty haseł z domeny zarządzanej. Jeśli wyłączysz protokół NTLM, ale nie wymusisz synchronizacji skrótów haseł, skróty haseł NTLM dla konta użytkownika zostaną usunięte tylko podczas następnej zmiany hasła. Takie zachowanie może umożliwić użytkownikowi kontynuowanie logowania się, jeśli mają buforowane poświadczenia w systemie, w którym protokół NTLM jest używany jako metoda uwierzytelniania.

Gdy skrót hasła NTLM różni się od skrótu hasła Kerberos, powrót do protokołu NTLM nie będzie działać. Poświadczenia buforowane również nie działają, jeśli maszyna wirtualna ma łączność z zarządzanym kontrolerem domeny.

Następne kroki

Aby dowiedzieć się więcej na temat procesu synchronizacji, zobacz Jak obiekty i poświadczenia są synchronizowane w domenie zarządzanej.

Opinia

Dostępne już wkrótce: W 2024 r. będziemy stopniowo wycofywać zgłoszenia z serwisu GitHub jako mechanizm przesyłania opinii na temat zawartości i zastępować go nowym systemem opinii. Aby uzyskać więcej informacji, sprawdź: https://aka.ms/ContentUserFeedback.

Prześlij i wyświetl opinię dla