Skoroszyt analizy ryzyka ochrony tożsamości

Ochrona tożsamości Microsoft Entra wykrywa, koryguje i uniemożliwia naruszenie tożsamości. Jako administrator IT chcesz zrozumieć trendy ryzyka w organizacjach i możliwościach lepszej konfiguracji zasad. W skoroszycie analizy ryzyka usługi Identity Protection możesz odpowiedzieć na typowe pytania dotyczące implementacji usługi Identity Protection.

Ten artykuł zawiera omówienie skoroszytu Identity Protection Risk Analysis .

Wymagania wstępne

Aby użyć skoroszytów platformy Azure dla identyfikatora Entra firmy Microsoft, potrzebne są następujące elementy:

- Dzierżawa firmy Microsoft Entra z licencją Premium P1

- Obszar roboczy usługi Log Analytics i dostęp do tego obszaru roboczego

- Odpowiednie role dla usług Azure Monitor i Microsoft Entra ID

Obszar roboczy usługi Log Analytics

Aby móc korzystać ze skoroszytów firmy Microsoft Entra, musisz utworzyć obszar roboczy usługi Log Analytics. kilka czynników określa dostęp do obszarów roboczych usługi Log Analytics. Potrzebne są odpowiednie role dla obszaru roboczego i zasobów wysyłających dane.

Aby uzyskać więcej informacji, zobacz Zarządzanie dostępem do obszarów roboczych usługi Log Analytics.

Role usługi Azure Monitor

Usługa Azure Monitor udostępnia dwie wbudowane role do wyświetlania danych monitorowania i edytowania ustawień monitorowania. Kontrola dostępu oparta na rolach (RBAC) na platformie Azure udostępnia również dwie wbudowane role usługi Log Analytics, które udzielają podobnego dostępu.

Wyświetl:

- Czytelnik monitorowania

- Czytelnik usługi Log Analytics

Wyświetlanie i modyfikowanie ustawień:

- Współautor monitorowania

- Współautor usługi Log Analytics

Role Microsoft Entra

Dostęp tylko do odczytu umożliwia wyświetlanie danych dziennika usługi Microsoft Entra ID w skoroszycie, wykonywanie zapytań o dane z usługi Log Analytics lub odczytywanie dzienników w centrum administracyjnym firmy Microsoft Entra. Dostęp do aktualizacji dodaje możliwość tworzenia i edytowania ustawień diagnostycznych w celu wysyłania danych firmy Microsoft Entra do obszaru roboczego usługi Log Analytics.

Odczyt:

- Czytelnik raportów

- Czytelnik zabezpieczeń

- Czytelnik globalny

Aktualizacja:

- Administrator zabezpieczeń

Aby uzyskać więcej informacji na temat wbudowanych ról firmy Microsoft, zobacz Microsoft Entra wbudowane role.

Aby uzyskać więcej informacji na temat ról RBAC usługi Log Analytics, zobacz Role wbudowane platformy Azure.

opis

Jako administrator IT musisz zrozumieć trendy związane z ryzykiem tożsamości i lukami we wdrożeniach zasad, aby zapewnić najlepszą ochronę organizacji przed naruszeniem tożsamości. Skoroszyt analizy ryzyka ochrony tożsamości ułatwia analizowanie stanu ryzyka w organizacji.

Ten skoroszyt:

- Udostępnia wizualizacje, w których wykrywane jest ryzyko na świecie.

- Umożliwia zrozumienie trendów w czasie rzeczywistym a wykrywanie ryzyka w trybie offline.

- Zapewnia wgląd w sposób skuteczny w reagowaniu na ryzykownych użytkowników.

Jak uzyskać dostęp do skoroszytu

Zaloguj się do centrum administracyjnego firmy Microsoft Entra przy użyciu odpowiedniej kombinacji ról.

Przejdź do skoroszytów monitorowania tożsamości>i kondycji.>

Wybierz skoroszyt Analiza ryzyka ochrony tożsamości w sekcji Użycie.

Sekcje skoroszytu

Ten skoroszyt zawiera pięć sekcji:

- Mapa cieplna wykrywania ryzyka

- Wykrywanie ryzyka w trybie offline a w czasie rzeczywistym

- Trendy wykrywania ryzyka

- Ryzykowni użytkownicy

- Podsumowanie

Filtry

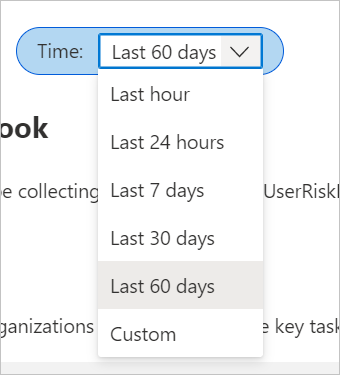

Ten skoroszyt obsługuje ustawianie filtru zakresu czasu.

Istnieje więcej filtrów w sekcjach trendów wykrywania ryzyka i ryzykownych użytkowników.

Trendy wykrywania ryzyka:

- Typ chronometrażu wykrywania (w czasie rzeczywistym lub offline)

- Poziom ryzyka (niski, średni, wysoki lub brak)

Ryzykowni użytkownicy:

- Szczegóły ryzyka (co wskazuje, co zmieniło poziom ryzyka użytkownika)

- Poziom ryzyka (niski, średni, wysoki lub brak)

Najlepsze rozwiązania

Włącz ryzykowne zasady logowania — aby monitować o uwierzytelnianie wieloskładnikowe (MFA) na średnim ryzyku lub wyższym. Włączenie zasad zmniejsza odsetek aktywnych wykryć ryzyka w czasie rzeczywistym, umożliwiając uprawnionym użytkownikom samodzielne korygowanie wykryć ryzyka za pomocą uwierzytelniania wieloskładnikowego.

Włącz ryzykowne zasady użytkowników — aby umożliwić użytkownikom bezpieczne korygowanie kont w przypadku wystąpienia wysokiego ryzyka. Włączenie zasad zmniejsza liczbę aktywnych użytkowników zagrożonych w organizacji, zwracając poświadczenia użytkownika do bezpiecznego stanu.

Aby dowiedzieć się więcej na temat ochrony tożsamości, zobacz Co to jest ochrona tożsamości.

Aby uzyskać więcej informacji na temat skoroszytów firmy Microsoft Entra, zobacz How to use Microsoft Entra workbooks (Jak używać skoroszytów firmy Microsoft Entra).