Samouczek: konfigurowanie zasad myPolicies na potrzeby automatycznej aprowizacji użytkowników

Celem tego samouczka jest zademonstrowanie kroków, które należy wykonać w polach myPolicies i Microsoft Entra ID w celu skonfigurowania identyfikatora Entra firmy Microsoft w celu automatycznego aprowizowania i anulowania aprowizacji użytkowników i/lub grup w usłudze myPolicies.

Uwaga

W tym samouczku opisano łącznik oparty na usłudze aprowizacji użytkowników firmy Microsoft. Aby uzyskać ważne szczegółowe informacje na temat działania tej usługi, sposobu jej działania i często zadawanych pytań, zobacz Automatyzowanie aprowizacji użytkowników i anulowania aprowizacji aplikacji SaaS przy użyciu identyfikatora Entra firmy Microsoft.

Wymagania wstępne

W scenariuszu opisanym w tym samouczku założono, że masz już następujące wymagania wstępne:

- Dzierżawa firmy Microsoft Entra.

- Dzierżawa myPolicies.

- Konto użytkownika w obszarze myPolicies z uprawnieniami administratora.

Przypisywanie użytkowników do zasad myPolicies

Identyfikator Entra firmy Microsoft używa koncepcji nazywanej przypisaniami , aby określić, którzy użytkownicy powinni otrzymywać dostęp do wybranych aplikacji. W kontekście automatycznej aprowizacji użytkowników synchronizowane są tylko użytkownicy i/lub grupy przypisane do aplikacji w usłudze Microsoft Entra ID.

Przed skonfigurowaniem i włączeniem automatycznej aprowizacji użytkowników należy zdecydować, którzy użytkownicy i/lub grupy w usłudze Microsoft Entra ID potrzebują dostępu do zasad myPolicies. Po podjęciu decyzji możesz przypisać tych użytkowników i/lub grupy do zasad myPolicies, postępując zgodnie z instrukcjami podanymi tutaj:

Ważne porady dotyczące przypisywania użytkowników do zasad myPolicies

Zaleca się przypisanie pojedynczego użytkownika microsoft Entra do zasad myPolicies w celu przetestowania automatycznej konfiguracji aprowizacji użytkowników. Dodatkowi użytkownicy i/lub grupy mogą być przypisywani później.

Podczas przypisywania użytkownika do zasad myPolicies należy wybrać dowolną prawidłową rolę specyficzną dla aplikacji (jeśli jest dostępna) w oknie dialogowym przypisywania. Użytkownicy z rolą Dostęp domyślny są wykluczeni z aprowizacji.

Konfigurowanie zasad myPolicies na potrzeby aprowizacji

Przed skonfigurowaniem zasad myPolicies na potrzeby automatycznej aprowizacji użytkowników przy użyciu identyfikatora Entra firmy Microsoft należy włączyć aprowizację protokołu SCIM w witrynie myPolicies.

Skontaktuj się z przedstawicielem myPolicies, support@mypolicies.com aby uzyskać token tajny wymagany do skonfigurowania aprowizacji SCIM.

Zapisz wartość tokenu podaną przez przedstawiciela myPolicies. Ta wartość zostanie wprowadzona w polu Token tajny na karcie Aprowizacja aplikacji myPolicies.

Dodawanie aplikacji myPolicies z galerii

Aby skonfigurować aplikację myPolicies na potrzeby automatycznej aprowizacji użytkowników przy użyciu identyfikatora Entra firmy Microsoft, należy dodać aplikację myPolicies z galerii aplikacji Microsoft Entra do listy zarządzanych aplikacji SaaS.

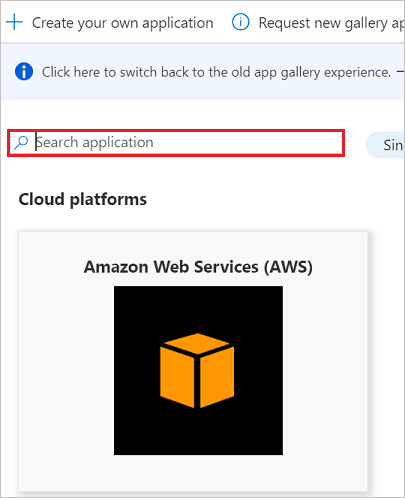

Aby dodać aplikację myPolicies z galerii aplikacji Firmy Microsoft Entra, wykonaj następujące kroki:

- Zaloguj się do centrum administracyjnego firmy Microsoft Entra co najmniej jako administrator aplikacji w chmurze.

- Przejdź do sekcji Identity Applications Enterprise applications>New application (Aplikacje dla przedsiębiorstw w aplikacji> dla>przedsiębiorstw).

- W sekcji Dodawanie z galerii wpisz myPolicies, wybierz pozycję myPolicies w polu wyszukiwania.

- Wybierz pozycję myPolicies z panelu wyników, a następnie dodaj aplikację. Zaczekaj kilka sekund na dodanie aplikacji do dzierżawy.

Konfigurowanie automatycznej aprowizacji użytkowników w usłudze myPolicies

Ta sekcja zawiera instrukcje konfigurowania usługi aprowizacji firmy Microsoft w celu tworzenia, aktualizowania i wyłączania użytkowników i/lub grup w usłudze myPolicies na podstawie przypisań użytkowników i/lub grup w identyfikatorze Entra firmy Microsoft.

Napiwek

Możesz również włączyć logowanie jednokrotne oparte na protokole SAML dla aplikacji myPolicies, postępując zgodnie z instrukcjami podanymi w samouczku dotyczącym logowania jednokrotnego myPolicies. Logowanie jednokrotne można skonfigurować niezależnie od automatycznej aprowizacji użytkowników, chociaż te dwie funkcje uzupełniają się wzajemnie.

Aby skonfigurować automatyczną aprowizację użytkowników dla zasad myPolicies w identyfikatorze Entra firmy Microsoft:

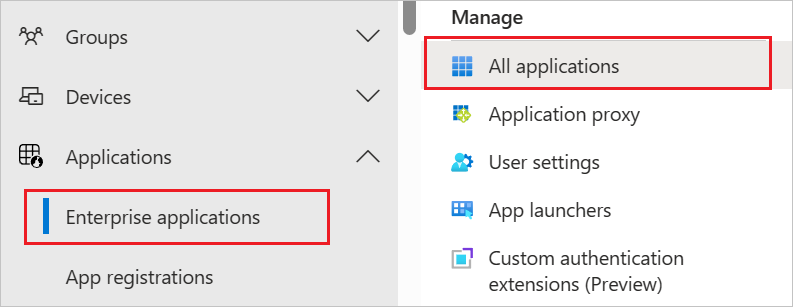

Zaloguj się do centrum administracyjnego firmy Microsoft Entra co najmniej jako administrator aplikacji w chmurze.

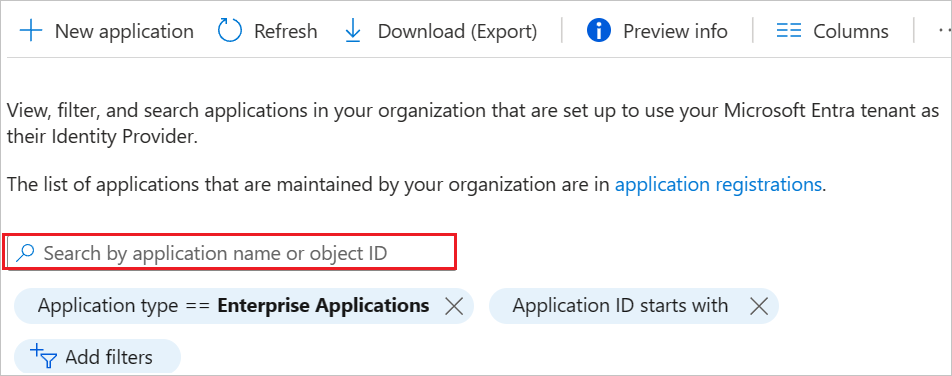

Przejdź do aplikacji dla przedsiębiorstw usługi Identity Applications>>

Na liście aplikacji wybierz pozycję myPolicies.

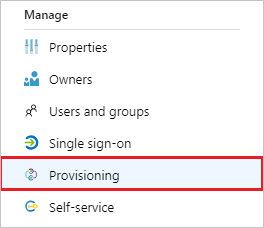

Wybierz kartę Aprowizacja.

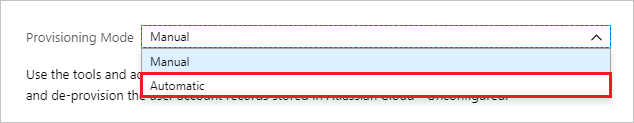

Ustaw Tryb aprowizacji na Automatyczny.

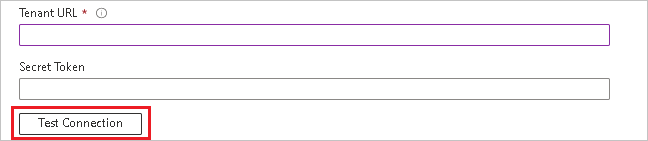

W sekcji Poświadczenia administratora wprowadź adres

https://<myPoliciesCustomDomain>.mypolicies.com/scimURL dzierżawy, w którym<myPoliciesCustomDomain>znajduje się domena niestandardowa myPolicies. Możesz pobrać domenę klienta myPolicies z adresu URL. Przykład:<demo0-qa>.mypolicies.com.W polu Token tajny wprowadź wartość tokenu, która została pobrana wcześniej. Kliknij pozycję Testuj połączenie , aby upewnić się, że identyfikator Entra firmy Microsoft może nawiązać połączenie z zasadami myPolicies. Jeśli połączenie nie powiedzie się, upewnij się, że twoje konto myPolicies ma uprawnienia administratora i spróbuj ponownie.

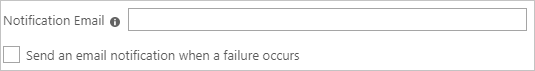

W polu Wiadomość e-mail z powiadomieniem wprowadź adres e-mail osoby lub grupy, która powinna otrzymywać powiadomienia o błędach aprowizacji, i zaznacz pole wyboru — Wyślij powiadomienie e-mail w przypadku wystąpienia błędu.

Kliknij przycisk Zapisz.

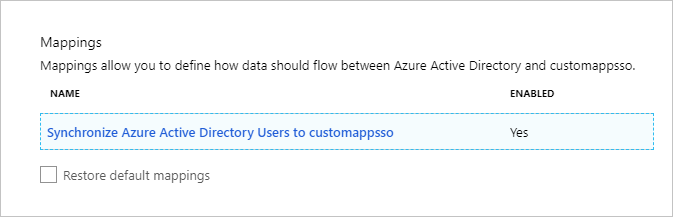

W sekcji Mapowania wybierz pozycję Synchronizuj użytkowników firmy Microsoft z zasadami.

Przejrzyj atrybuty użytkownika, które są synchronizowane z identyfikatora Entra firmy Microsoft do myPolicies w sekcji Mapowanie atrybutów. Atrybuty wybrane jako Pasujące właściwości są używane do dopasowania kont użytkowników w obszarze myPolicies na potrzeby operacji aktualizacji. Wybierz przycisk Zapisz, aby zatwierdzić wszelkie zmiany.

| Atrybut | Typ |

|---|---|

| userName | String |

| aktywne | Wartość logiczna |

| emails[type eq "work"].value | String |

| name.givenName | String |

| name.familyName | String |

| name.formatted | String |

| externalId | String |

| addresses[type eq "work"].country | String |

| urn:ietf:params:scim:schemas:extension:enterprise:2.0:User:manager | Odwołanie |

Aby skonfigurować filtry zakresu, skorzystaj z instrukcji przedstawionych w samouczku dotyczącym filtrów zakresu.

Aby włączyć usługę aprowizacji firmy Microsoft dla zasad myPolicies, zmień stan aprowizacji na Wł . w sekcji Ustawienia .

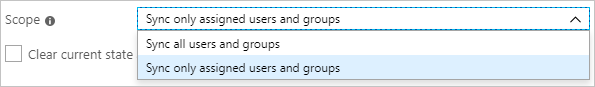

Zdefiniuj użytkowników i/lub grupy, które chcesz aprowizować w witrynie myPolicies, wybierając żądane wartości w obszarze Zakres w sekcji Ustawienia.

Gdy wszystko będzie gotowe do rozpoczęcia aprowizacji, kliknij pozycję Zapisz.

Ta operacja rozpoczyna początkową synchronizację wszystkich użytkowników i/lub grup zdefiniowanych w obszarze Zakres w sekcji Ustawienia. Synchronizacja początkowa trwa dłużej niż kolejne synchronizacje, które są wykonywane co około 40 minut, o ile usługa aprowizacji firmy Microsoft jest uruchomiona. Możesz użyć sekcji Szczegóły synchronizacji, aby monitorować postęp i śledzić linki do raportu aktywności aprowizacji, który opisuje wszystkie akcje wykonywane przez usługę aprowizacji firmy Microsoft w witrynie myPolicies.

Aby uzyskać więcej informacji na temat sposobu odczytywania dzienników aprowizacji firmy Microsoft, zobacz Raportowanie automatycznej aprowizacji konta użytkownika.

Ograniczenia łącznika

- myPolicies zawsze wymaga nazwy użytkownika, adresu e-mail i identyfikatora externalId.

- myPolicies nie obsługuje usuwania twardego dla atrybutów użytkownika.

Dziennik zmian

- 15.09.2020 — Dodano obsługę atrybutu "country" dla użytkowników.

Dodatkowe zasoby

- Zarządzanie aprowizacją kont użytkowników w aplikacjach dla przedsiębiorstw

- Co to jest dostęp do aplikacji i logowanie jednokrotne przy użyciu identyfikatora Microsoft Entra ID?

Następne kroki

Opinia

Dostępne już wkrótce: W 2024 r. będziemy stopniowo wycofywać zgłoszenia z serwisu GitHub jako mechanizm przesyłania opinii na temat zawartości i zastępować go nowym systemem opinii. Aby uzyskać więcej informacji, sprawdź: https://aka.ms/ContentUserFeedback.

Prześlij i wyświetl opinię dla