Zdarzenia

9 kwi, 15 - 10 kwi, 12

Zakoduj przyszłość za pomocą sztucznej inteligencji i połącz się z elementami równorzędnymi i ekspertami języka Java w witrynie JDConf 2025.

Zarejestruj się terazTa przeglądarka nie jest już obsługiwana.

Przejdź na przeglądarkę Microsoft Edge, aby korzystać z najnowszych funkcji, aktualizacji zabezpieczeń i pomocy technicznej.

Z tego artykułu dowiesz się, jak zintegrować aplikację Wootric z identyfikatorem Microsoft Entra ID. Po zintegrowaniu aplikacji Wootric z usługą Microsoft Entra ID można wykonywać następujące czynności:

W scenariuszu opisanym w tym artykule przyjęto założenie, że masz już następujące wymagania wstępne:

W tym artykule skonfigurujesz i przetestujesz Microsoft Entra SSO w środowisku testowym.

Aby skonfigurować integrację aplikacji Wootric z usługą Microsoft Entra ID, należy dodać aplikację Wootric z galerii do listy zarządzanych aplikacji SaaS.

Alternatywnie można również użyć Kreatora konfiguracji aplikacji dla przedsiębiorstw. W tym kreatorze możesz dodać aplikację do swojej dzierżawy, dodać użytkowników/grupy do aplikacji, przypisać role, a także przeprowadzić konfigurację logowania jednokrotnego (SSO). Dowiedz się więcej o kreatorach platformy Microsoft 365.

Skonfiguruj i przetestuj Microsoft Entra SSO z Wootric przy użyciu użytkownika testowego o nazwie B.Simon. Aby logowanie jednokrotne (SSO) działało poprawnie, należy ustanowić relację połączenia między użytkownikiem Microsoft Entra a powiązanym użytkownikiem w aplikacji Wootric.

Aby skonfigurować i przetestować Microsoft Entra SSO z Wootric, wykonaj następujące kroki:

Wykonaj następujące kroki, aby włączyć SSO Microsoft Entra.

Zaloguj się do centrum administracyjnego firmy Microsoft Entra co najmniej jako administrator aplikacji w chmurze.

Przejdź do Identity>Applications>Enterprise applications>Wootric>Logowanie jednokrotne.

Na stronie Wybieranie metody logowania jednokrotnego wybierz pozycję SAML.

Na stronie Konfigurowanie logowania jednokrotnego przy użyciu protokołu SAML kliknij ikonę ołówka dla Podstawowej konfiguracji SAML, aby edytować ustawienia.

W sekcji Podstawowa konfiguracja protokołu SAML aplikacja jest wstępnie skonfigurowana, a wymagane adresy URL są już wstępnie wypełniane za pomocą platformy Azure. Użytkownik musi zapisać konfigurację, klikając przycisk Zapisz .

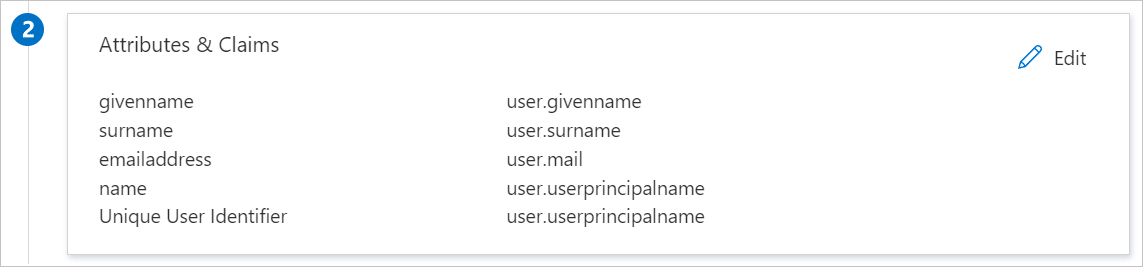

Aplikacja Wootric oczekuje, że asercje SAML będą w określonym formacie, co wymaga dodania niestandardowych mapowań atrybutów do konfiguracji atrybutów tokenu SAML. Poniższy zrzut ekranu przedstawia listę atrybutów domyślnych.

Oprócz powyższych aplikacja Wootric oczekuje, że kilka atrybutów zostanie przekazanych z powrotem w odpowiedzi SAML, które są pokazane poniżej. Te atrybuty są również wstępnie wypełnione, ale można je przejrzeć zgodnie z Twoimi potrzebami.

| Nazwisko | Atrybut źródłowy |

|---|---|

| identyfikator | user.objectid |

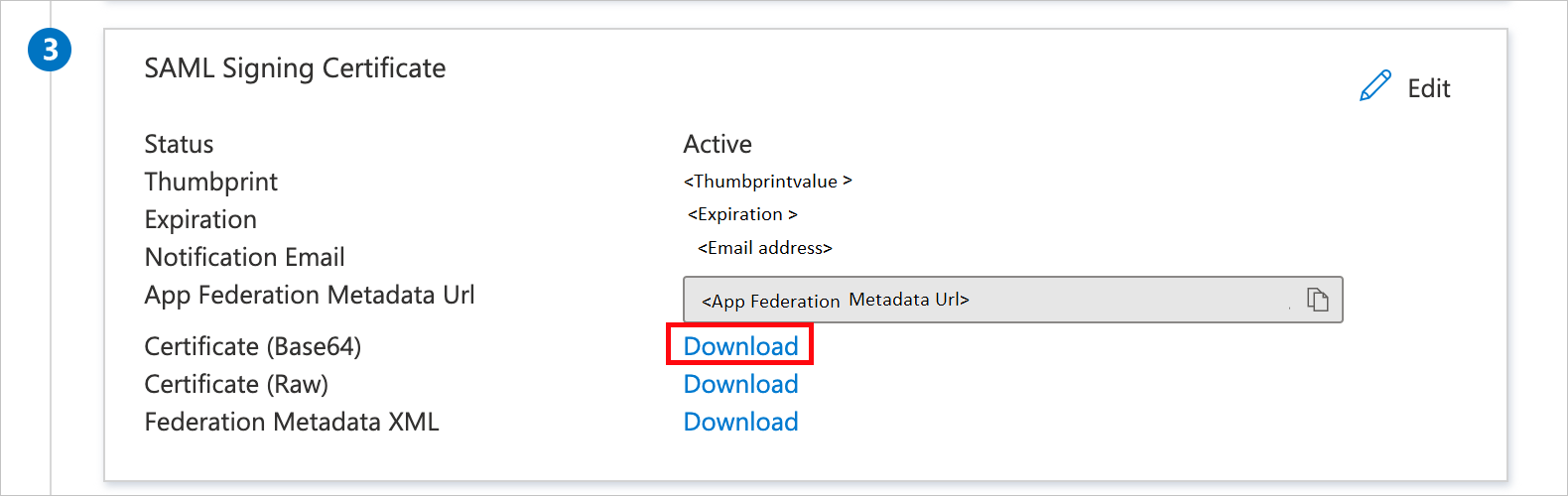

Na stronie Konfigurowanie logowania jednokrotnego przy użyciu protokołu SAML w sekcji Certyfikat podpisywania SAML znajdź pozycję Certyfikat (Base64) i wybierz pozycję Pobierz, aby pobrać certyfikat i zapisać go na komputerze.

W sekcji Konfigurowanie aplikacji Wootric skopiuj odpowiednie adresy URL zgodnie z wymaganiami.

W tej sekcji utworzysz użytkownika testowego o nazwie B.Simon.

B.Simon.B.Simon@contoso.com.W tej sekcji włączysz użytkownikowi B.Simon możliwość korzystania z logowania jednokrotnego, udzielając dostępu do aplikacji Wootric.

W innym oknie przeglądarki internetowej zaloguj się do firmowej witryny aplikacji Wootric jako administrator

Kliknij na ikonę Ustawienia w menu u góry.

W obszarze INTEGRACJE wybierz pozycję Uwierzytelnianie z menu po lewej stronie i kliknij pozycję Włącz Logowanie jednokrotne przy użyciu identyfikatora Entra firmy Microsoft.

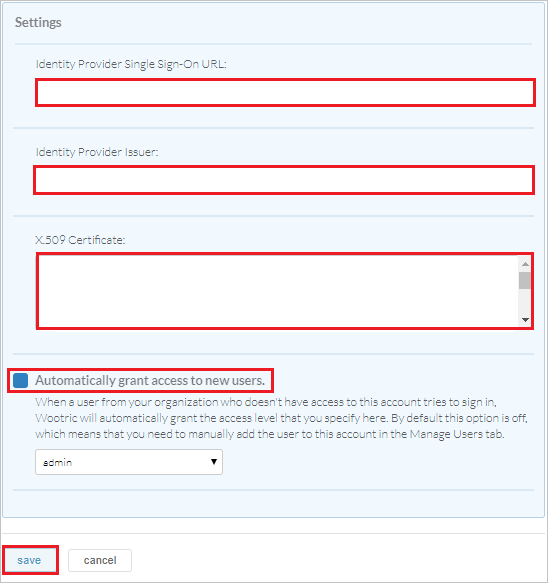

Wykonaj następujące kroki na następującej stronie:

a. W polu tekstowym Identity Provider Single Sign-On URL wklej wcześniej skopiowaną wartość Login URL.

b. W polu tekstowym Wystawca dostawcy tożsamości, wklej wartość Identyfikator jednostki skopiowaną wcześniej.

c. Otwórz pobrany certyfikat (Base64) w Notatniku i wklej zawartość w pole tekstowe certyfikatu X.509.

d. Zaznacz pole wyboru Automatycznie przyznaj dostęp nowym użytkownikom .

e. Kliknij przycisk Zapisz.

W tej sekcji w aplikacji Wootric jest tworzony użytkownik o nazwie B.Simon. Aplikacja Wootric obsługuje aprowizację użytkowników typu just in time, która jest domyślnie włączona. W tej sekcji nie musisz niczego robić. Jeśli użytkownik jeszcze nie istnieje w aplikacji Wootric, zostanie utworzony po uwierzytelnieniu.

W tej sekcji przetestujesz konfigurację jednokrotnego logowania Microsoft Entra z następującymi opcjami.

Kliknij pozycję Przetestuj tę aplikację i powinno nastąpić automatyczne zalogowanie do aplikacji Wootric, dla której skonfigurowano logowanie jednokrotne

Możesz użyć usługi Microsoft Moje aplikacje. Po kliknięciu kafelka Wootric w sekcji Moje aplikacje, powinieneś zostać automatycznie zalogowany do Wootric, dla której skonfigurowano SSO. Aby uzyskać więcej informacji na temat Moje aplikacje, zobacz Wprowadzenie do Moje aplikacje.

Po skonfigurowaniu usługi Wootric możesz wymusić kontrolę sesji, która chroni eksfiltrację i infiltrację poufnych danych organizacji w czasie rzeczywistym. Kontrola sesji rozszerza się od dostępu warunkowego. Dowiedz się, jak wymusić kontrolę sesji za pomocą Microsoft Defender w Aplikacjach Chmurowych.

Zdarzenia

9 kwi, 15 - 10 kwi, 12

Zakoduj przyszłość za pomocą sztucznej inteligencji i połącz się z elementami równorzędnymi i ekspertami języka Java w witrynie JDConf 2025.

Zarejestruj się teraz