Omówienie: tunelowanie podzielone sieci VPN dla platformy Microsoft 365

Uwaga

Ten artykuł jest częścią zestawu artykułów dotyczących optymalizacji platformy Microsoft 365 dla użytkowników zdalnych.

- Aby uzyskać szczegółowe wskazówki dotyczące implementowania tunelowania podzielonego sieci VPN, zobacz Implementing VPN split tunneling for Microsoft 365 (Implementowanie tunelowania podzielonego sieci VPN dla platformy Microsoft 365).

- Aby uzyskać szczegółową listę scenariuszy tunelowania podzielonego sieci VPN, zobacz Typowe scenariusze tunelowania podzielonego sieci VPN dla platformy Microsoft 365.

- Aby uzyskać wskazówki dotyczące zabezpieczania ruchu multimedialnego usługi Teams w środowiskach tunelowania podzielonego sieci VPN, zobacz Zabezpieczanie ruchu multimedialnego usługi Teams na potrzeby tunelowania podzielonego sieci VPN.

- Aby uzyskać informacje o sposobie konfigurowania Stream i zdarzeń na żywo w środowiskach sieci VPN, zobacz Specjalne zagadnienia dotyczące Stream i zdarzeń na żywo w środowiskach sieci VPN.

- Aby uzyskać informacje na temat optymalizacji wydajności dzierżawy platformy Microsoft 365 na całym świecie dla użytkowników w Chinach, zobacz Optymalizacja wydajności platformy Microsoft 365 dla chińskich użytkowników.

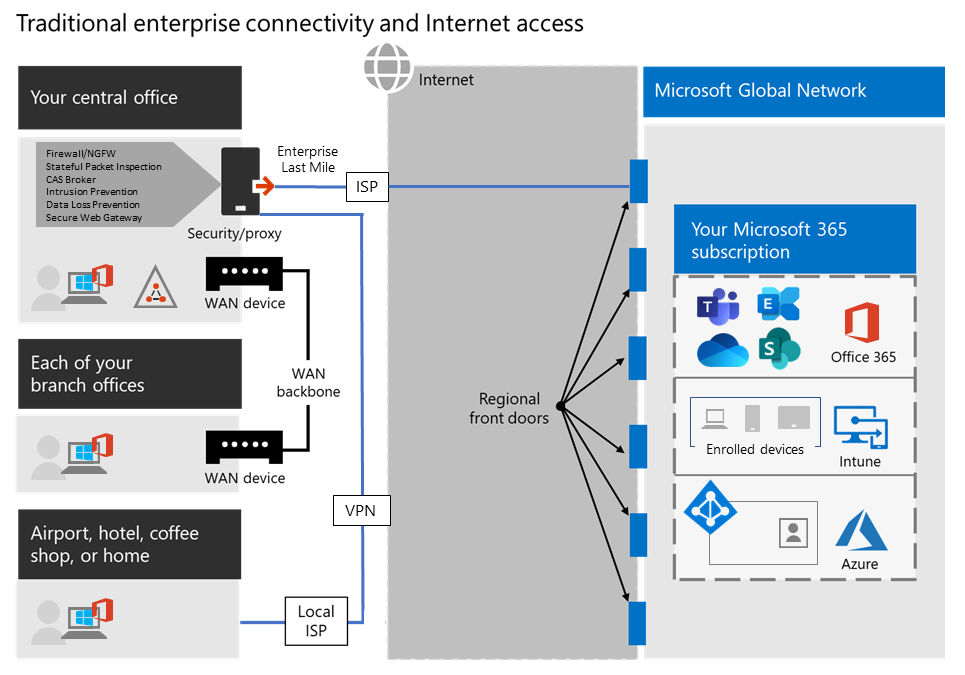

Przedsiębiorstwa tradycyjnie używały sieci VPN do obsługi bezpiecznych środowisk zdalnych dla swoich użytkowników. Mimo że podstawowe obciążenia pozostały lokalne, sieć VPN z klienta zdalnego kierowana przez centrum danych w sieci firmowej była podstawową metodą dostępu użytkowników zdalnych do zasobów firmy. Aby chronić te połączenia, przedsiębiorstwa tworzą warstwy rozwiązań zabezpieczeń sieci wzdłuż ścieżek sieci VPN. Zabezpieczenia te zostały utworzone w celu ochrony infrastruktury wewnętrznej i ochrony mobilnego przeglądania zewnętrznych witryn internetowych przez przekierowanie ruchu do sieci VPN, a następnie przez lokalny obwód Internetowy. Sieci VPN, obwody sieci i skojarzona infrastruktura zabezpieczeń były często specjalnie skompilowane i skalowane dla zdefiniowanej wielkości ruchu, zazwyczaj z większością połączeń inicjowanych z sieci firmowej, a większość z nich pozostaje w granicach sieci wewnętrznej.

Od dłuższego czasu modele sieci VPN, w których wszystkie połączenia z urządzenia użytkownika zdalnego są kierowane z powrotem do sieci lokalnej (znanej jako wymuszone tunelowanie), były w dużej mierze zrównoważone, o ile współbieżna skala użytkowników zdalnych była skromna, a woluminy ruchu przechodzące przez sieć VPN były niskie. Niektórzy klienci nadal korzystali z tunelowania wymuszonego sieci VPN jako status quo nawet po przeniesieniu ich aplikacji z wewnątrz obwodu firmowego do publicznych chmur SaaS.

Korzystanie z wymuszonych tunelowanych sieci VPN do łączenia się z aplikacjami w chmurze rozproszonymi i wrażliwymi na wydajność jest nieoptymalne, ale negatywne skutki zostały zaakceptowane przez niektóre przedsiębiorstwa w celu utrzymania status quo zabezpieczeń. Przykładowy diagram tego scenariusza można zobaczyć tutaj:

Rysunek 1. Tradycyjne rozwiązanie sieci VPN wymuszonego tunelu.

Ten problem rośnie od wielu lat, a wielu klientów zgłasza znaczącą zmianę wzorców ruchu sieciowego. Ruch, który był używany do pozostawania w środowisku lokalnym, teraz łączy się z zewnętrznymi punktami końcowymi chmury. Wielu klientów firmy Microsoft zgłasza, że wcześniej około 80% ruchu sieciowego pochodziło z jakiegoś źródła wewnętrznego (reprezentowanego przez linię kropkoną na poprzednim diagramie). W 2020 r. liczba ta zmniejszyła się do około 20% lub mniej, ponieważ przesunęły duże obciążenia do chmury. Te trendy nie są rzadkością w przypadku innych przedsiębiorstw. Wraz z upływem czasu, wraz z postępem podróży po chmurze, powyższy model staje się coraz bardziej kłopotliwy i niezrównoważony, co uniemożliwia organizacji zwinność w miarę przechodzenia do pierwszego świata w chmurze.

Światowy kryzys COVID-19 eskalował ten problem, aby wymagać natychmiastowego skorygowania. Konieczność zapewnienia bezpieczeństwa pracowników wygenerowała bezprecedensowe wymagania it przedsiębiorstwa w celu wspierania produktywności pracy z domu na masową skalę, co jest nadal prawdziwe w erze po kryzysie. Platforma Microsoft 365 jest dobrze skonfigurowana, aby pomóc klientom spełnić to zapotrzebowanie, ale wysoka współbieżność użytkowników pracujących z domu generuje dużą ilość ruchu platformy Microsoft 365, który, jeśli jest kierowany przez wymuszoną sieć VPN tunelową i obwody sieci lokalnej, powoduje szybkie nasycenie i uruchamia infrastrukturę sieci VPN poza pojemnością. W tej pokryzysowej rzeczywistości używanie sieci VPN do uzyskiwania dostępu do platformy Microsoft 365 nie jest już tylko przeszkodą w wydajności, ale twardą ścianą, która nie tylko wpływa na platformę Microsoft 365, ale krytyczne operacje biznesowe, które nadal muszą polegać na sieci VPN, aby działać.

Firma Microsoft ściśle współpracuje z klientami i całą branżą, aby zapewnić skuteczne, nowoczesne rozwiązania tych problemów z naszych własnych usług oraz dostosować je do najlepszych rozwiązań branżowych. Zasady łączności dla usługi Microsoft 365 zostały zaprojektowane tak, aby działały wydajnie dla użytkowników zdalnych, jednocześnie umożliwiając organizacji utrzymanie bezpieczeństwa i kontroli nad łącznością. Te rozwiązania można również szybko zaimplementować przy ograniczonej pracy, ale osiągnąć znaczący pozytywny wpływ na problemy opisane powyżej.

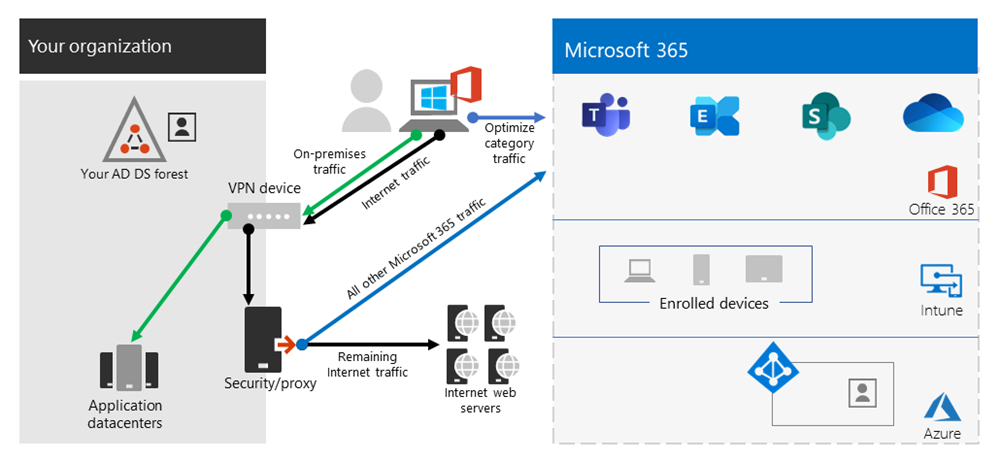

W przypadku klientów, którzy łączą swoje zdalne urządzenia robocze z siecią firmową lub infrastrukturą chmury za pośrednictwem sieci VPN, firma Microsoft zaleca, aby kluczowe scenariusze platformy Microsoft 365 Microsoft Teams, SharePoint i Exchange Online były kierowane przez konfigurację tunelu podzielonego sieci VPN. Staje się to szczególnie ważne, ponieważ strategia pierwszej linii mająca na celu ułatwienie ciągłej produktywności pracowników podczas wydarzeń związanych z pracą z domu na dużą skalę, takich jak kryzys COVID-19.

Rysunek 2. Rozwiązanie tunelu podzielonego sieci VPN ze zdefiniowanymi wyjątkami platformy Microsoft 365 wysyłanych bezpośrednio do usługi. Cały inny ruch przechodzi przez tunel VPN niezależnie od miejsca docelowego.

Istotą tego podejścia jest zapewnienie przedsiębiorstwom metody zmniejszania ryzyka nasycenia infrastruktury sieci VPN i znacznego zwiększenia wydajności platformy Microsoft 365 w najkrótszym możliwym przedziale czasu. Skonfigurowanie klientów sieci VPN w celu umożliwienia najbardziej krytycznego, dużego ruchu na platformie Microsoft 365 w celu obejścia tunelu VPN zapewnia następujące korzyści:

Natychmiast zmniejsza główną przyczynę większości zgłoszonych przez klientów problemów z wydajnością i pojemnością sieci w architekturach sieci VPN przedsiębiorstwa wpływających na środowisko użytkownika platformy Microsoft 365

Zalecane rozwiązanie jest przeznaczone dla punktów końcowych usługi Microsoft 365 sklasyfikowanych jako Optymalizowanie w artykule Adresy URL i zakresy adresów IP platformy Microsoft 365. Ruch do tych punktów końcowych jest bardzo wrażliwy na opóźnienia i ograniczanie przepustowości, a umożliwienie obejścia tunelu VPN może znacznie poprawić środowisko użytkownika końcowego, a także zmniejszyć obciążenie sieci firmowej. Połączenia platformy Microsoft 365, które nie stanowią większości przepustowości lub śladu środowiska użytkownika, mogą nadal być kierowane przez tunel VPN wraz z resztą ruchu związanego z Internetem. Aby uzyskać więcej informacji, zobacz Strategia tunelowania podzielonego sieci VPN.

Może zostać szybko skonfigurowany, przetestowany i zaimplementowany przez klientów bez dodatkowych wymagań dotyczących infrastruktury ani aplikacji

W zależności od platformy sieci VPN i architektury sieci implementacja może potrwać zaledwie kilka godzin. Aby uzyskać więcej informacji, zobacz Implementowanie tunelowania podzielonego sieci VPN.

Zachowuje stan zabezpieczeń implementacji sieci VPN klienta, nie zmieniając sposobu kierowania innych połączeń, w tym ruchu do Internetu

Zalecana konfiguracja jest zgodna z zasadą najniższych uprawnień dla wyjątków ruchu sieci VPN i umożliwia klientom implementowanie podzielonej sieci VPN tunelu bez narażania użytkowników lub infrastruktury na dodatkowe zagrożenia bezpieczeństwa. Ruch sieciowy kierowany bezpośrednio do punktów końcowych platformy Microsoft 365 jest szyfrowany, weryfikowany pod kątem integralności przez stosy aplikacji klienckich pakietu Office i ograniczony do adresów IP dedykowanych usługom Microsoft 365, które są wzmocnione zarówno na poziomie aplikacji, jak i sieci. Aby uzyskać więcej informacji, zobacz Alternatywne sposoby dla specjalistów ds. zabezpieczeń i działów IT w celu uzyskania nowoczesnych mechanizmów kontroli zabezpieczeń w dzisiejszych unikatowych scenariuszach pracy zdalnej (blog zespołu ds. zabezpieczeń firmy Microsoft).

Jest natywnie obsługiwany przez większość platform sieci VPN dla przedsiębiorstw

Firma Microsoft kontynuuje współpracę z partnerami branżowymi tworzącymi komercyjne rozwiązania sieci VPN, aby pomóc partnerom w opracowywaniu ukierunkowanych wskazówek i szablonów konfiguracji dla swoich rozwiązań zgodnie z powyższymi zaleceniami. Aby uzyskać więcej informacji, zobacz przewodniki HOWTO dotyczące typowych platform sieci VPN.

Porada

Firma Microsoft zaleca skoncentrowanie konfiguracji sieci VPN z podzielonym tunelem na udokumentowanych dedykowanych zakresach adresów IP dla usług Platformy Microsoft 365. Konfiguracje tunelu podzielonego opartego na FQDN lub AppID, chociaż jest to możliwe na niektórych platformach klienckich sieci VPN, mogą nie obejmować w pełni kluczowych scenariuszy platformy Microsoft 365 i mogą powodować konflikt z regułami routingu sieci VPN opartymi na adresach IP. Z tego powodu firma Microsoft nie zaleca używania nazw FQDN platformy Microsoft 365 do konfigurowania sieci VPN z tunelem podzielonym. Użycie konfiguracji nazwy FQDN może być przydatne w innych powiązanych scenariuszach, takich jak dostosowania plików pac lub zaimplementowanie obejścia serwera proxy.

Aby uzyskać pełne wskazówki dotyczące implementacji, zobacz Implementing VPN split tunneling for Microsoft 365 (Implementowanie tunelowania podzielonego sieci VPN dla platformy Microsoft 365).

Aby zapoznać się z procesem krok po kroku konfigurowania platformy Microsoft 365 dla pracowników zdalnych, zobacz Konfigurowanie infrastruktury do pracy zdalnej.

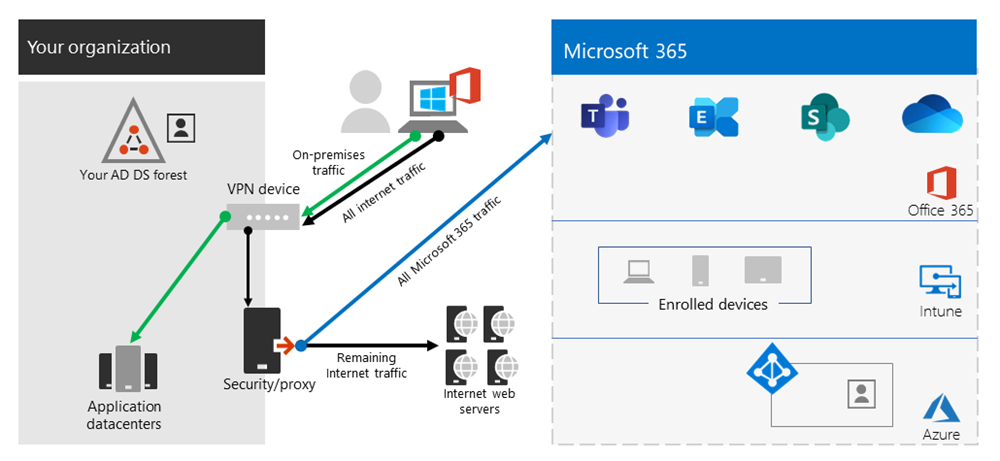

Strategia tunelu podzielonego sieci VPN

Tradycyjne sieci firmowe są często przeznaczone do bezpiecznej pracy w świecie przedchmurowym, w którym najważniejsze dane, usługi, aplikacje są hostowane lokalnie i są bezpośrednio połączone z wewnętrzną siecią firmową, podobnie jak większość użytkowników. W związku z tym infrastruktura sieciowa jest zbudowana wokół tych elementów w tych oddziałach połączonych z centralą za pośrednictwem sieci MPLS (Multiprotocol Label Switching), a użytkownicy zdalni muszą łączyć się z siecią firmową za pośrednictwem sieci VPN, aby uzyskać dostęp zarówno do lokalnych punktów końcowych, jak i Internetu. W tym modelu cały ruch od użytkowników zdalnych przechodzi przez sieć firmową i jest kierowany do usługi w chmurze za pośrednictwem wspólnego punktu ruchu wychodzącego.

Rysunek 2. Typowe rozwiązanie sieci VPN dla użytkowników zdalnych, w którym cały ruch jest wymuszany z powrotem do sieci firmowej niezależnie od miejsca docelowego.

W miarę jak organizacje przenoszą dane i aplikacje do chmury, ten model zaczął być mniej skuteczny, ponieważ szybko staje się uciążliwy, kosztowny i nieskalowalny, co znacząco wpływa na wydajność i wydajność sieci użytkowników oraz ogranicza możliwość dostosowywania się organizacji do zmieniających się potrzeb. Wielu klientów firmy Microsoft poinformowało, że kilka lat temu 80% ruchu sieciowego było do miejsca docelowego wewnętrznego, ale w 2020 r. 80% plus ruch łączy się z zewnętrznym zasobem opartym na chmurze.

Kryzys covid-19 pogorszył ten problem, aby wymagać natychmiastowych rozwiązań dla zdecydowanej większości organizacji. Wielu klientów stwierdziło, że wymuszony model sieci VPN nie jest skalowalny ani wystarczająco wydajny dla 100% scenariuszy pracy zdalnej, takich jak ten, który ten kryzys wymagał. Szybkie rozwiązania są wymagane, aby te organizacje działały wydajnie.

W przypadku usługi Microsoft 365 firma Microsoft opracowała wymagania dotyczące łączności dla usługi, mając na uwadze ten problem, w którym skoncentrowany, ściśle kontrolowany i stosunkowo statyczny zestaw punktów końcowych usługi można zoptymalizować w prosty i szybki sposób, aby zapewnić wysoką wydajność dla użytkowników uzyskujących dostęp do usługi oraz zmniejszyć obciążenie infrastruktury sieci VPN, dzięki czemu może być używany przez ruch, który nadal tego wymaga.

Platforma Microsoft 365 kategoryzuje wymagane punkty końcowe dla platformy Microsoft 365 na trzy kategorie: Optymalizowanie, Zezwalaj i Domyślne. Optymalizowanie punktów końcowych jest tutaj skoncentrowane i ma następujące cechy:

- Czy punkty końcowe należące do firmy Microsoft i zarządzane są hostowane w infrastrukturze firmy Microsoft

- Są przeznaczone dla podstawowych obciążeń platformy Microsoft 365, takich jak Exchange Online, SharePoint, Skype dla firm Online i Microsoft Teams

- Podano adresy IP

- Niska szybkość zmian i oczekuje się, że pozostanie niewielka liczba (obecnie 20 podsieci IP)

- Są wrażliwe na duże ilości i/lub opóźnienia

- Mogą mieć wymagane elementy zabezpieczeń udostępniane w usłudze, a nie wbudowane w sieci

- Stanowią około 70–80% ruchu do usługi Microsoft 365

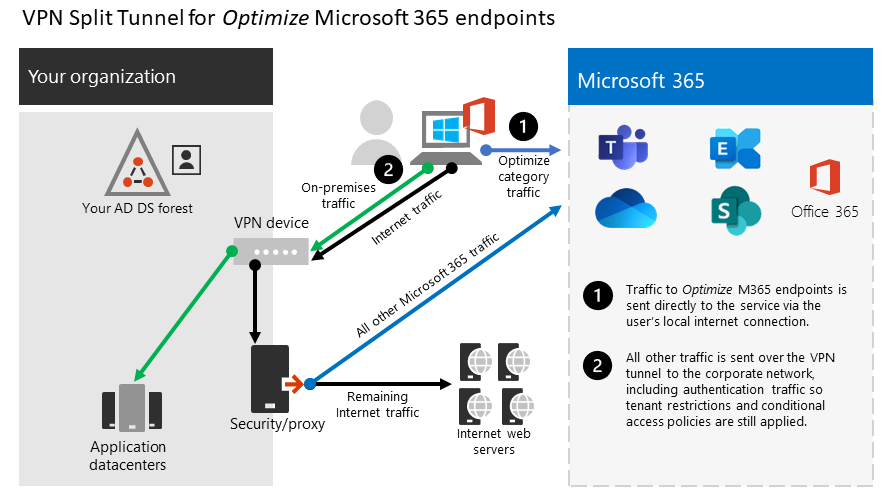

Ten ściśle ograniczony zestaw punktów końcowych można podzielić z wymuszonego tunelu sieci VPN i wysłać bezpiecznie i bezpośrednio do usługi Microsoft 365 za pośrednictwem interfejsu lokalnego użytkownika. Jest to nazywane tunelowaniem podzielonym.

Wszystkie elementy zabezpieczeń, takie jak DLP, ochrona av, uwierzytelnianie i kontrola dostępu, mogą być dostarczane znacznie wydajniej względem tych punktów końcowych w różnych warstwach usługi. Ponieważ większość ruchu jest również odwracana od rozwiązania sieci VPN, zwalnia to pojemność sieci VPN dla ruchu o znaczeniu krytycznym dla firmy, który nadal na nim polega. Należy również usunąć potrzebę w wielu przypadkach, aby przejść przez długi i kosztowny program uaktualniania, aby poradzić sobie z tym nowym sposobem działania.

Rysunek 3. Rozwiązanie tunelu podzielonego sieci VPN ze zdefiniowanymi wyjątkami platformy Microsoft 365 wysyłanych bezpośrednio do usługi. Cały inny ruch jest wymuszany z powrotem do sieci firmowej niezależnie od miejsca docelowego.

Z punktu widzenia zabezpieczeń firma Microsoft ma szereg funkcji zabezpieczeń, które mogą służyć do zapewniania podobnych lub nawet zwiększonych zabezpieczeń niż te dostarczane przez wbudowaną inspekcję za pomocą lokalnych stosów zabezpieczeń. Wpis zespołu ds. zabezpieczeń firmy Microsoft w blogu Alternatywne sposoby dla specjalistów ds. zabezpieczeń i działu IT w celu uzyskania nowoczesnych mechanizmów kontroli zabezpieczeń w dzisiejszych unikatowych scenariuszach pracy zdalnej zawiera jasne podsumowanie dostępnych funkcji. Więcej szczegółowych wskazówek znajdziesz w tym artykule. Możesz również przeczytać o implementacji tunelowania podzielonego sieci VPN przez firmę Microsoft w witrynie Running on VPN: How Microsoft is keeping its remote workforce connected (Uruchamianie w sieci VPN: jak firma Microsoft utrzymuje połączenie ze swoimi zdalnymi pracownikami).

W wielu przypadkach tę implementację można osiągnąć w ciągu kilku godzin, umożliwiając szybkie rozwiązanie jednego z najpilniejszych problemów, przed którymi stoją organizacje, gdy szybko przechodzą na pracę zdalną na pełną skalę. Aby uzyskać wskazówki dotyczące implementacji tunelu podzielonego sieci VPN, zobacz Implementing VPN split tunneling for Microsoft 365 (Implementowanie tunelowania podzielonego sieci VPN dla platformy Microsoft 365).

Często zadawane pytania

Zespół ds. zabezpieczeń firmy Microsoft opublikował alternatywne sposoby dla specjalistów ds. zabezpieczeń i działów IT w celu zapewnienia nowoczesnych mechanizmów kontroli zabezpieczeń w dzisiejszych unikatowych scenariuszach pracy zdalnej, wpisie w blogu, który przedstawia kluczowe sposoby dla specjalistów ds. zabezpieczeń i działu IT w celu zapewnienia nowoczesnych mechanizmów kontroli zabezpieczeń w dzisiejszych unikatowych scenariuszach pracy zdalnej. Ponadto poniżej przedstawiono niektóre typowe pytania i odpowiedzi klientów dotyczące tego tematu.

Jak mogę zatrzymać użytkowników uzyskujących dostęp do innych dzierżaw, którym nie ufam, gdzie mogą eksfiltrować dane?

Odpowiedź to funkcja nazywana ograniczeniami dzierżawy. Ruch uwierzytelniania nie jest duży ani szczególnie wrażliwy na opóźnienia, więc można go wysyłać za pośrednictwem rozwiązania sieci VPN do lokalnego serwera proxy, gdzie jest stosowana funkcja. Lista dozwolonych zaufanych dzierżaw jest utrzymywana w tym miejscu, a jeśli klient próbuje uzyskać token do dzierżawy, która nie jest zaufana, serwer proxy po prostu odrzuca żądanie. Jeśli dzierżawa jest zaufana, token jest dostępny, jeśli użytkownik ma odpowiednie poświadczenia i prawa.

Dlatego nawet jeśli użytkownik może nawiązać połączenie TCP/UDP z oznaczonymi punktami końcowymi Optymalizuj, bez prawidłowego tokenu dostępu do danej dzierżawy, po prostu nie może zalogować się ani przenieść żadnych danych.

Czy ten model umożliwia dostęp do usług konsumenckich, takich jak osobiste konta usługi OneDrive?

Nie, tak nie jest, punkty końcowe platformy Microsoft 365 nie są takie same jak usługi konsumenckie (Onedrive.live.com jako przykład), więc tunel podzielony nie umożliwi użytkownikowi bezpośredniego dostępu do usług konsumenckich. Ruch do punktów końcowych konsumentów będzie nadal korzystać z tunelu sieci VPN, a istniejące zasady będą nadal stosowane.

Jak mogę zastosować DLP i chronić poufne dane, gdy ruch nie przepływa już przez moje rozwiązanie lokalne?

Aby zapobiec przypadkowemu ujawnieniu poufnych informacji, platforma Microsoft 365 ma bogaty zestaw wbudowanych narzędzi. Wbudowane funkcje DLP usług Teams i SharePoint umożliwiają wykrywanie niewłaściwie przechowywanych lub udostępnionych informacji poufnych. Jeśli część strategii pracy zdalnej obejmuje zasady "przynieś własne urządzenie" (BYOD), możesz użyć dostępu warunkowego opartego na aplikacji , aby zapobiec pobieraniu poufnych danych na urządzenia osobiste użytkowników

Jak mogę oceniać i utrzymywać kontrolę nad uwierzytelnianiem użytkownika podczas bezpośredniego nawiązywania połączenia?

Oprócz funkcji ograniczeń dzierżawy zanotowanej w I kwartale zasady dostępu warunkowego mogą być stosowane w celu dynamicznej oceny ryzyka żądania uwierzytelniania i odpowiedniego reagowania. Firma Microsoft zaleca, aby model Zero Trust był wdrażany w czasie i możemy używać Microsoft Entra zasad dostępu warunkowego do utrzymania kontroli w świecie mobilnym i w chmurze. Zasady dostępu warunkowego mogą służyć do podejmowania decyzji w czasie rzeczywistym, czy żądanie uwierzytelniania zakończyło się pomyślnie na podstawie wielu czynników, takich jak:

- Urządzenie, czy urządzenie jest znane/zaufane/przyłączone do domeny?

- IP — czy żądanie uwierzytelniania pochodzi ze znanego firmowego adresu IP? Albo z kraju/regionu, któremu nie ufamy?

- Aplikacja — czy użytkownik ma uprawnienia do korzystania z tej aplikacji?

Następnie możemy wyzwalać zasady, takie jak zatwierdzanie, wyzwalanie uwierzytelniania wieloskładnikowego lub blokowanie uwierzytelniania na podstawie tych zasad.

Jak mogę chronić przed wirusami i złośliwym oprogramowaniem?

Ponownie platforma Microsoft 365 zapewnia ochronę oznaczonych punktów końcowych optymalizacji w różnych warstwach samej usługi, opisanych w tym dokumencie. Jak wspomniano, zapewnienie tych elementów zabezpieczeń w samej usłudze jest znacznie bardziej wydajne, zamiast próbować to zrobić zgodnie z urządzeniami, które mogą nie w pełni zrozumieć protokoły/ruch. Domyślnie program SharePoint automatycznie skanuje przekazywanie plików pod kątem znanego złośliwego oprogramowania

W przypadku punktów końcowych programu Exchange wymienionych powyżej Exchange Online Protection i Microsoft Defender dla platformy Microsoft 365 doskonale sprawdzają się w zapewnianiu bezpieczeństwa ruchu do usługi.

Czy mogę wysłać więcej niż tylko opcję Optymalizuj ruch bezpośredni?

Priorytetem powinny być oznaczone punkty końcowe Optymalizacja , ponieważ zapewnią one maksymalną korzyść dla niskiego poziomu pracy. Jeśli jednak chcesz, pozycja Zezwalaj na oznaczone punkty końcowe jest wymagana, aby usługa działała i miała adresy IP podane dla punktów końcowych, których można użyć w razie potrzeby.

Istnieją również różni dostawcy, którzy oferują oparte na chmurze rozwiązania proxy/security nazywane bezpiecznymi bramami internetowymi , które zapewniają centralne zabezpieczenia, kontrolę i aplikacje zasad firmowych na potrzeby ogólnego przeglądania internetu. Te rozwiązania mogą działać dobrze w świecie chmury, jeśli są wysoce dostępne, wydajne i aprowizowane blisko użytkowników, umożliwiając dostarczanie bezpiecznego dostępu do Internetu z lokalizacji opartej na chmurze w pobliżu użytkownika. Eliminuje to konieczność stosowania spinki do włosów za pośrednictwem sieci VPN/sieci firmowej dla ogólnego ruchu przeglądania, przy jednoczesnym umożliwieniu centralnej kontroli zabezpieczeń.

Jednak nawet w przypadku tych rozwiązań firma Microsoft nadal zdecydowanie zaleca wysłanie do usługi ruchu oznaczonego jako Optymalizowanie oznaczonego rozwiązania Microsoft 365.

Aby uzyskać wskazówki dotyczące zezwalania na bezpośredni dostęp do Virtual Network platformy Azure, zobacz Praca zdalna przy użyciu usługi Azure VPN Gateway punkt-lokacja.

Dlaczego port 80 jest wymagany? Czy ruch jest wysyłany w jasnym miejscu?

Port 80 jest używany tylko w przypadku takich elementów jak przekierowanie do sesji portu 443, żadne dane klienta nie są wysyłane lub są dostępne za pośrednictwem portu 80. Szyfrowanie określa szyfrowanie danych przesyłanych i magazynowanych dla platformy Microsoft 365, a typy ruchu określają, w jaki sposób używamy protokołu SRTP do ochrony ruchu multimedialnego usługi Teams.

Czy ta porada ma zastosowanie do użytkowników w Chinach korzystających z ogólnoświatowego wystąpienia platformy Microsoft 365?

Nie, tak nie jest. Jedynym zastrzeżeniem powyższych porad są użytkownicy w ChRL, którzy łączą się z wystąpieniem platformy Microsoft 365 na całym świecie. Ze względu na typowe występowanie przeciążenia sieci transgranicznej w regionie wydajność bezpośredniego ruchu wychodzącego z Internetu może być zmienna. Większość klientów w regionie działa przy użyciu sieci VPN, aby przenieść ruch do sieci firmowej i korzystać z autoryzowanego obwodu MPLS lub podobnego do ruchu wychodzącego poza kraj/region za pośrednictwem zoptymalizowanej ścieżki. Opisano to w dalszej części artykułu Optymalizacja wydajności platformy Microsoft 365 dla chińskich użytkowników.

Czy konfiguracja tunelu podzielonego działa w przypadku aplikacji Teams działających w przeglądarce?

Tak, z zastrzeżeniami. Większość funkcji usługi Teams jest obsługiwana w przeglądarkach wymienionych w temacie Pobieranie klientów dla usługi Microsoft Teams.

Ponadto przeglądarka Microsoft Edge 96 lub nowsza obsługuje tunelowanie podzielone sieci VPN dla ruchu równorzędnego przez włączenie zasad WebRtcRespectOsRoutingTableEnabled przeglądarki Edge. W tej chwili inne przeglądarki mogą nie obsługiwać tunelowania podzielonego sieci VPN dla ruchu równorzędnego.

Artykuły pokrewne

Implementowanie tunelowania podzielonego sieci VPN dla platformy Microsoft 365

Typowe scenariusze tunelowania podzielonego sieci VPN dla platformy Microsoft 365

Zabezpieczanie ruchu multimediów aplikacji Teams na potrzeby tunelowania podziału sieci VPN

Specjalne zagadnienia dotyczące Stream i wydarzeń na żywo w środowiskach sieci VPN

Optymalizacja wydajności platformy Microsoft 365 dla chińskich użytkowników

Zasady łączności sieciowej platformy Microsoft 365

Ocena łączności sieciowej na platformie Microsoft 365

Dostrajanie sieci i wydajności platformy Microsoft 365

Uruchamianie w sieci VPN: Jak firma Microsoft utrzymuje połączenie ze swoimi zdalnymi pracownikami