Uwaga

Dostęp do tej strony wymaga autoryzacji. Może spróbować zalogować się lub zmienić katalogi.

Dostęp do tej strony wymaga autoryzacji. Możesz spróbować zmienić katalogi.

W tym artykule opisano opcje, które są dostępne dla organizacji w celu skonfigurowania dostępu zdalnego dla swoich użytkowników lub uzupełnienia istniejących rozwiązań z dodatkową pojemnością. Rozwiązanie sieci VPN Azure VPN Gateway typu punkt-lokacja jest oparte na chmurze i można je szybko aprowizować, aby zaspokoić zwiększone zapotrzebowanie użytkowników na pracę z domu. Można ją łatwo skalować w górę i wyłączać tak samo łatwo i szybko, gdy zwiększona pojemność nie jest już potrzebna.

Informacje o sieci VPN typu punkt-lokacja

Połączenie bramy sieci VPN typu punkt-lokacja (P2S) umożliwia utworzenie bezpiecznego połączenia z siecią wirtualną z indywidualnego komputera klienckiego. Połączenie typu punkt-lokacja jest ustanawiane przez uruchomienie z komputera klienckiego. To rozwiązanie jest przydatne w przypadku osób pracujących zdalnie, które chcą łączyć się z sieciami wirtualnymi platformy Azure lub lokalnymi centrami danych z lokalizacji zdalnej, na przykład z domu lub konferencji. Aby uzyskać więcej informacji na temat sieci VPN typu punkt-lokacja platformy Azure, zobacz About VPN Gateway point-to-site VPN and the VPN Gateway FAQ (Informacje o sieci VPN Gateway typu punkt-lokacja) i VPN Gateway FAQ (Brama VPN Gateway — często zadawane pytania).

W poniższej tabeli przedstawiono systemy operacyjne klienta i dostępne opcje uwierzytelniania. Warto wybrać metodę uwierzytelniania opartą na systemie operacyjnym klienta, który jest już używany. Na przykład wybierz pozycję OpenVPN z uwierzytelnianiem opartym na certyfikatach, jeśli masz kombinację systemów operacyjnych klienta, które muszą się połączyć. Należy również pamiętać, że sieć VPN typu punkt-lokacja jest obsługiwana tylko w bramach sieci VPN opartych na trasach.

| Metoda uwierzytelniania | Typ tunelu | System operacyjny klienta | Klient sieci VPN |

|---|---|---|---|

| Certyfikat | |||

| IKEv2, SSTP | Windows | Natywny klient sieci VPN | |

| IKEv2 | macOS | Natywny klient sieci VPN | |

| IKEv2 | Linux | strongSwan | |

| OpenVPN | Windows |

Klient sieci VPN platformy Azure Klient OpenVPN w wersji 2.x Klient OpenVPN w wersji 3.x |

|

| OpenVPN | macOS | Klient OpenVPN | |

| OpenVPN | iOS | Klient OpenVPN | |

| OpenVPN | Linux |

Azure VPN Client Klient OpenVPN |

|

| Microsoft Entra ID | |||

| OpenVPN | Windows | Klient sieci VPN platformy Azure | |

| OpenVPN | macOS | Azure VPN Client | |

| OpenVPN | Linux | Azure VPN Client |

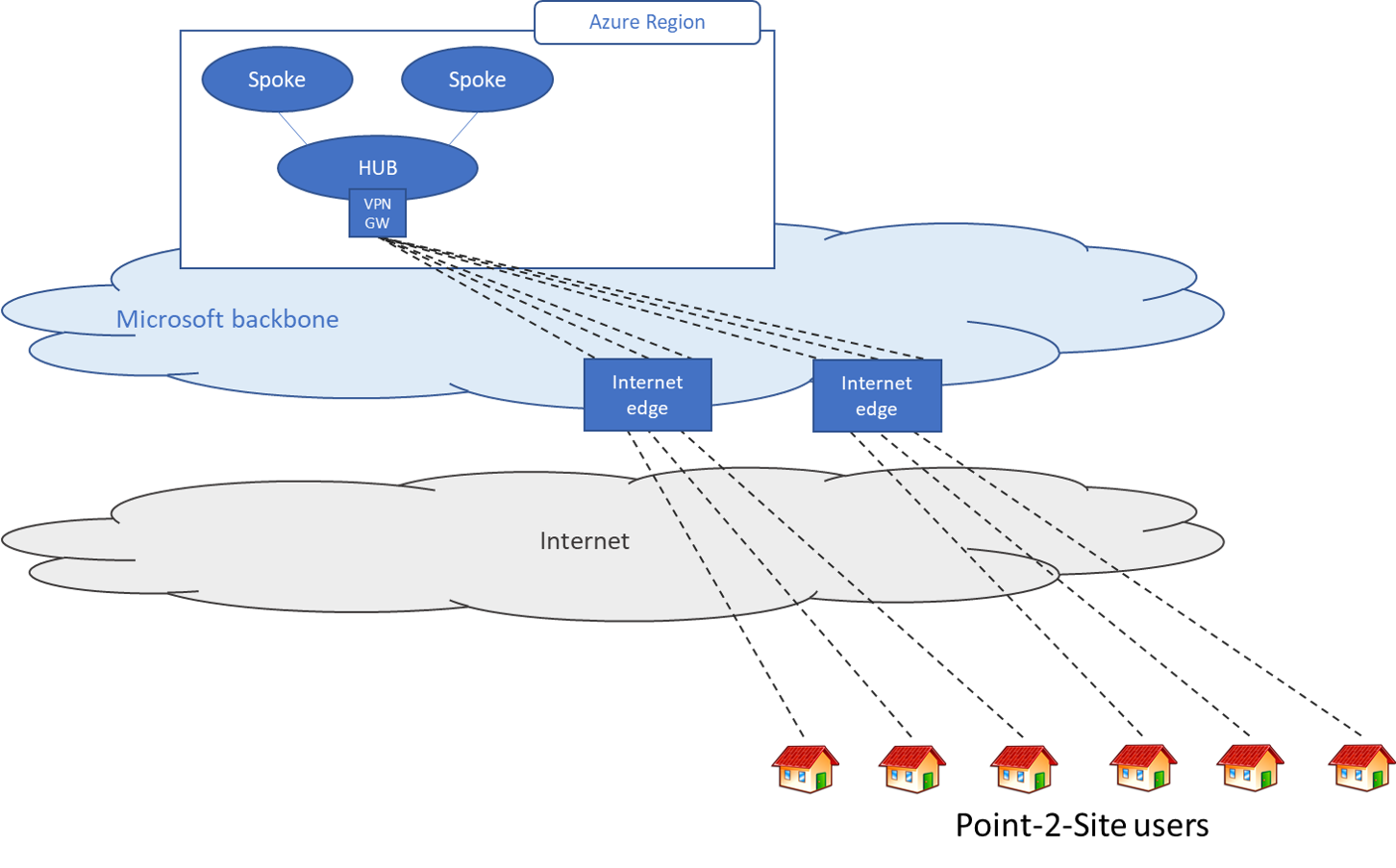

Scenariusz 1 — użytkownicy potrzebują dostępu tylko do zasobów na platformie Azure

W tym scenariuszu użytkownicy zdalni muszą mieć dostęp tylko do zasobów, które znajdują się na platformie Azure.

Na wysokim poziomie potrzebne są następujące kroki, aby umożliwić użytkownikom bezpieczne łączenie się z zasobami platformy Azure:

Utwórz bramę sieci wirtualnej (jeśli nie istnieje).

Skonfiguruj sieć VPN typu punkt-lokacja w bramie.

- Aby uzyskać informacje na temat uwierzytelniania certyfikatu, zobacz Konfigurowanie uwierzytelniania certyfikatu typu punkt-lokacja.

- Aby uzyskać informacje o uwierzytelnianiu identyfikatora Entra firmy Microsoft, zobacz Konfigurowanie uwierzytelniania identyfikatora entra firmy Microsoft typu punkt-lokacja

- Aby uzyskać informacje na temat rozwiązywania problemów z połączeniami punkt-lokacja, zobacz Rozwiązywanie problemów z połączeniem typu punkt-lokacja platformy Azure.

Pobierz i dystrybuuj konfigurację klienta sieci VPN.

Dystrybuuj certyfikaty (jeśli wybrano uwierzytelnianie certyfikatów) do klientów.

Nawiązywanie połączenia z siecią VPN platformy Azure.

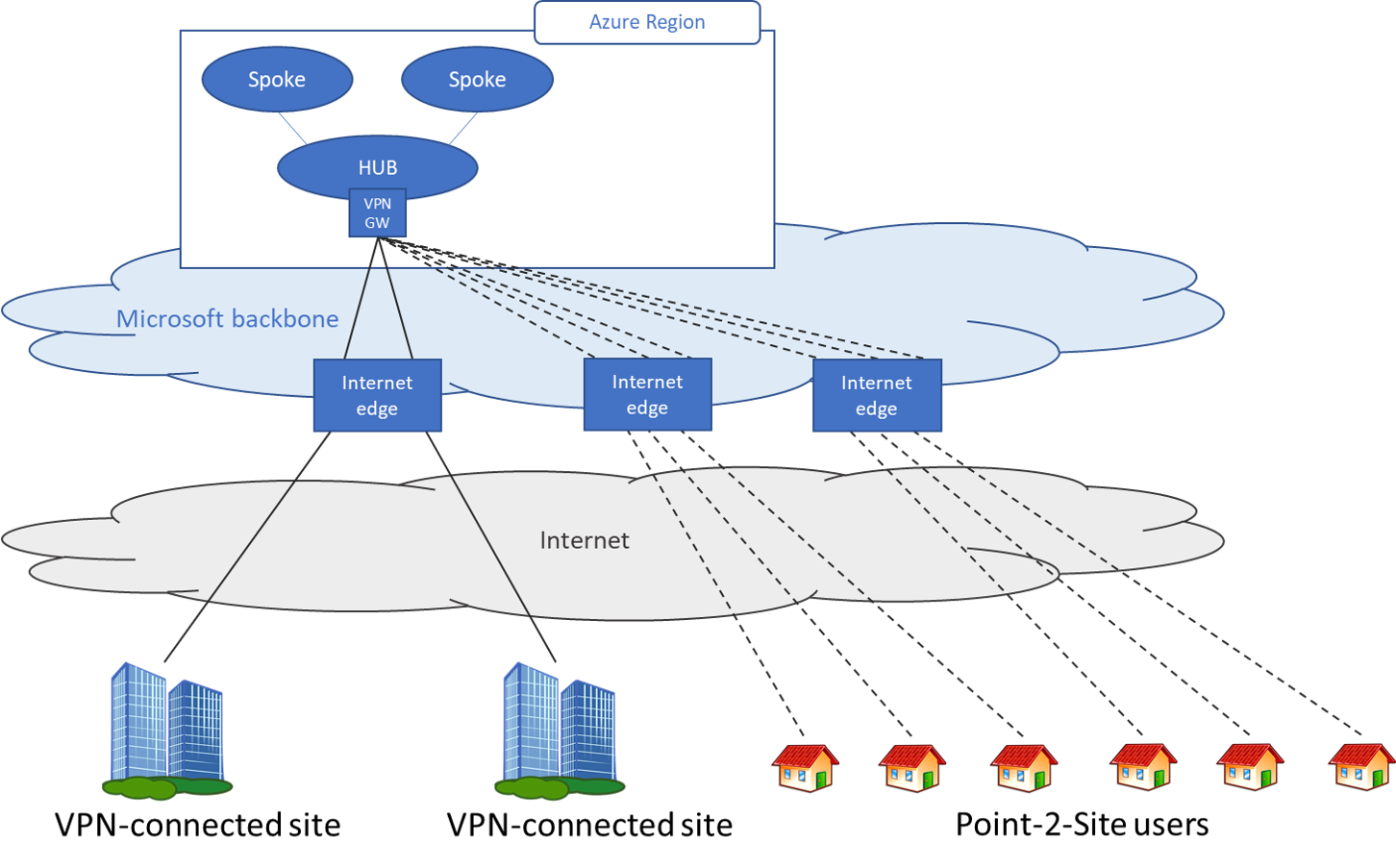

Scenariusz 2 — użytkownicy potrzebują dostępu do zasobów na platformie Azure i/lub zasobów lokalnych

W tym scenariuszu użytkownicy zdalni muszą uzyskiwać dostęp do zasobów, które znajdują się na platformie Azure i w lokalnych centrach danych.

Na wysokim poziomie potrzebne są następujące kroki, aby umożliwić użytkownikom bezpieczne łączenie się z zasobami platformy Azure:

- Utwórz bramę sieci wirtualnej (jeśli nie istnieje).

- Konfigurowanie sieci VPN typu punkt-lokacja w bramie (zobacz Scenariusz 1).

- Skonfiguruj tunel typu lokacja-lokacja w bramie sieci wirtualnej platformy Azure z włączonym protokołem BGP.

- Skonfiguruj urządzenie lokalne, aby nawiązać połączenie z bramą sieci wirtualnej platformy Azure.

- Pobieranie profilu punkt-lokacja z witryny Azure Portal i dystrybuowanie ich do klientów

Aby dowiedzieć się, jak skonfigurować tunel VPN typu lokacja-lokacja, zobacz Tworzenie połączenia sieci VPN typu lokacja-lokacja.

Następne kroki

- Konfigurowanie połączenia typu punkt-lokacja — uwierzytelnianie za pomocą identyfikatora entra firmy Microsoft

- Konfigurowanie połączenia typu punkt-lokacja — uwierzytelnianie certyfikatu

- Konfigurowanie połączenia typu punkt-lokacja — uwierzytelnianie za pomocą usługi RADIUS

- Informacje o sieci VPN Gateway typu punkt-lokacja

- Informacje o routingu sieci VPN typu punkt-lokacja

"OpenVPN" jest znakiem towarowym OpenVPN Inc.