Konfiguracje tożsamości zerowej zaufania i dostępu do urządzeń

Dzisiejsza siła robocza wymaga dostępu do aplikacji i zasobów, które istnieją poza tradycyjnymi granicami sieci firmowej. Architektury zabezpieczeń oparte na zaporach sieciowych i wirtualnych sieciach prywatnych (VPN) w celu odizolowania i ograniczenia dostępu do zasobów nie są już wystarczające.

Aby rozwiązać ten nowy świat przetwarzania, firma Microsoft zdecydowanie zaleca model zabezpieczeń Zero Trust, który jest oparty na tych wytycznych:

- Sprawdź jawnie: zawsze uwierzytelniaj się i autoryzuj na podstawie wszystkich dostępnych punktów danych. Ta weryfikacja polega na tym, że zasady tożsamości Zero Trust i dostępu do urządzeń mają kluczowe znaczenie dla logowania i ciągłej weryfikacji.

- Użyj dostępu do najniższych uprawnień: ogranicz dostęp użytkowników za pomocą zasad Just In Time i Just-Enough-Access (JIT/JEA), zasad adaptacyjnych opartych na ryzyku i ochrony danych.

- Przyjmij naruszenie: zminimalizuj promień wybuchu i dostęp segmentu. Zweryfikuj kompleksowe szyfrowanie i korzystaj z analizy, aby uzyskać widoczność, zwiększyć wykrywanie zagrożeń i poprawić ochronę.

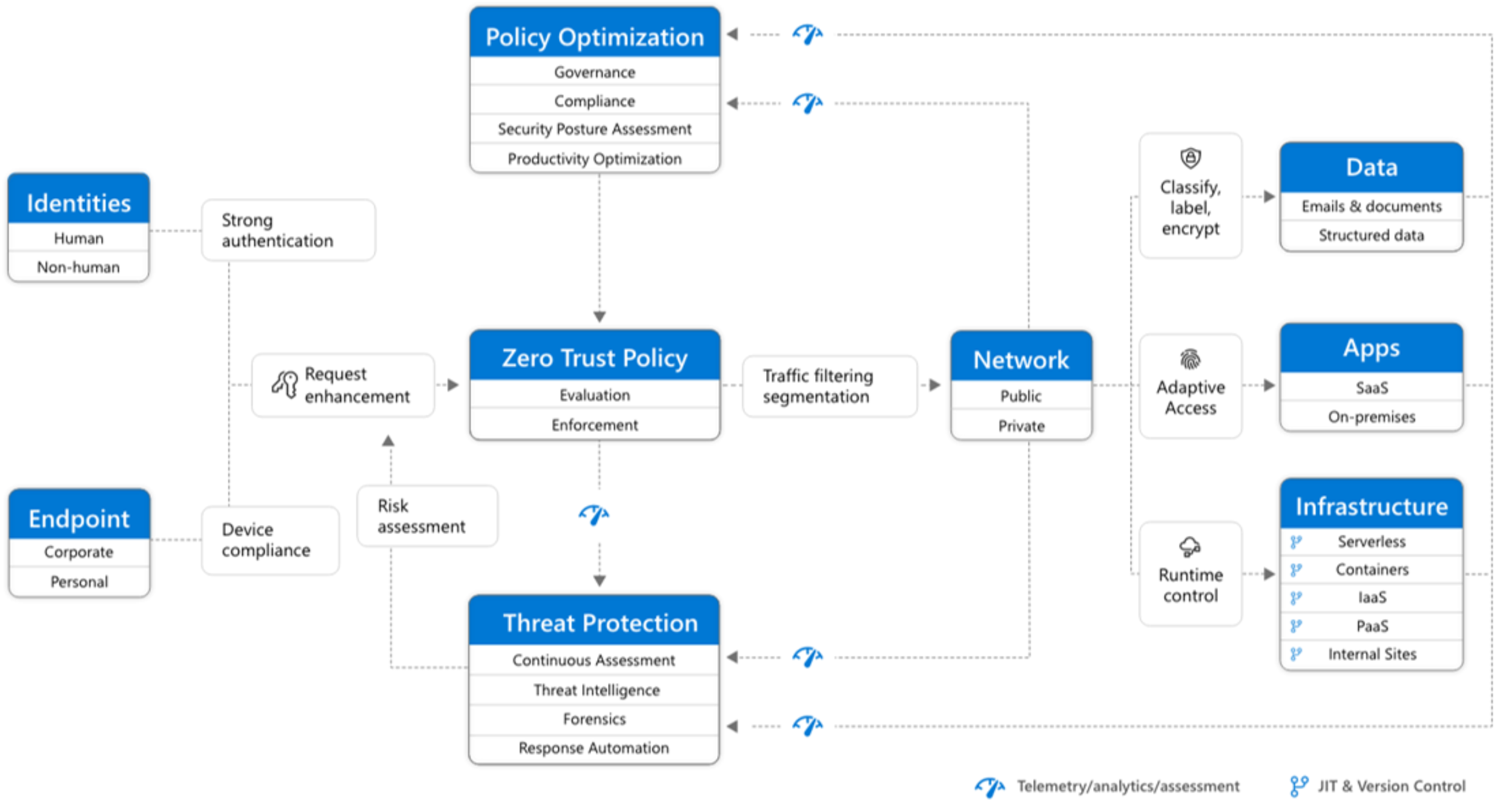

Oto ogólna architektura modelu Zero Trust:

Zasady dostępu do tożsamości zerowej zaufania i urządzeń dotyczą zasady weryfikowania jawnie wskazówek dla:

- Tożsamości: gdy tożsamość próbuje uzyskać dostęp do zasobu, sprawdź, czy tożsamość z silnym uwierzytelnianiem i upewnij się, że żądany dostęp jest zgodny i typowy.

- Urządzenia (nazywane również punktami końcowymi): Monitorowanie i wymuszanie wymagań dotyczących kondycji i zgodności urządzeń w celu zapewnienia bezpiecznego dostępu.

- Aplikacje: stosowanie kontrolek i technologii do:

- Upewnij się, że odpowiednie uprawnienia w aplikacji.

- Kontrola dostępu oparta na analizie w czasie rzeczywistym.

- Monitorowanie nietypowego zachowania

- Kontrolowanie akcji użytkownika.

- Zweryfikuj opcje bezpiecznej konfiguracji.

W tej serii artykułów opisano zestaw konfiguracji i zasad dostępu do tożsamości i urządzeń przy użyciu identyfikatora Entra firmy Microsoft, dostępu warunkowego, usługi Microsoft Intune i innych funkcji. Te konfiguracje i zasady zapewniają dostęp zero trust do platformy Microsoft 365 dla aplikacji i usług w chmurze dla przedsiębiorstw, innych usług SaaS i aplikacji lokalnych publikowanych za pomocą serwera proxy aplikacji Firmy Microsoft Entra.

Tożsamość zerowa zaufania i ustawienia dostępu do urządzeń oraz zasady są zalecane w trzech warstwach:

- Punkt początkowy.

- Przedsiębiorstwo.

- Wyspecjalizowane zabezpieczenia dla środowisk z wysoce regulowanymi lub niejawnymi danymi.

Te warstwy i odpowiadające im konfiguracje zapewniają spójne poziomy ochrony zero trust w danych, tożsamościach i urządzeniach. Te możliwości i ich zalecenia:

- Są obsługiwane w usługach Microsoft 365 E3 i Microsoft 365 E5.

- Są zgodne z wskaźnikami bezpieczeństwa i wskaźnikami tożsamości firmy Microsoft w identyfikatorze Entra firmy Microsoft. Wykonanie zaleceń spowoduje zwiększenie tych wyników dla organizacji.

- Pomoc w zaimplementowaniu tych pięciu kroków w celu zabezpieczenia infrastruktury tożsamości.

Jeśli twoja organizacja ma unikatowe wymagania lub złożoność, użyj tych zaleceń jako punktu wyjścia. Jednak większość organizacji może zaimplementować te zalecenia zgodnie z wymaganiami.

Obejrzyj ten film wideo, aby uzyskać krótkie omówienie konfiguracji tożsamości i dostępu do urządzeń dla platformy Microsoft 365 dla przedsiębiorstw.

Uwaga

Firma Microsoft sprzedaje również licencje pakietu Enterprise Mobility + Security (EMS) dla subskrypcji usługi Office 365. Możliwości pakietu EMS E3 i EMS E5 są równoważne funkcjom platform Microsoft 365 E3 i Microsoft 365 E5. Aby uzyskać więcej informacji, zobacz Plany pakietu EMS.

Docelowi odbiorcy

Te zalecenia są przeznaczone dla architektów przedsiębiorstwa i specjalistów IT, którzy znają wydajność chmury i usługi zabezpieczeń platformy Microsoft 365. Te usługi obejmują microsoft Entra ID (tożsamość), Microsoft Intune (zarządzanie urządzeniami) i Microsoft Purview Information Protection (ochrona danych).

Środowisko klienta

Zalecane zasady mają zastosowanie do organizacji korporacyjnych działających zarówno w chmurze firmy Microsoft, jak i dla klientów z hybrydową infrastrukturą tożsamości. Hybrydowa struktura tożsamości to las lokalna usługa Active Directory synchronizowany z identyfikatorem Entra firmy Microsoft.

Wiele z naszych zaleceń opiera się na usługach, które są dostępne tylko z następującymi licencjami:

- Microsoft 365 E5.

- Platforma Microsoft 365 E3 z dodatkiem E5 Security.

- EMS E5.

- Licencje microsoft Entra ID P2.

W przypadku organizacji, które nie mają tych licencji, zalecamy przynajmniej zaimplementowanie domyślnych ustawień zabezpieczeń, które są uwzględniane we wszystkich planach platformy Microsoft 365.

Zastrzeżenia

Twoja organizacja może podlegać przepisom lub innym wymaganiom dotyczącym zgodności, w tym konkretnym rekomendacjom, które wymagają zastosowania zasad, które różnią się od tych zalecanych konfiguracji. Te konfiguracje zalecają kontrole użycia, które nie były historycznie dostępne. Zalecamy te mechanizmy kontroli, ponieważ uważamy, że stanowią one równowagę między bezpieczeństwem a produktywnością.

Zrobiliśmy wszystko, co w naszej mocy, aby uwzględnić szeroką gamę wymagań dotyczących ochrony organizacji, ale nie możemy uwzględnić wszystkich możliwych wymagań ani wszystkich unikatowych aspektów organizacji.

Trzy poziomy ochrony

Większość organizacji ma określone wymagania dotyczące zabezpieczeń i ochrony danych. Te wymagania różnią się w zależności od segmentu branżowego i funkcji zadań w organizacjach. Na przykład dział prawny i administratorzy mogą wymagać dodatkowych mechanizmów kontroli zabezpieczeń i ochrony informacji dotyczących korespondencji e-mail, które nie są wymagane dla innych jednostek biznesowych.

Każda branża ma również własny zestaw wyspecjalizowanych przepisów. Nie próbujemy podać listy wszystkich możliwych opcji zabezpieczeń ani rekomendacji dla poszczególnych segmentów branżowych lub funkcji zadań. Zamiast tego udostępniamy zalecenia dotyczące trzech poziomów zabezpieczeń i ochrony, które można zastosować w oparciu o stopień szczegółowości Twoich potrzeb.

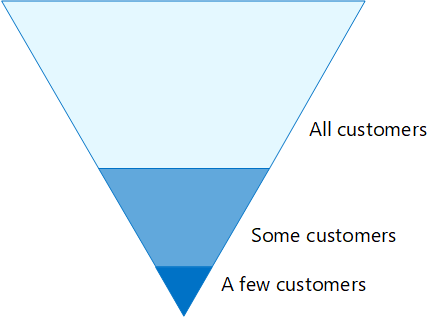

- Punkt wyjścia: zalecamy, aby wszyscy klienci ustanawiali i używali minimalnego standardu do ochrony danych, a także tożsamości i urządzeń, które uzyskują dostęp do danych. Możesz postępować zgodnie z tymi zaleceniami, aby zapewnić silną ochronę domyślną jako punkt wyjścia dla wszystkich organizacji.

- Przedsiębiorstwo: niektórzy klienci mają podzbiór danych, które muszą być chronione na wyższych poziomach lub wszystkie dane muszą być chronione na wyższym poziomie. Możesz zastosować zwiększoną ochronę do wszystkich lub określonych zestawów danych w środowisku platformy Microsoft 365. Zalecamy ochronę tożsamości i urządzeń, które uzyskują dostęp do poufnych danych o porównywalnym poziomie zabezpieczeń.

- Wyspecjalizowane zabezpieczenia: w razie potrzeby kilku klientów ma niewielką ilość danych, które są wysoce sklasyfikowane, stanowią tajemnice handlowe lub są regulowane. Firma Microsoft oferuje możliwości, aby pomóc tym klientom spełnić te wymagania, w tym dodatkową ochronę tożsamości i urządzeń.

W tych wskazówkach pokazano, jak zaimplementować ochronę zero trust dla tożsamości i urządzeń dla każdego z tych poziomów ochrony. Skorzystaj z tych wskazówek jako minimum dla organizacji i dostosuj zasady, aby spełnić określone wymagania organizacji.

Ważne jest, aby używać spójnych poziomów ochrony w tożsamościach, urządzeniach i danych. Na przykład ochrona użytkowników z kontami priorytetowymi, takimi jak kierownictwo, liderzy, menedżerowie i inni, powinna obejmować ten sam poziom ochrony tożsamości, urządzeń i danych, do których uzyskują dostęp.

Ponadto zobacz rozwiązanie Deploy information protection for data privacy regulations (Wdrażanie ochrony informacji dla przepisów dotyczących prywatności danych), aby chronić informacje przechowywane na platformie Microsoft 365.

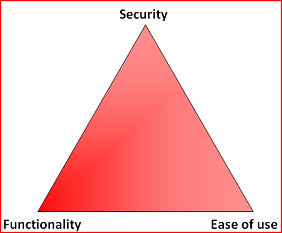

Kompromisy w zabezpieczeniach i produktywności

Wdrożenie dowolnej strategii zabezpieczeń wymaga kompromisów między zabezpieczeniami a produktywnością. Warto ocenić, jak każda decyzja wpływa na równowagę z zabezpieczeniami, funkcjami i łatwością użycia.

Podane zalecenia są oparte na następujących zasadach:

- Poznaj użytkowników i bądź elastyczny w zakresie zabezpieczeń i wymagań funkcjonalnych.

- Zastosuj zasady zabezpieczeń just in time i upewnij się, że jest to istotne.

Usługi i pojęcia dotyczące tożsamości Zero Trust i ochrony dostępu do urządzeń

Platforma Microsoft 365 dla przedsiębiorstw jest przeznaczona dla dużych organizacji, aby umożliwić wszystkim bezpieczne tworzenie i pracę ze sobą.

Ta sekcja zawiera omówienie usług i możliwości platformy Microsoft 365, które są ważne dla tożsamości Zero Trust i dostępu do urządzeń.

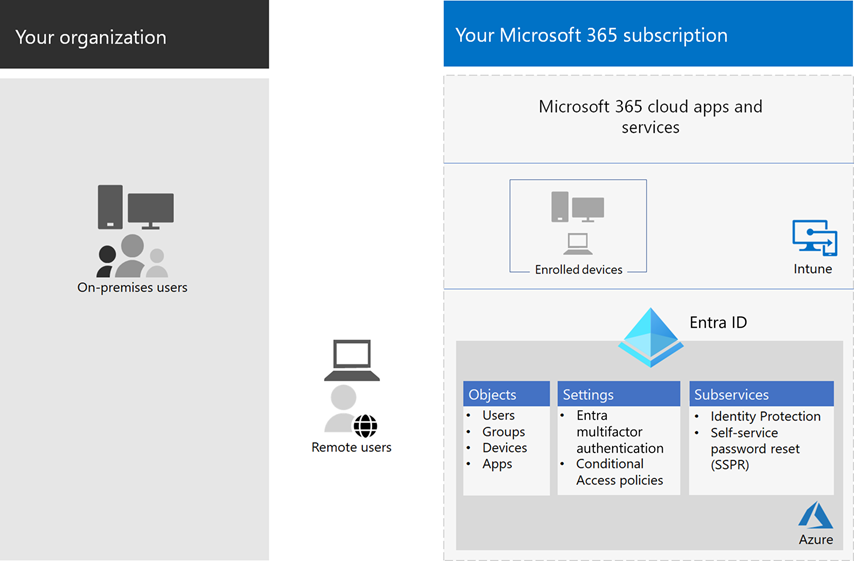

Microsoft Entra ID

Identyfikator entra firmy Microsoft zapewnia pełny zestaw funkcji zarządzania tożsamościami. Zalecamy korzystanie z tych funkcji w celu zabezpieczenia dostępu.

| Możliwość lub funkcja | opis | Licencjonowanie |

|---|---|---|

| Uwierzytelnianie wieloskładnikowe (MFA) | Uwierzytelnianie wieloskładnikowe wymaga od użytkowników podania dwóch form weryfikacji, takich jak hasło użytkownika oraz powiadomienie z aplikacji Microsoft Authenticator lub połączenie telefoniczne. Uwierzytelnianie wieloskładnikowe znacznie zmniejsza ryzyko użycia skradzionych poświadczeń w celu uzyskania dostępu do środowiska. Platforma Microsoft 365 korzysta z usługi uwierzytelniania wieloskładnikowego firmy Microsoft na potrzeby logowania opartego na usłudze MFA. | Microsoft 365 E3 lub E5 |

| Dostęp warunkowy | Microsoft Entra ID ocenia warunki logowania użytkownika i używa zasad dostępu warunkowego w celu określenia dozwolonego dostępu. Na przykład w tych wskazówkach pokazano, jak utworzyć zasady dostępu warunkowego w celu wymagania zgodności urządzeń w celu uzyskania dostępu do poufnych danych. Znacznie zmniejsza to ryzyko, że haker z własnym urządzeniem i skradzionymi poświadczeniami może uzyskać dostęp do poufnych danych. Chroni również poufne dane na urządzeniach, ponieważ urządzenia muszą spełniać określone wymagania dotyczące kondycji i zabezpieczeń. | Microsoft 365 E3 lub E5 |

| Grupy entra firmy Microsoft | Zasady dostępu warunkowego, zarządzanie urządzeniami w usłudze Intune, a nawet uprawnienia do plików i witryn w organizacji polegają na przypisaniu do kont użytkowników lub grup Microsoft Entra. Zalecamy utworzenie grup firmy Microsoft Entra odpowiadających poziomom ochrony, które wdrażasz. Na przykład pracownicy kadry kierowniczej są prawdopodobnie wyższymi wartościami docelowymi dla hakerów. W związku z tym warto dodać konta użytkowników tych pracowników do grupy Microsoft Entra i przypisać tę grupę do zasad dostępu warunkowego i innych zasad, które wymuszają wyższy poziom ochrony dostępu. | Microsoft 365 E3 lub E5 |

| Rejestrowanie urządzenia | Urządzenie jest rejestrowane w usłudze Microsoft Entra ID w celu utworzenia tożsamości dla urządzenia. Ta tożsamość jest używana do uwierzytelniania urządzenia, gdy użytkownik loguje się i stosuje zasady dostępu warunkowego, które wymagają przyłączonych do domeny lub zgodnych komputerów. Na potrzeby tych wskazówek użyjemy rejestracji urządzeń do automatycznego rejestrowania komputerów z systemem Windows przyłączonych do domeny. Rejestracja urządzeń jest wymaganiem wstępnym do zarządzania urządzeniami w usłudze Intune. | Microsoft 365 E3 lub E5 |

| Ochrona tożsamości Microsoft Entra | Umożliwia wykrywanie potencjalnych luk w zabezpieczeniach wpływających na tożsamości organizacji i konfigurowanie zautomatyzowanych zasad korygowania pod względem ryzyka niskiego, średniego i wysokiego ryzyka związanego z logowaniem oraz ryzyka związanego z użytkownikiem. Te wskazówki opierają się na tej ocenie ryzyka w celu zastosowania zasad dostępu warunkowego na potrzeby uwierzytelniania wieloskładnikowego. Te wskazówki obejmują również zasady dostępu warunkowego, które wymagają od użytkowników zmiany hasła w przypadku wykrycia aktywności wysokiego ryzyka dla konta. | Microsoft 365 E5, Microsoft 365 E3 z dodatkiem E5 Security, licencjami EMS E5 lub Microsoft Entra ID P2 |

| Samoobsługowe resetowanie hasła (SSPR) | Zezwól użytkownikom na bezpieczne resetowanie haseł i bez interwencji pomocy technicznej, zapewniając weryfikację wielu metod uwierzytelniania, które administrator może kontrolować. | Microsoft 365 E3 lub E5 |

| Ochrona haseł w usłudze Microsoft Entra | Wykrywanie i blokowanie znanych słabych haseł oraz ich wariantów oraz dodatkowych słabych terminów specyficznych dla organizacji. Domyślne globalne listy zakazanych haseł są automatycznie stosowane do wszystkich użytkowników w dzierżawie firmy Microsoft Entra. Dodatkowe wpisy można zdefiniować na niestandardowej liście zakazanych haseł. Gdy użytkownicy zmieniają lub resetują swoje hasła, te listy zakazanych haseł są sprawdzane, aby wymusić użycie silnych haseł. | Microsoft 365 E3 lub E5 |

Poniżej przedstawiono składniki tożsamości Zero Trust i dostępu do urządzeń, w tym obiekty usługi Intune i Microsoft Entra, ustawienia i podusługi.

Microsoft Intune

Usługa Intune to oparta na chmurze usługa zarządzania urządzeniami przenośnymi firmy Microsoft. Te wskazówki zalecają zarządzanie urządzeniami komputerów z systemem Windows za pomocą usługi Intune i zaleca konfiguracje zasad zgodności urządzeń. Usługa Intune określa, czy urządzenia są zgodne i wysyła te dane do firmy Microsoft Entra ID do użycia podczas stosowania zasad dostępu warunkowego.

Ochrona aplikacji usługi Intune

Zasady ochrony aplikacji usługi Intune mogą służyć do ochrony danych organizacji w aplikacjach mobilnych lub bez rejestrowania urządzeń w zarządzaniu. Usługa Intune pomaga chronić informacje, upewniając się, że pracownicy mogą nadal działać wydajnie i zapobiegać utracie danych. Implementując zasady na poziomie aplikacji, można ograniczyć dostęp do zasobów firmy i zachować dane w obrębie działu IT.

W tych wskazówkach pokazano, jak utworzyć zalecane zasady w celu wymuszenia korzystania z zatwierdzonych aplikacji i określenia, jak te aplikacje mogą być używane z danymi biznesowymi.

Microsoft 365

W tych wskazówkach pokazano, jak zaimplementować zestaw zasad w celu ochrony dostępu do usług w chmurze platformy Microsoft 365, takich jak Microsoft Teams, Exchange, SharePoint i OneDrive. Oprócz zaimplementowania tych zasad zalecamy również podniesienie poziomu ochrony dzierżawy przy użyciu następujących zasobów:

Windows 11 lub Windows 10 z Aplikacje Microsoft 365 dla przedsiębiorstw

System Windows 11 lub Windows 10 z Aplikacje Microsoft 365 dla przedsiębiorstw jest zalecanym środowiskiem klienckim dla komputerów. Zalecamy system Windows 11 lub Windows 10, ponieważ firma Microsoft Entra została zaprojektowana tak, aby zapewnić najładniejsze środowisko zarówno lokalne, jak i microsoft Entra ID. System Windows 11 lub Windows 10 obejmuje również zaawansowane funkcje zabezpieczeń, którymi można zarządzać za pośrednictwem usługi Intune. Aplikacje Microsoft 365 dla przedsiębiorstw zawiera najnowsze wersje aplikacja pakietu Office lications. Korzystają one z nowoczesnego uwierzytelniania, które jest bezpieczniejsze i wymaganie dostępu warunkowego. Te aplikacje obejmują również ulepszone narzędzia do zapewniania zgodności i zabezpieczeń.

Stosowanie tych funkcji na trzech poziomach ochrony

Poniższa tabela zawiera podsumowanie naszych zaleceń dotyczących korzystania z tych funkcji na trzech poziomach ochrony.

| Mechanizm ochrony | Punkt początkowy | Przedsiębiorstwa | Wyspecjalizowane zabezpieczenia |

|---|---|---|---|

| Wymuszanie uwierzytelniania wieloskładnikowego | Na średnim lub wyższym ryzyku logowania | Przy niskim lub wyższym ryzyku logowania | We wszystkich nowych sesjach |

| Wymuszanie zmiany hasła | W przypadku użytkowników wysokiego ryzyka | W przypadku użytkowników wysokiego ryzyka | W przypadku użytkowników wysokiego ryzyka |

| Wymuszanie ochrony aplikacji usługi Intune | Tak | Tak | Tak |

| Wymuszanie rejestracji w usłudze Intune dla urządzenia należącego do organizacji | Wymagaj zgodnego lub przyłączonego do domeny komputera, ale zezwalaj na telefony i tablety bring-your own devices (BYOD) | Wymaganie zgodnego lub przyłączonego do domeny urządzenia | Wymaganie zgodnego lub przyłączonego do domeny urządzenia |

Własność urządzenia

W powyższej tabeli przedstawiono tendencję dla wielu organizacji do obsługi różnych urządzeń należących do organizacji oraz osobistych lub BYOD w celu umożliwienia produktywności urządzeń mobilnych w całej siły roboczej. Zasady ochrony aplikacji usługi Intune zapewniają ochronę poczty e-mail przed eksfiltracją z aplikacji mobilnej Outlook i innych aplikacji mobilnych pakietu Office na urządzeniach należących do organizacji i urządzeniach BYOD.

Zalecamy, aby urządzenia należące do organizacji zostały zarządzane przez usługę Intune lub przyłączone do domeny, aby zastosować dodatkowe zabezpieczenia i kontrolę. W zależności od poufności danych organizacja może nie zezwalać na użycie identyfikatorów BYOD dla określonych populacji użytkowników lub określonych aplikacji.

Wdrażanie i aplikacje

Przed skonfigurowaniem i wdrożeniem konfiguracji tożsamości Zero Trust i dostępu do urządzeń dla zintegrowanych aplikacji firmy Microsoft należy:

Zdecyduj, które aplikacje są używane w organizacji, które chcesz chronić.

Przeanalizuj tę listę aplikacji, aby określić zestawy zasad, które zapewniają odpowiednie poziomy ochrony.

Nie należy tworzyć oddzielnych zestawów zasad dla aplikacji, ponieważ zarządzanie nimi może stać się kłopotliwe. Firma Microsoft zaleca grupowanie aplikacji, które mają te same wymagania dotyczące ochrony dla tych samych użytkowników.

Na przykład masz jeden zestaw zasad, które obejmują wszystkie aplikacje platformy Microsoft 365 dla wszystkich użytkowników na potrzeby ochrony punktu początkowego. Drugi zestaw zasad dla wszystkich poufnych aplikacji, takich jak te używane przez działy kadrowe lub finansowe, i zastosuj je do tych grup.

Po określeniu zestawu zasad dla aplikacji, które chcesz zabezpieczyć, należy wdrożyć zasady dla użytkowników przyrostowo, rozwiązując problemy po drodze. Na przykład:

- Skonfiguruj zasady, które mają być używane dla wszystkich aplikacji platformy Microsoft 365.

- Dodaj tylko program Exchange z wymaganymi zmianami, wprowadź zasady dla użytkowników i przejmij wszelkie problemy.

- Dodaj aplikację Teams z wymaganymi zmianami, wprowadź zasady dla użytkowników i przejmij wszelkie problemy.

- Dodaj program SharePoint ze swoimi wymaganymi zmianami, wprowadź zasady dla użytkowników i przejmij wszelkie problemy.

- Kontynuuj dodawanie pozostałych aplikacji, dopóki nie będzie można bezpiecznie skonfigurować tych zasad punktu początkowego, aby uwzględnić wszystkie aplikacje platformy Microsoft 365.

Podobnie w przypadku poufnych aplikacji utwórz zestaw zasad i dodaj jedną aplikację naraz. Przepracuj wszelkie problemy, dopóki nie zostaną uwzględnione w poufnym zestawie zasad aplikacji.

Firma Microsoft zaleca, aby nie tworzyć zestawów zasad, które mają zastosowanie do wszystkich aplikacji, ponieważ może to spowodować niezamierzone konfiguracje. Na przykład zasady, które blokują wszystkie aplikacje, mogą blokować administratorów z centrum administracyjnego firmy Microsoft Entra i wykluczenia, nie można skonfigurować dla ważnych punktów końcowych, takich jak program Microsoft Graph.

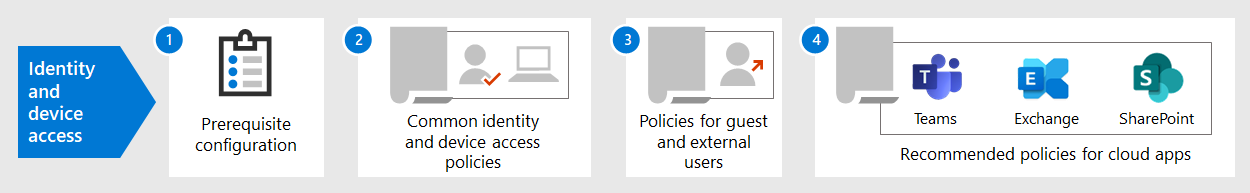

Kroki konfigurowania tożsamości zerowej zaufania i dostępu do urządzeń

- Konfigurowanie wstępnie wymaganych funkcji tożsamości i ich ustawień.

- Skonfiguruj wspólną tożsamość i zasady dostępu warunkowego.

- Skonfiguruj zasady dostępu warunkowego dla użytkowników-gości i użytkowników zewnętrznych.

- Skonfiguruj zasady dostępu warunkowego dla aplikacji w chmurze platformy Microsoft 365, takich jak Microsoft Teams, Exchange i SharePoint, oraz zasady aplikacji Microsoft Defender dla Chmury.

Po skonfigurowaniu tożsamości zerowej zaufania i dostępu do urządzeń zapoznaj się z przewodnikiem wdrażania funkcji Firmy Microsoft Entra, aby zapoznać się z listą kontrolną dodatkowych funkcji, które należy wziąć pod uwagę i Zarządzanie tożsamością Microsoft Entra w celu ochrony, monitorowania i inspekcji dostępu.

Następny krok

Wymagania wstępne dotyczące implementowania zasad dostępu do tożsamości zerowej zaufania i urządzeń

Opinia

Dostępne już wkrótce: W 2024 r. będziemy stopniowo wycofywać zgłoszenia z serwisu GitHub jako mechanizm przesyłania opinii na temat zawartości i zastępować go nowym systemem opinii. Aby uzyskać więcej informacji, sprawdź: https://aka.ms/ContentUserFeedback.

Prześlij i wyświetl opinię dla