Implementowanie ochrony przed zagrożeniami i trasy XDR

W ramach wskazówek dotyczących wdrażania rozwiązania Zero Trust w tym artykule opisano, jak chronić organizację przed atakami cybernetycznymi i ich możliwymi kosztami i utratą reputacji. Ten artykuł jest częścią infrastruktury Zapobieganie lub zmniejszanie szkód biznesowych w scenariuszu biznesowym naruszenia zabezpieczeń i koncentruje się na sposobie tworzenia ochrony przed zagrożeniami i infrastruktury wykrywania i reagowania (XDR) w celu wykrywania i udaremnienia ataków cybernetycznych w toku oraz minimalizowania szkód biznesowych przed naruszeniem.

Dla elementów zasady przewodniej Przyjmij naruszenie zerowego zaufania:

Korzystanie z analizy w celu uzyskania widoczności, zwiększania wykrywania zagrożeń i ulepszania ochrony

Opisany w tym artykule.

Minimalizuj promień wybuchu i dostęp segmentu

Opisano w artykule implementowanie infrastruktury zapobiegania naruszeniom zabezpieczeń i odzyskiwania.

Weryfikowanie kompleksowego szyfrowania

Opisano w artykule implementowanie infrastruktury zapobiegania naruszeniom zabezpieczeń i odzyskiwania.

W tym artykule przyjęto założenie, że stan zabezpieczeń został już zmodernizowany.

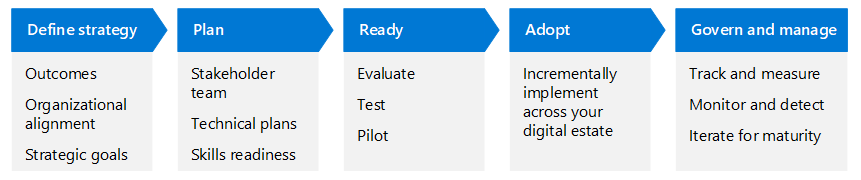

Cykl wdrażania na potrzeby implementowania ochrony przed zagrożeniami i XDR

W tym artykule opisano wdrażanie elementów ochrony przed zagrożeniami i XDR w scenariuszu biznesowym Zapobieganie lub zmniejszanie szkód biznesowych związanych z naruszeniem zabezpieczeń przy użyciu tych samych faz cyklu życia co przewodnik Cloud Adoption Framework dla platformy Azure — definiowanie strategii, planowania, gotowości, wdrażania i zarządzania nimi— ale dostosowane do zera zaufania.

Poniższa tabela jest dostępną wersją ilustracji.

| Definiowanie strategii | Planowanie | Gotowy | Wdrażanie | Zarządzanie i zarządzanie |

|---|---|---|---|---|

| Wyniki Wyrównanie organizacyjne Cele strategiczne |

Zespół uczestników projektu Plany techniczne Gotowość w zakresie umiejętności |

Oceny Test Pilotaż |

Przyrostowe implementowanie w obrębie majątku cyfrowego | Śledzenie i mierzenie Monitorowanie i wykrywanie Iterowanie dla dojrzałości |

Przeczytaj więcej na temat cyklu wdrażania zero trust w przeglądzie platformy wdrażania Zero Trust.

Aby uzyskać więcej informacji na temat scenariusza biznesowego "Zapobieganie naruszeniu zabezpieczeń lub zmniejszanie szkód biznesowych", zobacz:

- Omówienie

- Dodatkowe elementy wdrażania infrastruktury zapobiegania naruszeniom zabezpieczeń i odzyskiwania

Definiowanie fazy strategii

Faza Definiowanie strategii ma kluczowe znaczenie dla zdefiniowania i sformalizowania naszych wysiłków — sformalizuje "Dlaczego?" tego scenariusza. W tej fazie rozumiesz scenariusz za pośrednictwem perspektyw biznesowych, IT, operacyjnych i strategicznych. Definiujesz wyniki, względem których należy zmierzyć sukces w scenariuszu, rozumiejąc, że zabezpieczenia są procesem przyrostowym i iteracyjnym.

Ten artykuł sugeruje motywacje i wyniki, które są istotne dla wielu organizacji. Skorzystaj z tych sugestii, aby doskonalić strategię organizacji na podstawie unikatowych potrzeb.

Motywacje do implementowania ochrony przed zagrożeniami i XDR

Motywacje do implementowania ochrony przed zagrożeniami i XDR są proste, ale różne części organizacji mają różne zachęty do wykonywania tej pracy. Poniższa tabela zawiera podsumowanie niektórych z tych motywacji.

| Obszar | Przesłanki |

|---|---|

| Potrzeby biznesowe | Aby zapobiec wpływowi lub zakłóceniom zdolności organizacji do wykonywania normalnych działań biznesowych lub przetrzymywania okupu, obniżania kosztów ubezpieczenia cybernetycznego i zapobiegania grzywnom regulacyjnym. |

| Potrzeby IT | Aby pomóc zespołowi ds. operacji zabezpieczeń (SecOps) w tworzeniu i utrzymywaniu zintegrowanego zestawu narzędzi obrony w celu zabezpieczenia zasobów ważnych dla firmy. Integracja i raportowanie powinny odbywać się w różnych klasach zasobów i technologiach oraz zmniejszyć nakład pracy wymagany do zapewnienia przewidywalnych wyników zabezpieczeń. |

| Potrzeby operacyjne | Aby zapewnić działanie procesów biznesowych poprzez proaktywne wykrywanie i reagowanie na ataki w czasie rzeczywistym. |

| Potrzeby strategiczne | Zminimalizuj szkody i koszty ataków oraz zapewnij reputację organizacji klientom i partnerom. |

Wyniki wdrażania ochrony przed zagrożeniami i XDR

Zastosowanie ogólnego celu zerowego zaufania w celu "nigdy nie ufaj, zawsze weryfikowanie" dodaje znaczącą warstwę ochrony do środowiska. Ważne jest, aby jasno określić oczekiwane wyniki, aby można było osiągnąć właściwą równowagę ochrony dla wszystkich zaangażowanych zespołów. Poniższa tabela zawiera sugerowane cele i wyniki wdrażania ochrony przed zagrożeniami i XDR.

| Cel cząstkowy | Wynik |

|---|---|

| Wyniki biznesowe | Ochrona przed zagrożeniami skutkuje minimalnymi kosztami związanymi z zakłóceniami biznesowymi, płatnościami okupu lub grzywnami prawnymi. |

| Ład korporacyjny | Narzędzia ochrony przed zagrożeniami i XDR są wdrażane, a procesy SecOps są aktualizowane pod kątem zmieniającego się środowiska cyberbezpieczeństwa, napotkanych zagrożeń i automatyzacji reagowania na zdarzenia. |

| Odporność organizacji | Między zapobieganiem naruszeniom zabezpieczeń a odzyskiwaniem i proaktywną ochroną przed zagrożeniami organizacja może szybko odzyskać sprawę przed atakiem i zapobiec przyszłym atakom tego typu. |

| Zabezpieczenia | Ochrona przed zagrożeniami jest zintegrowana z ogólnymi wymaganiami i zasadami zabezpieczeń. |

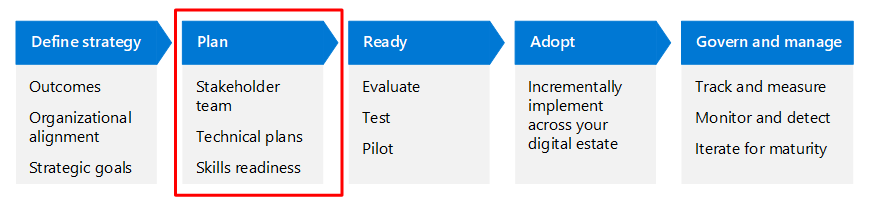

Faza planowania

Plany wdrażania przekształcają zasady strategii Zero Trust na plan umożliwiający podjęcie działań. Zespoły zbiorowe mogą użyć planu wdrożenia, aby kierować swoimi wysiłkami technicznymi i dostosowywać je do strategii biznesowej organizacji.

Motywacje i wyniki, które definiujesz, wraz z liderami i zespołami biznesowymi, wspierają "Dlaczego?" dla twojej organizacji i stają się gwiazdą North Star dla twojej strategii. Następnym krokiem jest planowanie techniczne, które ma osiągnąć cele.

Wdrożenie techniczne na potrzeby implementowania ochrony przed zagrożeniami i odzyskiwania po awarii obejmuje:

Konfigurowanie pakietu narzędzi XDR udostępnianych przez firmę Microsoft w celu:

Wykonywanie reagowania na zdarzenia w celu wykrywania i udaremnienia ataków.

Proaktywne polowanie na zagrożenia.

Automatyczne wykrywanie znanych ataków i reagowanie na nie.

Integrowanie usług Microsoft Defender XDR i Microsoft Sentinel.

Definiowanie procesów i procedur secOps na potrzeby reagowania na zdarzenia i odzyskiwania.

Implementowanie ochrony przed zagrożeniami i trasy XDR obejmuje również kilka powiązanych działań, w tym:

- Za pomocą narzędzi XDR do monitorowania zarówno zasobów krytycznych dla działania firmy, jak i zasobów honeypot, które zaimplementowano w artykule dotyczącym zapobiegania naruszeniom zabezpieczeń i odzyskiwania , aby zwabić osoby atakujące w celu pokazania swojej obecności, zanim będą mogli zaatakować rzeczywiste zasoby.

- Rozwijając zespół SecOps, aby był świadomy najnowszych ataków i ich metod.

Wiele organizacji może przyjąć czteroetapowe podejście do tych celów wdrażania, podsumowane w poniższej tabeli.

| Etap 1 | Etap 2 | Etap 3 | Etap 4 |

|---|---|---|---|

| Włącz narzędzia XDR: — Defender for Endpoint - Ochrona usługi Office 365 w usłudze Defender - Ochrona tożsamości Microsoft Entra — Defender for Identity — aplikacje Defender dla Chmury Badanie zagrożeń i reagowanie na nie przy użyciu usługi Microsoft Defender XDR |

Włączanie Defender dla Chmury Definiowanie procesu wewnętrznego dla metodyki SecOps Monitorowanie zasobów krytycznych dla działania firmy i honeypot za pomocą narzędzi XDR |

Włączanie usługi Defender dla IoT Projektowanie obszaru roboczego usługi Microsoft Sentinel i pozyskiwanie sygnałów XDR Proaktywne wyszukiwanie zagrożeń |

Rozwijanie metodyki SecOps jako dyscypliny w organizacji Wykorzystanie automatyzacji w celu zmniejszenia obciążenia analityków SecOps |

Jeśli to podejście etapowe działa w twojej organizacji, możesz użyć następujących funkcji:

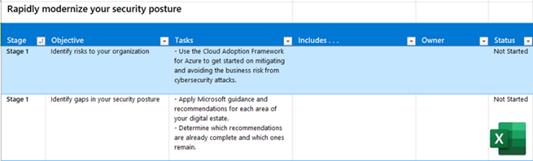

Ten dostępny do pobrania pokaz slajdów programu PowerPoint umożliwia przedstawienie i śledzenie postępów w tych etapach i zamierzeniach dla liderów biznesowych i innych uczestników projektu. Oto slajd dla tego scenariusza biznesowego.

Ten skoroszyt programu Excel umożliwia przypisanie właścicieli i śledzenie postępu tych etapów, celów i ich zadań. Oto arkusz dla tego scenariusza biznesowego.

Omówienie organizacji

To zalecane podejście etapowe do implementacji technicznej może pomóc w zrozumieniu organizacji kontekstu.

Podstawowym krokiem w cyklu życia wdrażania usługi Zero Trust dla każdego scenariusza biznesowego jest utworzenie spisu i określenie bieżącego stanu zespołu SecOps. W tym scenariuszu biznesowym należy wykonać następujące działania:

- Utwórz spis bieżących narzędzi XDR, ich integracji i użycia automatyzacji na potrzeby reagowania na zdarzenia.

- Przejrzyj procedury i procesy i procedury reagowania na zdarzenia.

- Przejrzyj wdrożenie zasobów honeypot.

- Określ stan gotowości analityków zabezpieczeń i określ, czy potrzebują dodatkowego szkolenia umiejętności, czy programowania.

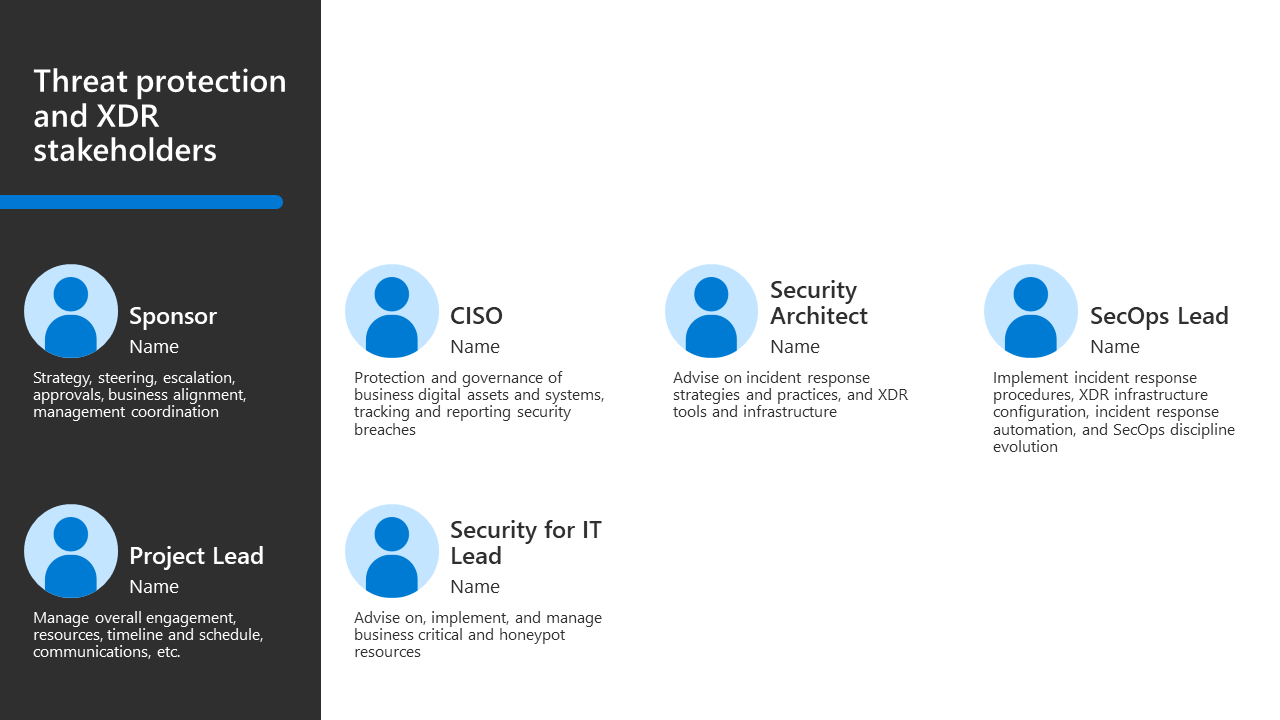

Planowanie i dopasowanie organizacyjne

Techniczne prace związane z wdrażaniem ochrony przed zagrożeniami i XDR spadają na zespół ds. zabezpieczeń organizacji odpowiedzialny za wykrywanie zagrożeń i reagowanie na nie, głównie przez analityków zabezpieczeń pierwszej linii, którzy rozumieją bieżący poziom zagrożenia i mogą używać narzędzi XDR do wykrywania i szybkiego reagowania na atak.

W tej tabeli przedstawiono podsumowanie ról, które są zalecane podczas tworzenia programu sponsorowanego i hierarchii zarządzania projektami w celu określenia i podsycania wyników.

| Liderzy programów i właściciele techniczni | Odpowiedzialności |

|---|---|

| CISO, CIO lub dyrektor ds. zabezpieczeń danych | Sponsorowanie przez kierownictwo |

| Potencjalnego klienta programu z poziomu zabezpieczeń danych | Podsyć wyniki i współpracę między zespołami |

| Architekt zabezpieczeń | Porada na temat strategii i praktyk reagowania na zdarzenia, narzędzi i infrastruktury XDR oraz ewolucji zespołu SecOps |

| Lider metodyki SecOps | Implementowanie procedur reagowania na zdarzenia, konfiguracji infrastruktury XDR, automatyzacji reagowania na zdarzenia i dziedziny SecOps w organizacji |

| Zabezpieczenia potencjalnych klientów IT | Doradzanie, wdrażanie i zarządzanie zasobami krytycznymi i honeypot firmy oraz zarządzanie nimi |

Pokaz zasobów programu PowerPoint dla tej zawartości wdrożenia zawiera poniższy slajd z widokiem uczestników projektu, który można dostosować dla własnej organizacji.

Gotowość do planowania technicznego i umiejętności

Przed rozpoczęciem pracy technicznej firma Microsoft zaleca zapoznanie się z możliwościami, sposobem ich współpracy i najlepszymi rozwiązaniami dotyczącymi zbliżania się do tej pracy.

Ponieważ zero trust zakłada naruszenie, musisz przygotować się do naruszenia. Zastosuj strukturę reagowania na naruszenia zabezpieczeń opartą na standardach NIST, ISO 27001, CIS lub MITRE , aby zmniejszyć wpływ naruszenia zabezpieczeń lub cyberataku w organizacji.

Poniższa tabela zawiera kilka zasobów szkoleniowych firmy Microsoft, które pomogą zespołom ds. zabezpieczeń zdobyć umiejętności.

| Zasób | opis |

|---|---|

| Moduł: eliminowanie zdarzeń za pomocą usługi Microsoft Defender XDR | Dowiedz się, jak portal XDR w usłudze Microsoft Defender zapewnia ujednolicony widok zdarzeń i alertów z rodziny produktów usługi Microsoft Defender XDR. |

| ścieżka Edukacja: Eliminowanie zagrożeń przy użyciu usługi Microsoft Defender XDR | Analizowanie danych zagrożeń między domenami i szybkie korygowanie zagrożeń za pomocą wbudowanej aranżacji i automatyzacji w usłudze Microsoft Defender XDR. |

| Moduł: Zwiększanie niezawodności dzięki nowoczesnym rozwiązaniom w zakresie operacji: reagowanie na zdarzenia | Poznaj podstawy efektywnego reagowania na zdarzenia oraz narzędzia platformy Azure, które to umożliwiają. |

| Moduł: Szkolenie: zarządzanie zdarzeniami zabezpieczeń w usłudze Microsoft Sentinel | Dowiedz się więcej o zdarzeniach i jednostkach usługi Microsoft Sentinel oraz poznaj sposoby rozwiązywania zdarzeń. |

Etap 1

Cele wdrażania etapu 1 obejmują włączenie podstawowych narzędzi firmy Microsoft XDR i korzystanie z usługi Microsoft Defender XDR, która integruje sygnały z narzędzi w jednym portalu na potrzeby reagowania na zdarzenia.

Włączanie narzędzi XDR

Zacznij od podstawowego zestawu narzędzi XDR, aby chronić organizację przed atakami na urządzenia, tożsamości i aplikacje oparte na chmurze.

| Zasób | opis |

|---|---|

| Ochrona punktu końcowego w usłudze Microsoft Defender | Platforma zabezpieczeń punktu końcowego przedsiębiorstwa, która pomaga w zapobieganiu, wykrywaniu, wykrywaniu i reagowaniu na zaawansowane zagrożenia dla urządzeń, które mogą obejmować laptopy, telefony, tablety, komputery, punkty dostępu, routery i zapory. |

| Ochrona usługi Office 365 w usłudze Defender | Bezproblemowa integracja z subskrypcją platformy Microsoft 365 lub usługi Office 365, która chroni przed zagrożeniami w wiadomościach e-mail, linkach (URLS), załącznikach i narzędziach do współpracy. |

| Ochrona tożsamości Microsoft Entra | Pomaga organizacjom wykrywać, badać i korygować zagrożenia oparte na tożsamościach. Te zagrożenia oparte na tożsamości mogą być dalej wprowadzane do narzędzi, takich jak dostęp warunkowy Entra, aby podejmować decyzje dotyczące dostępu lub przekazywane z powrotem do narzędzia do zarządzania informacjami i zdarzeniami zabezpieczeń (SIEM) w celu dalszej analizy i korelacji. |

| Defender for Identity | Wykorzystuje sygnały zarówno z tożsamości lokalna usługa Active Directory, jak i tożsamości w chmurze, aby ułatwić identyfikowanie, wykrywanie i badanie zaawansowanych zagrożeń skierowanych do organizacji. |

| aplikacje Defender dla Chmury | Zapewnia pełną ochronę aplikacji SaaS, pomagając monitorować i chronić dane aplikacji w chmurze. |

Badanie zagrożeń i reagowanie na nie przy użyciu usługi Microsoft Defender XDR

Teraz, po włączeniu podstawowych narzędzi XDR, możesz rozpocząć korzystanie z usługi Microsoft Defender XDR i jego portalu w celu analizowania alertów i zdarzeń oraz reagowania na zdarzenia na podejrzanych cyberatakach.

| Zasób | opis |

|---|---|

| Integrowanie usługi Microsoft 365 XDR z operacjami zabezpieczeń | Starannie zaplanuj integrację z zespołem SecOps, aby zoptymalizować codzienne operacje i zarządzanie cyklem życia narzędzi w usłudze Microsoft Defender XDR. |

| Reagowanie na zdarzenia za pomocą usługi Microsoft Defender XDR | Jak używać usługi Microsoft Defender XDR do analizowania alertów i zdarzeń oraz uwzględnienia najlepszych rozwiązań w procedurach i procesach SecOps. |

| Badanie zdarzeń za pomocą usługi Microsoft Defender XDR | Jak analizować alerty wpływające na sieć, rozumieć, co oznaczają, i sortować dowody, aby można było opracować skuteczny plan korygowania. |

| Moduł: eliminowanie zdarzeń za pomocą usługi Microsoft Defender XDR | Dowiedz się, jak portal XDR w usłudze Microsoft Defender zapewnia ujednolicony widok zdarzeń i alertów z rodziny produktów usługi Microsoft Defender XDR. |

| ścieżka Edukacja: Eliminowanie zagrożeń przy użyciu usługi Microsoft Defender XDR | Analizowanie danych zagrożeń między domenami i szybkie korygowanie zagrożeń za pomocą wbudowanej aranżacji i automatyzacji w usłudze Microsoft Defender XDR. |

Etap 2

Na tym etapie włączysz dodatkowe narzędzia XDR dla platformy Azure i zasobów lokalnych, utworzysz lub zaktualizujesz procesy i procedury secOps dla usług ochrony przed zagrożeniami i XDR firmy Microsoft oraz będziesz monitorować zasoby krytyczne dla działania firmy i honeypot w celu wykrywania cyberataków na wczesnym etapie naruszenia.

Włączanie Microsoft Defender dla Chmury

Microsoft Defender dla Chmury to natywna dla chmury platforma ochrony aplikacji (CNAPP) przeznaczona do ochrony aplikacji opartych na chmurze przed różnymi zagrożeniami cybernetycznymi i lukami w zabezpieczeniach. Użyj Microsoft Defender dla Chmury dla platformy Azure, chmury hybrydowej oraz ochrony i zabezpieczeń obciążeń lokalnych.

| Zasób | opis |

|---|---|

| Microsoft Defender dla Chmury | Rozpocznij pracę z zestawem dokumentacji. |

| Alerty zabezpieczeń i zdarzenia dotyczące Microsoft Defender dla Chmury | Użyj usługi Microsoft Defender dla Chmury Security, aby wykonać odpowiedź na zdarzenia dla obciążeń platformy Azure, chmury hybrydowej i obciążeń lokalnych. |

| Moduł: Korygowanie alertów zabezpieczeń przy użyciu Microsoft Defender dla Chmury | Dowiedz się, jak polować na zagrożenia i korygować zagrożenia dla obciążeń platformy Azure, chmury hybrydowej i obciążeń lokalnych. |

| ścieżka Edukacja: Eliminowanie zagrożeń przy użyciu Microsoft Defender dla Chmury | Dowiedz się, jak wykrywać, badać i reagować na zaawansowane zagrożenia na platformie Azure, w chmurze hybrydowej i obciążeniach lokalnych. |

Definiowanie procesu wewnętrznego dla metodyki SecOps

Dzięki narzędziom Microsoft XDR upewnij się, że ich użycie jest zintegrowane z procesami i procedurami SecOps.

| Zasób | opis |

|---|---|

| Omówienie reagowania na zdarzenia | Proaktywne badanie i korygowanie aktywnych kampanii ataku w organizacji. |

| Planowanie reagowania na zdarzenia | Skorzystaj z tego artykułu jako listy kontrolnej, aby przygotować zespół SecOps do reagowania na zdarzenia cyberbezpieczeństwa. |

| Typowe podręczniki reagowania na zdarzenia ataku | Skorzystaj z tych artykułów, aby uzyskać szczegółowe wskazówki dotyczące typowych metod ataku, które każdego dnia stosują złośliwi użytkownicy. |

| Integrowanie usługi Microsoft 365 XDR z operacjami zabezpieczeń | Starannie zaplanuj integrację z zespołem SecOps, aby zoptymalizować codzienne operacje i narzędzia do zarządzania cyklem życia w usłudze Microsoft Defender XDR. |

| Sześć ćwiczeń na tableop, aby pomóc w przygotowaniu zespołu ds. cyberbezpieczeństwa | Skorzystaj z tych ćwiczeń dostarczonych przez centrum zabezpieczeń internetowych (CIS), aby przygotować zespół SecOps. |

Monitorowanie zasobów krytycznych dla działania firmy i honeypot za pomocą narzędzi XDR

Wdrożone zasoby honeypot działają jako cel dla cyberataków i mogą służyć do wykrywania ich działań na wczesnym etapie, zanim przejdą do rzeczywistych celów i spowodują szkody biznesowe. Skoncentruj się na wykrywaniu zagrożeń i wyszukiwaniu zagrożeń na monitorowanie zasobów krytycznych dla działania firmy i zasobów honeypot.

| Zasób | opis |

|---|---|

| Reagowanie na zdarzenia za pomocą usługi Microsoft Defender XDR | Usługa Microsoft Defender XDR umożliwia wykrycie zdarzeń z alertami wpływającymi na zasoby krytyczne dla działania firmy i honeypot. |

| Alerty zabezpieczeń i zdarzenia dotyczące Microsoft Defender dla Chmury | Użyj Microsoft Defender dla Chmury, aby wyszukać alerty wyzwalane przez zaawansowane wykrywanie zasobów krytycznych dla działania firmy i honeypot, takich jak platforma Azure, chmura hybrydowa i obciążenia lokalne. |

Etap 3

Na tym etapie włączysz usługę Defender dla IoT, zintegruj usługę Microsoft Defender XDR z usługą Microsoft Sentinel, a następnie użyjesz połączonej infrastruktury ochrony przed zagrożeniami i XDR, aby aktywnie polować na zagrożenia.

Włączanie usługi Defender dla IoT

Internet rzeczy (IoT) obsługuje miliardy połączonych urządzeń korzystających zarówno z technologii operacyjnych (OT) i sieci IoT. Urządzenia IoT/OT i sieci są często tworzone przy użyciu wyspecjalizowanych protokołów i mogą określać priorytety wyzwań operacyjnych związanych z zabezpieczeniami. Usługa Microsoft Defender dla IoT to ujednolicone rozwiązanie zabezpieczeń opracowane specjalnie do identyfikowania urządzeń IoT i OT, luk w zabezpieczeniach i zagrożeń.

| Zasób | opis |

|---|---|

| Usługa Microsoft Defender dla IoT | Rozpocznij pracę z zestawem dokumentacji. |

| Moduł: wprowadzenie do usługi Microsoft Defender dla IoT | Dowiedz się więcej o składnikach i funkcjach usługi Defender dla IoT oraz o tym, jak obsługują monitorowanie zabezpieczeń urządzeń OT i IoT. |

| ścieżka Edukacja: ulepszanie zabezpieczeń rozwiązań IoT przy użyciu usługi Microsoft Defender dla IoT | Dowiedz się więcej o zagadnieniach dotyczących zabezpieczeń, które mają zastosowanie na każdym poziomie rozwiązania IoT oraz usług i narzędzi platformy Azure, które można skonfigurować w celu rozwiązania problemów z zabezpieczeniami od podstaw. |

Projektowanie obszaru roboczego usługi Microsoft Sentinel i pozyskiwanie sygnałów XDR

Microsoft Sentinel to rozwiązanie natywne dla chmury, które zapewnia funkcje zarządzania informacjami i zdarzeniami zabezpieczeń (SIEM, security orchestration, automation, and response, SOAR). Razem usługi Microsoft Sentinel i Microsoft Defender XDR zapewniają kompleksowe rozwiązanie, które pomaga twojej organizacji w obronie przed nowoczesnymi cyberatakami.

| Zasób | opis |

|---|---|

| Implementowanie usług Microsoft Sentinel i Microsoft Defender XDR for Zero Trust | Rozpocznij pracę z tą dokumentacją rozwiązania, która zawiera również zasady Zero Trust. |

| Moduł: Połączenie usługi Microsoft Defender XDR do usługi Microsoft Sentinel | Dowiedz się więcej o opcjach konfiguracji i danych udostępnianych przez łączniki usługi Microsoft Sentinel dla usługi Microsoft Defender XDR. |

| Tworzenie architektury obszaru roboczego usługi Microsoft Sentinel | Dowiedz się, jak projektować i implementować obszary robocze usługi Microsoft Sentinel. |

| Pozyskiwanie źródeł danych i konfigurowanie wykrywania zdarzeń w usłudze Microsoft Sentinel | Dowiedz się, jak skonfigurować łączniki danych na potrzeby pozyskiwania danych do obszaru roboczego usługi Microsoft Sentinel. |

| Moduł: Połączenie danych do usługi Microsoft Sentinel przy użyciu łączników danych | Zapoznaj się z omówieniem dostępnych łączników danych dla usługi Microsoft Sentinel. |

Proaktywne wyszukiwanie zagrożeń

Teraz, gdy infrastruktura XDR i SIEM jest już dostępna, twój zespół SecOps może podjąć inicjatywę i aktywnie polować na zagrożenia w toku w środowisku zamiast działać reaktywnie na ataki, które już spowodowały szkody.

| Zasób | opis |

|---|---|

| Proaktywne wyszukiwanie zagrożeń za pomocą zaawansowanego wyszukiwania zagrożeń w usłudze Microsoft Defender XDR | Rozpocznij pracę z zestawem dokumentacji na potrzeby wyszukiwania zagrożeń za pomocą usługi Microsoft Defender XDR. |

| Wyszukiwanie zagrożeń za pomocą usługi Microsoft Sentinel | Rozpocznij pracę z zestawem dokumentacji na potrzeby wyszukiwania zagrożeń za pomocą usługi Microsoft Sentinel. |

| Moduł: wyszukiwanie zagrożeń za pomocą usługi Microsoft Sentinel | Dowiedz się, jak aktywnie identyfikować zachowania zagrożeń przy użyciu zapytań usługi Microsoft Sentinel. |

Etap 4

Na tym etapie rozwijasz metodykę SecOps jako dyscyplinę w organizacji i używasz możliwości usług Microsoft Defender XDR i Microsoft Sentinel, aby zautomatyzować reagowanie na zdarzenia pod kątem znanych lub poprzednich ataków.

Rozwijanie metodyki SecOps jako dyscypliny w organizacji

Wiele złożonych złośliwych zdarzeń, atrybutów i kontekstowych informacji składa się z zaawansowanych ataków cyberbezpieczeństwa. Identyfikowanie i decydowanie, które z tych działań kwalifikują się jako podejrzane, może być trudnym zadaniem. Wiedza na temat znanych atrybutów i nietypowych działań specyficznych dla twojej branży ma podstawowe znaczenie w ustaleniu, czy obserwowane zachowanie jest podejrzane.

Aby rozwijać zespół SecOps i dyscyplinę poza codziennymi zadaniami reagowania na zdarzenia i odzyskiwania, specjaliści lub starsi członkowie powinni zrozumieć większy krajobraz zagrożeń i rozpowszechniać wiedzę w całym zespole.

| Zasób | opis |

|---|---|

| Analiza zagrożeń w usłudze Microsoft Defender XDR | Użyj pulpitu nawigacyjnego analizy zagrożeń w portalu XDR usługi Microsoft Defender (wymaga logowania) dla raportów, które są najbardziej istotne dla organizacji. |

| Microsoft Defender Threat Intelligence (Defender TI) | Ta wbudowana platforma ułatwia klasyfikację, reagowanie na zdarzenia, wyszukiwanie zagrożeń, zarządzanie lukami w zabezpieczeniach i przepływy pracy analityków analizy zagrożeń cybernetycznych podczas przeprowadzania analizy infrastruktury zagrożeń i gromadzenia analizy zagrożeń. |

| Blog zabezpieczeń firmy Microsoft | Uzyskaj najnowsze informacje o zagrożeniach bezpieczeństwa i nowych funkcjach i aktualizacjach dla usług Microsoft Defender XDR i Microsoft Sentinel. |

Wykorzystanie automatyzacji w celu zmniejszenia obciążenia analityków SecOps

Skorzystaj z możliwości usług Microsoft Defender XDR i Microsoft Sentinel, aby zautomatyzować reagowanie na zdarzenia w celu wykrywania i odzyskiwania po znanych i przewidywanych zdarzeniach oraz lepszego skoncentrowania zespołu SecOps na nieprzewidzianych atakach i nowych metodach ataku.

| Zasób | opis |

|---|---|

| Automatyczne badanie i reagowanie w usłudze Microsoft Defender XDR | Rozpocznij pracę z zestawem dokumentacji XDR usługi Microsoft Defender. |

| Konfigurowanie funkcji zautomatyzowanego badania i korygowania | W przypadku ataków na urządzeniach rozpocznij pracę z zestawem dokumentacji Ochrona punktu końcowego w usłudze Microsoft Defender. |

| Automatyzowanie reagowania na zagrożenia za pomocą podręczników w usłudze Microsoft Sentinel | Rozpocznij pracę z zestawem dokumentacji dotyczącej korzystania z podręczników w usłudze Microsoft Sentinel. |

Plan wdrożenia chmury

Plan wdrożenia jest niezbędnym wymaganiem dla pomyślnego wdrożenia chmury. Kluczowe atrybuty pomyślnego planu wdrożenia na potrzeby implementowania ochrony przed zagrożeniami i trasy XDR obejmują:

- Strategia i planowanie są dostosowane: Podczas rysowania planów testowania, pilotażu i wdrażania funkcji ochrony przed zagrożeniami i odzyskiwania ataków w infrastrukturze lokalnej i w chmurze należy ponownie zapoznać się ze strategią i celami, aby upewnić się, że plany są dostosowane. Obejmuje to priorytet i docelowe punkty kontrolne celów wykrywania i reagowania na ataki oraz korzystania z automatyzacji.

- Plan jest iteracyjny: po rozpoczęciu wdrażania planu poznasz wiele rzeczy na temat środowiska XDR i używanych narzędzi. Na każdym etapie wdrażania ponownie zapoznaj się z wynikami w porównaniu z celami i dostosuj plany. Na przykład może to obejmować ponowne przejrzenie wcześniejszej pracy w celu dostosowania procedur i zasad.

- Szkolenie personelu SecOps jest dobrze planowane: od architektów zabezpieczeń po analityków zabezpieczeń pierwszej linii wszyscy są przeszkoleni, aby odnieść sukces dzięki ich ochronie przed zagrożeniami, wykrywaniu, ograniczaniu ryzyka i obowiązkom odzyskiwania.

Aby uzyskać więcej informacji z przewodnika Cloud Adoption Framework dla platformy Azure, zobacz Planowanie wdrożenia chmury.

Faza gotowości

Użyj zasobów wymienionych w tym artykule, aby określić priorytety planu. Praca implementacji ochrony przed zagrożeniami i XDR reprezentuje jedną z warstw w strategii wdrażania z wieloma warstwami zero trust.

Podejście etapowe zalecane w tym artykule obejmuje kaskadowe działanie ochrony przed zagrożeniami w sposób metodyczny w całym majątku cyfrowym. Na tej fazie ponownie zapoznaj się z tymi elementami planu, aby upewnić się, że wszystko jest gotowe do użycia:

- Zespół SecOps jest informowany, że zmiany w procesach reagowania na zdarzenia dla usług Microsoft Defender XDR i Microsoft Sentinel są nieuchronne

- Zespół SecOps jest informowany o dokumentacji i zasobach szkoleniowych

- Procedury wyszukiwania zagrożeń i wskazówki oraz techniki automatyzacji są gotowe do użycia przez analityków

- Twoje zasoby honeypot są na miejscu

Faza planowania wykazała różnicę między tym, co masz i gdzie chcesz być. Ta faza służy do implementowania i testowania narzędzi XDR oraz ich użycia. Na przykład potencjalni klienci zespołu SecOps mogą wykonywać następujące czynności:

- Włączanie i używanie narzędzi XDR dla usługi Microsoft Defender XDR do reagowania na zdarzenia w przypadku bieżących ataków

- Konfigurowanie integracji usług Microsoft Defender XDR i Microsoft Sentinel przy użyciu łączników danych i obszarów roboczych

- Definiowanie lub uściślinie procedur i procesów zespołu SecOps

- Eksplorowanie i testowanie wyszukiwania zagrożeń w celu proaktywnego identyfikowania zagrożeń i automatyzacji w celu wykrywania i odzyskiwania po znanych atakach

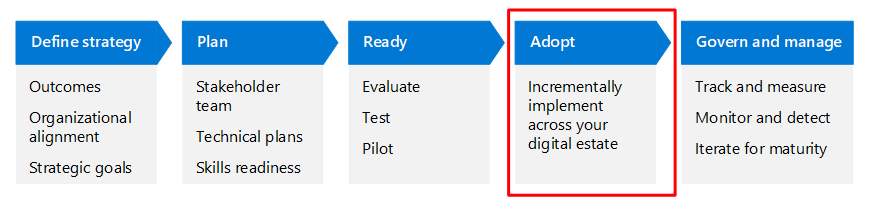

Faza wdrażania

Firma Microsoft zaleca kaskadowe, iteracyjne podejście do implementowania ochrony przed zagrożeniami i XDR. Dzięki temu można uściślić strategię i zasady w miarę zwiększania dokładności wyników. Nie trzeba czekać na ukończenie jednej fazy przed rozpoczęciem następnej. Wyniki są bardziej skuteczne, jeśli implementujesz elementy każdego etapu, jeśli iterujesz po drodze.

Główne elementy fazy wdrażania powinny obejmować:

- Tworzenie w usłudze Microsoft Defender XDR bieżącego, codziennego przepływu pracy reagowania na zdarzenia w zespole SecOps.

- Korzystanie z funkcji usługi Microsoft Sentinel z integracją usługi Microsoft Defender XDR.

- Implementowanie automatyzacji w celu rozwiązywania znanych ataków, zwalnianie zespołu SecOps w celu przeprowadzania wyszukiwania zagrożeń oraz rozwijanie dyscypliny zespołu w celu myślenia i przygotowania do nowych trendów w cyberatakach

Zarządzanie fazami i zarządzanie nimi

Zarządzanie zdolnością organizacji do wykrywania ataków przy użyciu ochrony przed zagrożeniami i infrastruktury XDR jest procesem iteracyjnym. Dzięki przemyślanemu utworzeniu planu implementacji i wdrożeniu go we wszystkich zespołach SecOps utworzono podstawy. Poniższe zadania ułatwiają rozpoczęcie tworzenia początkowego planu ładu dla tej podstawy.

| Cel cząstkowy | Zadania |

|---|---|

| Śledzenie i mierzenie | Przypisz właścicieli do krytycznych działań i obowiązków, takich jak procedury reagowania na zdarzenia, zbieranie i rozpowszechnianie analizy zagrożeń oraz konserwacja automatyzacji. Tworzenie planów z możliwością działania z datami i harmonogramami dla każdej akcji. |

| Monitorowanie i wykrywanie | Zarządzanie zagrożeniami bezpieczeństwa przy użyciu usług Microsoft Defender XDR i Microsoft Sentinel przy użyciu automatyzacji dla typowych lub poprzednich ataków. |

| Iterowanie dla dojrzałości | Stale ponownie dokonuje oceny ryzyka i cyberzagrożenia oraz wprowadzania zmian w procedurach SecOps, obowiązkach, zasadach i priorytetach. |

Następne kroki

W tym scenariuszu biznesowym:

- Zapobieganie naruszeniom lub zmniejszanie szkód biznesowych

- Implementowanie infrastruktury zapobiegania naruszeniom zabezpieczeń i odzyskiwania

Dodatkowe artykuły w strukturze wdrażania zero trust:

- Omówienie platformy wdrażania zero trust

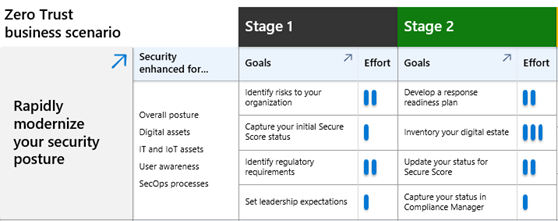

- Szybka modernizacja stanu zabezpieczeń

- Zabezpieczanie pracy zdalnej i hybrydowej

- Identyfikowanie i ochrona poufnych danych biznesowych

- Spełnianie wymagań prawnych i zgodności

Zasoby śledzenia postępu

W przypadku dowolnego scenariusza biznesowego Zero Trust można użyć następujących zasobów śledzenia postępu.

| Zasób śledzenia postępu | To pomaga... | Zaprojektowany pod kątem... |

|---|---|---|

Plik PDF lub plik PDF z możliwością pobrania siatki planu wdrożenia

|

Łatwo zrozumieć ulepszenia zabezpieczeń dla każdego scenariusza biznesowego i poziom nakładu pracy dla etapów i celów fazy planu. | Potencjalni klienci, liderzy biznesowi i inni uczestnicy projektu scenariusza biznesowego. |

| Monitor wdrażania Zero Trust do pobrania z możliwością pobierania pokazu slajdów programu PowerPoint |

Śledź postęp na etapach i zamierzeniach fazy Planu. | Potencjalni klienci, liderzy biznesowi i inni uczestnicy projektu scenariusza biznesowego. |

Cele scenariusza biznesowego i zadania do pobrania skoroszyt programu Excel

|

Przypisz własność i śledź postęp na etapach, zamierzeniach i zadaniach fazy Planu. | Potencjalni klienci, potencjalni klienci it i implementatorzy IT w scenariuszach biznesowych. |

Aby uzyskać dodatkowe zasoby, zobacz Ocena Zero Trust i zasoby śledzenia postępu.

Opinia

Dostępne już wkrótce: W 2024 r. będziemy stopniowo wycofywać zgłoszenia z serwisu GitHub jako mechanizm przesyłania opinii na temat zawartości i zastępować go nowym systemem opinii. Aby uzyskać więcej informacji, sprawdź: https://aka.ms/ContentUserFeedback.

Prześlij i wyświetl opinię dla