Konfigurowanie usługi Azure Front Door z witrynami Power Pages

Jako twórca portalu możesz używać usługi Azure Front Door z Power Pages, aby wykorzystać możliwości buforowania brzegowego i Web Application Firewall (WAF). W tym artykule dowiesz się, jak skonfigurować Azure Front Door z portalami Power Pages.

Uwaga

- Chociaż ten artykuł koncentruje się na Azure Front Door, podobne kroki można wykonać w przypadku dowolnej innej sieci dostarczania treści lub dostawcy WAF. Terminologia używana przez poszczególne składniki może być różna.

- Podczas gdy niestandardowe ustawienia HTTPS domeny podczas korzystania z portalu Azure pozwalają na wybór domyślnego minimum w wersji TLS pomiędzy 1.0 a 1.2, należy użyć wersji TLS 1.2 dla silnych szyfrów.

Wykonaj te kroki, aby skonfigurować usługę Azure Front Door z Power Pages:

- Skonfiguruj punkt końcowy Azure Front Door i niestandardową nazwę domeny, która będzie używana przez użytkowników portalu.

- Skonfiguruj witrynę Power Pages jako źródło.

- Skonfiguruj reguły rozsyłania w celu buforowania statycznych żądań.

- Skonfiguruj reguły WAF do analizowania przychodzących żądań.

- Skonfiguruj portal tak, aby przyjmował ruch tylko z Azure Front Door.

Skonfiguruj punkt końcowy Azure Front Door i niestandardową nazwę domeny

W tej sekcji dowiesz się, jak skonfigurować usługę Azure Front Door i włączyć niestandardową nazwę domeny dla tej konfiguracji.

Wymagania wstępne

Subskrypcja Azure z dostępem do tworzenia nowych usług.

Niestandardowa nazwa domeny i dostęp do dostawcy DNS w celu skonfigurowania niestandardowej nazwy domeny.

Certyfikat SSL, który będzie używany dla niestandardowej nazwy domeny. Certyfikat musi spełniać minimalne wymagania dla Power Pages.

Dostęp właściciela do Power Pages, aby skonfigurować niestandardową nazwę domeny.

Skonfiguruj punkt końcowy Azure Front Door

Uwaga

Jeśli już utworzyłeś zasób Azure Front Door, przejdź do kroku 3 poniższej procedury.

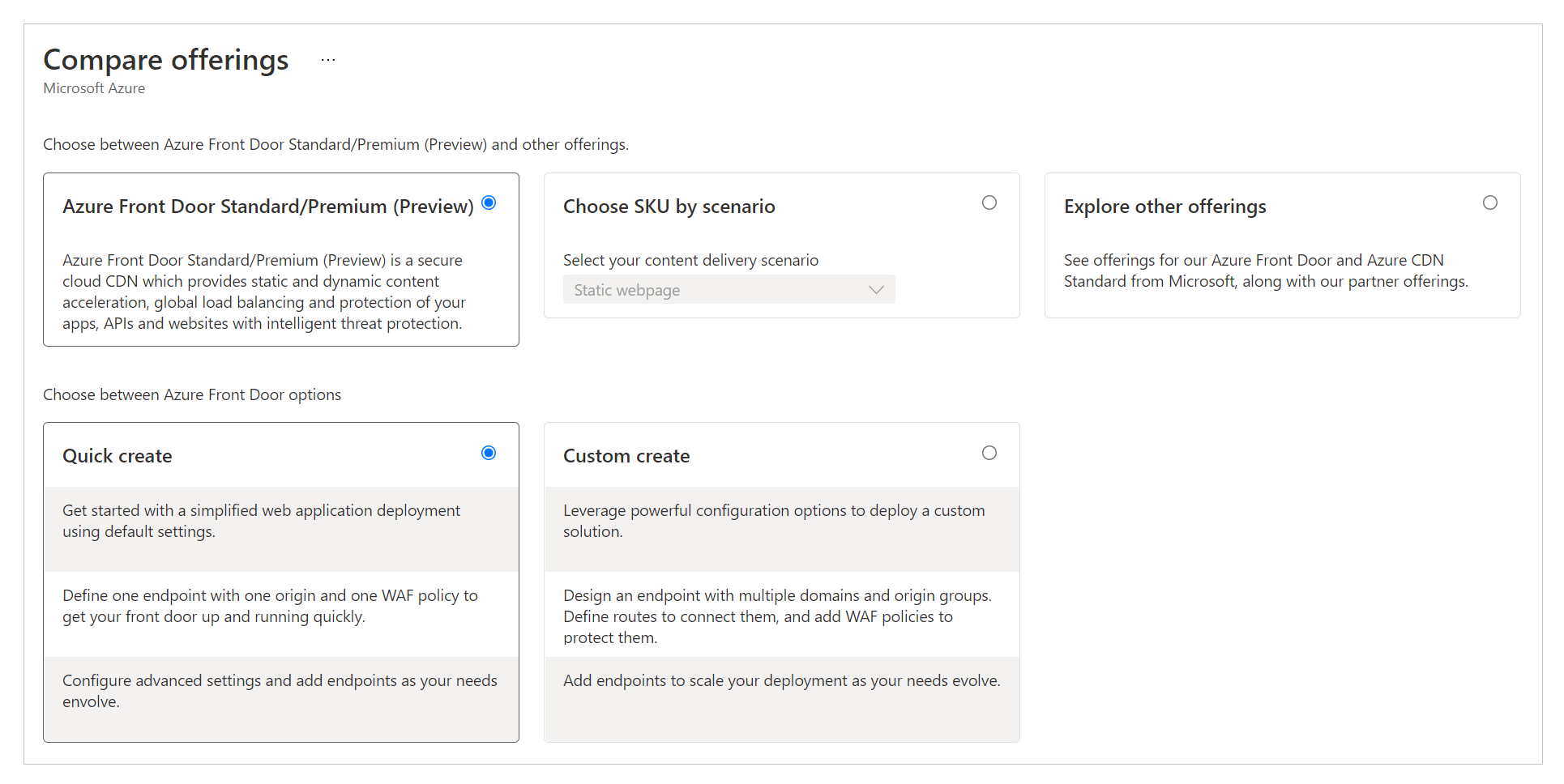

Zaloguj się do portalu Azure i utwórz nowy zasób Azure Front Door (Standard lub Premium). Więcej informacji: Szybki start: Tworzenie profilu Azure Front Door I Standard/Premium — portal Azure

Wybierz Szybkie tworzenie.

Napiwek

Większość ustawień Azure Front Door można zmienić później.

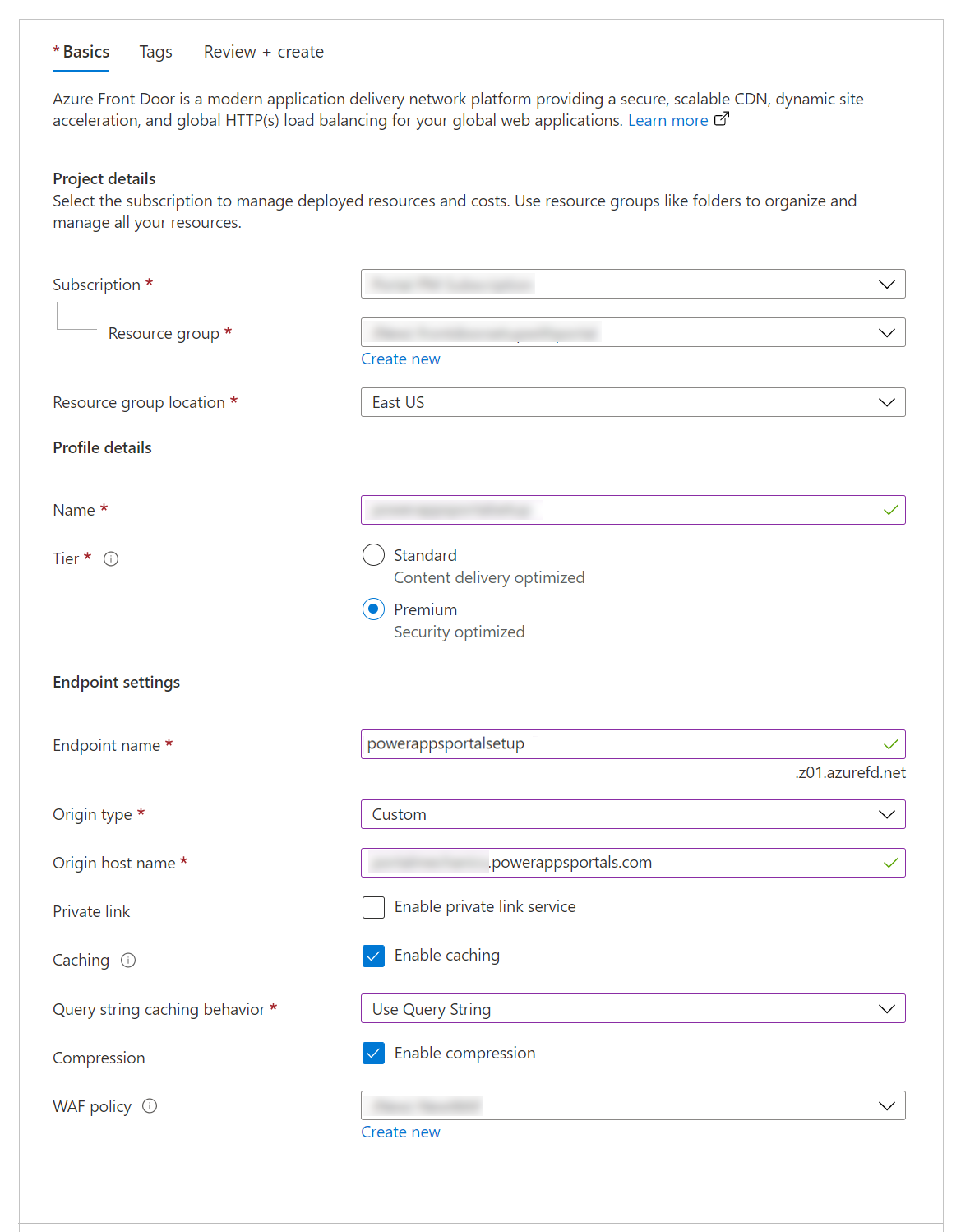

Wybierz lub wypełnij poniższe pola, aby skonfigurować zasób.

Opcja Opis Szczegóły projektu Ustawienia powiązane z organizacją zasobów, podobne do innych zasobów Azure. Subskrypcja Wybierz subskrypcję, w której zostanie utworzony zasób Azure Front Door. Grupa zasobów Wybierz grupę zasobów dla Azure Front Door. Można również utworzyć nową grupę zasobów. Lokalizacja grupy zasobów Lokalizacja grupy zasobów. Szczegóły profilu Konfiguracja platformy Azure Front Door. Imię i nazwisko/nazwa Nazwa zasobu Azure Front Door. Warstwa Wybierz warstwę dla grupy zasobów Azure Front Door. Na potrzeby tego artykułu wybraliśmy warstwę Premium, która umożliwia dostęp do zestawu reguł zarządzanych przez Microsoft oraz zestawu reguł zapobiegania botom dla WAF. Ustawienia punktu końcowego Ustawienia dla punktu końcowego Azure Front Door. Nazwa punktu końcowego Wprowadź nazwę dla żądań Azure Front Door. Nazwa ta jest faktycznym adresem URL, który będzie obsługiwał ruch dla użytkowników. Później skonfigurujemy niestandardową nazwę domeny, która wskazuje na ten adres URL. Typ rekordu początkowego Wybierz Niestandardowy. Nazwa hosta pochodzenia Nazwa hosta witryny Power Pages.

Format:yoursitename.powerappsportals.comlubyoursitename.microsoftcrmportals.combezhttps://na początku.

Na przykładcontoso.powerappsportals.comŁącze prywatne Nie należy włączać usługi prywatnego łącza. Buforowanie Włącz buforowanie. Buforowanie używa funkcji buforowania krawędzi dla zawartości statycznej.

Buforowanie jest omówione w Skonfigurowanie reguł routingu, aby buforować żądania statyczne, dalej w tym artykule.Buforowanie łańcuchów zapytań Wybierz opcję Użyj ciągu zapytania. Ta opcja zapewni, że jeśli strona posiada dynamiczną zawartość, która spełnia wymagania łańcucha zapytania, to łańcuch zapytania zostanie wzięty pod uwagę. Kompresja Włącz kompresję. Polityka WAF Utwórz nową politykę WAF lub użyj istniejącej.

Aby uzyskać informacje na temat zasad platformy WAF, przejdź do artykułu Konfigurowanie reguł WAF w celu analizowania żądań przychodzących w dalszej części tego artykułu, a także Samouczek: Tworzenie zasad zapory aplikacji sieci Web w przypadku portalu Azure Front Door.Wybierz opcję Przegląd + Utwórz i poczekaj, aż instalacja zostanie zakończona. Zazwyczaj trwa to od 5 do 10 minut.<

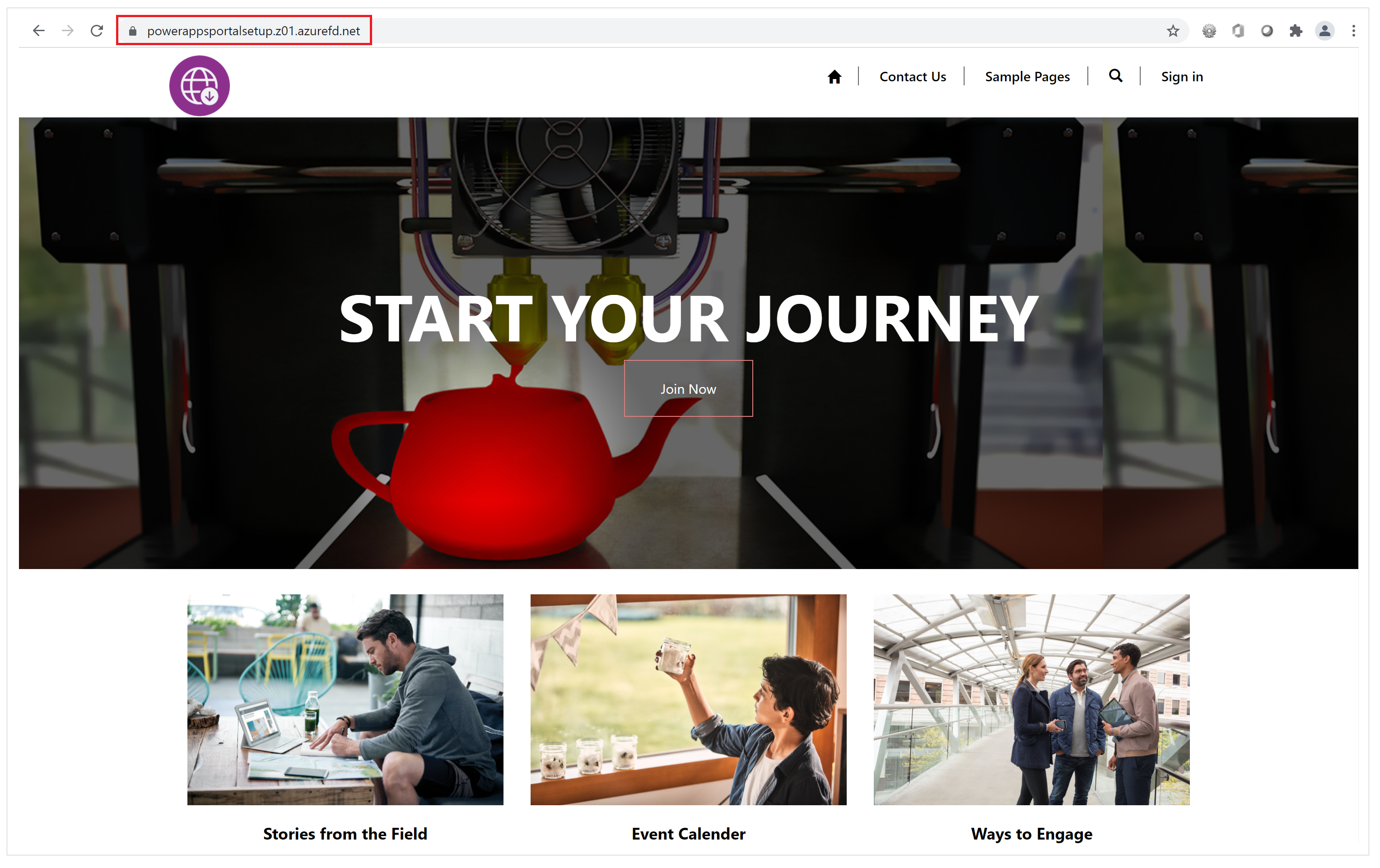

Sprawdź poprawność konfiguracji, przeglądając punkt końcowy URL serwera (na przykład

contoso.example.azurefd.net) i upewnij się, że wyświetla zawartość z portalu Power Pages.

Napiwek

Jeśli zostanie znaleziona odpowiedź 404 Nie znaleziono, konfiguracja może nie zostać zakończona. Zaczekaj chwilę i spróbuj ponownie.

Ustaw nazwę domeny niestandardowej

Do tej pory skonfigurowanie strony punkt końcowy Azure Front Door w celu obsługi ruchu z zaplecza Power Pages. Jednak ta konfiguracja nadal używa adresu URL Azure Front Door, co może powodować problemy, takie jak błędy sprawdzania captcha lub problemy ze skalowaniem.

Przeglądarki internetowe odrzucają ciasteczka ustawione przez witryny Power Pages, kiedy używasz adresu URL punktu końcowego Azure Front Door, który jest inny niż adres URL witryny. W związku z tym należy skonfigurować niestandardową nazwę domeny zarówno dla witryny, jak i punktu końcowego Azure Front Door.

Konfigurowanie niestandardowej nazwy domeny w witrynie. Więcej informacji: Dodaj nazwę domeny niestandardowej.

Włącz niestandardową nazwę domeny witryny na zasobie Azure Front Door, wykonując następujące czynności:

Zaktualizuj swojego dostawcę DNS usuwając rekord CNAME utworzony wcześniej podczas konfiguracji domeny w Power Pages. Tylko CNAME powinny być aktualizowane; nie usuwaj oryginalnej nazwy hosta. DNS będzie wskazywał CNAME na punkt końcowy Azure Front Door. Jedynym celem dodania CNAME było zapewnienie, że niestandardowa nazwa hosta będzie obecna Power Pages. Ta obecność zapewnia, że Power Pages mogą obsługiwać ruch do tej niestandardowej nazwy domeny poprzez Azure Front Door, a wszystkie cookies portalu będą miały również poprawnie ustawioną domenę.

Skonfiguruj niestandardową nazwę domeny w punkcie końcowym drzwi frontowych platformy Azure, wykonując następujące kroki: Utwórz domenę niestandardową w SKU usługi frontonu platformy Azure w wersji Standard/Premium przy użyciu witryny Azure Portal.

Aby sprawdzić poprawność konfiguracji, należy sprawdzić następujące kwestie:

Niestandardowa nazwa domeny wskazuje na punkt końcowy Azure Front Door. Użyj polecenia nslookup, aby sprawdzić, czy wpis CNAME do punktu końcowego Azure Front Door jest zwracany prawidłowo. Jeśli wpis CNAME nadal wskazuje na Power Pages, musisz to poprawić.

Przeglądanie do niestandardowej nazwy domeny pokazuje swoją stronę Power Pages.

Po wykonaniu tych kroków, masz podstawową konfigurację punktu końcowego Azure Front Door dla witryny. W kolejnych krokach zaktualizujesz różne ustawienia i reguły, aby uczynić tę konfigurację bardziej wydajną i lepiej radzącą sobie z różnymi przypadkami użycia.

Skonfiguruj witrynę jako serwer pochodzenia

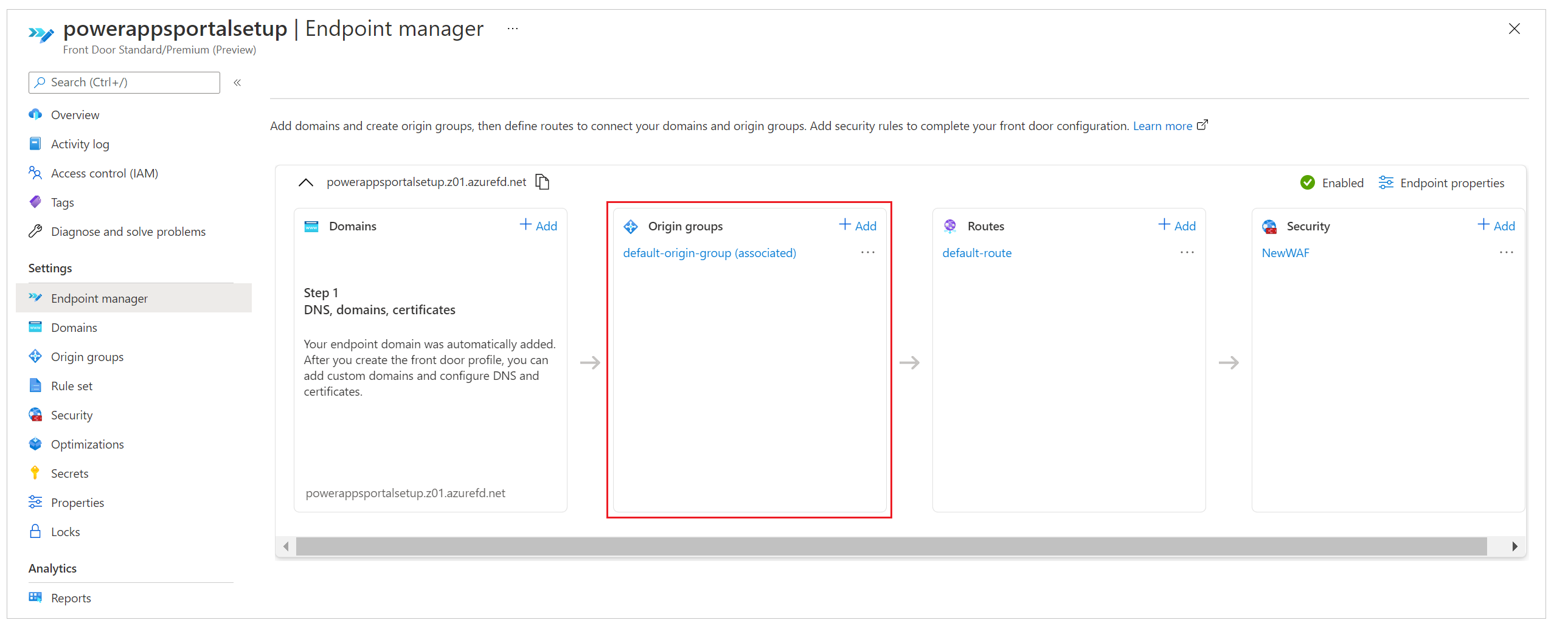

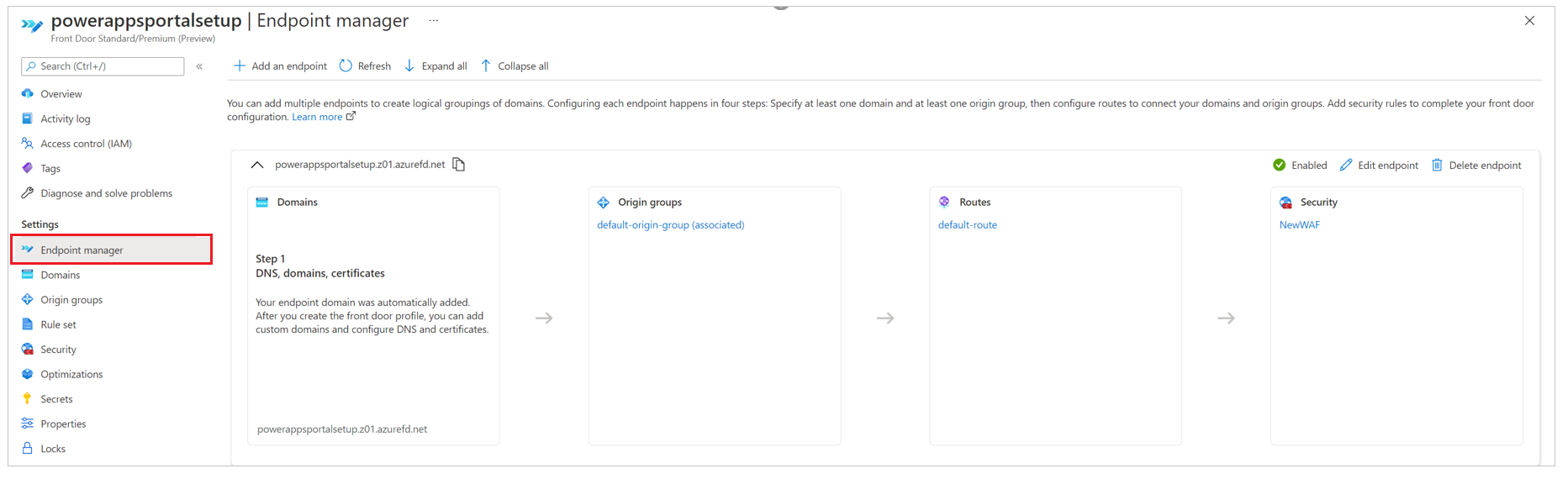

Następnym krokiem jest optymalizacja ustawień serwera pochodzenia, aby zapewnić, że konfiguracja działa poprawnie. Użyj Menedżera punktów końcowych w konfiguracjach Azure Front Door na portalu Azure, aby zaktualizować ustawienia grupy pochodzenia.

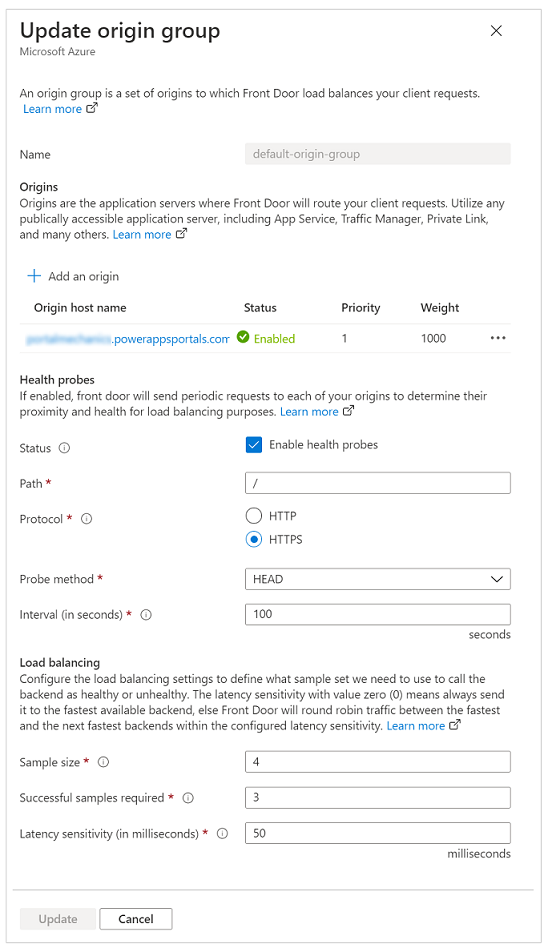

Podczas szybkiego tworzenia konfiguracji, którą przeprowadziłeś wcześniej, wprowadziłeś szczegóły punktu końcowego, które automatycznie utworzyły konfigurację o nazwie default-origin-group(associated) (ta nazwa może się różnić w zależności od ustawień lokalizacji). W tym kroku należy zmodyfikować ustawienia domyślnej default-origin-group. Poniższa ilustracja przedstawia wygląd ustawień dla tego kroku przy pierwszym otwarciu grupy pochodzenia.

Początki w Azure Front Door reprezentują usługę back-end, z którą łączą się serwery brzegowe Azure Front Door, aby serwować treści użytkownikom. Możesz dodać wiele źródeł do swojej instancji Azure Front Door, aby uzyskać zawartość z wielu usług back-end.

Napiwek

Power Pages zapewniają wysoką dostępność w swojej warstwie usługowej, dlatego przy tworzeniu pochodzenia dla portali wystarczy jeden serwer pochodzenia.

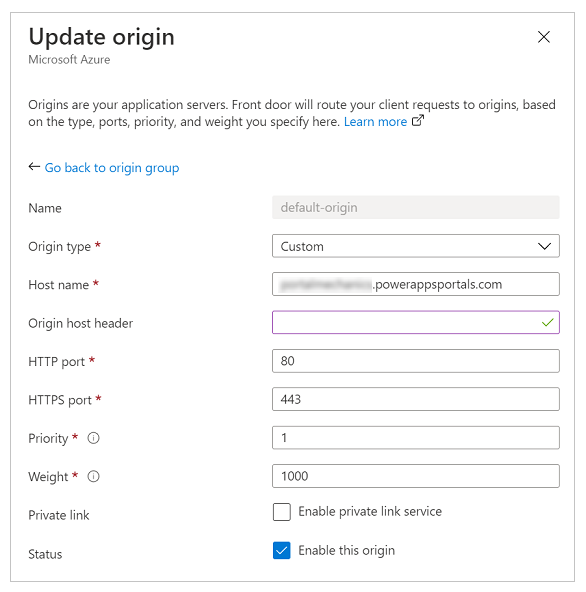

Pojedyncze pochodzenie dla Power Pages powinno wskazywać na nazwę hosta witryny (którą skonfigurowano wcześniej). Jeśli nie wykonałeś kroków konfiguracji szybkiego tworzenia, możesz dodać nowe pochodzenie, które wskazuje na nazwę hosta witryny.

Poniższa ilustracja przedstawia przykład konfiguracji pochodzenia.

Użyj następujących ustawień, aby skonfigurować pochodzenie dla Power Pages.

| Opcja | Typ lub wartość konfiguracji |

|---|---|

| Typ rekordu początkowego | Wybierz Niestandardowy. |

| Nazwa hosta pochodzenia | Wprowadź nazwę hosta witryny. Na przykład contoso.powerappsportals.com |

| Nagłówek hosta pochodzenia | Wprowadź swoją niestandardową nazwę domeny lub pozostaw puste. Pierwszy z nich zapewnia, że Azure Front Door wysyła nagłówek origin jako niestandardową nazwę domeny; drugi powoduje, że jest on przepuszczany przez to, co użytkownik podał podczas tworzenia żądania. |

| Port HTTP | 80 |

| Port HTTPS | 443 |

| Priorytet | 1 |

| Weight | 1000 |

| Łącze prywatne | Wyłączona |

| Status | Zaznacz pole wyboru Włącz to pochodzenie. |

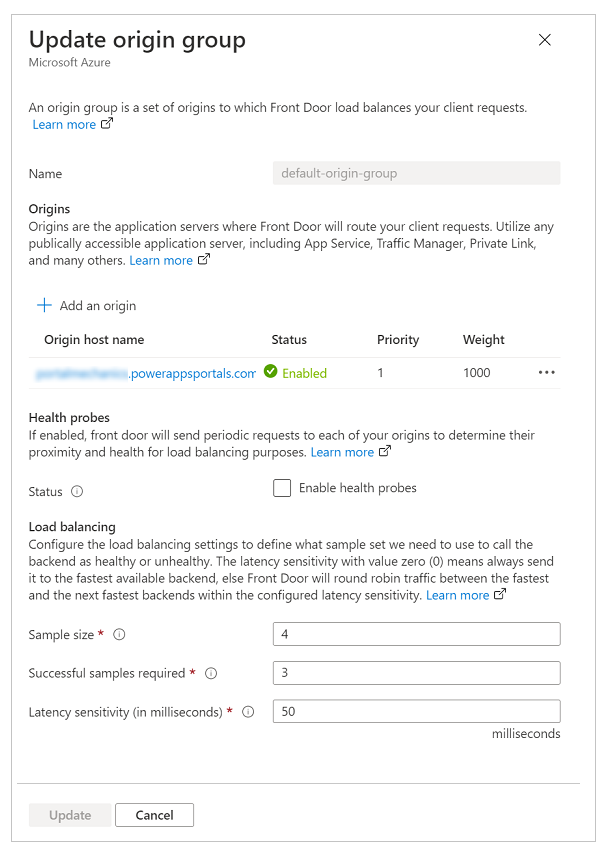

Po skonfigurowaniu pochodzenia i powrocie do grupy pochodzenia należy zaktualizować ustawienia sond kondycji i opcji równoważenia obciążenia w sposób opisany w poniższej tabeli.

| Opcja | Typ lub wartość konfiguracji |

|---|---|

| Sondy kondycji | Sondy kondycji są mechanizmem zapewniającym, że usługa początkowa jest sprawna i działa, a także podejmującym decyzje dotyczące routingu ruchu w zależności od wyników sondy. W tym przypadku nie są wymagane sondy, więc wyłączyliśmy je. |

| Równoważenie obciążenia | Ponieważ mamy ustawione pojedyncze pochodzenie i sondy są wyłączone, to ustawienie nie będzie odgrywać żadnej roli w tej konfiguracji. |

Sprawdź, czy konfiguracja grupy pochodzenia wygląda na następujący obraz.

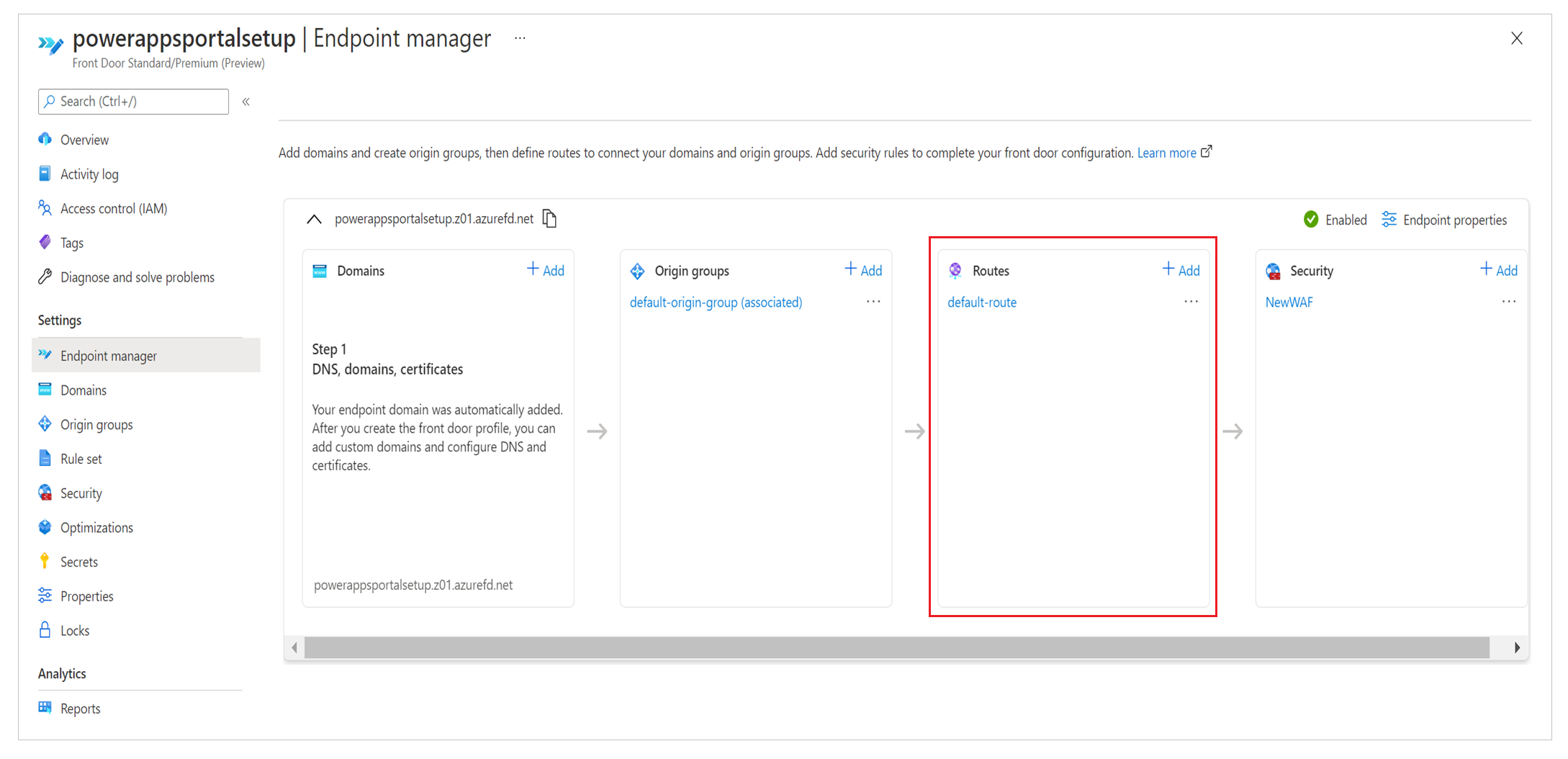

Skonfiguruj reguły rozsyłania w celu buforowania statycznych żądań

Trasy określają w jaki sposób wykorzystujemy możliwości buforowania brzegowego Azure Front Door w celu poprawy skalowalności witryny. Ustawienie tras jest również ważnym krokiem, aby upewnić się, że nie buforujemy dynamicznej zawartości serwowanej przez witrynę, co może prowadzić do niezamierzonego dostępu do danych.

Aby skonfigurować reguły, musimy wykonać następujące czynności:

- Skonfiguruj konfigurację trasy.

- Konfigurowanie zestawu reguł.

- Skojarzenie zestawu reguł z trasą.

- Sprawdź poprawność reguł i konfigurację trasy.

Skonfiguruj konfigurację trasy

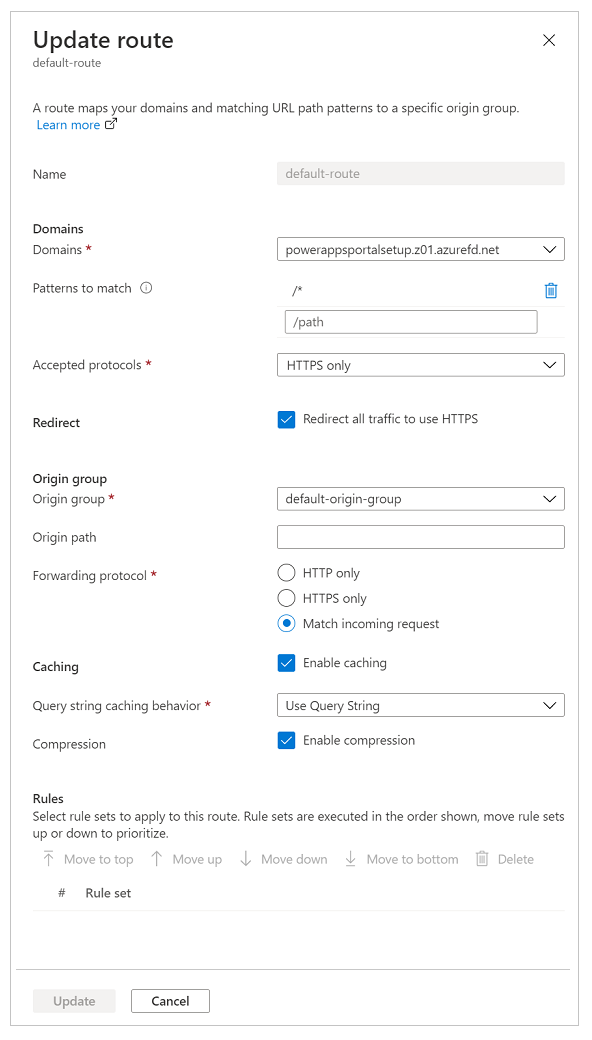

Aby skonfigurować konfigurację trasy, wybierz Menedżer punktów końcowych w lewym panelu, wybierz Trasowanie, a następnie wybierz trasę domyślną. Domyślna trasa jest tworzona podczas szybkiej konfiguracji.

Zaktualizuj konfigurację trasy w sposób opisany w poniższej tabeli.

| Opcja | Konfiguracja |

|---|---|

| Sekcja Domeny | |

| Domeny | Nazwa domeny, której użyłeś podczas konfigurowania niestandardowej nazwy domeny wcześniej. |

| Wzorce do dopasowania | Gdy ustawiono wartość /* (wartość domyślną), wszystkie żądania portali będą wysyłane do tego samego pochodzenia w konfiguracji. |

| Zaakceptowane protokoły | Aby zapewnić bezpieczeństwo całego ruchu, należy ustawić Tylko HTTPS. |

| Przekieruj | Zaznacz pole wyboru Przekieruj cały ruch do korzystania z protokołu HTTPS. |

| Sekcja Grupa pochodzenia | |

| Grupa pochodzenia | Ustaw grupę pochodzenia zdefiniowaną wcześniej. |

| Ścieżka do źródła | Zachowaj puste. |

| Protokół przesyłania dalej | Ustaw tylko protokół Tylko HTTPS lub Dopasowanie żądania przychodzącego. |

| Sekcja buforowania | |

| Buforowanie | Zaznacz pole wyboru Włącz buforowanie, jeśli chcesz korzystać z buforowania na krawędzi. |

| Buforowanie łańcuchów zapytań | Wybierz Użyj ciągu zapytania, aby zapewnić, że dynamiczna zawartość oparta na ciągu zapytania będzie mogła być serwowana. |

| Kompresja | Wybierz opcję Włącz kompresję, aby zoptymalizować dostarczanie zawartości. |

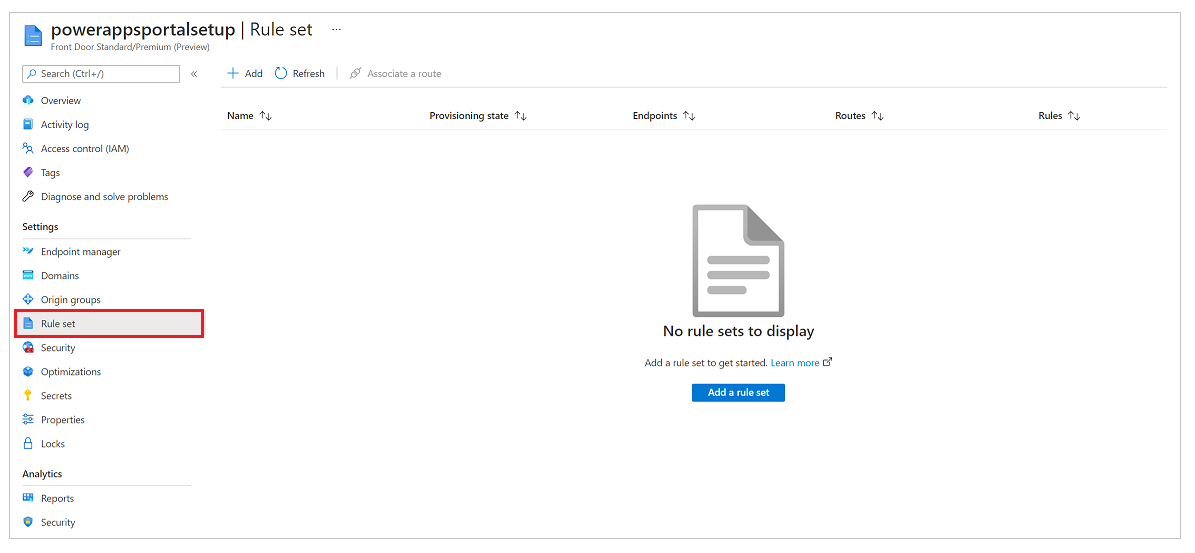

Konfigurowanie zestawu reguł

Zbiory reguł określają sposób pamięci podręcznej zawartości. Ten krok jest ważny, ponieważ decyduje o tym, w jaki sposób treść będzie buforowana przez serwery brzegowe, aby poprawić skalowanie witryny. Jednak niepoprawnie skonfigurowany zestaw reguł może prowadzić do buforowania dynamicznej zawartości, która powinna być serwowana specjalnie dla każdego użytkownika z osobna.

Aby poprawnie skonfigurować zestaw reguł, ważne jest, abyś rozumiał typ treści, które serwuje witryna. To zrozumienie pomaga skonfigurować zestaw reguł przy użyciu efektywnych reguł. W scenariuszu przedstawionym w tym artykule witryna używa dynamicznej zawartości na wszystkich stronach, a także serwuje pliki statyczne, dlatego witryna stara się osiągnąć następujące cele:

- Wszystkie pliki statyczne są buforowane i serwowane z serwerów brzegowych.

- Żadna z treści strony nie jest buforowana.

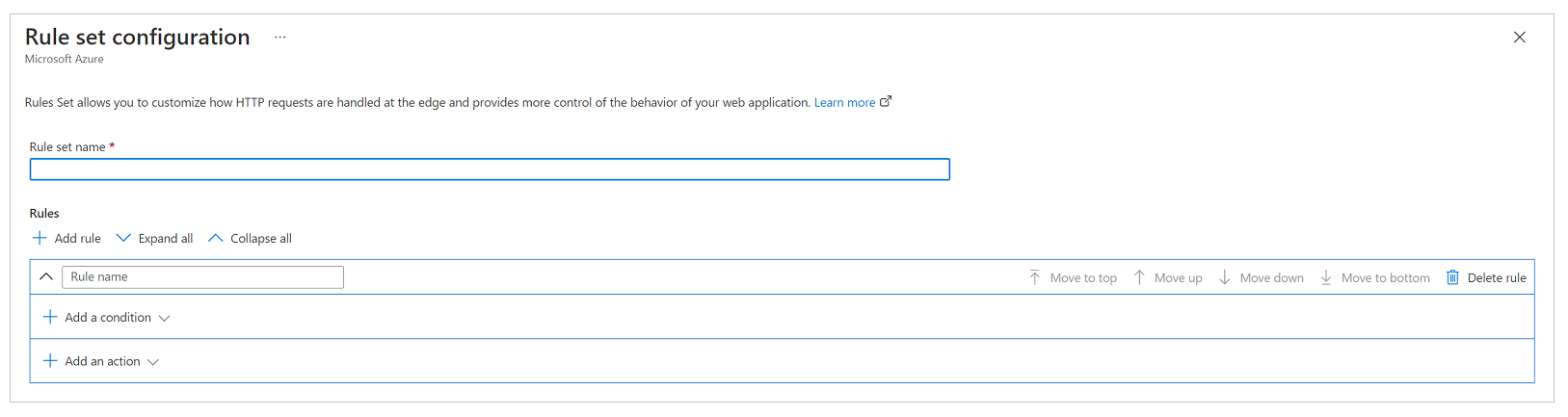

Aby skonfigurować ten zestaw reguł

W lewym panelu wybierz opcję Zestaw reguł, a następnie wybierz opcję Dodaj zestaw reguł.

Wprowadź nazwę zestawu reguł i zapisz ją.

Teraz, skonfigurujmy zestaw reguł w oparciu o wymagania biznesowe, z następującą konfiguracją, aby spełnić wymagania dla scenariusza wspomnianego wcześniej.

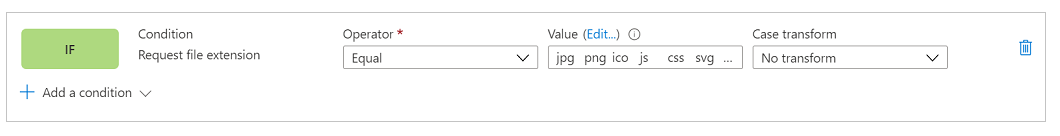

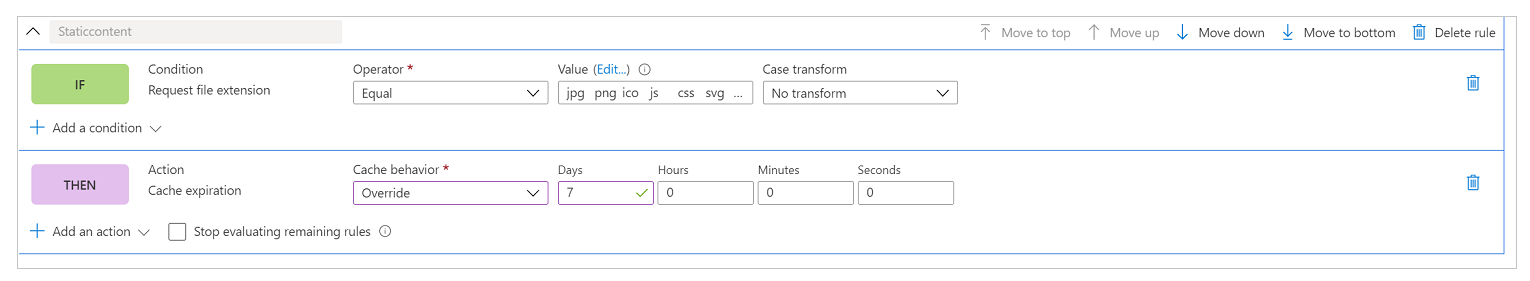

Wymagania: Wszystkie pliki statyczne są buforowane i serwowane z serwerów brzegowych

Witryna w tym scenariuszu może zawierać pliki statyczne z rozszerzeniami nazw plików .css, .png, .jpg, .js, .svg, .woff lub .ico. Dlatego też potrzebujemy reguły, która oceni rozszerzenie nazwy pliku w żądaniu i sprawdzi, czy nie występują określone typy plików.

Uwaga

Istnieją inne sposoby zapisu tej reguły, np. poprzez użycie adresu URL żądania lub nazwy pliku. Aby uzyskać więcej informacji na temat warunków dopasowania reguł Azure Front Door, przejdź do Silnik reguł Azure Fron Door – Warunki dopasowania.

Zrzut ekranu warunku IF o nazwie Żądane rozszerzenie pliku z Operatorem ustawionym na Equal, Wartością ustawioną na css png jpg js svg woff ico, oraz Transformacją przypadku ustawioną na Bez transformacji.

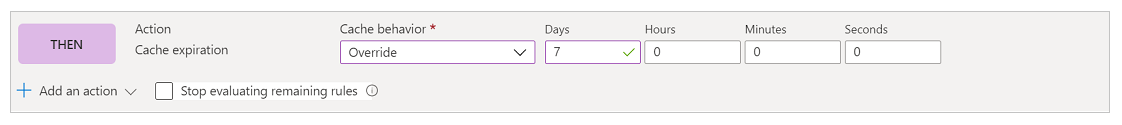

W poniższej konfiguracji akcji, nadpisujesz nagłówek cache ustawiony przez Power Pages, dzięki czemu te pliki będą buforowane nieco dłużej w przeglądarce. Domyślnie Power Pages ustawiają wygaśnięcie buforowania na jeden dzień. Jednak w tym scenariuszu nadpiszemy tę wartość i ustawimy ją na siedem dni, tworząc akcję Wygaśnięcie pamięci podręcznej i ustawiając Zachowanie pamięci podręcznej na Zastąpienie, jak pokazano na poniższym obrazku.

Na koniec, kompletna reguła wygląda jak na poniższym obrazku.

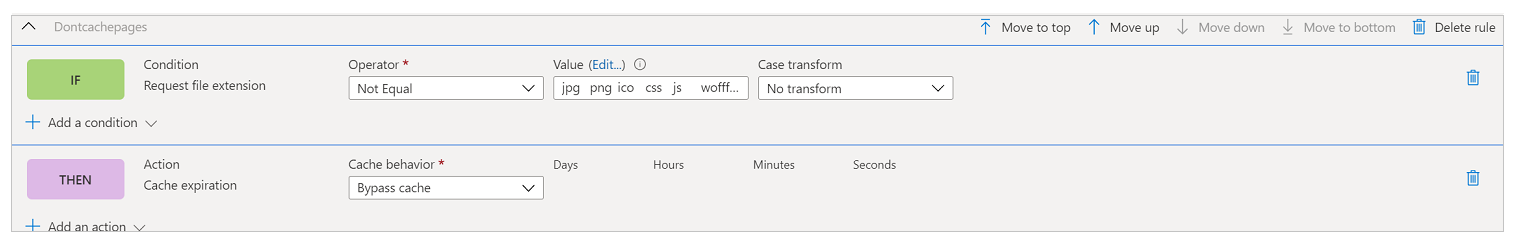

Wymaganie: Żadna z treści strony nie jest buforowana

Ogólnie rzecz biorąc, konfiguracja Power Pages zapewnia, że jeśli strona ma wbudowany formularz (co oznacza, że serwuje treść specyficzną dla rekordu), będzie miała wartość nagłówka Kontrola buforowania ustawioną na prywatna, co zapewnia, że Azure Front Door nie będzie buforować tego żądania. Jednak ta metoda nie uwzględnia scenariuszy, w których używasz płynnych szablonów do osadzania treści specyficznych dla użytkownika na stronach, takich jak wyświetlanie określonego rekordu dla zestawu użytkowników. Dlatego też dodamy regułę, która zapewni, że żadna strona witryny nie będzie buforowana.

Pierwszym krokiem jest skonfigurowanie warunku. Warunek wykonuje odwrotne sprawdzenie tego, co zrobiliśmy w pierwszej regule, i sprawdza, czy żądanie nie zawiera rozszerzenia nazwy pliku, które wskazuje na jeden z typów plików, które chcemy buforować.

Zrzut ekranu warunku IF o nazwie Żądane rozszerzenie pliku z Operatorem ustawionym na Not Equal, Wartością ustawioną na css png jpg js svg woff ico, oraz Transformacją przypadku ustawioną na Bez transformacji.

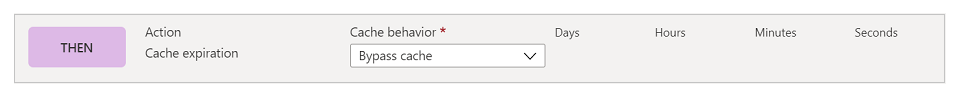

W warunku akcji, podobnie jak w poprzedniej regule, napiszemy akcję dla Wygaśnięcie pamięci podręcznej. Tym razem jednak ustawimy zachowanie na Omijaj pamięć podręczną. Zapewni to, że każde żądanie spełniające tę regułę nie będzie buforowane.

Kompletna reguła wygląda jak na poniższym obrazku.

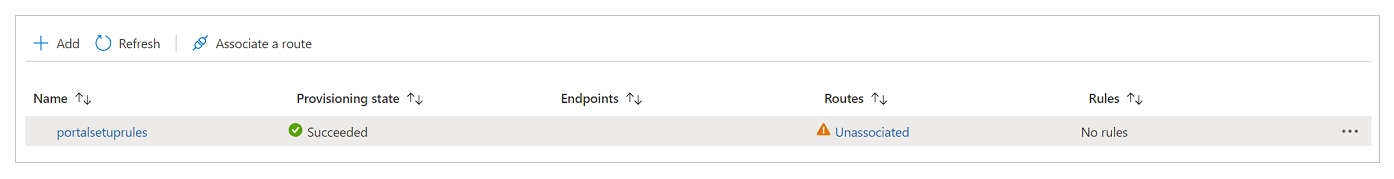

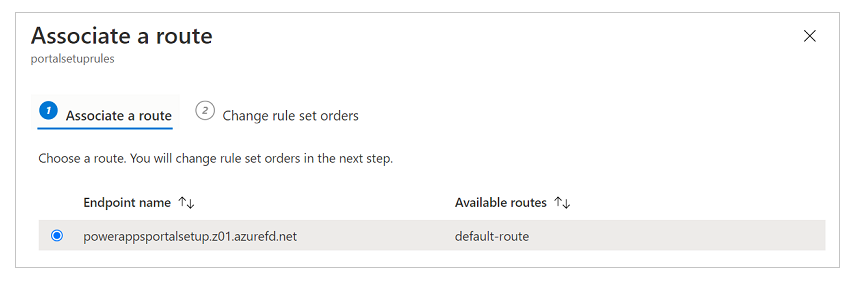

Skojarzenie zestawu reguł z trasą

Po utworzeniu zestawu reguł, następnym krokiem jest powiązanie go z trasą.

Wybierz zestaw reguł, a następnie wybierz Połącz trasę na pasku poleceń.

Wybierz nazwę punktu końcowego i dostępną trasę. Może być dostępnych wiele tras, więc wybierz jedną ze skonfigurowanych wcześniej.

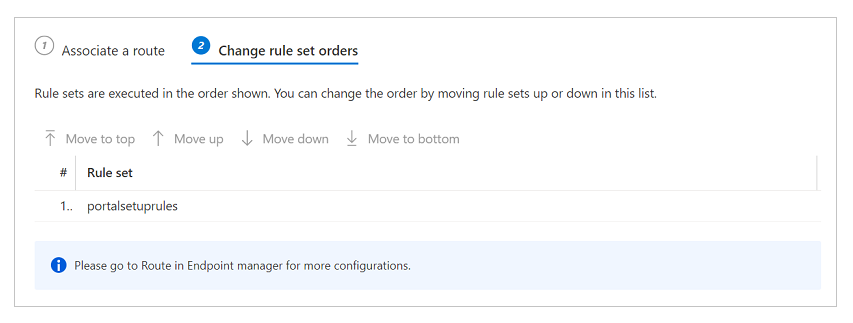

Jeśli masz wiele zestawów reguł i chcesz określić kolejność ich sprawdzania, wybierz Zmień kolejność zestawów reguł i skonfiguruj kolejność. W naszym przykładzie jest ustawiona tylko jedna reguła.

Wybierz pozycję Gotowe, aby zakończyć.

Sprawdź poprawność reguł i konfigurację trasy

Aby sprawdzić, czy reguły i konfiguracje tras działają poprawnie, należy upewnić się, że cały ruch jest obsługiwany przez protokół HTTPS i że reguły buforowania są poprawnie analizowane.

Aby zapewnić, że cały ruch jest obsługiwany przez HTTPS i wszystkie połączenia HTTP są przekierowywane na HTTPS

- Wpisz nazwę domeny w przeglądarce i upewnij się, że adres URL zmienia się na HTTPS automatycznie podczas renderowania treści.

Zapewnienie, że reguły buforowania są oceniane i działają zgodnie z oczekiwaniami

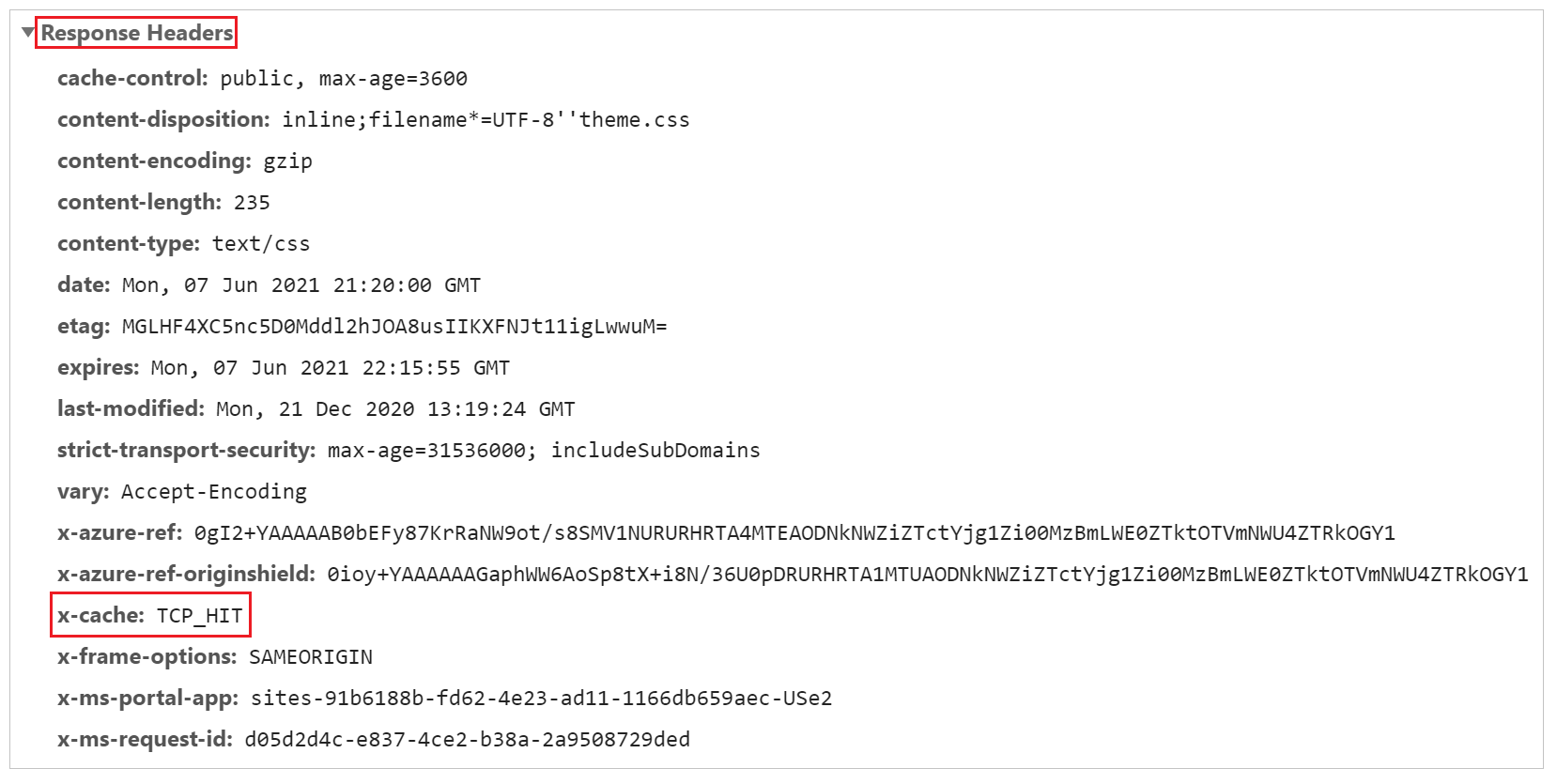

Aby sprawdzić reguły buforowania, będziemy musieli przeanalizować ślady sieciowe w pasku narzędzi deweloperskich przeglądarki internetowej, aby zweryfikować, czy nagłówki buforowania dla różnych typów treści są ustawione poprawnie.

Uwaga

Zmiany zasad mogą zostać uwzględnione w ciągu 10 minut.

Otwórz nową kartę przeglądarki, otwórz pasek narzędzi dla programistów i przejdź do adresu URL Power Pages (upewnij się, że otwierasz pasek narzędzi dla programistów przed przejściem do adresu URL).

Przejdź do zakładki sieć, aby zobaczyć wszystkie żądania sieciowe.

Wybierz żądanie dla dowolnego pliku CSS z listy żądań.

W sekcji Nagłówki odpowiedzi szczegółów żądania, upewnij się, że nagłówek o nazwie x-cache jest obecny. Ten nagłówek zapewnia, że żądanie jest obsługiwane przez serwery brzegowe i może być buforowane. Jeśli wartość x-cache jest ustawiona na CONFIG_NOCACHE — lub jakąkolwiek inną wartość zawierającą termin NOCACHE — to konfiguracja nie jest poprawna.

Podobnie jak w poprzednim kroku, wybierz żądanie Strona i sprawdź jego nagłówki. Jeśli x-cache jest ustawiony na CONFIG_NOCACHE, twoja konfiguracja działa poprawnie.

Skonfiguruj reguły WAF do analizowania przychodzących żądań

Kolejnym krokiem w konfiguracji jest skonfigurowanie reguł WAF dla przychodzących żądań. W tym artykule omówimy tylko podstawowe kroki. Zaawansowaną konfigurację WAF można znaleźć w Azure Web Application Firewall w Azure Front Door.

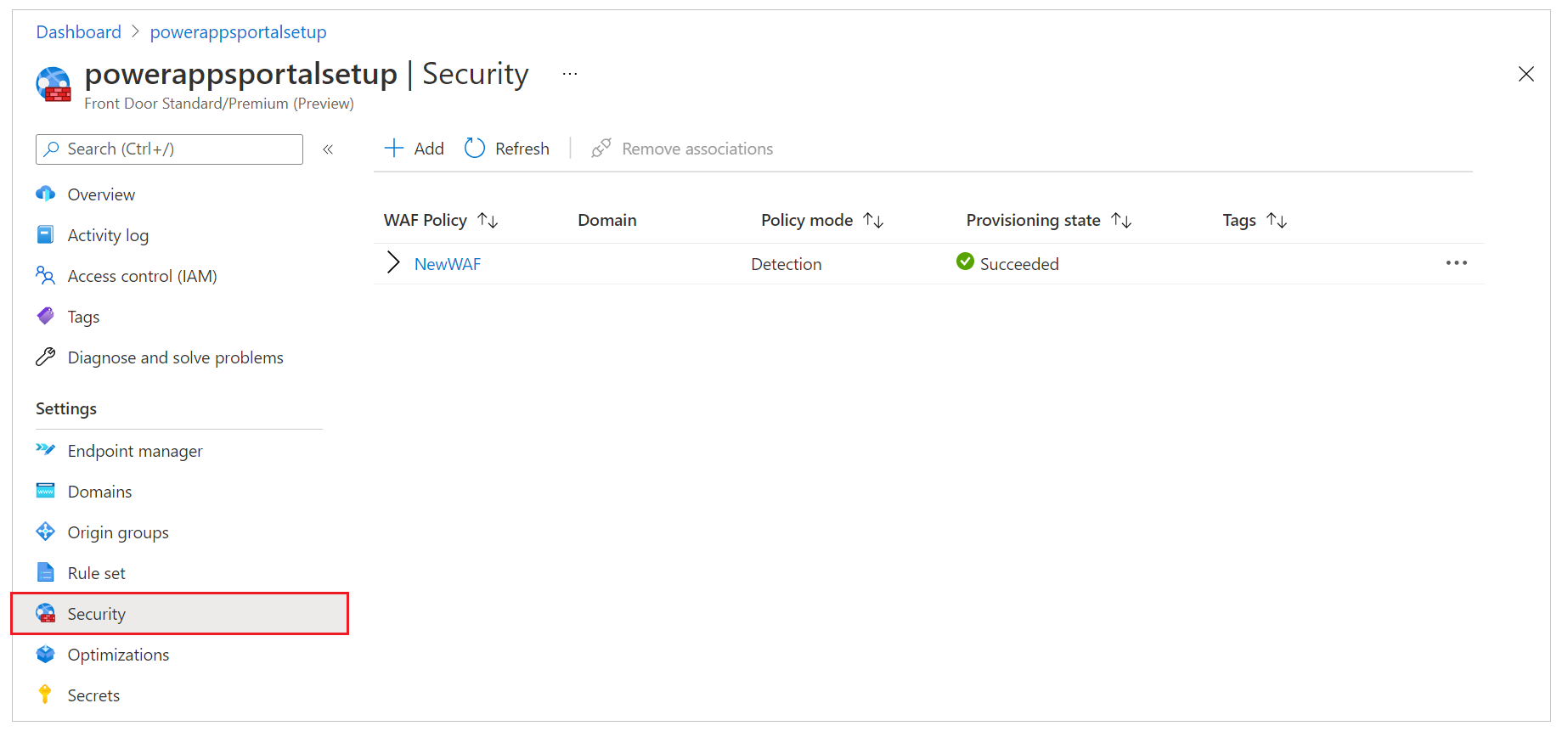

W lewym okienku nawigacji, wybierz Zabezpieczenia.

Podczas szybkiej konfiguracji ustawiliśmy już nową zasadę WAF, która pojawia się tutaj. Jeśli jednak pominąłeś ten krok, możesz skonfigurować nową zasadę, wybierając Nowa.

Wybierz nazwę polityki WAF.

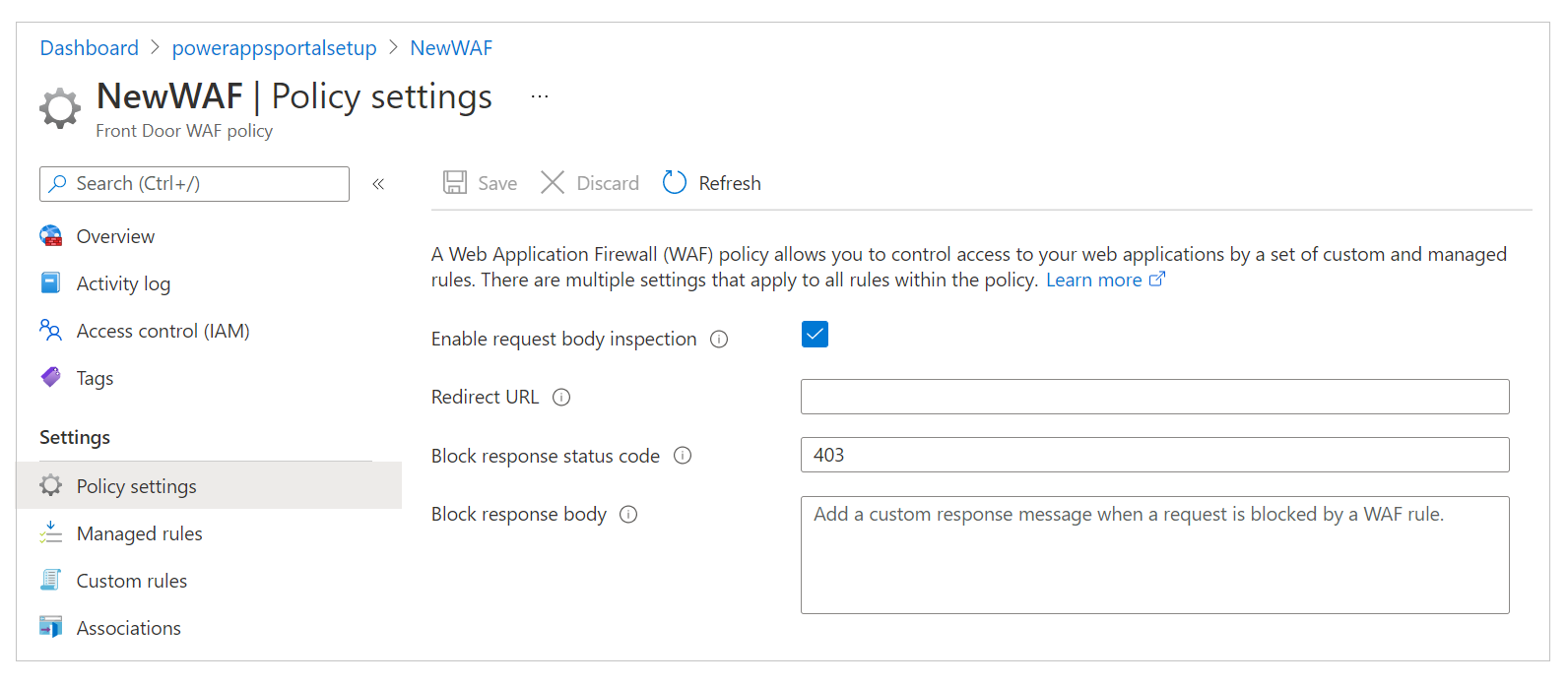

Wybierz Ustawienia zasad, a następnie:

Włącz sprawdzanie treści żądania: Zaznacz to pole wyboru, jeśli chcesz, aby oprócz ciasteczek, nagłówków i adresów URL sprawdzana była treść żądania.

Adres URL przekierowywania: Wprowadź adres URL nie będący portalem. Ten adres URL jest miejscem, do którego użytkownik zostałby przekierowany, gdyby reguła WAF została ustawiona na przekierowanie. Upewnij się, że ten adres URL jest dostępny publicznie i anonimowo.

Kod statusu blokady żądania: Ten kod statusu HTTP jest zwracany użytkownikowi, jeśli żądanie jest blokowane przez WAF.

Blokowanie treści odpowiedzi: Tutaj możesz dodać niestandardowy komunikat, który będzie pokazany użytkownikowi, jeśli żądanie zostanie zablokowane przez WAF.

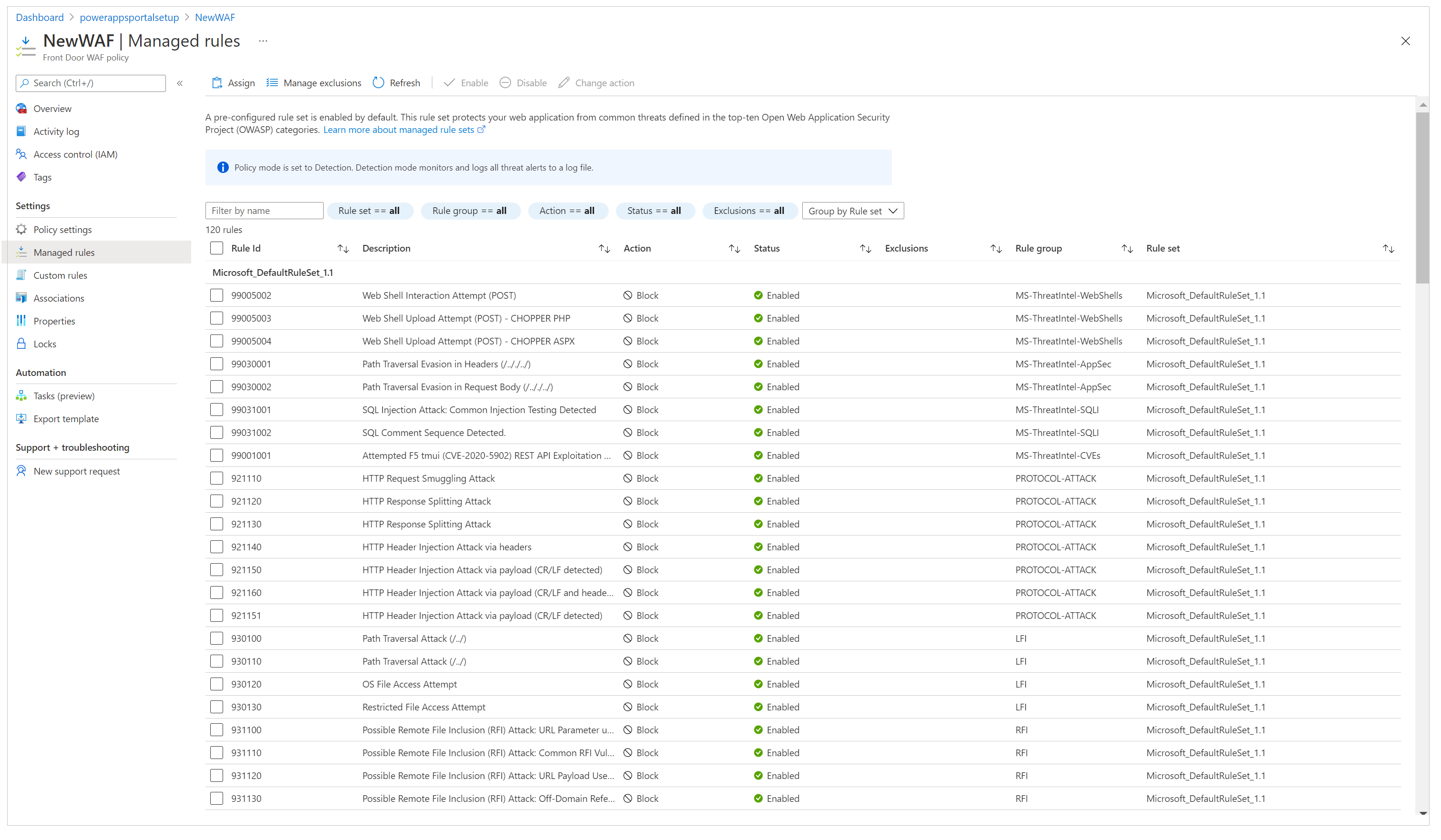

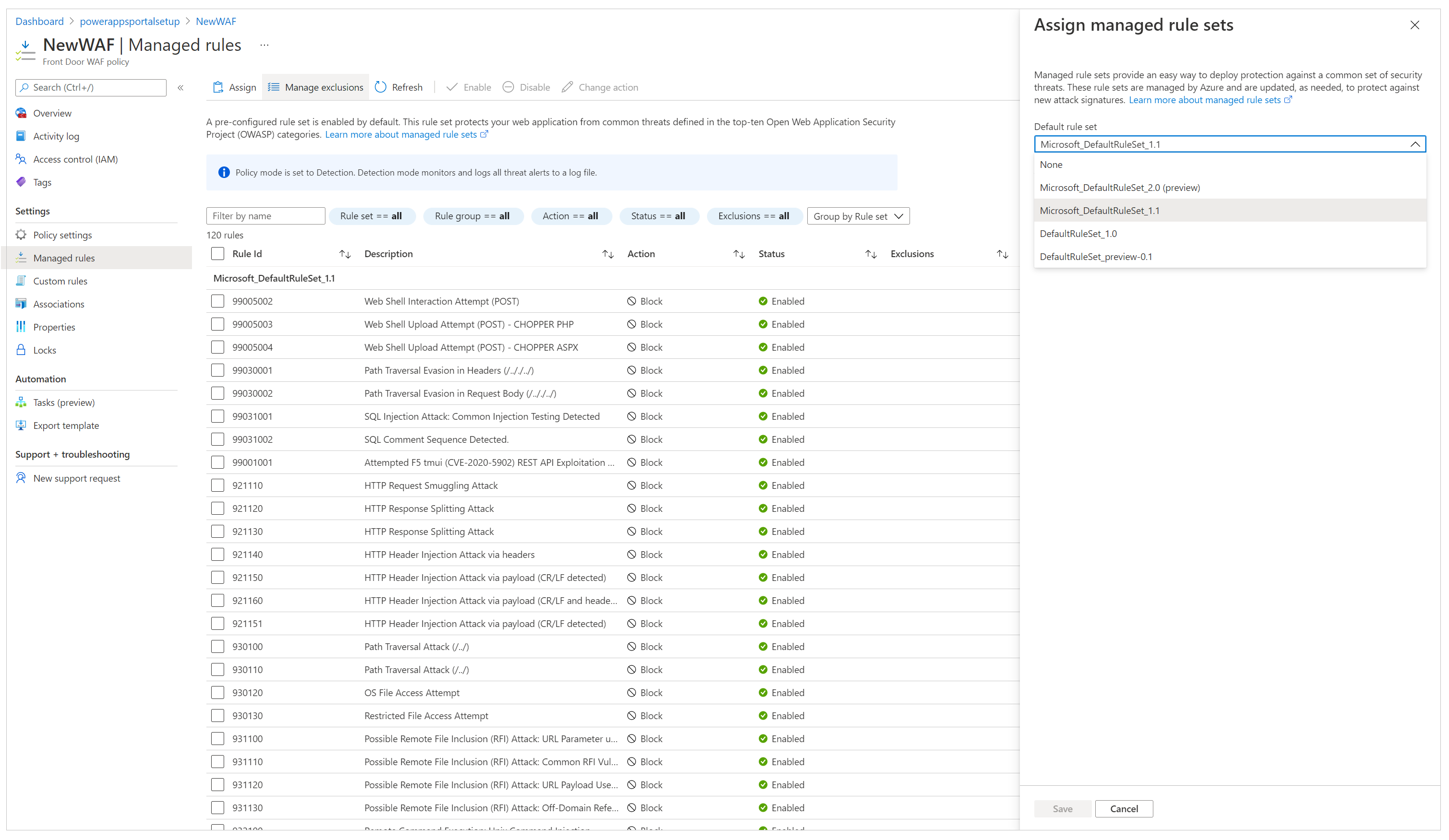

Aby skonfigurować zestaw reguł, względem których każde żądanie będzie oceniane, wykonaj następujące czynności:

W lewym okienku nawigacji, wybierz Zarządzane zasady.

Na pasku poleceń wybierz pozycję Przypisz, a następnie wybierz pozycję z listy domyślnych zestawów reguł. Zarządzane zestawy reguł są zarządzane przez firmę Microsoft i regularnie aktualizowane. Aby uzyskać więcej informacji na temat zestawów reguł, przejdź do Web Application Firewall DRS grupy reguł i reguły.

Po przypisaniu zarządzanego zestawu reguł konfiguracja jest zakończona. Dodatkowym krokiem może być skonfigurowanie list wykluczeń dla istniejących reguł oraz włączenie reguł niestandardowych.

Ważne

Domyślnie WAF jest skonfigurowany w trybie Wykrywanie polityki, który wykrywa problemy niezgodne ze zdefiniowanym zestawem reguł i rejestruje je. Jednak ten tryb nie blokuje żądań. Aby zablokować żądania, należy przełączyć WAF do trybu zapobieganie.

Zalecamy przeprowadzenie dokładnych testów w trybie Zapobieganie, aby sprawdzić, czy wszystkie scenariusze działają, i upewnić się, że nie ma potrzeby dostosowywania zestawu reguł lub dodawania zasad wykluczania. Tryb zapobiegania należy włączyć dopiero po sprawdzeniu, że cała konfiguracja działa zgodnie z oczekiwaniami.

Skonfiguruj Power Pages tak, aby przyjmowały ruch tylko z Azure Front Door

Ostatnim krokiem w tej konfiguracji jest upewnienie się, że Power Pages akceptuje ruch tylko z Azure Front Door. Dla tej weryfikacji, będziemy musieli włączyć Restrykcje adrseu IP w witrynie.

Aby znaleźć zakres adresów IP, na których działa usługa Azure Front Door, przejdź do Jak zablokować dostęp do zaplecza tylko dla usługi Azure Front Door?.

Uwaga

Power Pages nie obsługują filtrowania X-Azure-FDID.

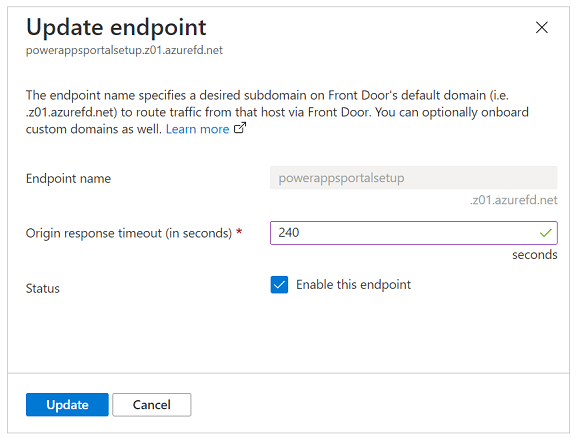

Wydłużenie czasu reakcji pochodzenia

Domyślnie funkcja Azure Front Door ma limit czasu odpowiedzi pochodzenia wynoszący 60 sekund. Zalecamy jednak zwiększenie tej wartości do 240 sekund, aby zapewnić, że długo trwające scenariusze, takie jak wysyłanie plików lub eksport do Excela, działają zgodnie z oczekiwaniami.

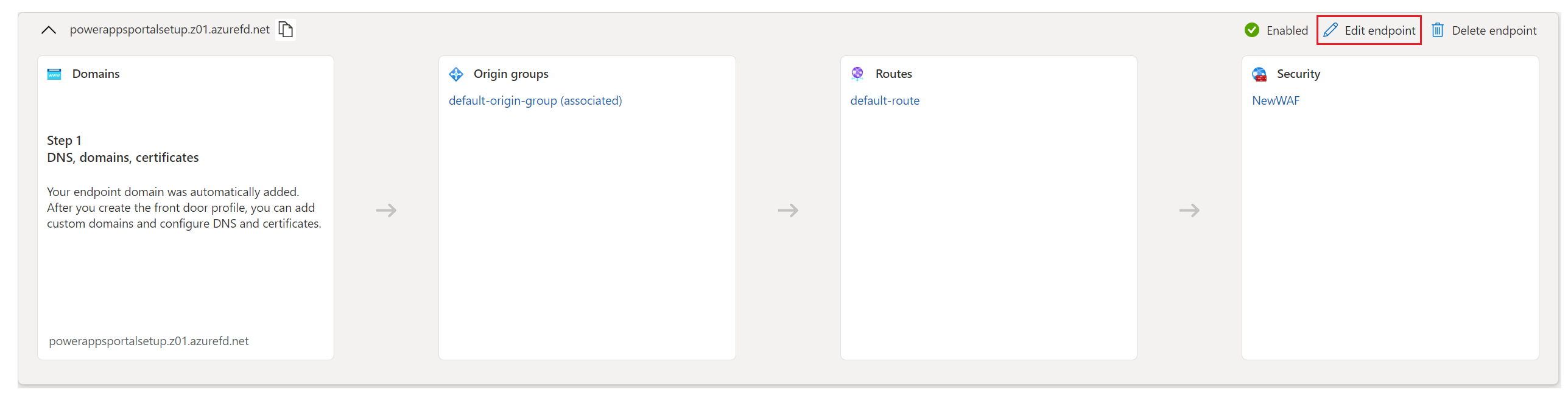

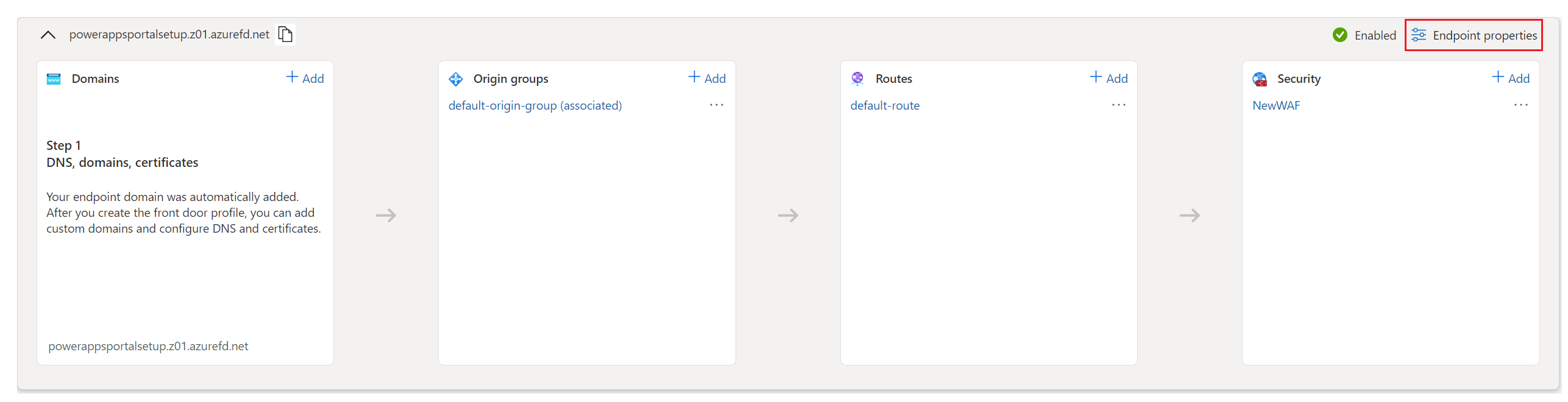

W lewym okienku nawigacji, wybierz Zarządzane punktami końcowymi.

Wybierz opcję Edytuj punkt końcowy.

W prawym górnym rogu wybierz pozycję Właściwości punktu końcowego.

Zmień czas odpowiedzi na pochodzenia na 240 sekund, a następnie wybierz opcję Aktualizuj.

Zobacz także

Co to jest Azure Front Door?

Szybki start: Tworzenie profilu Azure Front Profile — Portal Azure

Utwórz domenę niestandardową w Azure Front Door Standard/Premium SKU za pomocą Azure Portal

Jak mogę zablokować dostęp do back-end tylko dla Azure Front Door?

Silnik reguł Azure Front Door – warunki dopasowania

Opinia

Dostępne już wkrótce: W 2024 r. będziemy stopniowo wycofywać zgłoszenia z serwisu GitHub jako mechanizm przesyłania opinii na temat zawartości i zastępować go nowym systemem opinii. Aby uzyskać więcej informacji, sprawdź: https://aka.ms/ContentUserFeedback.

Prześlij i wyświetl opinię dla