Nuta

Dostęp do tej strony wymaga autoryzacji. Możesz spróbować się zalogować lub zmienić katalog.

Dostęp do tej strony wymaga autoryzacji. Możesz spróbować zmienić katalogi.

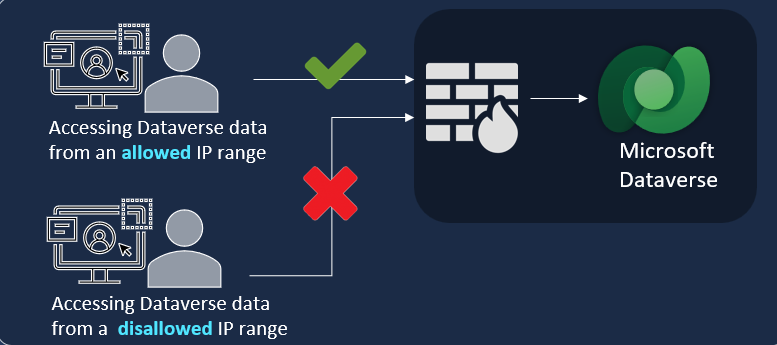

Zapora IP chroni dane organizacji, zapewniając użytkownikom dostęp do usługi Microsoft Dataverse wyłącznie z dozwolonych lokalizacji IP. Zapora IP analizuje w czasie rzeczywistym adres IP każdego żądania. Na przykład można włączyć zaporę IP w środowisku produkcyjnym Dataverse i ustawić dozwolone adresy IP w zakresach powiązanych z lokalizacjami biur, a nie z żadnymi zewnętrznymi lokalizacjami IP, takimi jak kawiarnia. Jeśli użytkownik próbuje uzyskać dostęp do zasobów organizacyjnych z baru, Dataverse odmówi dostępu w czasie rzeczywistym.

Główne korzyści

Włączenie zapory IP w środowiskach Power Platform zapewnia kilka kluczowych korzyści.

- Minimalizuj zagrożenia wewnętrzne jak eksfiltracja danych: złośliwy użytkownik, który próbuje pobrać dane z Dataverse za pomocą narzędzia klienckiego jak Excel lub Power BI z niedozwolonej lokalizacji IP jest blokowany w czasie rzeczywistym.

- Zapobieganie atakom tokenu: jeśli użytkownik spróbuje użyć serwera token dostępu Dataverse i próbuje go użyć w celu uzyskania dostępu spoza dozwolonych zakresów IP, Dataverse odrzuca próbę w czasie rzeczywistym.

Ochrona zapory IP działa zarówno w scenariuszach interakcyjnych, jak i nieinterakcyjnych.

Jak działa używana zapora IP?

Gdy żądanie jest kierowane do Dataverse, adres IP żądania jest porównywany w czasie rzeczywistym z zakresami IP skonfigurowanymi dla środowiska Power Platform. Jeśli adres IP znajduje się w dozwolonym zakresie, żądanie jest dozwolone. Jeśli adres IP znajduje się poza zakresami IP skonfigurowanymi dla środowiska, zapora IP odrzuca żądanie z komunikatem o błędzie: Żądanie, które użytkownik próbuje wprowadzić, jest odrzucane, ponieważ dostęp do adresu IP jest blokowany. Aby uzyskać więcej informacji, skontaktuj się z administratorem.

Wymagania wstępne

- Funkcja zapory IP jest dostępna w środowiskach zarządzanych.

- Trzeba mieć rolę administratora Power Platform, aby włączyć lub wyłączyć zaporę IP.

Włączanie zapory IP

Zaporę IP można włączyć w środowisku Power Platform za pomocą centrum administracyjnego Power Platform lub interfejsu API Dataverse OData.

Włączanie zapory IP za pomocą centrum administracyjnego Power Platform

Zaloguj się do centrum administracyjnego Power Platform jako administrator.

W okienku nawigacji, wybierz Zabezpieczenia.

W sekcji Zabezpieczenia wybierz pozycję Tożsamość i dostęp.

Na stronie Zarządzanie tożsamościami i dostępem wybierz pozycję zapora IP.

W okienku Konfiguruj zaporę IP wybierz środowisko. Następnie wybierz pozycję Konfiguruj zaporę IP.

W okienku Konfiguruj zaporę IP dla tego środowiska wybierz pozycję Zapora IP na Wł.

W obszarze Dozwolona lista adresów IP określ dozwolone zakresy adresów IP w formacie bezklasowego routingu międzydomenowego (CIDR) zgodnie ze specyfikacją RFC 4632. W przypadku wielu zakresów IP należy je oddzielić przecinkami. To pole umożliwia zaakceptowanie do 4000 znaków alfanumerycznych i daje do 200 zakresów IP. Adresy IPv6 są dozwolone zarówno w formacie szesnastkowym, jak i skompresowanym.

Wybierz odpowiednie inne ustawienia zaawansowane:

- Dozwolona lista tagów usług: z listy wybierz tagi usług, które mogą obejść ograniczenia zapory IP.

- Zezwalaj na dostęp do zaufanych usług firmy Microsoft. to ustawienie umożliwia zaufanym usługom firmy Microsoft, takim jak monitorowanie i obsługa użytkownika itp. pominąć ograniczenia zapory IP w celu uzyskania dostępu do środowiska Power Platform z usługą Dataverse. Włączone domyślnie.

- Zezwalaj na dostęp wszystkim użytkownikom aplikacji: to ustawienie umożliwia wszystkim użytkownikom aplikacji stron trzecich i własnych na dostęp do interfejsów API Dataverse. Włączone domyślnie. Wyczyszczenie tej wartości spowoduje blokowanie tylko użytkowników aplikacji innych firm.

- Włącz zaporę IP w trybie tylko inspekcji: to ustawienie włącza zaporę IP, ale zezwala na żądania niezależnie od ich adresu IP. Włączone domyślnie.

- Adresy IP odwrotnych serwerów proxy: Jeśli Twoja organizacja ma skonfigurowane odwrotne serwery proxy, wprowadź adresy IP oddzielone przecinkami. Ustawienie odwrotnego proxy dotyczy zarówno IP-based cookie binding, jak i zapory IP. Skontaktuj się z administratorem sieci, aby uzyskać adresy IP odwrotnego serwera proxy.

Notatka

Odwrotne proxy musi być skonfigurowane do wysyłania adresów IP klienta użytkownika w nagłówku przekazano.

Wybierz pozycję Zapisz.

Włączanie zapory adresów IP na poziomie grupy środowiska

Aby skonfigurować ustawienia zapory IP na poziomie grupy środowiska, wykonaj następujące kroki. Zaloguj się w Centrum administracyjnym Power Platform.

W okienku nawigacji, wybierz Zabezpieczenia.

W sekcji Zabezpieczenia wybierz pozycję Tożsamość i dostęp.

Wybierz okienko zapory IP.

W wyświetlonym oknie wybierz kartę Grupy środowisk, do której chcesz zastosować ustawienia zabezpieczeń. Następnie wybierz Konfiguruj zaporę IP.

W okienku Konfiguruj zaporę IP wybierz pozycję Zapora IP na Wł.

W obszarze Dozwolona lista adresów IP określ dozwolone zakresy adresów IP w formacie bezklasowego routingu międzydomenowego (CIDR) zgodnie ze specyfikacją RFC 4632. W przypadku wielu zakresów IP należy je oddzielić przecinkami. To pole umożliwia zaakceptowanie do 4000 znaków alfanumerycznych i daje do 200 zakresów IP. Adresy IPv6 są dozwolone zarówno w formacie szesnastkowym, jak i skompresowanym.

Wybierz odpowiednie inne ustawienia zaawansowane:

- Dozwolona lista tagów usług: z listy wybierz tagi usług, które mogą obejść ograniczenia zapory IP.

- Zezwalaj na dostęp do zaufanych usług firmy Microsoft. to ustawienie umożliwia zaufanym usługom firmy Microsoft, takim jak monitorowanie i obsługa użytkownika itp. pominąć ograniczenia zapory IP w celu uzyskania dostępu do środowiska Power Platform z usługą Dataverse. Włączone domyślnie.

- Zezwalaj na dostęp wszystkim użytkownikom aplikacji: to ustawienie umożliwia wszystkim użytkownikom aplikacji stron trzecich i własnych na dostęp do interfejsów API Dataverse. Włączone domyślnie. Wyczyszczenie tej wartości spowoduje blokowanie tylko użytkowników aplikacji innych firm.

- Włącz zaporę IP w trybie tylko inspekcji: to ustawienie włącza zaporę IP, ale zezwala na żądania niezależnie od ich adresu IP. Włączone domyślnie.

- Adresy IP odwrotnych serwerów proxy: Jeśli Twoja organizacja ma skonfigurowane odwrotne serwery proxy, wprowadź adresy IP oddzielone przecinkami. Ustawienie odwrotnego proxy dotyczy zarówno IP-based cookie binding, jak i zapory IP. Skontaktuj się z administratorem sieci, aby uzyskać adresy IP odwrotnego serwera proxy.

Wybierz pozycję Zapisz.

Notatka

Odwrotne proxy musi być skonfigurowane do wysyłania adresów IP klienta użytkownika w nagłówku przekazano.

Wybrane ustawienia są stosowane do wszystkich środowisk w danej grupie środowisk.

Włączanie zapory IP przy użyciu interfejsu API Dataverse OData

Możesz użyć interfejsu API Dataverse OData do pobierania i modyfikowania wartości w środowisku Power Platform. Aby uzyskać szczegółowe wskazówki, zobacz Wykonywanie zapytań o dane przy użyciu internetowego interfejsu API oraz Aktualizowanie i usuwanie wierszy tabel za pomocą internetowego interfejsu API (Microsoft Dataverse).

Można korzystać z elastyczności i wybierać odpowiednie narzędzia. Do pobierania i modyfikowania wartości za pośrednictwem interfejsu API Dataverse OData użyj następującej dokumentacji:

- Używanie usługi Insomnia z internetowym interfejsem API Dataverse

- Szybki start: Internetowy interfejs API z programami PowerShell i Visual Studio Code

Konfigurowanie zapory IP przy użyciu interfejsu API OData

PATCH https://{yourorg}.api.crm*.dynamics.com/api/data/v9.2/organizations({yourorgID})

HTTP/1.1

Content-Type: application/json

OData-MaxVersion: 4.0

OData-Version: 4.0

Ładunek

[

{

"enableipbasedfirewallrule": true,

"allowediprangeforfirewall": "18.205.0.0/24,21.200.0.0/16",

"enableipbasedfirewallruleinauditmode": true,

"allowedservicetagsforfirewall": "AppService,ActionGroup,ApiManagement,AppConfiguration,AppServiceManagement,ApplicationInsightsAvailability,AutonomousDevelopmentPlatform,AzureActiveDirectory,AzureAdvancedThreatProtection,AzureArcInfrastructure,AzureAttestation,AzureBackup,AzureBotService",

"allowapplicationuseraccess": true,

"allowmicrosofttrustedservicetags": true

}

]

enableipbasedfirewallrule– Włącz tę funkcję, ustawiając wartość na true, lub wyłącz ją, ustawiając wartość na false.allowediprangeforfirewall— Wymień zakresy adresów IP, które powinny być dozwolone. Należy przekazać je w notacji CIDR rozdzielone przecinkami.Ważne

Należy się upewnić, że nazwy tagów usługi są dokładnie zgodne ze stroną ustawień zapory IP. W przypadku rozbieżności ograniczenia IP mogą nie funkcjonować prawidłowo.

enableipbasedfirewallruleinauditmode— wartość true wskazuje tryb tylko do inspekcji, podczas gdy wartość false wskazuje tryb wymuszania.allowedservicetagsforfirewall– Wymień tagi usług, które powinny być dozwolone, oddzielając je przecinkami. Jeśli nie chcesz konfigurować żadnych tagów usług, pozostaw wartość null.allowapplicationuseraccessWartość domyślna to true.allowmicrosofttrustedservicetagsWartość domyślna to true.

Ważne

Gdy opcjeZezwalaj na zaufane usługi Microsoft i Zezwalaj na dostęp wszystkim użytkownikom aplikacji są wyłączone, niektóre usługi, których używa Dataverse, jak przepływy Power Automate, mogą nie działać.

Testowanie zapory IP

Zaporę IP należy przetestować w celu sprawdzenia, czy działa.

Z adresu IP, który nie znajduje się na liście dozwolonych adresów IP dla środowiska, przejdź do identyfikatora URI środowiska Power Platform.

Prośba powinna zostać odrzucona przez komunikat „Żądanie, które próbujesz wykonać, jest odrzucane, ponieważ dostęp do adresu IP jest blokowany. Skontaktuj się z administratorem, aby uzyskać więcej informacji”.

Z adresu IP, który nie znajduje się na liście dozwolonych adresów IP dla środowiska, przejdź do identyfikatora URI środowiska Power Platform.

Użytkownik powinien mieć dostęp do środowiska zdefiniowanego przez rolę zabezpieczeń.

Przed wymuszeniem zapory IP w środowisku produkcyjnym należy najpierw przetestować zaporę IP w środowisku testowym, a następnie w trybie tylko do inspekcji w środowisku produkcyjnym.

Notatka

Domyślnie punkt końcowy TDS jest włączony w środowisku Power Platform.

Filtrowanie nazw SPN dla użytkowników aplikacji

Funkcja zapory IP w Power Platform umożliwia administratorom ograniczenie dostępu do środowisk na podstawie zakresów adresów IP. W scenariuszach, w których określeni użytkownicy aplikacji (główne nazwy usług lub nazwy SPN) muszą pominąć te ograniczenia, można włączyć filtrowanie nazw SPN przy użyciu podejścia opartego na interfejsie API.

Kroki, aby włączyć filtrowanie nazw SPN

- Dodaj użytkownika aplikacji. Jeśli nie zostało to jeszcze dodane, dodaj użytkownika aplikacji do środowiska docelowego i przypisz odpowiednie role zabezpieczeń. Przykład: Dodaj użytkownika aplikacji o identyfikatorze 123 i nazwie TestSPN do środowiska i przypisz niezbędne role

- Pobierz systemowy identyfikator użytkownika.

Użyj następującego wywołania interfejsu API, aby pobrać

systemuseriddla użytkownika aplikacji:

GET https://{root-url}/api/data/v9.0/systemusers?$filter=applicationid eq {application-id}&$select=systemuserid

HTTP/1.1

Content-Type: application/json

OData-MaxVersion: 4.0

OData-Version: 4.0

- Dodaj użytkownika aplikacji do listy dozwolonych.

POST https://{yourorg}.api.crm*.dynamics.com/api/data/v9.2/systemusers(SystemuserID)

HTTP/1.1

Content-Type: application/json

OData-MaxVersion: 4.0

OData-Version: 4.0

Ładunek

[

{

"isallowedbyipfirewall": true

}

]

- Skonfiguruj ustawienia zapory IP w programie PPAC. Przejdź do centrum administracyjnego Power Platform (PPAC) i skonfiguruj ustawienia zapory IP. Upewnij się, że opcja "Zezwalaj na dostęp wszystkim użytkownikom aplikacji" nie jest zaznaczona, aby wymusić filtrowanie.

Wymagania licencyjne dotyczące zapory IP

Zapora IP jest stosowana tylko w środowiskach aktywowanych dla środowisk zarządzanych. Środowiska zarządzane są uwzględnione jako uprawnienie w samodzielnych licencjach Power Apps, Power Automate, Microsoft Copilot Studio, Power Pages i Dynamics 365, które zapewniają prawa do użytkowania premium. Dowiedz się więcej o Licencjonowaniu środowiska zarządzanego, korzystając z Przeglądu licencjonowania dla środowiska zarządzanego Microsoft Power Platform.

Ponadto dostęp do korzystania z zapory IP dla Dataverse wymaga, aby użytkownicy w środowiskach, w których wymuszane są zapory IP, posiadali jedną z tych subskrypcji:

- Microsoft 365 lub Office 365 A5/E5/G5

- Zgodność Microsoft 365 A5/E5/F5/G5

- Microsoft 365 F5 — zabezpieczenia i zgodność

- Microsoft 365 A5/E5/F5/G5 Ochrona i zarządzanie informacjami

- Microsoft 365 A5/E5/F5/G5 – Zarządzanie ryzykiem związanym z wykorzystaniem informacji poufnych

Dowiedz się więcej o licencjonowaniu narzędzia Microsoft 365

Często zadawane pytania

Co obejmuje zapora IP Power Platform?

Zapora IP jest obsługiwana we wszystkich środowiskach Power Platform, które zawierają Dataverse.

Jak szybko zajdą zmiany na liście adresów IP?

Zmiany na liście dozwolonych adresów IP lub zakresów zazwyczaj są efektywne po około 5–10 minutach.

Czy ta funkcja działa w czasie rzeczywistym?

Ochrona zapory IP działa w czasie rzeczywistym. Ponieważ ta funkcja działa w warstwie sieciowej, ocenia ona żądanie po zakończeniu żądania uwierzytelnienia.

Czy ta funkcja jest domyślnie włączona we wszystkich środowiskach?

Zapora IP jest domyślnie włączona. Administrator Power Platform musi włączyć ją w środowiskach zarządzanych.

Co to jest tryb tylko do inspekcji?

W trybie tylko do inspekcji zapora IP identyfikuje adresy IP służące do wywołania środowiska i zezwala na to wszystkim użytkownikom, niezależnie od tego, czy znajdują się w dozwolonym zakresie, czy nie. Jest to pomocne podczas konfigurowania ograniczeń środowiska Power Platform. Zaleca się włączenie trybu tylko inspekcji przez co najmniej tydzień i wyłączenie go tylko po uważnym przejrzeniu dzienników inspekcji.

Czy ta funkcja jest dostępna we wszystkich środowiskach?

Funkcja zapory IP jest dostępna tylko w środowiskach zarządzanych.

Czy istnieje ograniczenie dotyczące liczby adresów IP, które można dodać w polu tekstowym adresu IP?

Można dodać do 200 zakresów adresów IP w formacie CIDR, zgodnie z opisem w RFC 4632, rozdzielając je przecinkami.

Co powinienem zrobić, jeśli żądania do Dataverse zaczną zawodzić?

Przyczyną tego problemu może być nieprawidłowa konfiguracja zakresów IP dla zapory IP. Zakresy adresów IP można sprawdzić na stronie ustawień zapory IP. Zaleca się włączenie zapory IP w trybie tylko do inspekcji przed jej włączeniem.

Jak pobrać dziennik kontroli w trybie tylko kontroli?

Interfejs API OData Dataverse umożliwia pobranie danych dziennika inspekcji w formacie JSON. Format interfejsu API dziennika audytu jest następujący:

https://[orgURI]/api/data/v9.1/audits?$select=createdon,changedata,action&$filter=action%20eq%20118&$orderby=createdon%20desc&$top=1

- Zastąp [orgURI] przy użyciu identyfikatora URI środowiska Dataverse.

- Ustaw wartość akcji na 118 dla tego zdarzenia.

- Ustaw liczbę produktów do zwrócenia w top=1 lub określ liczbę, którą chcesz zwrócić.

Po skonfigurowaniu zapory IP w moim środowisku Power Platform moje przepływy Power Automate nie działają zgodnie z oczekiwaniami. Co mam robić?

W ustawieniach zapory IP zezwalaj na oznaczanie tagów usług wymienionych w Łącznikach zarządzanych wychodzących adresów IP.

Odwrotny serwer proxy został poprawnie skonfigurowany, jednak zapora IP nie działa. Co mam robić?

Należy sprawdzić, czy odwrotny serwer proxy jest skonfigurowany do wysyłania adresu IP klienta w nagłówku przesyłania dalej.

Funkcja inspekcji zapory IP nie działa w moim środowisku. Co mam robić?

Dzienniki inspekcji zapory IP nie są obsługiwane przez dzierżawców w przypadku kluczy szyfrowania typu bring-your-own-key (BYOK). Jeśli dzierżawca ma włączoną funkcję bring-your-own-key, wszystkie środowiska w dzierżawie korzystającej z programu BYOK są zablokowane tylko w języku SQL, dlatego dzienniki inspekcji mogą być przechowywane tylko w języku SQL. Zaleca się przeprowadzenie migracji do klucza zarządzanego przez klienta. Aby migrować z klucza BYOK do klucza zarządzanego przez klienta (CMKv2), należy wykonać kroki opisane w temacie Migracja środowisk typu bring-your-own-key (BYOK) do klucza zarządzanego przez klienta.

Czy zapora IP obsługuje zakresy IPv6 IP?

Tak, zapora IP obsługuje zakresy IPv6.