Zapobieganie naruszeniom lub zmniejszanie szkód biznesowych

W ramach wytycznych dotyczących wdrażania rozwiązania Zero Trust w tym artykule opisano scenariusz biznesowy zapobiegania lub zmniejszania szkód biznesowych przed naruszeniem cyberbezpieczeństwa. W tym scenariuszu uwzględniono zasadę przewodnią Przyjmij naruszenie zabezpieczeń Zero Trust, która obejmuje:

- Minimalizuj promień wybuchu i dostęp segmentu

- Weryfikowanie kompleksowego szyfrowania

- Korzystanie z analizy w celu uzyskania widoczności, zwiększania wykrywania zagrożeń i ulepszania ochrony

W przypadku hybrydowych modeli infrastruktury IT zasoby i dane organizacji znajdują się zarówno w środowisku lokalnym, jak i w chmurze, a także w przypadku złych podmiotów może stosować wiele różnych metod ich ataku. Organizacja musi być w stanie zapobiec tym atakom tak bardzo, jak to możliwe, a w przypadku naruszenia zminimalizuj szkody w ataku.

Tradycyjne podejścia, które koncentrują się na ustanawianiu zabezpieczeń opartych na obwodzie dla środowiska lokalnego, w którym ufasz wszystkim wewnątrz obwodu sieci prywatnej organizacji, nie są już istotne. Jeśli osoba atakująca uzyska dostęp do sieci prywatnej, może uzyskać dostęp do dowolnych danych, aplikacji lub zasobów w niej, z odpowiednimi uprawnieniami. Mogą one naruszyć twoją sieć, kradnąc poświadczenia użytkownika, wykorzystując lukę w zabezpieczeniach lub wprowadzając infekcję złośliwym oprogramowaniem. Takie ataki mogą prowadzić do utraty przychodów i wysokich składek na ubezpieczenie cybernetyczne, co może stanowić znaczną porażkę ze względu na kondycję finansową i reputację rynku organizacji.

Forester zakończył następujące wnioski w 2021 r.:

- Prawie dwie trzecie organizacji zostało naruszonych w ubiegłym roku i kosztowało je średnio 2,4 miliona dolarów na naruszenie. – Forester, The 2021 State of Enterprise Breaches (kwiecień 2022).

W przypadku chmury źli aktorzy nie muszą fizycznie naruszać obwodu sieci prywatnej. Mogą atakować zasoby cyfrowe oparte na chmurze z dowolnego miejsca na świecie.

Kondycja i reputacja organizacji zależą od strategii zabezpieczeń. Dzięki powszechnemu wdrożeniu środowisk przedsiębiorstwa opartych na chmurze i rozwoju pracowników mobilnych ślady danych istnieją poza tradycyjnymi granicami sieci firmowych. W tej tabeli podsumowano kluczowe różnice między tradycyjną i nowoczesną ochroną przed zagrożeniami za pomocą rozwiązania Zero Trust.

| Tradycyjna ochrona przed zagrożeniami za pomocą mechanizmów kontroli sieci prywatnej | Nowoczesna ochrona przed zagrożeniami z zerowym zaufaniem |

|---|---|

| Tradycyjna ochrona opiera się na zabezpieczeniach opartych na obwodzie, gdzie ufasz wszystkim w sieci prywatnej. Sieci obwodowe mogą obejmować: - Mała segmentacja sieci lub obwody zabezpieczeń i otwarte, płaskie sieci. - Minimalna ochrona przed zagrożeniami i filtrowanie ruchu statycznego. - Niezaszyfrowany ruch wewnętrzny. |

Model Zero Trust przenosi zabezpieczenia sieci z statycznych obwodów opartych na sieci, aby skoncentrować się na użytkownikach, urządzeniach, zasobach i zasobach. Załóżmy, że naruszenie może i nastąpi. Zagrożenia bezpieczeństwa mogą istnieć wewnątrz sieci i poza nimi, stale atakujesz, a zdarzenie zabezpieczeń może nastąpić w dowolnym momencie. Kompleksowa i nowoczesna infrastruktura ochrony przed zagrożeniami może zapewnić terminowe wykrywanie i reagowanie na ataki. Zminimalizuj promień zdarzeń bezpieczeństwa z warstwami ochrony, które jednocześnie zmniejszają zakres uszkodzeń i jak szybko mogą się rozprzestrzeniać. |

Aby zmniejszyć wpływ znaczącego zdarzenia, niezbędne są następujące kwestie:

- Identyfikowanie ryzyka biznesowego naruszenia zabezpieczeń

- Planowanie podejścia opartego na ryzyku na potrzeby reagowania na naruszenia

- Zrozumienie wynikających z tego szkód związanych z reputacją i relacjami organizacji z innymi organizacjami

- Dodawanie warstw ochrony w głębi systemu

Wskazówki zawarte w tym artykule przedstawiają sposób rozpoczęcia strategii zapobiegania naruszeniom i zmniejszania szkód. Dwa dodatkowe artykuły umożliwiają wdrożenie tej strategii przy użyciu następujących elementów:

- Infrastruktura zapobiegania naruszeniom zabezpieczeń i odzyskiwania

- Narzędzia do wykrywania i reagowania na zagrożenia (XDR, Threat Protection and eXtended detection and response)

Pierwszym krokiem w kierunku niezawodnego stanu zabezpieczeń jest określenie, w jaki sposób organizacja jest podatna na zagrożenia poprzez ocenę ryzyka.

Ocenianie ryzyka i poziomu bezpieczeństwa

Jeśli zdecydujesz się przyjąć strategię zapobiegania naruszeniom i zmniejszenia szkód spowodowanych przez nie, ważne jest, aby wziąć pod uwagę i określić ilościowo metrykę ryzyka. Strategicznie ćwiczenie kwantyfikacji ryzyka pozwala ustawić metrykę dla apetytu na ryzyko. Wymaga to przeprowadzenia podstawowej oceny ryzyka wraz z analizą naruszeń krytycznych dla działania firmy, które mogą mieć wpływ na Twoją firmę. Połączenie udokumentowanego apetytu na ryzyko w przypadku scenariuszy naruszenia, z którymi chcesz się zająć, stanowi podstawę strategii przygotowania i korygowania naruszeń.

Należy pamiętać, że praktycznie nie można zapobiec naruszeniom jako absolutnym. Jak opisano w artykule Atakujący zwrot z inwestycji, celem jest przyrostowe zwiększenie tarć cyberataków do punktu, w którym osoby atakujące, których jesteś w stanie lub chcesz bronić przed nie uzyskają już realnego zwrotu z inwestycji z ich ataków. Rodzaj ataków i rentowność ekonomiczna do obrony powinna zostać uchwycona w ramach analizy ryzyka.

Zmniejszenie szkód spowodowanych naruszeniem daje znaczną ilość energii do opcji podczas naruszenia i po naruszeniu, co pozwala organizacji szybko odzyskać sprawę po oczekiwanym naruszeniu lub typie naruszenia. Te typy naruszeń i gotowość do odzyskania są definiowane w kolejnych sekcjach w tym artykule.

Rozpoznawanie zamiaru naruszenia musi być częścią przygotowania do naruszenia. Wszystkie naruszenia mają dołączony element złośliwości lub zamiaru karnego, jednak naruszenia finansowe mają potencjał znacznie większych szkód w porównaniu z "napędem przez" lub oportunistycznymi naruszeniami.

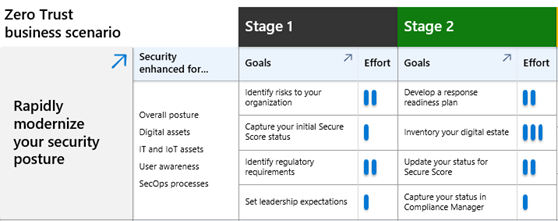

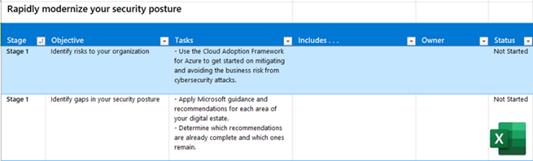

Aby uzyskać więcej informacji na temat stanu zabezpieczeń i oceny ryzyka, zobacz Szybki modernizacja stanu zabezpieczeń.

Przykłady czynników ryzyka według typu biznesowego

Wymagania biznesowe zależą od wynikowej analizy ryzyka dla danego typu firmy. Poniżej omówiono kilka pionów biznesowych i sposób, w jaki ich konkretne potrzeby napędzają segmentowaną analizę ryzyka:

Wydobycie

Przemysł wydobywczy szuka więcej w kierunku kopalni przyszłości, w której systemy operacyjne (OT) wykorzystują mniej procesów ręcznych. Przykładem jest użycie interfejsów ludzkich maszyn (HMI), które wykorzystują interfejs aplikacji do wykonywania zadań i zadań w zakładzie przetwarzania. Ponieważ te jednostki HMI są projektowane jako aplikacje, zagrożenia bezpieczeństwa cybernetycznego dla tej branży mogą być wyższe.

Zagrożenie nie staje się już jedną z utraty danych ani kradzieży zasobów firmy. Zagrożenie staje się jednym z podmiotów zewnętrznych, którzy używają kradzieży tożsamości w celu uzyskania dostępu do krytycznych systemów i zakłócania procesów produkcyjnych.

Retail

Główne zagrożenia związane z naruszeniem w branży detalicznej mogą wystąpić, gdy istnieje wiele domen dla wielu marek, które mieszkają w tej samej dzierżawie. Złożoność zarządzania tożsamościami lokalnymi lub opartymi na chmurze może powodować luki w zabezpieczeniach.

Sektor zdrowia

Główne zagrożenia w sektorze zdrowia to utrata danych. Nieautoryzowane ujawnienie poufnych dokumentacji medycznej może być bezpośrednim zagrożeniem dla danych i przepisów dotyczących prywatności informacji zarezerwowanych zarówno dla pacjentów, jak i klientów, a w oparciu o lokalne przepisy mogą ponosić znaczne kary.

Sektor rządowy

Organizacje sektora rządowego stanowią najwyższe ryzyko bezpieczeństwa informacji. Zagrożone są szkody reputacji, bezpieczeństwo narodowe i utrata danych. Jest to w dużej mierze powodem, dla których organizacje rządowe muszą subskrybować bardziej rygorystyczne standardy, takie jak Narodowy Instytut Standardów i Technologii (NIST).

W ramach przygotowywania i reagowania na naruszenia zabezpieczeń skorzystaj z usługi Microsoft Defender Threat Intelligence , aby wyszukać i dowiedzieć się więcej o typach ataków i wektorów zagrożeń, które są najbardziej istotne w pionie.

Ryzyko typowych ataków

Zapobieganie naruszeniom bezpieczeństwa cybernetycznego lub zmniejszanie szkód biznesowych obejmuje świadomość najczęstszych typów ataków. Chociaż następujące typy ataków są obecnie najbardziej typowe, zespół ds. cyberbezpieczeństwa powinien również wiedzieć o nowych typach ataków, z których niektóre mogą je rozszerzyć lub zastąpić.

Tożsamości

Incydenty bezpieczeństwa cybernetycznego zwykle zaczynają się od kradzieży poświadczeń pewnego rodzaju. Poświadczenia mogą zostać skradzione przy użyciu różnych metod:

Wyłudzanie informacji

Osoba atakująca podszywa się za zaufaną jednostkę i dupesuje pracowników do otwierania wiadomości e-mail, tekstów lub maszyn wirtualnych. Może również obejmować wyłudzanie informacji, w których osoba atakująca używa informacji specjalnie o użytkowniku do konstruowania bardziej wiarygodnego ataku wyłudzania informacji. Kradzież poświadczeń technicznych może wystąpić z powodu kliknięcia adresu URL lub ataku wyłudzania informacji za pomocą uwierzytelniania wieloskładnikowego.

Vishing

Osoba atakująca używa metod inżynierii społecznej do kierowania infrastruktury pomocniczej, takiej jak pomoc techniczna w celu uzyskania lub zmiany poświadczeń.

Spray haseł

Osoba atakująca próbuje uzyskać dużą listę możliwych haseł dla danego konta lub zestawu kont. Możliwe hasła mogą być oparte na danych publicznych dotyczących użytkownika, takich jak daty urodzenia w profilach mediów społecznościowych.

We wszystkich tych przypadkach umiejętności i edukacja są niezbędne zarówno dla użytkowników, jak celem ataków wyłudzania informacji, jak i pomocy technicznej jako celu ataków vishing. Dział pomocy technicznej powinien mieć protokoły umożliwiające uwierzytelnianie użytkowników przed wykonaniem poufnych akcji na kontach użytkowników lub uprawnieniach.

Urządzenia

Urządzenia użytkowników to inny sposób dla osób atakujących, którzy zazwyczaj polegają na naruszeniu zabezpieczeń urządzenia w celu zainstalowania złośliwego oprogramowania, takiego jak wirusy, programy szpiegujące, oprogramowanie wymuszające okup i inne niechciane oprogramowanie, które instaluje bez zgody.

Osoby atakujące mogą również używać poświadczeń urządzenia do uzyskiwania dostępu do aplikacji i danych.

Sieć

Osoby atakujące mogą również używać sieci do wywierania wpływu na systemy lub określania poufnych danych. Typowe typy ataków sieciowych to:

Rozproszona odmowa usługi (DDos)

Ataki, które mają na celu przeciążenie Usługi online ruchem, aby usługa nie działała.

Podsłuch

Osoba atakująca przechwytuje ruch sieciowy i ma na celu uzyskanie haseł, numerów kart kredytowych i innych informacji poufnych.

Wstrzykiwanie kodu i kodu SQL

Osoba atakująca przesyła złośliwy kod zamiast wartości danych za pośrednictwem formularza lub za pośrednictwem interfejsu API.

Wykonywanie skryptów między witrynami

Osoba atakująca używa zasobów internetowych innych firm do uruchamiania skryptów w przeglądarce internetowej ofiary.

Jak liderzy biznesowi myślą o zapobieganiu lub zmniejszaniu szkód biznesowych przed naruszeniem

Przed rozpoczęciem pracy technicznej ważne jest, aby zrozumieć różne motywacje do inwestowania w zapobieganie naruszeniu i zmniejszanie szkód biznesowych, ponieważ te motywacje pomagają poinformować strategię, cele i środki sukcesu.

Poniższa tabela zawiera powody, dla których liderzy biznesowi w całej organizacji powinni inwestować w zapobieganie naruszeniom lub zmniejszanie szkód.

| Rola | Dlaczego zapobieganie naruszeniom lub zmniejszanie szkód biznesowych jest ważne |

|---|---|

| Dyrektor generalny (CEO) | Działalność musi być upoważniona do osiągnięcia strategicznych celów i celów, niezależnie od klimatu cyberbezpieczeństwa. Zwinność biznesowa i wykonywanie działalności biznesowej nie powinny być ograniczone z powodu incydentu lub naruszenia zabezpieczeń. Liderzy biznesowi powinni zrozumieć, że bezpieczeństwo jest częścią imperatywów biznesowych, a inwestycje w ochronę przed naruszeniami i gotowość do naruszeń są wymagane w celu zapewnienia ciągłości działania. Koszt udanego i destrukcyjnego cyberataku może być o wiele większy niż cena wdrażania środków bezpieczeństwa. |

| Dyrektor ds. marketingu (CMO) | Sposób, w jaki firma jest postrzegana zarówno wewnętrznie, jak i zewnętrznie, nie powinna być ograniczona w oparciu o naruszenie lub gotowość do naruszenia. Edukacja sposób przekazywania gotowości do naruszenia i obsługi komunikatów wewnętrznie i zewnętrznie w odpowiedzi na naruszenie jest kwestią przygotowania. Udany atak może stać się wiedzą publiczną, potencjalnie szkodzącą wartości marki, chyba że istnieje plan komunikacji z naruszeniem zabezpieczeń. |

| Dyrektor ds. systemów informatycznych (CIO) | Aplikacje używane przez organizację muszą być odporne na ataki podczas zabezpieczania danych organizacji. Bezpieczeństwo powinno być wymiernym wynikiem i dostosowane do strategii IT. Zarządzanie zapobieganiem naruszeniom i naruszeniem zabezpieczeń musi być zgodne z integralnością danych, prywatnością i dostępnością. |

| Dyrektor ds. zabezpieczeń informacji (CISO) | Zabezpieczenia muszą być dostosowane jako niezbędne dla firmy dla pakietu C-Suite. Gotowość i reagowanie na naruszenia zabezpieczeń są dostosowane do osiągnięcia podstawowych strategii biznesowych z zabezpieczeniami technologii dostosowanymi do ograniczania ryzyka biznesowego. |

| Dyrektor operacyjny (COO) | Proces reagowania na zdarzenia zależy od przywództwa i strategicznych wskazówek dostarczonych przez tę rolę. Konieczne jest przeprowadzenie działań zapobiegawczych i dynamicznych zgodnie ze strategią korporacyjną. Przygotowanie naruszeń w stanie Przyjmij naruszenie oznacza, że wszystkie dyscypliny raportowania do COO muszą działać na poziomie gotowości do naruszenia, zapewniając, że naruszenie może zostać odizolowane i rozwiązane szybko bez wstrzymania działalności. |

| Dyrektor finansowy (CFO) | Przygotowanie naruszeń i środki zaradcze to funkcje budżetowanych wydatków na zabezpieczenia. Systemy finansowe muszą być solidne i mogą przetrwać naruszenie. Dane finansowe muszą być klasyfikowane, zabezpieczone i tworzone kopie zapasowe jako poufny zestaw danych. |

Podejście zero trust rozwiązuje kilka problemów z zabezpieczeniami wynikających z naruszeń zabezpieczeń. Możesz podkreślić następujące korzyści wynikające z podejścia Zero Trust z liderami biznesowymi.

| Świadczenia | opis |

|---|---|

| Zapewnianie przetrwania | W zależności od charakteru lub motywacji osoby atakującej naruszenie może mieć znaczący wpływ lub zakłócić zdolność organizacji do wykonywania normalnych działań biznesowych. Przygotowanie do naruszenia znacznie zwiększa prawdopodobieństwo, że organizacja przeżyła naruszenie, które zostało zaprojektowane pod kątem paraliżowania lub wyłączenia. |

| Kontrolowanie szkód w reputacji | Naruszenie, które powoduje dostęp do poufnych danych, może mieć poważne skutki, takie jak uszkodzenie reputacji marki, utrata wrażliwej własności intelektualnej, zakłócenia dla klientów, grzywny regulacyjne i szkody finansowe dla Twojej firmy. Zabezpieczenia Zero Trust pomagają zmniejszyć obszar ataków, stale oceniając, monitorując i analizując infrastrukturę IT zarówno lokalnie, jak i w chmurze. Architektura zero trust pomaga definiować zasady, które są aktualizowane automatycznie po zidentyfikowaniu ryzyka. |

| Zmniejsz promień wybuchu w organizacji | Wdrożenie modelu Zero Trust może pomóc zminimalizować wpływ naruszenia zabezpieczeń zewnętrznych lub wewnętrznych. Zwiększa zdolność organizacji do wykrywania zagrożeń i reagowania na nie w czasie rzeczywistym oraz zmniejsza strefę wybuchu ataków poprzez ograniczenie ruchu bocznego. |

| Demonstracja niezawodnego stanu zabezpieczeń i ryzyka | Podejście Zero Trust umożliwia klasyfikację alertów, korelację dodatkowych sygnałów zagrożenia i akcje korygowania. Analizowanie sygnałów pomaga poprawić poziom działania, oceniając kulturę zabezpieczeń i identyfikując obszary pod kątem ulepszeń lub najlepszych rozwiązań. Każda zmiana w sieci automatycznie wyzwala analizę potencjalnie złośliwych działań. Zyskasz pełną widoczność wszystkich zasobów i zasobów w sieciach oraz sposobu ich działania, co prowadzi do znacznego ogólnego zmniejszenia narażenia na ryzyko. |

| Niższe składki na ubezpieczenia cybernetyczne | Aby ocenić koszt ubezpieczenia cybernetycznego, potrzebujesz niezawodnego i dobrze zdefiniowanego modelu zabezpieczeń i architektury. Implementując zabezpieczenia Zero Trust, masz kontrolę, widoczność i ład z analizą w czasie rzeczywistym na potrzeby ochrony sieci i punktów końcowych. Twój zespół ds. zabezpieczeń może wykrywać i przezwyciężyć luki w ogólnym stanie bezpieczeństwa i udowodnić ubezpieczycielom, że masz proaktywne strategie i systemy. Podejście Zero Trust zwiększa również odporność cybernetyczną, a nawet może pomóc zapłacić za siebie poprzez zmniejszenie składek ubezpieczeniowych. |

| Zwiększanie wydajności i morale zespołu ds. zabezpieczeń | Wdrożenia zero trust zmniejszają nakłady pracy ręcznej dla zespołu ds. zabezpieczeń, automatyzując rutynowe zadania, takie jak aprowizowanie zasobów, przeglądy dostępu i zaświadczanie. W rezultacie możesz zwiększyć możliwości swoich zespołów ds. zabezpieczeń dzięki czasowi i telemetrii, których potrzebują do wykrywania, odstraszania i pokonania najbardziej krytycznych ataków i zagrożeń, zarówno wewnętrznie, jak i zewnętrznie, co z kolei zwiększa morale zespołu IT i bezpieczeństwa. |

Aby uzyskać więcej informacji na temat udostępniania liderom biznesowym, zobacz e-book Minimalizuj wpływ wewnętrznych lub zewnętrznych złych aktorów.

Cykl wdrażania uniemożliwiający lub zmniejszający szkody biznesowe przed naruszeniem

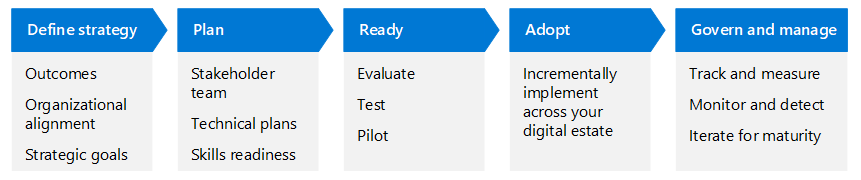

Ten zestaw artykułów zawiera omówienie tego scenariusza biznesowego przy użyciu tych samych faz cyklu życia co przewodnik Cloud Adoption Framework dla platformy Azure — definiowanie strategii, planowania, gotowości, wdrażania i zarządzania oraz zarządzania nimi, ale dostosowane do modelu Zero Trust.

Poniższa tabela jest dostępną wersją ilustracji.

| Definiowanie strategii | Planowanie | Gotowy | Wdrażanie | Zarządzanie i zarządzanie |

|---|---|---|---|---|

| Wyniki Wyrównanie organizacyjne Cele strategiczne |

Zespół uczestników projektu Plany techniczne Gotowość w zakresie umiejętności |

Oceny Test Pilotaż |

Przyrostowe implementowanie w obrębie majątku cyfrowego | Śledzenie i mierzenie Monitorowanie i wykrywanie Iterowanie dla dojrzałości |

Przeczytaj więcej na temat cyklu wdrażania zero trust w przeglądzie platformy wdrażania Zero Trust.

Aby zapobiec naruszeniu lub zmniejszyć szkody biznesowe, skorzystaj z informacji w następujących dodatkowych artykułach:

- Implementowanie infrastruktury zapobiegania naruszeniom zabezpieczeń i odzyskiwania

- Implementowanie ochrony przed zagrożeniami i trasy XDR

Należy pamiętać, że zalecenia dotyczące wdrażania dla tych dwóch oddzielnych ścieżek wymagają udziału oddzielnych grup działu IT, a działania dla każdego toru można wykonać równolegle.

Następne kroki

W tym scenariuszu biznesowym:

- Implementowanie infrastruktury zapobiegania naruszeniom zabezpieczeń i odzyskiwania

- Implementowanie ochrony przed zagrożeniami i trasy XDR

Dodatkowe artykuły w strukturze wdrażania zero trust:

- Omówienie platformy wdrażania zero trust

- Szybka modernizacja stanu zabezpieczeń

- Zabezpieczanie pracy zdalnej i hybrydowej

- Identyfikowanie i ochrona poufnych danych biznesowych

- Spełnianie wymagań prawnych i zgodności

Zasoby śledzenia postępu

W przypadku dowolnego scenariusza biznesowego Zero Trust można użyć następujących zasobów śledzenia postępu.

| Zasób śledzenia postępu | To pomaga... | Zaprojektowany pod kątem... |

|---|---|---|

Plik PDF lub plik PDF z możliwością pobrania siatki planu wdrożenia

|

Łatwo zrozumieć ulepszenia zabezpieczeń dla każdego scenariusza biznesowego i poziom nakładu pracy dla etapów i celów fazy planu. | Potencjalni klienci, liderzy biznesowi i inni uczestnicy projektu scenariusza biznesowego. |

| Monitor wdrażania Zero Trust do pobrania z możliwością pobierania pokazu slajdów programu PowerPoint |

Śledź postęp na etapach i zamierzeniach fazy Planu. | Potencjalni klienci, liderzy biznesowi i inni uczestnicy projektu scenariusza biznesowego. |

Cele scenariusza biznesowego i zadania do pobrania skoroszyt programu Excel

|

Przypisz własność i śledź postęp na etapach, zamierzeniach i zadaniach fazy Planu. | Potencjalni klienci, potencjalni klienci it i implementatorzy IT w scenariuszach biznesowych. |

Aby uzyskać dodatkowe zasoby, zobacz Ocena Zero Trust i zasoby śledzenia postępu.