Uwaga

Dostęp do tej strony wymaga autoryzacji. Może spróbować zalogować się lub zmienić katalogi.

Dostęp do tej strony wymaga autoryzacji. Możesz spróbować zmienić katalogi.

Transformacja cyfrowa kształtuje nową normalność. Organizacje korzystają z transformacji cyfrowej, aby zarządzać ciągłymi zmianami w środowisku biznesowym, śledząc:

- Zmiana modeli biznesowych i partnerstwa.

- Trendy technologiczne.

- Siły regulacyjne, geopolityczne i kulturowe.

Ponadto praca zdalna COVID-19 przyspieszyła tę transformację i przenosi zabezpieczenia z centrum kosztów na strategiczny czynnik wzrostu.

Zero Trust to zabezpieczenia dla firm cyfrowych. Transformacja cyfrowa wymaga zaktualizowania tradycyjnych modeli zabezpieczeń, ponieważ tradycyjne podejścia zabezpieczeń nie spełniają bieżących wymagań dotyczących elastyczności biznesowej, środowisk użytkownika i stale zmieniających się zagrożeń. Organizacje wdrażają zero trust, aby sprostać tym wyzwaniom i umożliwić nową normalność pracy w dowolnym miejscu, z nikim w dowolnym momencie.

Jednak przejście z tradycyjnego modelu zabezpieczeń na Zero Trust oznacza znaczącą transformację, która wymaga zakupu, wdrożenia i zarządzania zmianami w całej organizacji. Liderzy biznesowi, liderzy technologii, liderzy zabezpieczeń i praktycy zabezpieczeń odgrywają kluczowe elementy w tworzeniu elastycznego podejścia zabezpieczeń Zero Trust.

Wielu architektów zabezpieczeń i zespołów IT prosi o pomoc w komunikowaniu się z liderami biznesowymi, śledzeniem postępów i wspieraniem wdrażania. Te wskazówki ułatwiają zespołom ds. zabezpieczeń i technologii współpracę z liderami biznesowymi nad usługą Zero Trust, zapewniając:

- Rekomendowane cele Zero Trust dla liderów biznesowych w różnych organizacjach.

- Metodyczne i etapowe podejście do implementowania architektury Zero Trust.

- Systematyczny sposób śledzenia postępu, skierowany do liderów biznesowych.

- Kuration najbardziej odpowiednich zasobów do wdrożenia Zero Trust, od slajdów gotowych do prezentacji liderom biznesowym, po przewodniki techniczne i infografiki dla użytkowników.

"Naszym celem jest pomoc każdej organizacji w zwiększeniu możliwości zabezpieczeń dzięki architekturze Zero Trust opartej na naszych kompleksowych rozwiązaniach obejmujących zarządzanie tożsamościami, zabezpieczeniami, zgodnością i urządzeniami we wszystkich chmurach i platformach." – Satya Nadella, prezes wykonawczy i dyrektor generalny firmy Microsoft.

Jako partner firmy Microsoft firma NBConsult przyczyniła się do tych wskazówek dotyczących wdrażania i przekazała materialne opinie.

Zero Trust wymaga akceptacji na najwyższym szczeblu

Zero Trust chroni zasoby biznesowe wszędzie tam, gdzie się znajdują i gdziekolwiek idą. Zero Trust to proaktywne, zintegrowane podejście do zabezpieczeń, które wymaga znajomości najważniejszych zasobów i procesów biznesowych w celu ochrony i zabezpieczania ich przy zachowaniu elastyczności biznesowej.

Wdrożenie podejścia Zero Trust wymaga poparcia w całym zarządzie. W miarę rozszerzania się krajobrazu zagrożeń, a krytyczne ataki stają się coraz bardziej powszechne, liderzy biznesowi w różnych obszarach funkcjonalnych coraz częściej zajmują się podejściem do cyberbezpieczeństwa w organizacji.

Zero Trust umożliwia całemu zarządowi wyższego szczebla i firmie osiągnięcie mierzalnych rezultatów biznesowych, które są zgodne z redukcją zagrożeń i zwiększeniem produktywności.

Zero Trust dodaje wartość do dwóch dominujących scenariuszy, które są widoczne na rynku.

- Formalna strategia zabezpieczeń zgodna z wynikami biznesowymi. Podejście zaufanie zero zapewnia całościowe podejście do zabezpieczeń całej firmy poprzez wartości, które są wspólne dla całej organizacji i akceptowane na wszystkich poziomach organizacji. Jest to często inicjatywa prowadzona przez CISO, a wyniki biznesowe są śledzone w ramach funkcji raportowania Zero Trust w sposób ciągły.

- Delegowanie zabezpieczeń do funkcji IT, gdzie zabezpieczenia są traktowane jako inna dziedzina technologiczna z minimalnym zaangażowaniem i integracją ze strony najwyższego kierownictwa. Często koncentruje się to na krótkoterminowej optymalizacji kosztów związanych z bezpieczeństwem, zamiast zarządzania nim jako ryzykiem biznesowym, co często dodatkowo prowadzi do podziału bezpieczeństwa na niezintegrowane, niezależne rozwiązania typu "best-of-breed".

Zero Trust umożliwia zintegrowanie rozwiązań pionowych z pojedynczą wizją. Ta wizja obsługuje spójne możliwości biznesowe i wyniki oraz zapewnia ciągłe mierzalne metryki dotyczące stanu zabezpieczeń.

Tradycyjnie ciSO lub IT/Security Manager ustawia strategię lub co najmniej technologię zabezpieczeń. Jednak zgoda kierownictwa najwyższego szczebla jest wymagana, aby uzasadnić dodatkowe wydatki na bezpieczeństwo. Zgodnie ze strategią zabezpieczeń Zero Trust inni członkowie kadry kierowniczej najwyższego szczebla muszą wziąć udział w przyjęciu strategii Zero Trust, rozumiejąc, że bezpieczeństwo jest wspólną odpowiedzialnością biznesową dostosowaną do wyników biznesowych.

Poniżej przedstawiono uogólniony widok możliwych funkcji wykonywanych przez różne funkcje na poziomie C i sposób ich dopasowania do zintegrowanej wizji zabezpieczeń przy użyciu modelu Zero Trust.

| Rola | Odpowiedzialność | Zainteresowanie modelem Zero Trust |

|---|---|---|

| Dyrektor generalny (CEO) | Odpowiedzialny za biznes | Zero Trust zapewnia zintegrowane podejście do zabezpieczeń we wszystkich warstwach cyfrowych. |

| Dyrektor ds. marketingu (CMO) | Odpowiedzialny za wizję marketingową i realizację | Zero Trust pozwala na szybkie odzyskiwanie po naruszeniu zabezpieczeń i wspiera odpowiedzialne raportowanie w organizacji publicznej, pozwalając na powstrzymanie naruszeń bez utraty reputacji. |

| Dyrektor ds. systemów informatycznych (CIO) | Odpowiedzialni za IT jako całość | Zasady zero trust eliminują pionowe rozwiązania zabezpieczeń, które nie są dostosowane do wyników biznesowych i umożliwiają zabezpieczenia jako platforma, które są zgodne z wynikami biznesowymi. |

| Dyrektor ds. zabezpieczeń informacji (CISO) | Odpowiedzialne za implementację programu zabezpieczeń | Zasady zero trust zapewniają wystarczającą podstawę dla organizacji, aby spełniała różne standardy zabezpieczeń i umożliwia organizacji zabezpieczanie danych, zasobów i infrastruktury. |

| Dyrektor ds. technologii (CTO) | Główny architekt w firmie | Zero Trust pomaga w dostosowaniu technologii w sposób defensywny, aby odpowiadały celom biznesowym. Korzystając z Zero Trust, zabezpieczenia są wbudowane w każdą architekturę. |

| Dyrektor operacyjny (COO) | Odpowiedzialny za operacyjne działania | Zero Trust pomaga w zarządzaniu operacjami; jak wdrożyć wizję bezpieczeństwa oraz ujawnia, kto co zrobił i kiedy. Oba są dostosowane do wyników biznesowych. |

| Dyrektor finansowy (CFO) | Odpowiedzialny za nadzór i wydatki | Zero Trust pomaga w odpowiedzialności za wydatki i defensywę wydatków; wymierny sposób uzyskiwania miary opartej na ryzyku w odniesieniu do wydatków na zabezpieczenia i Zero Trust dopasowanych do wyników biznesowych. |

Zasady zerowego zaufania dla kierownictwa najwyższego szczebla

Zero Trust to strategia i architektura oparta na trzech zasadach.

| Zasada | Opis techniczny | Opis firmy |

|---|---|---|

| Wyraźnie weryfikować | Zawsze uwierzytelniaj się i autoryzuj na podstawie wszystkich dostępnych punktów danych, w tym tożsamości użytkownika, lokalizacji, kondycji urządzenia, usługi lub obciążenia, klasyfikacji danych i anomalii. | Ta zasada wymaga od użytkowników sprawdzenia, kim są, korzystając z więcej niż jednej metody, dzięki czemu naruszone konta uzyskane przez hakerów nie mogą uzyskiwać dostępu do danych i aplikacji. Takie podejście wymaga również, aby urządzenia mogły uzyskiwać dostęp do środowiska i, najlepiej, aby były zarządzane i w dobrej kondycji (nie naruszone przez złośliwe oprogramowanie). |

| Użyj najmniej uprzywilejowanego dostępu | Ogranicz dostęp użytkowników za pomocą zasad just in time i just-enough-access (JIT/JEA), zasad adaptacyjnych opartych na ryzyku i ochrony danych, aby zapewnić bezpieczeństwo zarówno danych, jak i produktywności. | Ta zasada ogranicza promień wybuchu potencjalnego naruszenia, tak aby w przypadku kompromitacji konta potencjalne szkody zostały ograniczone. W przypadku kont z większymi uprawnieniami, takimi jak konta administratora, obejmuje to korzystanie z funkcji, które ograniczają dostęp do tych kont i czasu ich dostępu. Obejmuje to również stosowanie wyższych poziomów zasad uwierzytelniania opartych na ryzyku dla tych kont. Ta zasada obejmuje również identyfikowanie i ochronę poufnych danych. Na przykład folder dokumentu skojarzony z poufnym projektem powinien zawierać tylko uprawnienia dostępu dla członków zespołu, którzy tego potrzebują. Te zabezpieczenia ograniczają razem, ile szkód może być spowodowane przez naruszone konto użytkownika. |

| Przyjmij naruszenie | Zminimalizuj promień wybuchu i podzielaj dostęp. Zweryfikuj kompleksowe szyfrowanie i korzystaj z analizy, aby uzyskać widoczność, zwiększyć wykrywanie zagrożeń i poprawić ochronę. | Ta zasada zakłada prawdopodobieństwo, że osoba atakująca uzyska dostęp do konta, tożsamości, punktu końcowego, aplikacji, interfejsu API lub innego zasobu. Aby odpowiedzieć, firma Microsoft chroni odpowiednio wszystkie zasoby, aby ograniczyć szkody. Ta zasada obejmuje również wdrażanie narzędzi do ciągłego wykrywania zagrożeń i szybkiej reakcji. W idealnym przypadku te narzędzia mają dostęp do sygnałów zintegrowanych ze środowiskiem i mogą podejmować zautomatyzowane działania, takie jak wyłączenie konta, aby zmniejszyć szkody tak szybko, jak to możliwe. |

Obszary funkcjonalne Zero Trust i architektura techniczna

Trzy zasady Zero Trust są stosowane w obszarach obrony. Są one czasami określane jako obszary funkcjonalne lub dyscypliny zarządzania IT. Wiele organizacji ma strukturę wokół tych obszarów z zespołami wyspecjalizowanych osób.

Zero Trust wymaga zintegrowanego podejścia w tych obszarach i zespołach, dlatego tak ważne jest, aby uzyskać poparcie dla kadry zarządzającej i mieć dobrze skoordynowane strategie i plany w całej organizacji.

| Obszar funkcjonalny | Definicja techniczna | Tłumaczenie biznesowe |

|---|---|---|

| Tożsamości | Tożsamości ludzkie i inne niż ludzkie, w tym użytkownicy, komputery i jednostki usługi. Wszystko, co może zostać uwierzytelnione. | Wszystko, co jest oparte na człowieku lub maszynie, które może zalogować się lub korzystać z usług. |

| Punkty końcowe | Urządzenia obliczeniowe użytkowników końcowych, w tym komputery, laptopy, telefony komórkowe i tablety. | Urządzenia, z których korzystają nasi użytkownicy, aby łączyć się z Twoimi usługami i pracować na Twoich danych. |

| Aplikacje | Aplikacje oparte na chmurze lub centrum danych, które wymagają od użytkowników logowania się i korzystania z tych usług lub aplikacji. | Wszystkie aplikacje używane przez organizację, w tym aplikacje SaaS, które subskrybujesz i inne aplikacje, zarówno w chmurze, jak i lokalnie. |

| Infrastruktura | Infrastruktura jako usługa (IaaS) lub infrastruktura oparta na centrum danych, w tym składniki sieciowe, serwery i magazyn danych. | Są to podstawy techniczne i składniki, które obsługują twoją organizację, w tym serwery fizyczne i wirtualne hostowane w centrum danych lub usłudze w chmurze. |

| Dane | Dane ustrukturyzowane, nieustrukturyzowane i zawarte w aplikacji. | Dane firm zawarte w plikach, bazach danych lub innych aplikacjach (takich jak CRM). |

| Sieć | Sieć LAN, sieć WAN, bezprzewodowa lub połączenie internetowe, w tym telefon komórkowy (np. 3G i 5G), a nawet sieć bezprzewodowa kawiarni. | Sieć używana do łączenia użytkowników z potrzebnymi usługami. Może to być firmowa sieć lokalna (LAN), szersza sieć obejmująca dostęp do zasobów cyfrowych lub połączenia internetowe, które pracownicy wykorzystują do połączeń. |

Stosując strategię Zero Trust w ramach majątku cyfrowego, mniej pomocne jest myślenie o rozwiązywaniu problemów z poszczególnymi obszarami domeny niezależnie. Nie jest tak, jakby zespół tożsamości mógł wykonać wszystkie zalecenia, a następnie fokus Zero Trust może przejść do zespołu, który zarządza punktami końcowymi. Strategia Zero Trust stosuje te obszary funkcjonalne razem, aby zabezpieczyć obszar w obrębie majątku cyfrowego, a następnie poszerzyć zakres ochrony.

Na przykład zespół ds. tożsamości może zrobić tylko tyle postępów w wykorzystaniu zasad dostępu warunkowego Microsoft Entra, zanim rozpocznie koordynację z zespołem ds. punktów końcowych w celu zintegrowania ochrony.

Poniższy diagram integruje te obszary funkcjonalne z ujednoliconą architekturą Zero Trust.

Na diagramie:

- Każdy z obszarów funkcjonalnych jest reprezentowany: tożsamości, punkty końcowe, sieć, dane, aplikacje, infrastruktura

- Zero Trust integruje ochronę we wszystkich obszarach funkcjonalnych za pośrednictwem zasad i optymalizacji zasad.

- Ochrona przed zagrożeniami łączy sygnały w całej organizacji w czasie rzeczywistym, aby zapewnić wgląd w ataki i usprawnić korygowanie za pomocą zautomatyzowanych akcji i śledzenia reagowania na zdarzenia.

W następnej sekcji omówiono, jak rozpocząć pracę na drodze do Zero Trust. Jako przykład wykorzystamy obszar funkcjonalny Identities.

Projekt wdrożenia zero trustu

Klienci, którzy znają ramy wdrażania Cloud Adoption Framework dla platformy Azure, pytali: "Gdzie są ramy wdrażania Zero Trust?"

Framework Cloud Adoption Framework dla platformy Azure to metodyczny proces wprowadzania nowych aplikacji i usług do organizacji. Celem jest przede wszystkim sprawdzony proces, który organizacja może wykonać, aby wprowadzić aplikację lub usługę do środowiska. Skalowanie polega na powtarzaniu procesu dla każdej aplikacji dodawanej do zasobów cyfrowych.

Wdrożenie strategii i architektury zero trust wymaga innego zakresu. Rzecz dotyczy wprowadzenia nowych konfiguracji zabezpieczeń w całej cyfrowej infrastrukturze. Ruch skalowania jest dwuwymiarowy:

- Biorąc pod uwagę element architektury Zero Trust, taki jak ochrona danych, i rozprzestrzeniając tę ochronę w całej infrastrukturze cyfrowej.

- Powtarzanie procesu przy użyciu każdego dodatkowego elementu architektury Zero Trust, począwszy od strategicznych szybkich zwycięstw i podstawowych elementów, a następnie przechodzenie do bardziej złożonych elementów.

Podobnie jak w przewodniku Cloud Adoption Framework dla platformy Azure, te wskazówki dotyczące wdrażania z zerowym zaufaniem dotyczą scenariuszy wdrażania zgodnie z opisem w następnej sekcji.

Na poniższym diagramie przedstawiono podsumowanie różnic między tymi dwoma typami wniosków dotyczących wdrażania.

Te wskazówki dotyczące wdrażania z zerowym zaufaniem korzystają z tych samych faz cyklu życia co przewodnik Cloud Adoption Framework dla platformy Azure, ale dostosowany do modelu Zero Trust.

W poniższej tabeli opisano fazy cyklu życia.

| Faza cyklu życia | Opis |

|---|---|

| Definiowanie strategii | Utwórz przypadek biznesowy skoncentrowany na wynikach najbardziej dopasowanych do ryzyka i celów strategicznych organizacji. |

| Planowanie |

|

| Gotowy |

|

| Adoptować | Stopniowe wprowadzanie strategii w obszarach funkcjonalnych. |

| Rządzić | Śledzenie i mierzenie powodzenia wdrożenia. |

| Zarządzaj |

|

Scenariusze biznesowe

Te wskazówki dotyczące wdrażania zero trust zaleca utworzenie strategii i architektury zero trust za pomocą następujących scenariuszy biznesowych:

- szybka modernizacja stanu zabezpieczeń

- Zabezpieczanie pracy zdalnej i hybrydowej

- Identyfikowanie i ochrona poufnych danych biznesowych

- zapobiegać lub zmniejszać szkody biznesowe przed naruszeniem

- spełnianie wymagań prawnych i zgodności

Każdy scenariusz biznesowy jest opisany w artykule opisujący sposób postępu pracy technicznej w poszczególnych fazach cyklu życia, począwszy od tworzenia przypadku biznesowego. Najwłaściwsze zasoby są udostępniane po drodze.

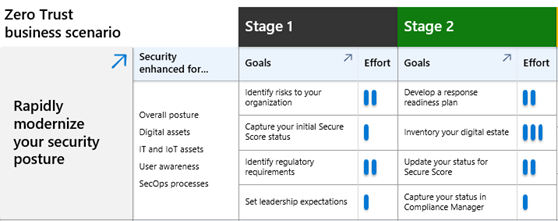

Każdy z tych scenariuszy biznesowych dzieli pracę zero trust na możliwe do zarządzania elementy, które można zaimplementować na czterech etapach implementacji. Ułatwia to określanie priorytetów, przechodzenie do przodu i śledzenie pracy podczas przechodzenia przez różne warstwy implementowania architektury Zero Trust.

Te wskazówki obejmują pokaz slajdów programu PowerPoint ze slajdami postępu, których można użyć do prezentowania pracy i śledzenia postępów na wysokim poziomie dla liderów biznesowych i innych uczestników projektu. Slajdy zawierają funkcje, które ułatwiają śledzenie i prezentowanie postępów uczestnikom projektu. Oto przykład.

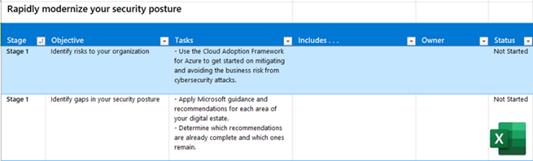

Te wskazówki obejmują również skoroszyt programu Excel z arkuszami dla każdego scenariusza biznesowego, którego można użyć do przypisywania właścicieli i śledzenia postępu dla każdego etapu, celu i zadania. Oto przykład.

We wszystkich scenariuszach biznesowych etapy implementacji są w przybliżeniu dopasowane, aby umożliwić osiągnięcie celów etapu 1, co pomaga w zachowaniu postępów organizacji na wszystkich frontach równocześnie.

Rozpoczynanie podróży Zero Trust

Jeśli rozpoczynasz wdrażanie Zero Trust, które jest zgodne ze scenariuszem biznesowym lub chcesz objąć Zero Trust jako strategiczną doktrynę obrony, sukces może być trudny do zmierzenia. Dzieje się tak, ponieważ bezpieczeństwo nie podlega prostej ocenie typu zaliczenie/niezaliczenie. Zamiast tego bezpieczeństwo jest zobowiązaniem i podróżą, do której Zero Trust dostarcza wytyczne.

Korzystając z tych wskazówek dotyczących wdrażania jako struktury procesów, najpierw ustanów i udokumentowaj naszą strategię zabezpieczeń, bardzo podobną do dokumentu inicjowania projektu (PID). Korzystając z zasad, które mają zastosowanie do strategii, należy udokumentować co najmniej:

- Co robisz?

- Dlaczego to robisz?

- Jak uzgadniasz i mierzysz sukces?

Każdy scenariusz biznesowy obejmuje inny zestaw zasobów z różnymi narzędziami do tworzenia spisu. Metodycznie rozpoczynasz od spisu i klasyfikacji zasobów dla każdego scenariusza biznesowego:

- Identyfikacja zasobów: Jakie zasoby chcesz chronić, takie jak tożsamości, dane, aplikacje, usługi i infrastruktura? Możesz użyć obszarów funkcjonalnych wymienionych powyżej jako przewodnik po tym, gdzie zacząć. Identyfikacja zasobów stanowi część faz cyklu życia Definiowania strategii i Planowania . Faza definiowania strategii może zawierać określony scenariusz, a faza Planu dokumentuje zasoby cyfrowe.

- Klasyfikacja zasobów: Jak ważne jest każde z zidentyfikowanych zasobów, takich jak tożsamości, dane krytyczne dla działania firmy i dane dotyczące zasobów ludzkich? Klasyfikacja zasobów jest częścią fazy Ready, w której zaczynasz identyfikować strategię ochrony dla każdego zasobu.

- Asset Management: W jaki sposób chcesz chronić (zarządzać) tymi zasobami i zarządzać nimi?

- Odzyskiwanie Aktywów: Jak można odzyskać kontrolę po naruszeniu lub utracie kontroli nad zasobem (zarządzać)?

Każdy scenariusz biznesowy zaleca sposób tworzenia spisu oraz sposobu ochrony zasobów i raportowania postępu. Chociaż scenariusze biznesowe są nieuchronnie nakładające się na siebie, te wskazówki dotyczące wdrażania próbują uprościć jak najwięcej, zwracając się do typów zasobów w głównie jednym scenariuszu biznesowym.

Śledzenie postępu

Śledzenie postępów w procesie wdrażania usługi Zero Trust ma kluczowe znaczenie, ponieważ umożliwia organizacji monitorowanie i mierzenie strategicznych celów i celów.

Co śledzić i mierzyć

Firma Microsoft zaleca zastosowanie dwóch podejść do śledzenia postępu:

- Mierzenie postępu w stosunku do ograniczania ryzyka dla twojej firmy.

- Zmierz postęp w kierunku osiągnięcia celów strategicznych w architekturze Zero Trust.

Wiele organizacji używa zasobów i narzędzi międzynarodowych organizacji do standaryzacji (ISO), aby ocenić ryzyko organizacji. Specyficznie:

ISO/IEC 27001:2022

- Bezpieczeństwo informacji, cyberbezpieczeństwo i ochrona prywatności

- Systemy zarządzania zabezpieczeniami informacji

- Wymagania

ISO 31000

- Zarządzanie ryzykiem

Wymagania i wytyczne w tych standardach są ogólne i mogą mieć zastosowanie do dowolnej organizacji. Zapewniają one ustrukturyzowany i kompleksowy sposób przeglądania i oceniania ryzyka, które mają zastosowanie do organizacji, a także środków zaradczych.

Identyfikowanie i zrozumienie konkretnych czynników ryzyka, które mają zastosowanie do organizacji, ułatwi określenie priorytetów najbardziej strategicznych celów w architekturze zero trust.

Jak śledzić i mierzyć

Po zidentyfikowaniu i określeniu przez organizację priorytetów dla najbardziej strategicznych celów technicznych, możesz opracować etapowy plan wdrożenia. Następnie możesz śledzić postęp przy użyciu różnych narzędzi.

Dostosowywalne raporty śledzenia

Firma Microsoft udostępnia dostosowywalne narzędzia do śledzenia programów PowerPoint i Excel. Są one wstępnie wypełniane celami i zadaniami, zorganizowanymi według scenariuszy biznesowych Zero Trust. Można je dostosować przy użyciu własnych priorytetów, celów i członków zespołu. Aby uzyskać więcej informacji, zobacz Ocena i śledzenie postępu zasobów. Z zestawu partnerskiego Zero Trustmożna pobrać śledzące współoznaczalne i dostosowywalne.

Pulpity nawigacyjne produktu

Microsoft Security Exposure Management to rozwiązanie zabezpieczeń, które zapewnia ujednolicony widok stanu zabezpieczeń w całej infrastrukturze i obciążeniach firmy. W ramach tego narzędzia inicjatywy zabezpieczeń pomagają w ocenianiu gotowości i dojrzałości w określonych obszarach ryzyka bezpieczeństwa. Inicjatywy w zakresie zabezpieczeń podejmują proaktywne podejście do zarządzania programami zabezpieczeń w kierunku określonych celów związanych z ryzykiem lub domeną.

Użyj inicjatywy Zero Trust, aby śledzić postęp organizacji w kierunku implementowania zabezpieczeń Zero Trust. Ta inicjatywa jest zgodna z tą strukturą wdrażania firmy Microsoft Zero Trust, umożliwiając śledzenie postępu za pomocą metryk dopasowanych do scenariuszy biznesowych. Te wskaźniki odzwierciedlają pokrycie zasobów w priorytetyzowanych, możliwych do realizacji rekomendacjach, aby pomóc zespołom bezpieczeństwa w ochronie ich organizacji. Inicjatywa udostępnia również dane w czasie rzeczywistym dotyczące postępu Zero Trust, które mogą być udostępniane interesariuszom.

Aby uzyskać więcej informacji na temat korzystania z inicjatywy Zero Trust w narzędziu do zarządzania ekspozycjami, zobacz Szybka modernizacja stanu zabezpieczeń — śledzenie i mierzenie.

Ponadto kilka innych portali i raportów może pomóc w utworzeniu przeglądu ryzyka w firmie, w tym:

- Inicjatywa Krytycznej ochrony zasobów w rozwiązaniu Microsoft Security Exposure Management łączy krytyczne ryzyko dotyczące zasobów w produktach i obszarach usługi Defender.

- Raporty w usłudze Microsoft Defender XDR zawierają informacje dotyczące trendów zabezpieczeń i śledzenia stanu ochrony tożsamości, danych, urządzeń, aplikacji i infrastruktury.

- Eksplorator zabezpieczeń w chmurze umożliwia aktywne wyszukiwanie zagrożeń bezpieczeństwa.

Na przykład w usłudze Microsoft Defender XDR spis urządzeń zapewnia jasny wgląd w nowo odnalezione urządzenia w sieci, które nie są jeszcze chronione. W górnej części każdej karty spisu urządzeń zobaczysz łączną liczbę urządzeń, które nie zostały włączone do systemu. Oto przykład.

Aby uzyskać więcej informacji na temat śledzenia postępu przy użyciu usługi Microsoft Defender XDR, zobacz Wzmacnianie stanu zabezpieczeń za pomocą usługi Microsoft Defender XDR.

Należy pamiętać, że wartości procentowe postępu udostępniane przez narzędzia produktu mogą nie być dokładne dla organizacji, które nie chcą implementować wszystkich kontrolek z powodów takich jak:

- Zakres działalności

- Licencjonowania

- Pojemność

Dodatkowe artykuły dotyczące wdrażania

- szybka modernizacja stanu zabezpieczeń

- Bezpieczna zdalna i hybrydowa praca z usługą Zero Trust

- Identyfikowanie i ochrona poufnych danych biznesowych

- zapobiegać lub zmniejszać szkody biznesowe przed naruszeniem

- spełnianie wymagań prawnych i zgodności

Zasoby śledzenia postępu

W przypadku każdego scenariusza biznesowego można użyć następujących zasobów śledzenia postępu.

| Zasób śledzenia postępu | To ci pomaga... | Zaprojektowany dla... |

|---|---|---|

Siatka fazy planu wdrożenia do pobrania pliku programu Visio lub PDF

|

Łatwo zrozumiesz ulepszenia zabezpieczeń dla każdego scenariusza biznesowego oraz poziom nakładu pracy na etapy i cele fazy Planowania. | Liderzy projektów scenariuszy biznesowych, liderzy biznesowi i inni interesariusze. |

| Narzędzie do śledzenia wdrażania Zero Trust do pobrania jako prezentacja w programie PowerPoint |

Śledź postęp na etapach i zamierzeniach fazy Planu. | Liderzy projektów scenariuszy biznesowych, liderzy biznesowi i inni interesariusze. |

Cele i zadania scenariusza biznesowego w pobranym skoroszycie Excel

|

Przypisz odpowiedzialność i śledź postęp na etapach, zamierzeniach i zadaniach fazy planowania. | Kierownicy projektów scenariuszy biznesowych, liderzy IT i implementatorzy IT. |

Aby uzyskać dodatkowe zasoby, zobacz ocena zerowego zaufania i zasoby śledzenia postępu.

Dodatkowa dokumentacja Zero Trust

Zobacz dodatkowe materiały o Zerowym Zaufaniu, zależnie od zestawu dokumentacji lub Twojej roli w organizacji.

Zestaw dokumentacji

Kieruj się tą tabelą, aby uzyskać najlepsze materiały dokumentacyjne Zero Trust odpowiadające Twoim potrzebom.

| Zestaw dokumentacji | Pomaga... | Role |

|---|---|---|

| Ramy przyjęcia dla wskazówek dotyczących faz i etapów kluczowych rozwiązań biznesowych i rezultatów | Zastosuj ochronę zero trust z pakietu C-suite do implementacji IT. | Architekci zabezpieczeń, zespoły IT i menedżerowie projektów |

| Zasób do oceny i śledzenia postępu | Oceń gotowość infrastruktury i śledź postęp. | Architekci zabezpieczeń, zespoły IT i menedżerowie projektów |

| zestaw dla partnerów Zero Trust | Współznakowane zasoby śledzenia, warsztaty i ilustracje architektury | Partnerzy i architekci zabezpieczeń |

| Wdrażanie filarów technologii dla informacji koncepcyjnych i celów wdrażania | Zastosuj ochronę Zero Trust zgodną z typowymi obszarami technologii IT. | Zespoły IT i pracownicy ds. zabezpieczeń |

| Zero Trust dla małych firm | Stosowanie zasad Zero Trust do klientów małych firm. | Klienci i partnerzy pracujący z platformą Microsoft 365 dla firm |

| Zero Trust for Microsoft Copilots na potrzeby etapowych i szczegółowych wskazówek dotyczących projektowania i wdrażania | Zastosuj środki ochrony Zero Trust do Microsoft Copilots. | Zespoły IT i pracownicy ds. zabezpieczeń |

| Plan wdrożenia Zero Trust z Microsoft 365 w celu uzyskania szczegółowych porad dotyczących projektowania i wdrażania. | Zastosuj ochronę Zero Trust do organizacji platformy Microsoft 365. | Zespoły IT i pracownicy ds. zabezpieczeń |

| reagowanie na zdarzenia za pomocą rozwiązania XDR i zintegrowanego rozwiązania SIEM | Ustawianie narzędzi XDR i integrowanie ich z usługą Microsoft Sentinel | Zespoły IT i pracownicy ds. zabezpieczeń |

| Zero Trust dla usług platformy Azure dla szczegółowych wskazówek dotyczących projektowania i wdrażania | Zastosuj ochronę Zero Trust do obciążeń i usług platformy Azure. | Zespoły IT i pracownicy ds. zabezpieczeń |

| Integracja partnerów z Zero Trust w celu uzyskania wskazówek dotyczących projektowania obszarów technologii i specjalizacji | Stosuj zabezpieczenia Zero Trust do partnerskich rozwiązań chmurowych firmy Microsoft. | Deweloperzy partnerów, zespoły IT i pracownicy ds. zabezpieczeń |

| Opracowanie przy użyciu zasad Zero Trust dla wytycznych i najlepszych praktyk projektowania aplikacji | Zastosuj ochronę Zero Trust do aplikacji. | Deweloperzy aplikacji |

| Wytyczne rządu USA dotyczące CISA, DoDoraz "Memorandum dotyczącego architektury Zero Trust" . | Zalecane rekomendacje dotyczące wymagań rządu USA | Architekci IT i zespoły IT |