Uwaga

Dostęp do tej strony wymaga autoryzacji. Może spróbować zalogować się lub zmienić katalogi.

Dostęp do tej strony wymaga autoryzacji. Możesz spróbować zmienić katalogi.

zero trust to model zabezpieczeń, który zakłada naruszenie i weryfikuje każde żądanie tak, jakby pochodziło z niekontrolowanych sieci. Niezależnie od tego, skąd pochodzi żądanie lub do jakiego zasobu uzyskuje dostęp, model Zero Trust uczy nas "nigdy nie ufać, zawsze weryfikować".

Jako architekt IT lub implementator możesz użyć zasobów oceny i śledzenia postępu w tym artykule, aby uzyskać następujące wyniki:

- Oceń gotowość infrastruktury do Zero Trust, w tym określenie, które elementy są już obecne lub można je łatwo wzmocnić albo ulepszyć.

- Śledź postęp niezbędnych rozwiązań zabezpieczeń Zero Trust w środowisku dla liderów biznesowych i działów IT.

Postęp śledzenia zasobów dla scenariuszy biznesowych platformy wdrażania

Zestaw dokumentacji platformy wdrażania Zero Trust ułatwia zespołom ds. zabezpieczeń i technologii współpracę z liderami biznesowymi w usłudze Zero Trust, zapewniając następujące wyniki:

- Zalecane cele zero trust dla liderów biznesowych w organizacjach.

- Metodyczne i etapowe podejście do implementowania architektury Zero Trust.

- Systematyczny sposób śledzenia postępów w realizacji celów, w zakresie liderów biznesowych.

- Systematyczny sposób śledzenia postępu celów i ich zadań, w zakresie potencjalnych klientów i implementatorów IT.

- Kuratela najbardziej odpowiednich zasobów do przyjęcia strategii Zero Trust.

- Slajdy programu PowerPoint, które są gotowe do prezentowania liderom biznesowym.

- Arkusze programu Excel w celu oceny bieżącego stanu i śledzenia postępu.

- Wskazówki dotyczące implementacji technicznej i infografiki użytkownika.

Wskazówki dotyczące wdrażania Zero Trust zaleca tworzenie strategii i architektury zero trust w ramach następujących scenariuszy biznesowych:

- Szybka modernizacja stanu zabezpieczeń

- Zabezpieczanie pracy zdalnej i hybrydowej

- Identyfikowanie i ochrona poufnych danych biznesowych

- Zapobieganie naruszeniom lub zmniejszanie szkód biznesowych

- Spełnianie wymagań prawnych i zgodności

Każdy scenariusz biznesowy rozpoczyna się od utworzenia przypadku biznesowego, a następnie opisuje, jak przejść wymaganą pracę techniczną przez każdą fazę cyklu życia (definiowanie strategii, planowania, gotowości, wdrażania i zarządzania).

W przypadku każdego scenariusza biznesowego można użyć następujących zasobów śledzenia postępu.

Strategia na pierwszy rzut oka dla rozwiązania Zero Trust

Siatka fazy planu wdrożenia

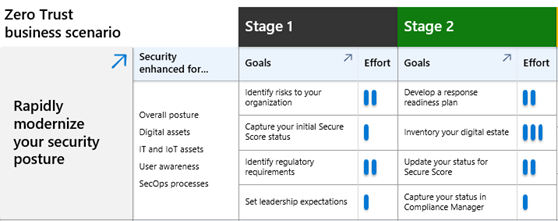

Łatwo zrozumieć ulepszenia zabezpieczeń dla każdego scenariusza biznesowego i poziom nakładu pracy dla etapów i celów fazy planu .

W przypadku potencjalnych klientów projektu scenariusza biznesowego, liderów biznesowych i innych uczestników projektu.

plik programu Visio do pobrania lub plik PDF

Śledzenie liderów biznesowych dla programu Zero Trust

Monitor wdrażania usługi Zero Trust

Śledź postęp na etapach i zamierzeniach fazy Planu .

W przypadku potencjalnych klientów projektu scenariusza biznesowego, liderów biznesowych i innych uczestników projektu.

pobieranie prezentacji programu PowerPoint

Monitor implementatora dla rozwiązania Zero Trust

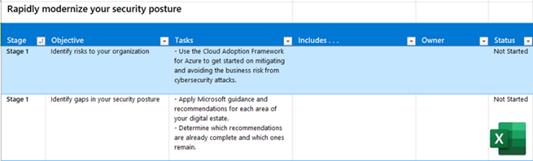

Cele i zadania scenariusza biznesowego

Przypisz własność i śledź postęp na etapach, zamierzeniach i zadaniach fazy Planu .

W przypadku potencjalnych klientów projektu scenariusza biznesowego, potencjalnych klientów IT i implementatorów IT.

Pulpit nawigacyjny produktu dla rozwiązania Zero Trust

Inicjatywa Zero Trust w portalu usługi Microsoft Defender (może wymagać zalogowania się przy użyciu konta użytkownika z uprawnieniami portalu usługi Microsoft Defender)

Zobacz również inicjatywy microsoft Security Exposure Management.

Zapoznaj się z bieżącym stanem, metrykami zabezpieczeń i zaleceniami dotyczącymi scenariuszy biznesowych dotyczących platformy wdrażania.

W przypadku potencjalnych klientów projektu scenariusza biznesowego, potencjalnych klientów IT i implementatorów IT.

Zasoby oceny

Aby dowiedzieć się, gdzie twoja organizacja znajduje się w podróży zero trust, skorzystaj z tych zasobów oceny.

Ocena stanu zabezpieczeń zero zaufania firmy Microsoft

Oceń poziom zabezpieczeń Zero Trust i poziom dojrzałości.

W przypadku potencjalnych klientów i implementatorów projektu działu IT.

Ocena stanu zabezpieczeń zero zaufania firmy Microsoft

Warsztaty dotyczące strategii oceny zerowej zaufania

Oceń poziom zabezpieczeń Zero Trust i poziom dojrzałości.

W przypadku potencjalnych klientów i implementatorów projektu działu IT.

Skoroszyt programu Excel umożliwiający pobranie skoroszytu strategii oceny zerowej zaufania na stronie https://aka.ms/ztworkshop

Zalecane szkolenie

| Szkolenia | Wprowadzenie do zera zaufania |

|---|---|

| Skorzystaj z tego modułu, aby zrozumieć podejście Zero Trust i jak wzmacnia infrastrukturę zabezpieczeń w organizacji. |

| Szkolenia | Wprowadzenie do platform Zero Trust i najlepszych rozwiązań |

|---|---|

| Skorzystaj z tego modułu, aby dowiedzieć się więcej o najlepszych rozwiązaniach, z których korzystają architekci cyberbezpieczeństwa, oraz o kluczowych strukturach najlepszych rozwiązań w zakresie cyberbezpieczeństwa firmy Microsoft. Poznasz również koncepcję modelu Zero Trust i dowiesz się, jak rozpocząć pracę z usługą Zero Trust w organizacji. |

Inne zasoby o zerowym zaufaniu

Skorzystaj z innej zawartości dotyczącej Zero Trust, opartej na zestawie dokumentacji lub rolach w organizacji.

Zestaw dokumentacji

Skorzystaj z tej tabeli, aby uzyskać najlepszy zestaw dokumentacji Zero Trust dla Twoich potrzeb.

| Zestaw dokumentacji | Pomaga... | Role |

|---|---|---|

| Struktura wdrażania dla fazy i wskazówek kroków dotyczących kluczowych rozwiązań biznesowych i wyników | Zastosuj ochronę zero trust z pakietu C-suite do implementacji IT. | Architekci zabezpieczeń, zespoły IT i menedżerowie projektów |

| Pojęcia i cele wdrażania dla ogólnych wskazówek dotyczących wdrażania obszarów technologicznych | Zastosuj ochronę Zero Trust zgodną z obszarami technologii. | Zespoły IT i pracownicy ds. zabezpieczeń |

| Zero Trust dla małych firm | Stosowanie zasad Zero Trust do klientów małych firm. | Klienci i partnerzy pracujący z platformą Microsoft 365 dla firm |

| Plan szybkiej modernizacji Zero Trust (RaMP) na potrzeby wskazówek i list kontrolnych dotyczących zarządzania projektami w celu uzyskania łatwych zwycięstw | Szybko zaimplementuj kluczowe warstwy ochrony zerowej zaufania. | Architekci zabezpieczeń i implementatorzy IT |

| Plan wdrożenia Zero Trust z platformą Microsoft 365 dla krokowych i szczegółowych wskazówek dotyczących projektowania i wdrażania | Zastosuj ochronę Zero Trust do organizacji platformy Microsoft 365. | Zespoły IT i pracownicy ds. zabezpieczeń |

| Zero Trust for Microsoft Copilots for Stepd and detailed design and deployment guidance (Zero Trust for Microsoft Copilots — szczegółowe wskazówki dotyczące projektowania i wdrażania) | Zastosuj ochronę zero trust do microsoft copilots. | Zespoły IT i pracownicy ds. zabezpieczeń |

| Zero Trust dla usług platformy Azure w celu uzyskania szczegółowych wskazówek dotyczących projektowania i wdrażania | Zastosuj ochronę Zero Trust do obciążeń i usług platformy Azure. | Zespoły IT i pracownicy ds. zabezpieczeń |

| Integracja partnerów z usługą Zero Trust w celu uzyskania wskazówek dotyczących projektowania obszarów technologii i specjalizacji | Stosowanie zabezpieczeń Zero Trust do rozwiązań w chmurze firmy Microsoft partnerów. | Deweloperzy partnerów, zespoły IT i pracownicy ds. zabezpieczeń |

| Opracowywanie zasad korzystania z modelu Zero Trust na potrzeby wskazówek i najlepszych rozwiązań dotyczących projektowania aplikacji | Zastosuj ochronę Zero Trust do aplikacji. | Deweloperzy aplikacji |

Twoja rola

Postępuj zgodnie z tą tabelą, aby uzyskać najlepsze zestawy dokumentacji dla Twojej roli w organizacji.

| Rola | Zestaw dokumentacji | Pomaga... |

|---|---|---|

| Architekt zabezpieczeń Menedżer projektu IT Osoba ds. wdrożeń IT |

Struktura wdrażania dla fazy i wskazówek kroków dotyczących kluczowych rozwiązań biznesowych i wyników | Zastosuj ochronę zero trust z pakietu C-suite do implementacji IT. |

| Członek zespołu IT lub zespołu ds. zabezpieczeń | Pojęcia i cele wdrażania dla ogólnych wskazówek dotyczących wdrażania obszarów technologicznych | Zastosuj ochronę Zero Trust zgodną z obszarami technologii. |

| Klient lub partner platformy Microsoft 365 dla firm | Zero Trust dla małych firm | Stosowanie zasad Zero Trust do klientów małych firm. |

| Architekt zabezpieczeń Osoba ds. wdrożeń IT |

Plan szybkiej modernizacji Zero Trust (RaMP) na potrzeby wskazówek i list kontrolnych dotyczących zarządzania projektami w celu uzyskania łatwych zwycięstw | Szybko zaimplementuj kluczowe warstwy ochrony zerowej zaufania. |

| Członek zespołu IT lub zespołu ds. zabezpieczeń dla platformy Microsoft 365 | Plan wdrożenia Zero Trust z platformą Microsoft 365 dla krokowych i szczegółowych wskazówek dotyczących projektowania i wdrażania platformy Microsoft 365 | Zastosuj ochronę Zero Trust do organizacji platformy Microsoft 365. |

| Członek zespołu IT lub zespołu ds. zabezpieczeń firmy Microsoft Copilots | Zero Trust for Microsoft Copilots for Stepd and detailed design and deployment guidance (Zero Trust for Microsoft Copilots — szczegółowe wskazówki dotyczące projektowania i wdrażania) | Zastosuj ochronę zero trust do microsoft copilots. |

| Członek zespołu IT lub zespołu ds. zabezpieczeń dla usług platformy Azure | Zero Trust dla usług platformy Azure w celu uzyskania szczegółowych wskazówek dotyczących projektowania i wdrażania | Zastosuj ochronę Zero Trust do obciążeń i usług platformy Azure. |

| Partner developer lub członek zespołu IT lub ds. zabezpieczeń | Integracja partnerów z usługą Zero Trust w celu uzyskania wskazówek dotyczących projektowania obszarów technologii i specjalizacji | Stosowanie zabezpieczeń Zero Trust do rozwiązań w chmurze firmy Microsoft partnerów. |

| Deweloper aplikacji | Opracowywanie zasad korzystania z modelu Zero Trust na potrzeby wskazówek i najlepszych rozwiązań dotyczących projektowania aplikacji | Zastosuj ochronę Zero Trust do aplikacji. |