Odblokowywanie zaszyfrowanego dysku na potrzeby naprawy w trybie offline

W tym artykule opisano sposób odblokowywania zaszyfrowanego dysku systemu operacyjnego na oddzielnej maszynie wirtualnej (nazywanej naprawczą maszyną wirtualną), aby włączyć korygowanie w trybie offline i rozwiązywanie problemów na tym dysku.

Symptomy

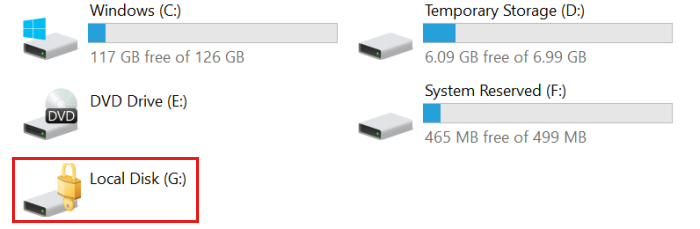

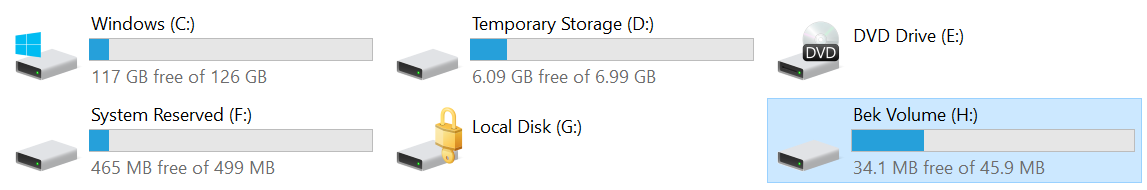

Jeśli naprawiasz dysk systemu operacyjnego maszyny wirtualnej z systemem Windows w trybie offline, dysk może być zablokowany, gdy jest dołączony do maszyny wirtualnej naprawy, jak pokazano poniżej. W takim przypadku usługa Azure Disk Encryption (ADE) jest włączona na dysku. Nie będzie można wykonać żadnych działań zaradczych na tym dysku z naprawy maszyny wirtualnej, dopóki dysk nie zostanie odblokowany.

Tło

Niektóre scenariusze rozwiązywania problemów wymagają przeprowadzenia naprawy dysku wirtualnego w trybie offline na platformie Azure. Jeśli na przykład maszyna wirtualna z systemem Windows jest niedostępna, wyświetla błędy dysku lub nie można jej uruchomić, możesz uruchomić kroki rozwiązywania problemów na dysku systemu operacyjnego, dołączając ją do oddzielnej maszyny wirtualnej naprawy (nazywanej również maszyną wirtualną odzyskiwania lub maszyną wirtualną ratunkową).

Jeśli jednak dysk jest zaszyfrowany przy użyciu usługi ADE, dysk pozostanie zablokowany i niedostępny, gdy zostanie dołączony do naprawczej maszyny wirtualnej do momentu odblokowania dysku. Aby odblokować dysk, należy użyć tego samego klucza szyfrowania funkcji BitLocker (BEK), który był pierwotnie używany do jego szyfrowania. Ten zestaw BEK (i opcjonalnie klucz szyfrowania kluczy [KEK], który szyfruje lub "zawija" klucz bek, będą przechowywane w magazynie kluczy platformy Azure zarządzanym przez organizację.

Cel

Procedury opisane w tym artykule opisują metody, za pomocą których można dołączyć zaszyfrowany dysk systemu operacyjnego do naprawy maszyny wirtualnej, a następnie odblokować ten dysk. Po odblokowaniu dysku można go naprawić. Ostatnim krokiem jest zastąpienie dysku systemu operacyjnego na oryginalnej maszynie wirtualnej nowo naprawioną wersją.

Przygotowanie

Przed dołączeniem nieudanego dysku systemu operacyjnego do maszyny wirtualnej naprawy wykonaj następujące kroki:

- Upewnij się, że usługa ADE jest włączona na dysku.

- Określ, czy dysk systemu operacyjnego używa szyfrowania ADE w wersji 1 (szyfrowanie dwuprzepustowe), czy ADE w wersji 2 (szyfrowanie jednoprzepustowe).

- Określ, czy dysk systemu operacyjnego jest zarządzany, czy niezarządzany.

- Wybierz metodę dołączania dysku do naprawy maszyny wirtualnej i odblokowywania dysku.

Upewnij się, że na dysku włączono funkcję ADE

Ten krok można wykonać w Azure Portal, programie PowerShell lub interfejsie wiersza polecenia platformy Azure .

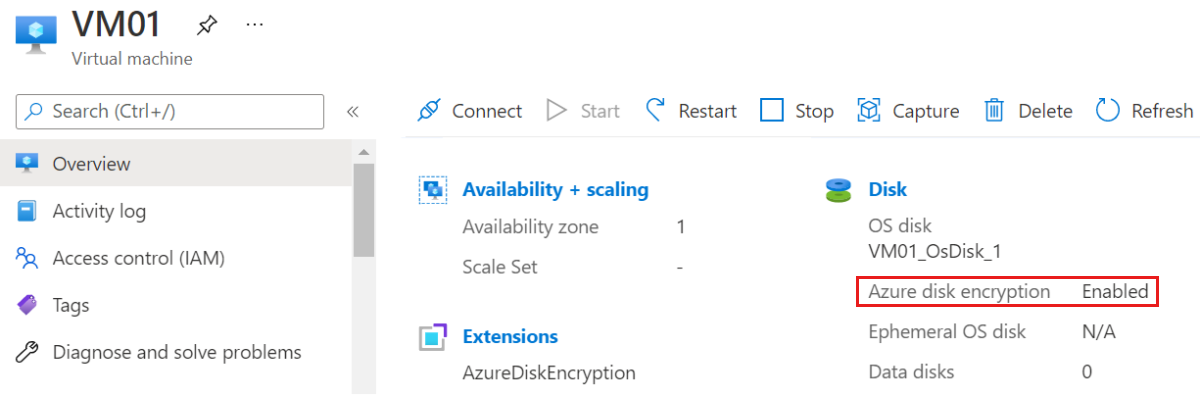

Azure Portal

Wyświetl blok Przegląd dla maszyny wirtualnej, która uległa awarii w Azure Portal. W obszarze Dyskszyfrowanie dysków platformy Azure będzie wyświetlane jako Włączone lub Nie włączone, jak pokazano na poniższym zrzucie ekranu.

PowerShell

Za pomocą Get-AzVmDiskEncryptionStatus polecenia cmdlet można określić, czy woluminy systemu operacyjnego i/lub danych dla maszyny wirtualnej są szyfrowane przy użyciu usługi ADE. Następujące przykładowe dane wyjściowe wskazują, że szyfrowanie ADE jest włączone na woluminie systemu operacyjnego:

PS /home/me> Get-AzVmDiskEncryptionStatus -ResourceGroupName "MyRg01" -VMName "MyVm01"

OsVolumeEncrypted : Encrypted

DataVolumesEncrypted : NoDiskFound

OsVolumeEncryptionSettings : Microsoft.Azure.Management.Compute.Models.DiskEncryptionSettings

ProgressMessage : Extension status not available on the VM

Aby uzyskać więcej informacji na temat Get-AzureRmDiskEncryptionStatus polecenia cmdlet, zobacz Get-AzVMDiskEncryptionStatus (Az.Compute).

Interfejs wiersza polecenia platformy Azure

Możesz użyć polecenia w interfejsie az vm encryption show wiersza polecenia platformy Azure z dołączonym zapytaniem disks[].encryptionSettings[].enabled , aby określić, czy usługa ADE jest włączona na dyskach maszyny wirtualnej. Poniższe dane wyjściowe wskazują, że szyfrowanie ADE jest włączone.

az vm encryption show --name MyVM --resource-group MyResourceGroup --query "disks[].encryptionSettings[].enabled"

[

true

]

Aby uzyskać więcej informacji na temat az vm encryption show polecenia, zobacz az vm encryption show.

Uwaga

Naprawa w trybie offline dla dysków niezaszyfrowanych

Jeśli ustalisz, że usługa ADE nie jest włączona na dysku, zobacz następujący artykuł, aby uzyskać instrukcje dotyczące dołączania dysku do maszyny wirtualnej naprawy: Rozwiązywanie problemów z maszyną wirtualną z systemem Windows przez dołączenie dysku systemu operacyjnego do maszyny wirtualnej odzyskiwania za pośrednictwem Azure Portal

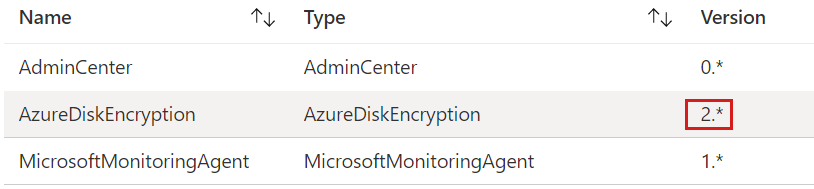

Określ, czy dysk systemu operacyjnego używa szyfrowania ADE w wersji 1 (szyfrowanie dwuprzepustowe) czy ADE w wersji 2 (szyfrowanie jednoprzepustowe)

Numer wersji usługi ADE można poznać w Azure Portal, otwierając właściwości maszyny wirtualnej, a następnie klikając pozycję Rozszerzenia, aby otworzyć blok Rozszerzenia. W bloku Rozszerzenia wyświetl numer wersji przypisany do usługi AzureDiskEncryption. Jeśli numer wersji to 1, dysk używa szyfrowania podwójnego dostępu. Jeśli numer wersji to 2 lub nowsza wersja, dysk używa szyfrowania jednoprzepustowego.

Jeśli okaże się, że dysk używa szyfrowania ADE w wersji 1 (szyfrowanie dwuprzepustowe), możesz przejść do sekcji Rozwiązanie nr 3: Ręczna metoda odblokowywania zaszyfrowanego dysku na maszynie wirtualnej naprawy.

Określanie, czy dysk systemu operacyjnego jest zarządzany, czy niezarządzany

Jeśli nie wiesz, czy dysk systemu operacyjnego jest zarządzany, czy niezarządzany, zobacz Określanie, czy dysk systemu operacyjnego jest zarządzany, czy niezarządzany.

Jeśli wiesz, że dysk systemu operacyjnego jest dyskiem niezarządzanym, przejdź do pozycji Rozdzielczość 3: Ręczna metoda odblokowywania zaszyfrowanego dysku na naprawczej maszynie wirtualnej.

Wybierz metodę dołączania dysku do naprawy maszyny wirtualnej i odblokowywania dysku

Należy wybrać jedną z trzech metod dołączania dysku do naprawy maszyny wirtualnej i odblokowywania dysku:

- Jeśli ustalono, że dysk jest zarządzany i szyfrowany przy użyciu usługi ADE w wersji 2 lub nowszej (szyfrowanie jednoprzepustowe), a infrastruktura i zasady firmy umożliwiają przypisanie publicznego adresu IP do naprawy maszyny wirtualnej, użyj rozwiązania nr 1: Zautomatyzowana metoda odblokowywania zaszyfrowanego dysku na naprawczej maszynie wirtualnej.

- Jeśli dysk jest zarządzany i szyfrowany przy użyciu usługi ADE w wersji 2 lub nowszej (szyfrowanie jednoprzepustowe), ale infrastruktura lub zasady firmy uniemożliwiają przypisanie publicznego adresu IP do naprawy maszyny wirtualnej, użyj rozwiązania nr 2: Częściowo zautomatyzowana metoda odblokowywania zaszyfrowanego dysku na naprawczej maszynie wirtualnej. (Innym powodem wybrania tej metody jest brak uprawnień do tworzenia grupy zasobów na platformie Azure).

- Jeśli któraś z tych metod nie powiedzie się lub dysk jest niezarządzany lub zaszyfrowany przy użyciu ADE w wersji 1 (szyfrowanie z podwójnym przekazywaniem), użyj rozwiązania nr 3: Metoda ręczna, aby odblokować zaszyfrowany dysk na maszynie wirtualnej naprawy.

Rozwiązanie nr 1: Zautomatyzowana metoda odblokowywania zaszyfrowanego dysku na naprawczej maszynie wirtualnej

Ta metoda opiera się na poleceniach az vm repair , aby automatycznie utworzyć naprawczą maszynę wirtualną, dołączyć uszkodzony dysk systemu operacyjnego i odblokować dysk, jeśli jest zaszyfrowany. Działa tylko w przypadku dysków zarządzanych zaszyfrowanych jednym przebiegiem i wymaga użycia publicznego adresu IP na potrzeby naprawy maszyny wirtualnej. Ta metoda odblokowuje zaszyfrowany dysk niezależnie od tego, czy klucz szyfrowania funkcji BitLocker (BEK) jest nieopakowany, czy opakowywany przy użyciu klucza szyfrowania klucza (KEK).

Aby naprawić maszynę wirtualną przy użyciu tej zautomatyzowanej metody, zobacz Naprawianie maszyny wirtualnej z systemem Windows przy użyciu poleceń naprawy maszyny wirtualnej platformy Azure.

Uwaga

Jeśli automatyczne rozwiązywanie problemów nie powiedzie się, postępuj zgodnie z rozwiązaniem nr 2: Częściowo zautomatyzowana metoda odblokowywania zaszyfrowanego dysku na naprawczej maszynie wirtualnej.

Rozwiązanie nr 2: Częściowo zautomatyzowana metoda odblokowywania zaszyfrowanego dysku na naprawczej maszynie wirtualnej

Częściowo zautomatyzowana rozdzielczość odblokowuje dysk zarządzany zaszyfrowany za pomocą jednego przebiegu bez konieczności używania publicznego adresu IP dla naprawczej maszyny wirtualnej.

Korzystając z tej procedury, należy ręcznie utworzyć maszynę wirtualną z dołączonym dyskiem systemu operacyjnego źródłowej maszyny wirtualnej (nie powiodło się). Po dołączeniu zaszyfrowanego dysku podczas tworzenia maszyny wirtualnej maszyna wirtualna automatycznie pobiera klucz bek z magazynu kluczy platformy Azure i przechowuje go w woluminie bek. Następnie użyj krótkiej serii kroków, aby uzyskać dostęp do zestawu BEK i odblokować zaszyfrowany dysk. W trakcie tego procesu klucz bek jest rozpakowywany automatycznie, jeśli to konieczne.

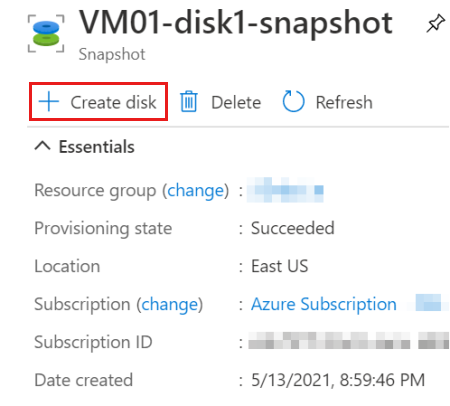

W Azure Portal wykonaj migawkę zaszyfrowanego dysku systemu operacyjnego na źródłowej (nieudanej) maszynie wirtualnej.

Utwórz dysk na podstawie tej migawki.

Dla nowego dysku wybierz tę samą lokalizację i strefę dostępności, które zostały przypisane do źródłowej maszyny wirtualnej. Pamiętaj, że podczas tworzenia maszyny wirtualnej do naprawy w następnym kroku należy również zduplikować te same ustawienia.

Utwórz maszynę wirtualną opartą na Windows Server 2016 Datacenter do użycia jako naprawcza maszyna wirtualna. Upewnij się, że maszyna wirtualna została przypisana do tego samego regionu i strefy dostępności, która jest używana dla nowego dysku utworzonego w kroku 2.

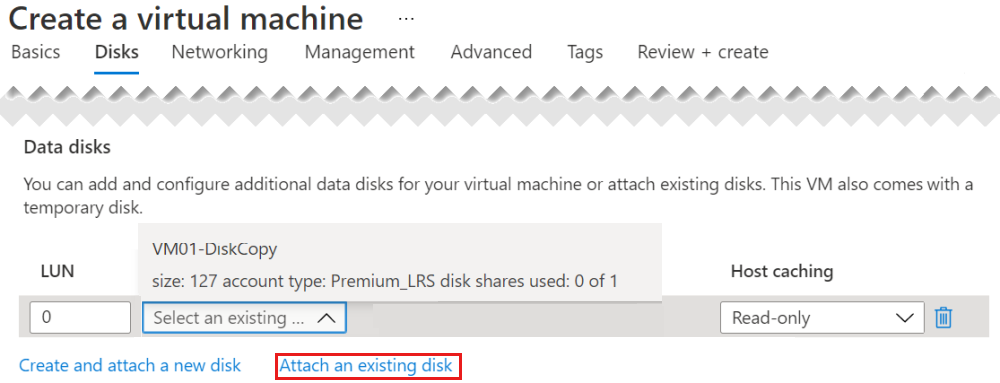

Na stronie Dyski kreatora Tworzenie maszyny wirtualnej dołącz jako dysk danych nowy dysk utworzony właśnie na podstawie migawki.

Ważna

Upewnij się, że dysk został dodany podczas tworzenia maszyny wirtualnej. Dopiero podczas tworzenia maszyny wirtualnej są wykrywane ustawienia szyfrowania. Umożliwia to automatyczne dodawanie woluminu zawierającego zestaw BEK.

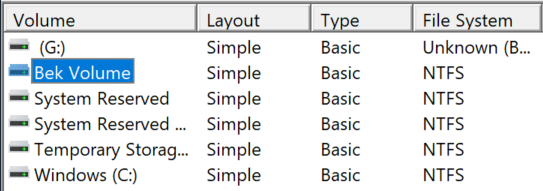

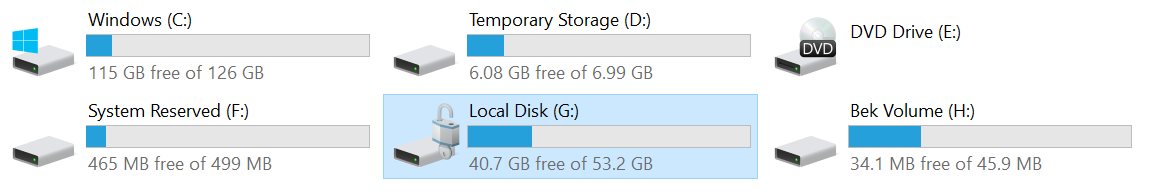

Po utworzeniu naprawy maszyny wirtualnej zaloguj się do maszyny wirtualnej i otwórz pozycję Zarządzanie dyskami (Diskmgmt.msc). W obszarze Zarządzanie dyskami znajdź wolumin BEK. Domyślnie do tego woluminu nie jest przypisana żadna litera dysku.

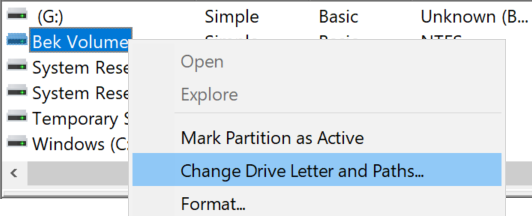

Aby przypisać literę dysku do woluminu BEK, kliknij prawym przyciskiem myszy wolumin BEK, a następnie wybierz pozycję Zmień literę dysku i ścieżki.

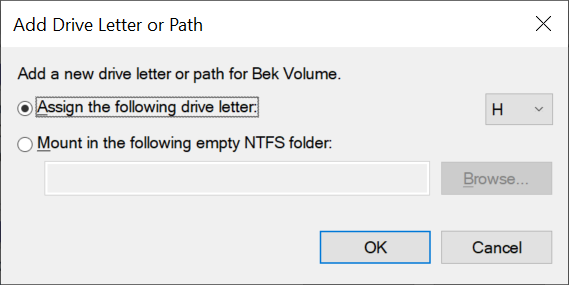

Wybierz pozycję Dodaj , aby przypisać literę dysku do woluminu BEK. W tym procesie domyślną literą jest najczęściej H. Wybierz przycisk OK.

W Eksplorator plików wybierz pozycję Ten komputer w okienku po lewej stronie. Zostanie wyświetlony wolumin BEK. Zwróć również uwagę na wolumin oznaczony ikoną blokady. Jest to zaszyfrowany dysk dołączony podczas tworzenia maszyny wirtualnej. (W poniższym przykładzie zaszyfrowany dysk ma przypisaną literę dysku G.)

Aby odblokować zaszyfrowany dysk, musisz mieć nazwę pliku bek w woluminie BEK. Jednak domyślnie pliki w woluminie BEK są ukryte. W wierszu polecenia wprowadź następujące polecenie, aby wyświetlić ukryte pliki:

dir <DRIVE LETTER ASSIGNED TO BEK VOLUME>: /a:h /b /sJeśli na przykład litera dysku przypisana do woluminu BEK to H, należy wprowadzić następujące polecenie:

dir H: /a:h /b /sPowinny zostać wyświetlone dane wyjściowe podobne do następujących:

H:\66ABF036-E331-4B67-A667-D1A8B47B4DAB.BEK H:\System Volume InformationPierwszym wpisem jest nazwa ścieżki pliku BEK. W następnym kroku użyjesz pełnej nazwy ścieżki.

W wierszu polecenia wprowadź następujące polecenie:

manage-bde -unlock <ENCRYPTED DRIVE LETTER>: -RecoveryKey <.BEK FILE PATH>Jeśli na przykład G jest dyskiem zaszyfrowanym, a plik BEK jest taki sam jak ten wymieniony w poprzednim przykładzie, należy wprowadzić następujące elementy:

manage-bde -unlock G: -RecoveryKey H:\66ABF036-E331-4B67-A667-D1A8B47B4DAB.BEKZostanie wyświetlony komunikat wskazujący, że plik BEK pomyślnie odblokował określony wolumin. W Eksplorator plików widać, że dysk nie jest już zablokowany.

Teraz, gdy masz dostęp do woluminu, możesz ukończyć rozwiązywanie problemów i środki zaradcze w razie potrzeby, na przykład czytając dzienniki lub uruchamiając skrypt.

Po naprawie dysku użyj poniższej procedury , aby zastąpić dysk systemu operacyjnego źródłowej maszyny wirtualnej nowo naprawionym dyskiem.

Rozwiązanie nr 3: Ręczna metoda odblokowywania zaszyfrowanego dysku na naprawczej maszynie wirtualnej

Dysk można odblokować ręcznie, wykonując tę procedurę, jeśli musisz odblokować dysk z podwójnym przekazywaniem (ADE w wersji 1) lub dysk niezarządzany lub jeśli inne metody nie powiodą się.

Tworzenie naprawczej maszyny wirtualnej i dołączanie dysku systemu operacyjnego źródłowej maszyny wirtualnej

Jeśli zaszyfrowany dysk systemu operacyjnego źródłowej maszyny wirtualnej jest dyskiem zarządzanym, wykonaj kroki 1–4 w metodzie 2, aby dołączyć kopię zablokowanego dysku do naprawy maszyny wirtualnej.

Jeśli proces tworzenia nowej maszyny wirtualnej naprawczej z dołączonym zaszyfrowanym dyskiem zawiesza się lub kończy się niepowodzeniem (na przykład zwraca komunikat informujący, że "zawiera ustawienia szyfrowania i dlatego nie może być używany jako dysk danych"), możesz najpierw utworzyć maszynę wirtualną bez dołączania zaszyfrowanego dysku. Po utworzeniu naprawy maszyny wirtualnej dołącz zaszyfrowany dysk do maszyny wirtualnej za pośrednictwem Azure Portal.

Jeśli zaszyfrowany dysk systemu operacyjnego źródłowej maszyny wirtualnej jest dyskiem niezarządzanym, zobacz Dołączanie dysku niezarządzanego do maszyny wirtualnej w celu naprawy w trybie offline.

Instalowanie modułu Az Programu PowerShell na maszynie wirtualnej naprawy

Metoda ręcznego rozpoznawania w celu odblokowania zaszyfrowanego dysku w trybie offline opiera się na module Az w programie PowerShell. W związku z tym należy zainstalować ten moduł na maszynie wirtualnej naprawy.

Połącz się z maszyną wirtualną naprawy za pośrednictwem protokołu RDP.

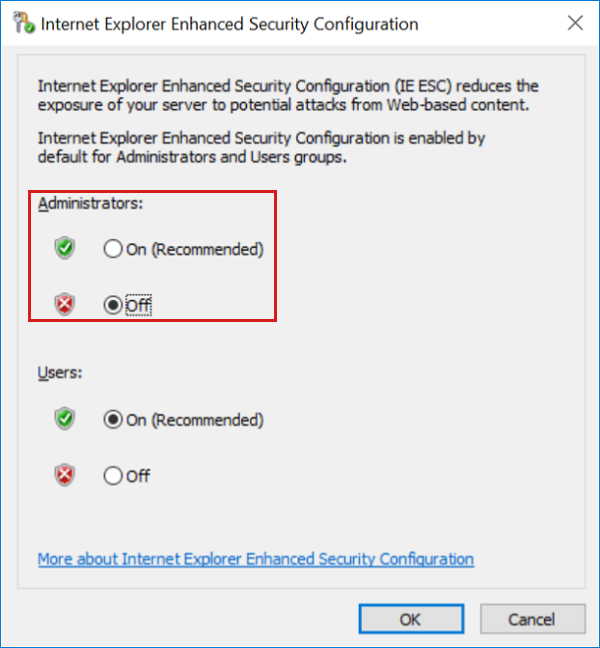

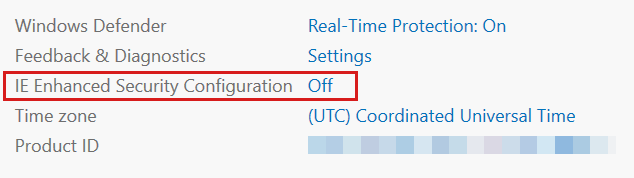

Na maszynie wirtualnej naprawy w Menedżer serwera wybierz pozycję Serwer lokalny, a następnie wyłącz konfigurację zwiększonych zabezpieczeń środowiska IE dla administratorów.

Na maszynie wirtualnej naprawy otwórz okno programu PowerShell z podwyższonym poziomem uprawnień.

Ustaw protokół zabezpieczeń interfejsów API HTTP na protokół TLS 1.2 dla bieżącej sesji, wprowadzając następujące polecenie.

[Net.ServicePointManager]::SecurityProtocol = [Net.SecurityProtocolType]::Tls12Uwaga

Po zamknięciu bieżącej sesji protokół zabezpieczeń zostanie przywrócony do wartości domyślnej.

Pobierz najnowszą wersję pakietu Nuget:

Install-PackageProvider -Name "Nuget" -ForcePo zwróceniu monitu zainstaluj najnowszą wersję pakietu PowerShellGet.

Install-Module -Name PowerShellGet -ForcePo zwróceniu monitu zamknij okno programu PowerShell. Następnie otwórz nowe okno programu PowerShell z podwyższonym poziomem uprawnień, aby rozpocząć nową sesję programu PowerShell.

W wierszu polecenia programu PowerShell zainstaluj najnowszą wersję modułu Azure Az:

Install-Module -Name Az -Scope AllUsers -Repository PSGallery -ForcePo zwróceniu monitu zainstaluj pakiet Az.Account 1.9.4:

Install-Module -Name Az.Accounts -Scope AllUsers -RequiredVersion "1.9.4" -Repository PSGallery -Force

Pobieranie nazwy pliku BEK

W Azure Portal przejdź do magazynu kluczy, który był używany do szyfrowania źródłowej maszyny wirtualnej. Jeśli nie znasz nazwy magazynu kluczy, wprowadź następujące polecenie w wierszu polecenia w usłudze Azure Cloud Shell i poszukaj wartości obok pozycji "sourceVault" w danych wyjściowych:

az vm encryption show --name MyVM --resource-group MyResourceGroupW menu po lewej stronie wybierz pozycję Zasady dostępu.

W zasadach dostępu magazynu kluczy upewnij się, że konto użytkownika używane do logowania się do subskrypcji platformy Azure ma następujące uprawnienia: Operacje zarządzania kluczami: Get, List, Update, Create Cryptographic Operations: Unwrap key Secret Permissions: Get, List, Set

Wróć do naprawy maszyny wirtualnej i okna programu PowerShell z podwyższonym poziomem uprawnień.

Wprowadź następujące polecenie, aby rozpocząć proces logowania się do subskrypcji platformy Azure, zastępując ciąg "[SubscriptionID]" identyfikatorem subskrypcji platformy Azure:

Add-AzAccount -SubscriptionID <SubscriptionID>Postępuj zgodnie z monitami, aby ukończyć proces logowania się do subskrypcji platformy Azure.

Na maszynie wirtualnej naprawy otwórz okno ise z podwyższonym poziomem uprawnień Windows PowerShell i rozwiń okienko skryptu (u góry).

W oknie środowiska ISE programu PowerShell z podwyższonym poziomem uprawnień wklej następujący skrypt do pustego okienka skryptu. Zastąp ciąg "myVM" źródłową (nieudaną) maszyną wirtualną i "myKeyVault" nazwą magazynu kluczy.

if ((Get-AzContext) -ne $Null) { $vmName = "MyVM" $vault = "myKeyVault" # Get the Secrets for all VM Drives from Azure Key Vault Get-AzKeyVaultSecret -VaultName $vault | where {($_.Tags.MachineName -eq $vmName) -and ($_.ContentType -match 'BEK')} ` | Sort-Object -Property Created ` | ft Created, ` @{Label="Content Type";Expression={$_.ContentType}}, ` @{Label ="Volume"; Expression = {$_.Tags.VolumeLetter}}, ` @{Label ="DiskEncryptionKeyFileName"; Expression = {$_.Tags.DiskEncryptionKeyFileName}}, ` @{Label ="URL"; Expression = {$_.Id}} } else { Write-Output "Please log in first with Add-AzAccount" }Wybierz pozycję Uruchom skrypt , aby uruchomić skrypt.

W danych wyjściowych poszukaj wartości poniżej parametru DiskEncryptionKeyFileName dla nazwy pliku BEK.

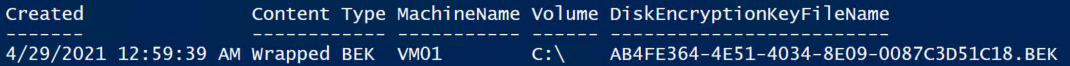

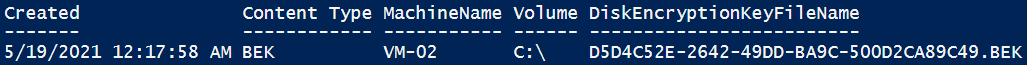

W poniższych przykładowych danych wyjściowych nazwa pliku BEK (nazwa wpisu tajnego + ". Rozszerzenie pliku BEK) to AB4FE364-4E51-4034-8E09-0087C3D51C18. BEK. Zarejestruj tę wartość, ponieważ będzie ona używana w następnym kroku. (Jeśli widzisz dwa zduplikowane woluminy, wolumin, który ma nowszy sygnatura czasowa, jest bieżącym plikiem BEK używanym przez naprawczą maszynę wirtualną).

Jeśli wartość Typ zawartości w danych wyjściowych to Zawinięty zestaw BEK, jak w powyższym przykładzie, przejdź do pozycji Pobierz i odpakuj zestaw BEK. Jeśli wartość Typ zawartości w danych wyjściowych jest po prostu bek, jak w poniższym przykładzie, przejdź do następnej sekcji, aby pobrać bek do naprawy maszyny wirtualnej.

Pobieranie zestawu BEK na naprawę maszyny wirtualnej

Na maszynie wirtualnej naprawy utwórz folder o nazwie "BEK" (bez cudzysłowów) w katalogu głównym woluminu C.

Skopiuj i wklej następujący przykładowy skrypt w pustym okienku skryptów środowiska ISE programu PowerShell.

Uwaga

Zastąp wartości "$vault" i "$bek" wartościami dla środowiska. Dla wartości $bek użyj nazwy wpisu tajnego uzyskanej w ostatniej procedurze. (Nazwa wpisu tajnego to nazwa pliku BEK bez rozszerzenia nazwy pliku ".bek").

$vault = "myKeyVault" $bek = "EF7B2F5A-50C6-4637-0001-7F599C12F85C" $keyVaultSecret = Get-AzKeyVaultSecret -VaultName $vault -Name $bek $bstr = [Runtime.InteropServices.Marshal]::SecureStringToBSTR($keyVaultSecret.SecretValue) $bekSecretBase64 = [Runtime.InteropServices.Marshal]::PtrToStringAuto($bstr) $bekFileBytes = [Convert]::FromBase64String($bekSecretbase64) $path = "C:\BEK\DiskEncryptionKeyFileName.BEK" [System.IO.File]::WriteAllBytes($path,$bekFileBytes)W oknie Środowiska ISE programu PowerShell wybierz pozycję Uruchom skrypt. Jeśli skrypt zostanie uruchomiony pomyślnie, nie będzie żadnych komunikatów wyjściowych ani końcowych. Jednak nowy plik zostanie utworzony w folderze C:\BEK . (Folder C:\BEK już musi istnieć).

Przejdź do pozycji Sprawdź, czy skrypt został ukończony pomyślnie.

Pobierz i rozpakuj zestaw BEK

Na maszynie wirtualnej naprawy utwórz folder o nazwie "BEK" (bez cudzysłowów) w katalogu głównym woluminu C.

Zapisz następujące wartości w Notatniku. Po uruchomieniu skryptu zostanie wyświetlony monit o ich podanie.

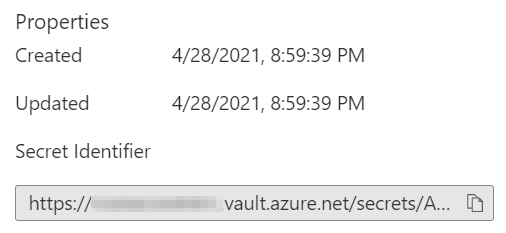

secretUrl. Jest to adres URL wpisu tajnego przechowywanego w magazynie kluczy. Prawidłowy adres URL wpisu tajnego używa następującego formatu: <<

https://[key> nazwa magazynu].vault.azure.net/secrets/[Nazwa BEK]/[identyfikator wersji]>Aby znaleźć tę wartość w Azure Portal, przejdź do bloku Wpisy tajne w magazynie kluczy. Wybierz nazwę bek, która została określona w poprzednim kroku, pobierz nazwę pliku BEK. Wybierz identyfikator bieżącej wersji, a następnie przeczytaj adres URL identyfikatora wpisu tajnego poniżej właściwości. (Możesz skopiować ten adres URL do schowka).

keyVaultResourceGroup. Grupa zasobów magazynu kluczy.

kekUrl. Jest to adres URL klucza używanego do ochrony klucza BEK. Prawidłowy adres URL kek używa następującego formatu: <<

https://[key> nazwa magazynu].vault.azure.net/keys/[nazwa klucza]/[identyfikator wersji]>Tę wartość można uzyskać w Azure Portal, przechodząc do bloku Klucze w magazynie kluczy, wybierając nazwę klucza używanego jako klucz KEK, wybierając bieżący identyfikator wersji, a następnie odczytując adres URL identyfikatora klucza poniżej właściwości. (Możesz skopiować ten adres URL do schowka).

secretFilePath. Jest to pełna nazwa ścieżki lokalizacji do przechowywania pliku BEK. Jeśli na przykład nazwa pliku BEK to AB4FE364-4E51-4034-8E06-0087C3D51C18. Bek, można wprowadzić C:\BEK\AB4FE364-4E51-4034-8E06-0087C3D51C18. BEK. (Folder C:\BEK już musi istnieć).

Przejdź do poniższej strony , aby pobrać skrypt, który jest używany do generowania pliku BEK do odblokowania zaszyfrowanego dysku.

Na stronie wybierz pozycję Nieprzetworzone.

Skopiuj i wklej zawartość skryptu do pustego okienka skryptu w oknie środowiska ISE programu PowerShell z podwyższonym poziomem uprawnień na maszynie wirtualnej naprawy.

Wybierz pozycję Uruchom skrypt.

Po wyświetleniu monitu podaj wartości zarejestrowane przed uruchomieniem skryptu. Jeśli zostanie wyświetlony monit z komunikatem Niezaufane repozytorium, wybierz pozycję Tak dla wszystkich. Jeśli skrypt zostanie uruchomiony pomyślnie, w folderze C:\BEK zostanie utworzony nowy plik. (Ten folder już musi istnieć).

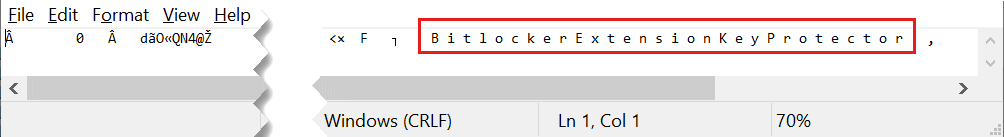

Sprawdź, czy skrypt został uruchomiony pomyślnie

Przejdź do folderu C:\BEK na komputerze lokalnym i znajdź nowy plik wyjściowy.

Otwórz plik w Notatniku. Jeśli skrypt został uruchomiony poprawnie, w górnym wierszu pliku znajdziesz frazę Ochrona klucza rozszerzenia funkcji BitLocker , jeśli przewiniesz w prawo.

Odblokuj dołączony dysk

Teraz możesz odblokować zaszyfrowany dysk.

Na maszynie wirtualnej naprawy w usłudze Zarządzanie dyskami przełącz dołączony zaszyfrowany dysk w tryb online, jeśli nie jest jeszcze w trybie online. Zwróć uwagę na literę dysku zaszyfrowanego woluminu funkcji BitLocker.

W wierszu polecenia wprowadź następujące polecenie.

Uwaga

W tym poleceniu zastąp ciąg "<ENCRYPTED DRIVE LETTER>" literą zaszyfrowanego woluminu i "<. ŚCIEŻKA> PLIKU BEK" z pełną ścieżką do nowo utworzonego pliku BEK w folderze C:\BEK.

manage-bde -unlock <ENCRYPTED DRIVE LETTER>: -RecoveryKey <.BEK FILE PATH>Jeśli na przykład zaszyfrowany dysk to F, a nazwa pliku BEK to "DiskEncryptionKeyFileName.BEK", uruchom następujące polecenie:

manage-bde -unlock F: -RecoveryKey C:\BEK\DiskEncryptionKeyFileName.BEKJeśli zaszyfrowany dysk to F, a nazwa pliku BEK to "EF7B2F5A-50C6-4637-9F13-7F599C12F85C. BEK", należy uruchomić następujące polecenie:

manage-bde -unlock F: -RecoveryKey C:\BEK\EF7B2F5A-50C6-4637-9F13-7F599C12F85C.BEKZostaną wyświetlone dane wyjściowe podobne do następującego przykładu:

The file "C:\BEK\0D44E996-4BF3-4EB0-B990-C43C250614A4.BEK" successfully unlocked volume F:.Teraz, gdy masz dostęp do woluminu, możesz rozwiązać problemy i środki zaradcze w razie potrzeby, na przykład czytając dzienniki lub uruchamiając skrypt.

Ważna

Proces odblokowywania zapewnia dostęp do dysku, ale nie odszyfrowuje dysku. Dysk pozostaje zaszyfrowany po jego odblokowaniu. Jeśli chcesz odszyfrować dysk, użyj polecenia manage-bde <volume> -off, aby rozpocząć proces odszyfrowywania i zarządzaj stanem dysku> bde<, aby sprawdzić postęp odszyfrowywania.

Po zakończeniu naprawy i zarządzaniu dyskiem możesz przejść do pozycji Zastąp dysk systemu operacyjnego źródłowej maszyny wirtualnej (dyski zarządzane). Jeśli zamiast tego dysk jest niezarządzany, możesz użyć kroków opartych na interfejsie wiersza polecenia opisanych tutaj: Zamień dysk systemu operacyjnego na źródłowej maszynie wirtualnej

Zastąp dysk systemu operacyjnego źródłowej maszyny wirtualnej (dyski zarządzane)

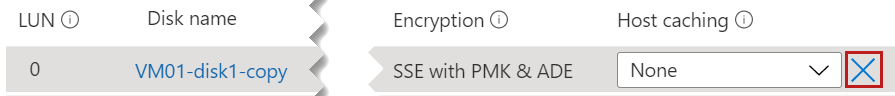

Po naprawie dysku otwórz blok Dyski dla maszyny wirtualnej naprawy w Azure Portal. Odłącz kopię źródłowego dysku systemu operacyjnego maszyny wirtualnej. W tym celu znajdź wiersz skojarzonej nazwy dysku w obszarze Dyski danych, wybierz znak "X" po prawej stronie tego wiersza, a następnie wybierz pozycję Zapisz.

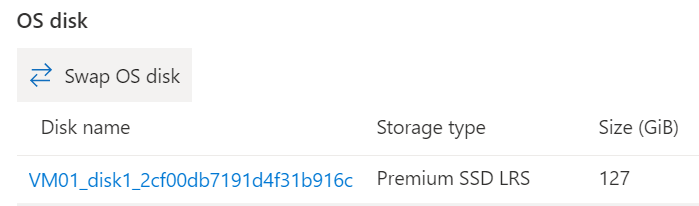

W Azure Portal przejdź do źródłowej (uszkodzonej) maszyny wirtualnej i otwórz blok Dyski. Następnie wybierz pozycję Zamień dysk systemu operacyjnego , aby zastąpić istniejący dysk systemu operacyjnego naprawionym dyskiem.

Wybierz nowy naprawiony dysk, a następnie wprowadź nazwę maszyny wirtualnej, aby zweryfikować zmianę. Jeśli dysk nie jest widoczny na liście, poczekaj od 10 do 15 minut po odłączeniu dysku od maszyny wirtualnej rozwiązywania problemów.

Wybierz przycisk OK.

Następne kroki

Jeśli masz problemy z nawiązywaniem połączenia z maszyną wirtualną, zobacz Rozwiązywanie problemów z połączeniami pulpitu zdalnego z maszyną wirtualną platformy Azure. Aby uzyskać problemy z dostępem do aplikacji uruchomionych na maszynie wirtualnej, zobacz Rozwiązywanie problemów z łącznością aplikacji na maszynie wirtualnej z systemem Windows.

Skontaktuj się z nami, aby uzyskać pomoc

Jeśli masz pytania lub potrzebujesz pomocy, utwórz wniosek o pomoc techniczną lub zadaj pytanie w społeczności wsparcia dla platformy Azure. Możesz również przesłać opinię o produkcie do społeczności opinii platformy Azure.

Opinia

Dostępne już wkrótce: W 2024 r. będziemy stopniowo wycofywać zgłoszenia z serwisu GitHub jako mechanizm przesyłania opinii na temat zawartości i zastępować go nowym systemem opinii. Aby uzyskać więcej informacji, sprawdź: https://aka.ms/ContentUserFeedback.

Prześlij i wyświetl opinię dla