Uwaga

Dostęp do tej strony wymaga autoryzacji. Może spróbować zalogować się lub zmienić katalogi.

Dostęp do tej strony wymaga autoryzacji. Możesz spróbować zmienić katalogi.

W portalu Microsoft Defender można reagować na zdarzenia zabezpieczeń, które są kolekcjami powiązanych alertów, i opowiedzieć pełną historię ataku.

Ten artykuł zawiera zestaw kroków, które można wykonać w celu zbadania, przeanalizowania i rozwiązania zdarzeń zabezpieczeń w portalu Microsoft Defender, a także mapowania tych kroków na poziom doświadczenia i rolę zespołu ds. zabezpieczeń.

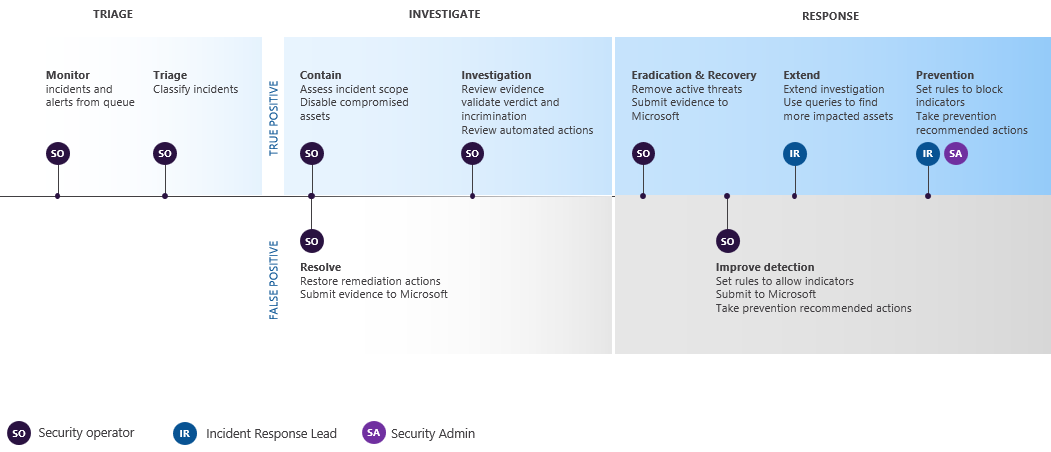

Przykład przepływu pracy reagowania na zdarzenia w portalu Microsoft Defender

Oto przykład przepływu pracy na potrzeby reagowania na zdarzenia w portalu Microsoft Defender.

Na bieżąco zidentyfikuj zdarzenia o najwyższym priorytecie do analizy i rozwiązania w kolejce zdarzeń i przygotuj je do odpowiedzi. Jest to kombinacja następujących elementów:

- Klasyfikacja do określania zdarzeń o najwyższym priorytecie poprzez filtrowanie i sortowanie kolejki zdarzeń.

- Zarządzaj zdarzeniami , modyfikując ich tytuł, przypisując je do analityka oraz dodając tagi i komentarze.

Reguł automatyzacji Microsoft Sentinel można używać do automatycznego klasyfikowania niektórych zdarzeń i zarządzania nimi (a nawet reagowania na nie w miarę ich tworzenia), co eliminuje najłatwiejsze do obsługi zdarzenia z zajmowania miejsca w kolejce.

Rozważ następujące kroki dla własnego przepływu pracy reagowania na zdarzenia:

| Scena | Kroki |

|---|---|

| Dla każdego incydentu rozpocznij badanie i analizę ataków i alertów. | — Wyświetl historię ataku incydentu, aby zrozumieć jego zakres, ważność, źródło wykrywania i jednostki zasobów, których dotyczy problem. — Rozpocznij analizowanie alertów w celu zrozumienia ich pochodzenia, zakresu i ważności przy użyciu historii alertu w zdarzeniu. — W razie potrzeby zbierz informacje na temat urządzeń, użytkowników i skrzynek pocztowych, których dotyczy problem, za pomocą wykresu. Wybierz dowolną jednostkę, aby otworzyć wysuwany element ze wszystkimi szczegółami. Przejdź do strony jednostki, aby uzyskać więcej szczegółowych informacji. — Zobacz, jak Microsoft Defender XDR automatycznie rozwiązało niektóre alerty za pomocą karty Badania. - W razie potrzeby użyj informacji w zestawie danych dla zdarzenia, aby uzyskać więcej informacji na karcie Dowody i odpowiedź . |

| Po lub w trakcie analizy wykonaj hermetyzację w celu zmniejszenia dodatkowego wpływu ataku i wyeliminowania zagrożenia bezpieczeństwa. | Na przykład— wyłączanie użytkowników z naruszonymi zabezpieczeniami — Izolowanie urządzeń, na które ma wpływ problem — Blokuj wrogie adresy IP. |

| Jak najwięcej, odzyskaj sprawę po ataku, przywracając zasoby dzierżawy do stanu, w jakim znajdowały się przed incydentem. | |

| Rozwiąż zdarzenie i udokumentowaj swoje ustalenia. | Poświęć trochę czasu na naukę po zdarzeniu: — informacje o typie ataku i jego wpływie. - Zbadaj atak w usłudze Threat Analytics i społeczności zabezpieczeń pod kątem trendu ataku na zabezpieczenia. — Przypomnienie przepływu pracy używanego do rozwiązywania zdarzenia i aktualizowania standardowych przepływów pracy, procesów, zasad i podręczników w razie potrzeby. — Określ, czy potrzebne są zmiany w konfiguracji zabezpieczeń i zaimplementuj je. |

Jeśli jesteś nowym użytkownikiem analizy zabezpieczeń, zapoznaj się z wprowadzeniem do reagowania na pierwsze zdarzenie, aby uzyskać dodatkowe informacje i przejść przez przykładowe zdarzenie.

Aby uzyskać więcej informacji na temat reagowania na zdarzenia w produktach firmy Microsoft, zobacz omówienie reagowania na zdarzenia.

Planowanie początkowych zadań zarządzania zdarzeniami

Poziom doświadczenia

Postępuj zgodnie z tą tabelą, aby uzyskać poziom doświadczenia w zakresie analizy zabezpieczeń i reagowania na zdarzenia.

| Poziom | Kroki |

|---|---|

| Nowy | — Zapoznaj się z przewodnikiem Reagowanie na swoje pierwsze zdarzenie, aby zapoznać się z przewodnikiem po typowym procesie analizy, korygowania i przeglądu po zdarzeniu w portalu Microsoft Defender z przykładem ataku. — Sprawdź, które zdarzenia powinny być traktowane priorytetowo na podstawie ważności i innych czynników. - Zarządzanie zdarzeniami, które obejmują zmianę nazwy, przypisywanie, klasyfikowanie i dodawanie tagów i komentarzy na podstawie przepływu pracy zarządzania zdarzeniami. |

| Doświadczony | — rozpocznij pracę z kolejką zdarzeń na stronie Zdarzenia w portalu Microsoft Defender. W tym miejscu można wykonywać następujące czynności: — Sprawdź, które zdarzenia powinny być traktowane priorytetowo na podstawie ważności i innych czynników. - Zarządzanie zdarzeniami, które obejmują zmianę nazwy, przypisywanie, klasyfikowanie i dodawanie tagów i komentarzy na podstawie przepływu pracy zarządzania zdarzeniami. - Przeprowadzanie badań zdarzeń. - Śledzenie pojawiających się zagrożeń i reagowanie na nie przy użyciu analizy zagrożeń. - Proaktywne wyszukiwanie zagrożeń z zaawansowanym wyszukiwaniem zagrożeń. — Zobacz te podręczniki reagowania na zdarzenia, aby uzyskać szczegółowe wskazówki dotyczące ataków polegających na wyłudzawaniu informacji, sprayu haseł i udzielaniu zgody aplikacji. |

Rola zespołu ds. zabezpieczeń

Postępuj zgodnie z tą tabelą w oparciu o rolę zespołu ds. zabezpieczeń.

| Rola | Kroki |

|---|---|

| Osoba reagująca na zdarzenia (warstwa 1) | Rozpocznij pracę z kolejką zdarzeń na stronie Zdarzenia w portalu Microsoft Defender. W tym miejscu możesz: — sprawdź, które zdarzenia powinny być traktowane priorytetowo na podstawie ważności i innych czynników. - Zarządzanie zdarzeniami, które obejmują zmianę nazwy, przypisywanie, klasyfikowanie i dodawanie tagów i komentarzy na podstawie przepływu pracy zarządzania zdarzeniami. |

| Badacz zabezpieczeń lub analityk (warstwa 2) | — Przeprowadzanie badań zdarzeń na stronie Zdarzenia w portalu Microsoft Defender. — Zobacz te podręczniki reagowania na zdarzenia, aby uzyskać szczegółowe wskazówki dotyczące ataków polegających na wyłudzawaniu informacji, sprayu haseł i udzielaniu zgody aplikacji. |

| Zaawansowany analityk zabezpieczeń lub łowca zagrożeń (warstwa 3) | — Przeprowadzanie badań zdarzeń na stronie Zdarzenia w portalu Microsoft Defender. - Śledzenie pojawiających się zagrożeń i reagowanie na nie przy użyciu analizy zagrożeń. - Proaktywne wyszukiwanie zagrożeń z zaawansowanym wyszukiwaniem zagrożeń. — Zobacz te podręczniki reagowania na zdarzenia, aby uzyskać szczegółowe wskazówki dotyczące ataków polegających na wyłudzawaniu informacji, sprayu haseł i udzielaniu zgody aplikacji. |

| Menedżer SOC | Zobacz, jak zintegrować Microsoft Defender XDR z centrum operacji zabezpieczeń (SOC). |

Elementy pokrewne

Aby dowiedzieć się więcej na temat korelacji alertów i scalania zdarzeń w portalu usługi Defender, zobacz Alerty, zdarzenia i korelacja w Microsoft Defender XDR.