Observação

O acesso a essa página exige autorização. Você pode tentar entrar ou alterar diretórios.

O acesso a essa página exige autorização. Você pode tentar alterar os diretórios.

Este artigo descreve a disponibilidade de recursos nas nuvens do Microsoft Azure e do Azure Governamental. Os recursos são listados como GA (Disponível Em Geral), Visualização Pública ou Não Disponível. As tabelas neste artigo são atualizadas regularmente para refletir o estado atual da disponibilidade do recurso.

Azure Governamental

O Azure Governamental usa as mesmas tecnologias subjacentes que o Azure (às vezes conhecido como Azure Commercial ou Azure Público), que inclui os componentes principais da IaaS (infraestrutura como serviço), PaaS (plataforma como serviço) e SaaS (software como serviço). O Azure e o Azure Governamental têm controles de segurança abrangentes em vigor e o compromisso da Microsoft com a proteção dos dados do cliente.

O Azure Governamental é um ambiente de nuvem isolado fisicamente dedicado ao governo federal, estaduais, locais e tribais dos EUA e seus parceiros. Enquanto os dois ambientes de nuvem são avaliados e autorizados no nível de impacto do FedRAMP High, o Azure Governamental fornece uma camada extra de proteção aos clientes por meio de compromissos contratuais em relação ao armazenamento de dados do cliente nos Estados Unidos e à limitação de acesso potencial aos sistemas que processam dados do cliente para os usuários filtrados dos EUA. Esses compromissos podem ser de interesse para os clientes que usam a nuvem para armazenar ou processar dados sujeitos a leis de controle de exportação dos EUA, como a EAR, ITAR e a DoE 10 CFR Parte 810.

Para obter mais informações sobre o Azure Governamental, confira O que é o Azure Governamental?

Observação

Essas listas e tabelas não incluem disponibilidade de recursos ou pacotes nas nuvens do Azure Governamental Secreto ou do Azure Governamental Ultrassecreto. Para obter mais informações sobre a disponibilidade específica para nuvens desconectadas, entre em contato com sua equipe de conta.

integração do Microsoft 365

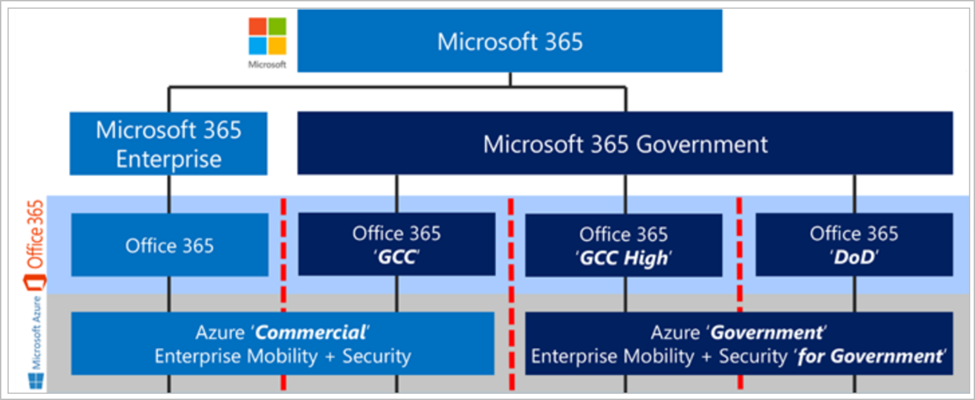

As integrações entre os produtos dependem da interoperabilidade entre as plataformas do Azure e do Office. As ofertas hospedadas no ambiente do Azure podem ser acessadas pelas plataformas do Microsoft 365 Enterprise e do Microsoft 365 Governamental. O Office 365 e o Office 365 GCC são emparelhados com a ID do Microsoft Entra no Azure. O Office 365 GCC High e o Office 365 DoD são emparelhados com a ID do Microsoft Entra no Azure Governamental.

O diagrama a seguir exibe a hierarquia de nuvens da Microsoft e como elas se relacionam entre si.

O ambiente do Office 365 GCC ajuda os clientes a cumprir com os requisitos do governo dos EUA, incluindo FedRAMP High, CJIS e IRS 1075. Os ambientes do Office 365 GCC High e DoD dão suporte a clientes que precisam estar em conformidade com DoD IL4/5, DFARS 7012, NIST 800-171 e ITAR.

Para obter mais informações sobre os ambientes do governo dos EUA do Office 365, confira:

As seções a seguir identificam quando um serviço tem uma integração com o Microsoft 365 e a disponibilidade de recursos para Office 365 GCC, Office 365 GCC High e Office 365 DoD.

Azure Information Protection

A AIP (Proteção de Informações do Azure) é uma solução baseada em nuvem que permite que organizações descubram, classifiquem e protejam documentos e emails aplicando rótulos a conteúdo.

A AIP faz parte da solução PIM (Proteção de Informações do Microsoft Purview) e amplia as funcionalidades de rotulagem e classificação oferecidas pelo Microsoft 365.

Para obter mais informações, confira a Documentação do produto da Proteção de Informações do Azure.

O Office 365 GCC é emparelhado com a ID do Microsoft Entra no Azure. O Office 365 GCC High e o Office 365 DoD são emparelhados com a ID do Microsoft Entra no Azure Governamental. Certifique-se de prestar atenção ao ambiente do Azure para entender onde a interoperabilidade é possível. Na tabela a seguir, a interoperabilidade que não é possível é marcada com um traço (-) para indicar que o suporte não é relevante.

Configurações extras são necessárias para clientes GCC High e DoD. Para obter mais informações, consulte Descrição do serviço governamental do Proteção de Informações do Azure Premium.

Observação

Mais detalhes sobre o suporte para clientes governamentais são listados em notas de rodapé abaixo da tabela.

Etapas adicionais são necessárias para configurar o Proteção de Informações do Azure para clientes GCC High e DoD. Para obter mais informações, consulte Descrição do serviço governamental do Proteção de Informações do Azure Premium.

| Recurso/serviço | Azul | Azure Governamental |

|---|---|---|

| Verificador da Proteção de Informações do Azure1 | ||

| - Office 365 GCC | GA | - |

| - Office 365 GCC High | - | GA |

| – Office 365 DoD | - | GA |

| Administração | ||

| Portal da Proteção de Informações do Azure para administração do verificador | ||

| - Office 365 GCC | GA | - |

| - Office 365 GCC High | - | GA |

| – Office 365 DoD | - | GA |

| Classificação e rotulagem2 | ||

| Verificador de AIP para aplicar um rótulo padrão a todos os arquivos em um repositório/servidor de arquivos local | ||

| - Office 365 GCC | GA | - |

| - Office 365 GCC High | - | GA |

| – Office 365 DoD | - | GA |

| Verificador de AIP para classificação automatizada, rotulagem e proteção de arquivos locais com suporte | ||

| - Office 365 GCC | GA | - |

| - Office 365 GCC High | - | GA |

| – Office 365 DoD | - | GA |

1 O verificador pode funcionar sem o Office 365 para verificar apenas arquivos. O scanner não pode aplicar rótulos a arquivos sem Office 365.

2 O suplemento de classificação e rotulagem tem suporte apenas para clientes governamentais com o Microsoft 365 Apps (versão 9126.1001 ou superior), incluindo as versões Professional Plus (ProPlus) e Clique para Executar (C2R). Não há suporte para Office 2010, Office 2013 e outras versões do Office 2016.

Recursos do Office 365

3 A Extensão de Dispositivo Móvel do AD RMS não está disponível no momento para clientes governamentais.

4 O Gerenciamento de Direitos de Informação com o SharePoint Online (bibliotecas e sites protegidos por IRM) não está disponível no momento.

5 O Gerenciamento de Direitos de Informação (IRM) tem suporte apenas para o Microsoft 365 Apps (versão 9126.1001 ou superior), incluindo as versões Professional Plus (ProPlus) e Clique para Executar (C2R). Não há suporte para Office 2010, Office 2013 e outras versões do Office 2016.

6 Há suporte apenas para o Exchange local. Não há suporte para as Regras de Proteção do Outlook. Não há suporte para a Infraestrutura de Classificação de Arquivos. Não há suporte para o SharePoint local.

7 O compartilhamento de documentos e emails protegidos de nuvens governamentais para usuários na nuvem comercial não está disponível no momento. Inclui usuários dos Aplicativos do Microsoft 365 na nuvem comercial, não usuários dos Aplicativos do Microsoft 365 na nuvem comercial e usuários com uma licença RMS for Individuals.

8 O número de Tipos de Informações Confidenciais no portal de conformidade do Microsoft Purview pode variar de acordo com a região.

Microsoft Defender para Nuvem

O Microsoft Defender para Nuvem é um sistema de gerenciamento de segurança de infraestrutura unificado que fortalece a postura de segurança de seus data centers e fornece proteção avançada contra ameaças em suas cargas de trabalho híbridas locais e na nuvem, estejam elas no Azure ou não, bem como no local.

Para obter mais informações, veja a documentação do Microsoft Defender para Nuvem.

A tabela a seguir mostra a disponibilidade atual do recurso Defender para Nuvem no Azure e no Azure Governamental.

1 Parcialmente GA: o suporte para clusters Kubernetes compatíveis com o Arc (e, portanto, o AWS EKS também) está em versão prévia pública e não está disponível no Azure Government. A visibilidade em tempo de execução de vulnerabilidades em imagens de contêiner também é uma versão prévia do recurso.

2 Não há suporte para a Zona DNS do Azure para verificação de malware e detecção de ameaças de dados confidenciais.

3 Esses recursos exigem o Microsoft Defender para servidores.

O 4 GovCon Cloud Moderate (GCCM) não dá suporte ao Monitoramento de Integridade do Arquivo.

5 Pode haver diferenças nos padrões oferecidos por tipo de nuvem.

Microsoft Sentinel

O Microsoft Sentinel é uma solução escalonável e nativa da nuvem que oferece gerenciamento de eventos de informações de segurança (SIEM) e Resposta automatizada para orquestração de segurança (SOAR). O Microsoft Sentinel oferece análise inteligente de segurança e inteligência contra ameaças em toda a empresa, com uma única solução para detecção de alertas, visibilidade de ameaças, procura proativa e resposta a ameaças.

Para obter mais informações, confira a Documentação de produto do Microsoft Sentinel.

Para obter a disponibilidade de recursos do Microsoft Sentinel no Azure, Azure Governamental e Vianet do Azure China 21, consulte Suporte a recursos do Microsoft Sentinel para nuvens do Azure.

Conectores de dados do Microsoft Purview

O Office 365 GCC é emparelhado com a ID do Microsoft Entra no Azure. O Office 365 GCC High e o Office 365 DoD são emparelhados com a ID do Microsoft Entra no Azure Governamental.

Dica

Certifique-se de prestar atenção ao ambiente do Azure para entender onde a interoperabilidade é possível. Na tabela a seguir, a interoperabilidade que não é possível é marcada com um traço (-) para indicar que o suporte não é relevante.

| Conector | Azul | Azure Governamental |

|---|---|---|

| Office IRM | ||

| - Office 365 GCC | Visualização Pública | - |

| - Office 365 GCC High | - | Visualização Pública |

| – Office 365 DoD | - | Não disponível |

| Dynamics 365 | ||

| - Office 365 GCC | GA | - |

| - Office 365 GCC High | - | GA |

| – Office 365 DoD | - | GA |

| Microsoft Defender XDR | ||

| - Office 365 GCC | GA | - |

| - Office 365 GCC High | - | GA |

| – Office 365 DoD | - | Não disponível |

| Microsoft Defender para Aplicativos de Nuvem | ||

| - Office 365 GCC | GA | - |

| - Office 365 GCC High (versão específica para contratos governamentais) | - | GA |

| – Office 365 DoD | - | GA |

|

Microsoft Defender para Aplicativos de Nuvem Logs de TI sombra |

||

| - Office 365 GCC | Visualização Pública | - |

| - Office 365 GCC High | - | Visualização Pública |

| – Office 365 DoD | - | Visualização Pública |

|

Microsoft Defender para Aplicativos de Nuvem Alertas |

||

| - Office 365 GCC | Visualização Pública | - |

| - Office 365 GCC High | - | Visualização Pública |

| – Office 365 DoD | - | Visualização Pública |

| Microsoft Defender para Ponto de Extremidade | ||

| - Office 365 GCC | GA | - |

| - Office 365 GCC High | - | GA |

| – Office 365 DoD | - | GA |

| Microsoft Defender para Identidade | ||

| - Office 365 GCC | GA | - |

| - Office 365 GCC High | - | GA |

| – Office 365 DoD | - | GA |

| Microsoft Defender para Office 365 | ||

| - Office 365 GCC | Visualização Pública | - |

| - Office 365 GCC High | - | Visualização Pública |

| – Office 365 DoD | - | Não disponível |

| - Microsoft Power BI | ||

| - Office 365 GCC | Visualização Pública | - |

| - Office 365 GCC High | - | Visualização Pública |

| – Office 365 DoD | - | Não disponível |

| - Microsoft Project | ||

| - Office 365 GCC | Visualização Pública | - |

| - Office 365 GCC High | - | Visualização Pública |

| – Office 365 DoD | - | Não disponível |

| Office 365 | ||

| - Office 365 GCC | GA | - |

| - Office 365 GCC High | - | GA |

| – Office 365 DoD | - | GA |

| Equipes | ||

| - Office 365 GCC | Visualização Pública | - |

| - Office 365 GCC High | - | Não disponível |

| – Office 365 DoD | - | Não disponível |

Microsoft Defender para IoT

O Microsoft Defender para IoT permite acelerar a inovação de IoT/OT com segurança abrangente em todos os seus dispositivos IoT/OT. Para organizações de usuários finais, o Microsoft Defender para IoT oferece segurança sem agente e de camada de rede que é implantada rapidamente, funciona com diversos equipamentos industriais e interliga-se com o Microsoft Sentinel e outras ferramentas do SOC. Implante no local ou em ambientes conectados ao Azure. Para construtores de dispositivos de IoT, os agentes de segurança do Microsoft Defender para IoT permitem que você incorpore a segurança diretamente nos seus novos dispositivos IoT e projetos de IoT do Azure. O microagente tem opções de implantação flexíveis, incluindo a capacidade de implantação como um pacote binário ou modificação do código-fonte. Além disso, o microagente está disponível para sistemas operacionais de IoT padrão, como o Linux e o Azure RTOS. Para obter mais informações, veja a documentação do Microsoft Defender para IoT.

A tabela a seguir mostra a disponibilidade atual do recurso do Microsoft Defender para IoT no Azure e no Azure Governamental.

Para organizações

| Recurso | Azul | Azure Governamental |

|---|---|---|

| Inventário e descoberta de dispositivos locais | GA | GA |

| Gerenciamento de vulnerabilidades | GA | GA |

| Detecção de ameaças com IoT e análise comportamental de OT | GA | GA |

| Atualizações manuais e automáticas de inteligência contra ameaças | GA | GA |

| Unificar a TI e a segurança de OT com SIEM, SOAR e XDR | ||

| Active Directory | GA | GA |

| ArcSight | GA | GA |

| ClearPass (Alertas e Inventário) | GA | GA |

| CyberArk PSM | GA | GA |

| GA | GA | |

| FortiGate | GA | GA |

| FortiSIEM | GA | GA |

| Microsoft Sentinel | GA | GA |

| NetWitness | GA | GA |

| Palo Alto NGFW | GA | GA |

| Palo Alto Panorama | GA | GA |

| ServiceNow (Alertas e Inventário) | GA | GA |

| Monitoramento de MIB do SNMP | GA | GA |

| Splunk | GA | GA |

| Servidor SYSLOG (formato CEF) | GA | GA |

| Servidor SYSLOG (formato LEEF) | GA | GA |

| Servidor SYSLOG (Objeto) | GA | GA |

| Servidor SYSLOG (Mensagem de Texto) | GA | GA |

Para construtores de dispositivos

| Recurso | Azul | Azure Governamental |

|---|---|---|

| Microagente para o Azure RTOS | GA | GA |

| Configurar o Sentinel com o Microsoft Defender para IoT | GA | GA |

| Microagente autônomo para Linux | ||

| Instalação binária de agentes autônomos | Visualização Pública | Visualização Pública |

Atestado do Azure

O Atestado do Microsoft Azure é uma solução unificada para verificar remotamente a confiabilidade de uma plataforma e a integridade dos binários em execução dentro dela. O serviço recebe evidências da plataforma, valida-as com padrões de segurança, avalia-as em relação a políticas configuráveis e produz um token de atestado para aplicativos baseados em declarações (por exemplo, partes subjacentes, autoridades de auditoria).

Atestado do Azure está disponível atualmente em várias regiões entre nuvens públicas e Governamentais do Azure.

Para saber mais, veja a documentação pública do Atestado do Azure.

| Recurso | Azul | Azure Governamental |

|---|---|---|

| Experiência do portal para executar operações de plano de controle e plano de dados | GA | - |

| Experiência do PowerShell para executar operações de plano de controle e plano de dados | GA | GA |

| Imposição do TLS 1.2 | GA | GA |

| Suporte a BCDR | GA | - |

| Integração de marcas de serviço | GA | GA |

| Armazenamento de logs imutável | GA | GA |

| Isolamento de rede usando link privado | Visualização Pública | - |

| Certificação FedRAMP High | GA | GA |

| Sistema de Proteção de Dados do Cliente do Microsoft Purview | GA | - |

Próximas etapas

- Entenda o modelo de responsabilidade compartilhada e quais tarefas de segurança são tratadas pelo provedor de nuvem e quais tarefas são tratadas por você.

- Entenda os recursos da Nuvem do Azure Governamental e o design e a segurança confiável usados para oferecer suporte à conformidade aplicável a órgãos do governo federal, estadual e local e seus parceiros.

- Entenda o Plano do Office 365 Government.

- Entenda a conformidade no Azure para padrões legais e regulatórios.