Planejar uma implantação de autenticação sem senha no Microsoft Entra ID

As senhas são um vetor de ataque primário. Maus atores usam engenharia social, phishing e pulverização de senhas para comprometer as senhas. Uma estratégia de autenticação com senha reduz o risco desses ataques.

A Microsoft oferece estas cinco opções de autenticação sem senha, que se integram ao Microsoft Entra ID:

Microsoft Authenticator – transforma qualquer telefone iOS ou Android em uma credencial forte e sem senha, permitindo que os usuários entrem em qualquer plataforma ou navegador.

Chaves de segurança em conformidade com FIDO2 – é especialmente útil para usuários que se conectam a computadores compartilhados, como quiosques, em situações em que o uso de telefones celulares é restrito, e para identidades altamente privilegiadas.

Windows Hello para Empresas – é melhor para os usuários em seus computadores Windows dedicados.

A Credencial de Plataforma para macOS – é uma nova funcionalidade no macOS habilitada usando a Extensão de Logon Único (SSOe) do Microsoft Enterprise.

Logon único da Plataforma macOS com o SmartCard – uma nova funcionalidade no macOS para autenticação baseada em cartão inteligente que está habilitada usando a extensão de logon único (SSOe) do Microsoft Enterprise.

Observação

Para criar uma versão offline deste plano com todos os links, use a funcionalidade imprimir para PDF de seus navegadores.

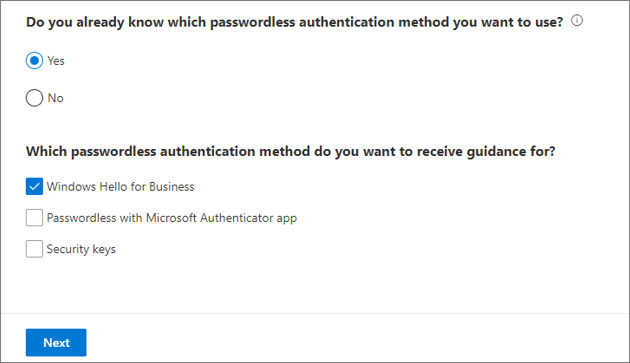

Usar o assistente de métodos sem senha

O centro de administração do Microsoft Entra tem um assistente de métodos sem senha que o ajudará a selecionar o método apropriado para cada um de seus públicos. Se você ainda não tiver determinado os métodos apropriados, consulte https://aka.ms/passwordlesswizard, em seguida, retorne a este artigo para continuar planejando os métodos selecionados. Você precisa de direitos de administrador para acessar este assistente.

Cenários de autenticação com senha

Os métodos de autenticação sem senha da Microsoft permitem vários cenários. Considere suas necessidades organizacionais, pré-requisitos e os recursos de cada método de autenticação para selecionar sua estratégia de autenticação com senha.

A tabela a seguir lista os métodos de autenticação sem senha por tipos de dispositivo. Nossas recomendações estão em negrito e itálico.

| Tipos de dispositivos | Método de autenticação sem senha |

|---|---|

| Dispositivos dedicados não Windows | |

| Computadores dedicados Windows 10 (versão 1703 e posterior) | |

| Computadores dedicados Windows 10 (anteriores à versão 1703) | |

| Dispositivos compartilhados: tablets e dispositivos móveis | |

| Quiosques (Herdados) | |

| Quiosques e computadores compartilhados (Windows 10) |

Pré-requisitos

Verifique se você atende aos pré-requisitos antes de iniciar sua implantação sem senha.

Funções necessárias

Aqui estão as funções com privilégios mínimos necessários para esta implantação:

| Função do Microsoft Entra | Descrição |

|---|---|

| Administrador de usuários | Para implementar a experiência de registro combinado. |

| Administrador de Autenticação | Para implementar e gerenciar métodos de autenticação. |

| Usuário | Para configurar o aplicativo Authenticator no dispositivo ou para registrar o dispositivo de chave de segurança para entrada na Web ou no Windows 10. |

Como parte desse plano de implantação, recomendamos que a autenticação sem senha seja habilitada para todas as contas com privilégios.

Aplicativo Microsoft Authenticator e chaves de segurança

Os pré-requisitos são determinados pelos métodos de autenticação sem senha selecionados.

| Pré-requisito | Microsoft Authenticator | Chaves de Segurança do FIDO2 |

|---|---|---|

| O registro combinado de redefinição de senha self-service e autenticação multifator do Microsoft Entra está habilitado | √ | √ |

| Os usuários podem executar a autenticação multifator do Microsoft Entra | √ | √ |

| Os usuários devem ter se registrado para a autenticação multifator do Microsoft Entra e SSPR | √ | √ |

| Os usuários registraram seus dispositivos móveis para Microsoft Entra ID | √ | |

| Windows 10 versão 1809 ou superior usando um navegador com suporte como Microsoft Edge ou Mozilla Firefox (versão 67 ou superior). A Microsoft recomenda a versão 1903 ou superior para suporte nativo. | √ | |

| Chaves de segurança compatíveis. Verifique se você está usando uma chave de segurança FIDO2 testada e verificada pela Microsoft ou outra chave de segurança FIDO2 compatível. | √ |

Windows Hello for Business

Os pré-requisitos e caminhos de implantação para o Windows Hello para Empresas dependem muito se você está implantando em uma configuração local, híbrida ou somente na nuvem. Também depende da sua estratégia de ingresso no dispositivo.

Selecione Windows Hello para Empresas e conclua o assistente para determinar os pré-requisitos e a implantação apropriados para sua organização.

O assistente usará suas entradas para criar um plano passo a passo para você seguir.

Credencial de Plataforma para macOS

Para habilitar a Credencial de Plataforma para macOS;

- Seu Mac deve ter um sistema operacional de pelo menos macOS 13 Ventura (o macOS 14 Sonoma é recomendado)

- O dispositivo deve ser registrado no MDM com o conteúdo da extensão SSO configurado para dar suporte ao PSSO (logon único) da Plataforma com o UserSecureEnclaveKey.

Observação

Há um problema conhecido em que a Força de Autenticação atualmente representa a Credencial de Plataforma para macOS e o Windows Hello for Business com o mesmo nome de método de autenticação, Windows Hello for Business. O trabalho está em andamento para representar a Credencial de Plataforma para macOS separadamente. Ao configurar a força de autenticação personalizada que precisa usar a Credencial de Plataforma para macOS, use “Windows Hello For Business” até que isso seja corrigido.

Habilitar a Credencial de Plataforma para macOS como uma chave de acesso

A Credencial de Plataforma para macOS pode ser usada como chave de acesso resistente a phishing e só está disponível para usuários do método autenticado do Enclave Seguro. A capacidade de habilitar a Credencial de Plataforma para macOS como uma chave de acesso está disponível nos seguintes navegadores:

- Safari

- Google Chrome (requer o Portal da Empresa versão 5.2404.0 ou posterior e a extensão Chrome)

Habilitar a Credencial de Plataforma para macOS como uma chave de passagem é um processo de duas etapas que precisa ser concluído pelo administrador e pelo usuário.

- Ao configurar a Credencial de Plataforma para macOS como administrador, consulte as etapas em Habilitar chaves de passagem (FIDO2) para sua organização.

- Como usuário final, você precisa habilitar isso por meio do aplicativo Configurações em seu Mac. Consulte as etapas em Ingressar um dispositivo Mac com o Microsoft Entra ID usando o Portal da Empresa.

logon único da Plataforma macOS com SmartCard

Para habilitar o PSSO (logon único) da Plataforma macOS com o SmartCard, seu Mac deve ter um sistema operacional de pelo menos macOS 14 Sonoma e que as etapas de configuração sejam feitas por meio do Centro de administração do Microsoft Intune. Os administradores também precisam configurar e habilitar o método de autenticação baseado em certificado usando as Políticas de métodos de autenticação no Centro de administração do Microsoft Entra. Consulte Como configurar a autenticação baseada em certificado do Microsoft Entra para obter mais informações.

Planejar o projeto

Quando os projetos de tecnologia falham, normalmente é devido a expectativas incompatíveis quanto a impacto, resultados e responsabilidades. Para evitar essas armadilhas, verifique se você está participando dos stakeholders certos e que as funções de stakeholder no projeto sejam bem compreendidas.

Planejar um piloto

Ao implantar a autenticação sem senha, primeiro você deve habilitar um ou mais grupos piloto. Você pode criar grupos especificamente para essa finalidade. Adicione os usuários que participarão do piloto aos grupos. Em seguida, habilita novos métodos de autenticação sem senha para os grupos selecionados. Consulte melhores práticas para obter um piloto.

Planejar comunicações

Suas comunicações com os usuários finais devem incluir as seguintes informações:

A Microsoft fornece modelos de comunicação para usuários finais. Baixe o material de distribuição de autenticação para ajudar a elaborar suas comunicações. Os materiais de distribuição incluem cartazes personalizáveis e modelos de email que você pode usar para informar seus usuários sobre as próximas opções de autenticação sem senha em sua organização.

Planejar o registro de usuário

Os usuários registram seu método sem senha como parte do fluxo de trabalho de informações de segurança combinado em https://aka.ms/mysecurityinfo. O Microsoft Entra registro o log de chaves de segurança e o aplicativo Authenticator, além de outras alterações nos métodos de autenticação.

Para o usuário iniciante que não tem uma senha, os administradores podem fornecer uma Senha de Acesso Temporária para registrar suas informações de segurança no https://aka.ms/mysecurityinfo. Essa é uma senha com tempo limitado e atende aos requisitos de autenticação fortes. A Senha de Acesso Temporária é um processo por usuário.

Esse método também pode ser usado para recuperação fácil quando o usuário perdeu ou esqueceu seu fator de autenticação, como a chave de segurança ou o aplicativo Authenticator, mas precisa entrar para registrar um novo método de autenticação forte.

Observação

Se não for possível usar a chave de segurança ou o aplicativo Authenticator para alguns cenários, a autenticação multifator com um nome de usuário e uma senha e outro método registrado podem ser usados como uma opção de fallback.

Planejar e implantar o Microsoft Authenticator

O Microsoft Authenticator transforma qualquer telefone iOS ou Android em uma credencial forte e sem senha. Possui download gratuito no Google Play ou na App Store da Apple. Faça com que os usuários baixem o Microsoft Authenticator e sigam as instruções para habilitar a entrada pelo telefone.

Considerações técnicas

Integração do AD FS (Serviços de Federação do Active Directory) – Quando um usuário habilita a credencial sem senha do Authenticator, a autenticação para ele é padronizada para enviar uma notificação para aprovação. Os usuários em um locatário híbrido são impedidos de serem direcionados para AD FS para entrada, a menos que selecionem "usar sua senha em vez disso". Esse processo também ignora quaisquer políticas de acesso condicional local e fluxos de PTA (autenticação de passagem). No entanto, se um login_hint for especificado, o usuário será encaminhado para o ADFS e ignorará a opção de usar a credencial sem senha. Para aplicativos que não são do Microsoft 365 que usam o AD FS para autenticação, as políticas de Acesso condicional do Microsoft Entra não serão aplicadas e você precisará configurar políticas de controle de acesso no AD FS.

Servidor de Autenticação Multifator – os usuários finais habilitados para a autenticação multifator por meio do servidor do MFA local de uma organização, podem criar e usar uma credencial única para entrada sem senha pelo telefone. Se o usuário tentar atualizar várias instalações (cinco ou mais) do aplicativo Authenticator com a credencial, essa alteração poderá resultar em um erro.

Importante

Em setembro de 2022, a Microsoft anunciou a reprovação do Servidor de Autenticação Multifator do Azure AD. A partir de 30 de setembro de 2024, as implantações do Servidor de Autenticação Multifator do Microsoft Azure não atenderão mais às solicitações de autenticação multifator, o que poderá causar falhas de autenticação na sua organização. Para garantir serviços de autenticação ininterruptos e que eles permaneçam em um estado com suporte, as organizações devem migrar os dados de autenticação dos usuários para o serviço Azure MFA baseado em nuvem usando o Utilitário de Migração mais recente incluído na atualização mais recente do Servidor da MFA do Azure. Para obter mais informações, confira Migração do Servidor da MFA do Azure.

Registro de dispositivo - para usar o aplicativo Authenticator para autenticação sem senha, o dispositivo deve ser registrado no locatário do Microsoft Entra ID, e não pode ser um dispositivo compartilhado. Um dispositivo só pode ser registrado em um único locatário. Esse limite significa que apenas uma conta corporativa ou de estudante tem suporte para a entrada pelo telefone usando o aplicativo Authenticator.

Implantar a entrada por telefone com o aplicativo Authenticator

Siga as etapas no artigo Habilitar a entrada sem senha com o Microsoft Authenticator para habilitar o aplicativo Authenticator como um método de autenticação sem senha em sua organização.

Testar o aplicativo Authenticator

Veja a seguir exemplos de casos de teste para autenticação sem senha com o aplicativo Authenticator:

| Cenário | Resultados esperados |

|---|---|

| O usuário pode registrar o aplicativo Authenticator. | O usuário pode registrar o aplicativo em https://aka.ms/mysecurityinfo. |

| O usuário pode habilitar a login por telefone | Entrada por telefone configurada para a conta corporativa. |

| O usuário pode acessar um aplicativo com a entrada por telefone. | O usuário passa pelo fluxo de login por telefone e atinge o aplicativo. |

| Testar a reversão do registro de entrada pelo telefone desativando a entrada sem senha pelo aplicativo Authenticator. Faça isso na tela métodos de Autenticação no centro de administração do Microsoft Entra | Os usuários anteriormente habilitados não podem usar a entrada sem senha no aplicativo Authenticator. |

| Remover a entrada pelo telefone do aplicativo Authenticator | A conta de trabalho não está mais disponível no aplicativo Authenticator. |

Solucionar problemas de entrada pelo telefone

| Cenário | Solução |

|---|---|

| O usuário não pode executar o registro combinado. | Certifique-se que o registro combinado esteja habilitado. |

| O usuário não pode habilitar o aplicativo autenticador de entrada do telefone. | Verifique se o usuário está no escopo para implantação. |

| O usuário não está no escopo para autenticação sem senha, mas é apresentado com a opção de entrada sem senha, que não pode ser concluída. | Ocorre quando o usuário habilitou a entrada pelo telefone no aplicativo antes da criação da política. Para habilitar a entrada, adicione o usuário ao grupo de usuários habilitados para entrada sem senha. Para bloquear a entrada: faça com que o usuário remova a credencial desse aplicativo. |

Planejar e implantar chaves de segurança em conformidade com o FIDO2

Habilitar chaves de segurança compatíveis. Aqui está uma lista de provedores de chave de segurança FIDO2 que fornecem chaves conhecidas por serem compatíveis com a experiência sem senha.

Planejar o ciclo de vida da chave de segurança

Preparar-se para, e planejar o ciclo de vida da chave.

Distribuição de chaves – planeje como provisionar chaves para sua organização. Você pode ter um processo de provisionamento centralizado ou permitir que os usuários finais comprem chaves compatíveis com FIDO 2.0.

Ativação de chave – os usuários finais devem ativar a chave de segurança automaticamente. Os usuários finais registram suas chaves de segurança em https://aka.ms/mysecurityinfo e habilitam o segundo fator (PIN ou biometria) no primeiro uso. Os usuários iniciantes podem usar o TAP para registrar suas informações de segurança.

Desabilitando uma chave – se um administrador quiser remover uma chave FIDO2 associada a uma conta de usuário, ele poderá fazer isso excluindo a chave do método de autenticação do usuário, conforme mostrado abaixo. Para obter mais informações, consulte Desabilitar uma chave

Emitir uma nova chave: o usuário pode registrar a nova chave FIDO2 acessando https://aka.ms/mysecurityinfo

Considerações técnicas

Há três tipos de implantações de entrada sem senha disponíveis com chaves de segurança:

Aplicativos Web do Microsoft Entra em um navegador com suporte

Dispositivos Windows 10 ingressados no Microsoft Entra

Dispositivos Windows 10 ingressados no Microsoft Entra híbrido

- Fornece acesso a recursos baseados em nuvem e locais. Para obter mais informações sobre o acesso a recursos locais, consulte SSO para recursos locais usando chaves FIDO2

Para aplicativos Web do Microsoft Entra e dispositivos Windows ingressados do Microsoft Entra, use:

Windows 10 versão 1809 ou superior usando um navegador com suporte como Microsoft Edge ou Mozilla Firefox (versão 67 ou superior).

O Windows 10 versão 1809 dá suporte à entrada FIDO2 e pode exigir que o software do fabricante da chave FIDO2 seja implantado. Recomendamos que você use a versão 1903 ou posterior.

Para dispositivos ingressados no domínio do Microsoft Entra híbrido, use:

Windows 10, versão 2004 ou posterior.

Servidores de domínio totalmente corrigidos que executam o Windows Server 2016 ou 2019.

Versão mais recente do Microsoft Entra Connect.

Habilitar o suporte do Windows 10

Habilitar a entrada do Windows 10 usando chaves de segurança FIDO2 requer a habilitação da funcionalidade do provedor de credenciais no Windows 10. Escolha uma destas opções:

Habilitar o provedor de credenciais com o Microsoft Intune

- Recomendamos a implantação do Microsoft Intune.

Habilitar o provedor de credenciais com um pacote de provisionamento

- Se a implantação do Microsoft Intune não for possível, os administradores deverão implantar um pacote em cada computador para habilitar a funcionalidade do provedor de credenciais. A instalação do pacote pode ser executada por uma das seguintes opções:

- Política de Grupo ou Gerenciador de Configurações

- Instalação local em um Windows 10 computador

- Se a implantação do Microsoft Intune não for possível, os administradores deverão implantar um pacote em cada computador para habilitar a funcionalidade do provedor de credenciais. A instalação do pacote pode ser executada por uma das seguintes opções:

Habilitar provedor de credenciais com Política de Grupo

- Há suporte apenas para dispositivos ingressados no Microsoft Entra híbrido.

Habilitar a integração local

Siga as etapas no artigo Habilitar a entrada de chave de segurança sem senha para recursos locais (versão prévia).

Importante

Essas etapas também devem ser concluídas para qualquer dispositivo ingressado no Microsoft Entra híbrido para utilizar as chaves de segurança FIDO2 para entrar no Windows 10.

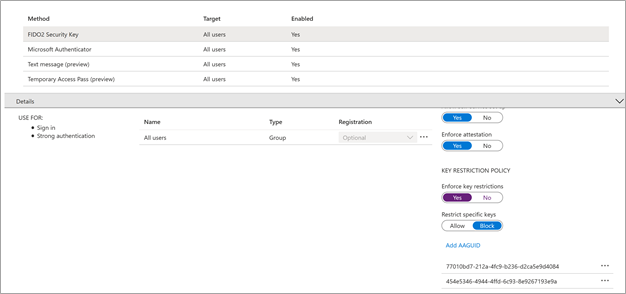

Política de restrições de chave

Ao implantar a chave de segurança, você pode opcionalmente restringir o uso de chaves FIDO2 somente para fabricantes específicos que tenham sido aprovados pela sua organização. A restrição de chaves requer o GUID de Atestado do Authenticator (AAGUID). Há duas maneiras de obter o AAGUID.

Se a chave de segurança for restrita e o usuário tentar registrar a chave de segurança FIDO2, ele receberá o seguinte erro:

Se o AAGUID for restrito depois que o usuário tiver registrado a chave de segurança, ele verá a seguinte mensagem:

\* Chave FIDO2 bloqueada pela política de restrição de chave

Implantar entrada de chave de segurança FIDO2

Siga as etapas descritas no artigo Habilitar a entrada de chave de segurança sem senha para habilitar as chaves de segurança FIDO2 como métodos de autenticação sem senha em sua organização.

Testando chaves de segurança

Veja a seguir exemplos de casos de teste para a autenticação sem senha com chaves de segurança.

Entrar no FIDO sem senha em dispositivos Windows 10 ingressados no Microsoft Entra

| Cenário (build do Windows) | Resultados esperados |

|---|---|

| O usuário pode registrar o dispositivo FIDO2 (1809) | O usuário pode registrar o dispositivo FIDO2 usando as configurações> contas > opções de entrada > chave de segurança |

| O usuário pode redefinir o dispositivo FIDO2 (1809) | O usuário pode redefinir o dispositivo FIDO2 usando o software do fabricante |

| O usuário pode entrar com o dispositivo FIDO2 (1809) | O usuário pode selecionar a chave de segurança na janela de entrada e entrar com êxito. |

| O usuário pode registrar o dispositivo FIDO2 (1903) | O usuário pode registrar o dispositivo FIDO2 em configurações > contas > opções de entrada > chave de segurança |

| O usuário pode redefinir o dispositivo FIDO2 (1903) | O usuário pode redefinir o dispositivo FIDO2 nas configurações > contas > opções de entrada > chave de segurança |

| O usuário pode entrar com o dispositivo FIDO2 (1903) | O usuário pode selecionar a chave de segurança na janela de entrada e entrar com êxito. |

Entrar no FIDO sem senha em aplicativos Web ingressados no Microsoft Entra

| Cenário | Resultados esperados |

|---|---|

| O usuário pode registrar o dispositivo FIDO2 no aka.ms/mysecurityinfo usando Microsoft Edge | O registro deve ser bem-sucedido |

| O usuário pode registrar o dispositivo FIDO2 no aka.ms/mysecurityinfo o Firefox | O registro deve ser bem-sucedido |

| O usuário pode entrar no OneDrive online usando o dispositivo FIDO2 usando Microsoft Edge | A login deve ser bem-sucedida |

| O usuário pode entrar no OneDrive online usando o dispositivo FIDO2 usando o Firefox | A login deve ser bem-sucedida |

| Teste a reversão do registro de dispositivo FIDO2 desligando as chaves de segurança FIDO2 na janela do Método de autenticação no centro de administração do Microsoft Entra | Os usuários poderão: |

Solucionar problemas de entrada de chave de segurança

| Cenário | Solução |

|---|---|

| O usuário não pode executar o registro combinado. | Certifique-se que o registro combinado esteja habilitado. |

| O usuário não pode adicionar uma chave de segurança em suas configurações de segurança. | Verifique se as chaves de segurança estão habilitadas. |

| O usuário não pode adicionar a chave de segurança Windows 10 opções de login. | Certifique-se de que as chaves de segurança para a entrada do Windows estejam habilitadas |

| Mensagem de erro: detectamos que este navegador ou sistema operacional não oferece suporte a chaves de segurança FIDO2. | Dispositivos de segurança FIDO2 sem senha só podem ser registrados em navegadores com suporte (Microsoft Edge, Firefox versão 67) Windows 10 versão 1809 ou superior. |

| Mensagem de erro: A política da empresa exige que você use um método diferente para entrar. | Verifique se as chaves de segurança estão habilitadas no locatário. |

| O usuário não pode gerenciar minha chave de segurança Windows 10 versão 1809 | A versão 1809 exige que você use o software de gerenciamento de chaves de segurança fornecido pelo fornecedor de chaves FIDO2. Entre em contato com o fornecedor para obter suporte. |

| Acho que minha chave de segurança FIDO2 pode estar com defeito– como posso testá-la. | Navegue até https://webauthntest.azurewebsites.net/, insira as credenciais de uma conta de teste, conecte a chave de segurança suspeita, selecione o botão + no canto superior direito da tela, selecione Criar e percorra o processo de criação. Se esse cenário falhar, seu dispositivo poderá estar com defeito. |

Gerenciar autenticação sem senha

Para gerenciar os métodos de autenticação sem senha do usuário no centro de administração do Microsoft Entra, selecione sua conta de usuário e, em seguida, selecione Métodos de autenticação.

APIs do Microsoft Graph

Você também pode gerenciar os métodos de autenticação sem senha usando a API de Métodos de autenticação no Microsoft Graph. Por exemplo:

Você pode recuperar detalhes da chave de segurança FIDO2 de um usuário e excluí-la se o usuário tiver perdido a chave.

É possível recuperar detalhes do registro do aplicativo Authenticator de um usuário e excluí-lo se o usuário tiver perdido o telefone.

Gerencie suas políticas de método de autenticação para chaves de segurança e para o aplicativo Authenticator.

Para obter mais informações sobre quais métodos de autenticação podem ser gerenciados no Microsoft Graph, consulte Visão geral da API dos métodos de autenticação do Microsoft Entra .

Reversão

Dica

As etapas neste artigo podem variar ligeiramente com base no portal do qual você começa.

Embora a autenticação sem senha seja um recurso leve com impacto mínimo sobre os usuários finais, pode ser necessário reverter.

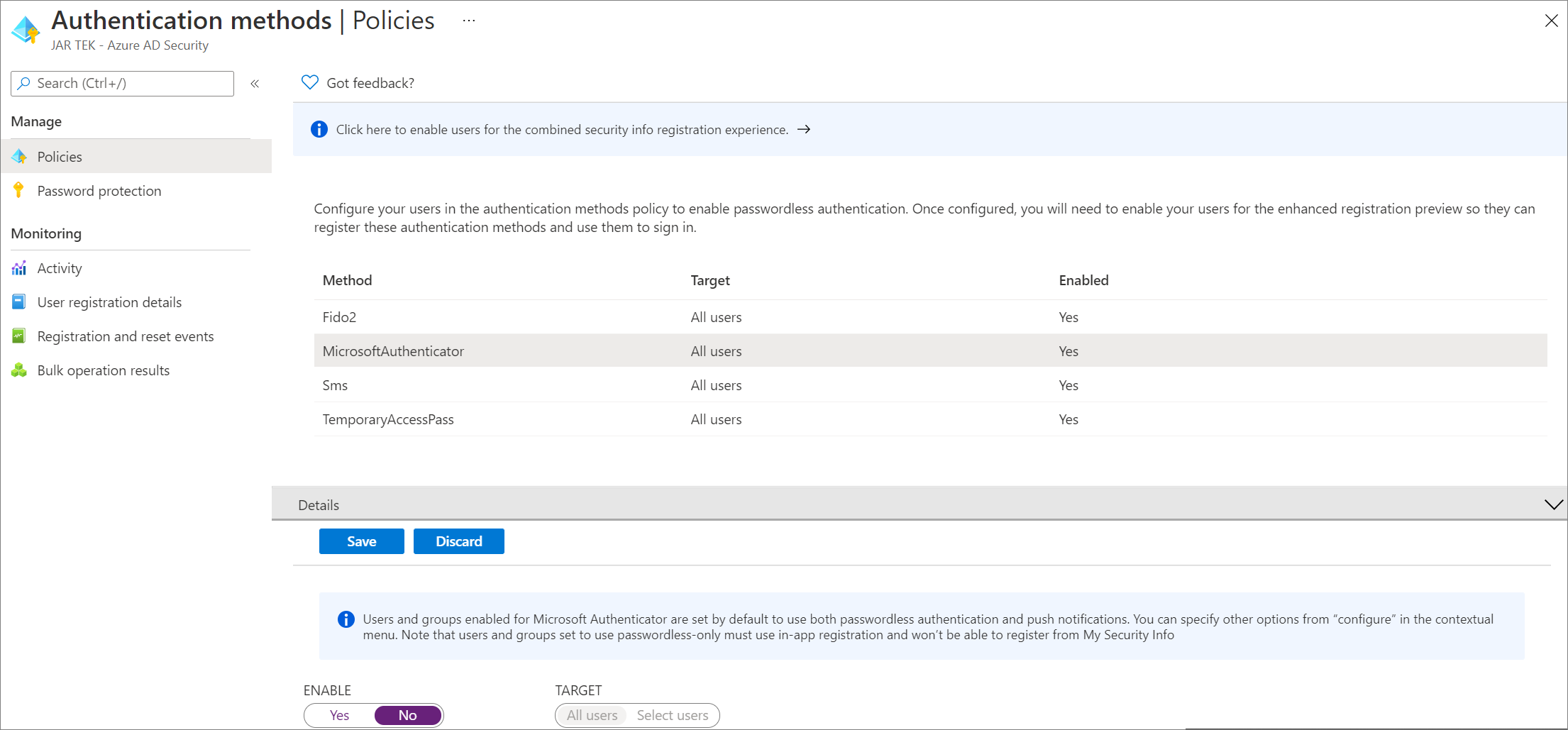

A reversão requer que o administrador entre no centro de administração do Microsoft Entra, selecione os métodos de autenticação fortes desejados e altere a opção habilitar para Não. Esse processo desliga a funcionalidade sem senha para todos os usuários.

Os usuários que já registraram dispositivos de segurança FIDO2 são solicitados a usar o dispositivo de segurança na próxima entrada e, em seguida, veem o seguinte erro:

Relatórios e monitoramento

O Microsoft Entra tem relatórios que fornecem informações técnicas e de negócios. Seus proprietários de aplicativos técnicos e de negócios assumem a propriedade e consomem esses relatórios com base nos requisitos da sua organização.

A tabela a seguir fornece alguns exemplos de cenários de relatório típicos:

| gerenciar riscos | Aumentar a produtividade | Governança e conformidade | other |

|---|---|---|---|

| Tipos de relatório | Métodos de autenticação – usuários registrados para o registro de segurança combinado | Métodos de autenticação – usuários registrados para notificação de aplicativo | Entradas: revise quem está acessando o locatário e como |

| Ações potenciais | Usuários de destino ainda não registrados | Impulsionar a adoção do aplicativo Authenticator ou de chaves de segurança | Revogar o acesso ou impor políticas de segurança adicionais para administradores |

Rastrear o uso e os insights

O Microsoft Entra ID adiciona entradas aos logs de auditoria quando:

Um administrador faz alterações na seção métodos de autenticação.

Um usuário faz qualquer tipo de alteração em suas credenciais dentro do Microsoft Entra ID.

Um usuário habilita ou desabilita sua conta em uma chave de segurança, ou redefine o segundo fator para a chave de segurança em seu computador Windows 10. Consulte as IDs de evento: 4670 e 5382.

O Microsoft Entra ID mantém a maioria dos dados de auditoria por 30 dias e disponibiliza os dados no centro de administração do Microsoft Entra ou API para você baixar em seus sistemas de análise. Se você precisar de retenção mais longa, exporte e consuma logs em uma ferramenta SIEM, como Microsoft Azure Sentinel, Splunk ou Sumo Logic. Recomendamos a retenção mais longa para auditoria, análise de tendências e outras necessidades de negócios, conforme aplicável

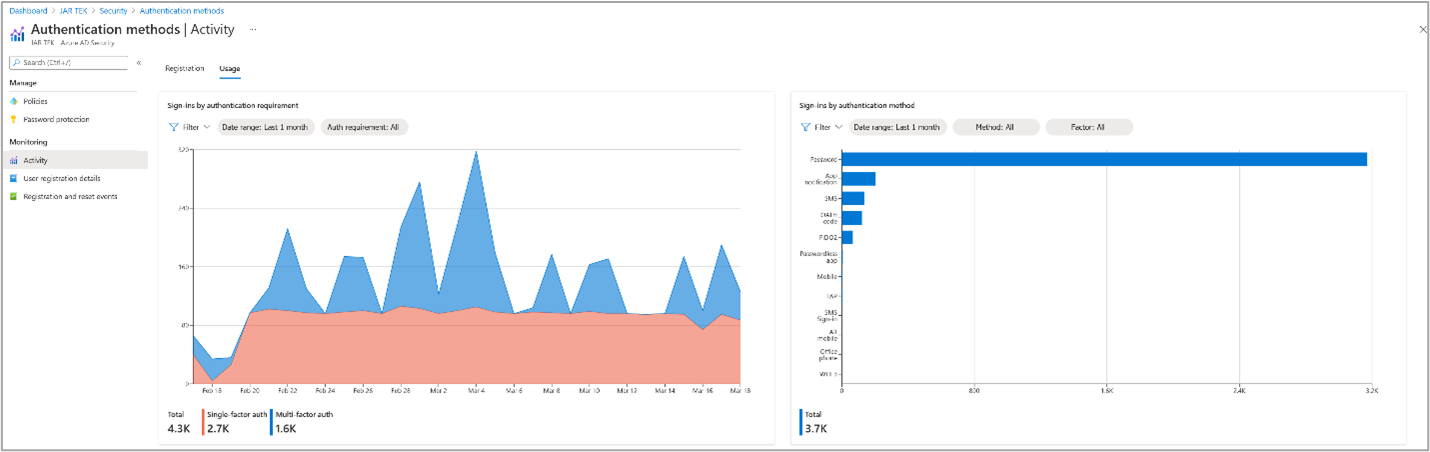

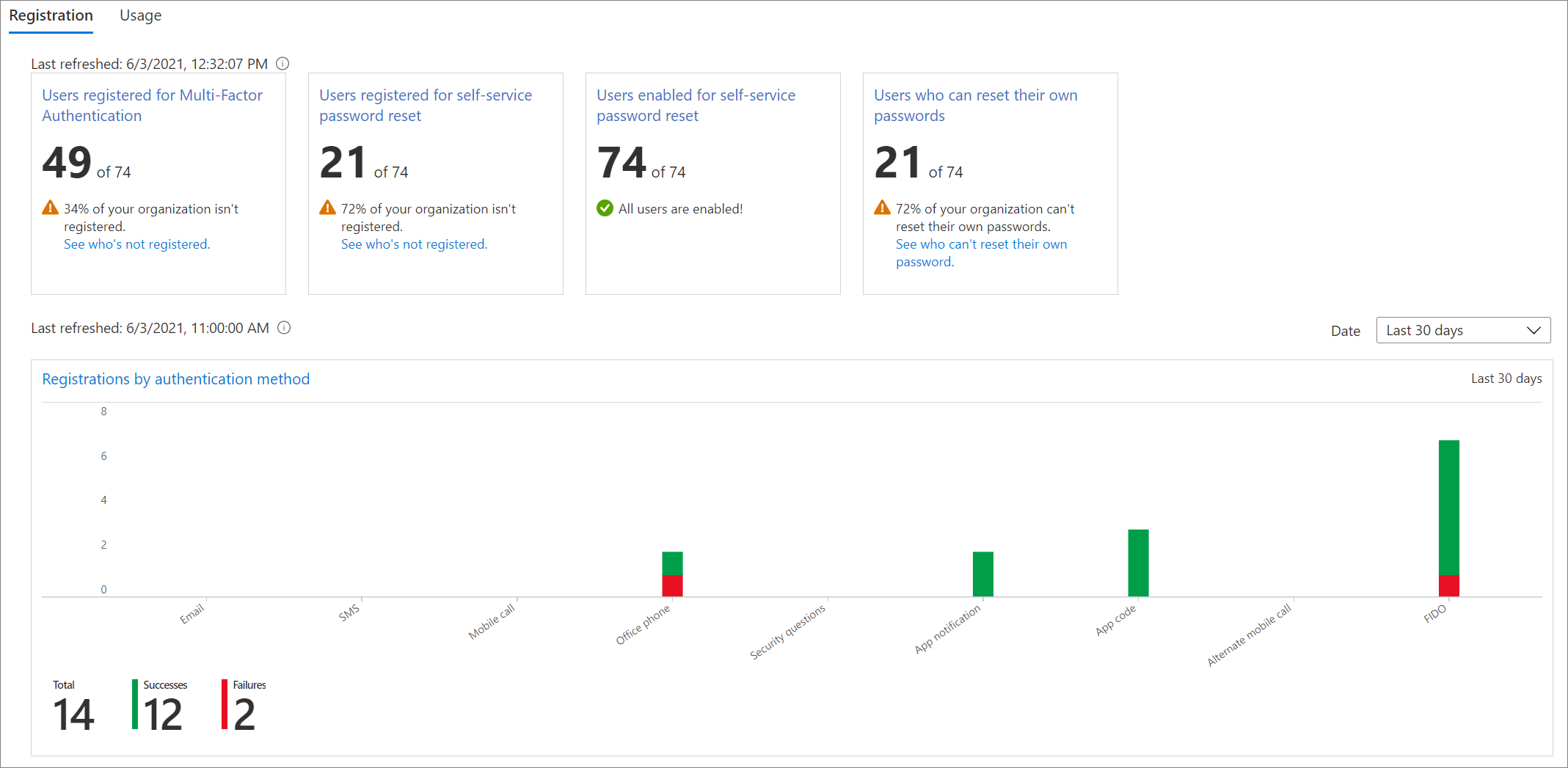

Há duas guias no painel de atividade Métodos de autenticação – Registro e Uso.

A guia Registro mostra o número de usuários capazes de autenticar sem senha, bem como outros métodos de autenticação. Essa guia exibe dois grafos:

Usuários registrados pelo método de autenticação.

Registro recente pelo método de autenticação.

A guia Uso mostra as entradas por método de autenticação.

Para obter mais informações, consulte Acompanhar os métodos de autenticação registrados e o uso em toda a organização do Microsoft Entra.

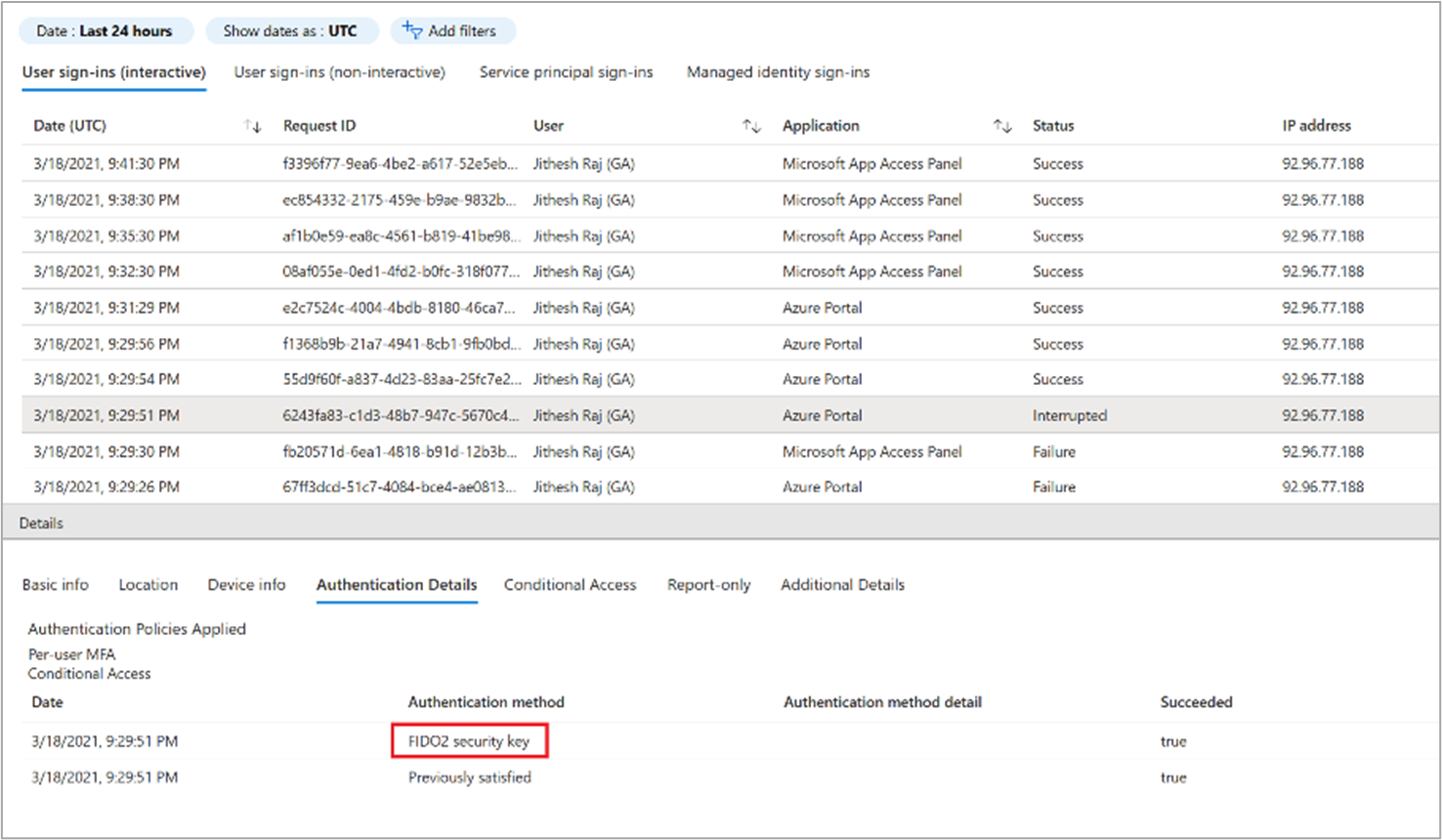

Relatórios das Atividades de Entrada

Use o relatório de atividade de entrada para acompanhar os métodos de autenticação usados para entrar nos diversos aplicativos.

Selecione a linha do usuário e, em seguida, selecione a guia Detalhes da Autenticação para exibir qual método de autenticação foi usado para qual atividade de entrada.

Próximas etapas

Comentários

Em breve: Ao longo de 2024, eliminaremos os problemas do GitHub como o mecanismo de comentários para conteúdo e o substituiremos por um novo sistema de comentários. Para obter mais informações, consulte https://aka.ms/ContentUserFeedback.

Enviar e exibir comentários de