Federação com provedores de identidade SAML/WS-Fed

Aplica-se a:  Locatários da força de trabalho

Locatários da força de trabalho  Locatários externos (saiba mais)

Locatários externos (saiba mais)

Observação

A Federação direta na ID externa do Microsoft Entra agora é conhecida como Federação do IdP (provedor de identidade) do SAML/WS-Fed.

Este artigo descreve como configurar a federação com qualquer organização cujo IdP (provedor de identidade) ofereça suporte aos protocolos SAML 2.0 ou WS-Fed. Quando você configura a federação com o IdP de um parceiro, os usuários convidados desse domínio podem usar as respectivas contas institucionais gerenciadas pelo IdP para entrar no seu locatário do Microsoft Entra e começar a colaborar com você. Não é necessário que o usuário convidado crie uma conta do Microsoft Entra separada.

Importante

- É possível configurar a federação do IdP de SAML/WS-Fed com domínios verificados do Microsoft Entra ID. O domínio verificado deve estar em um locatário separado do local em que você está configurando a federação. Depois de configurado, é possível verificar se os usuários entram com o IdP federado em vez do Microsoft Entra ID ao configurar a ordem de resgate de convite nas configurações de acesso entre locatários para Colaboração B2B de entrada.

- A Microsoft não oferece mais suporte a uma lista de permitidos de IdPs para novas federações IdP de SAML/WS-Fed. Quando você configura uma nova federação externa, veja a Etapa 1: Determinar se o parceiro precisa atualizar os registros de texto DNS.

- Na solicitação SAML enviada pelo Microsoft Entra ID para federações externas, a URL do Emissor é um ponto de extremidade locatário. Para novas federações, é recomendável que todos os nossos parceiros definam o público-alvo do IdP baseado em SAML ou WS-Fed como um ponto de extremidade locatário. Confira as seções de atributos e declarações obrigatórias SAML 2.0 e WS-Fed. As federações existentes configuradas com o ponto de extremidade global continuarão funcionando, mas novas federações deixam de funcionar quando o IdP externo está esperando uma URL do emissor global na solicitação SAML.

- A limitação de domínio único foi removida. Agora é possível associar vários domínios a uma configuração de federação individual.

- A limitação que exigia que o domínio da URL de autenticação coincida com o domínio de destino ou que pertença a um IdP permitido foi removida. Para obter detalhes, confira Etapa 1: determinar se o parceiro precisa atualizar seus registros de texto de DNS.

Quando um usuário convidado é autenticado com a federação do idP de SAML/WS-Fed?

Depois de configurar a federação com o IdP de SAML/WS-Fed de uma organização:

Quando o domínio com o qual você está federando não for um domínio verificado do Microsoft Entra ID, os novos usuários convidados que você convidar são autenticados usando esse IdP de SAML/WS-Fed.

Quando o domínio é verificado pelo Microsoft Entra ID, você também precisa definir as configurações de Ordem de resgate (versão prévia) nas configurações de acesso entre locatários para colaboração B2B de entrada para priorizar o resgate com o IdP federado. Em seguida, todos os novos usuários convidados que você convidou são autenticados usando esse IdP de SAML/WS-Fed.

É importante observar que a configuração da federação não altera o método de autenticação para usuários convidados que já resgataram um convite enviado por você. Estes são alguns exemplos:

- Os usuários convidados já resgataram seus convites e, posteriormente, você configurou a federação com o IdP de SAML/WS-Fed da organização. Esses usuários convidados continuam usando o mesmo método de autenticação que usaram antes de você configurar a federação.

- Você configurou a federação com o IdP de SAML/WS-Fed de uma organização e convidou usuários convidados. Em seguida, a organização parceira muda para o Microsoft Entra ID. Os usuários convidados que já resgataram os convites continuam usando o IdP de SAML/WS-Fed federado, desde que exista a política de federação do seu locatário.

- Você excluiu a federação com o IdP de SAML/WS-Fed de uma organização. Qualquer usuário convidado que esteja usando o IdP de SAML/WS-Fed não consegue entrar.

Em qualquer um desses cenários, você pode atualizar o método de autenticação de um usuário convidado redefinindo seu status de resgate.

A federação de idP do SAML/WS-Fed está vinculada a namespaces de domínio, como contoso.com e fabrikam.com. Ao estabelecer uma federação com o AD FS ou um IdP de terceiros, as organizações associam um ou mais namespaces de domínio a esses IdPs.

Experiência do usuário final

Com a federação do IdP do SAML/WS-Fed, os usuários convidados usam as respectivas contas institucionais para entrar no locatário do Microsoft Entra. Quando eles acessam recursos compartilhados e são solicitados a entrar, os usuários são redirecionados para seu IdP. Após a entrada, eles são redirecionados ao Microsoft Entra para acessar os recursos. Quando a sessão do Microsoft Entra expira ou se torna inválida e o IdP federado está com o SSO habilitado, o usuário passa pela experiência de SSO. Quando a sessão do usuário federado é válida, ele não é solicitado a entrar novamente. Caso contrário, o usuário é redirecionado para seu IdP para entrar.

Pontos de extremidade de entrada

Agora os usuários convidados da federação do IdP do SAML/WS-Fed podem entrar em seus aplicativos multilocatário ou internos da Microsoft usando um ponto de extremidade comum (em outras palavras, uma URL de aplicativo geral que não inclui o contexto do locatário). Durante o processo de entrada, o usuário convidado escolhe Opções de entrada e seleciona Entrar em uma organização. Em seguida, ele digita o nome da sua organização e continua a entrada usando as respectivas credenciais.

Os usuários convidados da federação do IdP do SAML/WS-Fed também podem usar pontos de extremidade dos aplicativos que incluam suas informações de locatário, por exemplo:

https://myapps.microsoft.com/?tenantid=<your tenant ID>https://myapps.microsoft.com/<your verified domain>.onmicrosoft.comhttps://portal.azure.com/<your tenant ID>

É possível também fornecer aos usuários convidados um link direto para um aplicativo ou recurso incluindo suas informações de locatário, por exemplo, https://myapps.microsoft.com/signin/X/<application ID?tenantId=<your tenant ID>.

Perguntas frequentes

Posso configurar a federação do IdP de SAML/WS-Fed com domínios verificados do Microsoft Entra ID?

Sim, você pode configurar a federação do IdP de SAML/WS-Fed com outros domínios verificados do Microsoft Entra ID. Isso inclui domínios verificados em que o locatário passou por uma aquisição de administrador. Quando o domínio com o qual você está federando é verificado pelo Microsoft Entra ID, você também precisa definir as configurações da Ordem de resgate (versão prévia) em suas configurações de acesso entre locatários para colaboração B2B de entrada para garantir que, quando os usuários convidados entrarem, eles resgatem seus convites usando o IdP federado em vez do Microsoft Entra ID.

Atualmente, não há suporte para configurações de ordem de resgate entre nuvens. Quando o domínio com o qual você está federando é o Microsoft Entra ID verificado em uma nuvem diferente da Microsoft, o resgate do Microsoft Entra sempre tem precedência.

Posso configurar a federação do idP do SAML/WS-Fed com um domínio para o qual exista um locatário não gerenciado (verificado por email)?

Sim, é possível configurar a federação do IdP do SAML/WS-Fed com os domínios que não são verificados por DNS no Microsoft Entra ID, incluindo locatários do Microsoft Entra não gerenciados (verificados por email ou "virais"). Esses locatários são criados quando um usuário resgata um convite B2B ou executa uma inscrição por autoatendimento para o Microsoft Entra ID usando um domínio que não existe atualmente.

Quantos relacionamentos de federação eu posso criar?

Atualmente, o limite máximo de 1.000 relações de federação é compatível. Esse limite inclui tanto federações internas quando federações do IdP do SAML/WS-Fed.

Posso configurar a federação com vários domínios do mesmo locatário?

Sim, agora há suporte para federações de IdP de SAML/WS-Fed com vários domínios do mesmo locatário.

Preciso renovar o certificado de autenticação quando ele expirar?

Quando você especifica a URL de metadados nas configurações do IdP, o Microsoft Entra ID renova automaticamente o certificado de autenticação quando expirar. No entanto, se o certificado é rotacionado por qualquer motivo antes do prazo de expiração, ou você não fornece uma URL de metadados, o Microsoft Entra ID não pode renová-lo. Nesse caso, você precisa atualizar o certificado de autenticação manualmente.

Quando a federação do IdP do SAML/WS-Fed e a autenticação de senha de uso único por email estão habilitadas, qual método tem precedência?

Quando se estabelece uma federação do IdP do SAML/WS-Fed com uma organização parceira, ela tem precedência sobre a autenticação de senha de uso único por email para novos usuários convidados dessa organização. Se um usuário convidado resgatou um convite usando a autenticação por senha de uso único antes de você configurar a federação de IdP de SAML/WS-Fed, ele continuará a usar a autenticação por senha de uso único.

A federação do IdP do SAML/WS-Fed resolve problemas de entrada devidos a uma locação parcialmente sincronizada?

Não, o recurso de senha de uso único por email deve ser usado neste cenário. Uma "locação parcialmente sincronizada" refere-se a um locatário do Microsoft Entra de parceiro no qual as identidades de usuário local não estão totalmente sincronizadas com a nuvem. Um convidado cuja identidade ainda não existe na nuvem, mas que tenta resgatar seu convite B2B, não conseguirá entrar. O recurso de senha de uso único permitiria que esse convidado entrasse. O recurso de federação do IdP do SAML/WS-Fed aborda os cenários em que o convidado tem sua própria conta institucional gerenciada por IdP, mas não há nenhuma presença do Microsoft Entra na organização.

Quando a federação do IdP do SAML/WS-Fed é configurada em uma organização, é necessário que cada convidado receba um convite individual e resgate esse convite?

Ao chamar novos convidados, você ainda precisa enviar convites ou fornecer links diretos para que os convidados possam concluir as etapas de resgate. Para convidados existentes, você não precisa necessariamente enviar novos convites. Os convidados existentes continuarão usando o método de autenticação utilizado antes da configuração da federação. Quando você quer que esses convidados comecem a usar a federação para autenticação, pode redefinir o status de resgate. Na próxima vez que acessarem o aplicativo ou usarem o link no convite, eles repetirão o processo de resgate e começarão a usar a federação como método de autenticação.

Há uma forma de enviar uma solicitação assinada para o provedor de identidade SAML?

Atualmente, o recurso de federação SAML/WS-Fed do Microsoft Entra não dá suporte ao envio de um token de autenticação assinado para o provedor de identidade SAML.

Quais permissões são necessárias para configurar um provedor de identidade SAML/Ws-Fed?

Você precisa ser pelo menos um Administrador de Provedor de Identidade Externo para configurar um provedor de identidade SAML/Ws-Fed.

A federação elimina a necessidade de criar uma conta Convidado em meu diretório para o usuário de Colaboração B2B?

Não. Uma conta Convidado é criada para um usuário de Colaboração B2B em seu diretório, independente do método de autenticação ou federação usado. Esse objeto de usuário possibilita conceder acesso a aplicativos, atribuir funções e definir a associação em grupos de segurança.

Etapa 1: determinar se o parceiro precisa atualizar seus registros de texto de DNS

A depender do IdP do parceiro, ele pode precisar atualizar seus registros DNS para habilitar a federação com você. Use as etapas a seguir para determinar se são necessárias atualizações de DNS.

Observação

A Microsoft não oferece mais suporte a uma lista de permitidos de IdPs para novas federações IdP de SAML/WS-Fed.

Verifique a URL de autenticação passiva do IdP do parceiro para conferir se o domínio corresponde ao domínio de destino ou a um host dentro do domínio de destino. Em outras palavras, ao configurar a federação para

fabrikam.com:- Quando o ponto de extremidade de autenticação passiva é

https://fabrikam.comouhttps://sts.fabrikam.com/adfs(um host no mesmo domínio), nenhuma alteração de DNS é necessária. - Quando o ponto de extremidade de autenticação passiva é

https://fabrikamconglomerate.com/adfsouhttps://fabrikam.com.uk/adfs, o domínio não corresponde ao domínio fabrikam.com, portanto, o parceiro precisa adicionar um registro de texto para a URL de autenticação à sua configuração DNS.

- Quando o ponto de extremidade de autenticação passiva é

Se forem necessárias alterações de DNS com base na etapa anterior, peça ao parceiro para adicionar um registro TXT aos registros DNS do domínio do parceiro, como no exemplo a seguir:

fabrikam.com. IN TXT DirectFedAuthUrl=https://fabrikamconglomerate.com/adfs

Etapa 2: configurar o provedor de identidade da organização parceira

Em seguida, a organização parceira precisa configurar o respectivo provedor de identidade com as declarações e relações de confiança da terceira parte confiável necessárias.

Observação

Para ilustrar como configurar um IdP do SAML/WS-Fed para uma federação, usaremos os Serviços de Federação do Active Directory (AD FS) como exemplo. Confira o artigo Configurar a federação do IdP do SAML/WS-Fed com o AD FS, que fornece exemplos de como configurar o AD FS como um provedor de identidade SAML 2.0 ou WS-Fed em preparação para a federação.

Configuração do SAML 2.0

O Microsoft Entra B2B pode ser configurado para federar com IdPs que usam o protocolo SAML com os requisitos específicos listados nesta seção. Para obter mais informações sobre como configurar uma relação de confiança entre seu IdP SAML e o Microsoft Entra ID, confira Usar um IdP (provedor de identidade) SAML 2.0 para SSO.

Observação

É possível configurar a federação do IdP de SAML/WS-Fed com outros domínios verificados do Microsoft Entra ID. Confira a seção Perguntas frequentes para obter detalhes.

Atributos e declarações SAML 2.0 necessários

As tabelas a seguir mostram os requisitos para declarações e atributos específicos que devem ser configurados no provedor de identidade de terceiros. Para configurar a federação, os atributos a seguir precisam ser recebidos na resposta SAML 2.0 do IdP. Esses atributos podem ser configurados vinculando ao arquivo XML do serviço de token de segurança online ou inserindo-os manualmente.

Observação

Verifique se o valor correspondae à nuvem para a qual você está configurando a federação externa.

Atributos necessários para a resposta SAML 2.0 do IdP:

| Atributo | Valor |

|---|---|

| AssertionConsumerService | https://login.microsoftonline.com/login.srf |

| Público-alvo | https://login.microsoftonline.com/<tenant ID>/ (Recomendações) Substitua <tenant ID> pela ID de locatário do locatário do Microsoft Entra com o qual você está configurando a federação.Na solicitação SAML enviada pelo Microsoft Entra ID para federações externas, a URL do Emissor é um ponto de extremidade locatário (por exemplo, https://login.microsoftonline.com/<tenant ID>/). Para novas federações, é recomendável que todos os nossos parceiros definam o público-alvo do IdP baseado em SAML ou WS-Fed como um ponto de extremidade locatário. As federações existentes configuradas com o ponto de extremidade global (por exemplo, urn:federation:MicrosoftOnline) continuam funcionando, mas as novas federações deixam de funcionar quando o IdP externo está esperando uma URL do emissor global na solicitação SAML enviada pelo Microsoft Entra ID. |

| Emissor | O URI do emissor do IdP do parceiro, por exemplo, http://www.example.com/exk10l6w90DHM0yi... |

Declarações necessárias para o token SAML 2.0 emitido pelo IdP:

| Nome do atributo | Valor |

|---|---|

| Formato NameID | urn:oasis:names:tc:SAML:2.0:nameid-format:persistent |

http://schemas.xmlsoap.org/ws/2005/05/identity/claims/emailaddress |

emailaddress |

Configuração de WS-Fed

O Microsoft Entra B2B pode ser configurado para federar com IdPs que usam o protocolo WS-Fed. Esta seção discute os requisitos. Atualmente, os dois provedores WS-Fed que foram testados quanto à compatibilidade com o Microsoft Entra ID incluem o AD FS e o Shibboleth. Para obter mais informações sobre como estabelecer um objeto de confiança de terceira parte confiável entre o Microsoft Entra ID e um provedor em conformidade com o WS-Fed, confira o "Documento de integração do STS usando protocolos WS", disponível nos Documentos de compatibilidade do provedor de identidade do Microsoft Entra.

Observação

É possível configurar a federação do IdP de SAML/WS-Fed com outros domínios verificados do Microsoft Entra ID. Confira a seção Perguntas frequentes para obter detalhes.

Atributos e declarações WS-Fed necessários

As tabelas a seguir mostram os requisitos para declarações e atributos específicos que devem ser configurados no provedor de identidade WS-FED de terceiros. Para configurar a federação, os atributos a seguir precisam ser recebidos na mensagem WS-Fed do IdP. Esses atributos podem ser configurados vinculando ao arquivo XML do serviço de token de segurança online ou inserindo-os manualmente.

Observação

Verifique se o valor correspondae à nuvem para a qual você está configurando a federação externa.

Atributos necessários na mensagem WS-Fed do IdP:

| Atributo | Valor |

|---|---|

| PassiveRequestorEndpoint | https://login.microsoftonline.com/login.srf |

| Público-alvo | https://login.microsoftonline.com/<tenant ID>/ (Recomendações) Substitua <tenant ID> pela ID de locatário do locatário do Microsoft Entra com o qual você está configurando a federação.Na solicitação SAML enviada pelo Microsoft Entra ID para federações externas, a URL do Emissor é um ponto de extremidade locatário (por exemplo, https://login.microsoftonline.com/<tenant ID>/). Para novas federações, é recomendável que todos os nossos parceiros definam o público-alvo do IdP baseado em SAML ou WS-Fed como um ponto de extremidade locatário. As federações existentes configuradas com o ponto de extremidade global (por exemplo, urn:federation:MicrosoftOnline) continuam funcionando, mas as novas federações deixam de funcionar quando o IdP externo está esperando uma URL do emissor global na solicitação SAML enviada pelo Microsoft Entra ID. |

| Emissor | O URI do emissor do IdP do parceiro, por exemplo, http://www.example.com/exk10l6w90DHM0yi... |

Declarações necessárias para o token WS-Fed emitido pelo IdP:

| Atributo | Valor |

|---|---|

| ImmutableID | http://schemas.microsoft.com/LiveID/Federation/2008/05/ImmutableID |

| emailaddress | http://schemas.xmlsoap.org/ws/2005/05/identity/claims/emailaddress |

Etapa 3: configurar a federação do IdP do SAML/WS-Fed no Microsoft Entra ID

Em seguida, configure a federação com o IdP configurado na etapa 1 no Microsoft Entra ID. Use o centro de administração do Microsoft Entra ou a API do Microsoft Graph. Pode levar de 5 a 10 minutos para a política de federação entrar em vigor. Durante esse tempo, não tente resgatar um convite para o domínio da federação. Os atributos a seguir são obrigatórios:

- URI do emissor do IdP do parceiro

- Ponto de extremidade de autenticação passiva do parceiro IdP (apenas https é compatível)

- Certificado

Para configurar a federação no centro de administração do Microsoft Entra

Dica

As etapas neste artigo podem variar um pouco conforme o portal em que o processo é iniciado.

Entre no centro de administração do Microsoft Entra pelo menos como um administrador de provedor de identidade externo.

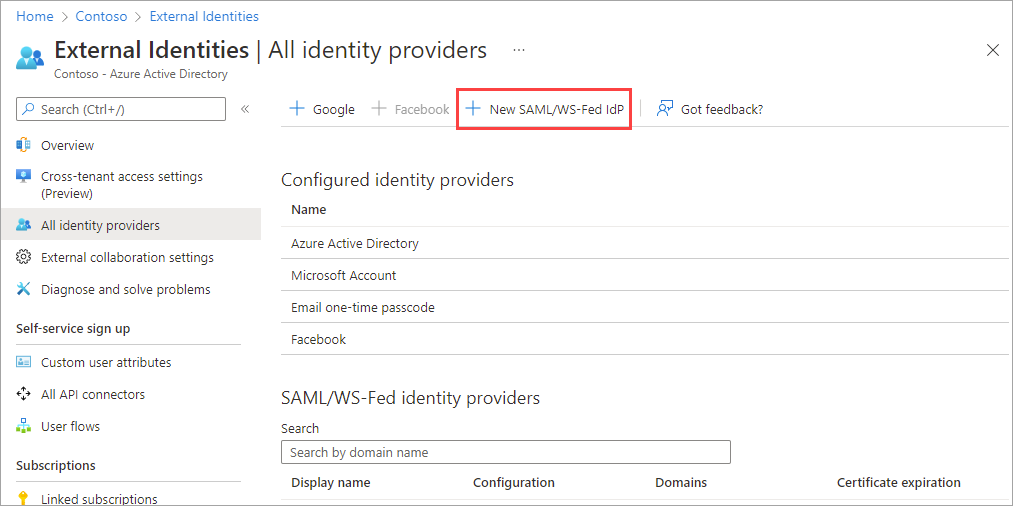

Navegue até Identidade>Identidades Externas>Todos os provedores de identidade.

Selecione a guia Personalizado e selecione Adicionar novo>SAML/WS-Fed.

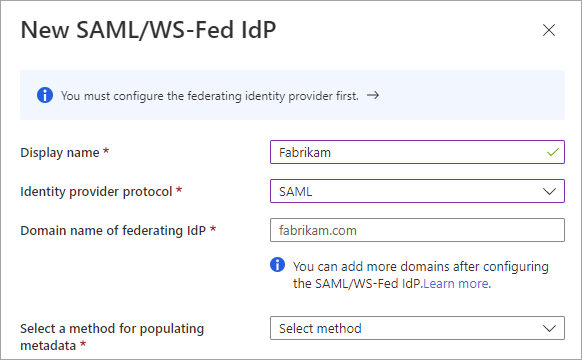

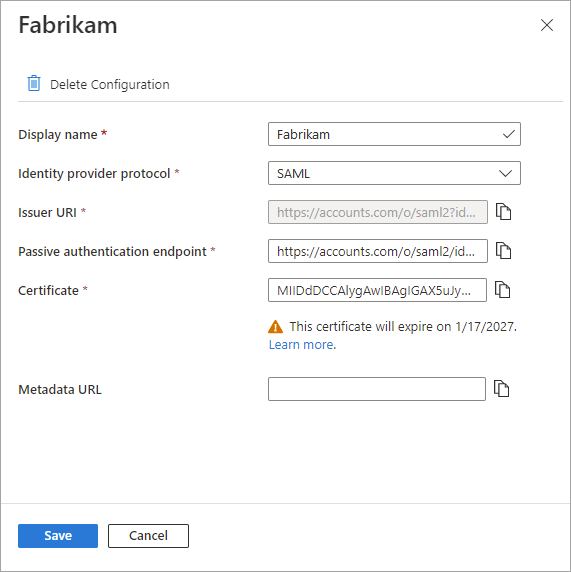

Na página Novo IdP de SAML/WS-Fed, informe o seguinte:

- Nome de exibição – informe um nome para identificar o IdP do parceiro.

- Protocolo do provedor de identidade – selecione SAML ou WS-Fed.

- Nome de domínio do IdP da federação – informe o nome de domínio de destino do IdP do parceiro para federação. Durante essa configuração inicial, informe apenas um nome de domínio. É possível adicionar mais domínios posteriormente.

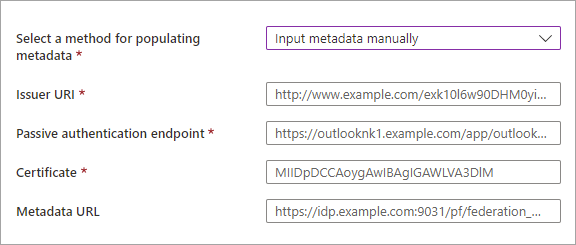

Selecione um método para preencher os metadados. Quando você tem um arquivo que contenha os metadados, pode preencher automaticamente os campos selecionando Arquivo de metadados de análise e procurar pelo arquivo. Ou você pode selecionar Inserir os metadados manualmente e inserir as seguintes informações:

- O URI do Emissor do IdP SAML do parceiro ou a ID da Entidade do IdP WS-Fed do parceiro.

- O Ponto de extremidade de autenticação passiva do IdP SAML do parceiro ou o Ponto de extremidade do solicitante passivo do IdP WS-Fed do parceiro.

- Certificado – A ID do certificado de autenticação.

- URL de metadados – o local dos metadados do IdP para a renovação automática do certificado de autenticação.

Observação

A URL de metadados é opcional, no entanto, é altamente recomendável. Quando você fornece a URL de metadados, o Microsoft Entra ID pode renovar automaticamente o certificado de autenticação quando ele expirar. Quando a rotação do certificado é realizada por qualquer motivo antes da hora de expiração ou você não fornece uma URL de metadados, o Microsoft Entra ID não pode renová-lo. Nesse caso, você precisará atualizar o certificado de autenticação manualmente.

Selecione Salvar. O provedor de identidade é adicionado à lista de Provedores de identidade de SAML/WS-Fed.

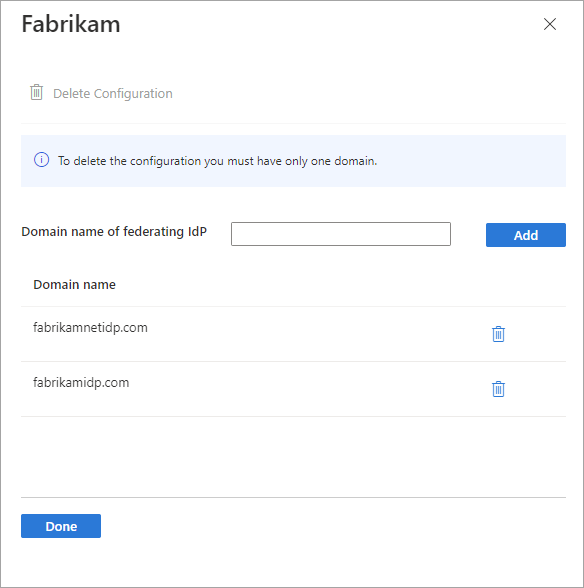

(Opcional) Para adicionar mais nomes de domínio ao provedor de identidade federada, faça o seguinte:

Para configurar a federação usando a API do Microsoft Graph

É possível usar o tipo de recurso samlOrWsFedExternalDomainFederation da API do Microsoft Graph para configurar a federação com um provedor de identidade que dá suporte ao protocolo SAML ou WS-Fed.

Etapa 4: Configurar a ordem de resgate para domínios verificados do Microsoft Entra ID

Quando o domínio é verificado pelo Microsoft Entra ID, defina as configurações de Ordem de resgate nas configurações de acesso entre locatários para colaboração B2B de entrada. Mova os provedores de identidade SAML/WS-Fed para a parte superior da lista de Provedores de identidade primários para priorizar o resgate com o IdP federado.

Observação

As configurações do centro de administração do Microsoft Entra para o recurso de resgate configurável estão sendo distribuídas para os clientes no momento. Até que as configurações estejam disponíveis no centro de administração, você pode configurar a ordem de resgate de convite usando a API REST do Microsoft Graph (versão beta). Confira Exemplo 2: Atualizar a configuração de resgate de convite padrão na documentação de referência do Microsoft Graph.

Etapa 5: Testar a federação do IdP de SAML/WS-Fed no Microsoft Entra ID

Agora, teste a configuração da federação convidando um novo usuário B2B. Para ver mais detalhes, veja Adicionar usuários de colaboração do Microsoft Entra B2B no centro de administração do Microsoft Entra.

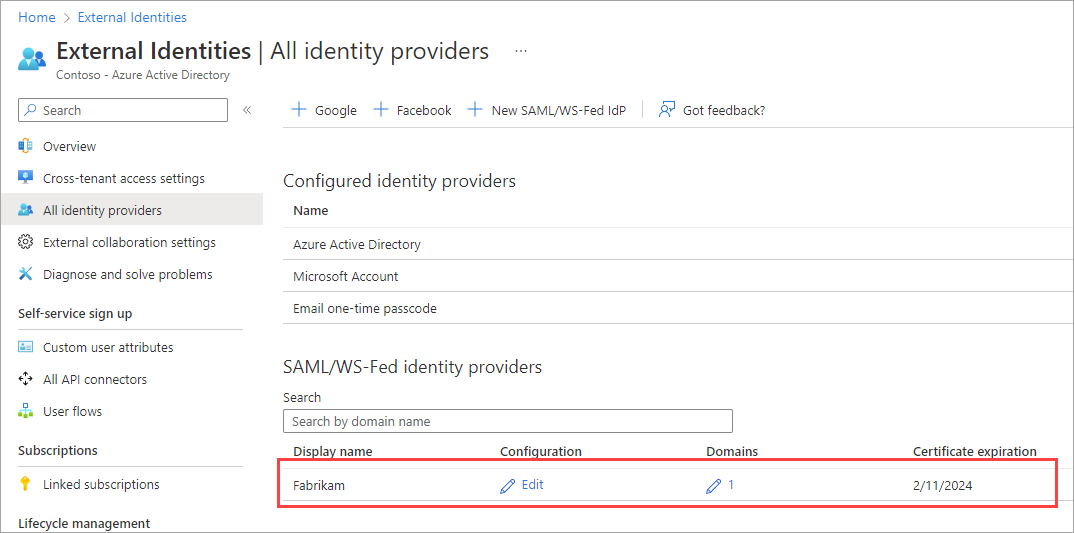

Como atualizar os detalhes do certificado ou da configuração?

Na página Todos os provedores de identidade, você pode exibir a lista de provedores de identidade SAML/WS-Fed que você configurou e as respectivas datas de validade de certificado. Nessa lista, você pode renovar certificados e modificar outros detalhes de configuração.

Entre no centro de administração do Microsoft Entra pelo menos como um administrador de provedor de identidade externo.

Navegue até Identidade>Identidades Externas>Todos os provedores de identidade.

Selecione a guia Personalizado.

Role até um provedor de identidade na lista ou use a caixa de pesquisa.

Como atualizar os detalhes do certificado ou modificar os detalhes da configuração:

- Na coluna Configuração do provedor de identidade, selecione o link Editar.

- Na página de configuração, modifique qualquer um dos seguintes detalhes:

- Nome de exibição – nome de exibição da organização do parceiro.

- Protocolo do provedor de identidade – selecione SAML ou WS-Fed.

- Ponto de extremidade de autenticação passiva – o ponto de extremidade passivo do solicitante do IdP do parceiro.

- Certificado – A ID do certificado de autenticação. Para renová-la, insira uma nova ID de certificado.

- URL de metadados – a URL que contém os metadados do parceiro, usada para a renovação automática do certificado de autenticação.

- Selecione Salvar.

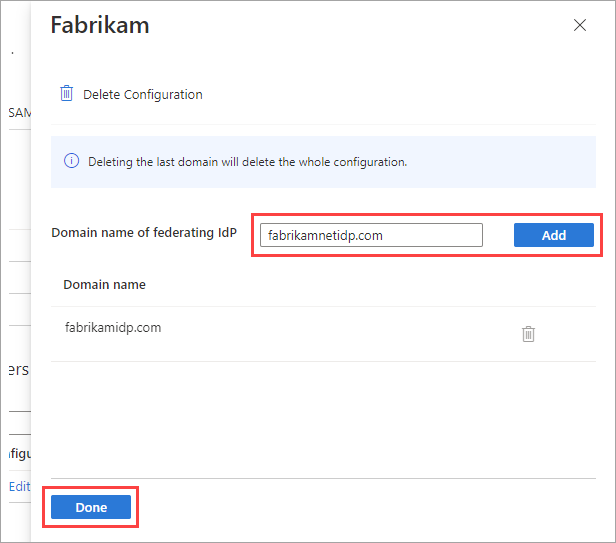

Para editar os domínios associados ao parceiro, selecione o link na coluna Domínios. No painel de detalhes do domínio, faça o seguinte:

- Para adicionar um domínio, digite o nome dele ao lado de Nome de domínio do IdP federado e selecione Adicionar. Repita a etapa para cada domínio que quer adicionar.

- Para excluir um domínio, selecione o ícone de exclusão ao lado dele.

- Quando terminar, selecione Concluído.

Observação

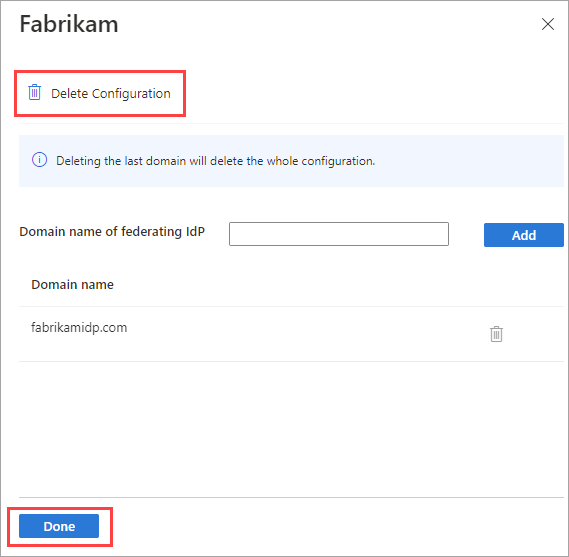

Para remover a federação com o parceiro, exclua todos os domínios, exceto um, e siga as etapas na próxima seção.

Como fazer para remover uma federação?

É possível remover a configuração de federação. Quando você faz isso, os usuários convidados da federação que já resgataram seus convites não podem mais entrar. Mas você pode dar a eles acesso aos seus recursos novamente redefinindo seu status de resgate. Para remover uma configuração de um IdP no centro de administração do Microsoft Entra:

Entre no centro de administração do Microsoft Entra pelo menos como um administrador de provedor de identidade externo.

Navegue até Identidade>Identidades Externas>Todos os provedores de identidade.

Selecione a guia Personalizado e role até o provedor de identidade na lista ou use a caixa de pesquisa.

Selecione o link na coluna Domínios para exibir os detalhes do domínio do IdP.

Exclua todos os domínios, exceto um, na lista de Nome de domínio.

Selecione Excluir configuração e, em seguida, Concluído.

Clique em OK para confirmar a exclusão.

É possível também remover a federação usando o tipo de recurso samlOrWsFedExternalDomainFederation da API do Microsoft Graph.

Próximas etapas

Saiba mais sobre a experiência de resgate de convite quando usuários externos entram com vários provedores de identidade.