Este artigo descreve como uma solução de informações de segurança e gerenciamento de eventos (SIEM) baseada em nuvem como o Microsoft Sentinel pode usar indicadores de ameaça para detectar, fornecer contexto e informar respostas a ameaças cibernéticas existentes ou potenciais.

Arquitetura

Baixe um Arquivo Visio dessa arquitetura.

Workflow

Você pode usar o Microsoft Sentinel para:

- Importar os indicadores de ameaças dos servidores Expressão de Informações de Ameaças Estruturadas (STIX) e Troca Automatizada Confiável de Informações de Inteligência (TAXII), ou qualquer solução de Plataforma de Inteligência Contra Ameaças (TIP).

- Exibir e consultar dados de indicador de ameaças.

- Crie regras de análise para gerar alertas de segurança, incidentes e respostas automatizadas de dados de inteligência contra ameaças cibernéticas (CTI).

- Visualizar informações importantes de CTI nas pastas de trabalho.

Conectores de dados do indicador de ameaça

O Microsoft Sentinel importa os indicadores de ameaça, assim como todos os outros dados de eventos, usando os conectores de dados. Os dois conectores de dados do Microsoft Sentinel para indicadores de ameaça são:

- Inteligência contra Ameaças - TAXII

- Plataformas de Inteligência contra Ameaças

Dependendo de onde sua organização obtém seus dados de indicador de ameaça, você pode usar os dois conectores de dados ou ambos. Habilite os conectores de dados nos espaços de trabalho em que você quiser receber os dados.

Conector de dados de Inteligência contra Ameaças – TAXII

O padrão do setor mais amplamente adotado para transmissão de CTI é o formato de dados STIX e o protocolo TAXII. As organizações que obtêm os indicadores de ameaça das soluções atuais do STIX/TAXII versão 2.x podem importar seus indicadores de ameaça no Microsoft Sentinel usando o conector de dados TAXII da Inteligência contra Ameaças. O cliente interno do TAXII do Microsoft Sentinel importa a inteligência contra ameaças de servidores TAXII 2.x.

Para obter instruções detalhadas de como importar os dados de indicador de ameaça STIX/TAXII no Microsoft Sentinel, consulte Importar indicadores de ameaças com o conector de dados TAXII.

Conector de dados da Plataforma de Inteligência contra Ameaças

Muitas organizações usam as soluções TIP, como MISP, Anomali ThreatStream, ThreatConnect ou Palo Alto Networks MineMeld, para agregar seus feeds de indicadores de ameaça de diferentes origens. As organizações usam o TIP para coletar os dados. Em seguida, elas escolhem quais indicadores de ameaça aplicar nas soluções de segurança, como dispositivos de rede, soluções avançadas de proteção contra ameaças ou SIEMs, como o Microsoft Sentinel. O conector de dados das Plataformas de Inteligência contra Ameaças permite que as organizações usem sua solução de TIP integrada com o Microsoft Sentinel.

Esse conector de dados usa a API tiIndicators do Microsoft Graph Security. Qualquer organização que tenha um TIP personalizado pode usar esse conector de dados para usar a API tiIndicators e enviar indicadores para o Microsoft Sentinel e outras soluções de segurança da Microsoft, como o Defender ATP.

Para obter instruções detalhadas de como importar dados do TIP para o Microsoft Sentinel, consulte Importar indicadores de ameaça com o conector de dados das Plataformas.

Logs de indicadores de ameaça

Depois de importar os indicadores de ameaça para o Microsoft Sentinel usando os - conectores de dados TAXII ou Plataformas de Inteligência de Ameaças, você pode exibir os dados importados na tabela ThreatIntelligenceIndicator nos Logs em que todos os dados de eventos do Microsoft Sentinel são armazenados. Os recursos do Microsoft Sentinel, como a Análise e as Pastas de Trabalho, também usam essa tabela.

Para obter mais informações sobre como trabalhar com o log de indicadores de ameaças, consulte Trabalhar com os indicadores de ameaça no Microsoft Sentinel.

Análise do Microsoft Sentinel

O uso mais importante dos indicadores de ameaça nas soluções SIEM é alimentar a análise que faz a correspondência entre os eventos e os indicadores de ameaça para produzir alertas de segurança, incidentes e respostas automatizadas. A Análise do Microsoft Sentinel cria regras de análise que são disparadas segundo um agendamento para gerar alertas. Você expressa os parâmetros de regra como consultas. Em seguida, você configura a frequência com que a regra é executada, quais resultados de consulta geram alertas e incidentes de segurança e as respostas automatizadas aos alertas.

Você pode criar novas regras de análise do zero ou um conjunto de modelos de regras internos do Microsoft Sentinel que você pode usar ou modificar para atender às suas necessidades. Os modelos de regra de análise que fazem a correspondência entre os indicadores de ameaça e os dados de evento têm nomes iniciados pelo Mapa de TI. Todos funcionam da mesma forma.

As diferenças dos modelos são o tipo de indicadores de ameaça a serem usados, como domínio, email, hash de arquivo, endereço de IP ou URL, e com quais tipos de evento corresponder. Os modelos listam as fontes de dados obrigatórias para que a regra funcione, para que você possa ver rapidamente se os eventos necessários já foram importados no Microsoft Azure Sentinel.

Para obter instruções detalhadas de como criar uma regra de análise de um modelo, consulte Criar uma regra de análise de um modelo.

No Microsoft Sentinel, as regras de análise habilitadas estão na guia Regras ativas da seção Análise. Você pode editar, habilitar, desabilitar, duplicar ou excluir regras ativas.

Os alertas de segurança gerados estão na tabela SecurityAlert na seção Logs do Microsoft Sentinel. Os alertas de segurança também geram incidentes de segurança que ficam na seção Incidentes. As equipes de operações de segurança podem fazer uma triagem dos incidentes e investigá-los para determinar as respostas apropriadas. Confira mais informações em Tutorial: investigar incidentes com o Microsoft Azure Sentinel.

Você também pode designar a automação a ser disparada quando as regras gerarem alertas de segurança. A automação no Microsoft Sentinel usa guias estratégicas alimentadas pelos Aplicativos Lógicos do Azure. Para obter mais informações, consulte Tutorial: Configurar respostas automatizadas a ameaças no Microsoft Sentinel.

Pasta de Trabalho de Inteligência contra Ameaças no Microsoft Sentinel

As pastas de trabalho contam com painéis interativos avançados que fornecem informações sobre todos os aspectos do Microsoft Azure Sentinel. Você pode usar uma pasta de trabalho do Microsoft Sentinel para visualizar informações importantes de CTI. Os modelos fornecem um ponto de partida e você pode personalizá-los facilmente para suas necessidades comerciais. Você pode criar novos painéis que combinam várias fontes de dados diferentes e visualizam seus dados de maneiras exclusivas. As pastas de trabalho do Microsoft Sentinel são baseadas nas pastas de trabalho do Azure Monitor, de modo que uma documentação e modelos abrangentes estão disponíveis.

Para obter mais informações sobre como exibir e editar a Pasta de Trabalho de Inteligência contra Ameaças do Microsoft Sentinel, consulte Exibir e editar a Pasta de Trabalho de Inteligência contra Ameaças.

Alternativas

- Os indicadores de ameaça fornecem contexto útil em outras experiências do Microsoft Sentinel, como busca e notebooks. Para obter mais informações sobre como usar o CTI nos notebooks, consulte Notebooks Jupyter no Sentinel.

- Qualquer organização com uma TIP personalizada pode usar a API tiIndicators do Microsoft Graph Security para enviar indicadores de ameaça a outras soluções de segurança da Microsoft, como o Defender ATP.

- O Microsoft Sentinel fornece muitos outros conectores de dados internos para soluções como a Proteção contra Ameaças da Microsoft, fontes do Microsoft 365 e o Microsoft Defender para Aplicativos de Nuvem. Existem também conectores internos no ecossistema de segurança mais amplo para soluções que não são da Microsoft. Também é possível usar o formato de evento comum, o Syslog ou a API REST para conectar suas fontes de dados ao Microsoft Sentinel. Para obter mais informações, confira Conectar fontes de dados.

Detalhes do cenário

A Inteligência contra Ameaças Cibernéticas pode vir de muitas fontes, como feeds de dados de código aberto, comunidades de compartilhamento de inteligência contra ameaças, feeds de inteligência pagos e investigações de segurança nas organizações.

A CTI pode variar de relatórios escritos sobre motivações, infraestrutura e técnicas de um ator de ameaça a observações específicas de endereços de IP, domínios e hashes de arquivo. A CTI fornece um contexto essencial para atividades incomuns, portanto, a equipe de segurança pode agir rapidamente para proteger pessoas e ativos.

A CTI mais utilizada em soluções de SIEM como o Microsoft Sentinel são dados de indicador de ameaça, às vezes chamados de IoCs (indicadores de comprometimento). Os indicadores de ameaça associam URLs, hashes de arquivo, endereços IP e outros dados com atividade de ameaça conhecida, como phishing, botnets ou malware.

Essa forma de inteligência contra ameaças é frequentemente chamada de inteligência tática contra ameaças pois os produtos de segurança e automação podem usá-la em grande escala para proteger e detectar possíveis ameaças. O Microsoft Sentinel pode ajudar a detectar, responder a e fornecer contexto de CTI para atividades cibernéticas mal-intencionadas.

Possíveis casos de uso

- Conectar-se a dados de indicador de ameaças de código aberto de servidores públicos para identificar, analisar e responder a atividades de ameaças.

- Usar as plataformas de inteligência contra ameaças existentes ou soluções personalizadas com a API

tiIndicatorsdo Microsoft Graph para conectar-se e controlar o acesso aos dados do indicador de ameaças. - Fornecer contexto e relatórios de CTI para investigadores de segurança e stakeholders.

Considerações

- Os conectores de dados de Inteligência contra Ameaças do Microsoft Sentinel estão em visualização pública. Alguns recursos podem não ter suporte ou podem ter restrição de recursos.

- O Microsoft Sentinel usa o Controle de acesso baseado em função do Azure (Azure RBAC) para atribuir as funções internas de Colaborador, Leitor e Respondente a usuários, grupos e serviços do Azure. Essas funções podem interagir com as funções do Azure (Proprietário, Colaborador, Leitor) e Log Analytics (leitor do Log Analytics, colaborador do Log Analytics). Você pode criar funções personalizadas e usar o RBAC avançado do Azure nos dados armazenados no Microsoft Sentinel. Para saber mais, veja Permissões no Microsoft Sentinel.

- O Microsoft Sentinel é gratuito pelos primeiros 31 dias em qualquer workspace do Log Analytics do Azure Monitor. Depois disso, você pode usar os modelos de pagamentos ou Reservas de Capacidade conforme o uso nos dados ingeridos e armazenados. Para obter mais informações, consulte preços do Microsoft Azure Sentinel.

Implantar este cenário

As seguintes seções fornecem etapas sobre como:

- Habilitar os conectores de dados de Inteligência contra Ameaças – TAXII e Plataformas de Inteligência contra Ameaças.

- Criar um exemplo de regra de Análise do Microsoft Sentinel para gerar alertas de segurança e incidentes usando dados de CTI.

- Exibir e editar a Pasta de Trabalho de Inteligência contra Ameaças do Microsoft Sentinel.

Importar indicadores de ameaça com o conector de dados TAXII

Aviso

As instruções a seguir usam Limo, feed STIX/TAXII gratuito do Anomali. Esse feed atingiu o fim da vida útil e não está mais sendo atualizado. As instruções a seguir não podem ser concluídas como escritas. Você pode substituir esse feed por outro feed compatível com API que você pode acessar.

Os servidores TAXII 2.x anunciam as raízes de API, que são URLs que hospedam coleções de inteligência contra ameaças. Se você já conhece a Raiz da API do servidor TAXII e a ID da Coleção com que quer trabalhar, pode seguir adiante e apenas habilitar o conector TAXII no Microsoft Sentinel.

Se você não tiver a raiz da API, geralmente poderá obtê-la na página de documentação do provedor de inteligência contra ameaças, mas às vezes as únicas informações disponíveis são a URL do ponto de extremidade de descoberta. Você pode encontrar a Raiz da API usando o ponto de extremidade de descoberta. O exemplo a seguir usa o ponto de extremidade de descoberta do servidor ThreatStream TAXII 2.0 Anomali Limo.

Em um navegador, acesse o ponto de extremidade de descoberta do servidor ThreatStream TAXII 2.0,

https://limo.anomali.com/taxii. Entre usando o nome de convidadoe senha de convidado. Após a conexão, você verá as seguintes informações:{ "api_roots": [ "https://limo.anomali.com/api/v1/taxii2/feeds/", "https://limo.anomali.com/api/v1/taxii2/trusted_circles/", "https://limo.anomali.com/api/v1/taxii2/search_filters/" ], "contact": "info@anomali.com", "default": "https://limo.anomali.com/api/v1/taxii2/feeds/", "description": "TAXII 2.0 Server (guest)", "title": "ThreatStream Taxii 2.0 Server" }Para procurar coleções, insira a Raiz da API obtida na etapa anterior no seu navegador:

https://limo.anomali.com/api/v1/taxii2/feeds/collections/. Você verá informações como:{ "collections": [ { "can_read": true, "can_write": false, "description": "", "id": "107", "title": "Phish Tank" }, ... { "can_read": true, "can_write": false, "description": "", "id": "41", "title": "CyberCrime" } ] }

Agora, você tem as informações de que precisa para conectar o Microsoft Sentinel a uma ou mais coleções de servidor TAXII fornecidas pelo Anomali Limo. Por exemplo:

| Raiz da API | ID da coleção |

|---|---|

| Tanque de Phish | 107 |

| Crime cibernético | 41 |

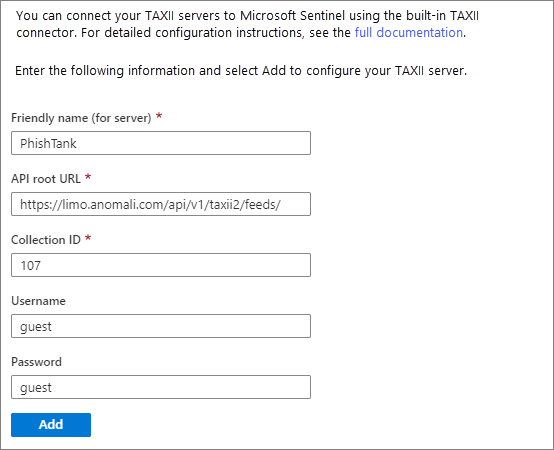

Para habilitar o conector de dados de Inteligência contra Ameaças – TAXII no Microsoft Sentinel:

No portal do Azure, pesquise pelo Microsoft Sentinel e selecione-o.

Selecione o workspace para o qual deseja importar os indicadores de ameaça do serviço TAXII.

Selecione Conectores de dados no painel mais à esquerda. Pesquise e selecione Inteligência contra Ameaças - TAXXII (Versão prévia) e selecione a página Abrir conector.

Na página Configuração, insira um valor Nome amigável (para servidor), como o título da coleção. Insira a URL raiz da API e a ID da Coleção que você que importar. Insira um nome de usuário e uma senha, se necessário, e selecione Adicionar.

Você verá sua conexão na lista dos servidores TAXII 2.0 configurados. Repita a configuração para cada coleção que deseja conectar do mesmo servidor ou de servidores TAXII diferentes.

Importar indicadores de ameaça com o conector de dados de Plataformas

A API tiIndicators precisa da ID do Aplicativo (cliente), ID do Diretório (locatário)e segredo do cliente da sua solução TIP ou personalizada para conectar e enviar indicadores de ameaça ao Microsoft Sentinel. Para obter essas informações, registre o TIP ou o aplicativo de solução na ID do Microsoft Entra e conceda-lhe as permissões necessárias.

Para obter mais informações, confira Conectar a plataforma de inteligência contra ameaças ao Microsoft Sentinel.

Criar uma regra de Análise com base em um modelo

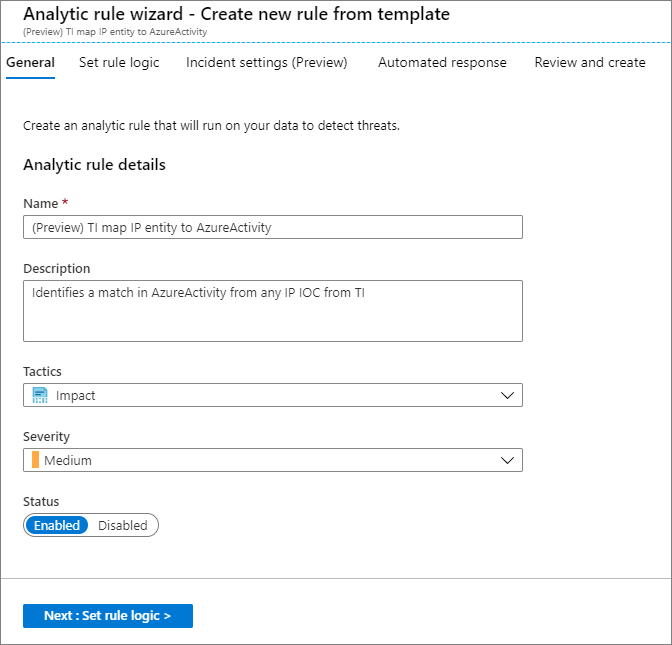

Este exemplo usa o modelo de regra chamado TI map IP entity to AzureActivity, que compara os indicadores de ameaça de tipo endereço IP com todos os seus eventos de endereço IP da atividade do Azure. As correspondências geram um alerta de segurança e um incidente correspondente para investigação por sua equipe de operações de segurança.

O exemplo pressupõe que você tenha usado um ou ambos os conectores de dados de inteligência contra ameaças para importar os indicadores de ameaças e o conector de dados da Atividade do Azure para importar os eventos no nível da assinatura do Azure. Você precisa dos dois tipos de dados para usar essa regra de análise com êxito.

No portal do Azure, pesquise pelo Microsoft Sentinel e selecione-o.

Selecione o espaço de trabalho para o qual você importou os indicadores de ameaça usando um dos conectores de dados de inteligência contra ameaças.

No painel mais à esquerda, selecione Análise.

Na guia Modelos de Regra, pesquise e selecione a regra Entidade de IP do mapa de TI (Versão prévia) para o AzureActivity. Selecione Criar regra.

Na primeira página do Assistente de regra analítica – Criar regra com base no modelo, verifique se a regra Status está definido como Habilitado. Altere o nome da regra ou a descrição, se desejar. Selecione Avançar: Definir lógica da regra.

A página de lógica da regra contém a consulta da regra, entidades para mapear, o agendamento da regra e o número de resultados de consulta que geram um alerta de segurança. As configurações de modelo são executadas uma vez por hora. Elas identificam os IoCs de endereço de IP que correspondam a todos os endereços de IP de eventos do Azure. Elas também geram alertas de segurança para todas as correspondências. Você pode manter essas configurações ou alterar uma delas para atender às suas necessidades. Quando terminar, selecione Avançar: Configurações de incidente (versão prévia).

Em Configurações de incidente (Versão prévia), verifique se Criar incidentes pelos alertas disparados por essa regra de análise estão definidos como Habilitado. Selecione Avançar: Resposta automatizada.

Esta etapa permite que você configure a automação para disparar quando a regra gerar um alerta de segurança. A automação no Microsoft Sentinel usa guias estratégicas alimentadas pelos Aplicativos Lógicos do Azure. Para obter mais informações, consulte Tutorial: Configurar respostas automatizadas a ameaças no Microsoft Sentinel. Para este exemplo, selecione Avançar: Examinar. Depois de examinar as configurações, selecione Criar.

Sua regra é ativada imediatamente quando é criada e, em seguida, dispara na agenda regular.

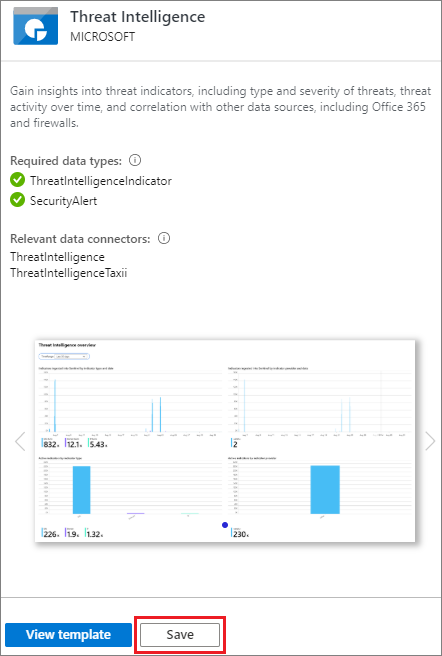

Exibir e editar a Pasta de Trabalho de Inteligência contra Ameaças

No portal do Azure, pesquise pelo Microsoft Sentinel e selecione-o.

Selecione o workspace para o qual você importou os indicadores de ameaça usando qualquer um dos conectores de dados de inteligência contra ameaças.

No painel mais à esquerda, selecione Pastas de Trabalho.

Pesquise e selecione a pasta de trabalho intitulada Inteligência contra Ameaças.

Verifique se você tem os dados e conexões necessários, conforme mostrado. Selecione Salvar.

Na janela de pop-up, selecione um local e, depois, OK. Essa etapa salva a pasta de trabalho para que você possa modificá-la e salvar suas alterações.

Selecione Exibir pasta de trabalho salva para abrir a pasta de trabalho e ver os gráficos padrão fornecidos pelo modelo.

Para editar a pasta de trabalho, selecione Editar. Selecione Editar ao lado de qualquer gráfico para editar a consulta e as configurações dele.

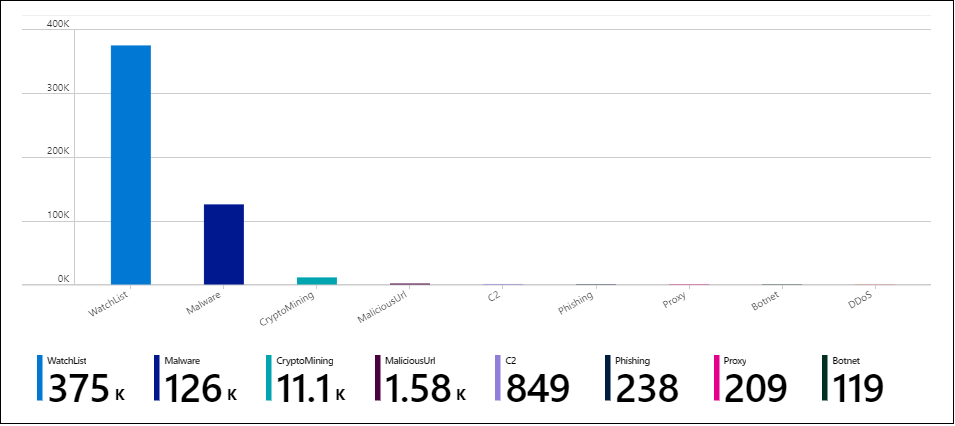

Para adicionar um novo gráfico que mostra os indicadores de ameaça por tipo de ameaça:

Selecione Editar. Role até a parte inferior da página e selecione Adicionar>Adicionar Consulta.

Em Consulta de Logs do workspace do Log Analytics, insira a seguinte consulta:

ThreatIntelligenceIndicator | summarize count() by ThreatTypeSelecione Gráfico de barras na lista suspensa Visualização e selecione Edição concluída.

Na parte superior da página, selecione Edição concluída. Selecione o ícone Salvar para salvar seu novo gráfico e pasta de trabalho.

Próximas etapas

Vá para o repositório do Microsoft Sentinel no GitHub para ver as contribuições da comunidade em geral e da Microsoft. Aqui, você encontrará novas ideias, modelos e conversas sobre todas as áreas de recursos do Microsoft Sentinel.

As pastas de trabalho do Microsoft Sentinel são baseadas nas pastas de trabalho do Azure Monitor, de modo que uma documentação e modelos abrangentes estão disponíveis. Um ótimo lugar para começar é Criar relatórios interativos com as pastas de trabalho do Azure Monitor. Há uma coleção de Modelos de Pasta de Trabalho do Azure Monitor orientados pela comunidade no GitHub para download.

Para saber mais sobre as tecnologias em destaque, consulte:

- O que é o Microsoft Sentinel?

- Guia de Início Rápido: Integrar o Microsoft Sentinel

- API tiIndicators do Microsoft Graph Security

- Tutorial: investigar incidentes com o Microsoft Sentinel

- Tutorial: Configurar respostas automatizadas a ameaças no Microsoft Sentinel