Linha de base de governança, segurança e conformidade para servidores habilitados para Azure Arc

Este artigo aborda as principais considerações de design e as melhores práticas ao implementar segurança, governança e conformidade para implantações de servidores habilitados para Azure Arc. Embora a documentação da zona de destino em escala empresarial abranja "Governança" e "Segurança" como tópicos separados, para servidores habilitados para Azure Arc, essas áreas críticas de design críticas são consolidadas em um único tópico.

Definir e aplicar os mecanismos de controle adequados é fundamental em qualquer implementação de nuvem, pois é o elemento fundamental para se manter seguro e em conformidade. Em um ambiente tradicional, esses mecanismos geralmente envolvem processos de revisão e controles manuais. No entanto, a nuvem apresentou uma nova abordagem para a governança de TI com verificadores de integridade e verificações automatizados. O Azure Policy e o Microsoft Defender para Nuvem são ferramentas nativas da nuvem que permitem a implementação desses controles, relatórios, alertas e tarefas de correção de forma automatizada. Ao combiná-los com o Azure Arc, você pode estender suas políticas de governança e segurança para qualquer recurso em nuvens públicas ou privadas.

Ao final deste artigo, você entenderá as áreas de design críticas para segurança, governança e conformidade com as diretrizes da Microsoft.

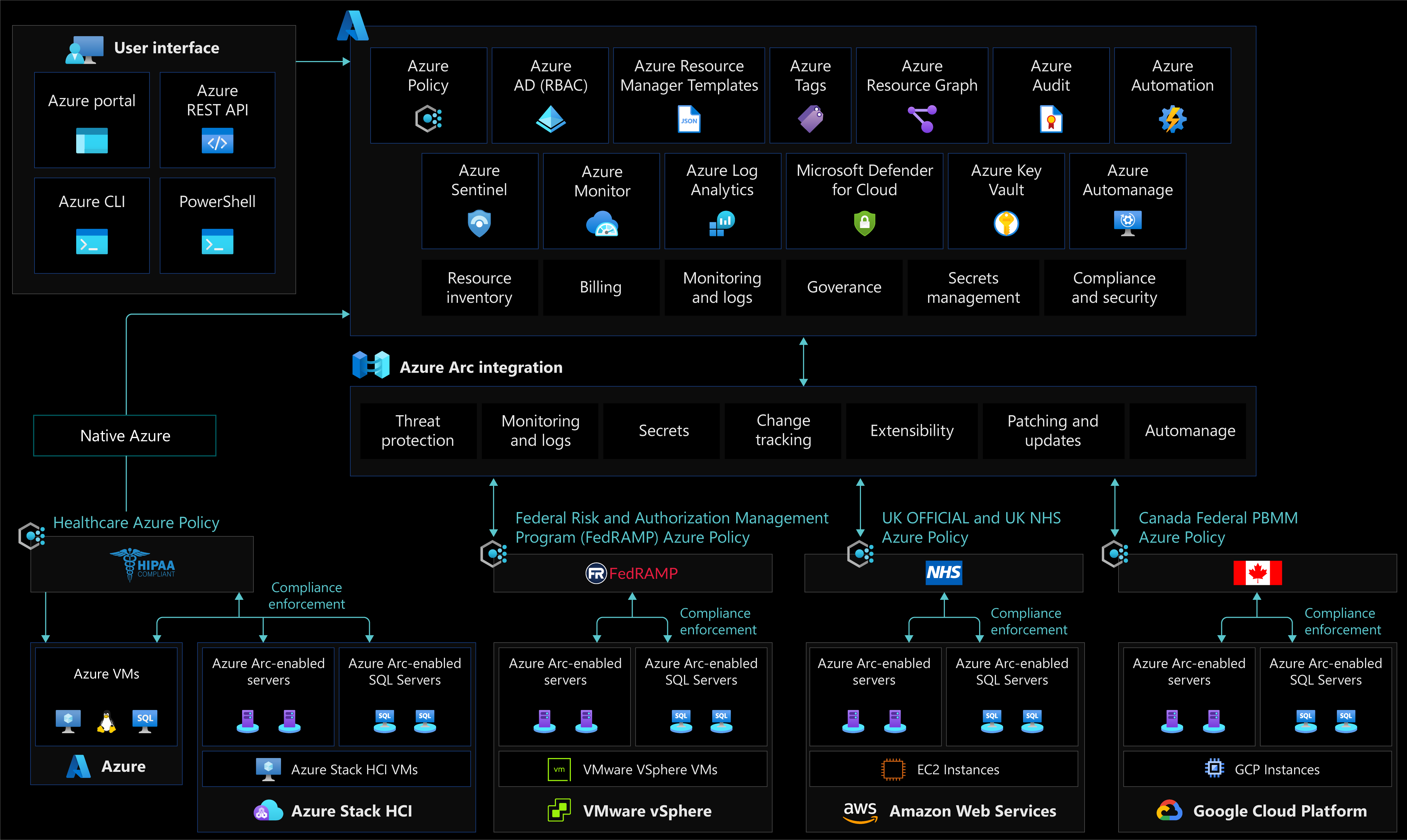

Arquitetura

A imagem a seguir exibe a arquitetura de referência conceitual, que demonstra as áreas de design para segurança, conformidade e governança para servidores habilitados para Azure Arc:

Considerações sobre o design

À medida que os recursos híbridos e multicloud se tornam parte do Azure Resource Manager, eles podem ser gerenciados e controlados com as ferramentas do Azure, assim como as VMs nativas do Azure.

Gerenciamento de identidade e de acesso

- Permissões de segurança do agente: proteja o acesso ao agente do Azure Connected Machine, examinando usuários com privilégios de administrador local no servidor.

- Identidade gerenciada: use as identidades gerenciadas com servidores habilitados para Azure Arc. Defina uma estratégia para identificar quais aplicativos em execução em servidores habilitados para Azure Arc podem usar um token do Microsoft Entra.

- RBAC (controle de acesso baseado em função) do Azure: defina as funções administrativas, de operações e de engenharia na organização. Isso ajudará a alocar as operações diárias no ambiente híbrido. O mapeamento de cada equipe para as ações e responsabilidades determinará a configuração e as funções RBAC do Azure. Use uma matriz RACI para dar suporte a esses esforços e compilar controles na hierarquia de escopo de gerenciamento definida, enquanto segue as diretrizes de gerenciamento de inventário e consistência dos recursos. Para obter mais informações, examine Gerenciamento de identidades e acesso para servidores habilitados para Azure Arc.

Organização do recurso

- Controle de alterações e inventário: rastreie alterações no sistema operacional, nos arquivos de aplicativos e no registro para identificar problemas operacionais e de segurança em seus ambientes locais e em outros ambientes de nuvem.

Disciplinas de governança

- Proteção contra ameaças e gerenciamento da postura de segurança na nuvem: apresenta controles para detectar configurações incorretas de segurança e acompanhar a conformidade. Além disso, use a inteligência do Azure para proteger as cargas de trabalho híbridas contra ameaças. Habilite o Microsoft Defender para servidores para todas as assinaturas que contêm servidores habilitados para Azure Arc, para monitoramento de linha de base de segurança, gerenciamento da postura de segurança e proteção contra ameaças.

- Gerenciamento de segredos e certificados: habilite o Azure Key Vault para proteger as credenciais da entidade de serviço. Use o Azure Key Vault para gerenciamento de certificados nos servidores habilitados para Azure Arc.

- Gerenciamento de políticas e relatórios: defina um plano de governança para os servidores e computadores híbridos que são convertidos em políticas e tarefas de correção do Azure.

- Residência de dados: considere em qual região do Azure você deseja que os servidores habilitados para Azure Arc sejam provisionados e entenda os metadados coletados a partir desses computadores.

- Proteger a chave pública: proteja a autenticação de chave pública do agente do Azure Connected Machine, para se comunicar com o serviço do Azure.

- Continuidade dos negócios e recuperação de desastre: examine as diretrizes de continuidade dos negócios e recuperação de desastres para zonas de destino em escala empresarial, para determinar se os requisitos corporativos são atendidos.

- Examine a área de design para segurança, governança e conformidade da escala empresarial da zona de destino do Azure, para avaliar o impacto dos servidores habilitados para Azure Arc no modelo geral de segurança e governança.

Disciplinas de gerenciamento

- Gerenciamento de agente: o agente do Azure Connected Machine desempenha um papel crítico nas operações híbridas. Isso permite que você gerencie os computadores Windows e Linux, hospedados fora do Azure, e imponha as políticas de governança. É importante implementar soluções que acompanhem os agentes sem resposta.

- Estratégia de gerenciamento de logs: planeje as métricas e a coleção de logs dos recursos híbridos em um workspace do Log Analytics, para análise e auditoria adicionais.

Automação de plataforma

- Provisionamento de agente: defina uma estratégia para provisionar os servidores habilitados para Azure Arc e proteger o acesso às credenciais de integração. Considere o nível e o método de automação para registro em massa. Considere como estruturar as implantações piloto e de produção e estabeleça um plano formal. O escopo e o plano de uma implantação devem ser responsáveis por objetivos, critérios de seleção, critérios de sucesso, planos de treinamento, reversão e riscos.

- Atualizações de software:

- Defina uma estratégia para avaliar o status das atualizações disponíveis para manter a conformidade de segurança, com atualizações críticas e de segurança de seus sistemas operacionais.

- Defina uma estratégia para inventariar as versões do sistema operacional Windows e monitorar os prazos de fim do suporte. Para servidores que não podem ser migrados para o Azure ou atualizados, planeje ESUs (Atualizações de Segurança Estendidas ) por meio do Azure Arc.

Recomendações sobre design

Provisionamento de agente

Se estiver usando uma entidade de serviço para provisionar servidores habilitados para Azure Arc, considere como armazenar e distribuir com segurança a senha da entidade de serviço.

Gerenciamento de agentes

O agente do Azure Connected Machine é a peça-chave para servidores habilitados para Azure Arc. Ele contém vários componentes lógicos que desempenham uma função nas operações de segurança, governança e gerenciamento. Se o agente do Azure Connected Machine parar de enviar pulsações para o Azure ou ficar offline, você não poderá executar as tarefas operacionais. Portanto, é necessário desenvolver um plano para notificações e respostas.

O log de atividades do Azure pode ser usado para configurar as notificações de integridade do recurso. Mantenha-se informado sobre o status de integridade atual e histórico do agente do Azure Connected Machine, implementando uma consulta.

Permissões de segurança do agente

Controle quem tem acesso ao agente do Azure Connected Machine nos servidores habilitados para Azure Arc. Os serviços que compõem esse agente controlam toda a comunicação e interação dos servidores habilitados para Azure Arc com o Azure. Os membros do grupo de administradores locais no Windows e os usuários com privilégios de root no Linux têm permissões para gerenciar o agente.

Avalie a restrição das extensões e dos recursos de configuração da máquina com controles de segurança do agente local para permitir apenas as ações de gerenciamento necessárias, especialmente para máquinas bloqueadas ou confidenciais.

Identidade gerenciada

Na criação, a identidade atribuída pelo sistema do Microsoft Entra só pode ser usada para atualizar o status dos servidores habilitados para Azure Arc (por exemplo, a pulsação "vista pela última vez"). Ao conceder a essa identidade atribuída pelo sistema acesso adicional aos recursos do Azure, torna-se possível permitir que um aplicativo em seu servidor use a identidade atribuída pelo sistema para acessar recursos do Azure (por exemplo, para solicitar segredos de um Key Vault). Você deve:

- Considere quais casos de uso legítimos existem para os aplicativos de servidor obter tokens de acesso e acessar os recursos do Azure planejando o controle de acesso desses recursos.

- Controle as funções de usuário com privilégios em servidores habilitados para Azure Arc (membros dos administradores locais ou do grupo Aplicativos de Extensões de Agente Híbrido no Windows e membros do grupo himds no Linux) para evitar que identidades gerenciadas pelo sistema sejam usadas indevidamente para obter acesso não autorizado aos recursos do Azure.

- Use o RBAC do Azure para controlar e gerenciar a permissão para identidades gerenciadas dos servidores habilitados para Azure Arc e executar revisões de acesso periódicas para essas identidades.

Gerenciamento de segredos e certificados

Use o Azure Key Vault para gerenciar certificados nos servidores habilitados para Azure Arc. Os servidores habilitados para Azure Arc têm identidade gerenciada, que é usada pelo computador conectado e outros agentes do Azure para autenticar de volta em seus respectivos serviços. A extensão de VM do cofre de chaves permite que você gerencie o ciclo de vida do certificado em computadores Windows e Linux.

A imagem a seguir exibe a arquitetura de referência conceitual, que demonstra a integração do Azure Key Vault para servidores habilitados para Azure Arc:

Dica

Saiba como usar os certificados gerenciados do Key Vault com servidores Linux habilitados para Azure Arc no projeto Azure Arc Jumpstart.

Gerenciamento de política e relatório

A governança orientada por políticas é um princípio fundamental das operações nativas da nuvem e do Cloud Adoption Framework. O Azure Policy fornece o mecanismo para impor padrões corporativos e avaliar a conformidade em escala. Você pode implementar a governança para obter consistência nas implantações, conformidade e controle de custos, bem como melhorar a postura de segurança. Com o painel de conformidade, você obterá uma exibição agregada do estado geral e dos recursos de correção.

Os servidores habilitados para Azure Arc dão suporte ao Azure Policy na camada de gerenciamento de recursos do Azure e também no sistema operacional do computador usando políticas de configuração do computador.

Entenda o escopo do Azure Policy e onde pode ser aplicado (grupo de gerenciamento, assinatura, grupo de recursos ou nível de recurso individual). Crie um design de grupo de gerenciamento de acordo com as práticas recomendadas descritas na Escala empresarial do Cloud Adoption Framework

- Determine quais políticas do Azure são necessárias, definindo requisitos comerciais, regulatórios e de segurança para servidores habilitados para Azure Arc.

- Imponha a marcação e implemente as tarefas de correção.

- Entenda e avalie as Definições internas do Azure Policy para servidores habilitados para Azure Arc.

- Entenda e avalie as políticas e iniciativas de configuração de máquina integradas.

- Avalie a necessidade de criar políticas de configuração de máquina personalizadas.

- Defina uma política de monitoramento e alerta que identifique servidores habilitados para Azure Arc não íntegros.

- Habilite os alertas do Assistente do Azure para identificar servidores habilitados para Azure Arc com agentes desatualizados instalados.

- Imponha os padrões da organização e avalie a conformidade em escala.

- Use o Azure Policy e as tarefas de correção para integrar agentes de serviço de gerenciamento por meio do recurso de gerenciamento de extensão.

- Habilite o Azure Monitor para obter conformidade e monitoramento operacional dos servidores habilitados para Azure Arc.

A imagem a seguir exibe a arquitetura de referência conceitual, que demonstra as áreas de design para política e relatório de conformidade para servidores habilitados para Azure Arc:

Estratégia de gerenciamento de logs

Projete e planeje a implantação do workspace do Log Analytics. Será o contêiner em que os dados são coletados, agregados e analisados posteriormente. Um workspace do Log Analytics representa uma localização geográfica dos dados, o isolamento de dados e o escopo para configurações como a retenção de dados. Você precisará identificar o número de workspaces necessários e como é mapeado para a estrutura organizacional. É recomendável usar um único workspace do Log Analytics do Azure Monitor para gerenciar o RBAC de maneira centralizada para visibilidade e relatórios, conforme descrito nas melhores práticas de gerenciamento e monitoramento do Cloud Adoption Framework.

Examine as melhores práticas em Design de implantação dos logs do Azure Monitor.

Proteção contra ameaças e gerenciamento da postura de segurança na nuvem

O Microsoft Defender para Nuvem fornece uma plataforma de gerenciamento de segurança unificada segmentada como CSPM (gerenciamento da postura de segurança na nuvem) e CWPP (plataforma de proteção de cargas de trabalho na nuvem). Para aumentar a segurança na zona de destino híbrida, é importante proteger os dados e os ativos hospedados no Azure e em outros lugares. O Microsoft Defender para servidores estende esses recursos para servidores habilitados para Azure Arc e o Microsoft Defender para Ponto de Extremidade fornece o EDR (detecção e resposta de ponto de extremidade). Para reforçar a segurança da zona de destino híbrida, considere o seguinte:

- Use os servidores habilitados para Azure Arc para integrar recursos híbridos no Microsoft Defender para Nuvem.

- Implemente uma configuração de computador do Azure Policy para garantir que todos os recursos estejam em conformidade e que seus dados de segurança sejam coletados nos workspaces do Log Analytics.

- Habilite o Defender para todas as assinaturas e use o Azure Policy para garantir a conformidade.

- Use a integração de informações de segurança e gerenciamento de eventos com o Microsoft Defender para Nuvem e Microsoft Sentinel.

- Proteja os pontos de extremidade com a integração do Microsoft Defender para Nuvem com o Microsoft Defender para Ponto de Extremidade.

- Para proteger a conectividade entre servidores habilitados para Azure Arc e o Azure, examine a seção Conectividade de rede para servidores habilitados para Azure Arc deste guia.

Controle de Alterações e Inventário

A centralização de logs gera relatórios que podem ser usados como camadas adicionais de segurança e reduz as chances de lacunas na observabilidade. O Controle de Alterações e Inventário na Automação do Azure encaminha e coleta os dados em um workspace do Log Analytics. Ao usar o Microsoft Defender para servidores, você obtém o FIM (Monitoramento de Integridade de Arquivos) para examinar e acompanhar alterações de software, para serviços Windows e daemons do Linux nos servidores habilitados para Azure Arc.

Atualizações de software

Com os servidores habilitados para Azure Arc, você pode gerenciar o patrimônio empresarial com gerenciamento centralizado e monitoramento em escala. Mais especificamente, isso fornece alertas e recomendações para as equipes de TI, com a visibilidade operacional completa, que inclui o gerenciamento das atualizações das VMs Windows e Linux.

Avaliar e atualizar os sistemas operacionais deve fazer parte da estratégia de gerenciamento geral, para manter a conformidade de segurança com as atualizações críticas e de segurança, à medida que são lançadas. Use o Azure Update Manager como um mecanismo de aplicação de patch de longo prazo para recursos híbridos e do Azure. Use o Azure Policy para garantir e impor as configurações de manutenção de todas as VMs, incluindo seus servidores habilitados para Azure Arc e implantação de ESUs (Atualizações de Segurança Estendidas ) em servidores habilitados para Azure Arc que têm versões do Windows que atingiram o fim do suporte. Para obter mais informações, consulte Visão geral do Azure Update Manager.

RBAC (controle de acesso baseado em função)

Seguindo o princípio de privilégios mínimos, usuários, grupos ou aplicativos atribuídos a funções como "colaborador" ou "proprietário" ou "Administrador de Recursos de Máquina Conectada do Azure" podem executar operações como implantar extensões, que basicamente têm acesso raiz em servidores habilitados para Azure Arc. Essas funções devem ser usadas com cuidado, para limitar o possível raio de explosão ou, por fim, substituídas por funções personalizadas.

Para limitar o privilégio de um usuário e permitir que ele só integre servidores ao Azure, a função Integração do Azure Connected Machine é adequada. Essa função só pode ser usada para integrar servidores e não pode reintegrar ou excluir o recurso do servidor. Revise a visão geral de segurança dos servidores habilitados para Azure Arc para obter mais informações sobre os controles de acesso.

Revise a seção Gerenciamento de identidades e acesso para servidores habilitados para Azure Arc deste guia para ver mais conteúdo relacionado à identidade e ao acesso.

Considere também os dados confidenciais enviados para o workspace do Log Analytics do Azure Monitor, o mesmo princípio de RBAC deve ser aplicado aos próprios dados. Os servidores habilitados para Azure Arc fornecem acesso RBAC aos dados de log coletados pelo agente do Log Analytics, armazenados no workspace do Log Analytics no qual o computador está registrado. Examine como implementar o acesso granular ao workspace do Log Analytics em Design de implantação dos Logs do Azure Monitor.

Proteger a chave pública

O agente do Azure Connected Machine usa a autenticação de chave pública para se comunicar com o serviço do Azure. Depois de integrar um servidor ao Arc do Azure, uma chave privada é salva no disco e usada sempre que o agente se comunica com o Azure.

Se for roubado, a chave privada poderá ser usada em outro servidor para se comunicar com o serviço e agir como se fosse o servidor original. Isso inclui obter acesso à identidade atribuída ao sistema e a todos os recursos aos quais a identidade tem acesso.

O arquivo de chave privada é protegido para permitir apenas o acesso à conta do Serviço de Metadados de Instância Híbrida (himds) para lê-lo. Para evitar ataques offline, recomendamos enfaticamente o uso de criptografia de disco completo (por exemplo, BitLocker, DM-cript e assim por diante). No volume do sistema operacional do servidor. É recomendável usar a configuração do computador do Azure Policy para auditar computadores Windows ou Linux que tenham os aplicativos especificados instalados, como os mencionados.

Próximas etapas

Para obter mais diretrizes para o percurso de adoção de nuvem híbrida, confira o seguinte:

- Examinar cenários de Jumpstart do Azure Arc

- Examinar os pré-requisitos para servidores habilitados para Azure Arc

- Planejar uma implantação em escala dos servidores habilitados para Azure Arc

- Entender como gerenciar ambientes híbridos e multicloud

- Saiba mais sobre o Azure Arc por meio do roteiro de aprendizagem do Azure Arc.