Observação

O acesso a essa página exige autorização. Você pode tentar entrar ou alterar diretórios.

O acesso a essa página exige autorização. Você pode tentar alterar os diretórios.

Este artigo descreve como investigar e responder a um alerta de rede OT no Microsoft Defender para IoT.

Você pode ser um engenheiro do SOC (centro de operações de segurança) que usa o Microsoft Sentinel, que viu um novo incidente no seu workspace do Microsoft Sentinel e prossegue para o Defender para IoT, a fim de obter mais detalhes sobre os dispositivos relacionados e as etapas de correção recomendadas.

Como alternativa, você pode ser um engenheiro de OT observando alertas operacionais diretamente no Defender para IoT. Os alertas operacionais podem não ser mal-intencionados, mas podem indicar atividades operacionais que podem ajudar nas investigações de segurança.

Pré-requisitos

Antes de começar, verifique se você tem estes itens:

Uma assinatura do Azure. Se você precisar, inscreva-se em uma conta gratuita.

Um sensor de rede OT conectado à nuvem integrado ao Defender para IoT, com os alertas sendo transmitidos para o portal do Azure.

Para investigar um alerta de um incidente do Microsoft Sentinel, verifique se você concluiu os seguintes tutoriais:

A página de detalhes de um alerta aberta, acessada na página Alertas do Defender para IoT no portal do Azure, a página de detalhes de um dispositivo do Defender para IoT ou um incidente do Microsoft Sentinel.

Investigar um alerta no portal do Azure

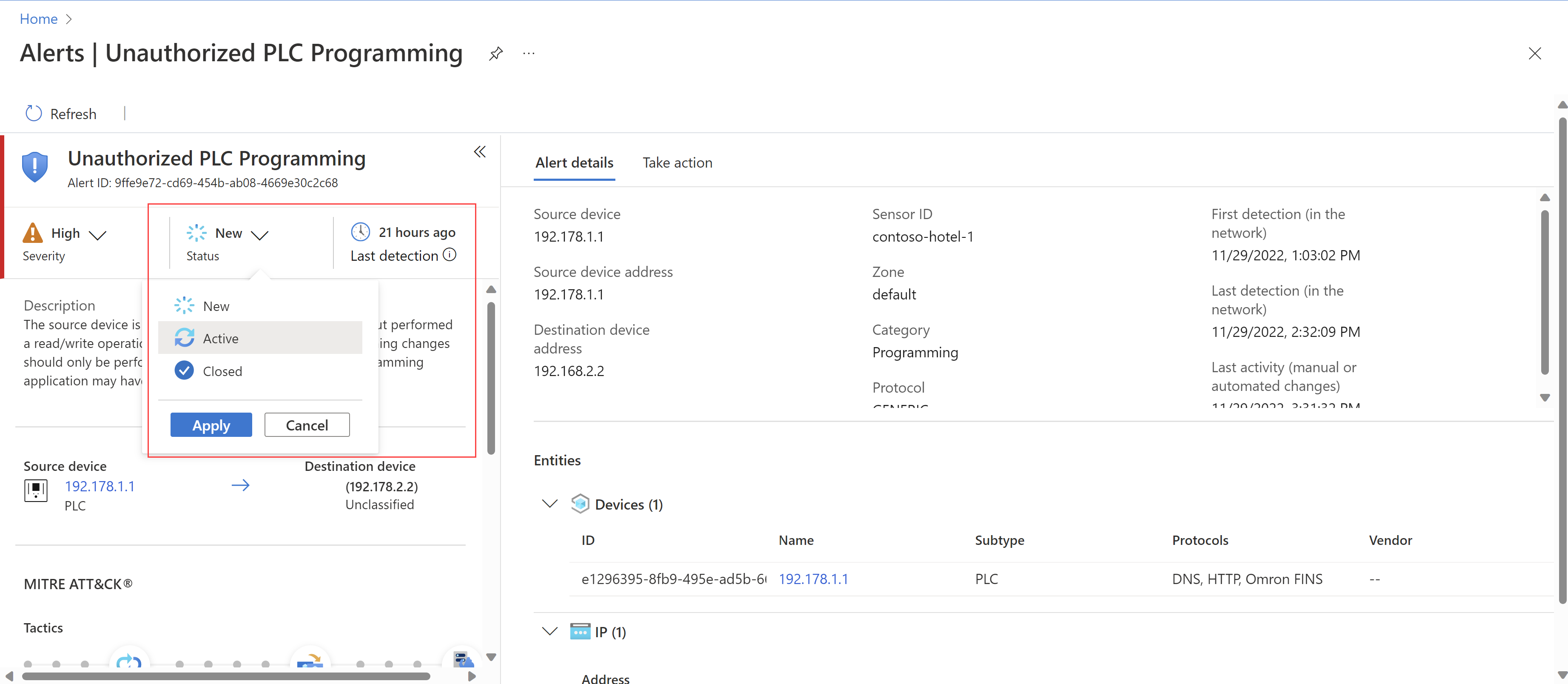

Na página de detalhes de um alerta no portal do Azure, comece alterando o status do alerta para Ativo, indicando que ele está em investigação no momento.

Por exemplo:

Importante

Se você estiver se integrando ao Microsoft Sentinel, gerencie seu status de alerta somente por meio do incidente no Microsoft Sentinel. Os status do alerta não são sincronizados do Defender para IoT para o Microsoft Sentinel.

Depois de atualizar o status, verifique a página de detalhes do alerta para obter os seguintes detalhes a fim de ajudar na investigação:

Detalhes do dispositivo de origem e de destino. Os dispositivos de origem e de destino estão listados na guia Detalhes do alerta e na área Entidades abaixo, como entidades do Microsoft Sentinel, com páginas de entidade próprias. Na área Entidades, você usará os links da coluna Nome para abrir as páginas de detalhes do dispositivo relevante para uma investigação mais aprofundada.

Site e/ou zona. Esses valores ajudam você a entender o local geográfico e de rede do alerta e se há áreas da rede que agora estão mais vulneráveis a ataques.

Táticas e técnicas MITRE ATT&CK . Role para baixo no painel esquerdo para ver todos os detalhes do MITRE ATT&CK. Além das descrições das táticas e técnicas, selecione os links para o site da MITRE para saber mais sobre cada uma delas.

Baixe o PCAP. Na parte superior da página, selecione Baixar PCAP para baixar os arquivos de tráfego brutos do alerta selecionado.

Investigar alertas relacionados no portal do Azure

Procure outros alertas disparados pelo mesmo dispositivo de origem ou de destino. As correlações entre vários alertas podem indicar que o dispositivo está em risco e pode ser explorado.

Por exemplo, um dispositivo que tentou se conectar a um IP mal-intencionado, acompanhado de outro alerta sobre alterações de programação PLC não autorizadas no dispositivo, pode indicar que um invasor já obteve o controle do dispositivo.

Para encontrar alertas relacionados no Defender para IoT:

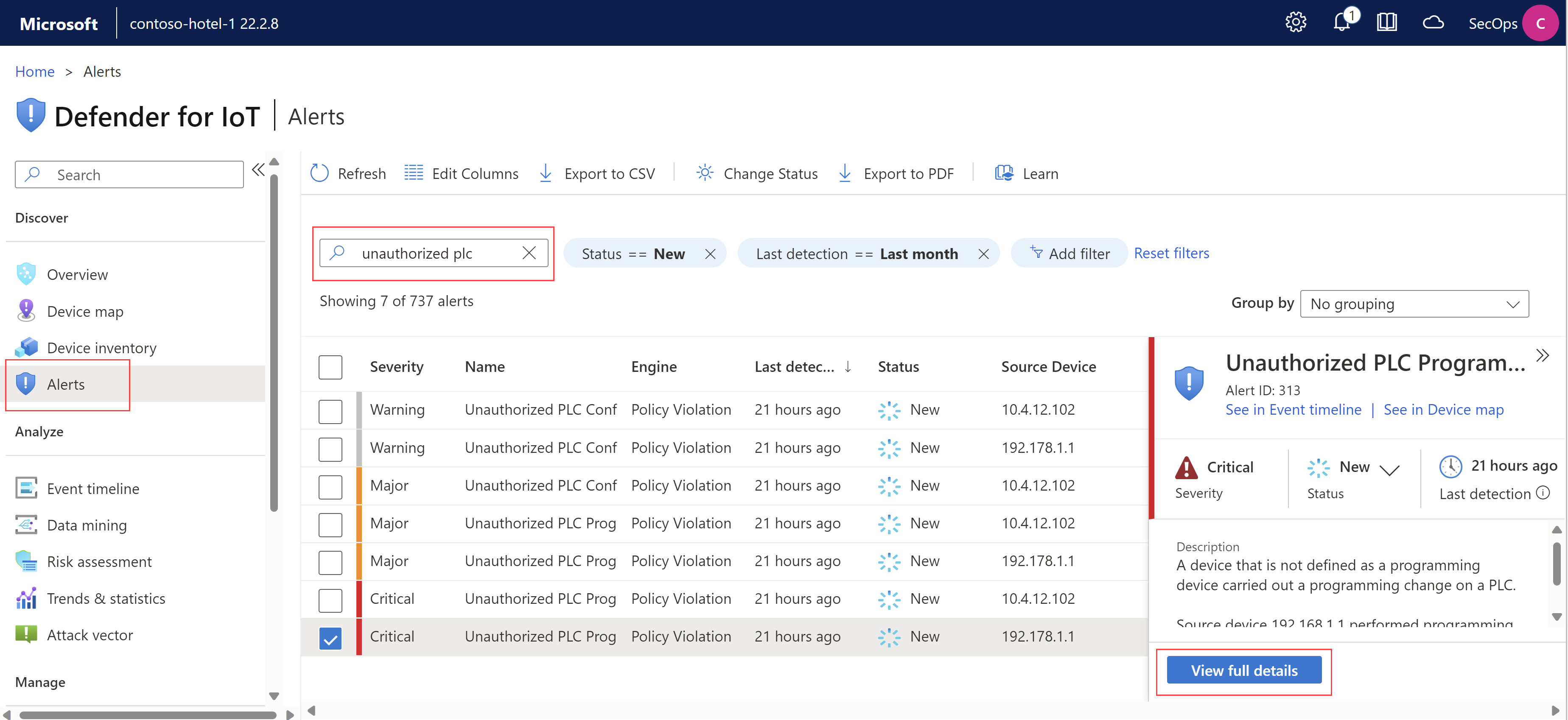

Na página Alertas, selecione um alerta para ver os detalhes à direita.

Localize os links do dispositivo na área Entidades, no painel de detalhes à direita ou na página de detalhes do alerta. Selecione um link de entidade para abrir a página de detalhes do dispositivo relacionado, seja de um dispositivo de origem ou de destino.

Na página de detalhes do dispositivo, selecione a guia Alertas para ver todos os alertas desse dispositivo. Por exemplo:

Investigar os detalhes do alerta no sensor de OT

O sensor de OT que disparou o alerta terá mais detalhes para ajudar na investigação.

Para continuar sua investigação sobre o sensor de OT:

Entre no sensor de OT como um usuário Visualizador ou Analista de Segurança.

Selecione a página Alertas e encontre o alerta que está investigando. Selecione **Exibir mais detalhes para abrir a página de detalhes do alerta do sensor de OT. Por exemplo:

Na página de detalhes do alerta do sensor:

Selecione a guia Exibição de mapa para ver o alerta dentro do mapa do dispositivo do sensor de OT, incluindo todos os dispositivos conectados.

Escolha a guia Linha do tempo do evento para ver a linha do tempo completa do evento do alerta, incluindo outras atividades relacionadas também detectadas pelo sensor de OT.

Selecione Exportar PDF para baixar um resumo em PDF dos detalhes do alerta.

Executar uma ação de correção

O tempo necessário para executar ações de correção pode depender da gravidade do alerta. Por exemplo, para alertas de alta gravidade, o ideal é tomar providências mesmo antes da investigação, como se você precisar colocar imediatamente em quarentena uma área da rede.

Para alertas de gravidade mais baixa ou para alertas operacionais, o ideal é investigá-los por completo antes de tomar providências.

Para corrigir um alerta, use os seguintes recursos do Defender para IoT:

Na página de detalhes de um alerta no portal do Azure ou no sensor de OT, selecione a guia Executar ação para ver os detalhes sobre as etapas recomendadas para atenuar o risco.

Na página de detalhes de um dispositivo no portal do Azure, nos dispositivos de origem e de destino:

Selecione a guia Vulnerabilidades e verifique se há vulnerabilidades detectadas em cada dispositivo.

Escolha a guia Recomendações e verifique se há recomendações de segurança atuais para cada dispositivo.

As recomendações de segurança e de dados de vulnerabilidade do Defender para IoT podem fornecer ações simples que você pode executar para atenuar os riscos, como atualizar o firmware ou aplicar um patch. Outras ações podem exigir mais planejamento.

Quando terminar de realizar as atividades de mitigação e estiver pronto para fechar o alerta, atualize o status do alerta como Fechado ou notifique sua equipe do SOC para gerenciamento posterior de incidentes.

Observação

Se você integrar o Defender para IoT ao Microsoft Sentinel, as alterações de status de alerta feitas no Defender para IoT não serão atualizadas no Microsoft Sentinel. Gerencie seus alertas no Microsoft Sentinel acompanhado do incidente relacionado.

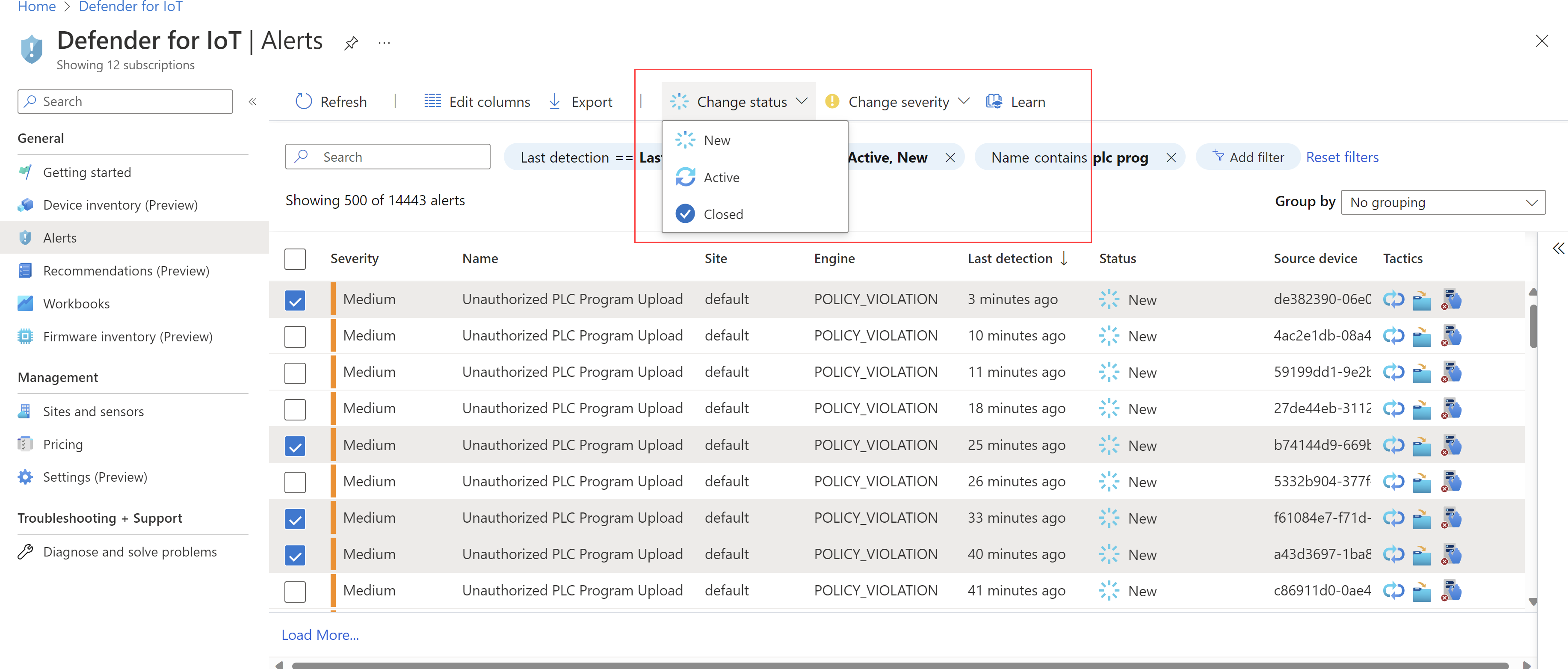

Fazer a triagem de alertas regularmente

Faça a triagem de alertas regularmente para evitar a fadiga de alertas na sua rede e garantir que você consiga ver e processar os alertas importantes em tempo hábil.

Para fazer a triagem de alertas:

No Defender para IoT no portal do Azure, acesse a página Alertas. Por padrão, os alertas são classificados pela coluna Última detecção, do alerta mais recente ao mais antigo, para que você possa ver primeiro os alertas mais recentes na rede.

Use outros filtros, como Sensor ou Gravidade, para encontrar alertas específicos.

Verifique os detalhes do alerta e investigue conforme necessário antes de executar qualquer ação de alerta. Quando estiver pronto, execute uma ação em uma página de detalhes de um alerta específico ou na página Alertas para ações em massa.

Por exemplo, atualize o status ou a gravidade do alerta ou aprenda um alerta para autorizar o tráfego detectado. Os alertas aprendidos não serão disparados novamente se exatamente o mesmo tráfego for detectado novamente.

Para alertas de alta gravidade, o ideal é agir imediatamente.