Experiências de gerenciamento entre locatários

Como provedor de serviços, use o Azure Lighthouse para gerenciar os recursos do Azure de seus clientes em seu próprio locatário do Microsoft Entra. Muitas tarefas e serviços comuns podem ser executados através desses locatários gerenciados.

Dica

O Azure Lighthouse também pode ser usado dentro de uma empresa que tem vários locatários próprios do Microsoft Entra para simplificar a administração entre locatários.

Entendendo locatários e delegação

Um locatário do Microsoft Entra é uma representação de uma organização. É uma instância dedicada do Microsoft Entra ID que uma organização recebe quando cria uma relação com a Microsoft inscrevendo-se no Azure, no Microsoft 365 ou em outros serviços. Cada locatário do Microsoft Entra é distinto e separado de outros locatários do Microsoft Entra e tem sua própria ID de locatário (um GUID). Para obter mais informações, consulte O que é o Microsoft Entra ID?

Normalmente, para gerenciar os recursos do Azure de um cliente, os provedores de serviço precisam entrar no portal do Azure usando uma conta associada ao locatário desse cliente. Nesse cenário, um administrador no locatário do cliente deve criar e gerenciar contas de usuário para o provedor de serviços.

Com o Azure Lighthouse, o processo de integração especifica os usuários no locatário do provedor de serviços que recebem funções em assinaturas delegadas e grupos de recursos no locatário do cliente. Esses usuários podem entrar no portal do Azure, usando suas próprias credenciais e trabalhar em recursos pertencentes a todos os clientes aos quais têm acesso. Os usuários no locatário de gerenciamento podem ver todos esses clientes visitando a página Meus clientes no portal do Azure. Eles também podem trabalhar em recursos diretamente no contexto da assinatura desse cliente, seja no portal do Azure ou por meio de APIs.

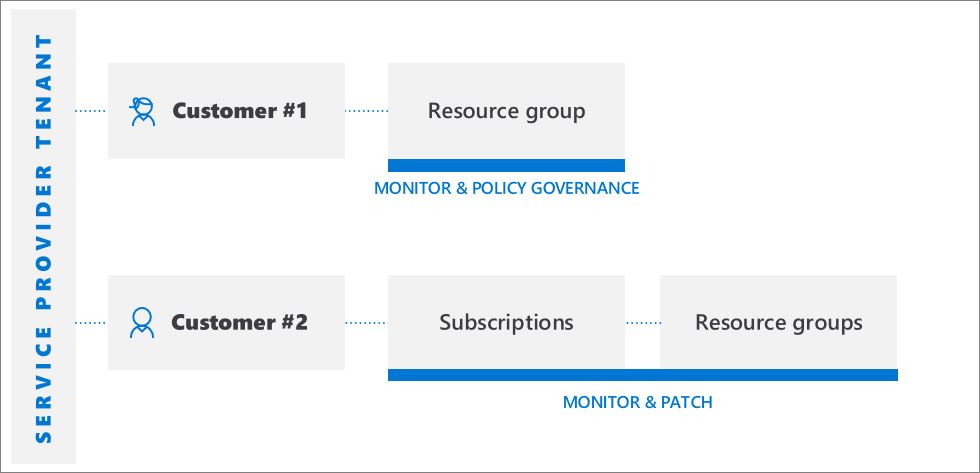

O Azure Lighthouse oferece flexibilidade para gerenciar recursos de vários clientes sem ter de entrar em contas diferentes de locatários diferentes. Por exemplo, um provedor de serviços pode ter dois clientes com responsabilidades e níveis de acesso diferentes. Usando o Azure Lighthouse, os usuários autorizados podem entrar no locatário do provedor de serviços e acessar todos os recursos delegados nesses clientes, de acordo com as funções atribuídas a cada delegação.

Suporte às ferramentas de gerenciamento e APIs

Você pode executar tarefas de gerenciamento em recursos delegados no portal do Azure ou usar APIs e ferramentas de gerenciamento (como a CLI do Azure e o Azure PowerShell). Todas as APIs existentes podem ser usadas em recursos delegados, desde que a funcionalidade seja compatível com o gerenciamento entre diferentes locatários e que o usuário tenha as permissões apropriadas.

O cmdlet Get-AzSubscription do Azure PowerShell mostra por padrão o TenantId para o locatário de gerenciamento. É possível usar os atributos HomeTenantId e ManagedByTenantIds para cada assinatura, a fim de identificar se uma assinatura retornada pertence a um locatário gerenciado ou ao locatário de gerenciamento.

Da mesma forma, os comandos da CLI do Azure como az account list mostram os atributos homeTenantId e managedByTenants. Se você não vir esses valores ao usar a CLI do Azure, tente limpar o cache executando az account clear seguido por az login --identity.

Na API REST do Azure, os comandos Subscriptions - Get e Subscriptions - List incluem ManagedByTenant.

Observação

Além das informações do locatário relacionadas ao Azure Lighthouse, os locatários mostrados por essas APIs também podem refletir locatários de parceiros do Azure Databricks ou de aplicativos gerenciados do Azure.

Também fornecemos APIs que são específicas para a execução de tarefas do Azure Lighthouse. Para saber mais, confira a seção Referência.

Serviços e cenários com aprimorados

A maioria das tarefas e dos serviços do Azure pode ser usada com recursos delegados entre locatários gerenciados, considerando que as funções apropriadas sejam concedidas. Veja abaixo alguns dos principais cenários em que o gerenciamento de diferentes locatários pode ser eficaz.

- Gerenciar servidores híbridos em escala – servidores habilitados para Azure Arc:

- Integrar servidores às assinaturas de clientes delegados e/ou aos grupos de recursos no Azure

- Gerenciar fora do Azure os computadores do Windows Server ou Linux que estão conectados às assinaturas delegadas

- Gerenciar computadores conectados usando constructos do Azure, como o Azure Policy e a marcação

- Garantir que o mesmo conjunto de políticas seja aplicado nos ambientes híbridos dos clientes

- Usar o Microsoft Defender para Nuvem para monitorar a conformidade nos ambientes híbridos dos clientes

- Gerenciar clusters Kubernetes híbridos em escala – Kubernetes habilitado para Azure Arc :

- Conectar clusters Kubernetes a grupos de recursos e/ou assinaturas delegadas

- Usar o GitOps para implantar configurações em clusters conectados

- Executar tarefas de gerenciamento, como impor políticas entre clusters conectados

- Usar contas de automação para acessar recursos delegados e trabalhar com eles

- Faça backup e restaure dados do cliente usando o Backup do Azure. Atualmente, há suporte para as seguintes cargas de trabalho do Azure: VMs do Azure (Máquinas Virtuais do Azure), Arquivos do Azure, SQL Server em VMs do Azure, SAP HANA em VMs do Azure. Atualmente, não há suporte para cargas de trabalho que usam o cofre de backup (como o Banco de Dados do Azure para PostgreSQL, o Blob do Azure, o Disco Gerenciado do Azure e os Serviços de Kubernetes do Azure).

- Exibir dados de todos os recursos de cliente delegados no Centro de backup

- Use o Backup Explorer para ajudar a ver informações operacionais de itens de backup (incluindo recursos do Azure ainda não configurados para backup) e informações de monitoramento (trabalhos e alertas) para assinaturas delegadas. O Backup Explorer está disponível no momento apenas para dados de VM do Azure.

- Use Relatórios de backup entre assinaturas delegadas para acompanhar tendências históricas, analisar o consumo de armazenamento de backup e auditar backups e restaurações.

- Use o Azure Blueprints para orquestrar a implantação de modelos de recursos e outros artefatos (requer acesso adicional para preparar a assinatura do cliente)

Gerenciamento de Custos e Cobrança do Azure:

- No locatário de gerenciamento, os parceiros de CSP podem visualizar, gerenciar e analisar os custos de consumo antes da aplicação dos impostos (não incluindo as compras) para clientes que estão no plano Azure. O custo será baseado nas taxas de varejo e no acesso de controle de acesso baseado em função (RBAC do Azure) que o parceiro tem para a assinatura do cliente. Atualmente, é possível visualizar os custos de consumo em taxas de varejo para cada assinatura de cliente individual com base no acesso de RBAC do Azure.

- Criar Key Vaults em locatários do cliente

- Usar uma identidade gerenciada para criar Key Vaults em locatários do cliente

AKS (Serviço de Kubernetes do Azure):

- Gerencie ambientes Kubernetes hospedados e implante e gerencie aplicativos em contêineres dentro de locatários do cliente

- Implantar e gerenciar clusters em locatários do cliente

- Usar o Azure Monitor para contêineres a fim de monitorar o desempenho dos locatários do cliente

- Criar projetos de migração no locatário do cliente e migrar VMs

- Exibir alertas para assinaturas delegadas, com a capacidade de exibir alertas em todas as assinaturas

- Exibir detalhes do log de atividades para assinaturas delegadas

- Análise de log: consultar dados de espaços de trabalho remotos em diversos locatários (observe que as contas de automação usadas para acessar dados de espaços de trabalho em locatários do cliente devem ser criadas no mesmo locatário)

- Criar, visualizar e gerenciar alertas nos locatários do cliente

- Criar nos locatários do cliente alertas que acionem a automação, como runbooks da Automação do Azure ou do Azure Functions, no locatário de gerenciamento por meio de webhooks

- Criar configurações de diagnóstico nos espaços de trabalho criados nos locatários do cliente para enviar logs de recursos para espaços de trabalho no locatário de gerenciamento

- Para cargas de trabalho SAP, monitore as métricas de Soluções SAP com uma exibição agregada dos locatários do cliente

- Por Azure AD B2C, encaminhe os logs de conexão e auditoria para diferentes soluções de monitoramento

- Implantar e gerenciar a Rede Virtual do Azure e as placas de interface de rede virtual (vNICs) em locatários gerenciados

- Implantar e configurar Firewall do Azure para proteger os recursos de Rede Virtual dos clientes

- Gerenciar serviços de conectividade, como a WAN Virtual do Azure, o Azure ExpressRoute e os Gateways de VPN

- Use o Azure Lighthouse para dar suporte a principais cenários para o Programa MSP de Rede do Azure

- Criar e editar definições de política em assinaturas delegadas

- Implantar definições e atribuições de política em diversos locatários

- Atribuir definições de política definidas pelo cliente em assinaturas delegadas

- Os clientes veem políticas criadas pelo provedor de serviços junto com políticas que eles mesmos criaram

- É possível corrigir deployIfNotExists ou modificar atribuições no locatário gerenciado

- No momento, não há suporte para a visualização de detalhes de conformidade de recursos não compatíveis em locatários do cliente

- Veja a ID do locatário nos resultados da consulta retornados para poder identificar se a assinatura pertence a um locatário gerenciado

Integridade do Serviço do Azure:

- Monitore a integridade dos recursos do cliente com o Azure Resource Health

- Acompanhe a integridade dos serviços do Azure usados por seus clientes

- Gerenciar opções de recuperação de desastre para máquinas virtuais do Azure em locatários do cliente (observe que você não pode usar as contas do

RunAspara copiar as extensões de VM)

- Usar extensões de máquina virtual para fornecer tarefas de configuração e de automação após a implantação em VMs do Azure

- Usar o diagnóstico de inicialização para solucionar problemas de VMs do Azure

- Acessar VMs com o console serial

- Integrar VMs ao Azure Key Vault com relação a senhas, segredos ou chaves de criptografia para a criptografia de disco usando a identidade gerenciada por meio de uma política, e verificando se os segredos estão armazenados em um Key Vault em locatários gerenciados

- Observe que não é possível usar ao Microsoft Entra ID para logon remoto em VMs

Microsoft Defender para Nuvem:

- Visibilidade entre locatários

- Monitore a conformidade para políticas de segurança e verifique a cobertura de segurança entre os recursos de todos os locatários

- Monitoramento contínuo de conformidade regulamentar de vários locatários em uma única exibição

- Monitore, faça triagem e priorize recomendações de segurança acionáveis com o cálculo de classificação de segurança

- Gerenciamento de postura de segurança entre locatários

- Gerenciar políticas de segurança

- Execute ações em recursos que estão fora de conformidade com recomendações de segurança acionáveis

- Colete e armazene dados relacionados à segurança

- Detecção e proteção contra ameaças entre locatários

- Detectar ameaças entre recursos de locatários

- Aplique controles de proteção avançada contra ameaças como acesso à VM JIT (Just-in-time)

- Proteja configuração do grupo de segurança de rede com o Fortalecimento de Rede Adaptável

- Verifique se os servidores estão executando apenas os aplicativos e processos que eles devem estar com controles de aplicativo adaptáveis

- Monitore alterações em arquivos importantes e entradas do Registro com o FIM (Monitoramento de Integridade do Arquivo)

- Observe que toda a assinatura deve ser delegada ao locatário de gerenciamento, os cenários do Microsoft Defender para Nuvem não são suportados pelos grupos de recursos delegados

- Gerenciar recursos do Microsoft Sentinel em locatários do cliente

- Acompanhar ataques e ver alertas de segurança em vários locatários

- Visualizar incidentes em vários espaços de trabalho do Microsoft Sentinel espalhados por locatários

Solicitações de suporte:

- Abrir solicitações de suporte em Ajuda + suporte no portal do Azure para recursos delegados (selecionando o plano de suporte disponível para o escopo delegado)

- Usar a API de cotas do Azure para exibir e gerenciar cotas de serviço do Azure para recursos do cliente delegados

Limitações atuais

Com todos os cenários, esteja ciente das seguintes limitações atuais:

- As solicitações manipuladas pelo Azure Resource Manager podem ser realizadas usando o Azure Lighthouse. Os URIs de operação para essas solicitações começam com

https://management.azure.com. No entanto, não há suporte para as solicitações manipuladas por uma instância de um tipo de recurso (como acesso aos segredos ou aos dados de armazenamento do Key Vault) com o Azure Lighthouse. Os URIs de operação para essas solicitações normalmente começam com um endereço exclusivo de sua instância, comohttps://myaccount.blob.core.windows.netouhttps://mykeyvault.vault.azure.net/. As últimas também são normalmente operações de dados em vez de operações de gerenciamento. - As atribuições de função devem usar funções internas do Azure. Atualmente, todas as funções internas são compatíveis com o Azure Lighthouse, exceto a função de Proprietário ou as funções internas com a permissão

DataActions. A função de Administrador de Acesso do Usuário tem suporte apenas para uso limitado na atribuição de funções a identidades gerenciadas. As funções personalizadas e as funções de administrador de assinatura clássica não têm suporte. Para obter mais informações, confira Suporte à função para o Azure Lighthouse. - Para usuários no locatário gerenciado, as atribuições de função feitas por meio do Azure Lighthouse não são mostradas em Controle de Acesso (IAM) ou com ferramentas da CLI, como

az role assignment list. Essas atribuições só são visíveis no portal do Azure na seção Delegações do Azure Lighthouse ou por meio da API do Azure Lighthouse. - Embora você possa integrar assinaturas que usam o Azure Databricks, os usuários no locatário de gerenciamento não podem iniciar os workspaces do Azure Databricks em uma assinatura delegada.

- Embora seja possível integrar assinaturas e grupos de recursos que tenham bloqueios de recursos, esses bloqueios não impedirão que ações sejam executadas por usuários no locatário de gerenciamento. As atribuições de negação que protegem recursos gerenciados pelo sistema (atribuições de negação atribuídas pelo sistema), como os que são criados pelos aplicativos gerenciados do Azure ou pelo Azure Blueprints impedem que os usuários do locatário de gerenciamento executem ações nesses recursos. No entanto, os usuários no locatário do cliente não podem criar as próprias atribuições de negação.

- Não há suporte para a delegação de assinaturas em uma nuvem nacional e na nuvem pública do Azure ou em duas nuvens nacionais separadas.

Próximas etapas

- Integre seus clientes ao Azure Lighthouse usando modelos do Azure Resource Manager ou publicando uma oferta privada ou pública de serviços gerenciados no Azure Marketplace.

- Exiba e gerencie clientes acessando Meus clientes no portal do Azure.

- Saiba mais sobre a arquitetura do Azure Lighthouse.