Segurança de Confiança Zero

Confiança Zero é um novo modelo de segurança que pressupõe uma violação e verifica cada solicitação como se ela tivesse sido originada de uma rede não controlada. Neste artigo, você aprenderá sobre os princípios orientadores da Confiança Zero e encontrará recursos para ajudar você a implementá-la.

Princípios orientadores da Confiança Zero

Hoje, as organizações precisam de um novo modelo de segurança que se adapte efetivamente à complexidade do ambiente moderno, adote a força de trabalho móvel e proteja pessoas, dispositivos, aplicativos e dados de onde quer que eles estejam.

Para abordar esse novo mundo da computação, a Microsoft recomenda altamente o modelo de segurança de Confiança Zero, que se baseia nestes princípios orientadores:

- Verificar de modo explícito – sempre autentique e autorize com base em todos os pontos de dados disponíveis.

- Usar o acesso com o mínimo de privilégios – limite o acesso do usuário com JIT/JEA (Just-In-Time e Just-Enough-Access), políticas adaptáveis baseadas em risco e proteção de dados.

- Pressupor a violação – minimize o raio de alcance e segmente o acesso. Verifique a criptografia de ponta a ponta e use a análise para obter visibilidade, promover a detecção de ameaças e melhorar as defesas.

Para obter mais informações sobre Confiança Zero, confira o Centro de Orientações sobre Confiança Zero da Microsoft.

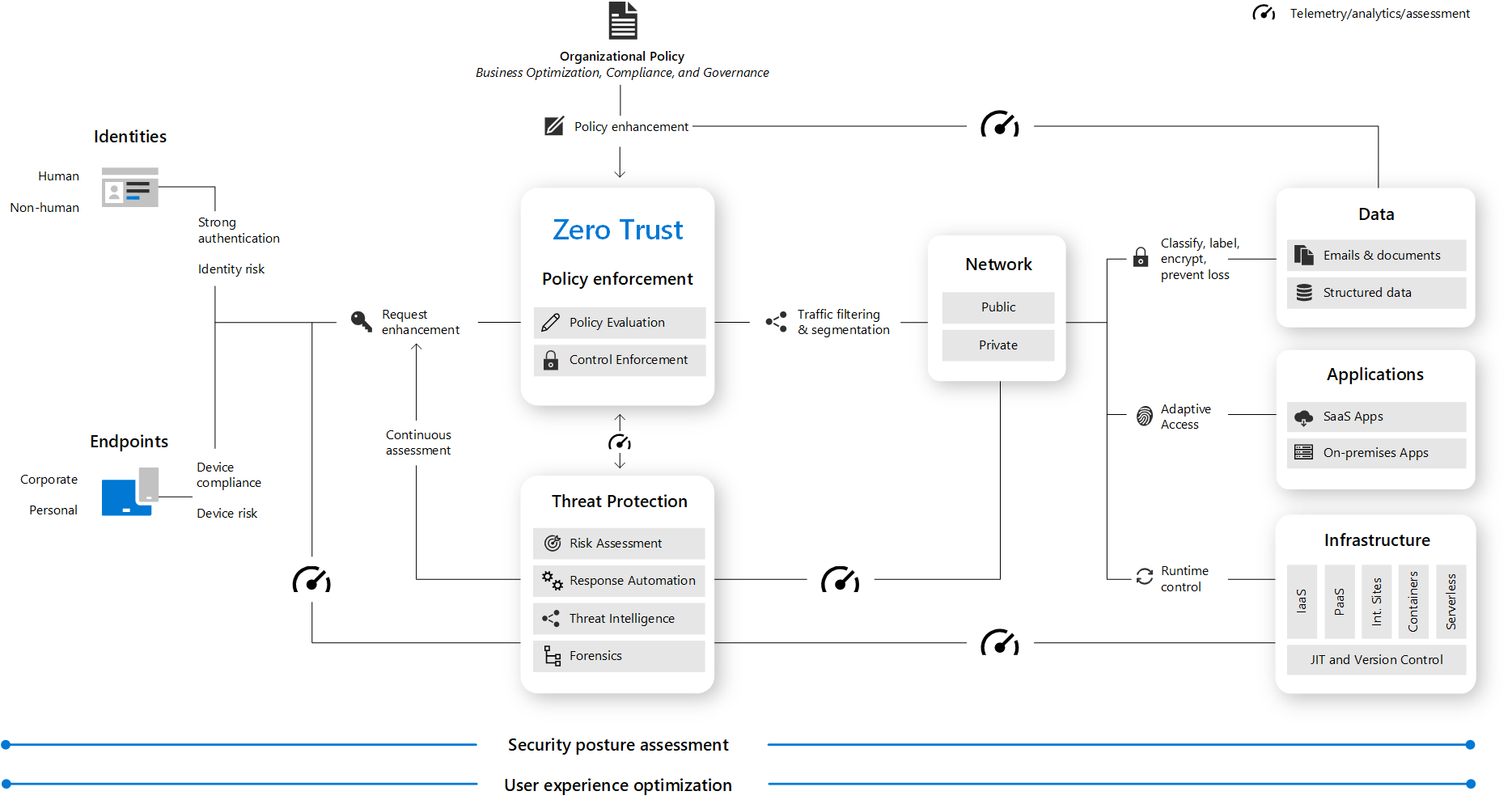

Arquitetura de Confiança Zero

Uma abordagem de Confiança Zero se estende por toda a propriedade digital e serve como uma filosofia de segurança integrada e uma estratégia de ponta a ponta.

Esta ilustração fornece uma representação dos elementos primários que contribuem para a Confiança Zero.

Na ilustração:

- A imposição de uma política de segurança está no centro de uma arquitetura de Confiança Zero. Isso inclui a autenticação multifacional com acesso condicional que leva em conta o risco da conta de usuário, o status do dispositivo e outros critérios e políticas que você define.

- Identidades, dispositivos (também chamados de pontos de extremidade), dados, aplicativos, rede e outros componentes de infraestrutura são todos configurados com segurança apropriada. As políticas configuradas para cada um desses componentes são coordenadas com sua estratégia geral de Confiança Zero. Por exemplo, as políticas de dispositivo determinam os critérios para dispositivos íntegros, enquanto as políticas de acesso condicional exigem dispositivos íntegros para acesso a aplicativos e dados específicos.

- A inteligência e proteção contra ameaças monitora o ambiente, revela os riscos atuais e toma medidas automatizadas para remediar ataques.

Para obter mais informações sobre como implantar componentes de tecnologia da arquitetura de Confiança Zero, confira Como implantar soluções de Confiança Zero da Microsoft.

Como alternativa às diretrizes de implantação que fornecem etapas de configuração para cada um dos componentes de tecnologia protegidos por princípios do Confiança Zero, as diretrizes do RaMP (Plano de Modernização Rápida) são baseadas em iniciativas e fornecem um conjunto de caminhos de implantação para implementar camadas de proteção essenciais mais rapidamente.

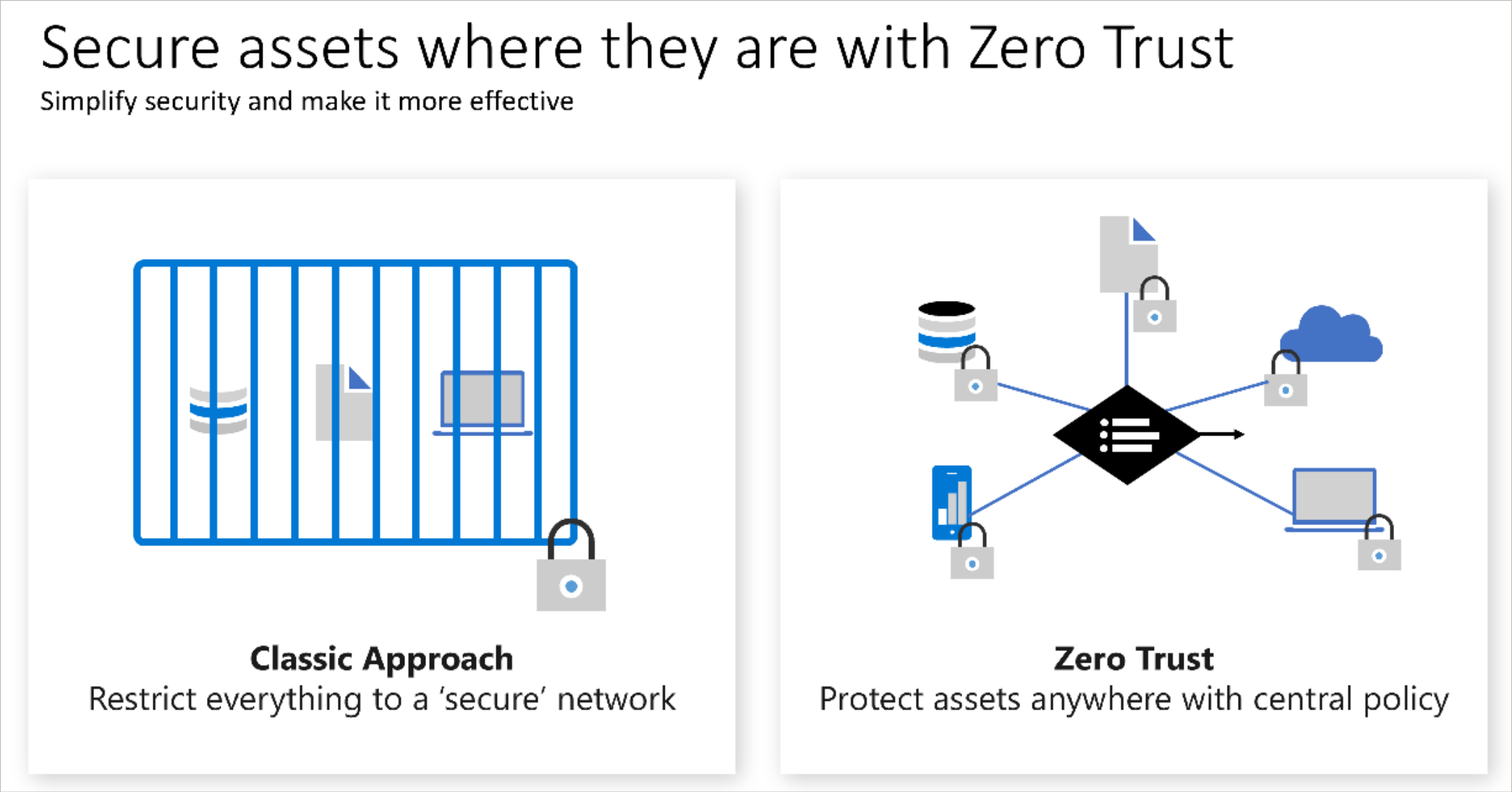

Do perímetro de segurança à Confiança Zero

A abordagem tradicional do controle de acesso para TI foi baseada na restrição do acesso a uma rede corporativa e, em seguida, na suplementação com mais controles conforme apropriado. Esse modelo restringe todos os recursos a uma conexão de rede corporativa e se tornou muito restritivo para atender às necessidades de uma empresa dinâmica.

As organizações precisam adotar uma abordagem de Confiança Zero para o controle de acesso à medida que adotam o trabalho remoto e usam a tecnologia de nuvem para transformar digitalmente o próprio modelo de negócios, o modelo de participação do cliente, o envolvimento dos funcionários e o modelo de capacitação.

Os princípios de confiança zero ajudam a estabelecer e aprimorar continuamente as garantias de segurança, mantendo a flexibilidade para acompanhar essa nova realidade. A maioria dos percursos de confiança zero começa com o controle de acesso e se concentra na identidade como um controle preferencial e primário, enquanto continua-se adotando a tecnologia de segurança de rede como um elemento-chave. A tecnologia de rede e a tática de perímetro de segurança ainda estão presentes em um modelo de controle de acesso moderno, mas não são a abordagem dominante e preferencial em uma estratégia de controle de acesso completa.

Para obter mais informações sobre a Confiança Zero de controle de acesso, confira o controle de acesso do Cloud Adoption Framework.

Acesso condicional com Confiança Zero

A abordagem de Confiança Zero da Microsoft inclui acesso condicional como o mecanismo de política principal. O acesso condicional é usado como o mecanismo de política para uma arquitetura de Confiança Zero que abrange a definição e a imposição de políticas. Com base em vários sinais ou condições, o acesso condicional pode bloquear ou dar acesso limitado aos recursos.

Para saber mais sobre como criar um modelo de acesso baseado em acesso condicional alinhado aos princípios orientadores de Confiança Zero, confira Acesso Condicional para Confiança Zero.

Desenvolver aplicativos usando princípios de Confiança Zero

Confiança Zero é uma estrutura de segurança que não depende da confiança implícita proporcionada às interações por trás de um perímetro de rede seguro. Em vez disso, ela usa os princípios de verificação explícita, acesso com privilégios mínimos e pressuposição de violação para manter os usuários e os dados seguros, permitindo cenários comuns, como o acesso a aplicativos de fora do perímetro de rede.

Como desenvolvedor, é essencial que você use princípios de Confiança Zero para manter os usuários seguros e os dados protegidos. Os desenvolvedores de aplicativos podem aprimorar a segurança do aplicativo, minimizar o impacto de violações e garantir que os aplicativos deles atendam aos requisitos de segurança dos clientes adotando princípios de Confiança Zero.

Para obter mais informações sobre práticas recomendadas importantes para manter seus aplicativos seguros, confira:

- Criando aplicativos com uma abordagem de Confiança Zero quanto à identidade, da Microsoft

- Criar aplicativos prontos para Confiança Zero usando ferramentas e recursos da plataforma de identidade da Microsoft

Confiança Zero e Microsoft 365

O Microsoft 365 é criado com muitos recursos de segurança e proteção de informações para ajudar você a criar um modelo de Confiança Zero em seu ambiente. Muitos dos recursos podem ser estendidos para proteger o acesso a outros aplicativos SaaS que sua organização usa e aos dados dentro desses aplicativos. Confira implantando Confiança Zero para Microsoft 365 para saber mais.

Para saber mais sobre as recomendações e os principais conceitos para implantação de políticas e configurações de aplicativos, documentos e email seguros para acesso com Confiança Zero ao Microsoft 365, confira Configurações de acesso de dispositivo e identidade com Confiança Zero.

Próximas etapas

- Para saber como aprimorar suas soluções de segurança integrando-as aos produtos da Microsoft, confira Integrar-se às soluções de Confiança Zero da Microsoft