Configurar uma conexão ponto a site usando a autenticação de certificado (clássico)

Este artigo mostra como criar uma rede virtual com uma conexão Ponto a Site no modelo de implantação clássico (herdado) por meio do portal do Azure. Essa configuração usa certificados para autenticar o cliente de conexão, autoassinado ou emitido por uma Autoridade de Certificação. Essas instruções servem para o modelo de implantação clássico. Você não pode mais criar um gateway usando o modelo de implantação clássico. Em vez disso, confira a Versão do Resource Manager deste artigo.

Importante

Você não pode mais criar novos gateways de rede virtual para redes virtuais de modelo de implantação clássico (gerenciamento de serviço). Novos gateways de rede virtual só podem ser criados para redes virtuais do Resource Manager.

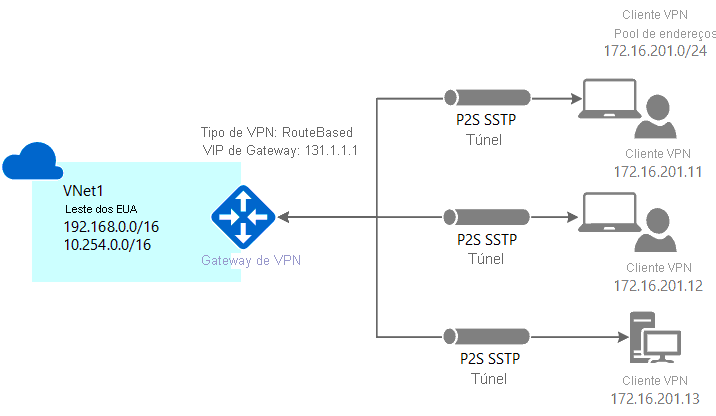

Use um gateway VPN P2S (conexão ponto a site) para criar uma conexão segura para sua rede virtual com base em um computador cliente individual. As conexões VPN ponto a site são úteis quando você deseja se conectar à rede virtual de uma localização remota. Quando você tiver apenas alguns clientes que precisam se conectar a uma VNet, uma VPN P2S é uma solução útil para ser usada em vez da VPN site a site. Uma conexão VPN P2S é estabelecida iniciando-a do computador cliente.

Importante

O modelo de implantação clássico dá suporte somente a clientes VPN do Windows e usa o protocolo SSTP (Secure Socket Tunneling), um protocolo de VPN baseada em SSL. Para a compatibilidade com clientes VPN não Windows, você deve criar sua VNet com o modelo de implantação do Resource Manager. O modelo de implantação do Resource Manager oferece suporte à VPN IKEv2, além de SSTP. Para saber mais, veja Sobre conexões P2S.

Observação

Este artigo foi escrito para o modelo de implantação clássico (herdado). Recomendamos que você use o modelo de implantação mais recente do Azure. O modelo de implantação do Resource Manager é o modelo de implantação mais recente e oferece mais opções e compatibilidade de recursos do que o modelo de implantação clássico. Para entender a diferença entre esses dois modelos de implantação, consulte Noções básicas sobre modelos de implantação e o estado dos seus recursos.

Se você quiser usar uma versão diferente deste artigo, use o sumário no painel esquerdo.

Configurações e requisitos

Requisitos

As conexões de autenticação de certificado ponto a site exigem os itens seguintes. Há etapas neste artigo que ajudarão você a criá-las.

- Um gateway de VPN dinâmico.

- A chave pública (arquivo .cer) para um certificado raiz, que é carregado no Azure. Essa chave é considerada um certificado confiável e é usada para autenticação.

- O certificado de cliente é gerado a partir do certificado raiz e instalado em cada computador cliente que irá se conectar. Esse certificado é usado para autenticação do cliente.

- Um pacote de configuração de cliente VPN deve ser gerado e instalado em cada computador cliente que se conecta. O pacote de configuração do cliente configura o cliente VPN nativo que já está no sistema operacional com as informações necessárias para se conectar à VNet.

As conexões Ponto a Site não exigem um dispositivo VPN ou um endereço IP voltado para o público local. A conexão VPN é criada no SSTP (Secure Socket Tunneling Protocol). No lado do servidor, há suporte para as versões 1.0, 1.1 e 1.2 do SSTP. O cliente decide qual versão usar. Por padrão, para Windows 8.1 e posterior, o SSTP usa 1.2.

Para obter mais informações, confira Sobre conexões ponto a site e Perguntas frequentes.

Configurações de exemplo

Use os seguintes valores para criar um ambiente de teste ou fazer referência a esses valores para entender melhor os exemplos neste artigo:

- Grupo de Recursos: TestRG

- Nome da VNet: VNet1

- Espaço de endereço: 192.168.0.0/16

Neste exemplo, usamos apenas um espaço de endereço. Você pode ter mais de um espaço de endereço para sua rede virtual. - Nome da sub-rede: FrontEnd

- Intervalo de endereços da sub-rede: 192.168.1.0/24

- GatewaySubnet: 192.168.200.0/24

- Região: (EUA) Leste dos EUA

- Espaço de endereço do cliente: 172.16.201.0/24

Os clientes VPN que se conectarem à rede virtual usando esta conexão Ponto a Site receberão um endereço IP do pool especificado. - Tipo de conexão: selecione Ponto a site.

Antes de começar, verifique se você tem uma assinatura do Azure. Se ainda não tiver uma assinatura do Azure, você poderá ativar os Benefícios do assinante do MSDN ou inscrever-se para obter uma conta gratuita.

Criar uma rede virtual

Se você já tiver uma rede virtual, verifique se as configurações são compatíveis com seu design de gateway de VPN. Preste atenção especial a todas as sub-redes que podem se sobrepor a outras redes.

- Em um navegador, navegue até o portal do Azure e, se necessário, entre com sua conta do Azure.

- Selecione +Criar um Recurso. No campo Pesquisar no Marketplace, digite "Rede Virtual". Localize Rede Virtual na lista retornada e selecione nela para abrir a página Rede Virtual.

- Na página Rede Virtual, no botão Criar, você verá "Implantar com o Gerenciador de recursos (alterar para clássico)". O Gerenciador de Recursos é o padrão para a criação de uma VNet. Você não deseja criar uma VNet do Resource Manager. Selecione (alterar para clássico) para criar uma VNet clássica. Em seguida, selecione a guia Visão geral e selecione Criar.

- Na página Criar rede virtual (clássica) , na guia Noções básicas, defina as configurações de VNet com os valores de exemplo.

- Selecione Examinar + criar para validar suas VNet.

- A validação é executada. Depois que a VNet for validada, selecione Criar.

As configurações de DNS não são uma parte obrigatória desta configuração, mas o DNS é necessário se você quiser resolução de nomes entre suas VMs. A especificação de um valor não cria um novo servidor DNS. O endereço IP do servidor DNS especificado deve ser um servidor DNS que pode resolver os nomes dos recursos aos quais você está se conectando.

Depois de criar a rede virtual, você pode adicionar o endereço IP de um servidor DNS para lidar com a resolução de nomes. Abra as configurações de sua rede virtual, selecione em servidores DNS e adicione o endereço IP do servidor DNS que você deseja usar para resolução de nome.

- Localize a rede virtual no portal.

- Na página de sua rede virtual, na seção Configurações, selecione Servidores DNS.

- Adicionar um servidor DNS.

- Para salvar suas configurações, selecione Salvar na parte superior da página.

Criar um gateway de VPN

Navegue até a VNet que você criou.

Na página VNet, em Configurações, selecione Gateway. Na página Gateway, você pode exibir o gateway de sua rede virtual. Essa rede virtual ainda não tem um gateway. Clique na observação que diz Clique aqui para adicionar uma conexão e um gateway.

Na página Configurar uma conexão VPN e um gateway, selecione as seguintes configurações:

- Tipo de conexão: ponto a site

- Espaço de endereço de cliente: adicione o intervalo de endereços IP dos quais os clientes VPN recebem um endereço IP ao se conectar. Use um intervalo de endereços IP privado que não coincida com a localização local da qual você se conecta ou com a rede virtual à qual você se conecta.

Deixe a caixa de seleção Não configurar um gateway neste momento desmarcada. Vamos criar um gateway.

Na parte inferior da página, selecione Avançar: Gateway >.

Na guia Gateway, selecione os seguintes valores:

- Tamanho: o tamanho é o SKU de gateway do gateway de rede virtual. No portal do Azure, a SKU padrão é Padrão. Para obter informações sobre os SKUs de gateway, confira Sobre configurações de gateway de VPN.

- Tipo de roteamento: você deve selecionar Dinâmico para uma configuração ponto a site. O roteamento estático não funcionará.

- Sub-rede de gateway: este campo já está preenchido com preenchimento automática. É possível alterar o nome. Se você tentar alterar o nome usando o PowerShell ou qualquer outro meio, o gateway não funcionará corretamente.

- Intervalo de endereços (bloco CIDR): embora seja possível criar uma sub-rede de gateway tão pequena quanto /29, recomendamos que você crie uma sub-rede maior que inclua mais endereços selecionando pelo menos /28 ou /27. Fazer isso permitirá que endereços suficientes acomodem as possíveis configurações adicionais que você possa desejar no futuro. Ao trabalhar com sub-redes de gateway, evite a associação de um NSG (grupo de segurança de rede) à sub-rede de gateway. Associar um grupo de segurança de rede a essa sub-rede pode fazer com que seu Gateway de VPN não funcione conforme o esperado.

Selecione Examinar + criar para validar suas configurações.

Depois que a validação for aprovada, selecione Criar. Um gateway de VPN pode levar até 45 minutos para ser concluído, dependendo do SKU de gateway que você selecionar.

Criar certificados

O Azure usa certificados para autenticar clientes VPN para VPNs ponto a site. Você pode carregar as informações da chave públicas do certificado raiz no Azure. A chave pública é considerada confiável. Os certificados de cliente devem ser gerados do certificado raiz confiável e, em seguida, em cada computador cliente no repositório de certificados Certificates-Current User\Personal\Certificates. O certificado é usado para autenticar o cliente quando ele se conecta à VNet.

Se você usa certificados autoassinados, eles devem ser criados usando parâmetros específicos. Você pode criar um certificado autoassinado usando as instruções para PowerShell e Windows 10 ou posterior ou MakeCert. É importante que você siga as etapas nestas instruções ao usar os certificados raiz autoassinados e gerar certificados de cliente do certificado raiz autoassinado. Caso contrário, os certificados criados não serão compatíveis com conexões P2S e você receberá um erro de conexão.

Adquirir a chave pública (.cer) do certificado raiz

Obtenha o arquivo .cer do certificado raiz. Você pode usar um certificado raiz que foi gerado com uma solução corporativa (recomendado) ou gerar um certificado autoassinado. Depois de criar o certificado raiz, exporte os dados de certificado público (não a chave privada) como o arquivo .cer X.509 codificado em Base64. Você carrega esse arquivo mais tarde no Azure.

Certificado corporativo: Se você estiver usando uma solução empresarial, poderá usar a cadeia de certificados existente. Adquira o arquivo .cer do certificado raiz que você deseja usar.

Certificado raiz autoassinado: Se você não estiver usando uma solução de certificado empresarial, precisará criar um certificado raiz autoassinado. Caso contrário, os certificados que você criar não serão compatíveis com suas conexões P2S e os clientes receberão um erro de conexão ao tentarem se conectar. Você pode usar o Azure PowerShell, MakeCert ou OpenSSL. As etapas nos artigos a seguir descrevem como gerar um certificado raiz autoassinado compatível:

- Instruções do PowerShell para Windows 10 ou posterior: essas instruções exigem o PowerShell em um computador com Windows 10 ou posterior. Os certificados de cliente gerados a partir do certificado raiz podem ser instalados em qualquer cliente de P2S com suporte.

- Instruções do MakeCert: utilize o MakeCert para gerar certificados se não tiver acesso a um computador com Windows 10 ou posterior. Embora o MakeCert tenha sido preterido, você ainda pode usá-lo para gerar certificados. Os certificados de cliente gerados usando o certificado raiz podem ser instalados em qualquer cliente de P2S com suporte.

- Linux - Instruções OpenSSL

- Linux - Instruções strongSwan

Gerar um certificado do cliente

Cada computador cliente que você conectar a uma VNet com uma conexão ponto a site deve ter um certificado do cliente instalado. Você pode gerá-lo do certificado raiz e instalá-lo em cada computador cliente. Se você não instalar um certificado de cliente válido, a autenticação falhará quando o cliente tenta se conectar à VNet.

Você pode gerar um certificado exclusivo para cada cliente ou pode usar o mesmo certificado para vários clientes. A vantagem da geração de certificados de cliente exclusivos é a capacidade de revogar um único certificado. Caso contrário, se vários clientes usarem o mesmo certificado de cliente para autenticar e você o revogar, você precisará gerar e instalar novos certificados para cada cliente que usa esse certificado.

Você pode gerar certificados de cliente usando os seguintes métodos:

Certificado corporativo:

Se você estiver usando uma solução de certificado empresarial, gere um certificado de cliente com o formato de valor de nome comum name@yourdomain.com. Use esse formato, em vez do formato nome do domínio\nomedeusuário.

Verifique se o certificado do cliente é baseado em um modelo de certificado de usuário que tenha Autenticação de Cliente listada como o primeiro item na lista de usuários. Verifique o certificado clicando duas vezes nele e exibindo Uso Avançado de Chave na guia Detalhes.

Certificado raiz autoassinado: Siga as etapas em um dos seguintes artigos de certificado de P2S para que os certificados de cliente que você cria sejam compatíveis com as conexões P2S.

Ao gerar um certificado do cliente de um certificado raiz autoassinado, ele é instalado automaticamente no computador que você usou para gerá-lo. Se você quiser instalar um certificado de cliente em outro computador cliente, exporte-o como arquivo .pfx e junto com toda a cadeia de certificados. Essa ação criará um arquivo .pfx que contém as informações do certificado raiz necessárias para o cliente autenticar.

As etapas desses artigos geram um certificado de cliente compatível, que você poderá exportar e distribuir.

Instruções do PowerShell para o Windows 10 ou posterior: essas instruções exigem o Windows 10 ou posterior e o PowerShell para gerar certificados. Os certificados gerados podem ser instalados em qualquer cliente de P2S com suporte.

Instruções MakeCert: use MakeCert se você não tiver acesso a um computador com o Windows 10 ou posterior para gerar certificados. Embora o MakeCert tenha sido preterido, você ainda pode usá-lo para gerar certificados. Você pode instalar os certificados gerados em qualquer cliente de P2S com suporte.

Linux: consulte as instruções strongSwan ou OpenSSL.

Carregar o arquivo .cer do certificado raiz

Após o gateway ser criado, você pode carregar o arquivo. cer (que contém as informações de chave pública) para um certificado raiz confiável do Azure. Não carregue a chave privada do certificado raiz. Depois de carregar o certificado, o Azure o utiliza para autenticar clientes com um certificado de cliente instalado gerado de um certificado raiz confiável. Você pode carregar arquivos de certificado raiz confiável adicionais posteriormente (até um total de 20) se necessário.

- Navegue até a rede virtual que você criou.

- Em Configurações, selecione Conexões ponto a site.

- Selecione Gerenciar certificado.

- Escolha Carregar.

- No painel Carregar um certificado, selecione o ícone da pasta e navegue até o certificado que deseja carregar.

- Escolha Carregar.

- Depois que o certificado for carregado com êxito, você poderá exibi-lo na página Gerenciar certificado. Talvez seja necessário selecionar Atualizar para exibir o certificado que acabou de ser carregado.

Configurar o cliente

Para se conectar a uma rede virtual usando uma VPN ponto a site, cada cliente deve instalar um pacote para configurar o cliente VPN do Windows nativo. O pacote de configuração configura o cliente VPN do Windows nativo com as configurações necessárias para se conectar à rede virtual.

Você pode usar o mesmo pacote de configuração de cliente VPN em cada computador cliente, desde que a versão corresponda à arquitetura do cliente. Para obter a lista de sistemas operacionais compatíveis, confira Sobre conexões ponto a site e Perguntas frequentes.

Gerar e instalar um pacote de configuração de cliente VPN

Navegue até as configurações de Conexões ponto a site para sua VNet.

Na parte superior da página, selecione o pacote de download que corresponde ao sistema operacional cliente no qual ele será instalado:

- Para clientes de 64 bits, selecione Cliente VPN (64 bits) .

- Para clientes de 32 bits, selecione Cliente VPN (32 bits) .

O Azure gera um pacote com as configurações específicas que o cliente exige. Cada vez que você faz alterações na VNet ou no gateway, é necessário baixar um novo pacote de configuração do cliente e instalá-lo nos computadores cliente.

Após a geração do pacote, selecione Baixar.

Instale o pacote de configuração do cliente no computador cliente. Ao instalar, se você vir um pop-up do SmartScreen dizendo que o Windows protegeu seu PC, selecione Mais informações e, em seguida, selecione Executar mesmo assim. Você também pode salvar o pacote de instalação em outros computadores clientes.

Instalar um certificado de cliente

Para este exercício, quando você gerou o certificado do cliente, ele foi instalado automaticamente em seu computador. Para criar uma conexão P2S de um computador cliente diferente daquele usado para gerar os certificados de cliente, você deve instalar o certificado de cliente gerado nesse computador.

Ao instalar um certificado do cliente, você precisará da senha criada durante a exportação do certificado do cliente. Normalmente, você pode instalar o certificado simplesmente clicando duas vezes nele. Para saber mais informações consulte, Instalar um certificado de cliente exportado.

Conectar-se à sua VNet

Observação

Você deve ter direitos de Administrador no computador cliente do qual você está se conectando.

- No computador cliente, vá para configurações de VPN.

- Selecione a VPN que você criou. Se você usou as configurações de exemplo, a conexão será rotulada como Group TestRG VNet1.

- Selecione Conectar.

- Na caixa Rede Virtual do Windows Azure, selecione Conectar. Se uma mensagem pop-up sobre o certificado for exibida, selecione Continuar a usar privilégios elevados e Sim para aceitar as alterações de configuração.

- Quando a conexão for bem-sucedida, você verá uma notificação Conectado.

Se houver problemas para se conectar, verifique os seguintes itens:

Se você tiver exportado um certificado do cliente com o Assistente para Exportação de Certificados, verifique se o exportou como um arquivo .pfx e selecionou Incluir todos os certificados no caminho de certificação se possível. Quando você exporta usando esse valor, as informações do certificado raiz também são exportadas. Após instalar o certificado no computador cliente, o certificado raiz no arquivo .pfx também será instalado. Para verificar se o certificado raiz está instalado, abra Gerenciar certificados do usuário e selecione Autoridades de Certificação Confiáveis\Certificados. Verifique se o certificado raiz está listado para que a autenticação funcione.

Se você usou um certificado emitido com uma solução de AC corporativa e estiver com problemas na autenticação, verifique a ordem de autenticação no certificado do cliente. Verifique a ordem da lista de autenticação ao clicar duas vezes no certificado do cliente e selecionar a guia Detalhes e Uso Avançado de Chave. Verifique se a lista mostra Autenticação de cliente como o primeiro item. Caso contrário, é necessário emitir um certificado de cliente com base no modelo do usuário que tem a Autenticação de Cliente como o primeiro item na lista.

Para saber mais sobre solução de problemas de P2S, confira Solucionar problemas de conexões P2S.

Verificar a conexão VPN

Verifique se a conexão VPN está ativa. Abra um prompt de comandos com privilégios elevados no computador cliente e execute ipconfig/all.

Exiba os resultados. Observe que o endereço IP que você recebeu está dentro do intervalo de endereços de conectividade ponto a site que você especificou quando criou a sua VNet. Os resultados devem ser semelhantes a este exemplo:

PPP adapter VNet1: Connection-specific DNS Suffix .: Description.....................: VNet1 Physical Address................: DHCP Enabled....................: No Autoconfiguration Enabled.......: Yes IPv4 Address....................: 172.16.201.11 (Preferred) Subnet Mask.....................: 255.255.255.255 Default Gateway.................: NetBIOS over Tcpip..............: Enabled

Para conectar-se a uma máquina virtual

Criar uma Conexão de Área de Trabalho Remota para conectar-se a uma VM implantada na sua VNet. A melhor maneira de verificar se você pode se conectar à sua VM é usando seu endereço IP privado em vez do nome do computador. Dessa forma, você está testando para ver se pode conectar-se e não se a resolução de nomes está configurada corretamente.

- Localize o endereço IP privado para sua VM. Para encontrar o endereço IP privado de uma VM, exiba as propriedades da VM no portal do Azure ou use o PowerShell.

- Verifique se você está conectado à VNet usando a conexão VPN ponto a site.

- Para abrir a Conexão de Área de Trabalho Remota, digite RDP ou Conexão de Área de Trabalho Remota na caixa de pesquisa na barra de tarefas e, em seguida, selecione a Conexão de Área de Trabalho Remota. Também é possível abri-la usando o comando mstsc no PowerShell.

- Na Conexão de Área de Trabalho Remota, insira o endereço IP privado da VM. Se necessário, selecione Mostrar opções para ajustar as configurações adicionais e, em seguida, conectar-se.

Para solucionar problemas de uma conexão de RDP para uma VM

Se houver problemas para se conectar a uma máquina virtual em sua conexão VPN, há algumas coisas que você pode verificar.

- Verifique se a conexão VPN é estabelecida.

- Verifique se você está se conectando ao endereço IP privado da VM.

- Insira ipconfig para verificar o endereço IPv4 atribuído ao adaptador Ethernet no computador do qual está se conectando. Se o endereço IP estiver dentro do intervalo de endereços da VNet a que você está se conectando ou dentro do intervalo de endereços de seu VPNClientAddressPool, isso será chamado de espaço de endereço sobreposto. Quando o espaço de endereço se sobrepõe dessa forma, o tráfego de rede não alcança o Azure; ele permanece na rede local.

- Se você puder se conectar à VM usando o endereço IP privado, mas não o nome do computador, verifique se você configurou o DNS corretamente. Para obter mais informações sobre como funciona a resolução de nome para VMs, confira Resolução de nomes para VMs.

- Verifique se o pacote de configuração de cliente VPN foi gerado depois que os endereços IP do servidor DNS foram especificados para a VNet. Se você atualizar os endereços IP do servidor DNS, gere e instale um novo pacote de configuração de cliente VPN.

Para obter mais informações sobre solução de problemas, confira Solucionar problemas de conexões da Área de Trabalho Remota a uma VM.

Para adicionar ou remover certificados raiz confiáveis

Você pode adicionar e remover um certificado raiz do Azure. Quando você remove um certificado raiz, os clientes que têm um certificado gerado dessa raiz não poderão mais fazer a autenticação e se conectar. Para esses clientes fazerem a autenticação e se conectem novamente, você deve instalar um novo certificado do cliente gerado de um certificado confiável pelo Azure.

Adicionar um certificado raiz confiável

Você pode adicionar até 20 arquivos .cer de certificado raiz confiável ao Azure usando o mesmo processo usado para adicionar o primeiro certificado raiz confiável.

Remover um certificado raiz confiável

- Na seção Conexões ponto a site da página de sua VNet, selecione Gerenciar certificado.

- Selecione as reticências ao lado do certificado que você deseja remover e selecione Excluir.

Para revogar um certificado de cliente

Se necessário, você pode revogar um certificado de cliente. A lista de certificados revogados permite que você negue seletivamente conectividade ponto a site com base em certificados de cliente individuais. Este método é diferente da remoção de um certificado raiz confiável. Se você remover um arquivo .cer de certificado raiz confiável do Azure, ele revogará o acesso para todos os certificados de cliente gerados/assinados pelo certificado raiz revogado. Revogar um certificado de cliente, em vez do certificado raiz, permite que os outros certificados gerados a partir do certificado raiz continuem a ser usados para autenticar a conexão ponto a site.

A prática comum é usar o certificado raiz para gerenciar o acesso em níveis de equipe ou organização, enquanto estiver usando certificados de cliente revogados para controle de acesso refinado em usuários individuais.

Você pode revogar um certificado de cliente adicionando a impressão digital à lista de revogação.

- Recupere a impressão digital do certificado de cliente. Para saber mais, confira Como recuperar a impressão digital de um certificado.

- Copie as informações para um editor de texto e remova os espaços para que seja uma cadeia de caracteres contínua.

- Navegue até a Conexão VPN ponto a site e selecione Gerenciar certificado.

- Selecione Lista de revogação para abrir a página Lista de revogação.

- Na Impressão digital, cole a impressão digital do certificado como uma linha contínua de texto, sem espaços.

- Selecione + Adicionar à lista para adicionar a impressão digital à CRL (lista de certificados revogados).

Após a conclusão da atualização, o certificado não pode mais ser usado para se conectar. Os clientes que tentam se conectar usando este certificado recebem uma mensagem informando que o certificado não é mais válido.

Perguntas frequentes

Estas perguntas frequentes se aplicam a conexões P2S que usam o modelo de implantação clássico.

Quais sistemas operacionais de cliente posso usar com ponto a site?

Há suporte para os seguintes sistemas operacionais de cliente:

- Windows 7 (32 bits e 64 bits)

- Windows Server 2008 R2 (somente 64 bits)

- Windows 8 (32 bits e 64 bits)

- Windows 8.1 (32 bits e 64 bits)

- Windows Server 2012 (somente 64 bits)

- Windows Server 2012 R2 (somente 64 bits)

- Windows 10

- Windows 11

Posso usar qualquer cliente VPN de software com suporte para SSTP para ponto a site?

Não. O suporte é limitado somente às versões do sistema operacional Windows listadas.

Quantos pontos de extremidade de cliente VPN posso ter em minha configuração ponto a site?

O número de pontos de extremidade do cliente VPN depende do seu protocolo e SKU de gateway.

| VPN Gateway Geração |

SKU | S2S/VNet para VNet Túneis |

P2S Conexões SSTP |

P2S Conexões IKEv2/OpenVPN |

Agregado Benchmark de taxa de transferência |

BGP | Com redundância de zona | Número de VMs com suporte na Rede Virtual |

|---|---|---|---|---|---|---|---|---|

| Geração1 | Basic | Máx. 10 | Máx. 128 | Sem suporte | 100 Mbps | Sem suporte | Não | 200 |

| Geração1 | VpnGw1 | Máx. 30 | Máx. 128 | Máx. 250 | 650 Mbps | Com suporte | Não | 450 |

| Geração1 | VpnGw2 | Máx. 30 | Máx. 128 | Máx. 500 | 1 Gbps | Com suporte | Não | 1300 |

| Geração1 | VpnGw3 | Máx. 30 | Máx. 128 | Máx. 1000 | 1,25 Gbps | Com suporte | Não | 4000 |

| Geração1 | VpnGw1AZ | Máx. 30 | Máx. 128 | Máx. 250 | 650 Mbps | Com suporte | Sim | 1000 |

| Geração1 | VpnGw2AZ | Máx. 30 | Máx. 128 | Máx. 500 | 1 Gbps | Com suporte | Sim | 2000 |

| Geração1 | VpnGw3AZ | Máx. 30 | Máx. 128 | Máx. 1000 | 1,25 Gbps | Com suporte | Sim | 5000 |

| Geração2 | VpnGw2 | Máx. 30 | Máx. 128 | Máx. 500 | 1,25 Gbps | Com suporte | Não | 685 |

| Geração2 | VpnGw3 | Máx. 30 | Máx. 128 | Máx. 1000 | 2,5 Gbps | Com suporte | Não | 2240 |

| Geração2 | VpnGw4 | Máx. 100* | Máx. 128 | Máx. 5.000 | 5 Gbps | Com suporte | Não | 5300 |

| Geração2 | VpnGw5 | Máx. 100* | Máx. 128 | Máx. 10000 | 10 Gbps | Com suporte | Não | 6700 |

| Geração2 | VpnGw2AZ | Máx. 30 | Máx. 128 | Máx. 500 | 1,25 Gbps | Com suporte | Sim | 2000 |

| Geração2 | VpnGw3AZ | Máx. 30 | Máx. 128 | Máx. 1000 | 2,5 Gbps | Com suporte | Sim | 3.300 |

| Geração2 | VpnGw4AZ | Máx. 100* | Máx. 128 | Máx. 5.000 | 5 Gbps | Com suporte | Sim | 4400 |

| Geração2 | VpnGw5AZ | Máx. 100* | Máx. 128 | Máx. 10000 | 10 Gbps | Com suporte | Sim | 9000 |

É possível usar minha própria CA raiz de PKI interna para conectividade de ponto a site?

Sim. Anteriormente, somente os certificados raiz autoassinados podiam ser usados. É possível carregar até 20 certificados raiz.

Posso atravessar proxies e firewalls usando o recurso de ponto a site?

Sim. Usamos o protocolo SSTP (Secure Socket Tunneling Protocol) para túnel através de firewalls. Esse túnel aparecerá como uma conexão HTTPS.

Se eu reiniciar um computador cliente configurado para ponto a site, a VPN reconectará automaticamente?

Por padrão, o computador cliente não restabelecerá a conexão VPN automaticamente.

A opção de ponto a site é compatível com a reconexão automática e DDNS nos clientes VPN?

Não. A reconexão automática e o DDNS atualmente não são compatíveis com VPNs ponto a site.

Posso ter configurações site a site e ponto a site que na mesma rede virtual?

Sim. Essas duas soluções funcionarão se você tiver um tipo VPN baseado em rota para o gateway. Para o modelo de implantação clássica, você precisará de um gateway dinâmico. Não damos suporte a ponto a site para gateways de VPN de roteamento estático ou gateways que usam o cmdlet -VpnType PolicyBased.

Posso configurar um cliente de ponto a site para se conectar a várias redes virtuais ao mesmo tempo?

Sim. No entanto, as redes virtuais não podem ter prefixos de IP sobrepostos e os espaços de endereço de ponto a site não devem causar sobreposição entre as redes virtuais.

Quanta taxa de transferência posso esperar de conexões site a site ou ponto a site?

É difícil manter a taxa de transferência exata dos túneis de VPN. IPsec e SSTP são protocolos VPN de criptografia pesada. A taxa de transferência também é limitada pela latência e pela largura de banda entre seus locais e na Internet.

Próximas etapas

Após sua conexão ser concluída, você poderá adicionar máquinas virtuais às suas redes virtuais. Para saber mais, veja Máquinas virtuais.

Para saber mais sobre redes e máquinas virtuais do Linux, confira Visão geral de rede de VMs do Linux e do Azure.

Para obter informações sobre solução de problemas de P2S, consulte Solução de problemas de conexões de ponto a site do Azure.

Comentários

Em breve: Ao longo de 2024, eliminaremos os problemas do GitHub como o mecanismo de comentários para conteúdo e o substituiremos por um novo sistema de comentários. Para obter mais informações, consulte https://aka.ms/ContentUserFeedback.

Enviar e exibir comentários de