Observação

O acesso a essa página exige autorização. Você pode tentar entrar ou alterar diretórios.

O acesso a essa página exige autorização. Você pode tentar alterar os diretórios.

Pode configurar o carregamento automático de registos para relatórios contínuos no Defender para Aplicativos de Nuvem através de um Docker no Windows.

Pré-requisitos

O reencaminhamento de registos da firewall tem de ser configurado para enviar registos para o computador anfitrião do recoletor de registos.

Especificações de arquitetura:

Especificação Descrição Sistema operacional Windows 10 (atualização para criadores de Outono) Espaço em disco 250 GB Núcleos de CPU 2 Arquitetura da CPU Intel 64 e AMD 64 RAM 4 GB Para obter uma lista das arquiteturas suportadas do Docker, veja a documentação de instalação do Docker.

Defina a firewall conforme necessário. Para mais informações, veja Requisitos de rede.

A virtualização no sistema operativo tem de ser ativada com o Hyper-V.

Importante

- Os clientes empresariais com mais de 250 utilizadores ou mais de 10 milhões de USD em receitas anuais exigem uma subscrição paga para utilizar o Docker Desktop para Windows. Para obter mais informações, veja Descrição geral da subscrição do Docker.

- Um utilizador tem de ter sessão iniciada no Docker para recolher registos. Recomendamos que aconselhem os utilizadores do Docker a desligarem-se sem terminarem sessão.

- O Docker para Windows não é oficialmente suportado em cenários de virtualização VMWare.

- O Docker para Windows não é oficialmente suportado em cenários de virtualização aninhada. Se ainda planear utilizar a virtualização aninhada, veja o guia oficial do Docker.

- Para obter informações sobre considerações adicionais de configuração e implementação para o Docker para Windows, consulte Instalar o Docker Desktop no Windows.

Remover um recoletor de registos existente

Se tiver um recoletor de registos existente e quiser removê-lo antes de o implementar novamente ou se pretender simplesmente removê-lo, execute os seguintes comandos:

docker stop <collector_name>

docker rm <collector_name>

Desempenho do recoletor de registos

O recoletor de registos pode processar com êxito a capacidade de registo de até 50 GB por hora. Os principais estrangulamentos no processo de recolha de registos são:

Largura de banda de rede – a largura de banda de rede determina a velocidade de carregamento do registo.

Desempenho de E/S da máquina virtual – determina a velocidade a que os registos são escritos no disco do recoletor de registos. O recoletor de registos tem um mecanismo de segurança incorporado que monitoriza a velocidade a que os registos chegam e compara-o com a taxa de carregamento. Em caso de congestionamento, o recoletor de registos começa a remover ficheiros de registo. Se a configuração exceder normalmente os 50 GB por hora, recomenda-se que divida o tráfego entre vários recoletores de registos.

Passo 1 – configuração do portal Web

Utilize os seguintes passos para definir as origens de dados e ligá-las a um recoletor de registos. Um único recoletor de registos pode processar múltiplas origens de dados.

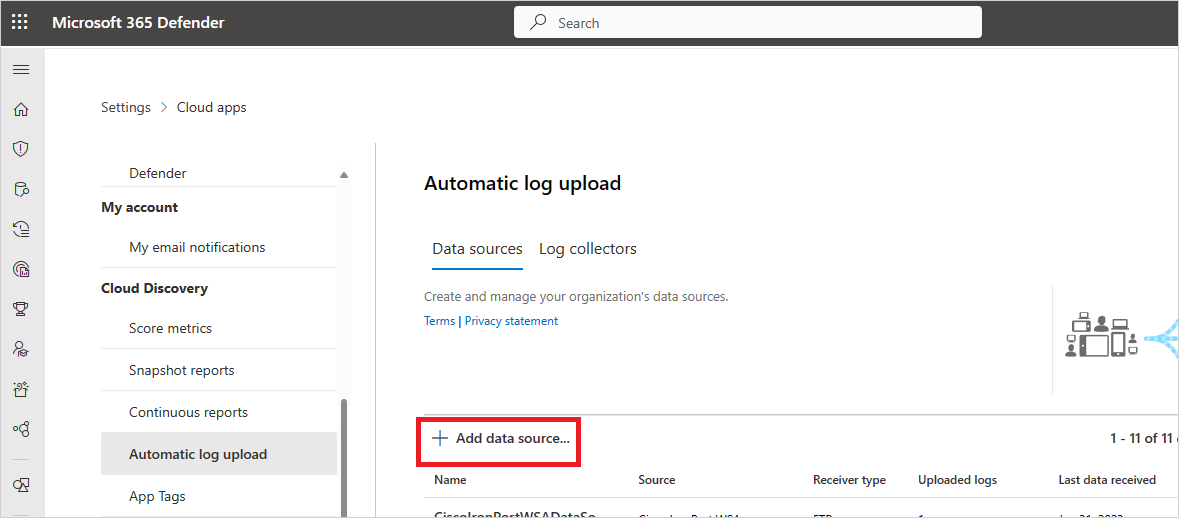

No portal Microsoft Defender, selecione Definições> CloudApps> CloudDiscovery>separador Carregar> automaticamenteorigens de dados.

Para cada firewall ou proxy a partir do qual pretende carregar registos, crie uma origem de dados correspondente:

Selecione +Adicionar origem de dados.

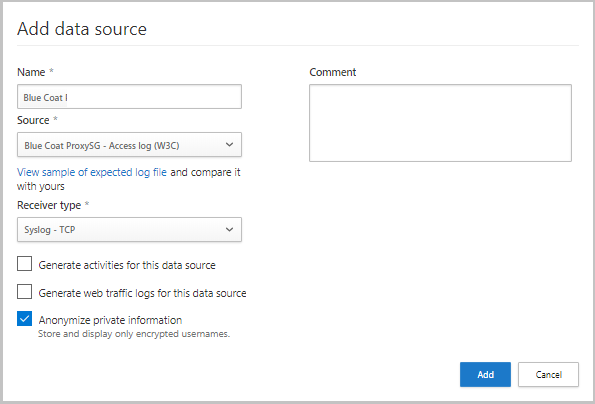

Atribua um nome ao proxy ou firewall.

Selecione o dispositivo na lista Origem. Se selecionar Formato de registo personalizado para trabalhar com um dispositivo de rede que não está listado, consulte Trabalhar com o analisador de registos personalizado para obter instruções de configuração.

Compare o registo com o exemplo do formato de registo esperado. Se o formato do ficheiro de registo não corresponder a este exemplo, deve adicionar a origem de dados como Outro.

Defina o Tipo de recetor como FTP, FTPS, Syslog – UDP ou Syslog – TCP ou Syslog – TLS.

Observação

A integração com protocolos de transferência segura (FTPS e Syslog – TLS) requer muitas vezes definições adicionais para a firewall/proxy.

Repita este processo para cada firewall e proxy cujos registos podem ser utilizados para detetar tráfego na sua rede. Recomendamos que configure uma origem de dados dedicada por dispositivo de rede para que possa:

- Monitorize as status de cada dispositivo separadamente, para fins de investigação.

- Explore a Deteção de TI Sombra por dispositivo, se cada dispositivo for utilizado por um segmento de utilizador diferente.

Na parte superior da página, selecione o separador Recoletores de registos e, em seguida, selecione Adicionar recoletor de registos.

Na caixa de diálogo Criar recoletor de registos :

No campo Nome , introduza um nome significativo para o recoletor de registos.

Atribua um nome ao recoletor de registos e introduza o endereço IP do Anfitrião (endereço IP privado) do computador que irá utilizar para implementar o Docker. O endereço IP do anfitrião pode ser substituído pelo nome do computador, se existir um servidor DNS (ou equivalente) que resolve o nome do anfitrião.

Selecione todas as Origens de dados que pretende ligar ao recoletor e selecione Atualizar para guardar a configuração.

São apresentadas mais informações de implementação na secção Passos seguintes , incluindo um comando que irá utilizar mais tarde para importar a configuração do recoletor. Se tiver selecionado syslog, estas informações também incluem dados sobre a porta em que o serviço de escuta do Syslog está a escutar.

Utilize a

Botão Copiar para copiar o comando para a área de transferência e guardá-lo numa localização separada.

Botão Copiar para copiar o comando para a área de transferência e guardá-lo numa localização separada.Utilize o botão

Exportação para exportar a configuração da origem de dados esperada. Esta configuração descreve como deve definir a exportação de registos nas suas aplicações.

Exportação para exportar a configuração da origem de dados esperada. Esta configuração descreve como deve definir a exportação de registos nas suas aplicações.

Para os utilizadores que enviam dados de registo através de FTP pela primeira vez, recomendamos que alterem a palavra-passe do utilizador de FTP. Para obter mais informações, veja Alterar a palavra-passe de FTP.

Passo 2 – Implementação no local do seu computador

Os passos seguintes descrevem a implementação no Windows. Os passos de implementação para outras plataformas são ligeiramente diferentes.

Abra um terminal do PowerShell como administrador no seu computador Windows.

Execute o seguinte comando para transferir o ficheiro de script do PowerShell do instalador do Windows Docker:

Invoke-WebRequest https://discoveryresources-cdn-prod.cloudappsecurity.com/prod1/public-files/LogCollectorInstaller.ps1 -OutFile (Join-Path $Env:Temp LogCollectorInstaller.ps1)Para validar que o instalador está assinado pela Microsoft, veja Validar assinatura do instalador.

Para ativar a execução de scripts do PowerShell, execute:

Set-ExecutionPolicy RemoteSigned`Para instalar o cliente do Docker no seu computador, execute:

& (Join-Path $Env:Temp LogCollectorInstaller.ps1)`O computador é reiniciado automaticamente depois de executar o comando .

Quando o computador estiver a funcionar novamente, execute novamente o mesmo comando:

& (Join-Path $Env:Temp LogCollectorInstaller.ps1)`Execute o instalador do Docker, selecionando para utilizar o WSL 2 em vez do Hyper-V.

Após a conclusão da instalação, a máquina reinicia-se automaticamente.

Após a conclusão do reinício, abra o cliente do Docker e aceite o contrato de subscrição do Docker.

Se a instalação do WSL2 não estiver concluída, será apresentada uma mensagem a indicar que o kernel do Linux WSL 2 está instalado com um pacote de atualização MSI separado.

Conclua a instalação ao transferir o pacote. Para obter mais informações, veja Transferir o pacote de atualização do kernel do Linux.

Abra novamente o cliente do Docker Desktop e certifique-se de que foi iniciado.

Abra uma linha de comandos como administrador e introduza o comando de execução que copiou anteriormente do portal no Passo 1 – Configuração do portal Web.

Se precisar de configurar um proxy, adicione o endereço IP do proxy e o número da porta. Por exemplo, se os detalhes do proxy forem 172.31.255.255:8080, o comando de execução atualizado será:

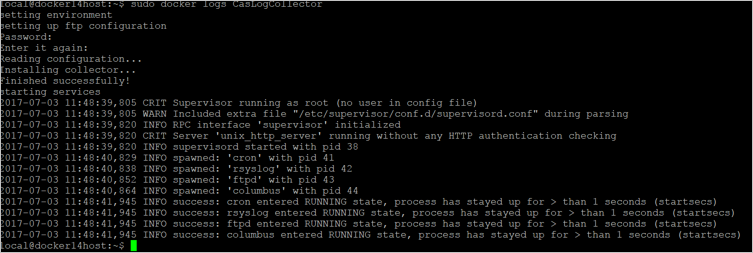

(echo db3a7c73eb7e91a0db53566c50bab7ed3a755607d90bb348c875825a7d1b2fce) | docker run --name MyLogCollector -p 21:21 -p 20000-20099:20000-20099 -e "PUBLICIP='10.255.255.255'" -e "PROXY=172.31.255.255:8080" -e "CONSOLE=mod244533.us.portal.cloudappsecurity.com" -e "COLLECTOR=MyLogCollector" --security-opt apparmor:unconfined --cap-add=SYS_ADMIN --restart unless-stopped -a stdin -i mcr.microsoft.com/mcas/logcollector starterPara verificar se o recoletor está a ser executado corretamente, execute:

docker logs <collector_name>Deverá ver a mensagem: Concluído com êxito! Por exemplo:

Passo 3 – Configuração no local das aplicações de rede

Configure as firewalls e proxies de rede para exportar periodicamente registos para a porta Syslog dedicada do diretório FTP de acordo com as instruções na caixa de diálogo. Por exemplo:

BlueCoat_HQ - Destination path: \<<machine_name>>\BlueCoat_HQ\

Passo 4 – Verificar a implementação com êxito no portal

Verifique o recoletor status na tabela do recoletor de registos e certifique-se de que o status está Ligado. Se for Criado, é possível que a ligação e a análise do recoletor de registos não tenham sido concluídas.

Também pode aceder ao Registo de governação e verificar se os registos estão a ser carregados periodicamente para o portal.

Em alternativa, pode marcar o recoletor de registos status a partir do contentor do Docker com os seguintes comandos:

Inicie sessão no contentor:

docker exec -it <Container Name> bashVerifique o recoletor de registos status:

collector_status -p

Se tiver problemas durante a implementação, veja Resolução de problemas de deteção da cloud.

Opcional - Criar relatórios contínuos personalizados

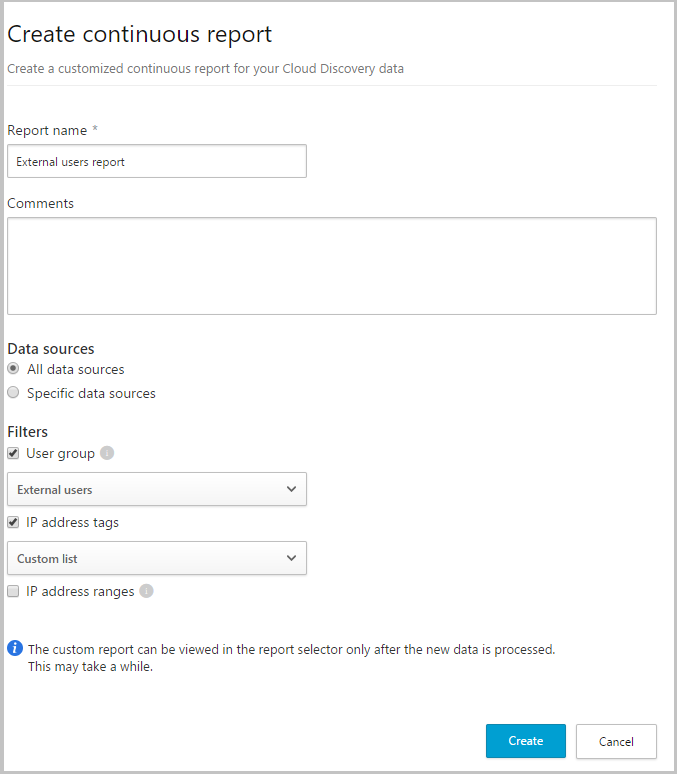

Verifique se os registos estão a ser carregados para Defender para Aplicativos de Nuvem e se os relatórios são gerados. Após a verificação, crie relatórios personalizados. Pode criar relatórios de deteção personalizados com base em Microsoft Entra grupos de utilizadores. Por exemplo, se quiser ver a utilização da cloud do seu departamento de marketing, importe o grupo de marketing com a funcionalidade importar grupo de utilizadores. Em seguida, crie um relatório personalizado para este grupo. Também pode personalizar um relatório com base na etiqueta de endereço IP ou nos intervalos de endereços IP.

No portal Microsoft Defender, selecione DefiniçõesCloud Apps>Cloud Discovery>Relatórios>contínuos.

Selecione o botão Criar relatório e preencha os campos.

Em Filtros , pode filtrar os dados por origem de dados, por grupo de utilizadores importado ou por etiquetas e intervalos de endereços IP.

Observação

Ao aplicar filtros em relatórios contínuos, a seleção será incluída e não excluída. Por exemplo, se aplicar um filtro a um determinado grupo de utilizadores, apenas esse grupo de utilizadores será incluído no relatório.

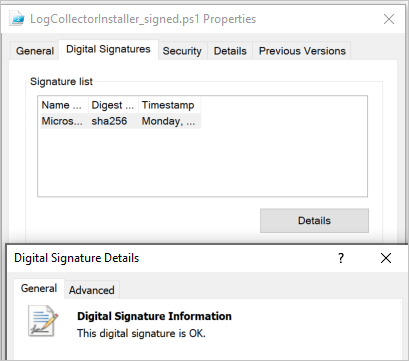

Opcional - Validar assinatura do instalador

Para se certificar de que o instalador do Docker está assinado pela Microsoft:

Clique com o botão direito do rato no ficheiro e selecione Propriedades.

Selecione Assinaturas Digitais e certifique-se de que indica Que esta assinatura digital está ok.

Certifique-se de que a Microsoft Corporation está listada como a única entrada em Nome do signatário.

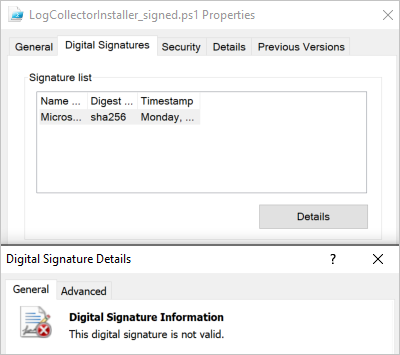

Se a assinatura digital não for válida, indicará que esta assinatura digital não é válida:

Próximas etapas

Se tiver algum problema, estamos aqui para ajudar. Para obter assistência ou suporte para o problema do produto, abra um pedido de suporte.