Política antivírus para segurança de pontos finais no Intune

Intune políticas antivírus de segurança de Ponto final podem ajudar os administradores de segurança a concentrarem-se na gestão do grupo discreto de definições antivírus para dispositivos geridos.

A política antivírus inclui vários perfis. Cada perfil contém apenas as definições relevantes para Microsoft Defender para Ponto de Extremidade antivírus para dispositivos macOS e Windows ou para a experiência do utilizador na aplicação Segurança do Windows em dispositivos Windows.

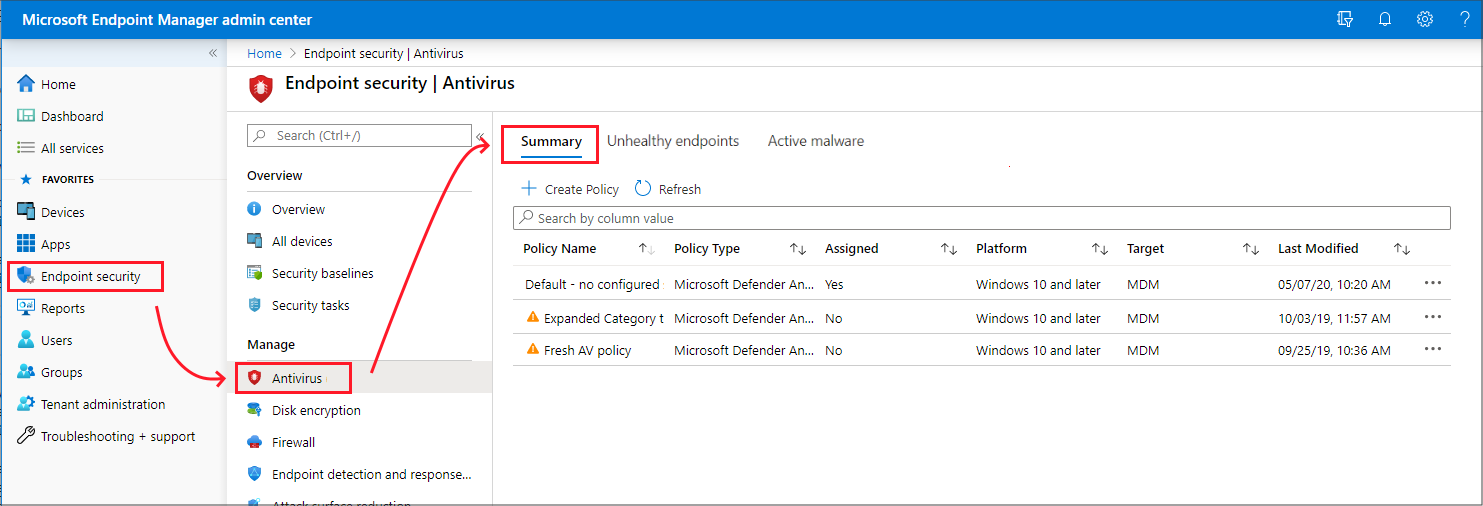

Encontrará as políticas antivírus em Gerir no nó de segurança do Ponto final do centro de administração do Microsoft Intune.

As políticas antivírus incluem as mesmas definições que os modelos de restrição de dispositivos ou proteção de pontos finais encontrados para a política de configuração do dispositivo. No entanto, esses tipos de política incluem categorias adicionais de definições que não estão relacionadas com o Antivírus. As definições adicionais podem complicar a tarefa de configurar a carga de trabalho antivírus. Além disso, as definições encontradas na política antivírus para macOS não estão disponíveis através de outros tipos de política. O perfil antivírus do macOS substitui a necessidade de configurar as definições através .plist de ficheiros.

Aplicável a:

- Linux

- macOS

- Windows 10

- Windows 11

- Windows Server (através do cenário de gestão de definições de Segurança do Microsoft Defender para Ponto de Extremidade)

Suporte para dispositivos inscritos Microsoft Intune (MDM):

macOS

- Qualquer versão suportada do macOS

- Para Intune gerir as definições de antivírus num dispositivo, Microsoft Defender para Ponto de Extremidade têm de ser instaladas nesse dispositivo. Veja. Microsoft Defender para Ponto de Extremidade para macOS (na documentação do Microsoft Defender para Ponto de Extremidade)

Windows

- Não são necessários pré-requisitos adicionais.

Suporte para clientes Configuration Manager:

Este cenário está em pré-visualização e requer a utilização de Configuration Manager versão atual do ramo 2006 ou posterior.

Configurar a anexação de inquilinos para dispositivos Configuration Manager – para suportar a implementação da política antivírus em dispositivos geridos por Configuration Manager, configure a anexação do inquilino. A configuração da anexação de inquilinos inclui a configuração de coleções de dispositivos Configuration Manager para suportar políticas de segurança de pontos finais de Intune.

Para configurar a anexação de inquilinos, veja Configurar a anexação do inquilino para suportar políticas de proteção de ponto final.

Suporte para clientes Microsoft Defender para Ponto de Extremidade:

- Gestão de definições de segurança do Defender para Endpoint – para configurar o suporte para implementar a política antivírus em dispositivos geridos pelo Defender, mas não inscritos com Intune, consulte Gerir Microsoft Defender para Ponto de Extremidade em dispositivos com Microsoft Intune. Este artigo também inclui as informações sobre as plataformas suportadas por esta capacidade e as políticas e perfis que essas plataformas suportam.

Para obter orientações sobre como atribuir o nível certo de permissões e direitos para gerir Intune política antivírus, veja Assign-role-based-access-controls-for-endpoint-security-policy.

A proteção contra adulteração está disponível para dispositivos que executem um dos seguintes sistemas operativos:

- macOS (qualquer versão suportada)

- Windows 10 e 11 (incluindo várias sessões empresariais)

- Windows Server versão 1803 ou posterior, Windows Server 2019, Windows Server 2022

- Windows Server 2012 R2 e Windows Server 2016 (com a solução moderna e unificada)

Observação

Os dispositivos têm de ser integrados no Microsoft Defender para Ponto de Extremidade (P1 ou P2). Os dispositivos podem ver um atraso ao ativar a proteção contra adulteração se anteriormente não estiverem integrados no Microsoft Defender para Ponto de Extremidade. A proteção contra adulteração será ativada no primeiro dispositivo marcar após a integração no Microsoft Defender para Ponto de Extremidade.

Pode utilizar Intune para gerir a proteção contra adulteração em dispositivos Windows como parte do perfil da Experiência do Segurança do Windows (uma política antivírus). Isto inclui os dispositivos que gere com Intune e os dispositivos que gere com Configuration Manager através do cenário de anexação de inquilinos. A proteção contra adulteração também está agora disponível para o Azure Virtual Desktop.

Pré-requisitos para suportar a proteção contra adulteração para dispositivos geridos por Intune:

- O seu ambiente tem de cumprir os pré-requisitos para gerir a proteção contra adulteração com Intune

- Os dispositivos são integrados no Microsoft Defender para Ponto de Extremidade (P1 ou P2)

Perfis da política antivírus que suportam a proteção contra adulteração para dispositivos geridos por Microsoft Intune:

Plataforma: Windows

- Perfil: Segurança do Windows experiência

Observação

A partir de 5 de abril de 2022, a plataforma Windows 10 e posterior foi substituída pela plataforma Windows 10, Windows 11 e Windows Server, que agora é denominada mais simples como Windows.

A plataforma Windows suporta dispositivos que comunicam com Intune através de Microsoft Intune ou Microsoft Defender para Ponto de Extremidade. Estes perfis também adicionam suporte para a plataforma do Windows Server, que não é suportada através de Microsoft Intune nativamente.

Os perfis desta nova plataforma utilizam o formato de definições conforme encontrado no Catálogo de Definições. Cada novo modelo de perfil para esta nova plataforma inclui as mesmas definições que o modelo de perfil mais antigo que substitui. Com esta alteração, já não pode criar novas versões dos perfis antigos. As instâncias existentes do perfil antigo permanecem disponíveis para utilização e edição.

Também pode utilizar o perfil do Endpoint Protection para a Política de configuração do dispositivo para configurar a proteção contra adulteração para dispositivos geridos por Intune.

Pré-requisitos para suportar a gestão da proteção contra adulteração com estes perfis:

- O seu ambiente tem de cumprir os pré-requisitos para gerir a proteção contra adulteração com Intune conforme detalhado na documentação do Windows.

- Tem de utilizar Configuration Manager ramo atual 2006 ou posterior.

- Tem de configurar a anexação do inquilino para suportar políticas de proteção de ponto final. Isto inclui configurar Configuration Manager coleções de dispositivos para sincronização com Intune.

- Os dispositivos são integrados no Microsoft Defender para Ponto de Extremidade (P1 ou P2)

Perfis da política antivírus que suportam a proteção contra adulteração para dispositivos geridos por Configuration Manager:

- Plataforma: Windows (ConfigMgr)

- Perfil: Segurança do Windows experiência (pré-visualização)

Os seguintes perfis são suportados para dispositivos que gere com Intune:

macOS:

Plataforma: macOS

Perfil: Antivírus – Gerir definições de política antivírus para macOS.

Quando utiliza Microsoft Defender para Ponto de Extremidade para Mac, pode configurar e implementar definições de Antivírus nos seus dispositivos macOS geridos através de Intune em vez de configurar essas definições através da utilização de

.plistficheiros.

Windows:

Plataforma: Windows

Os perfis para esta plataforma podem ser utilizados com dispositivos inscritos com Intune e dispositivos geridos através da Gestão de Segurança para Microsoft Defender para Ponto de Extremidade.Observação

A partir de 5 de abril de 2022, a plataforma Windows 10 e posterior foi substituída pela plataforma Windows 10, Windows 11 e Windows Server, que agora é denominada mais simples como Windows.

A plataforma Windows suporta dispositivos que comunicam com Intune através de Microsoft Intune ou Microsoft Defender para Ponto de Extremidade. Estes perfis também adicionam suporte para a plataforma do Windows Server, que não é suportada através de Microsoft Intune nativamente.

Os perfis desta nova plataforma utilizam o formato de definições conforme encontrado no Catálogo de Definições. Cada novo modelo de perfil para esta nova plataforma inclui as mesmas definições que o modelo de perfil mais antigo que substitui. Com esta alteração, já não pode criar novas versões dos perfis antigos. As instâncias existentes do perfil antigo permanecem disponíveis para utilização e edição.

Perfil: Microsoft Defender Antivírus – Gerir definições de política antivírus para dispositivos Windows.

Defender Antivírus é o componente de proteção de próxima geração do Microsoft Defender para Ponto de Extremidade. A proteção da próxima geração reúne tecnologias como machine learning e infraestrutura de cloud para proteger dispositivos na sua organização empresarial.

O perfil antivírus do Microsoft Defender é uma instância separada das definições do antivírus que se encontram no perfil de Restrição de Dispositivos para a política de Configuração do Dispositivo.

Ao contrário das definições de antivírus num perfil de Restrição de Dispositivos, pode utilizar estas definições com dispositivos que são cogeridos. Para utilizar estas definições, o controlo de deslize da carga de trabalho de cogestão para o Endpoint Protection tem de ser definido como Intune.

Perfil: Microsoft Defender exclusões de Antivírus – Gerir definições de política apenas para exclusão de Antivírus.

Com esta política, pode gerir as definições dos seguintes Microsoft Defender fornecedores de serviços de configuração do Antivírus (CSPs) que definem exclusões antivírus:

- Defender/ExcludedPaths

- Defender/Extensões Excluídas

- Defender/ExcludedProcesses

Estes CSPs para exclusão antivírus também são geridos por Microsoft Defender política antivírus, que inclui definições idênticas para exclusões. As definições de ambos os tipos de política (exclusões de Antivírus e Antivírus) estão sujeitas a intercalação de políticas e criam um super conjunto de exclusões para dispositivos e utilizadores aplicáveis.

Aviso

Definir exclusões reduz a proteção oferecida pelo Antivírus Microsoft Defender. Avalie sempre os riscos associados à implementação de exclusões. Exclua apenas os ficheiros que sabe que não são maliciosos.

Para obter mais informações, veja Descrição geral das exclusões na documentação do Microsoft Defender.

Perfil: Segurança do Windows experiência – faça a gestão das definições da aplicação Segurança do Windows que os utilizadores finais podem ver no Centro de Segurança do Microsoft Defender e as notificações que recebem.

A aplicação de segurança do Windows é utilizada por várias funcionalidades de segurança do Windows para fornecer notificações sobre o estado de funcionamento e a segurança do computador. As notificações de aplicações de segurança incluem firewalls, produtos antivírus, Windows Defender SmartScreen, entre outros.

Perfil: Controlos de Atualização do Defender – Gerir definições de atualização para Microsoft Defender, incluindo as seguintes definições que são obtidas diretamente do CSP do Defender:

Gerir definições de Antivírus para dispositivos Configuration Manager, quando utiliza a anexação do inquilino.

Caminho da política:

- Windows antivírus > de segurança > de ponto final (ConfigMgr)

Perfis:

- Antivírus do Microsoft Defender (pré-visualização)

- Segurança do Windows experiência (pré-visualização)

Versão necessária do Configuration Manager:

- Configuration Manager versão atual do ramo 2006 ou posterior

Suportadas Configuration Manager plataformas de dispositivos:

- Windows 8.1 (x86, x64), a partir Configuration Manager versão 2010

- Windows 10 e posterior (x86, x64, ARM64)

- Windows 11 e posterior (x86, x64, ARM64)

- Windows Server 2012 R2 (x64), a partir do Configuration Manager versão 2010

- Windows Server 2016 e posterior (x64)

Importante

Em 22 de outubro de 2022, o Microsoft Intune encerrou o suporte para dispositivos que executam o Windows 8.1. A assistência técnica e as atualizações automáticas para esses dispositivos não estão disponíveis.

Se utilizar atualmente Windows 8.1, mude para dispositivos Windows 10/11. O Microsoft Intune tem recursos internos de segurança e dispositivos que gerenciam dispositivos clientes Windows 10/11.

Algumas definições de política antivírus suportam a intercalação de políticas. A intercalação de políticas ajuda a evitar conflitos quando várias políticas se aplicam aos mesmos dispositivos e configuram a mesma definição. Intune avalia as definições suportadas pela intercalação de políticas para cada utilizador ou dispositivo, conforme retirado de todas as políticas aplicáveis. Essas definições são então intercaladas num único superconjunto de políticas.

Por exemplo, cria três políticas antivírus separadas que definem exclusões de caminhos de ficheiros antivírus diferentes. Eventualmente, as três políticas são atribuídas ao mesmo utilizador. Uma vez que a exclusão do caminho de ficheiro Microsoft Defender CSP suporta a intercalação de políticas, Intune avalia e combina as exclusões de ficheiros de todas as políticas aplicáveis para o utilizador. As exclusões são adicionadas a um superconjunto e a única lista de exclusões é entregue ao dispositivo dos utilizadores.

Quando a intercalação de políticas não é suportada para uma definição, pode ocorrer um conflito. Os conflitos podem fazer com que o utilizador ou dispositivo não receba nenhuma política para a definição. Por exemplo, a intercalação de políticas não suporta o CSP para impedir a instalação de IDs de dispositivo correspondentes (PreventInstallationOfMatchingDeviceIDs). As configurações para este CSP não são intercaladas e são processadas separadamente.

Quando processados separadamente, os conflitos de políticas são resolvidos da seguinte forma:

- Aplica-se a política mais segura.

- Se duas políticas forem igualmente seguras, aplica-se a última política modificada.

- Se a última política modificada não conseguir resolve o conflito, nenhuma política é entregue ao dispositivo.

As seguintes definições suportam a intercalação de políticas:

- Processos Excluídos – CSP: Defender/ExcludedProcesses

- Extensões Excluídas – CSP: Defender/ExcludedExtensions

- Caminhos Excluídos – CSP: Defender/ExcludedPaths

Os relatórios de política de antivírus apresentam detalhes status sobre as políticas antivírus de segurança do ponto final e status do dispositivo. Estes relatórios estão disponíveis no nó de segurança ponto final do centro de administração do Microsoft Intune.

Para ver os relatórios, no centro de administração do Microsoft Intune, aceda a Segurança do ponto final e selecione Antivírus. Selecionar Antivírus abre a página Resumo. Estão disponíveis vistas adicionais de relatórios e status como páginas adicionais.

Além dos relatórios detalhados nas secções seguintes, são encontrados relatórios adicionais para Microsoft Defender Antivírus no nó Relatórios do centro de administração do Microsoft Intune, conforme documentado no artigo relatórios do Intune:

- Relatório de Status do agente antivírus (organizacional)

- Relatório de Malware detectado (organizacional)

Na página Resumo , pode criar novas políticas e ver uma lista das políticas que foram criadas anteriormente. A lista inclui detalhes de alto nível sobre o perfil que a política inclui (Tipo de Política) e se a política está atribuída.

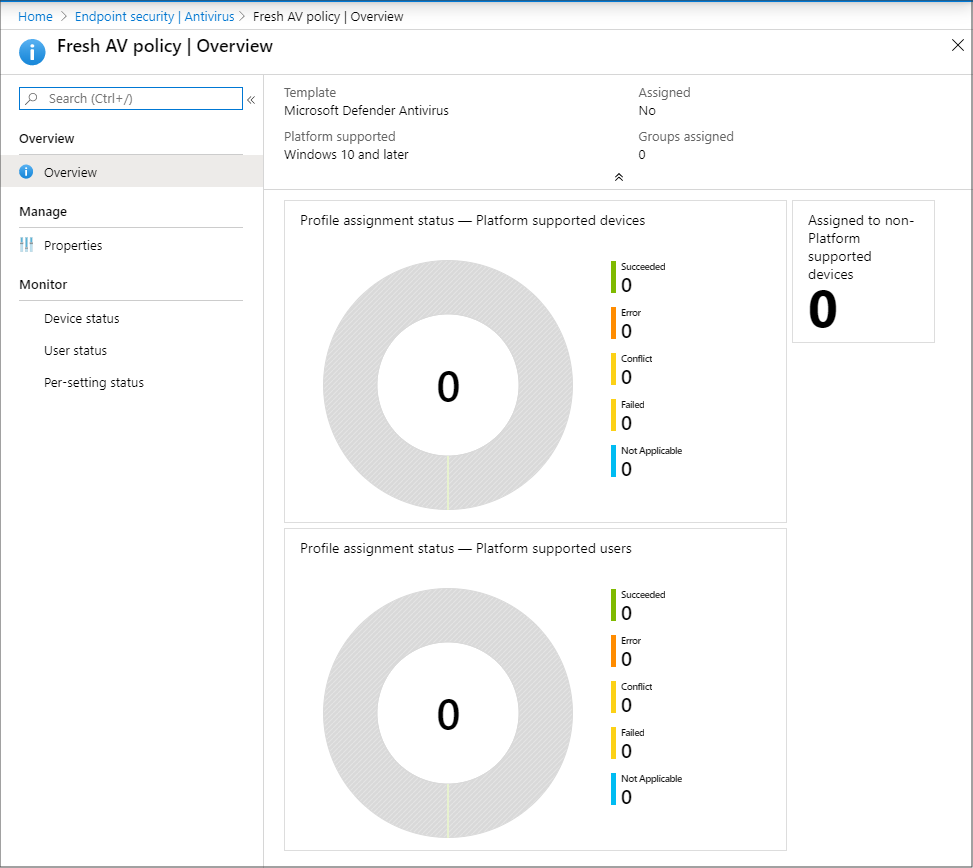

Quando seleciona uma política na lista, a página Descrição geral dessa instância de política é aberta e apresenta mais informações. Depois de selecionar um mosaico desta vista, Intune apresenta detalhes adicionais para esse perfil, se estiverem disponíveis.

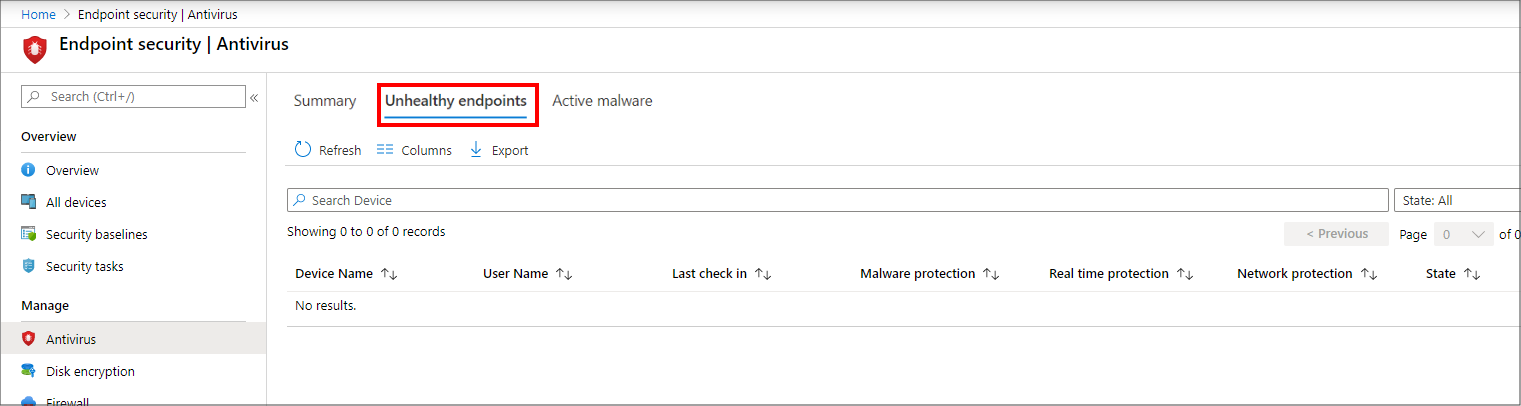

Na página Pontos finais em mau estado de funcionamento, pode ver informações sobre o antivírus status dos seus dispositivos Windows geridos pela MDM. Estas informações são devolvidas a partir do Windows Defender Antivírus que é executado no dispositivo, como o Agente de ameaças status. Nesta página, selecione Colunas para ver a lista completa de detalhes disponíveis no relatório.

Apenas os dispositivos com problemas detetados aparecem nesta vista. Esta vista não apresenta detalhes para dispositivos identificados como limpo.

As informações deste relatório baseiam-se nos detalhes disponíveis nos seguintes CSPs, que estão descritos na documentação de gerenciamento de clientes Windows:

Configurar políticas de segurança de Ponto Final

Veja os detalhes das definições do Windows nos perfis preteridos da Windows 10 preterida e da plataforma posterior: